- 22 Nis 2019

- 174

- 8

Herkese merhaba tekrardan. Adli bilişim incelemerinde ram imajı inceleme konusunu bir kaç arkadaşımız yazmış, ben bu konuları yetersiz gördüğüm için bu yazıyı detaylıca bir açmak istedim. Önceden yazmış olduğum geniş çaplı bir ram analizi yazım var onu sizinle paylaşmak istiyorum. Keyifli okumalar.

Ram İmajı Almak Neden Önemli?

Ram, bir bilgisayarın bilgileri geçici olarak sakladığı hafıza birimidir. Bilgisayarın o anki çalıştırdı procesler, dökümanlar, bağlı olduğu network, tarayıcı geçmişine kadar bütün bu bilgiler elde edilebilir. Ram imajı Adli Bilişim incelemelerinde önemli bir konuma sahip olduğu için inceleme ile elde edilecek veriler olayın aydınlatılmasında oldukça işe yarayan bir konuma sahiptir. İşte bu yazıda alınan bir ram imajının incelemesinin nasıl olduğunu Volatility aracını kullanarak göreceğiz. Volatility 32/64 bit sistemler RAM analizi için en iyi açık kaynak kodlu programlardan birisidir.

Volatility , Windows, OS X ve Linux sistemler üzerinde çalışabilmektedir.

Volatilityi https://www.volatilityfoundation.org/26 adresinden indirebilirsiniz. Kali Linux üzerinde kurulu olarak gelmekte, diğer dağıtımlar için yukarıdaki link üzerinden indirip kurabilirsiniz .

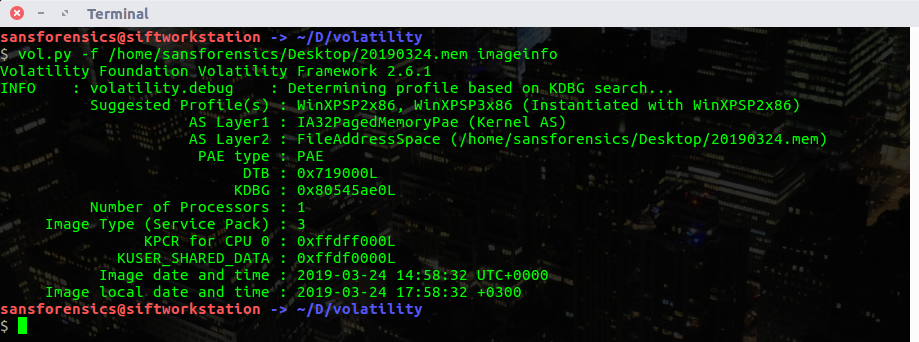

Volatility kullanarak analiz yapmak için öncelikle Volatilityye imajı hangi işletim sisteminden (Windows XP, Vista vb.) geldiğini söyleyecek bir profil belirlememiz gerekiyor. Elimizde bir imaj var ama hangi işletim sistemine ait olduğunu bilmiyorsak bunu bulmak için imageinfo komutunu kullanarak hangi işletim sistemine ait olduğunu bulup işlemlerimize buradan devam edebiliriz.

İmaj Bilgisini Elde Etme

Yukarıdaki ekran görüntüsünde Volatility bizim için belli profiller önerdiğini görüyoruz burada imaja ait , imajın alındığı tarih, saat gibi bilgiler mevcuttur. Önerilen profillerden birisini alalım ve devam edelim WinXPSP2x86 ile devam edeceğim.

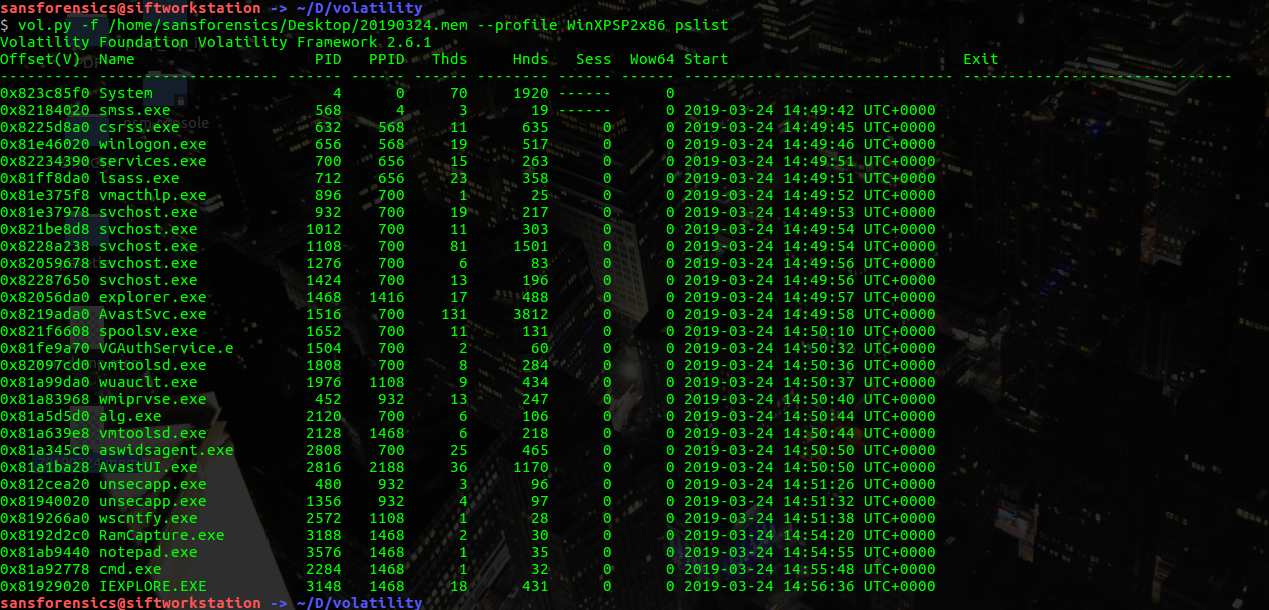

Çalışan Prosesleri Görüntüleme -pslist

Şimdi burada pslist komutu belirli bi sistemde çalışan bütün işlemleri görüntüleme seçeneği sunar. Buradaki ekran görüntüsünde o an çalışan tüm işlemlerin net bir görüntüsü görebiliriz. Burada çalışan işlemlerin PID değerlerini ve başlatılma zamanları gibi değerlerini görebiliriz. Buradaki işlemlerin hangi programlara ait olduğunu Googleda aratarak öğrenebilirsiniz.

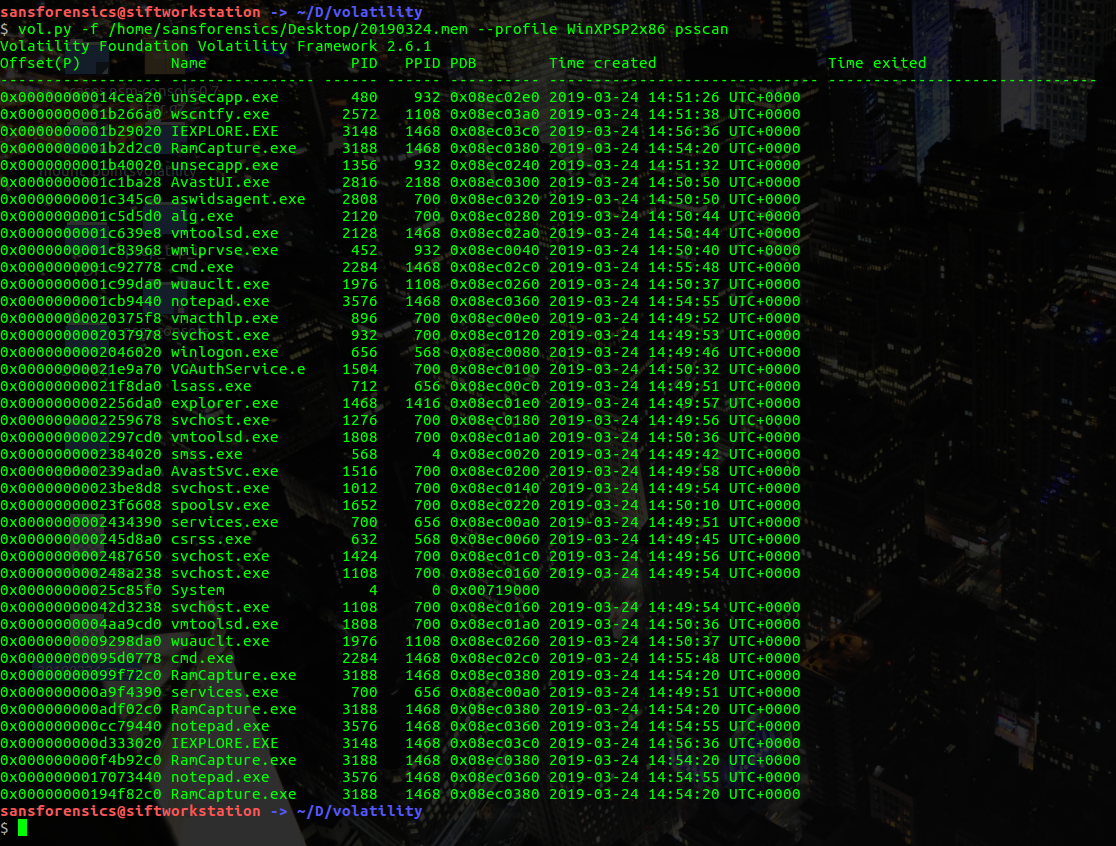

Zararlı Yazılım Analizi -psscan

Bu komut genellikle Zararlı Yazılım analizi ve kök dizin işlemleri taramak için kullanılır. Bir rootkit/malware ile etkin olmayan, gizli ve bağlantısız işlemleri araştırır kullanımı ise şöyledir.

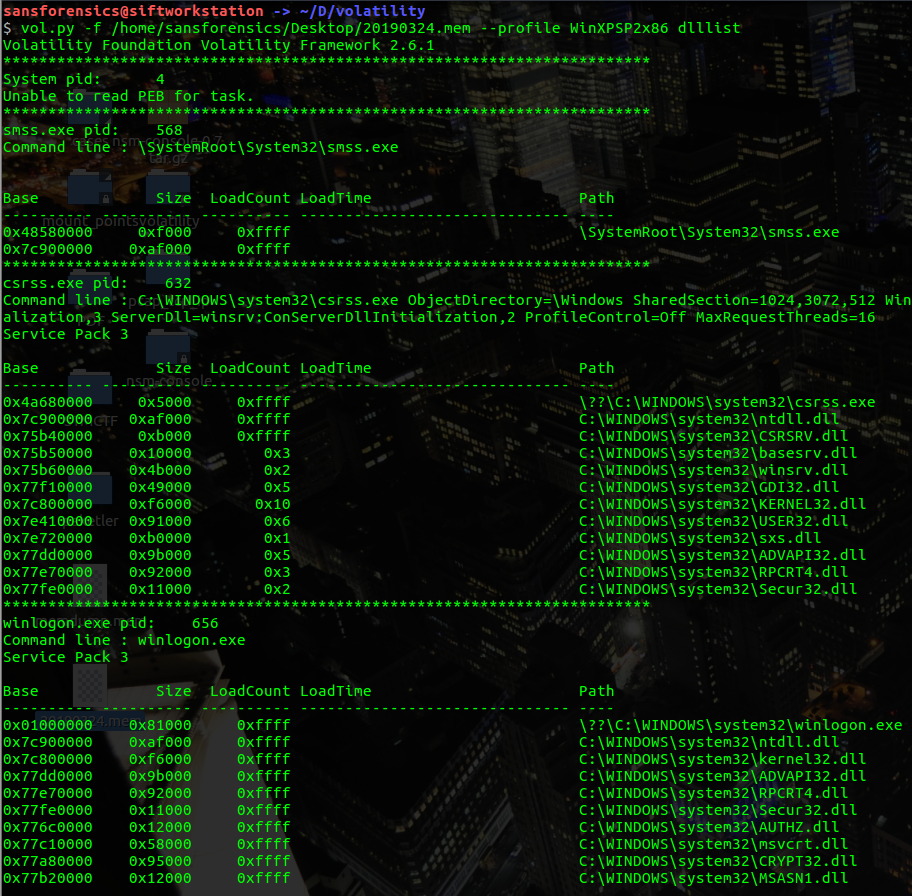

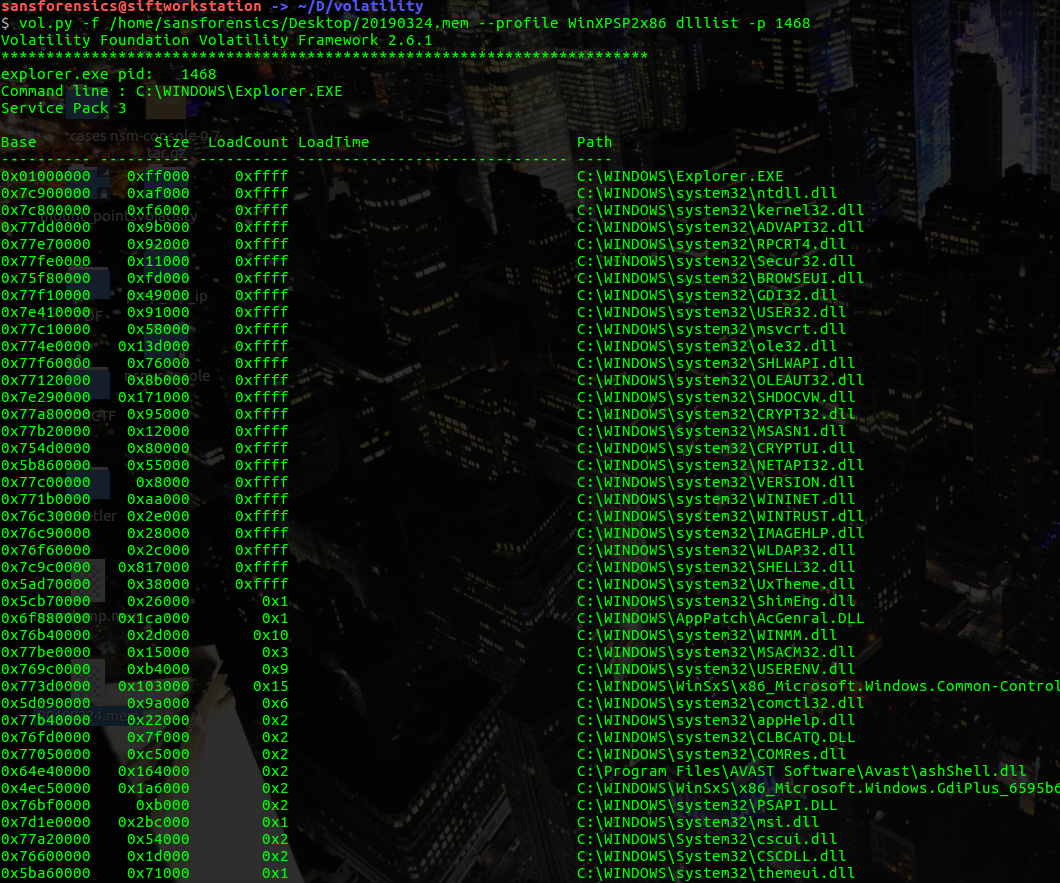

Çalışan DLLleri Listelemek -dlllist

Çalışmakta olan tüm işlemlerin veya belirli bir işlemin DLLlerini görüntülemek için bu komutu kullanıırız.

Belirli bir işlemin DLLlerini listelemek için buradaki PID numarası 1468 olan explorer.exenin DLLlerini listelediğimizi varsayalım.

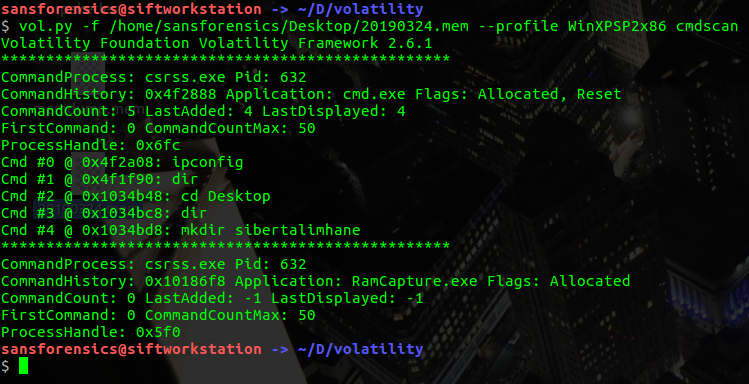

CMD Ekranına Yazılan Komutları Listeleme -cmdscan

Kullanıcının bilgisayarı açıkken cmd ekranına yazmış olduğu tüm komutları cmdscan komut ile görebiliriz. Örneğin kişi silme, dosya oluşturma, başka dizinlere erişme ya da herhangi bir işlemi komut satırında yapmış ise bunlara erişebiliriz.

Burada görüldüğü gibi önce ipconfig komutu çalıştırılarak bilgisayarın ip,mac gibi adreslerine bakılmış daha sonra masaüstüne geçilip sibertalimhane adlı bir klasör oluşturulduğu görülüyor.

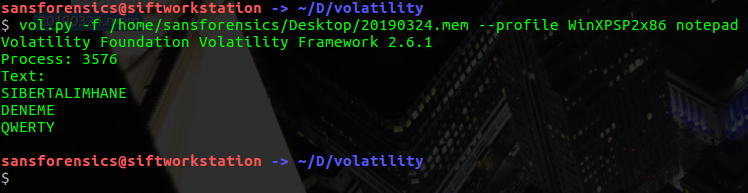

Notepad İşlemlerini Görme -notepad

Burada kullanıcı notepadte ne yazdıysa imajı incelerden bütün hepsini görebiliriz.

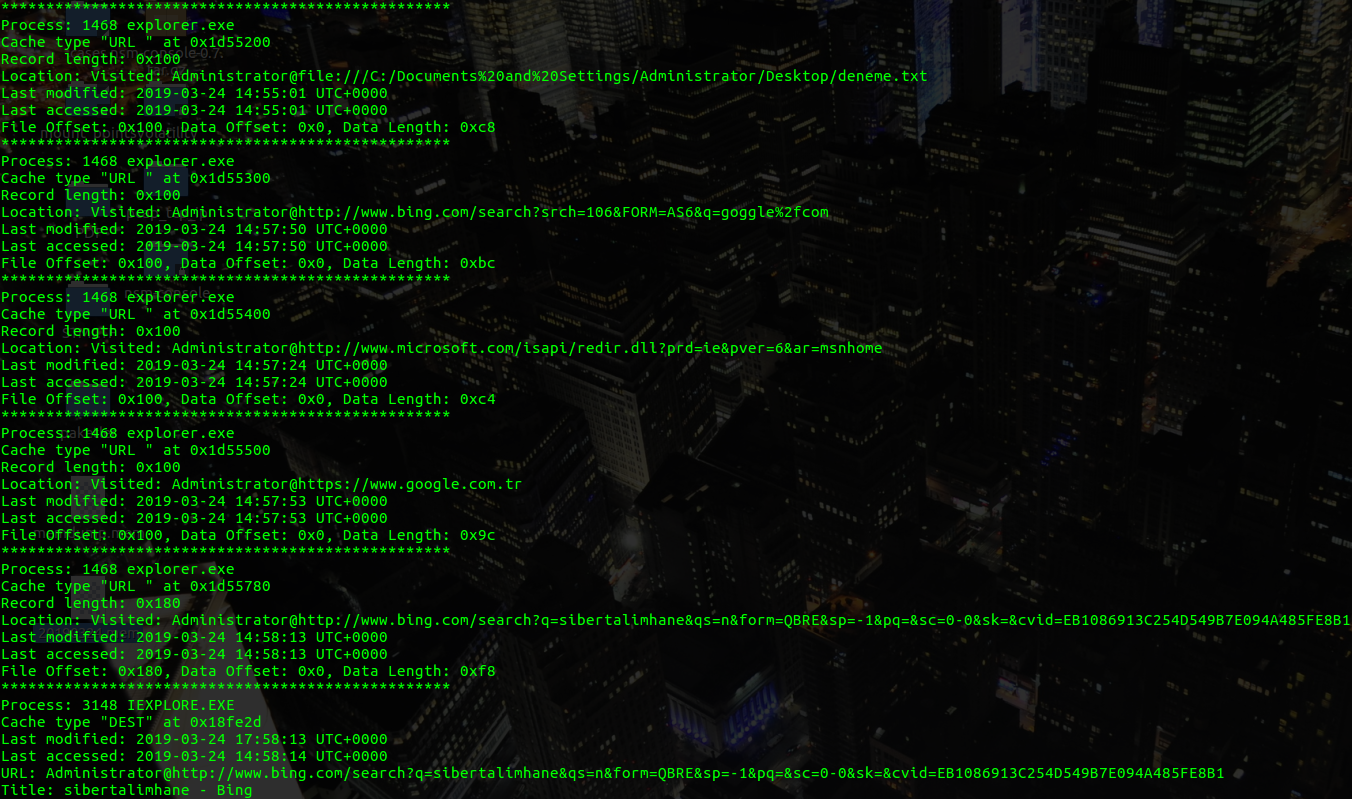

İnternet Geçmişini Listeleme -iehistory

Komut burada kullanıcın bütün geçmişini listeler, hangi saatte hangi siteye girmiş bütün hepsi öğrenilebilir.

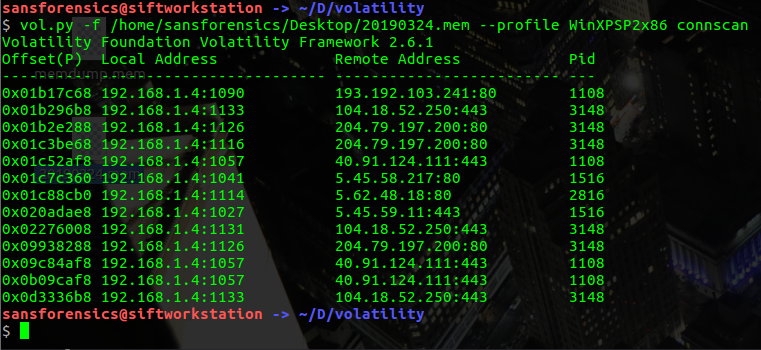

Aktif ve Sonlandırılmış Bağlantıları Listeleme -connscan

Connscan komutu, aktif bağlantıları ve sonlandırılmış olabilecek bağlantıları bulmamıza yardımcı olur.

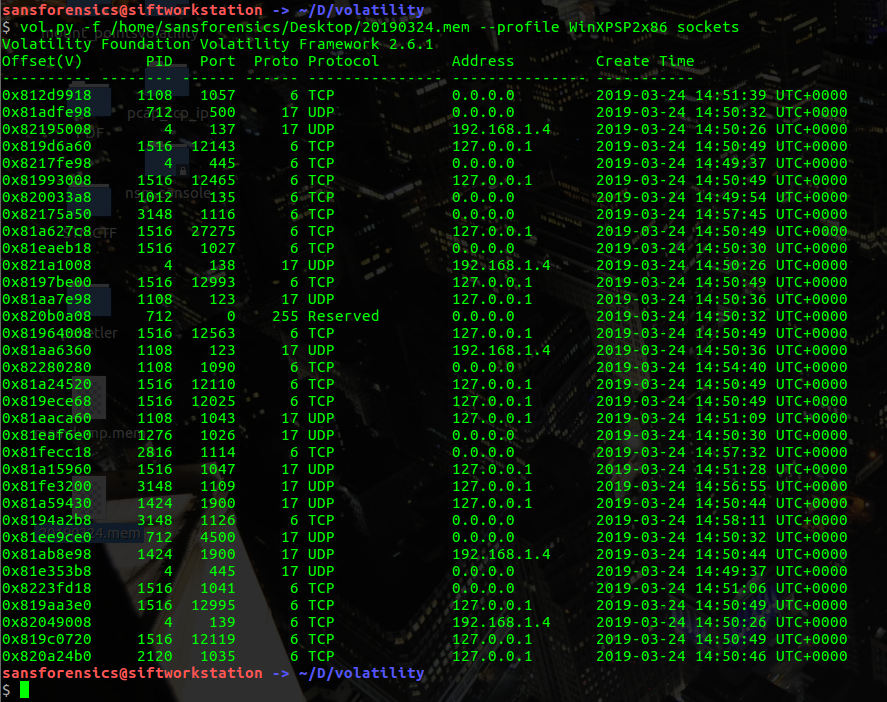

TCP-UDP Bağlantılarını listeleme -sockets

Bu komut, bellek dökümü sırasında, dinleme soketi bağlantılarını bulmamıza yardımcı olur. Bunlar TCP ve UDP bağlantılarını içerir

Kayıt Defteri Ofsetleri Bulma hivescan

Bu komut, kayıt defteri ofsetlerinin fiziksel adreslerini bellekte bulmamıza yardımcı olur.

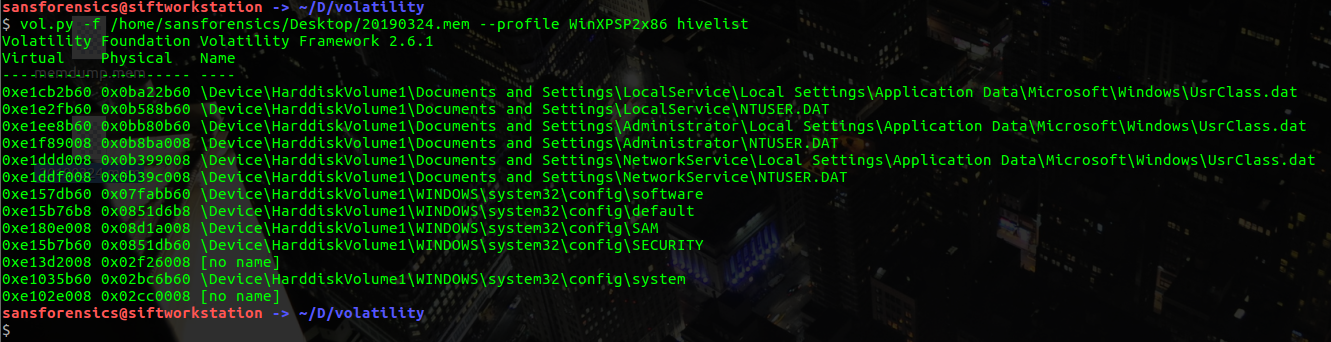

-Hivelist

Az önce yukarıda bulduğumuz fiziksel adresleri şimdi bu komutla listeleyip aradığımız ofseti fiziksel adresinden bulabilir.

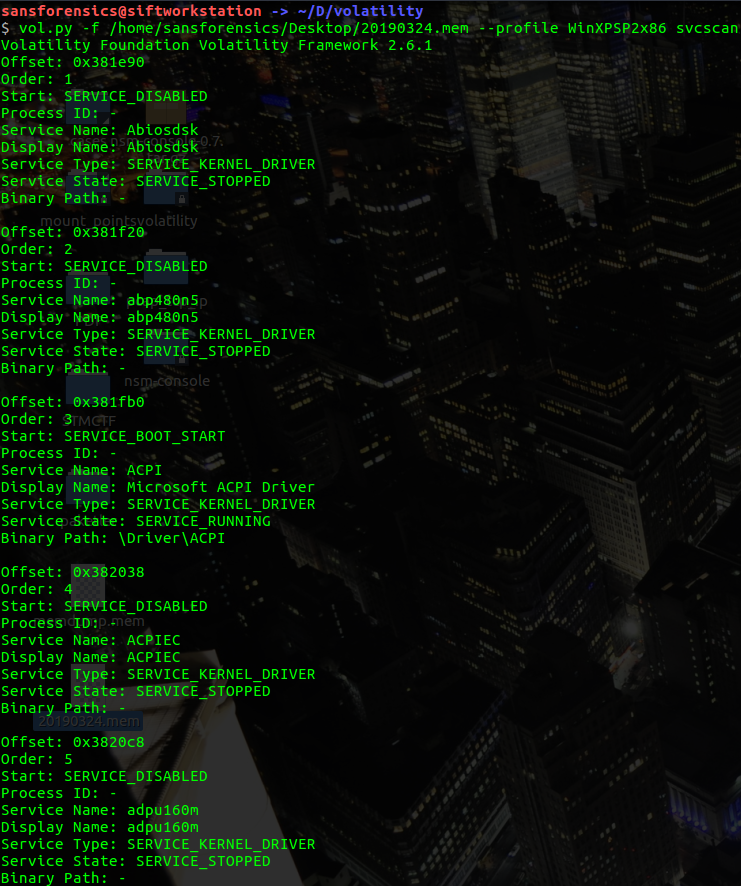

Sistemde Çalışan Hizmetleri Listeleme -svcscan

Bu komut, sistemde çalışan bütün hizmetlerin listesini bize verir.

Evet arkadaşlar benim yazacaklarım bu kadardı biraz olsun yardımcı olabildiysem ne mutlu bana yazılar, ekran görüntüleri hepsi bana aittir. Herhangi bir sorunuz ya da konuda bir sıkıntı varsa söylerseniz seve seve düzeltmeye çalışırım. Buraya kadar okuyan herkese çok teşekkür ederim. İyi forumlar.