Adli Bilişim'de Kanıt Toplama Evresi 2

Merhaba değerli THT üyeleri, Adli Bilişim'de Analiz evresine hala devam etmekteyiz. Bildiğiniz üzere hedef sistemde bilgi toplamadan, elimizde kanıt olmadan herhangi bir yargıya varamıyorduk. Bu sebepten ötürü de "Analiz Evresi'ne" oldukça önem göstermemiz gerekiyor ki kanıt toplayabilelim. Bu analiz evresinde daha çok dosyalar üzerinden ilerleyeceğiz. Bazı sıra PC kullanıcıları dosyalarda değişiklikler yapabiliyor. Bunu hemen basit bir örnekle açıklayalım. Örneğin bir suçlu, bilgisayarındaki bir TXT dosyasının içerisinde illegal bilgiler barındırıyordu ve yakayı ele verdi. Teknolojik aletlerini de "Emniyet Güçleri" almadan önce oradaki bilgileri değiştirdi veya direkt sildi. İşte bu evrede o dosyayı tekrardan eski haline getirmemiz gerekiyor. Bunun için sizlere bir takım araçlar hakkında bilgi vereceğim. Eğer sizde çok önemli bir dosya üzerinde yanlışlıkla oynama yaptıysanız, tanıtacağım araçlarla eski haline getirebilirsiniz.

Shadow Copy Forensics

Merhaba değerli THT üyeleri, Adli Bilişim'de Analiz evresine hala devam etmekteyiz. Bildiğiniz üzere hedef sistemde bilgi toplamadan, elimizde kanıt olmadan herhangi bir yargıya varamıyorduk. Bu sebepten ötürü de "Analiz Evresi'ne" oldukça önem göstermemiz gerekiyor ki kanıt toplayabilelim. Bu analiz evresinde daha çok dosyalar üzerinden ilerleyeceğiz. Bazı sıra PC kullanıcıları dosyalarda değişiklikler yapabiliyor. Bunu hemen basit bir örnekle açıklayalım. Örneğin bir suçlu, bilgisayarındaki bir TXT dosyasının içerisinde illegal bilgiler barındırıyordu ve yakayı ele verdi. Teknolojik aletlerini de "Emniyet Güçleri" almadan önce oradaki bilgileri değiştirdi veya direkt sildi. İşte bu evrede o dosyayı tekrardan eski haline getirmemiz gerekiyor. Bunun için sizlere bir takım araçlar hakkında bilgi vereceğim. Eğer sizde çok önemli bir dosya üzerinde yanlışlıkla oynama yaptıysanız, tanıtacağım araçlarla eski haline getirebilirsiniz.

Shadow Copy Forensics

- Shadow Copy Forensics, Türkçe tabiri ile "Gölge Kopyası Adli Bilişimi'dir". Aslında Türkçe tabiri biraz da olsa saçma gelebilir kulağınıza ancak buradaki can alıcı nokta "Gölge". Ne yaparsanız yapın, Güneşli havada gölgenizi görürsünüz. İşte aynı durum PC'de de geçerli. Eğer sildiğiniz veya değiştirdiğiniz dosyaların yerine bir dosya getirmediğiniz sürece, o gölge orada hep kalır. Shadow Copy Forensics, istediğimiz dosyanın snapshot'ını almaya veya istediğimiz tarihteki haline geri döndürülmesine yarayan bir teknolojidir.

- Shadow Copy Forensics, her zaman değişiklik yaptığınız dosyaları belleğine almaz. Her VSS API'si çalıştığında bu bilgiler, belleğe alınır. Ek olarak VSS'de bu teknolojiye ayrılan kısım %15'dir. Peki VSS nedir, ne işe yarar sorusunun cevabını verelim.

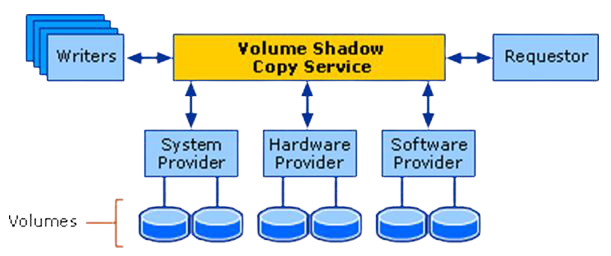

VSS

- VSS, bir sistem üzerindeki uygulamalar veya işlemleri anlık olarak belleğe yazdıran bir API'dir. Açılımı "Volume Shadow Copy Service" olan VSS'in Türkçe tabiri ise "Birim Gölge Kopyası Hizmeti"dir. Yani özet olarak Shadow Copy Forensics teknolojisinin çalışmasına yarayan bir API'dir, VSS yoksa, SCF'de yoktur. Ancak Windows 10'da VSS değil de "Dosya geçmişi" adlı işlem bu işleri yürütür.

- Bu hatırlatmayı da yaptıktan sonra Windows'da Shadow Copy özelliği nasıl aktifleştirilir sorusunu yanıtlayalım dilerseniz.

- Öncelikle Görev yöneticisini açıyoruz. Akabinde Hizmetler kısmına geliyoruz ve "Hizmetleri aç" butonuna tıklıyoruz. Bundan sonra karşımıza Hizmetler sayfası geliyor.

- Burada "Birim Gölge Kopyası" hizmetini buluyoruz. Bulduktan sonra sağ tık > Başlat diyoruz. Akabinde hizmet başlıyor, sağ tık > Özellikler diyoruz ve burada "Başlangıç Türü"nü Otomatiğe alıyoruz ve tamam diyip çıkıyoruz. Artık, Shadow Copy hizmetimiz aktifleştirildi.

Shadow Explorer

- Bu araç, Gölge kopyalarını görmemize yarar. Window Vista ve üst sürümlerinde bu aracı kullanabilirsiniz ancak Gölge Kopyaları'nı sadece Windows7 Vista, Ultimate, Business ve Enterprise sürümlerinde elde edebilirsiniz. Bu sebepten ötürü ben kopyaları kullanamayacağım W10 kullandığım için. Aracı indirmek için "

" adresine gidiyoruz ve son sürüm olan "ShadowExplorer 0.9 Installer" sürümünü .exe formatında indiriyoruz.

ShadowExplorer.com - Downloads

ShadowExplorer is a graphical front end for the Windows Vista Volume Shadow Copy Service (VSS). Easily restore previous versions of deleted files. It works with all editions of Windows Vista.shadowexplorer.com

- Bundan son aracı kuruyoruz, ek olarak .net framework sürümlerinin yüklenmesi istenilebilir ve bu indirme uzun sürebilir, beklemeniz lazım. Ondan sonra next next ile aracı kuruyoruz. Kurduktan sonra bizi basit bir user interface karşılıyor. Sol üstte hangi diskin Shadow Copy'lerini çektiğimiz yazıyor. Onun hemen yanındaysa tarihi yazmakta. Sağ üstte dosyaların görünümü için bazı seçenekler var. Araçta default olan gelen "details" seçeneğini kullanacağız biz. W10 kullandığım için bu aracı sadece tanıtmış oluyoruz.

Shadow Copy'leri VSS aracılığıyla çekme

- CMD'yi yönetici olarak açıyoruz. Ardından Shadow Copy'lerini çekmek istediğimiz diski belirttikten sonra şu komutu giriyoruz. "vssadmin list shadows /for=C:". Buradaki bazı terimleri size tanıtmak istiyorum.

Shadow Copy ID

- Shadow Copy ID, bizim gölge kopyalarımızın birer kimliğidir. Genelde şu şekilde karşımıza çıkarlar, "XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX".

VSS

- Açılımı "Volume Shadow Copy Service" olan VSS'in Türkçe tabiri "Birim Gölge Kopyası Hizmeti"dir. VSS, PC'deki işlemler veya uygulamalar çalışırken, onların yedek birimlerini, belleğe alan bir COM API'sidir. Eğer VSS yoksa, Shadow Copy'de yoktur. W10 sürümlerinde VSS yerine Dosya Geçmişi sistemi kullanılır.

ForVolumeSpec

- /for kısmının genişletilmiş halidir. "/for=disk_adı" olarak yazılmak zorundadır. Kısacası, gölge kopyalarının çekileceği diski bize işaret eder.

LNK Uzantılı Dosya Analizi

- LNK, çalıştırılabilir dosyaları belirlemek için Windows tarafından üretilen bir dosya uzantısıdır. Bildiğiniz üzere kullanıcıların son işlem yaptığı uygulamalar veya dosyalara Recent üzerinden erişebiliyoruz. Biz de tam olarak bunun analizini yapacağız. Windows sürümlerine göre Recent'in yolu değişkenlik gösterebilir. Genelde çalıştır üzerinden de açılabilir.

Recent'e ulaşma & verileri okuma

- Çalıştır'ı açıyorum ve "recent" yazıyorum.

- Bundan sonra karşımıza dosyalar veya uygulamaların kısa yolu çıkıyor. Bu yöntem aslında çok işimize yarayacak. Eğer analiz aşamasında, hedef sistemde recent temizlenmediyse direkt olarak elle tutulur, gözle görülür kanıtlar toplayabiliriz. Benim recent klasörümde sadece dosyaların değiştirilme tarihi yazıyor. Windows 7 gibi sürümlerde, dosyanın oluşturma tarihleri de yazmaktadır. Şöyle bir göz atalım;

- Burada bazı yerleri sansürledim, onun haricinde mesela yerel disk D'de en son değişikliği 8 Şubat'ta yapmışım. Bir müziği en son 10 Şubat'ta açmışım. İşte bu tarz bilgiler ile hedef sistemde bilgi toplayabilir, analiz yapabiliriz.

LNK dosyalarında ne tür bilgiler saklıdır

- Dosyanın ismi ve boyutu.

- LNK dosyasının gösterdiği dosyanın dizin yolu.

- Hedef dosyaya eğer ağa bağlanılarak erişildiyse, network bilgileri vb.

LNK Parsing Utility

- Elde ettiğimiz LNK dosyalarının analizi için kullanabileceğim bir araçtır. İçerisinde birçok fonksiyon barındırır. İndirmek için "https://tzworks.net/prototype_page.php?proto_id=11" sayfasına gidiyoruz ve en altta bulunan, Window, Linux veya MAC OS sürümlerinden birini indiriyoruz. Ben Windows kullandığım için 64 bit sürümünü indireceğim.

- Evet, bu araç ile alakalı sadece anlatım yapabileceğim çünkü ABD yeni düzenlemesiyle lisans elde etmemiz gerek. Bildiğim kadarıyla ücretsiz ve ben lisans için kendilerine ulaşıp, lisansı tedarik ettikten sonra konuya eklemeler yapacağım. Bu araç için de sadece anlatım yapabiliyoruz. Lisans düzenlemesi;

Windows File Analyzer

- .lnk uzantılı dosyaları elle aramak yerine bize otomatik olarak hepsini, rapor halinde sunabilen bir araçtır. "MiTeC Homepage" adresinden, sol üstte bulunan "Download" tuşu ile indirebiliriz.

Kullanım

- Aracı indirdikten sonra açıyoruz. Bizi boş bir ekran karşılıyor. .lnk uzantılı dosyalar bize lazım olduğu için sol üstteki Analyze Shortcuts seçeneğini seçiyorum ve bizi otomatik olarak "Son Kullanılan Öğeler"e yönlendiriyor. Tamam dedikten sonra rapor olarak karşımıza, Recent klasöründe de gördüğümüz .lnk uzantılı dosyalar çıkıyor.

- İşte burada dosyaların oluşturulma tarihini de görebiliyoruz. Benim gibi W10 kullanıyorsanız ve .lnk uzantılı dosyaları analiz etmek istiyorsanız, bu araç tam da size göre. Ek olarak "Yazılma tarihi" de var. Yani sistemde ne zaman yürürlüğe girdiğine dair bir kanıt olarak varsayabiliriz. Bu aracın bir güzel yanı daha var ki o da .lnk uzantılı dosyaların MAC adreslerini bize sunması. Bunun haricinde "Çöp Kutusu"nu da analiz edebiliyor ancak biz onu şimdilik kullanmayacağız.

Jump List

- Windows 7 ve sonraki sürümlerde, Google'daki Sık Kullanılanlar gibi, kullanıcılara sıklıkla kullandığı yerlere hızlıca erişmesini sağlar. Jump List, Windows 7'de Recent klasörünün içinde bulunan AutomaticDestinations adlı klasörde bulunur. Ben W10'da bulamadım ancak size genel olarak Jump List'in neye yarayacağı hakkında bilgi vereceğim. Başta şunu söyleyelim ki her dosyanın Jump List'i farklıdır. Mesela görev çubuğundaki "Müzik" ikonuna sağ tıkladığınızda oranın Jump List'i karşınıza çıkar.

- Burada, son dinlediğim müziklerin listesini görmektesiniz. Bun haricinde Google Chrome gibi kullanıcıların gün içerisinde sıklıkla kullandığı programların da Jump List'i, analiz aşamasında oldukça önemlidir. Jump List'ini almak istediğiniz uygulamayı "Görev Çubuğu"na sürükleyip, sağ tık yapmanız yeterlidir. Böylece o uygulamanın Jump List'ini görmüş olacaksınız.

- Recent > CustomDestions klasöründe ise uygulamaların "Jump List Application ID"leri bulunur. Tabiki de bu ID'leri ezberleyecek değiliz. "https://forensicswiki.org/wiki/List_of_Jump_List_IDs" adresine giderek çoğu programın ID'sine bakabiliriz. Örnek vermek gerekirse, tarayıcıların ID listesi aşağıdaki gibidir;

Jump Lister

- C# ile yazılmış olan, benim gibi recent üzerinden Jump List'lere erişemeyen kullanıcılar için çıkartılan ve Jump List'ler hakkında detaylı bilgi veren bir yazılımdır. "https://github.com/woanware/JumpLister" adresinden indirebiliriz. Dosyayı indirdikten sonra ZIP'in içindeki Realese dosyanın içinden, "JumpLister.v.1.1.0" adlı ZIP dosyasını çıkartıyoruz. Bundan sonra yapmamız gereken tek şey .exe dosyasını açmak olacak.

- Sonradan farkettiğim bir durum var, W10'da da Automatic Destinations varmış. Tek yapmamız gereken şey, Recent klasörünü masaüstüne atmak

Neyse, biz aracımız üzerinden devam edelim. Sol üst kısımdaki "Load" tuşuna geliyorum ve bizden dosya seçmemiz isteniyor. Recent > Automatic Destinations'ın içindeki herhangi bir .lnk uzantılı dosyaya tıklıyorum ve dosya açılıyor. Ondan sonra bize bu dosya hakkında detaylı bilgiler veriyor.

Oluşturulma Tarihi

[*]Dosya boyutu

[*]Dosya dizin yolu

[*]Değiştirilme Tarihi

[*]Seri numarası

[*]Volume ID vb.

Moderatör tarafında düzenlendi: