Merhaba arkadaşlar uzun zaman sonra tekrardan sizlerleyim. Başlıktanda anlaşılacağı üzere Anti Patch - Anti Dissambler ve Runtime tekniklerini anlatacağım. Hadi konuya geçelim.

Anti Patch Nedir? Nasıl Yapılır?

Anti patch, bir patch’in yaptığı değişiklikleri geri almak veya iptal etmek için kullanılan bir yazılım parçasıdır. Bir patch, bir yazılımın veya işletim sisteminin güncellemesi olarak adlandırılan ve bir program veya üründeki güvenlik açıklarını gidermek amacıyla kullanılan bir yazılım parçasıdır. Bir patch, yazılımın performansını artırabilir, yeni özellikler ekleyebilir veya hataları düzeltebilir. Ancak bazen bir patch, istenmeyen sonuçlara yol açabilir. Örneğin, bir patch, yazılımın çalışmasını yavaşlatabilir, yeni hatalar oluşturabilir veya başka bir yazılımla uyumlu olmayabilir. Bu gibi durumlarda, anti patch kullanarak patch’i kaldırmak veya devre dışı bırakmak gerekebilir. Anti patch, genellikle patch’i yayınlayan yazılım üreticisi tarafından sağlanır. İleti alındı. Tabii ki. Anti patch, bir patch'in yaptığı değişiklikleri geri almak veya iptal etmek için kullanılan bir yazılım parçasıdır. Bir patch, bir yazılımın veya işletim sisteminin güncellemesi olarak adlandırılan ve bir program veya üründeki güvenlik açıklarını gidermek amacıyla kullanılan bir yazılım parçasıdır. Bir patch, yazılımın performansını artırabilir, yeni özellikler ekleyebilir veya hataları düzeltebilir. Ancak bazen bir patch, istenmeyen sonuçlara yol açabilir. Örneğin, bir patch, yazılımın çalışmasını yavaşlatabilir, yeni hatalar oluşturabilir veya başka bir yazılımla uyumlu olmayabilir. Bu gibi durumlarda, anti patch kullanarak patch'i kaldırmak veya devre dışı bırakmak gerekebilir. Anti patch, genellikle patch'i yayınlayan yazılım üreticisi tarafından sağlanır.

Örneğin, bir yazılımın veya işletim sisteminin güvenlik açıklarını gidermek için bir patch yayınlandığını varsayalım. Ancak bu patch, yazılımın çalışmasını yavaşlattı veya başka bir yazılımla uyumlu olmadı. Bu durumda, kullanıcılar anti patch kullanarak patch’i kaldırmak veya devre dışı bırakmak isteyebilir. Anti patch, genellikle patch’i yayınlayan yazılım üreticisi tarafından sağlanır. Anti patch, patch’in yaptığı değişiklikleri geri almak için yazılımın eski sürümünü veya kod dizisini içerir. Anti patch, genellikle bir yürütülebilir dosya veya bir komut satırı aracı olarak sunulur. Anti patch kullanmak için kullanıcının yazılımın sürümünü ve patch’in sürümünü bilmek ve uygun anti patch’i indirmek gerekebilir.

Anti patch yapmak için şu adımları izleyebilirsiniz:

- Anti patch için bir XML dosyası oluşturun. Bu dosya, anti patch ile ilgili bilgileri içerir. Örneğin, anti patch'in adı, açıklaması, hangi yazılımı veya işletim sistemini etkilediği, hangi patch'i kaldırdığı veya devre dışı bıraktığı gibi.

- Anti patch için bir bülten ekleyin. Bu bülten, anti patch ile ilgili yama ve ürünleri bir araya getirir. Örneğin, anti patch'in hangi yama veya ürünleri gerektirdiği, hangi yama veya ürünleri kaldırdığı veya devre dışı bıraktığı gibi.

- Anti patch için bir veya daha fazla ürün ekleyin. Bu ürünler, anti patch'in tespit edilmesi için gereken koşulları belirler. Örneğin, anti patch'in uygulanabilmesi için yazılımın veya işletim sisteminin hangi sürümüne sahip olması gerektiği gibi. - Anti patch için bir veya daha fazla yama ekleyin. Bu yamalar, anti patch'in uygulandığında yapacağı değişiklikleri belirler. Örneğin, anti patch'in hangi dosyaları değiştireceği, hangi kayıt defteri anahtarlarını ekleyeceği veya sileceği gibi.

- Anti patch için bir yürütülebilir dosya veya komut satırı aracı oluşturun. Bu dosya veya araç, anti patch'i çalıştırmak için kullanılır. Örneğin, anti patch'i indiren ve kurulumunu başlatan bir .exe dosyası gibi.

- Anti patch'i test edin ve dağıtın. Anti patch'i test etmek için bir test ortamında çalıştırın ve beklenen sonuçları doğrulayın. Anti patch'i dağıtmak için kullanıcılara sunun ve kurulum talimatlarını verin.

Anti Dissambler Nedir? Nasıl Yapılır?

Anti dissambler, bir yazılımın çalışmasını incelemek ve analiz etmek isteyen kötü niyetli kullanıcıları engellemek için kullandığı bir tekniktir. Bu teknik, yazılımın kodunu karıştırarak veya hata ayıklama araçlarını tespit ederek yazılımın değiştirilmesini veya kötüye kullanılmasını önlemeyi amaçlar. Anti dissambler nasıl yapılır sorunuza ise, farklı yöntemler olduğunu söyleyebilirim. Örneğin, yazılımın çalışma zamanında belirli işlemler yapması durumunda duraklatan veya hata veren kodlar ekleyebilirsiniz. Ya da yazılımın çalışmasını izleyen ve kesme noktalarını belirleyen hata ayıklama araçlarını tespit edebilirsiniz.

Örneğin; breakpoint tespiti tekniği;

C:

#include <windows.h>

#include <stdio.h>

int main()

{

LPVOID lpIsDebuggerPresent = GetProcAddress(GetModuleHandle("kernel32.dll"), "IsDebuggerPresent");

DWORD dwOldProtect;

VirtualProtect(lpIsDebuggerPresent, 1, PAGE_EXECUTE_READWRITE, &dwOldProtect);

*(BYTE*)lpIsDebuggerPresent = 0xCC;

VirtualProtect(lpIsDebuggerPresent, 1, dwOldProtect, &dwOldProtect);

printf("Calling IsDebuggerPresent...\n");

BOOL bIsDebuggerPresent = IsDebuggerPresent();

if (bIsDebuggerPresent)

printf("Debugger detected!\n");

else

printf("No debugger detected.\n");

return 0;

}

Runtime Nedir? Nasıl Yapılır?

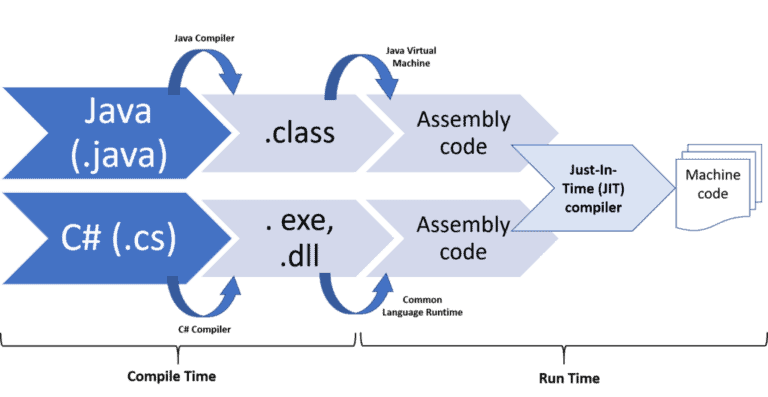

Runtime, programın kodunu işlemek, bellek yönetimi yapmak, girdi/çıktı işlemleri gerçekleştirmek gibi işlevleri sağlar. Runtime, programın çalıştığı işletim sistemi ve donanıma bağlı olarak değişebilir. Örneğin, Windows işletim sisteminde çalışan bir program için .NET Framework veya Visual C++ Redistributable gibi runtime kütüphaneleri gerekebilir. Runtime, programın performansını ve güvenliğini de etkileyebilir. Runtime hataları, programın beklenmedik şekilde durmasına veya çökmesine neden olabilir. Bu hataları önlemek için programın runtime ortamı ile uyumlu olması gerekir.

zararlı yazılımlarda runtime tekniği, zararlı yazılımın çalışma zamanında kendini değiştirmesi veya gizlemesi anlamına gelir. Bu teknik, zararlı yazılımın güvenlik sistemlerinden kaçınmasını ve tespit edilmesini zorlaştırmasını sağlar. Zararlı yazılımlarda runtime tekniği kullanmanın bazı yöntemleri şunlardır:

- Süreç enjeksiyonu: Zararlı yazılımın kendini başka bir sürece enjekte etmesi ve onun adına çalışması3. Örneğin, zararlı yazılım kendini explorer.exe sürecine enjekte edebilir.

- Sanallaştırma veya analiz ortamlarından kaçınma: Zararlı yazılımın çalıştığı ortamı kontrol etmesi ve sanal makine veya analiz ortamı olduğunu tespit etmesi halinde

davranışlarını değiştirmesi. Örneğin, zararlı yazılım çalıştığı makinenin MAC adresini kontrol edebilir.

- Komut ve betik yorumlayıcılarının kötüye kullanılması: Zararlı yazılımın komutları, betikleri veya dosyaları çalıştırmak için meşru uygulamaları kullanması. Örneğin, zararlı yazılım PowerShell veya Windows Command Shell gibi araçları kullanabilir.

Süreç enjeksiyonu yapmanın birçok yöntemi vardır, ancak genel olarak şu adımları içerir:

- Hedef sürecin bellek alanına erişmek için OpenProcess fonksiyonunu kullanmak

- Hedef süreçte yeni bir bellek alanı ayırmak için VirtualAllocEx fonksiyonunu kullanmak

- Zararlı kodu hedef sürece yazmak için WriteProcessMemory fonksiyonunu kullanmak

Zararlı kodu çalıştırmak için CreateRemoteThread fonksiyonunu kullanmak Süreç enjeksiyonu yapmanın bazı örnekleri şunlardır:

- DLL enjeksiyonu: Zararlı bir DLL dosyasını hedef sürece yüklemek için LoadLibrary fonksiyonunu çağırmak

- Process Hollowing: Hedef sürecin belleğindeki kodu boşaltmak ve yerine zararlı kodu yerleştirmek

- Reflective DLL Injection: Zararlı bir DLL dosyasını hedef sürece yüklemek için LoadLibrary gibi standart API'leri kullanmadan kendi yükleyicisini kullanmak

Sanallaştırma veya analiz ortamlarından kaçınma yapmanın birçok yöntemi vardır, ancak genel olarak şu adımları içerir:

- Zararlı yazılımın çalıştığı ortamı kontrol etmek için çeşitli API'leri, sistem çağrılarını veya donanım özelliklerini kullanmak

- Sanal makine veya analiz ortamı olduğunu tespit etmesi halinde zararlı davranışlarını değiştirmek, durdurmak veya gizlemek

Sanal makine veya analiz ortamının tespitini zorlaştırmak için çeşitli teknikler kullanmak, örneğin zamanlama saldırıları, bellek bozma, kod karmaşası veya anti-debugging Sanallaştırma veya analiz ortamlarından kaçınma yapmanın bazı örnekleri şunlardır:

- Zararlı yazılımın çalıştığı makinenin MAC adresini kontrol etmek ve sanal makineye ait bir MAC adresi olduğunu tespit etmesi halinde kendini silmek

- Zararlı yazılımın çalıştığı makinenin CPU sayısını kontrol etmek ve tek CPU olduğunu tespit etmesi halinde çalışmayı durdurmak

- Zararlı yazılımın çalıştığı makinenin disk boyutunu kontrol etmek ve çok küçük olduğunu tespit etmesi halinde zararlı davranışlarını geciktirmek

Komut ve betik yorumlayıcılarının kötüye kullanılması yapmanın birçok yöntemi vardır, ancak genel olarak şu adımları içerir:

- Zararlı yazılımın komutları, betikleri veya dosyaları çalıştırmak için meşru uygulamaları kullanması

- Zararlı yazılımın komutları, betikleri veya dosyaları gizlemek veya şifrelemek için çeşitli teknikler kullanması

- Zararlı yazılımın komutları, betikleri veya dosyaları çalıştırmak için ayrıcalıklı erişim elde etmesi Komut ve betik yorumlayıcılarının kötüye kullanılması yapmanın bazı örnekleri şunlardır:

- Zararlı yazılımın PowerShell veya Windows Command Shell gibi araçları kullanarak sistemdeki dosyaları veya kayıt defteri anahtarlarını değiştirmesi

- Zararlı yazılımın WMI veya WMIC gibi araçları kullanarak sistemdeki işlemleri veya hizmetleri yönetmesi

- Zararlı yazılımın VBA makroları veya JavaScript kodu gibi betikleri içeren Office belgelerini açtırması

Peki Bunları Nasıl Engelleyebilirim ?

Bu teknikleri engellemenin birçok yöntemi vardır, ancak genel olarak şu adımları içerir:

- Güvenlik yazılımlarını güncel tutmak: Antivirüs, anti-spyware ve güvenlik duvarı gibi güvenlik yazılımları, bilgisayarı kötü amaçlı yazılımlardan korumak için önemlidir. Bu yazılımların en son güncelleştirmeleri yüklemek ve düzenli olarak tarama yapmak gerekir.

- Güvenilir kaynaklardan yazılım indirmek: İnternetten indirilen yazılımların güvenilir kaynaklardan geldiğinden emin olmak gerekir. Bilinmeyen veya şüpheli sitelerden veya bağlantılardan yazılım indirmekten kaçınmak gerekir.

- Hata ayıklama araçlarını kullanmak: Hata ayıklama araçları, bir yazılımın çalışmasını izleyen ve analiz eden araçlardır. Bu araçlar, anti-debugging tekniklerini tespit etmek ve aşmak için kullanılabilir.

- Disassembly araçlarını kullanmak: Disassembly araçları, bir yazılımın makine kodunu insan tarafından okunabilir bir şekilde gösteren araçlardır. Bu araçlar, anti-disassembly tekniklerini tespit etmek ve aşmak için kullanılabilir.

- Sanal makine araçlarını kullanmak: Sanal makine araçları, bir bilgisayarın donanımını taklit eden ve farklı işletim sistemleri çalıştıran araçlardır. Bu araçlar, anti-VM tekniklerini tespit etmek ve aşmak için kullanılabilir.

Konu hoşunuza gittiyse

Protection - Anti Debugger -Anti Sandbox - Process İnjection Nedir ? | Anlatım

İnstagram Hakkında Herşey | Bilgilendirme

Burp Suite Nedir | Nasıl Kullanılır ?

İOS'tan Windows'a Dosya Aktarımı | Bilgilendirme

Veri Kurtarma Nedir ? Nasıl Yapılır | Anlatım

Rat Nedir ? | Fud Nasıl Yapılır ? | Rat Nasıl Yayılır ? |

Tulu Yıldızları Kulübü

Sen Niye Gelmiyorsun Bakayım

Tulu Yıldızları Kulübü [ Alımlar Açık! ]