Armitage - Metasploit için Siber Saldırı Yönetimi

Armitage nedir?

Armitage, Metasploit için grafiksel bir siber saldırı yönetim aracıdır.

Hedeflerinizi görselleştirir, istismarlar önerir ve çerçevenin yeteneklerini geliştirir.

İleri düzey kullanıcılar da, uzaktan Metasploit'i yönetmek için Armitage'ı değerli bulacaktır. Armitage'ın kırmızı takımla (Red Team) birlikte çalışması, ekibinizin aynı oturumları kullanması, veri paylaşması ve tek bir oturum üzerinden iletişim kurması Metasploit örneğidir.

Armitage, Metasploit'i güvenlik uygulayıcıları için de kullanılabilir hale getirmeyi amaçlamaktadır. Hackerlığı anlayın ama Metasploit'i her gün kullanmayın. Metasploit’i öğrenmek ve gelişmiş özelliklerini daha iyi anlamak için, Armitage size yardımcı olacaktır.

Sorumluluk Reddi:

Geliştirmeniz için bu programı ve kodu kullanın. Umarım öğrenmenize ve daha iyi siber güvenlik uzmanı olmanıza yardımcı olur. Bu programın yasadışı ve gayrimeşru kullanılmasından kaynaklanacak durumlardan sorumluluk kabul etmiyorum. Yaptığım konu sadece eğitim amaçlıdır ve kullananın kendi sorumluluğundadır.

Kurulumu:

En son güncellemelerle Kali 2022.3'te Armitage için talimatlar. Java 18 HER ŞEYİ bozar, bu yüzden şimdilik kaçının.

Msfdb başlatma

/etc/postgreSQL/15/main/pg_hba.conf dosyasını düzenleyin :

97. satırda (IPV4 yerel bağlantılar)

"scram-sha-256"yı "Trust" olarak değiştirin

systemctl postgresql'i etkinleştir:

systemctl stop postgresql

systemctl start postgreSQL

java sürümü :

11. sürümden başka bir şey söylüyorsa, daha eski sürümlere gidin..

apt güncellemesi :

apt install -y openjdk-11-jdk

alternatif güncelleme :

--config java

*Varsayılan olarak openJDK-11'i seçin. Ardından, java -version yı çalıştırın.

java -version

git clone GitHub - r00t0v3rr1d3/armitage: Fork from @rsmudge/armitage

CD armitage

./package.sh

CD Sürümü/UNIX

./Armitage

Kullanıcı adı: MSF

Şifre: MSF

A. Giriş

A.1. Armitage :

Armitage, Backtrack 5 sürüm R3'te bulunan bir yazılımdır. Metasploit gibi çeşitli büyük bilgisayar korsanlığı (Hacker) çerçevelerini içerir ve bilgisayar korsanlığı sürecini otomatikleştirmek için NMAP gibi yerleşik araçları kullanır.

A.2. Laboratuvar içi :

Bu alıştırmada, bir Windows bilgisayarını ağ üzerinden hacklemeye yönelik tam bir girişime odaklanacaksınız; numaralandırma ile başlayıp hedef bilgisayara tam yönetici erişimiyle bitecek.

Aşağıdaki bilgileri aldınız:

"10.0.0.255 ağında güvenlik açığı bulunan bir bilgisayar var. Onu hacklemek için kaynaklarınızı kullanın ve makineye sızdığınızı göstermek için geride bir şey bırakın."

B. Armitage Başlangıcı

1. İlk olarak, Backtrack bilgisayarınızda bir terminal açın ve şunu yazın:

a. Armitage

b. Sizden aşağıdaki seçenekler istenecektir:

c. Oradan, internete bağlı olmadığınız için "Bağlan" a tıklayın.

d. Bir ekran size Armitage'ın bir Metasploit RPG sunucusu başlatmasını isteyip istemediğinizi soracaktır. Metasploit kullandığımız için "EVET" i tıklayın.

e. Şimdi bir giriş ekranı görmelisiniz (bir dakika bekleyin, çünkü sanal bir sunucudayız ve işlem gücü 256 MB RAM ile zaman alıyor).

f. Eklenti tamamlandığında ve her şey başarıyla yapıldığında, şimdi Armitage GUI'sini görmelisiniz. Kutlarım, eğlenmeye hazır olun!

C. Armitage Kullanımı

Menü çubuğu:

GUI'ye genel bir bakış ve nasıl çalıştığına dair hızlı bir özet ile başlayalım.

Armitage, kullanıcılara menü çubuğunda aşağıdaki seçenekleri sunar:

1. Armitage : Bu, normal bir dosya bölümüyle aynı şekilde kullanılır. Kullanıcılar, parametreleri ve bağlantıları (örneğin, VPN) ve ayrıca belirli açıklardan yararlanma derecelendirmeleri gibi çeşitli seçenekleri ayarlayabilir (bu, ağ testi için çok kullanışlıdır).

2. Ekran: Görüntüleme seçeneği, ekranın altında listelenen öğeleri ve işlemleri kontrol eder (yani, şu anda Metasploit logosunu gördüğünüz yer). Görünüm seçeneği, Metasploit aracılığıyla işlenirken bilgilerin biçimlendirmesini kontrol etmenizi sağlar.

3. Ana Bilgisayarlar: Ana Bilgisayarlar seçeneği, farklı ağlardaki ana bilgisayarları keşfetmenize ve yönetmenize olanak tanır. Ana bilgisayarları manuel olarak ekleyebilir veya NMAP ve hatta DNS numaralandırma gibi araçları kullanarak yenilerini keşfedebilirsiniz.

4. Saldırı: Bu seçenek iki şeyden birini yapmak için kullanılır. İlk olarak, belirli bir ana bilgisayar için saldırıları bulabilir ve denemek istediğinizi seçmenize izin verebilir. Ayrıca, Metasploit Frameworks veritabanında belirli bir hedefe karşı bilinen tüm saldırıları bulan ve yürüten "Hail Mary" adlı bir saldırı otomasyon sürecine sahiptir. Bu seçenek yalnızca bir bilgisayar korsanı çok tembel veya çok çaresizse kullanılmalıdır, çünkü ağ oluşturmaya büyük bir ihtiyaç bırakırlar.

5. Çalışma Alanları: Seçilen mevcut ana bilgisayarları yönetmenize ve istenirse birden çok görünüm ve saldırı spektrumu oluşturmanıza olanak tanır (örneğin, birden çok ağ savunması katmanında geçiş için nasıl kullanıldıkları).

6. Yardım: Armitage ile ilgili faydalı web sitelerine bağlantılar.

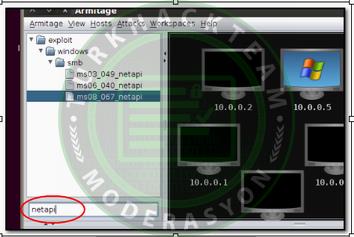

Yararlanma ve çalışma alanı pencereleri:

İstismar penceresi (yani, soldaki en küçük pencere), şu anda Metasploit ağında mevcut olan tüm mevcut istismarları listelemek için kullanılır. Bu açıklardan yararlanma biçimleri manuel olarak aranabilir veya pencerenin altındaki küçük arama kutusu kullanılarak belirli bir açıklardan yararlanma veya işletim sistemi için arama yapılabilir.

Sağdaki çalışma alanı penceresi ana saldırı listesi alanımızdır. Bu alanda makineler listelenir ve daha sonra kullanılmak üzere seçilebilir. Çalışma alanı penceresini bu alıştırmanın ilerleyen bölümlerinde ele alacağız.

Konsol günlüğü:

Konsol günlüğü, armitage Framework tarafından gerçekleştirilen tüm işlemleri kapsar

Onların eylemleri. Bu ekrandan, saldırının ilerleyişiyle ilgili bilgileri taramak ve hatta parolaları keylogging yapmak gibi birçok yararlı öğeyi görüntüleyebilirsiniz. İşlevsellik yalnızca kullandığınız gerçek komut dosyasıyla sınırlıdır. Bu pencere örneklerimizde daha ayrıntılı olarak ele alınmıştır.

D. Armitage'da Opsomming

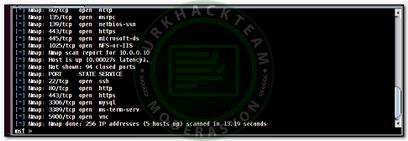

10.0.0.0 ağını NMAP (yani Network Mapper) ile tarayarak saldırımıza başlıyoruz. Bir ağdaki ana bilgisayarları keşfetmek ve hizmetleri tanımlamak, ayrıca bağlantı noktalarını taramak ve işletim sistemlerini keşfetmek için kullanılan yerleşik bir Armitage güvenlik tarayıcısıdır.

a. İlk olarak, "Ana Bilgisayarlar" seçeneğini seçin ve aşağıdakileri seçin:

Nmap Scan -> Yoğun Tarama

b. Daha sonra bir giriş alanı ile karşılaşacaksınız. Bu, analiz etmek istediğimiz ağın adresidir. Aşağıdaki bilgileri girin:

Ben. 10.0.0.* (yıldız işareti, 255 makinenin tümünü tanımlayan bir joker karakterdir) ve Tamam'a tıklayın .

c. Şimdi konsol penceresinin adlı yeni bir pencere açtığını görmeniz gerekir.

"NMAP." Ekranda aşağıdaki kaydırma bilgilerini de göreceksiniz:

d. Taramanın tamamen çalışmasına izin verin (bir veya iki dakika sürecektir) ve sonunda yapabilirsiniz

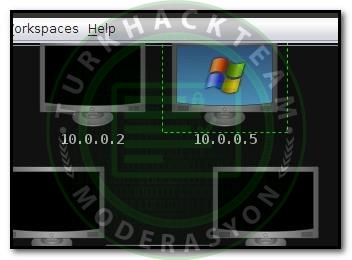

"Keşfedilen" bilgisayarlar Çalışma Alanı penceresinde görüntülenir .

e.- 10.0.0.* ağındaki bilgisayarlardır. Daha derine inelim.

i. Çalışma alanı görünümündeki simgenin bir

Aşağıda gösterildiği gibi Windows logosu:

ii. Bu makine hakkında daha fazla bilgi edinmek için:

1. 10.0.0.5 bilgisayarına sağ tıklayın ve ardından "Hizmetler"e tıklayın.

2. Şimdi, o makinede çalışan tüm hizmetlerin bir listesini ve her hizmetle ilgili bağlantı noktası numarası, üzerinde çalıştığı protokol vb. bilgileri içeren "Hizmetler" adlı yeni bir konsol günlüğü penceresi görmelisiniz.

Artık kurbanın bilgisayarını çalıştıran işletim sisteminin ve hizmetlerin parmak izini başarıyla oluşturdunuz ve bir saldırı formüle etmek için yeterli bilgiye sahipsiniz.

E. Saldırı

Erişim Sağlamak:

Armitage, bir Windows bilgisayarını çalıştırmak için çeşitli seçeneklere sahiptir.

Dünya ağlarının %30'undan fazlasında kullanıldığı için bu durum bilgisayar korsanları(heçkırlar) için büyük bir avantajdır.

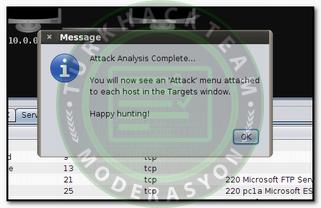

1. Saldırıyı başlatmak için bilgisayar 10.0.0.5'i vurgulayın ve aşağıdakileri seçin:

Saldırılar - > Saldırı Araştırması

a. Bu seçeneği seçtikten sonra, aşağıdakiler tarafından karşılanacaksınız

Ekran:

b. Tamam'a tıklayın ve 10.0.0.5 bilgisayarına geri dönün.

Bu bilgisayara sağ tıklayın ve şimdi "Saldırı" adlı bir seçenek görmelisiniz. Gördüğünüz gibi

aralarından seçim yapabileceğiniz birkaç seçenek var, ancak hangisinin işe yaradığını nasıl bileceksiniz?

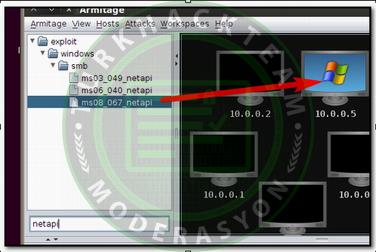

c. Bu seçeneklerden birini kullanmak yerine, ödevimizi yapacağız ve ms08_067_netapi . Soldaki işletim tarayıcısının arama alanına aşağıda gösterildiği gibi "netapi" kelimesini yazın:

d. Daha sonra şunları görmelisiniz:

e. ms08_067_netapi seçeneğini 10.0.0.5 bilgisayarına sürükleyin.

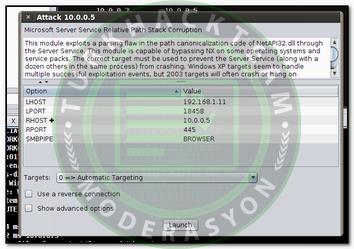

f. Bundan sonra, aşağıdaki ekranı göreceksiniz. Bu ekranda şunlar vardır:

Birkaç seçenek ve başarının ne yaptığının kısa bir özeti. Şimdilik her şeyi varsayılan olarak bırakıyoruz ve "Başlat" simgesine tıklıyoruz.

Bu noktada, istismarın kurbanın bilgisayarıyla nasıl iletişim kurduğunu gösteren "İstismar"(exploit) başlıklı yeni bir konsol günlük penceresi oluşturulur.

İlave bilgisayarın 10.0.0.5 simgesinde, gizliliğinin ihlal edildiğini belirtmek için grafiksel bir yıldırım efekti görünecektir.

Kurbanın bilgisayarına girmeyi başardınız!

Erişimi koruyun:

Makinenin güvenliği ihlal edildiğine göre şimdi onunla ne yapabiliriz? İlk olarak, yeni virüs bulaşmış bilgisayara sağ tıklayın ve aşağıdakileri seçin:

MeterPreter 1 -> Erişim -> Şimdi Geçiş Yapın!

Bu, bilgisayar korsanlığı sürecinde çok önemli bir adımdır çünkü yeni oluşturduğunuz Meterpreter kabuğunuzu kurbanın bilgisayarındaki aktif bir işleme bağlar. Ölçek üzerinde tam kontrol sağlar, böylece

Yanlışlıkla veya kullanıcının işletim sistemi tarafından bir hizmetin sonlandırılmasıyla şişirilmez. Bu, tüm süreci tekrarlamanızı gerektirir.

F. İşaret Bırakmak

Sızma testçisi olduğumuz ve kötü niyetli bilgisayar korsanları olmadığımız için, kurbanın herhangi bir gerçek hasara neden olmadan onları hacklediğimizi bilmesini sağlamak için bu makineye parmak izimizi koyacağız.

i. İlk olarak, kurbanın bilgisayarına sağ tıklayın ve şunları seçin:

Meterpreter 1 -> Etkileşim -> Komut Kabuğu

a. Bu size çok tanıdık bir komut satırı istemi içermesi gereken yeni bir konsol günlüğü penceresi verecektir:

b. Kurbanın bilgisayarının denetiminin sizde olduğunu doğrulamak için aşağıdaki komutu kullanın:

ipconfig

ii. Bu sayede IP adresinizin artık 10.0.0.5 olduğunu ve dolayısıyla kurbanın bilgisayarında çalıştığınızı görebiliriz.

iii. Daha önce ustalaştığınız komutları kullanarak aşağıdaki klasöre gidin:

C :\wehackedyou

(Not: Komut satırı becerileriniz biraz paslanmışsa, bu klasöre erişmek için şunu yazın: "cd /wehackedyou"

iv. Bu klasöre girdikten sonra, aşağıdaki biçimde bir klasör oluşturun:

1. SoyadıF, burada F, adınızın ilk harfine eşittir.

2. Bu, eğitmeninize laboratuvarı tamamladığınızı bildirecektir. N

3. Emin değilseniz, komut şudur: mkdir (yani bir dizin oluşturun).

4. Örneğin, adınız Beşiktaş ise şunu yazın:

mkdir Besiktas

5. Var olup olmadığını kontrol etmek için aşağıdakileri yazın

.\wehackedio

v. Son önemli adım, mevcut oturumumuzu silmektir, böylece

Sistem yöneticilerini uyarmayın veya sınıfınızdaki diğer bilgisayar korsanlarını rahatsız etmeyin.

1. Kurbanın bilgisayarına sağ tıklayın ve aşağıdakileri seçin:

2. Meterpreter

3. Mevcut Meterpreter oturumunuzu sonlandırın.

Tebrikler! Bir Windows bilgisayarına başarıyla girdiniz.

Yeni becerilerinizi yalnızca yasal izniniz olan uygun ağları test etmek için kullandığınızdan emin olun.

Saygı ve sevgilerimle,

‘Halaskâr

Son düzenleme: