NOT: Knockout arkadaşımız daha önceden bu dökümanı vermiş, fakat resimli ve programlarıyla birlikte, ayrıca biraz daha kapsamlandırarak tekrar vermek istedim.. Çünkü gerçekten üstünde durulması gereken bir yazı..

NOT2: Döküman çok uzun ve karışık gelebilir.. Teknik konuları atlayarak programların kullanımına geçebilirsiniz.. Ama kesin bir başarı isiyorsanız adım adım tüm konuya göz atmanızda fayda var..

NOT3: Adı geçen tüm programlar, dökümanın sonundaki download adresi içindedir..

ÖN BİLGİ

Kablosuz ağlar uzun bir zamandır aktif halde kullanıma geçmesine rağmen Türkiye’ de 2005 itibarı ile yaygınlaşmaya başladı. Bu yaygınlaşma daha önce .com (dot com) da olduğu gibi kontrolsüz, hızlı ve ön araştırmasız oldu.

Buna bir de ilk kablosuz ağ standartlarının güvenlik açıkları eklenince birçok kablosuz ağ kullanan kurum, şahıs ve firma ciddi güvenlik açıkları ile baş başa kaldılar ve adeta switch’ lerinin, router’ larının bir slot’ unu halka açtılar.

Bunun yanında belirtmek gerekir ki kablosuz ağların tespiti suç değildir.

Kablosuz Ağlarda Güvenlik Opsiyonları

Bir kablosuz ağınız varsa seçebileceğiniz belli güvenlik seçenekleri vardır, Popülerlik sırasına göre bazıları;

· Open Security

· WEP

· WPA

· RSN

· RADIUS / WPA-RADIUS

· Wireless Gateway

· Firmalara özel çözümler

Burada “Open Security“ olarak geçen güvenlik modeli –Güvenlik modeli mi?-. şifre gerektirmeyen bağlantı demektir. Yani herhangi biri bu kablosuz ağlara basitçe bağlanabilir.

WEP, Open Security ve WEP iki en çok kullanılan modeldir. Open Security dediğimiz gibi bir güvenlik sağlamamaktadır ancak WEP bir güvenlik adımı olarak ortaya çıkmıştır. WEP kablosuz ağların güvenliğini sağlamak için geliştirilmesine rağmen çok büyük hatalar ile ciddi bir fiyaskodur.

WPA, Gene açık bulunan ancak WEP’ e göre çok daha güçlü bir opsiyon.

RADIUS, Klasik dial-up modem desteği veren ISP lerdeki sistemdir. Bağlantı kuran istemci (client) bir bilet (ticket) sistemi ile kablosuz ağa bağlanır. Ortak bir server olduğundan doğru implemantasyonda gayet güvenli bir kablosuz ağ deneyimi sağlayabilir. Ancak ev kullanıcıları ya da küçük organizasyonlar için çok kullanışsızdır. RADIUS-WPA ise aynı sistemin WPA desteklisidir.

RSN, RSN’ i WPA’ nın gideceği nokta olduğunu söyleyebiliriz ancak RSN henüz tam olarak oturmamıştır, WPA RSN’ in temellerinde yer almaktadır. Henüz piyasada RSN destekleyen AP (Access Point) bulmakta zor bir iştir. WPA TKIP e dayalıyken RSN AES i de desteklemektedir. İçerisinde anahtar dağıtımı gibi çözümleri de getirmektedir. Bu yazıda RSN e daha fazla değinmeyeceğiz.

Wireless Gateway, Özellikle halka açık yerlerde kablosuz ağ sunan firmaların kurduğu sistemlerdir. Ağ ile kablosuz cihazlar arasında bir bağlantı noktası oluşturur, giren kişiler bu sistemden bir defa onay aldıktan sonra ilgili kota ve ayarlara göre gerçek ağa (mesela internet) erişebilirler. Ülkemizde TTNet’ in sunduğu TiWinet ve özellikle Amerika’ da bir çok yerde gördüğünüz kablosuz internet erişimlerinde de bu metod kullanılır. Bu sistemin de kendi içerisinde farklı potansiyel açıkları ve saldırı noktaları vardır.

Firmalara Özel Çözümler, WEP’ in kısa sürede patlaması sonucu Cisco gibi firmalar kendi AP (Access Point)’ lerine özgü güvenlik önlemleri getirdiler. Bunların birçoğu geniş kitleler tarafından test edilmediğinden gerçek bir güvenlik önlemi olarak kabul edilemez. Bir kısmı zaten mantık hataları içerirken, henüz açığı bulunmamış olanlaraysa gerçek bir güvenlik gereksiniminde ciddi bakılamaz. Ek olarak ciddi bir limitasyonları ise bağlantı kuracak kablosuz cihazlarda (STA - Station) genelde kendi donanımlarını ya da özel bir ekstra program istemeleridir.

Bu makalede önce Kablosuz Ağları tespit etmek (wardriving tadında), Daha sonra WEP ile şifrelenmiş kablosuz ağları kırmayı ve son olarak ta ağlarımızı güvenli kılmak için alınabilecek önlemlere değineceğiz.

Saldırı Adımları

Bir kablosuz ağa bir kaç saldırı modeli olabilir ancak en çok yapılmak istenilen şey bu ağa izinsiz bağlantı kazanabilmek ve paketleri dinleyebilmektir.

Klasik bir kablosuz ağa izinsiz giriş senaryosu şu şekilde ilerler;

· Kablosuz Ağ(lar)ı Tespit etme

· Paket Toplama

· Şifreyi Kırma (şifreli bir ağ ise)

Kablosuz Ağları Tespit Etme

Kablosuz ağları tespit etmek genelde çok basittir, örnek olarak kablosuz ağ olan bir yerde notebook’ unuzu açtığınızda notebook’ unuz civardaki kablosuz ağı otomatik olarak bulacaktır (WinXP ve bir çok üçüncü parti yazılım bu şekildedir). Ancak biz bu işi bir adım daha ileri ***üreceğiz ve yüzlerce kablosuz ağı kısa sürede bulabilecek hale geleceğiz. Ek olarak kendini duyurmayan (SSID Broadcast yapmayan) ağları da bulmayı göreceğiz.

Kanallar (Channels)

Farklı frekanslarda 1-14 arası yayın kanalı vardır, AP ve STA bir kanaldan iletişim kurar. Örnek olarak AP 12. kanalda yayın yapıyorsa STA’ da o kanaldan bağlanır. Aynı şekilde AP ve STA’ in yaptığı broadcast (genel) isteklerde her kanal için ayrı yapılmalıdır.

Amerika’ da 11 kanal kullanılmaktadır, Kanada, Avrupa ve Ülkemizde 13 kanal kullanılır. Kanal GHz spektrum’ u 2.412’ den başlayıp her kanalda 0.005 Ghz yükselerek ilerler yani Kanal 13 2.472 Ghz’ dir.

SSID Nedir?

Herhangi bir kablosuz ağı bulduğunuzda size ağın SSID’ sini verir yani özetle AP’ nin ismini. Eğer bir AP’ de SSID Broadcast açık ise genelde saniyede 10 defa olmak üzere yayın yaptığı kanalda kendisinin orada olduğunu belirten bir şekilde sinyal gönderir (beacon).

İşte bu SSID beacon’ ları sayesinde biz de bu ağları otomatik olarak bulabiliriz. Bugün bir çok AP SSID Broadcast’ i kapatma özelliği sunuyor. SSID Broadcast kapatıldığında ise tabii ki bu AP’ leri otomatik olarak bulamıyorsunuz.

Bu durumda normal şartlar altında notebook’ unuza bu SSID i bizzat sizin girmeniz gerekiyor. Bunun bir diğer anlamı da bu AP’ nin SSID sini bilmek zorunda olduğunuz. Bu istekleri tamamen pasif yani AP’ ye bilgi göndermeden dinleyebilirsiniz.

Araştırma İstekleri (Probe Request)

AP’ lerin SSID göndermesi harici STA (Station, kablosuz cihaz – notebook, pda vb.) lerde araştırma isteğinde (probe) bulunurlar. Bu durumda da STA gene broadcast olarak kendisinin bir kablosuz ağ aradığını söyler. Bunu alan bir AP aynı SSID Broadcast gibi bunu cevaplar ve bizde hemen ilgili AP’ ye bağlanabilir ya da orada olduğunu öğrenebiliriz.

Normalde bu probing işlemi her kanalda 0.1 saniye kadar sürer ve aynı anda cevap bekler. Bu işlem aktif bir arama modelidir.

Özetle

· Kablosuz Ağlar kanalları kullanır (1-14)

· AP’ ler SSID Broadcast ile nerede olduklarını her kanalda duyururlar

· STA’ ler araştırma istekleri ile geldiklerini söylerler

Netstumbler / MiniStumbler

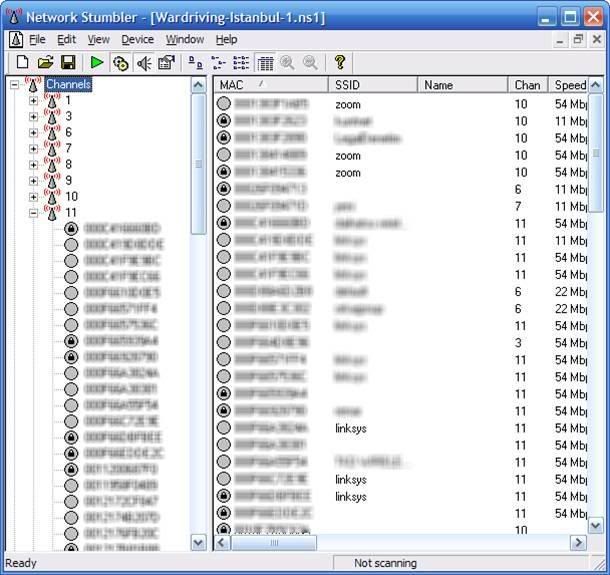

Windows altında en eski ve en güzel wardriving araçlarından biridir. Ek olarak isteyenler için MiniStumbler da Pocket PC’ ler de çalışıyor. Aşağıdaki mantıkların hepsi hemen hemen Ministumbler’ a da uygulanabilir.

Netstumbler’ ı civardaki AP’ leri bulmak için kullanacağız. Netstumbler bir aktif tarayıcıdır yani civara probe requestleri gönderir, dolayısıyla tespit edilebilir. Tabii ki civardaki şifresiz kablosuz ağların yüzlerce olduğunu düşünürseniz bu tip bir şeyi birilerinin tespit edebilmesi milli piyangoyu kazanmanız gibi bir şey olur. İkinci olarak bu kanunlara aykırı veya suç içeren bir durum da değildir.

Netstumbler çok basit bir program ve şu an ki sürümü (0.4.0) bir çok kartla sorunsuz şekilde çalışıyor (RF modu istemediğinden ve paket dinleme yapmadığından dolayı donanım deseği çok geniş).

Programı kurduktan sonra açınca zaten varsayılan kartınız ile çalışmaya başlayacak ve hemen civardaki AP’ leri tespit edecektir.

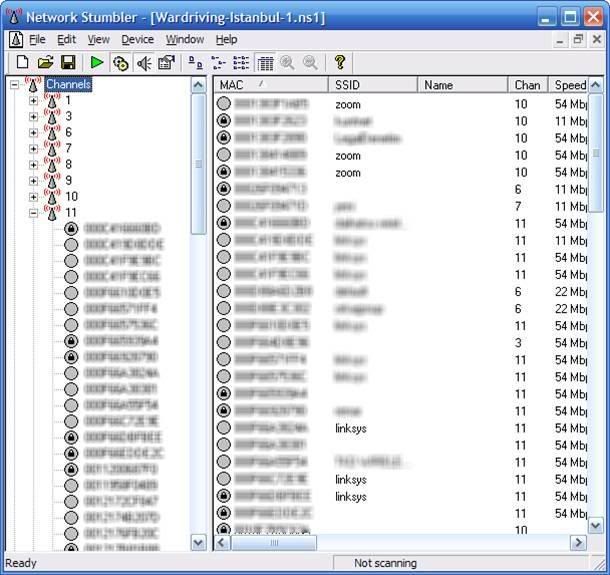

Resim otomatik olarak küçültüldü. Buraya tıklayarak resmi orjinal boyutlarında görüntüleyebilirsiniz. Resmin orjinal boyutu 610x575.

Resim otomatik olarak küçültüldü. Buraya tıklayarak resmi orjinal boyutlarında görüntüleyebilirsiniz. Resmin orjinal boyutu 610x575.

Netstumbler ile örnek bir tarama sonucu

· “Enable Scan” (Ctrl + B) ile taramayı açabilir ve kapatabilirsiniz

· “Device” menüsünden kullanılacak kart arabirimini seçebilirsiniz

· Sol taraftan çeşitli filtreleme özelliklerine ulaşabilirsiniz

· Sonuçları kaydedebilir ve daha sonradan açıp inceleyebilirsiniz

· Sonuç datalarını Export / Import edebilir ve başka yazılımlar ile paylaşabilirsiniz

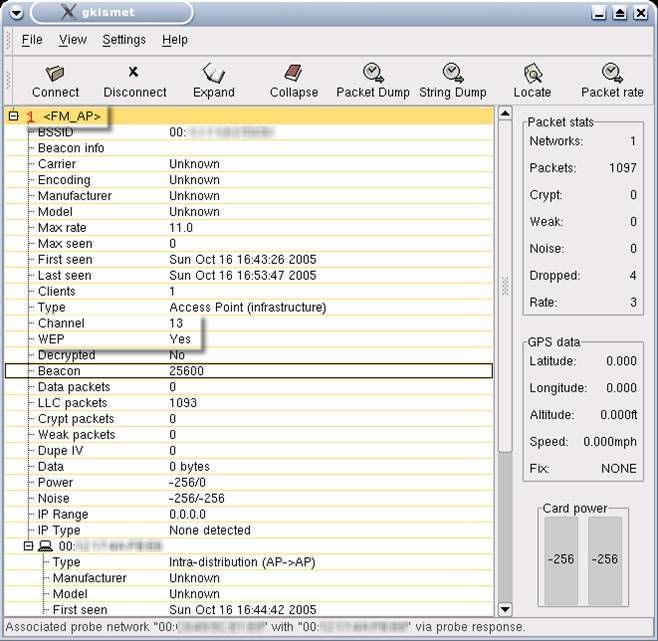

Kismet

Kismet’ i için Linux’ a ihtiyacınız olabilir. Şu an için verimli bir Windows portu bulunmamakta. Cygwin altında pek verimli olmadan çalıştırabilir ya da Linux işletim sisteminizde kullanabilirsiniz.

Kismet pasif bir tarayıcı bu sayede SSID Broadcast etmeyen AP’ leri de bulabilir. Kendini belli etmeyen bu AP’ leri ilk adımda trafiklerinden tespit eder. Ancak ilk adımda SSID’ yi bulamayabilir daha sonra SSID içeren ilk paketi gördüğünde AP’ nin SSID sini de bulabilir.

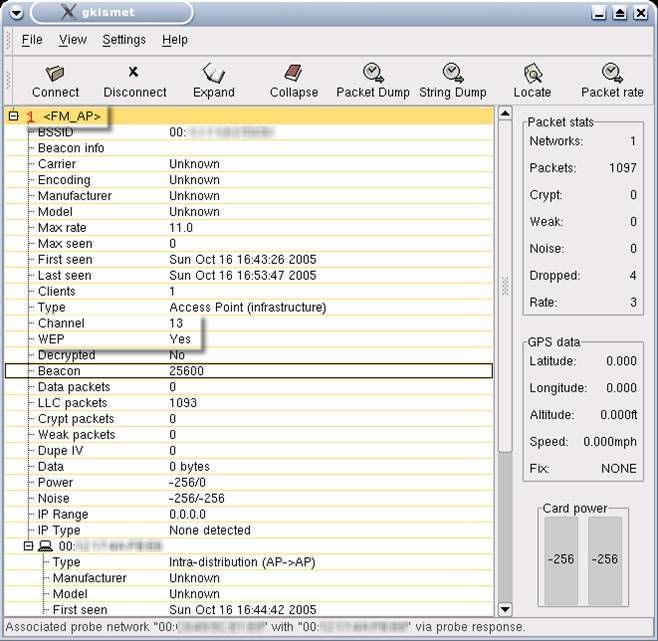

Resim otomatik olarak küçültüldü. Buraya tıklayarak resmi orjinal boyutlarında görüntüleyebilirsiniz. Resmin orjinal boyutu 658x641.

Resim otomatik olarak küçültüldü. Buraya tıklayarak resmi orjinal boyutlarında görüntüleyebilirsiniz. Resmin orjinal boyutu 658x641.

Kismet (Gkismet / Arabirim) ile gizli bir AP (SSID broadcast etmeyen)’ nin tespiti

Yukarıdaki resimde de görüldüğü gibi Kismet gizli bir AP’ yi tespit edebiliyor. Bunun yanında bize hangi kanalda çalıştığı, şifreli olup olmadığı gibi ekstra bilgiler de veriyor. Buradaki en güzel özelliklerden bir diğeri ise bağlanan STA’ leri de görebiliyor olmamız.

Yukarıdaki ekran görüntüsü Gkismet’ ten alınmıştır. Kismet için GTK arabirimi.

Ek olarak istediğiniz zaman “Packet Dump” ve “String Dump” seçenekleri ile paketleri izleyebilir ve kaydedebilirsiniz. Kismet ile kaydettiğiniz paketleri daha sonradan “aircrack” gibi bir WEP şifre kırıcısında kullanabilirsiniz. Aircarck hakkında geniş bilgi makalenin ilerleyen kısmında bulunabilir.

Paket Toplama

Saldırının yapılacağı AP’ yi tespit ettiğimize ve şifrelemesini de öğrendiğimize göre artık ikinci adım olan paket toplama kısmına geçebiliriz. Hatırlarsak burada yapmamız gereken elimizden geldiğince çok tekil IV toplayabilmekti.

Airodump

Daha önceden de belirttiğimiz gibi Kismet ile paket toplayabilirsiniz ancak airodump bu işlem için çok daha pratiktir.

Airodump’ ı yükledikten sonra daha önceden bulduğunuz AP’ nin çalıştığı kanalda airodump’ ı çalıştırın.

Airodump Parametreleri;

· <nic index>

Hangi wireless adapter ile kullanacağınız, Yani bilgisayarınızdaki kablosuz ağa arabirimi.

· <nic type> (a/o)

Wireless adapter’ in chipset i

o : Hermes /Realtek

a : Aironet/Atheros

Eğer diğerse parametre olarak ne verdiğiniz farketmiyor.

· <channel(s)> (0-14)

Hangi kanal yada kanalları dinleyeceği 0 verirseniz tüm kanalları dinlemeye alacaktır.

· <output prefix>

Paketlerin yazılacağı dosyaların başlangıç ismi

· <ivs only flag> | Opsiyonel

Eğer 1 yaparsanız sadece IV’ leri yazacak. Eğer sadece şifre kırmak istiyorsanız bunu seçebilirsiniz. Tüm paketleri toplayarak daha sonradan şifreyi kırabilir ve bu paketleri de bulduğumuz şifre ile açabilir ve analiz edebiliriz.

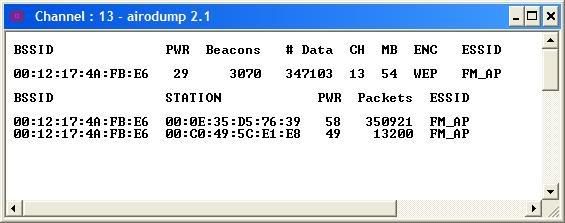

Bizim örneğimizde şu şekilde çalıştırıyoruz;

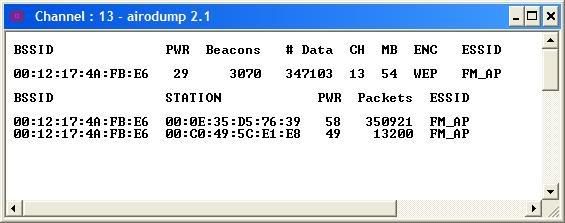

Kod:

C:\Airodump.exe 14 a 13 FM_APIVleri y

Airodump’ dan bir paket toplama görüntüsü

Windows altında eğer sadece “airodump.exe” olarak çağırırsanız interaktif modda çalışacaktır.

Linux’ ta ise <nic type> girmeniz gerekli değil aynı zamanda <nic index> yerinede <interface name> yani wlan0 gibi ilgili donanımın arabirim adını girmelisiniz. iwconfig komutu ile wireless adapterlerinizi görebilirsiniz.

Paketleri farklı vakitlerde toplayabilirsiniz, kırma işleminde hepsini birlikte kullanabiliyoruz. Yani paket toplama işlemine ara verebilir ve daha sonradan tekrar başlatabilirsiniz.

Aklınıza civardaki modemlerde dahil olmak üzere seçtiğiniz kanaldaki tüm trafiği toplamış olduğunuz gelebilir, bu da sorun değil çünkü kırma işleminde hangisinin bizim AP’ miz olduğunu belirteceğiz.

Airodump IV dosyalarını çalıştığı klasöre kaydedecektir. Network yoğunluğuna göre toplama hızınız değişebilir. Bu hızı yükseltmek için ağda ekstra trafik yapmanız gerekebilir, bunun için “Aireplay” yada benzeri paket üreten yazılımlar kullanabilirsiniz.

Daha önceden de belirttiğimiz gibi eğer paketleri .cap olarak topladıysanız yani sadece IV’ leri değil tüm şifreli datayı da topladıysanız şifreyi kırdıktan sonra “airdecap” yazılımı ile ilgili kırılmış şifre ve şifrelenmiş paketleri açabilir daha sonradan da Ethereal, IRIS gibi bir sniffer’ da bu paketleri açabilir ve inceleyebilirsiniz.

Bu sayede sizin paket topladığınız sırada gerçekleşen tüm trafiği analiz edebilirsiniz.

Şifreyi Kırma

Artık gerekli paketleri topladığımıza göre WEP şifresini kırmaya başlayabiliriz.

Aircrack

Aircrack paket toplama için kullandığımız “airodump” ın geliştiricisinden, çok kısa bir sürede ve az paketle sonuca ulaşabiliyor.

Tek yapmamız gereken topladığımız paketleri ona vermemiz.

Ciddi sorunlardan biri kaç bit şifreleme kırmamız gerektiğini bilmiyor olmamız. Çünkü WEP şifresinin 64bit mi 128bit mi olduğunu elimizdeki şifrelenmiş paketler ile tespti edemiyoruz. Bu yüzden eğer bilgimiz yoksa en iyisi önce 64 ile deneyip daha sonra 128bit olarak kırmayı denemek olacaktır.

Örnek kullanımı şu şekilde olabilir;

Kod:

C:\airrack.exe –a 1 –n 128 *.ivs

-a Parametresi kırılacak şifrenin WEP şifresi olduğunu belirtiyor,

-n parametresi ise kaç bitlik bir şifreleme olduğunu.

En sondaki *.ivs parametresi ise o klasördeki tüm “.ivs” uzantılı dosyaların kırılacağını belirtiyor. Önemli olan bir önceki paket toplama işleminde üretilen dosya veya dosyaları vermeniz.

Aynı şekilde eğer sırf IV’ leri değil tüm paketleri yazdıysanız *.cap dosyalarınızı da verebilirsiniz.

Kısa bir süre sonra şifre kırılmış olacaktır.

Karşınıza birden fazla cihazdan toplanan paketler gelebilir bu durumda ilgili AP’ yi seçmeniz gereklidir. Zaten ilgili AP’ nin MAC adresini daha önceki Kismet / Netstumbler bilgimizden dolayı biliyoruz. Aşağıdaki resimde bu durumun bir örneğini görebilirsiniz.

Birden fazla cihazdan IV toplanması sonucunda çıkan sorgu ekranı

Eğer tek bir sonuç çıkarsa aircrack otomatik olarak kırma ekranına geçecektir.

128bit WEP şifresi kırılma işlemi tamamlandı

Program farklı atak yöntemleri ve dictionary (belli bir sözlüğe dayalı deneme-yanılma) atak gibi opsiyonel bir dizi seçeneğe de sahip.

Ek Saldırılar

WEP şifresinin kırılması ve sisteme girilmesi harici bazı ek saldırılar da sistemlere yapılabilir.

MAC Filtrelelerini Aşmak

Daha önceden de belirttiğimiz gibi kablosuz ağların güvenliği için MAC adresi filtreleme yapılabilir. Bu sayede sadece izinli MAC adresleri kablosuz ağa bağlanabilecektir.

Ancak bir saldırgan olarak daha önceden izinli bir MAC adresinin ne kadar kolay ele geçirilebileceğini gördük, şimdi de ne kadar kolay MAC adresi değiştirebileceğimizi görelim.

Unutmayın ki MAC adresleri tekildir, dolayısıyla MAC adresinizin bir yerde loglanması size ait cihazın (STA - Laptop, PDA vs.) orada olduğuna dair güzel bir kanıttır. Dolayısıyla sadece filtrelemeleri aşmak için değil genel olarak da MAC adresi değiştirmek güzel bir pratiktir.

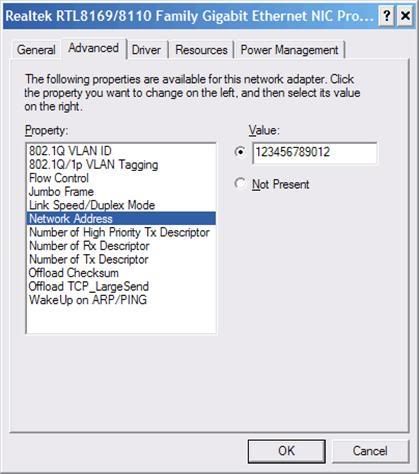

Bu çok basit bir işlemdir;

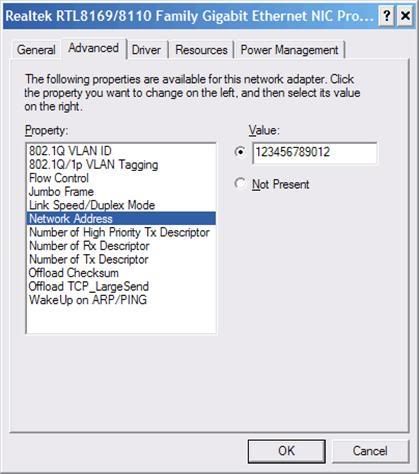

· Windows altında

En basit şekilde “Network Connections” tan ilgili adapter’ e girip, “Properties” > “Configure” > “Advanced” Tabına girebilir ve “Network Address” değerini istediğiniz şekilde belirtebilirsiniz.

MAC Adresi değiştirme ekranı

Bu işlem tüm adapter’ larda yapılamayabilir ancak registry aracılığı ile bunu hepsinde yapabilirsiniz.

“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Contro l\Class\{4D36E972-E325-11CE-BFC1-08002BE10318}” registry adresinde tüm adapter’ ler vardır, buradan ilgili olanı seçebilir ve “Network Address” kısmını istediğiniz şekilde değiştirebilirsiniz.

Ek olarak Windows için şu küçük progr*****la bu işi çok daha basit hale getirebilirsiniz;

MacMakeUp

Bilgisayarınıza ait Mac Ethernet Fiziksel Adresini Spoof lama yöntemiyle değiştirmenize yarıyan güzel bir program.

Sırasıyla aşağıdakileri uygulayın

Başlat --> Çalıştır cmd yazın --> Açılan DOS penceresine ipconfig -all komutunu vererek mac adresiniz hakkındaki bilgileri gorebilirsiniz. Fiziksel adres karşılığına gelen bölüm sizin mac adresinizi gösterir.Diğer bir komut ise getmac komutudur bu komutu kullanarakta mac adresinizi öğrenebilirsiniz.

MacMakeUp programını çalıştırın. "New address" bölümüne yeni mac adresinizi yazdıktan veya "Manufacturer" bölümünden uygun bir mac adres numarası seçtikten sonra eğer isterseniz "Ip extra features" bölümündende gerekli yerleri işaretleyerek "Apply" ve "OK" diyerek işlemi tamamlayın. "Change" seçeneğini tıklayarak mac adres değiştirme işlemini bitirin. Tekrardan DOS penceresine geri dönerek ipconfig -all veya getmac komutunu verdiğinizde mac adresinizi değiştiğini görüceksiniz.

MacMakeUp programının yeni sürümündeki en güzel özellik mac adresini değiştirdiğinizde modeme veya kullandığınız bilgisayara reset atmanız gerekmiyor.

Adı Geçen Tüm Programlar

Download = http://rapidshare.com/files/55512985..._TuRK_HaRD.rar

rar şifresi = turk_hard

Gözünüzü korkutabilir ama aslında mantığı kavradığınız zaman kolay gelecektir..

Kolay gelsin, iyi çalışmalar

SAOLASIN TURK_HARD ARKADASIM

ALINTIDIR...!

NOT2: Döküman çok uzun ve karışık gelebilir.. Teknik konuları atlayarak programların kullanımına geçebilirsiniz.. Ama kesin bir başarı isiyorsanız adım adım tüm konuya göz atmanızda fayda var..

NOT3: Adı geçen tüm programlar, dökümanın sonundaki download adresi içindedir..

ÖN BİLGİ

Kablosuz ağlar uzun bir zamandır aktif halde kullanıma geçmesine rağmen Türkiye’ de 2005 itibarı ile yaygınlaşmaya başladı. Bu yaygınlaşma daha önce .com (dot com) da olduğu gibi kontrolsüz, hızlı ve ön araştırmasız oldu.

Buna bir de ilk kablosuz ağ standartlarının güvenlik açıkları eklenince birçok kablosuz ağ kullanan kurum, şahıs ve firma ciddi güvenlik açıkları ile baş başa kaldılar ve adeta switch’ lerinin, router’ larının bir slot’ unu halka açtılar.

Bunun yanında belirtmek gerekir ki kablosuz ağların tespiti suç değildir.

Kablosuz Ağlarda Güvenlik Opsiyonları

Bir kablosuz ağınız varsa seçebileceğiniz belli güvenlik seçenekleri vardır, Popülerlik sırasına göre bazıları;

· Open Security

· WEP

· WPA

· RSN

· RADIUS / WPA-RADIUS

· Wireless Gateway

· Firmalara özel çözümler

Burada “Open Security“ olarak geçen güvenlik modeli –Güvenlik modeli mi?-. şifre gerektirmeyen bağlantı demektir. Yani herhangi biri bu kablosuz ağlara basitçe bağlanabilir.

WEP, Open Security ve WEP iki en çok kullanılan modeldir. Open Security dediğimiz gibi bir güvenlik sağlamamaktadır ancak WEP bir güvenlik adımı olarak ortaya çıkmıştır. WEP kablosuz ağların güvenliğini sağlamak için geliştirilmesine rağmen çok büyük hatalar ile ciddi bir fiyaskodur.

WPA, Gene açık bulunan ancak WEP’ e göre çok daha güçlü bir opsiyon.

RADIUS, Klasik dial-up modem desteği veren ISP lerdeki sistemdir. Bağlantı kuran istemci (client) bir bilet (ticket) sistemi ile kablosuz ağa bağlanır. Ortak bir server olduğundan doğru implemantasyonda gayet güvenli bir kablosuz ağ deneyimi sağlayabilir. Ancak ev kullanıcıları ya da küçük organizasyonlar için çok kullanışsızdır. RADIUS-WPA ise aynı sistemin WPA desteklisidir.

RSN, RSN’ i WPA’ nın gideceği nokta olduğunu söyleyebiliriz ancak RSN henüz tam olarak oturmamıştır, WPA RSN’ in temellerinde yer almaktadır. Henüz piyasada RSN destekleyen AP (Access Point) bulmakta zor bir iştir. WPA TKIP e dayalıyken RSN AES i de desteklemektedir. İçerisinde anahtar dağıtımı gibi çözümleri de getirmektedir. Bu yazıda RSN e daha fazla değinmeyeceğiz.

Wireless Gateway, Özellikle halka açık yerlerde kablosuz ağ sunan firmaların kurduğu sistemlerdir. Ağ ile kablosuz cihazlar arasında bir bağlantı noktası oluşturur, giren kişiler bu sistemden bir defa onay aldıktan sonra ilgili kota ve ayarlara göre gerçek ağa (mesela internet) erişebilirler. Ülkemizde TTNet’ in sunduğu TiWinet ve özellikle Amerika’ da bir çok yerde gördüğünüz kablosuz internet erişimlerinde de bu metod kullanılır. Bu sistemin de kendi içerisinde farklı potansiyel açıkları ve saldırı noktaları vardır.

Firmalara Özel Çözümler, WEP’ in kısa sürede patlaması sonucu Cisco gibi firmalar kendi AP (Access Point)’ lerine özgü güvenlik önlemleri getirdiler. Bunların birçoğu geniş kitleler tarafından test edilmediğinden gerçek bir güvenlik önlemi olarak kabul edilemez. Bir kısmı zaten mantık hataları içerirken, henüz açığı bulunmamış olanlaraysa gerçek bir güvenlik gereksiniminde ciddi bakılamaz. Ek olarak ciddi bir limitasyonları ise bağlantı kuracak kablosuz cihazlarda (STA - Station) genelde kendi donanımlarını ya da özel bir ekstra program istemeleridir.

Bu makalede önce Kablosuz Ağları tespit etmek (wardriving tadında), Daha sonra WEP ile şifrelenmiş kablosuz ağları kırmayı ve son olarak ta ağlarımızı güvenli kılmak için alınabilecek önlemlere değineceğiz.

Saldırı Adımları

Bir kablosuz ağa bir kaç saldırı modeli olabilir ancak en çok yapılmak istenilen şey bu ağa izinsiz bağlantı kazanabilmek ve paketleri dinleyebilmektir.

Klasik bir kablosuz ağa izinsiz giriş senaryosu şu şekilde ilerler;

· Kablosuz Ağ(lar)ı Tespit etme

· Paket Toplama

· Şifreyi Kırma (şifreli bir ağ ise)

Kablosuz Ağları Tespit Etme

Kablosuz ağları tespit etmek genelde çok basittir, örnek olarak kablosuz ağ olan bir yerde notebook’ unuzu açtığınızda notebook’ unuz civardaki kablosuz ağı otomatik olarak bulacaktır (WinXP ve bir çok üçüncü parti yazılım bu şekildedir). Ancak biz bu işi bir adım daha ileri ***üreceğiz ve yüzlerce kablosuz ağı kısa sürede bulabilecek hale geleceğiz. Ek olarak kendini duyurmayan (SSID Broadcast yapmayan) ağları da bulmayı göreceğiz.

Kanallar (Channels)

Farklı frekanslarda 1-14 arası yayın kanalı vardır, AP ve STA bir kanaldan iletişim kurar. Örnek olarak AP 12. kanalda yayın yapıyorsa STA’ da o kanaldan bağlanır. Aynı şekilde AP ve STA’ in yaptığı broadcast (genel) isteklerde her kanal için ayrı yapılmalıdır.

Amerika’ da 11 kanal kullanılmaktadır, Kanada, Avrupa ve Ülkemizde 13 kanal kullanılır. Kanal GHz spektrum’ u 2.412’ den başlayıp her kanalda 0.005 Ghz yükselerek ilerler yani Kanal 13 2.472 Ghz’ dir.

SSID Nedir?

Herhangi bir kablosuz ağı bulduğunuzda size ağın SSID’ sini verir yani özetle AP’ nin ismini. Eğer bir AP’ de SSID Broadcast açık ise genelde saniyede 10 defa olmak üzere yayın yaptığı kanalda kendisinin orada olduğunu belirten bir şekilde sinyal gönderir (beacon).

İşte bu SSID beacon’ ları sayesinde biz de bu ağları otomatik olarak bulabiliriz. Bugün bir çok AP SSID Broadcast’ i kapatma özelliği sunuyor. SSID Broadcast kapatıldığında ise tabii ki bu AP’ leri otomatik olarak bulamıyorsunuz.

Bu durumda normal şartlar altında notebook’ unuza bu SSID i bizzat sizin girmeniz gerekiyor. Bunun bir diğer anlamı da bu AP’ nin SSID sini bilmek zorunda olduğunuz. Bu istekleri tamamen pasif yani AP’ ye bilgi göndermeden dinleyebilirsiniz.

Araştırma İstekleri (Probe Request)

AP’ lerin SSID göndermesi harici STA (Station, kablosuz cihaz – notebook, pda vb.) lerde araştırma isteğinde (probe) bulunurlar. Bu durumda da STA gene broadcast olarak kendisinin bir kablosuz ağ aradığını söyler. Bunu alan bir AP aynı SSID Broadcast gibi bunu cevaplar ve bizde hemen ilgili AP’ ye bağlanabilir ya da orada olduğunu öğrenebiliriz.

Normalde bu probing işlemi her kanalda 0.1 saniye kadar sürer ve aynı anda cevap bekler. Bu işlem aktif bir arama modelidir.

Özetle

· Kablosuz Ağlar kanalları kullanır (1-14)

· AP’ ler SSID Broadcast ile nerede olduklarını her kanalda duyururlar

· STA’ ler araştırma istekleri ile geldiklerini söylerler

Netstumbler / MiniStumbler

Windows altında en eski ve en güzel wardriving araçlarından biridir. Ek olarak isteyenler için MiniStumbler da Pocket PC’ ler de çalışıyor. Aşağıdaki mantıkların hepsi hemen hemen Ministumbler’ a da uygulanabilir.

Netstumbler’ ı civardaki AP’ leri bulmak için kullanacağız. Netstumbler bir aktif tarayıcıdır yani civara probe requestleri gönderir, dolayısıyla tespit edilebilir. Tabii ki civardaki şifresiz kablosuz ağların yüzlerce olduğunu düşünürseniz bu tip bir şeyi birilerinin tespit edebilmesi milli piyangoyu kazanmanız gibi bir şey olur. İkinci olarak bu kanunlara aykırı veya suç içeren bir durum da değildir.

Netstumbler çok basit bir program ve şu an ki sürümü (0.4.0) bir çok kartla sorunsuz şekilde çalışıyor (RF modu istemediğinden ve paket dinleme yapmadığından dolayı donanım deseği çok geniş).

Programı kurduktan sonra açınca zaten varsayılan kartınız ile çalışmaya başlayacak ve hemen civardaki AP’ leri tespit edecektir.

Netstumbler ile örnek bir tarama sonucu

· “Enable Scan” (Ctrl + B) ile taramayı açabilir ve kapatabilirsiniz

· “Device” menüsünden kullanılacak kart arabirimini seçebilirsiniz

· Sol taraftan çeşitli filtreleme özelliklerine ulaşabilirsiniz

· Sonuçları kaydedebilir ve daha sonradan açıp inceleyebilirsiniz

· Sonuç datalarını Export / Import edebilir ve başka yazılımlar ile paylaşabilirsiniz

Kismet

Kismet’ i için Linux’ a ihtiyacınız olabilir. Şu an için verimli bir Windows portu bulunmamakta. Cygwin altında pek verimli olmadan çalıştırabilir ya da Linux işletim sisteminizde kullanabilirsiniz.

Kismet pasif bir tarayıcı bu sayede SSID Broadcast etmeyen AP’ leri de bulabilir. Kendini belli etmeyen bu AP’ leri ilk adımda trafiklerinden tespit eder. Ancak ilk adımda SSID’ yi bulamayabilir daha sonra SSID içeren ilk paketi gördüğünde AP’ nin SSID sini de bulabilir.

Kismet (Gkismet / Arabirim) ile gizli bir AP (SSID broadcast etmeyen)’ nin tespiti

Yukarıdaki resimde de görüldüğü gibi Kismet gizli bir AP’ yi tespit edebiliyor. Bunun yanında bize hangi kanalda çalıştığı, şifreli olup olmadığı gibi ekstra bilgiler de veriyor. Buradaki en güzel özelliklerden bir diğeri ise bağlanan STA’ leri de görebiliyor olmamız.

Yukarıdaki ekran görüntüsü Gkismet’ ten alınmıştır. Kismet için GTK arabirimi.

Ek olarak istediğiniz zaman “Packet Dump” ve “String Dump” seçenekleri ile paketleri izleyebilir ve kaydedebilirsiniz. Kismet ile kaydettiğiniz paketleri daha sonradan “aircrack” gibi bir WEP şifre kırıcısında kullanabilirsiniz. Aircarck hakkında geniş bilgi makalenin ilerleyen kısmında bulunabilir.

Paket Toplama

Saldırının yapılacağı AP’ yi tespit ettiğimize ve şifrelemesini de öğrendiğimize göre artık ikinci adım olan paket toplama kısmına geçebiliriz. Hatırlarsak burada yapmamız gereken elimizden geldiğince çok tekil IV toplayabilmekti.

Airodump

Daha önceden de belirttiğimiz gibi Kismet ile paket toplayabilirsiniz ancak airodump bu işlem için çok daha pratiktir.

Airodump’ ı yükledikten sonra daha önceden bulduğunuz AP’ nin çalıştığı kanalda airodump’ ı çalıştırın.

Airodump Parametreleri;

· <nic index>

Hangi wireless adapter ile kullanacağınız, Yani bilgisayarınızdaki kablosuz ağa arabirimi.

· <nic type> (a/o)

Wireless adapter’ in chipset i

o : Hermes /Realtek

a : Aironet/Atheros

Eğer diğerse parametre olarak ne verdiğiniz farketmiyor.

· <channel(s)> (0-14)

Hangi kanal yada kanalları dinleyeceği 0 verirseniz tüm kanalları dinlemeye alacaktır.

· <output prefix>

Paketlerin yazılacağı dosyaların başlangıç ismi

· <ivs only flag> | Opsiyonel

Eğer 1 yaparsanız sadece IV’ leri yazacak. Eğer sadece şifre kırmak istiyorsanız bunu seçebilirsiniz. Tüm paketleri toplayarak daha sonradan şifreyi kırabilir ve bu paketleri de bulduğumuz şifre ile açabilir ve analiz edebiliriz.

Bizim örneğimizde şu şekilde çalıştırıyoruz;

Kod:

C:\Airodump.exe 14 a 13 FM_APIVleri y

Airodump’ dan bir paket toplama görüntüsü

Windows altında eğer sadece “airodump.exe” olarak çağırırsanız interaktif modda çalışacaktır.

Linux’ ta ise <nic type> girmeniz gerekli değil aynı zamanda <nic index> yerinede <interface name> yani wlan0 gibi ilgili donanımın arabirim adını girmelisiniz. iwconfig komutu ile wireless adapterlerinizi görebilirsiniz.

Paketleri farklı vakitlerde toplayabilirsiniz, kırma işleminde hepsini birlikte kullanabiliyoruz. Yani paket toplama işlemine ara verebilir ve daha sonradan tekrar başlatabilirsiniz.

Aklınıza civardaki modemlerde dahil olmak üzere seçtiğiniz kanaldaki tüm trafiği toplamış olduğunuz gelebilir, bu da sorun değil çünkü kırma işleminde hangisinin bizim AP’ miz olduğunu belirteceğiz.

Airodump IV dosyalarını çalıştığı klasöre kaydedecektir. Network yoğunluğuna göre toplama hızınız değişebilir. Bu hızı yükseltmek için ağda ekstra trafik yapmanız gerekebilir, bunun için “Aireplay” yada benzeri paket üreten yazılımlar kullanabilirsiniz.

Daha önceden de belirttiğimiz gibi eğer paketleri .cap olarak topladıysanız yani sadece IV’ leri değil tüm şifreli datayı da topladıysanız şifreyi kırdıktan sonra “airdecap” yazılımı ile ilgili kırılmış şifre ve şifrelenmiş paketleri açabilir daha sonradan da Ethereal, IRIS gibi bir sniffer’ da bu paketleri açabilir ve inceleyebilirsiniz.

Bu sayede sizin paket topladığınız sırada gerçekleşen tüm trafiği analiz edebilirsiniz.

Şifreyi Kırma

Artık gerekli paketleri topladığımıza göre WEP şifresini kırmaya başlayabiliriz.

Aircrack

Aircrack paket toplama için kullandığımız “airodump” ın geliştiricisinden, çok kısa bir sürede ve az paketle sonuca ulaşabiliyor.

Tek yapmamız gereken topladığımız paketleri ona vermemiz.

Ciddi sorunlardan biri kaç bit şifreleme kırmamız gerektiğini bilmiyor olmamız. Çünkü WEP şifresinin 64bit mi 128bit mi olduğunu elimizdeki şifrelenmiş paketler ile tespti edemiyoruz. Bu yüzden eğer bilgimiz yoksa en iyisi önce 64 ile deneyip daha sonra 128bit olarak kırmayı denemek olacaktır.

Örnek kullanımı şu şekilde olabilir;

Kod:

C:\airrack.exe –a 1 –n 128 *.ivs

-a Parametresi kırılacak şifrenin WEP şifresi olduğunu belirtiyor,

-n parametresi ise kaç bitlik bir şifreleme olduğunu.

En sondaki *.ivs parametresi ise o klasördeki tüm “.ivs” uzantılı dosyaların kırılacağını belirtiyor. Önemli olan bir önceki paket toplama işleminde üretilen dosya veya dosyaları vermeniz.

Aynı şekilde eğer sırf IV’ leri değil tüm paketleri yazdıysanız *.cap dosyalarınızı da verebilirsiniz.

Kısa bir süre sonra şifre kırılmış olacaktır.

Karşınıza birden fazla cihazdan toplanan paketler gelebilir bu durumda ilgili AP’ yi seçmeniz gereklidir. Zaten ilgili AP’ nin MAC adresini daha önceki Kismet / Netstumbler bilgimizden dolayı biliyoruz. Aşağıdaki resimde bu durumun bir örneğini görebilirsiniz.

Birden fazla cihazdan IV toplanması sonucunda çıkan sorgu ekranı

Eğer tek bir sonuç çıkarsa aircrack otomatik olarak kırma ekranına geçecektir.

128bit WEP şifresi kırılma işlemi tamamlandı

Program farklı atak yöntemleri ve dictionary (belli bir sözlüğe dayalı deneme-yanılma) atak gibi opsiyonel bir dizi seçeneğe de sahip.

Ek Saldırılar

WEP şifresinin kırılması ve sisteme girilmesi harici bazı ek saldırılar da sistemlere yapılabilir.

MAC Filtrelelerini Aşmak

Daha önceden de belirttiğimiz gibi kablosuz ağların güvenliği için MAC adresi filtreleme yapılabilir. Bu sayede sadece izinli MAC adresleri kablosuz ağa bağlanabilecektir.

Ancak bir saldırgan olarak daha önceden izinli bir MAC adresinin ne kadar kolay ele geçirilebileceğini gördük, şimdi de ne kadar kolay MAC adresi değiştirebileceğimizi görelim.

Unutmayın ki MAC adresleri tekildir, dolayısıyla MAC adresinizin bir yerde loglanması size ait cihazın (STA - Laptop, PDA vs.) orada olduğuna dair güzel bir kanıttır. Dolayısıyla sadece filtrelemeleri aşmak için değil genel olarak da MAC adresi değiştirmek güzel bir pratiktir.

Bu çok basit bir işlemdir;

· Windows altında

En basit şekilde “Network Connections” tan ilgili adapter’ e girip, “Properties” > “Configure” > “Advanced” Tabına girebilir ve “Network Address” değerini istediğiniz şekilde belirtebilirsiniz.

MAC Adresi değiştirme ekranı

Bu işlem tüm adapter’ larda yapılamayabilir ancak registry aracılığı ile bunu hepsinde yapabilirsiniz.

“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Contro l\Class\{4D36E972-E325-11CE-BFC1-08002BE10318}” registry adresinde tüm adapter’ ler vardır, buradan ilgili olanı seçebilir ve “Network Address” kısmını istediğiniz şekilde değiştirebilirsiniz.

Ek olarak Windows için şu küçük progr*****la bu işi çok daha basit hale getirebilirsiniz;

MacMakeUp

Bilgisayarınıza ait Mac Ethernet Fiziksel Adresini Spoof lama yöntemiyle değiştirmenize yarıyan güzel bir program.

Sırasıyla aşağıdakileri uygulayın

Başlat --> Çalıştır cmd yazın --> Açılan DOS penceresine ipconfig -all komutunu vererek mac adresiniz hakkındaki bilgileri gorebilirsiniz. Fiziksel adres karşılığına gelen bölüm sizin mac adresinizi gösterir.Diğer bir komut ise getmac komutudur bu komutu kullanarakta mac adresinizi öğrenebilirsiniz.

MacMakeUp programını çalıştırın. "New address" bölümüne yeni mac adresinizi yazdıktan veya "Manufacturer" bölümünden uygun bir mac adres numarası seçtikten sonra eğer isterseniz "Ip extra features" bölümündende gerekli yerleri işaretleyerek "Apply" ve "OK" diyerek işlemi tamamlayın. "Change" seçeneğini tıklayarak mac adres değiştirme işlemini bitirin. Tekrardan DOS penceresine geri dönerek ipconfig -all veya getmac komutunu verdiğinizde mac adresinizi değiştiğini görüceksiniz.

MacMakeUp programının yeni sürümündeki en güzel özellik mac adresini değiştirdiğinizde modeme veya kullandığınız bilgisayara reset atmanız gerekmiyor.

Adı Geçen Tüm Programlar

Download = http://rapidshare.com/files/55512985..._TuRK_HaRD.rar

rar şifresi = turk_hard

Gözünüzü korkutabilir ama aslında mantığı kavradığınız zaman kolay gelecektir..

Kolay gelsin, iyi çalışmalar

SAOLASIN TURK_HARD ARKADASIM

ALINTIDIR...!