- 12 Ara 2020

- 127

- 96

Öncelikle merhabalar, değerli Türk Hack Team takipçileri! Bugün sizlere “Blue Team” ekip kadrosunun görev dağılımı süresince hazırlamış olduğum “Backdoor İleri Seviye Malware Analiz” konusunu ele alarak anlatıma başlayacağım. Anlatıma geçmeden önce kullanılmış olan teknolojilere ve birtakım terimlerin açıklamalarına değinmek istemekteyim ki konu daha anlaşılır hale gelebilsin.

Backdoor: Erişilmek istenilen sunucu üzerinden kalıcı erişime sahip olabilmek adına bir nevi işlemlerdir. Türkçe lügatına “arka kapı” çevirisi yapılması iki kelime ile adeta her şeyi anlatır niteliktedir. Çünkü bir kez erişimi sağlayan kötü niyetli birey, izinsiz erişimi sağlamak adına tekrar tekrar aynı yolları uygulamak yerine kalıcılığı elde etmeye çabalamaktadır.

Statik Analiz: Oluşturulan ve dağıtılmaya çalışılan kötü kod parçacığı içeren zararlı yazılımın, kod bölümlerine uzmanlar tarafından incelemeler gerçekleştirilir. Gerçekleştirilen incelemeler sonucunda; zararlı mı, yoksa değil mi? Türünden sorularına cevap verilir. Eğer zararlıysa mutlaka uzak durulmalıdır.

Kullanmış Olduğum Araçlar: Metasploit Framework6(MSFVenom), IDA ve Microsoft Windows7 x86 mimari tabanlı Professional (English) İşletim Sistemi.

Microsoft firmasının Windows ürünü, hiç kuşku edilmeden en popüler veya en çok tercih edilen isimleriyle anılmaktadır. Çok tercih edilmesinden kaynaklıdır ki pek çok saldırgan gün geçtikçe analiz sürecini dahi zorlaştıracak kötü kod parçacıkları yazmaktadır. Metasploit Framework yardımı ile zararlı “.exe” uzantılı dosya oluşturdum ki elimizin altında hazır bir kaynak olabilmelidir.

Oluşturulmuş olan dosyanın içerisini “IDA” ile görüntülemeye başlanıldı.

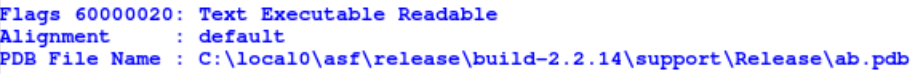

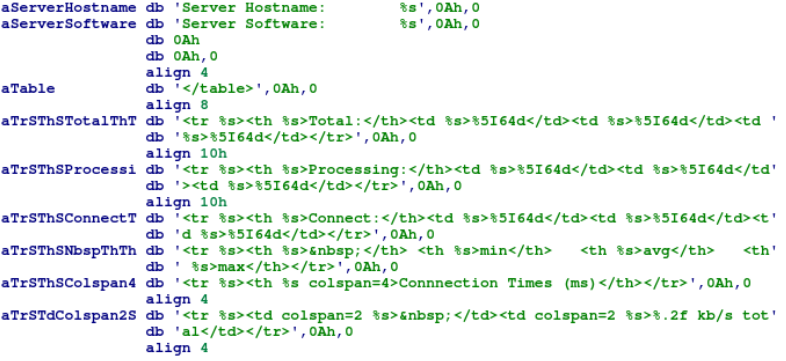

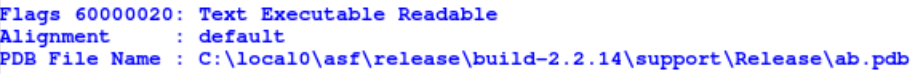

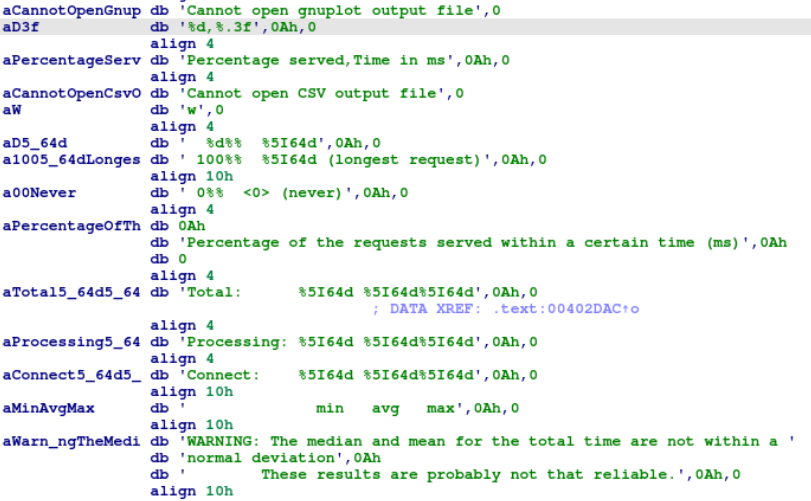

Başlanılmış olmasına karşın kod analiz bölmesinde gözlere ilk çarpan noktaysa dosyanın veri tabanı kayıt dosyanın başka yerlere kayıt açması ve yalnız bununla kalmayıp okunabilme ve yazabilme yetkisine de sahip bir dosya oluşturabilmesidir. Kod analiz süresince aşağılara doğru gidildiğinde durumun dahi vahim olduğunu anlayabilirsiniz.

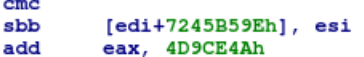

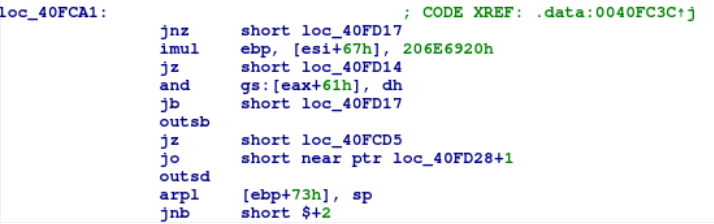

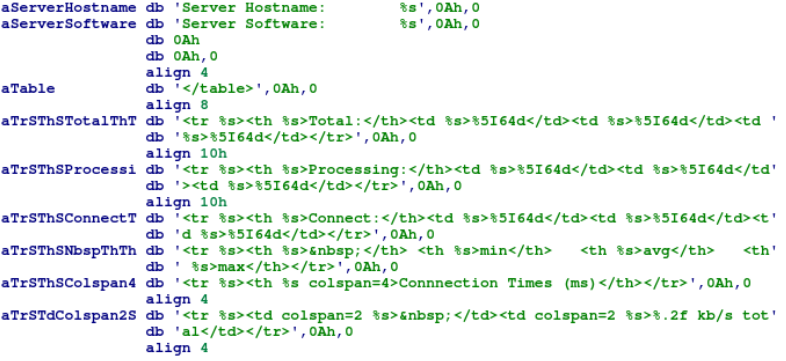

Yukarıdaki görselin üstteki görseli tamamen tastiklediğiyse apaçık ortadır. Başka bir kaynak dizine aktarma yapmış. Ancak kurban sisteminin yerel dosyalarına atlatma için kullanılmış.

Atlatmasını yaparken bir kod parçacığı ödünç almış ve onu azaltmıştır. Buradan anlaşılacağı üzere dosya silip yükleme tabirini kendi kendine uygulamıştır. Bunun nedeniyse, sistem güvenlik unsurlarını geçme süreci için genel anlamda saldırganlar, Microsoft firmasının Windows sistemleri için kurmuş olduğu firma hizmetleriyle kendilerini dost görünür düşman olup tüm sisteme yayılmak istemiş olmalarıdır.

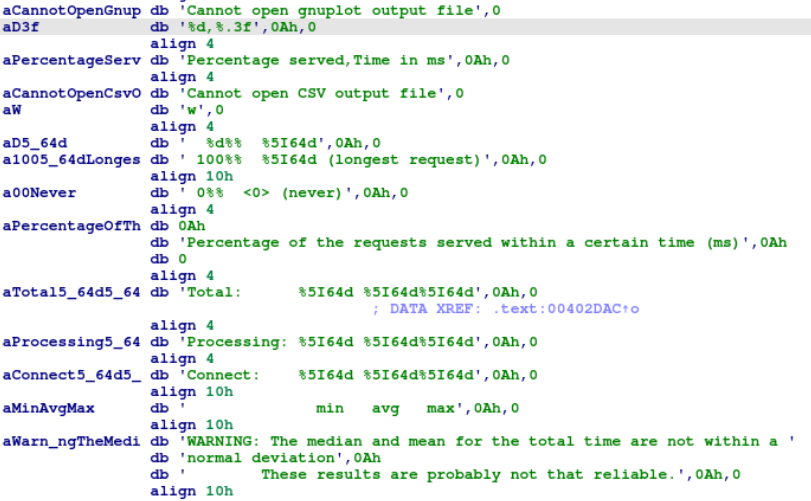

Değişken şeklinde tanımlandırılan yukarıda gösterilmiş olan kod bölümünde en çok göze çarpan konu başlarındaki “a” kısaltması gerçekte İngilizce kökeninden gelme “access”, Türkçe çevirimi ile erişim ve giriş anlamına karşılık gelmektedir. Veri tabanı oluşumundan başka bir alana bağlantı sağlaması ,konumlandırılan IP hizmeti ve port numarası, tanımın birebir uyumudur.

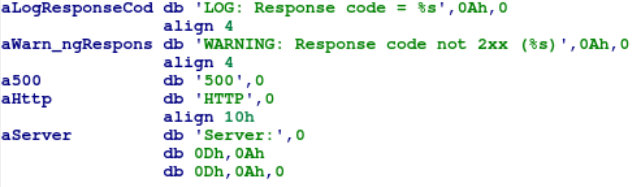

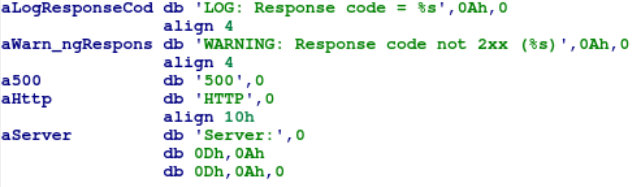

Hatta işin bir ileriye taşınılmış boyutu “HTTP” statülerinin dönüş kapsamında cevap olarak kötü niyetli saldırgana aktarılmasıdır. “Meterpreter Oturumu” tabiri döndürülen cevaplara göre kötü niyetli kişilerin “exploit” komutu bağlantısını gerçekleştirmektedir. Python, Java ve Ruby programlama dilleri içerisinde bu tür “reverse_shell” tabiri ile ifade edilen dönüşümlü gerçekleşen bağlantılara Türkçe’ye “tersine kabuk bağlantısı” adı uygun görülmektedir. Sıklıkla kötü niyetli saldırgan insanlar “reverse_tcp” ve “bind_tcp” payload(yük) kullanımı kullanmaktadır. Kullanmalıdır ki erişim olanağı kendisine doğru portlar vasıtasıyla düşsün.

Aşağıdaki görsele bakınıldığında bağlantının internet aracılığıyla “ms(milisaniye)” temsili bağlantılarla yapıldığı bariz şekilde görülmektedir. Erişilen sunucunun ismini ,sysinfo, ve alt taraftaki işlem süreçlerini ,ps veya getuid, bile görüntüleyebilmektedir.

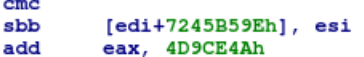

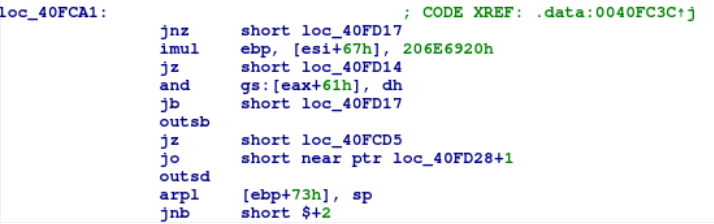

Ayrıca, bahsi geçirilmeden olamaz konuysa kodun en alt bölümlerine konulması popüler yöntemler arasında yerini bulmaktadır.

Yukarıdaki görseli yazımın başında atlatılma konusunda yazmış olmaktaydım. Sona koyulmasının uygun olduğunu düşünmekteydim ve sona koymaya karar verdim. Sebebi bağlantıların konumlandırılmasını ve işleyişini gözler önüne sermek nedeniyledir.

Hedeflenen kurban üzerinden kötü niyetli saldırgan tarafına gerçekleştirilen bağlantıların kalıcılığı sağlanılması adına yapılan iki ünlü yöntemler arasında “run persistence” komut kullanımı veya erişilen düzenek içerisinde yetkili kullanıcı oluşturup ,net user ... ... /add, sürekli o kullanıcıya bağlanmaktır. Ayriyeten bahsedilmelidir ki Windows türevi işletim sistemleri açık kaynak kodlu olamadığından en üst yetkili kullanıcı silebilmeleri kullanıcıların pek mümkün değildir. Ancak bir yöntem varki ondan bahsedilmezse eğer gerçekten olmaz, yöntemi uygulayabilmek için “load kiwi” yapıp mimikatz ve kiwi isimleriyle adlandırılan aracı hedef sisteme yükleyerek kötü niyetli saldırgan çalıştırır. Eğer erişilen sistemde yetki sınırlandırılması izinlendirilmesi yoksa kullanıcının bağlandığı oturum bilgileri dahi gözler önüne serilebilmektedir.

Zararlı yazılımların kendinize bulaşmasını önleyebilmeniz adına mutlaka her karşınıza çıkana pür dikkat kesilmelisiniz ve gözünüz hep açık olmalıdır. Ve bu bir gerçektir ki kırılamayacak ve erişilemeyecek sistem ne yazık ki yoktur. Ama veri sızıntısını ve izinsiz erişim sağlanımını zorlaştırmak adına bir dizi önlemler alınarak bunun önüne geçirilmesi sağlanabilir.

Yazımın böylelikle sonuna gelmiş bulunmaktasınız, değerli vaktinizi ve dikkatinizi yazım paylaşımına ayırdığınız için çok teşekkür ederim. Umarım okurken keyif almışsınızdır ve bilgilenmişsinizdir.

Backdoor: Erişilmek istenilen sunucu üzerinden kalıcı erişime sahip olabilmek adına bir nevi işlemlerdir. Türkçe lügatına “arka kapı” çevirisi yapılması iki kelime ile adeta her şeyi anlatır niteliktedir. Çünkü bir kez erişimi sağlayan kötü niyetli birey, izinsiz erişimi sağlamak adına tekrar tekrar aynı yolları uygulamak yerine kalıcılığı elde etmeye çabalamaktadır.

Statik Analiz: Oluşturulan ve dağıtılmaya çalışılan kötü kod parçacığı içeren zararlı yazılımın, kod bölümlerine uzmanlar tarafından incelemeler gerçekleştirilir. Gerçekleştirilen incelemeler sonucunda; zararlı mı, yoksa değil mi? Türünden sorularına cevap verilir. Eğer zararlıysa mutlaka uzak durulmalıdır.

Kullanmış Olduğum Araçlar: Metasploit Framework6(MSFVenom), IDA ve Microsoft Windows7 x86 mimari tabanlı Professional (English) İşletim Sistemi.

Microsoft firmasının Windows ürünü, hiç kuşku edilmeden en popüler veya en çok tercih edilen isimleriyle anılmaktadır. Çok tercih edilmesinden kaynaklıdır ki pek çok saldırgan gün geçtikçe analiz sürecini dahi zorlaştıracak kötü kod parçacıkları yazmaktadır. Metasploit Framework yardımı ile zararlı “.exe” uzantılı dosya oluşturdum ki elimizin altında hazır bir kaynak olabilmelidir.

Oluşturulmuş olan dosyanın içerisini “IDA” ile görüntülemeye başlanıldı.

Başlanılmış olmasına karşın kod analiz bölmesinde gözlere ilk çarpan noktaysa dosyanın veri tabanı kayıt dosyanın başka yerlere kayıt açması ve yalnız bununla kalmayıp okunabilme ve yazabilme yetkisine de sahip bir dosya oluşturabilmesidir. Kod analiz süresince aşağılara doğru gidildiğinde durumun dahi vahim olduğunu anlayabilirsiniz.

Yukarıdaki görselin üstteki görseli tamamen tastiklediğiyse apaçık ortadır. Başka bir kaynak dizine aktarma yapmış. Ancak kurban sisteminin yerel dosyalarına atlatma için kullanılmış.

Atlatmasını yaparken bir kod parçacığı ödünç almış ve onu azaltmıştır. Buradan anlaşılacağı üzere dosya silip yükleme tabirini kendi kendine uygulamıştır. Bunun nedeniyse, sistem güvenlik unsurlarını geçme süreci için genel anlamda saldırganlar, Microsoft firmasının Windows sistemleri için kurmuş olduğu firma hizmetleriyle kendilerini dost görünür düşman olup tüm sisteme yayılmak istemiş olmalarıdır.

Değişken şeklinde tanımlandırılan yukarıda gösterilmiş olan kod bölümünde en çok göze çarpan konu başlarındaki “a” kısaltması gerçekte İngilizce kökeninden gelme “access”, Türkçe çevirimi ile erişim ve giriş anlamına karşılık gelmektedir. Veri tabanı oluşumundan başka bir alana bağlantı sağlaması ,konumlandırılan IP hizmeti ve port numarası, tanımın birebir uyumudur.

Hatta işin bir ileriye taşınılmış boyutu “HTTP” statülerinin dönüş kapsamında cevap olarak kötü niyetli saldırgana aktarılmasıdır. “Meterpreter Oturumu” tabiri döndürülen cevaplara göre kötü niyetli kişilerin “exploit” komutu bağlantısını gerçekleştirmektedir. Python, Java ve Ruby programlama dilleri içerisinde bu tür “reverse_shell” tabiri ile ifade edilen dönüşümlü gerçekleşen bağlantılara Türkçe’ye “tersine kabuk bağlantısı” adı uygun görülmektedir. Sıklıkla kötü niyetli saldırgan insanlar “reverse_tcp” ve “bind_tcp” payload(yük) kullanımı kullanmaktadır. Kullanmalıdır ki erişim olanağı kendisine doğru portlar vasıtasıyla düşsün.

Aşağıdaki görsele bakınıldığında bağlantının internet aracılığıyla “ms(milisaniye)” temsili bağlantılarla yapıldığı bariz şekilde görülmektedir. Erişilen sunucunun ismini ,sysinfo, ve alt taraftaki işlem süreçlerini ,ps veya getuid, bile görüntüleyebilmektedir.

Ayrıca, bahsi geçirilmeden olamaz konuysa kodun en alt bölümlerine konulması popüler yöntemler arasında yerini bulmaktadır.

Yukarıdaki görseli yazımın başında atlatılma konusunda yazmış olmaktaydım. Sona koyulmasının uygun olduğunu düşünmekteydim ve sona koymaya karar verdim. Sebebi bağlantıların konumlandırılmasını ve işleyişini gözler önüne sermek nedeniyledir.

Hedeflenen kurban üzerinden kötü niyetli saldırgan tarafına gerçekleştirilen bağlantıların kalıcılığı sağlanılması adına yapılan iki ünlü yöntemler arasında “run persistence” komut kullanımı veya erişilen düzenek içerisinde yetkili kullanıcı oluşturup ,net user ... ... /add, sürekli o kullanıcıya bağlanmaktır. Ayriyeten bahsedilmelidir ki Windows türevi işletim sistemleri açık kaynak kodlu olamadığından en üst yetkili kullanıcı silebilmeleri kullanıcıların pek mümkün değildir. Ancak bir yöntem varki ondan bahsedilmezse eğer gerçekten olmaz, yöntemi uygulayabilmek için “load kiwi” yapıp mimikatz ve kiwi isimleriyle adlandırılan aracı hedef sisteme yükleyerek kötü niyetli saldırgan çalıştırır. Eğer erişilen sistemde yetki sınırlandırılması izinlendirilmesi yoksa kullanıcının bağlandığı oturum bilgileri dahi gözler önüne serilebilmektedir.

Zararlı yazılımların kendinize bulaşmasını önleyebilmeniz adına mutlaka her karşınıza çıkana pür dikkat kesilmelisiniz ve gözünüz hep açık olmalıdır. Ve bu bir gerçektir ki kırılamayacak ve erişilemeyecek sistem ne yazık ki yoktur. Ama veri sızıntısını ve izinsiz erişim sağlanımını zorlaştırmak adına bir dizi önlemler alınarak bunun önüne geçirilmesi sağlanabilir.

Yazımın böylelikle sonuna gelmiş bulunmaktasınız, değerli vaktinizi ve dikkatinizi yazım paylaşımına ayırdığınız için çok teşekkür ederim. Umarım okurken keyif almışsınızdır ve bilgilenmişsinizdir.