- 9 Kas 2021

- 33

- 1

- 34

İçindekiler

1. CTF Detayları

X Şirketi, yakın zamanda meydana gelen bir olayla ilgili adli tıp çalışması yapmak için sizinle iletişime geçti. Çalışanlarından biri, bir iş arkadaşından bir PDF dosyasına işaret eden bir e-posta aldı. Açıldıktan sonra çalışan hiçbir şey fark etmedi; ancak, son zamanlarda banka hesaplarında olağandışı bir etkinlik oldu. İlk teori, bir kullanıcının sahte bir PDF belgesine yönlendiren bir URL içeren bir e-posta almasıdır. Bu belgeyi Acrobat Reader'da açmak, kurbanın sistemini ele geçirmek için bir dizi eylemi başlatan kötü amaçlı bir Javascript'i tetikler. X Şirketi, enfeksiyondan şüphelenildiğinde çalışanın sanal makinesinin bir bellek görüntüsünü elde edebildi ve sizden sanal belleği analiz etmenizi ve sorulara yanıt vermenizi istedi.

2. Kullanılan Araçlar

3. Sorular

1. What was the local IP address of the victim's machine?

Dosyamızın içindeki Bob.vmem dosyasını volatility ile analiz etmeye çalışalım. Github’dan ulaşabileceğiniz bu modülün scripti ile Bob.vmem dosyasının aynı klasörde olmasına özen gösterin. Dosya yolunu doğru gösterseniz bile sorun çıkartabiliyor.

Profili tespit ettiğimize göre şimdi açık bağlantıları yazdırmak için profile "connections" yani bağlantı içeren ip adreslerini bulalım.

En çok tekrarlayan ip adresimiz ve cevap: 192.168.0.176

2. What was the OS environment variable's value?

OS üzerinde bize değişkenin değeri soruluyor. Biz zaten profil değerimiz ile yapacağımız sorgularda hedefimizi belirledik. “evars” ve “grep” komutlarını kullanarak yazacağımız sorgu ile değerlerimizde kullanılan variabları yani değerleri tespit edebiliriz.

Cevabımız: Windows_NT

3. What was the Administrator's password?

Şifre sorulduğu için volatilite’de bulunan hashdump komutunu kullanalım. Zaten en zor kısmı yaparak profilimizi tespit ettik bununla birleştirerek bir sorgu yazıyoruz.

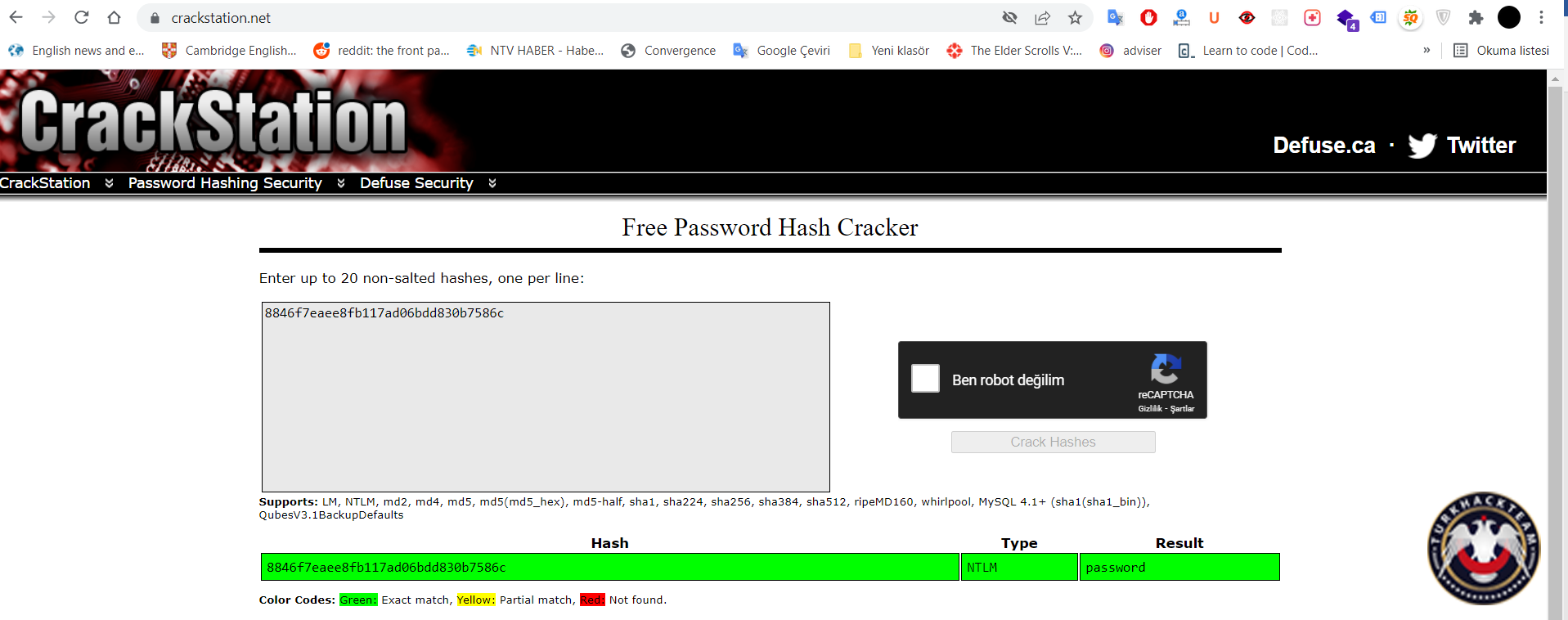

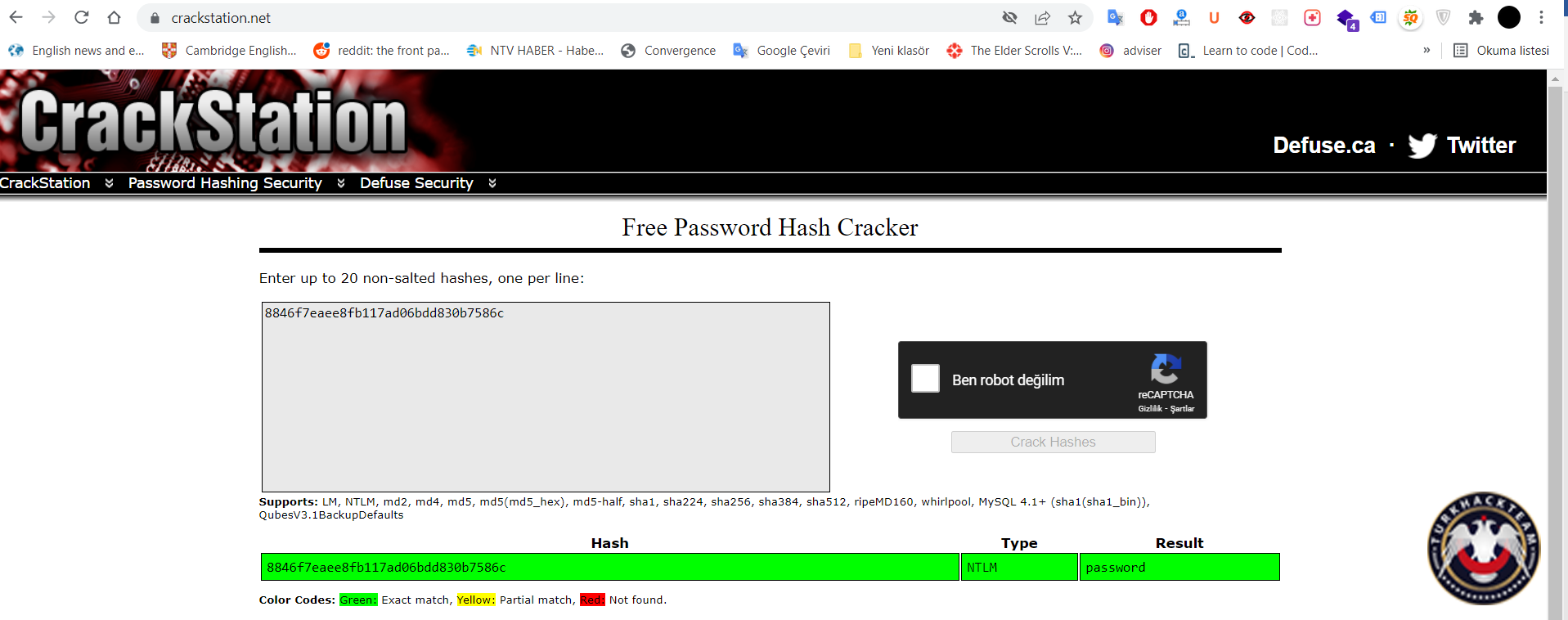

Adminastor’ın hash’ini bulmuş olduk. Ancak soru bizden tam olarak şifrenin ne olduğunu sormuş. Bunu kırmak için crackstation’ı kullanalım.

Cevap: password

4. Which process was most likely responsible for the initial exploit?

Exploitin adını bulmamız lazım. Bunun içinde şüpheli tüm dosyaların isimlerini sorgulayalım

Burdaki -p daha önceki sorgulardan farkı şüpheli işlemleri kontrol ediyor. Çıkan listede tüm değerlerde True dönmüş yani alarm vermiş olan ve cevap: AcroRd32.exe

5. What is the extension of the malicious file retrieved from the process responsible for the initial exploit?

Şüpheli işlemi kontrol ettiğimizde ve aynı zamanda exploiti baz alırsak .pdf ile bulaşmış.

6. Suspicious processes opened network connections to external IPs. One of them starts with "2". Provide the full IP.

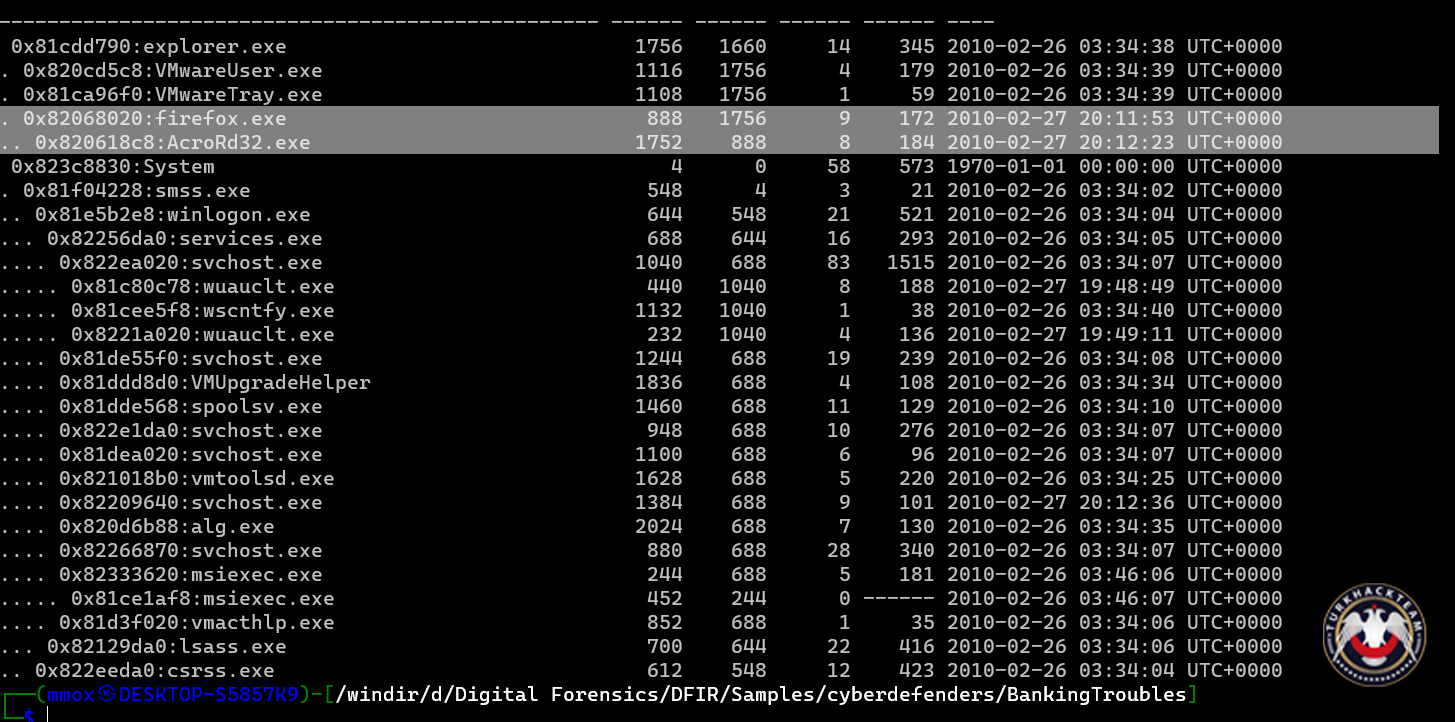

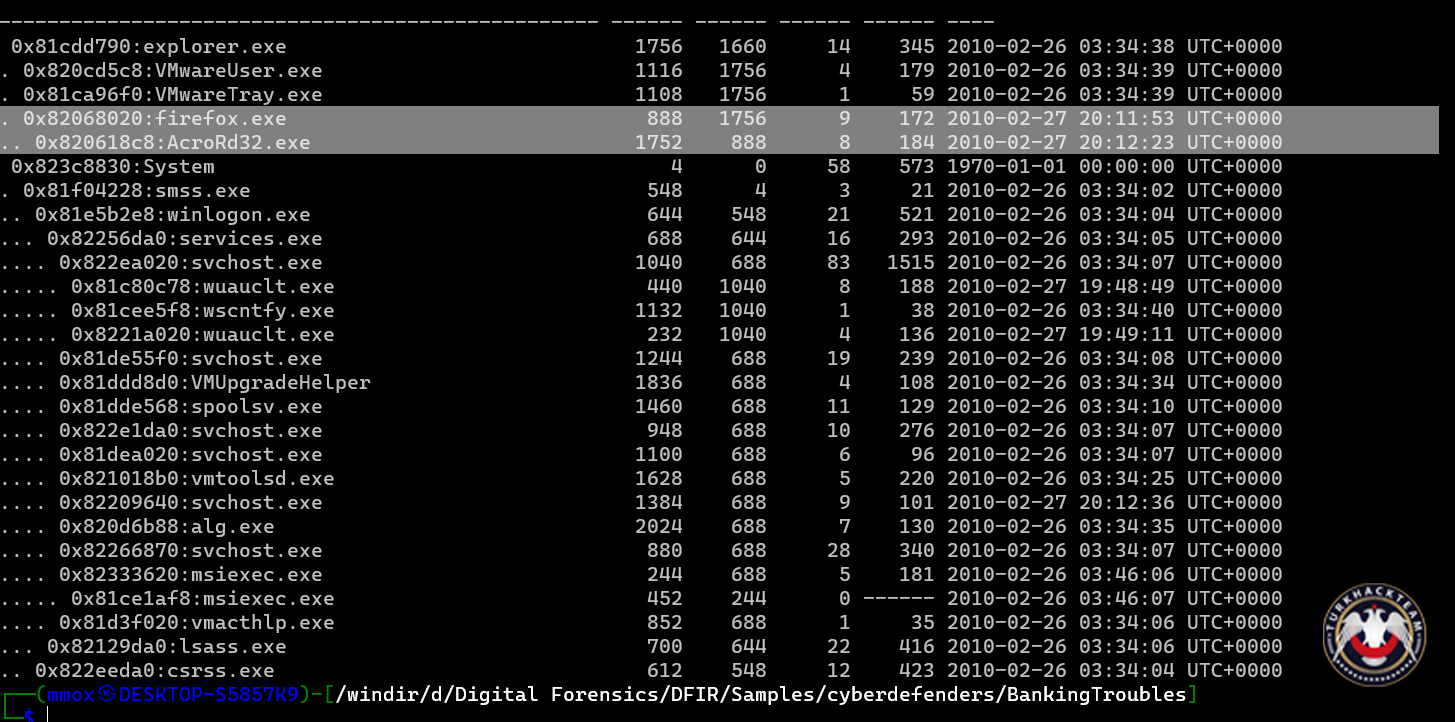

Connections sorgusunu yaptığımız 1. Sorgu içerisinde 3 farklı ip adresi vardı. Şüpheli olanları tesip etmek için connections yerine pstree komutunu kullanarak sorgulayalım

Exploit ile ilişkili olan Pid’lere dikkat edelim. 1. Sorudaki görsele de tekrar bakarsanız, eşleşen Pid-local ip adreslerine dikkat edersek soruyu çözeriz. Bize “2” ile başlayanı sormuş. Cevabımız: 212.150.164.203

7. A suspicious URL was present in process svchost.exe memory. Provide the full URL that points to a PHP page hosted over a public IP (no FQDN).

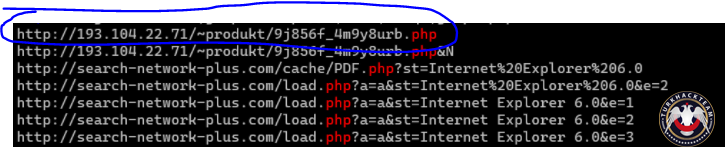

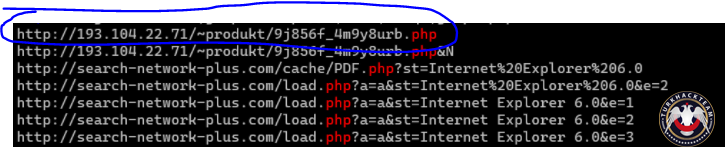

Tam URL’yi bulabilmek için dosya içerisinde kaydedilmiş trafiği analiz etmemiz lazım.

İlk URL’yi denerseniz cevaba ulaşmış oluruz: http://193.104.22.71/~produkt/9j856f_4m9y8urb.php

9. What was the PID of the process that loaded the file PDF.php?

6. soruda exploiti ararken şüpheli ip’ler ile eşleşen Pid’leri tespit etmiştik. Cevabımıza bakarsak bizden 4 haneli olanı istiyor. Yani cevap: 1752

13. What is the name of the malicious executable referenced in registry hive '\WINDOWS\system32\config\software', and is variant of ZeuS trojan?

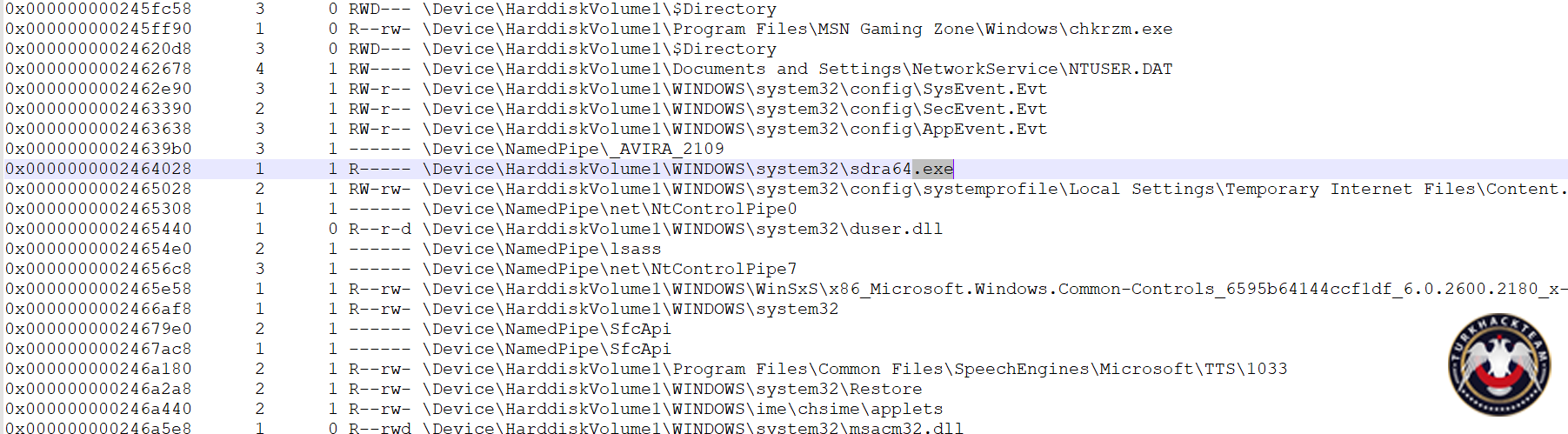

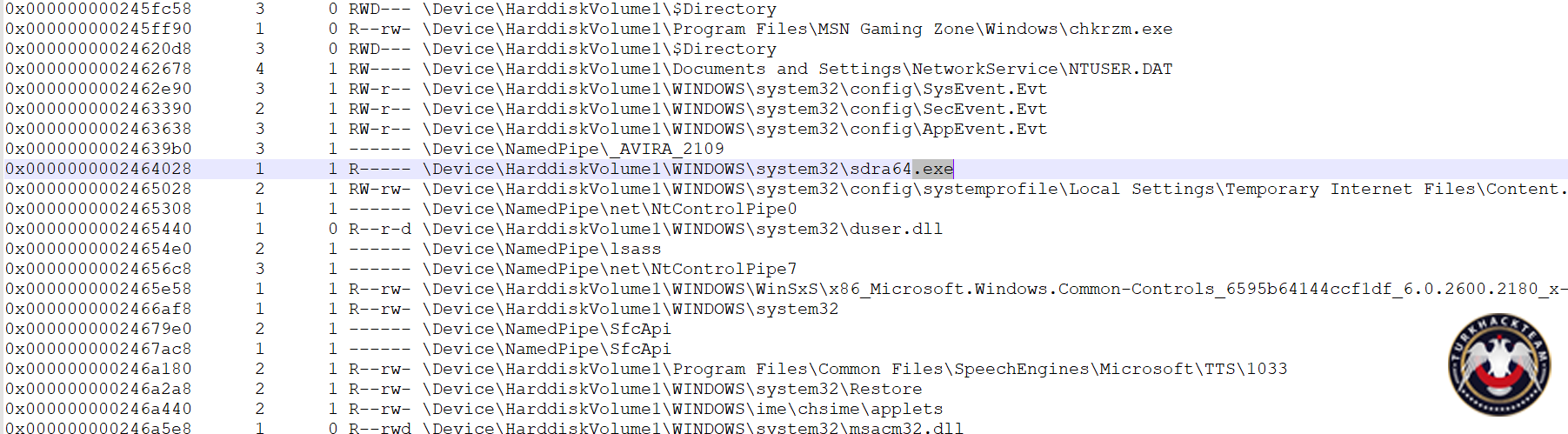

Bir .txt dosyası oluşturalım. Volatility ile dosya taraması yaparak sonuçları incelemek için bu dosyaya yazdıralım.

Tüm .exe uzantılı dosyalara bakmamız gerekiyor. ZeuS trojeniyle alakalı olan varyasyonu bulabilmek için sırayla Google’lattığımızda sdra64.exe’nin ZeuS ile bağdaştığını bulmuş oluruz.

- CTF Detayları

- Kullanılan Araçlar

- Sorular

1. CTF Detayları

X Şirketi, yakın zamanda meydana gelen bir olayla ilgili adli tıp çalışması yapmak için sizinle iletişime geçti. Çalışanlarından biri, bir iş arkadaşından bir PDF dosyasına işaret eden bir e-posta aldı. Açıldıktan sonra çalışan hiçbir şey fark etmedi; ancak, son zamanlarda banka hesaplarında olağandışı bir etkinlik oldu. İlk teori, bir kullanıcının sahte bir PDF belgesine yönlendiren bir URL içeren bir e-posta almasıdır. Bu belgeyi Acrobat Reader'da açmak, kurbanın sistemini ele geçirmek için bir dizi eylemi başlatan kötü amaçlı bir Javascript'i tetikler. X Şirketi, enfeksiyondan şüphelenildiğinde çalışanın sanal makinesinin bir bellek görüntüsünü elde edebildi ve sizden sanal belleği analiz etmenizi ve sorulara yanıt vermenizi istedi.

2. Kullanılan Araçlar

- PDF-Tools

- Volatility

- Crackstation

- VirusTotal

3. Sorular

1. What was the local IP address of the victim's machine?

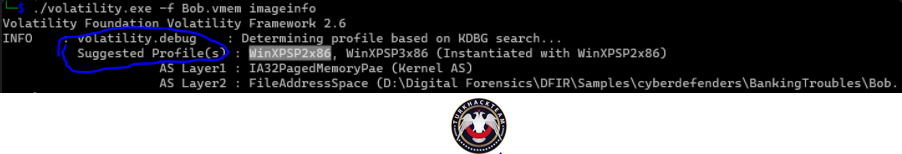

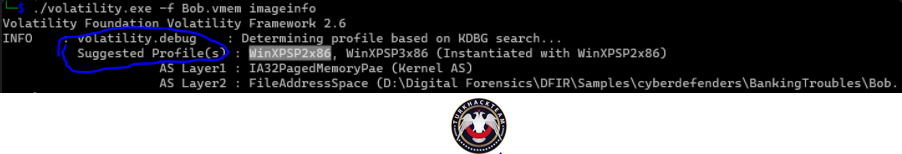

Dosyamızın içindeki Bob.vmem dosyasını volatility ile analiz etmeye çalışalım. Github’dan ulaşabileceğiniz bu modülün scripti ile Bob.vmem dosyasının aynı klasörde olmasına özen gösterin. Dosya yolunu doğru gösterseniz bile sorun çıkartabiliyor.

./volatility.exe -f Bob.vmem imageinfo

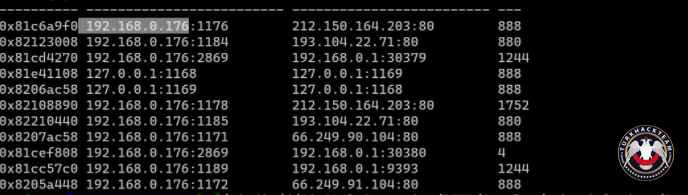

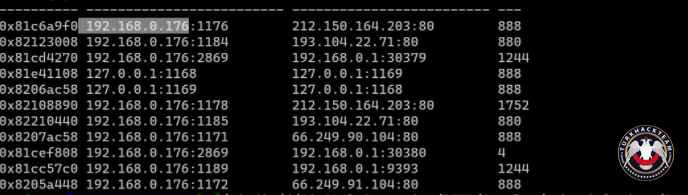

Profili tespit ettiğimize göre şimdi açık bağlantıları yazdırmak için profile "connections" yani bağlantı içeren ip adreslerini bulalım.

./volatility.exe -f Bob.vmem --profile=WinXPSP2x86 connections

En çok tekrarlayan ip adresimiz ve cevap: 192.168.0.176

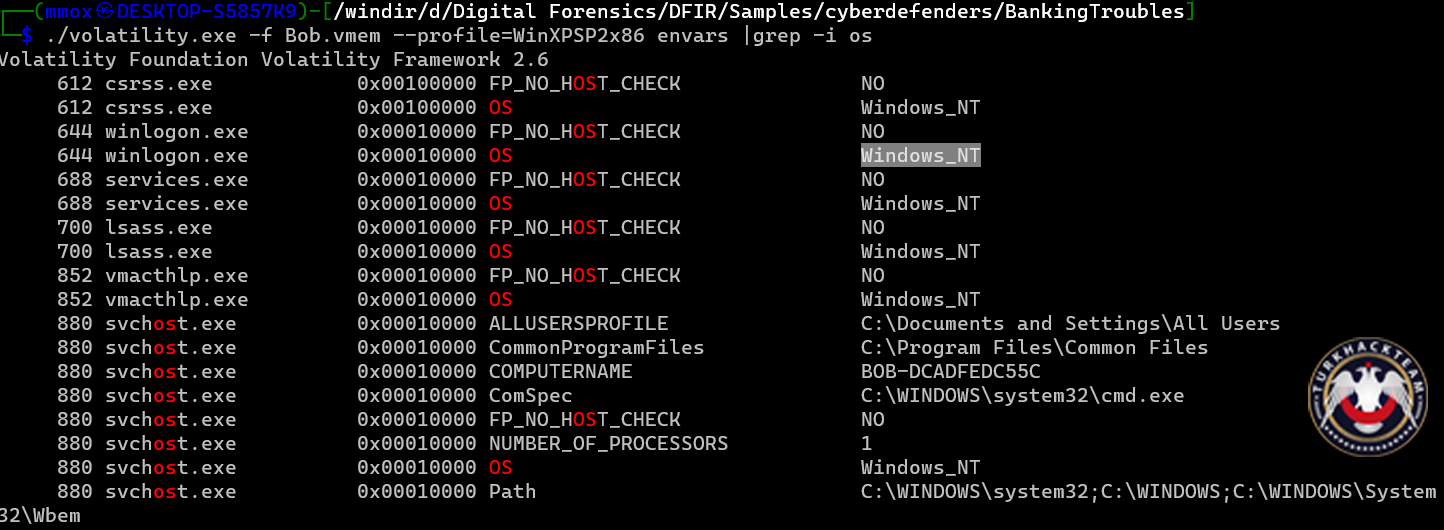

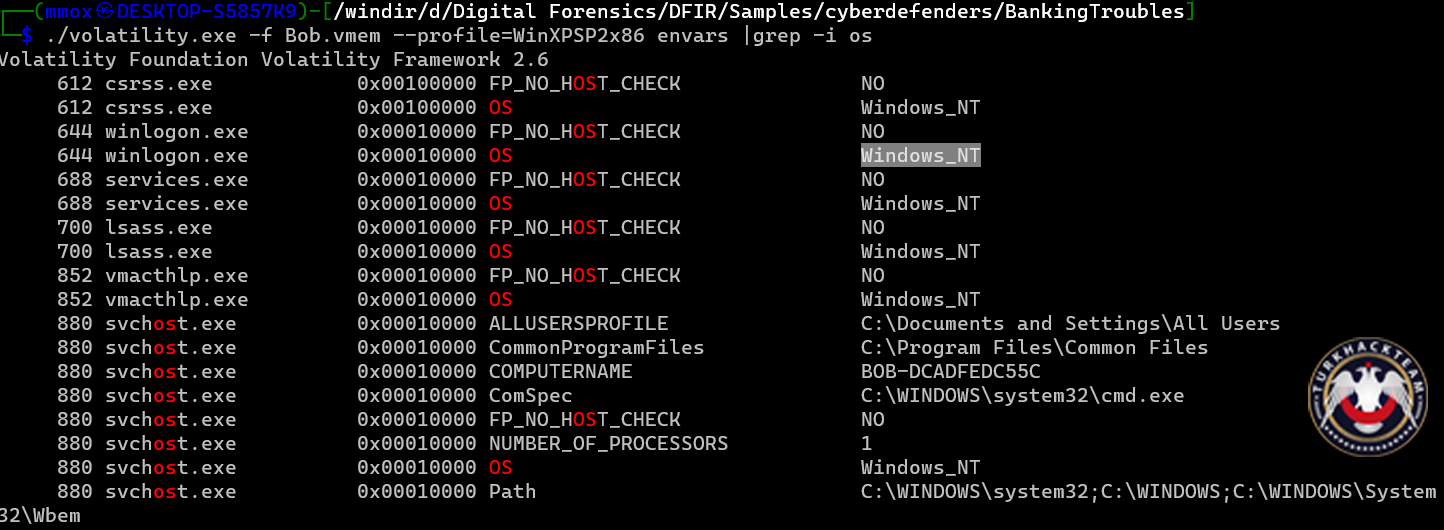

2. What was the OS environment variable's value?

OS üzerinde bize değişkenin değeri soruluyor. Biz zaten profil değerimiz ile yapacağımız sorgularda hedefimizi belirledik. “evars” ve “grep” komutlarını kullanarak yazacağımız sorgu ile değerlerimizde kullanılan variabları yani değerleri tespit edebiliriz.

./volatility.exe -f Bob.vmem --profile=WinXPS2x86 evars | grep -i os

Cevabımız: Windows_NT

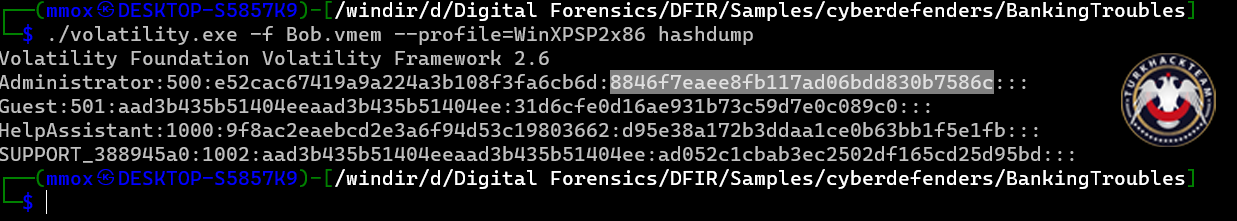

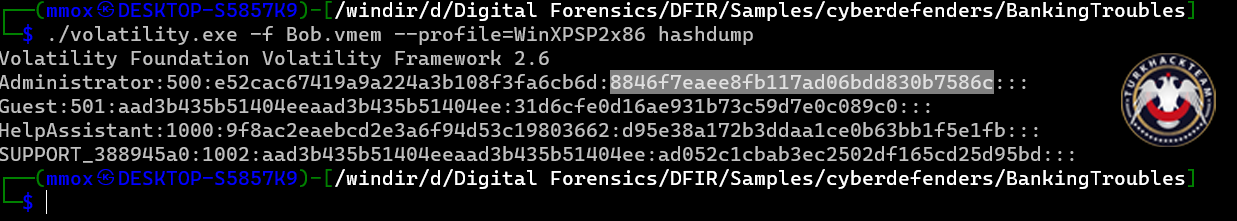

3. What was the Administrator's password?

Şifre sorulduğu için volatilite’de bulunan hashdump komutunu kullanalım. Zaten en zor kısmı yaparak profilimizi tespit ettik bununla birleştirerek bir sorgu yazıyoruz.

./volatility.exe -f Bob.vmem –profile=WinXPSP2x86 hashdump

Adminastor’ın hash’ini bulmuş olduk. Ancak soru bizden tam olarak şifrenin ne olduğunu sormuş. Bunu kırmak için crackstation’ı kullanalım.

Cevap: password

4. Which process was most likely responsible for the initial exploit?

Exploitin adını bulmamız lazım. Bunun içinde şüpheli tüm dosyaların isimlerini sorgulayalım

./volatility.exe -p Bob.vmem –profile=WinXPSP2x86 connscanBurdaki -p daha önceki sorgulardan farkı şüpheli işlemleri kontrol ediyor. Çıkan listede tüm değerlerde True dönmüş yani alarm vermiş olan ve cevap: AcroRd32.exe

5. What is the extension of the malicious file retrieved from the process responsible for the initial exploit?

Şüpheli işlemi kontrol ettiğimizde ve aynı zamanda exploiti baz alırsak .pdf ile bulaşmış.

6. Suspicious processes opened network connections to external IPs. One of them starts with "2". Provide the full IP.

Connections sorgusunu yaptığımız 1. Sorgu içerisinde 3 farklı ip adresi vardı. Şüpheli olanları tesip etmek için connections yerine pstree komutunu kullanarak sorgulayalım

./volatility.exe -f Bob.vmem --profile=WinXPSP2x86 pstree

Exploit ile ilişkili olan Pid’lere dikkat edelim. 1. Sorudaki görsele de tekrar bakarsanız, eşleşen Pid-local ip adreslerine dikkat edersek soruyu çözeriz. Bize “2” ile başlayanı sormuş. Cevabımız: 212.150.164.203

7. A suspicious URL was present in process svchost.exe memory. Provide the full URL that points to a PHP page hosted over a public IP (no FQDN).

Tam URL’yi bulabilmek için dosya içerisinde kaydedilmiş trafiği analiz etmemiz lazım.

./volatility -f Bob.vmem --profile=WinXPSP2x86 memdump | grep

İlk URL’yi denerseniz cevaba ulaşmış oluruz: http://193.104.22.71/~produkt/9j856f_4m9y8urb.php

9. What was the PID of the process that loaded the file PDF.php?

6. soruda exploiti ararken şüpheli ip’ler ile eşleşen Pid’leri tespit etmiştik. Cevabımıza bakarsak bizden 4 haneli olanı istiyor. Yani cevap: 1752

13. What is the name of the malicious executable referenced in registry hive '\WINDOWS\system32\config\software', and is variant of ZeuS trojan?

Bir .txt dosyası oluşturalım. Volatility ile dosya taraması yaparak sonuçları incelemek için bu dosyaya yazdıralım.

./volatility.exe -f Bob.vmem --profile=WinXPSP2x86 filescan >scan.txt

Tüm .exe uzantılı dosyalara bakmamız gerekiyor. ZeuS trojeniyle alakalı olan varyasyonu bulabilmek için sırayla Google’lattığımızda sdra64.exe’nin ZeuS ile bağdaştığını bulmuş oluruz.