Sıkılmamanız için güzel bir şarkı öneriyorum #5

Neden Erkenden Siber Tehdit İstihbaratını Paylaştım

forumda'da gördüğünüz gibi 2-3 adet siber tehdit istihbaratı ile konu açılmış peki bu siber tehdit istihbaratı nedir anlatıyorlar mı gelin anlatıyım. Ha bide önceki bölümden aldığım birkaç şey var haberiniz olsun.

CTI Nedir ?

CTI (Cyber Threat Intelligence) - (Siber Tehdit İstihbaratı) Olarak da geçer

Siber Tehdit İstihbaratı, siber tehditler hakkında bilgi toplama, analiz etme ve paylaşma sürecidir. Bu, siber saldırganların kullandıkları teknikler, hedef aldıkları sistemler ve zafiyetlerden yararlanma yöntemleri gibi bilgileri içerir. Siber tehdit istihbaratı, kuruluşların proaktif olarak savunmalarını geliştirmelerine ve potansiyel saldırılara karşı daha hazırlıklı olmalarına yardımcı olmak için kullanılır.

Siber tehdit istihbaratı, gelecekteki tehditlere karşı proaktif koruma sağlar.

Siber Tehdit İstihbaratı Araçları

Siber tehdit istihbaratı, güvenlik uzmanlarının tehditleri tespit etmek, analiz etmek ve müdahale etmek için kullandığı araçlarla önemli bir rol oynar. İşte siber tehdit istihbaratı için kullanılan bazı araçlar:

- Firewall: Ağ güvenliğini sağlamak için kullanılan bir güvenlik duvarıdır.

- Intrusion Detection System (IDS): Ağda meydana gelen anormal aktiviteleri tespit eden bir sistemdir.

- Vulnerability Scanner: Sistemdeki güvenlik açıklarını tespit eden bir araçtır.

Tehdit İstihbaratı Veri Kaynakları

Siber tehdit istihbaratı, siber saldırılara karşı korunmak için kritik öneme sahiptir. Bu istihbaratı toplamak için çeşitli kaynaklar kullanılabilir. En yaygın kullanılanlardan bazıları şunlardır:Açık Kaynaklı Veriler:

- Haber siteleri ve bloglar: Siber saldırılar ve tehditler hakkında bilgi edinmek için güvenilir haber sitelerini ve blogları takip edebilirsiniz.

- Sosyal medya: Siber saldırganlar ve gruplar, faaliyetlerini duyurmak ve diğer siber suçlularla bağlantı kurmak için sosyal medyayı kullanabilirler.

- Güvenlik forumları ve toplulukları: Güvenlik uzmanları ve araştırmacılar, tehditler ve zafiyetler hakkında bilgi paylaşmak için forumları ve toplulukları kullanabilirler.

- Hükümet kaynakları: Birçok devlet kurumu, siber tehditler ve saldırılar hakkında bilgi içeren raporlar ve uyarılar yayınlar.

- Siber tehdit istihbaratı platformları: Bu platformlar, siber saldırılar, tehdit aktörleri ve zafiyetler hakkında bilgi içeren veri kümelerine erişim sağlar.

- Güvenlik bilgi ve olay yönetimi (SIEM) sistemleri: SIEM sistemleri, ağ trafiğini ve sistem günlüklerini izleyerek siber saldırıları tespit etmenize yardımcı olabilir.

- Siber güvenlik firmaları: Birçok siber güvenlik firması, tehdit istihbaratı ve risk değerlendirme hizmetleri sunar.

- Güvenlik araştırmacıları: Bağımsız güvenlik araştırmacıları, yeni tehditler ve zafiyetler keşfedebilir ve bu bilgileri kamuoyuyla paylaşabilir.

- Sektörel veri paylaşım programları: Birçok sektör, siber tehditler hakkında bilgi paylaşmak için veri paylaşım programları yürütmektedir.

- Güvenilirlik: Verilerin güvenilir ve doğru kaynaktan geldiğinden emin olun.

- Kapsam: Verilerin ihtiyaç duyduğunuz tüm tehdit türlerini kapsadığından emin olun.

- Güncellik: Verilerin güncel olduğundan ve en son tehditleri içerdiğinden emin olun.

- Erişilebilirlik: Verilere erişmenin kolay ve uygun fiyatlı olduğundan emin olun.

Siber Tehdit İstihbarat Toplama Yöntemleri: Detaylı Açıklama

Siber tehdit istihbaratı toplamak için kullanılan birçok yöntem vardır. Bunlardan en yaygın kullanılan dört tanesini detaylı bir şekilde inceleyelim:1. Açık Kaynaklı İstihbarat (OSINT):

OSINT, herkesin erişebileceği halka açık kaynaklardan bilgi toplama ve analiz etme sürecidir. Bu kaynaklar şunları içerir:

- Haber siteleri ve bloglar: Siber saldırılar, yeni tehditler ve zafiyetler hakkında bilgi edinmek için güvenilir haber sitelerini ve blogları takip edebilirsiniz.

- Sosyal medya: Siber saldırganlar ve gruplar, faaliyetlerini duyurmak ve diğer siber suçlularla bağlantı kurmak için sosyal medyayı kullanabilirler.

- Güvenlik forumları ve toplulukları: Güvenlik uzmanları ve araştırmacılar, tehditler ve zafiyetler hakkında bilgi paylaşmak için forumları ve toplulukları kullanabilirler.

- Hükümet kaynakları: Birçok devlet kurumu, siber tehditler ve saldırılar hakkında bilgi içeren raporlar ve uyarılar yayınlar.

- Akademik makaleler ve araştırmalar: Siber güvenlik alanındaki araştırmacılar, yeni tehditler ve zafiyetler hakkında bilgi içeren makaleler ve araştırmalar yayınlar.

- Şirket raporları ve basın bültenleri: Şirketler, siber saldırılar ve veri ihlalleri hakkında bilgi içeren raporlar ve basın bültenleri yayınlayabilir.

- İş ilanları: İş ilanları, bir şirketin kullandığı teknolojiler ve sistemler hakkında bilgi sağlayabilir.

2. İnsan İstihbaratı (HUMINT):

HUMINT, sahadaki insanlardan bilgi toplama sürecidir. Bu, siber saldırganlar, mağdurlar ve kolluk kuvvetleri gibi kişilerle yüz yüze görüşmeler veya telefon görüşmeleri yoluyla yapılabilir. HUMINT, OSINT'ten elde edilemeyen derin ve nüanslı bilgiler sağlayabilir.

HUMINT'in bazı örnekleri:

- Siber saldırganlarla gizli görüşmeler: Bu, siber saldırganların kullandığı teknikler, hedefleri ve motivasyonları hakkında bilgi edinmek için kullanılabilir.

- Mağdurlarla röportajlar: Bu, siber saldırıların nasıl gerçekleştiğini ve mağdurların ne tür bir hasar gördüğünü öğrenmek için kullanılabilir.

- Kolluk kuvvetleri ile işbirliği: Bu, siber suçlular hakkında bilgi ve kanıt paylaşmak için kullanılabilir.

3. Coğrafi İstihbarat (GEOINT):

GEOINT, uydu ve hava fotoğrafları gibi coğrafi kaynaklardan bilgi toplama ve analiz etme sürecidir. Bu bilgiler, siber saldırganların konumlarını belirlemek, altyapılarını tanımlamak ve faaliyetlerini izlemek için kullanılabilir.

GEOINT'in bazı örnekleri:

- Uydu görüntüleri: Uydu görüntüleri, siber saldırganların kullandığı veri merkezleri ve iletişim kuleleri gibi altyapılarını belirlemek için kullanılabilir.

- Hava fotoğrafları: Hava fotoğrafları, siber saldırganların kullandığı binaları ve ofisleri tanımlamak için kullanılabilir.

- Haritalar: Haritalar, siber saldırganların hedef aldıkları sistemlerin coğrafi konumlarını belirlemek için kullanılabilir.

4. Sinyal İstihbaratı (SIGINT):

SIGINT, elektronik sinyalleri toplayıp analiz etme sürecidir. Bu sinyaller, telefon görüşmeleri, e-postalar ve internet trafiği gibi çeşitli kaynaklardan olabilir. SIGINT, siber saldırganların iletişimlerini izlemek, planlarını öğrenmek.

Siber Tehditlere Örnekler:

Siber tehditler, bilgisayar sistemlerine, ağlara ve verilere zarar vermeyi veya bunlara erişim sağlamayı amaçlayan kötü niyetli eylemlerdir. Bu tehditler çeşitli şekillerde ortaya çıkabilir ve farklı hedefleri olabilir. En yaygın siber tehdit türlerinden bazıları şunlardır:Kötü Amaçlı Yazılım:

- Virüsler: Dosyaları ve programları bozan veya silerek bilgisayar sistemlerine zarar veren yazılımlardır.

- Solucanlar: Kendi kendini kopyalayabilen ve ağlar üzerinden yayılabilen yazılımlardır.

- Truva Atları: Görünüşte zararsız gibi görünen, ancak sisteme girdikten sonra zarar veren yazılımlardır.

- Casus Yazılımlar: Kullanıcıların bilgileri ve aktiviteleri hakkında bilgi toplayan ve bu bilgileri üçüncü taraflara gönderen yazılımlardır.

- Fidye Yazılımı: Dosyaları veya sistemi şifreleyerek kullanılamaz hale getiren ve bu dosyaları veya sistemi geri yüklemek için fidye talep eden yazılımlardır.

- Siber Saldırı: Bilgisayar sistemlerine, ağlara veya verilere yetkisiz erişim elde etmek için kullanılan eylemlerdir.

- Hizmet Reddi (DoS) Saldırısı: Bir web sitesini veya hizmeti kullanılamaz hale getirmek için aşırı miktarda trafik gönderen saldırılardır.

- Dağıtılmış Hizmet Reddi (DDoS) Saldırısı: Birden fazla bilgisayardan gelen aşırı miktarda trafik kullanarak bir web sitesini veya hizmeti kullanılamaz hale getiren saldırılardır.

- Kimlik Avı Saldırıları: Kullanıcıları, banka hesapları veya kredi kartları gibi hassas bilgilerini girmeye kandırmak için sahte web siteleri veya e-postalar kullanan saldırılardır.

- Man-in-the-Middle (MitM) Saldırısı: İki taraf arasındaki iletişimi izlemek ve müdahale etmek için kullanılan saldırılardır.

- Ticari Casusluk: Rakip firmaların ticari sırlarını çalmak için kullanılan eylemlerdir.

- Sanayi Casusluğu: Devletlerin veya kuruluşların hassas bilgilerini çalmak için kullanılan eylemlerdir.

- Siber Saldırılar: Devletlere veya altyapılara zarar vermek için kullanılan siber saldırılardır.

- Bilgi Savaşı: Propaganda yaymak ve halkın fikirlerini etkilemek için kullanılan siber eylemlerdir.

- Kredi Kartı Dolandırıcılığı: Kredi kartı bilgilerini çalarak ve bunları sahte işlemler için kullanarak para çalmak için kullanılan eylemlerdir.

- Kimlik Hırsızlığı: Kişilerin kimlik bilgilerini çalarak ve bunları dolandırıcılık yapmak için kullanmak için kullanılan eylemlerdir.

- Çevrimiçi Dolandırıcılık: İnsanları dolandırmak için sahte web siteleri veya e-postalar kullanan eylemlerdir.

Siber tehditlere karşı korunmak için:

- Güçlü parolalar kullanın ve bunları sık sık değiştirin.

- Yazılımlarınızı güncel tutun.

- Antivirüs ve güvenlik duvarı yazılımı kullanın.

- Kişisel bilgilerinizi internette paylaşırken dikkatli olun.

- Şüpheli e-postalara veya web sitelerine tıklamayın.

- Bilgisayarınızı ve ağınızı korumak için güvenlik bilincini artırın.

SIEM Nedir ?

SIEM (Security Information and Event Management), kurumların faaliyetlerini kesintiye uğratmadan güvenlik tehditlerini algılamasına, analiz etmesine ve müdahale etmesine yardımcı olan bir güvenlik çözümüdür. SIEM, hem güvenlik bilgi yönetimini (SIM) hem de güvenlik olayı yönetimini (SEM) tek bir güvenlik yönetim sisteminde birleştirir. SIEM teknolojisi, bir dizi kaynaktan olay günlüğü verilerini toplar, gerçek zamanlı analizle normdan sapan etkinlikleri tanımlar ve gerekli eylemi gerçekleştirir. Özetlemek gerekirse SIEM, kurumların potansiyel siber saldırılara hızlıca yanıt verip uyumluluk gerekliliklerini karşılayabilmesi için ağlarındaki etkinlikleri görünür hale getirir.SIEM araçları, güvenlik ekiplerinin saldırıları tespit edip engelleyebilmesi için bir kurumun uygulamalarından, cihazlarından, sunucularından ve kullanıcılarından gerçek zamanlı olarak yüksek hacimde veri toplayıp bunları bir araya getirir ve analiz eder. SIEM, şüpheli kullanıcı etkinliklerini algılama, kullanıcı davranışlarını izleme, erişim girişimlerini sınırlama ve uyumluluk raporları oluşturma gibi birçok farklı alanda siber risklerin azaltılması için kullanılabilir. Kısaca SIEM gelen dataları filtreler yanlış bir dosyada alarm verir.

EDR - Uç Nokta Algılama ve Yanıtlama

Bir SOC analisti, bir uç nokta cihazında analiz gerçekleştirirken EDR kullanarak önemli miktarda zaman harcamalıdır. Aşağıdaki bölümlerde EDR'nin SOC analistleri için neden yararlı olduğu ve nasıl etkili bir şekilde kullanılacağı ele alınmaktadır.EDR Nedir?

EDR (Endpoint Detection and Response), bir kuruluşun bilgisayar sistemleri ve ağlarında gerçekleşen kötü amaçlı etkinlikleri tespit eden ve bu tehditlere hızlı bir şekilde tepki verebilen bir güvenlik teknolojisidir. EDR, uç noktalarda tespit ve müdahale, ana bilgisayar ve uç nokta bağlantılarındaki şüpheli etkinlikleri tespit etmek ve bunlara müdahale etmek için gerçek zamanlı, sürekli izleme, uç nokta veri toplama ve gelişmiş korelasyon özelliklerini birleştirir. Bu yaklaşım, güvenlik ekiplerinin hem manuel hem de otomatik müdahale seçenekleriyle yüksek güvenilirliğe sahip algılamalar üretmek için etkinlikleri hızla belirlemesine ve ilişkilendirmesine olanak tanır. EDR, tehdit olabilecek her şeyi sürekli ararken hem uç noktayı ve sunucuyu hem de ana bilgisayar erişim noktalarını sürekli olarak izlemenize olanak tanır. EDR güvenlik çözümleri, bir uç noktada gerçekleşen tüm etkinlikleri ve olayları kaydeder. Bazı satıcılar bu hizmeti ağınıza bağlı tüm iş yüklerine de genişletebilir. Bu kayıtlar veya olay günlükleri daha sonra, tespit edilemeyen olayları ortaya çıkarmak için kullanılabilir. Gerçek zamanlı izleme, tehditleri kullanıcı uç noktalarının ötesine yayılmadan önce çok daha hızlı algılar. Uç noktalarda tespit ve müdahalenin faydaları arasında araştırmaları hızlandırma, güvenlik açıklarını hızla belirleme ve herhangi bir kötü amaçlı etkinliğe manuel ve otomatik seçenekleri kullanarak daha hızlı müdahale etme yeteneği yer alır. Ancak, tek bir vektörün ötesine geçerek e-posta, ağ, bulut iş yükü ve daha fazlası gibi ek güvenlik katmanlarını içeren XDR çözümlerinin gelişmesiyle birlikte, EDR hızla bir silo yaklaşımı haline geliyor. XDR’ye başka bir veri girişi olarak mevcut olduğundan, tespit ve müdahale stratejinizin tamamı ve sonu değildir. Uç noktalarda tespit ve müdahale sistemlerinin nasıl çalıştığına bakmanın basit bir yolu, evinizin kapısını bir uç nokta olarak düşünmektir. Basitçe söylemek gerekirse, güvenli bir ortamda riski azaltmak söz konusu olduğunda uç noktalarda tespit ve müdahale önemli bir stratejidir, ancak güçlü bir risk yönetimi stratejisi oluştururken diğer güvenlik katmanlarını da dikkate almak önemlidir. Sürekli ve kapsamlı görünürlük Ağınızın güvenlik ekibinin yapması gereken önemli bir iş var. Ağın istikrarlı ve güvenli olmasını sağlamanın yanı sıra, zaman içinde ortaya çıkan olası tehditleri veya sorunları izlemeleri gerekir.

SOAR (Güvenlik Orkestrasyonu Otomasyonu ve Yanıtı)

SOAR, Güvenlik Orkestrasyonu Otomasyonu ve Yanıtı anlamına gelir. Bir ortamdaki güvenlik ürünleri ve araçlarının birlikte çalışmasını sağlayarak SOC ekip üyelerinin görevlerini kolaylaştırır. Örneğin, bir SIEM uyarısının kaynak IP'sini otomatik olarak VirusTotal'da arayarak SOC analistinin iş yükünü azaltır.Sektörde yaygın olarak kullanılan bazı SOAR ürünleri:

- Splunk Phantom

- IBM Resilient

- Logsign

- Demisto

Zamandan Tasarruf Etmenizi Sağlar

SOAR, süreçleri otomatikleştiren iş akışlarıyla zamandan tasarruf sağlar. Bazı yaygın iş akışları şunlardır:- IP adresi itibar kontrolü

- Karma sorgu

- Edinilen bir dosyanın sandbox ortamında taranması

- …

Siber Tehdit İstihbaratı Kill Chain'i (Siber Saldırı Zincirleme Modeli)

Siber tehdit istihbaratı kill chain (siber saldırı zincirleme modeli), siber saldırganların bir hedefe nasıl saldırdığını ve bu saldırıları nasıl engelleyeceğinizi anlamanıza yardımcı olan bir modeldir. Bu model, siber saldırının aşamalarını ve her aşamada saldırganların hangi adımları attığını gösterir.Kill chain'in 7 ana aşaması şunlardır:

- Keşif: Saldırgan, hedef sistem veya ağ hakkında bilgi toplar.

- Teslimat: Saldırgan, zararlı yazılımı veya istismar kodunu hedefe ulaştırır.

- İstismar: Saldırgan, hedefe ulaşan zararlı yazılımı veya istismar kodunu çalıştırır.

- Yükseltme: Saldırgan, sistemde daha fazla ayrıcalık elde etmeye çalışır.

- Komuta ve Kontrol: Saldırgan, ele geçirilen sistemi kontrol eder ve komut verir.

- Yan Etki: Saldırgan, çalınan verileri exfiltrate eder veya sisteme zarar verir.

- Hedefi Koruma: Saldırgan, keşfedilmekten ve durdurulmaktan kaçınmak için adımlar atar.

Nelerden Osint çıkar ?

Dosyalardan OSINT:- Meta veri: Çoğu dosya, dosyanın oluşturulduğu tarih ve saat, kullanılan kamera modeli ve GPS koordinatları gibi meta veriler içerir. Bu bilgiler, dosyanın kökenini ve kim tarafından oluşturulduğunu belirlemek için kullanılabilir.

- Dosya içeriği: Metin belgeleri, e-postalar ve diğer metin tabanlı dosyalar, kişiler, kuruluşlar ve yerler gibi anahtar kelimeler için taranabilir. Bu bilgiler, dosyanın içeriği hakkında bilgi edinmek ve ilgili kişileri veya kuruluşları belirlemek için kullanılabilir.

- Görsel analiz: Görseller, yüz tanıma, nesne tanıma ve optik karakter tanıma (OCR) gibi teknikler kullanılarak analiz edilebilir. Bu bilgiler, görseldeki kişileri, nesneleri ve yerleri belirlemek için kullanılabilir.

- Görsel arama: Google Görseller gibi görsel arama motorları, benzer görseller bulmak için kullanılabilir. Bu, görseldeki kişileri, nesneleri ve yerleri belirlemek için kullanılabilir.

- Ters resim araması: Ters resim arama araçları, bir görselin internette nerede kullanıldığını bulmak için kullanılabilir. Bu, görseldeki kişilerin kim olduğunu ve neyle ilgilendiklerini belirlemek için kullanılabilir.

- Exif verileri: Dijital fotoğraflar, kamera modeli, çekim tarihi ve saati ve GPS koordinatları gibi Exif verileri içerir. Bu bilgiler, fotoğrafın nerede çekildiğini ve kim tarafından çekildiğini belirlemek için kullanılabilir.

- Sosyal medya: Sosyal medya profilleri, gönderileri ve fotoğrafları, kişiler, kuruluşlar ve yerler hakkında bilgi edinmek için kullanılabilir.

- Kamu kayıtları: Kamu kayıtları, kişiler ve kuruluşlar hakkında bilgi içerir. Bu bilgiler, adresler, telefon numaraları ve iş geçmişleri gibi şeyleri içerebilir.

- Derin web: Derin web, geleneksel arama motorları tarafından taranmayan internetin bir parçasıdır. Derin web, forumlar, pazarlar ve diğer kaynaklar gibi çeşitli OSINT kaynaklarına ev sahipliği yapmaktadır.

IBM X-Force, IBM tarafından sunulan bir siber güvenlik hizmetidir. Hackerlardan oluşan bir ekip, güvenlik araştırmacıları ve analistleri ile birlikte siber tehditlere karşı kapsamlı koruma sağlamak için çalışır.

X-Force'un temel bileşenleri şunlar:- ** Saldırı Odaklı Savunma:** X-Force ekibi, gerçek dünya siber saldırganlarının kullandığı teknikleri ve araçları anlayarak tehditlere karşı proaktif bir savunma yaklaşımı sunar.

- İstihbarat Odaklı Koruma: X-Force, tehdit istihbaratı toplamak, analiz etmek ve müşterileri en son siber tehditler hakkında bilgilendirmek için kapsamlı bir altyapıya sahiptir. Bu bilgi, müşterilerin güvenlik önlemlerini güncel tutmalarına ve saldırıları önlemelerine yardımcı olur.

- Tepki ve Kurtarma Hizmetleri: X-Force, siber saldırı durumunda yardım sağlamak için müdahale ve kurtarma hizmetleri sunar. Bu hizmetler, olay incelemesi, kötü amaçlı yazılım temizleme ve sistem kurtarma işlemlerini içerir.

HoneyPot Nedir ?

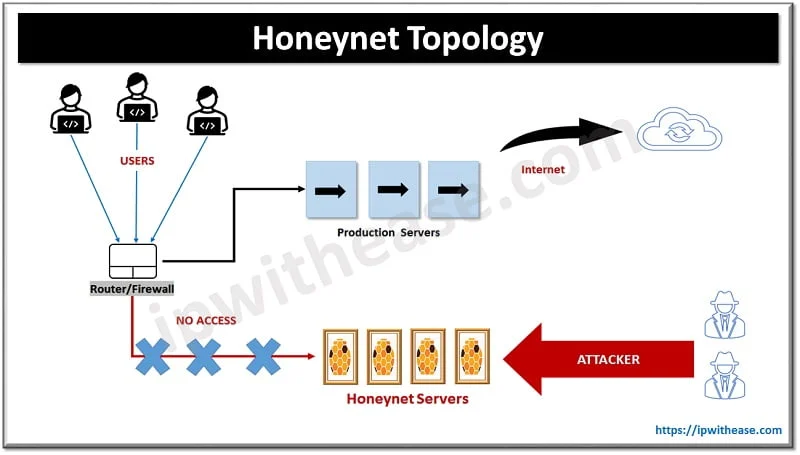

Honeypot, bilgisayar güvenliğinde kullanılan bir aldatmaca sistemidir. Gerçek bir bilgisayar sistemi veya ağ gibi görünür ancak gerçek veriler içermez. Siber saldırganları cezbetmeyi ve onların faaliyetlerini gözlemlemeyi amaçlar. Saldırganlar honeypot'a saldırdıklarında, güvenlik ekipleri saldırganların tekniklerini, araçlarını ve hedeflerini öğrenebilir. Bu bilgi, ağ savunmalarını güçlendirmek ve gelecekteki saldırılara karşı daha iyi hazırlanmak için kullanılabilir.HoneyNet Nedir Neden HonetNet daha iyi ?

Honeynet, birden fazla honeypot içeren ve gerçek bir ağ gibi görünen bir aldatmaca ağdır. Siber saldırganları cezbetmek ve onların faaliyetlerini izlemek için tasarlanmıştır. Honeypot'a benzer şekilde çalışır ancak daha kapsamlı bir aldatmaca ağı sunar.

Honeynet Nasıl Çalışır?

- Bir honeynet, birkaç honeypot'un birbirine bağlı olduğu bir ağdan oluşur. Bu honeypot'lar, farklı işletim sistemlerini, uygulamaları ve hatta ağ hizmetlerini taklit edebilir.

- Honeynet, gerçek bir ağ gibi görünür ve internet üzerinden erişilebilir hale getirilir.

- Siber saldırganlar, honeynet'i gerçek bir ağ olarak algılar ve bu ağa saldırmaya çalışır.

- Saldırganlar honeynet'e saldırdıklarında, güvenlik ekipleri saldırganların faaliyetlerini izleyebilir. Bu faaliyetler şunları içerebilir:

- Saldırganların kullandığı teknikler ve araçlar

- Saldırganların hedefleri

- Saldırganların kimliği (mümkünse)

- Daha gerçekçi: Honeynet, birden fazla honeypot içerdiği için gerçek bir ağ ortamını daha iyi simüle edebilir. Bu, saldırganların daha gerçekçi davranışlar sergilemesine ve güvenlik ekiplerinin daha anlamlı bilgi toplamasına olanak tanır.

- Karmaşık saldırıları tespit etme: Honeynet'in karmaşık bir yapısı olması, saldırganların daha karmaşık saldırı yöntemlerini kullanmasına neden olabilir. Bu, güvenlik ekiplerinin bu saldırıları tespit edip önleme yeteneklerini geliştirmelerine yardımcı olur.

- Daha fazla bilgi toplama: Honeynet, birden fazla honeypot içerdiği için saldırılar hakkında daha fazla bilgi toplama potansiyeli sunar. Bu bilgi, güvenlik ekiplerinin saldırganların davranışlarını ve hedeflerini daha iyi anlamalarına yardımcı olabilir.

Dark Web İçin Osintler Ve Daha Fazlası

Karanlık Ağ İzleme Araçlarına Örnekler

Ücretsiz Araçlar:- CyberTotal: CyberTotal Cyber Threat Intelligence Platform | Cycraft

- OnionScan: GitHub - s-rah/onionscan: OnionScan is a free and open source tool for investigating the Dark Web.

- Maltego: Homepage

- Shodan: https://www.shodan.io/

- Tor Network Status: Tor Project status

- Dark.Fail: https://dark.fail/

- ZeroMe: https://www.xero.com/au/xero-me/

- Deepwatch: https://www.deepwatch.com/

- Digital Shadows: https://www.cyberseer.net/technologies/digital-shadows/

- Cymulate: https://cymulate.com/

- Terahub: https://tera-hub.com/

- GreyNoise: https://www.greynoise.io/

- Darktrace: https://darktrace.com/

- Recorded Future: https://www.recordedfuture.com/

Karanlık Ağ İzleme (Monitoring) IRC Kanalları:

Karanlık ağda (Dark Web) IRC kanalları, yasa dışı faaliyetler için kullanılan ve genellikle şifreli iletişim sağlayan sohbet odalarıdır. Bu kanallar, siber suçlular, hackerlar ve diğer kötü niyetli aktörler tarafından kimlik bilgileri, kredi kartı bilgiler ve diğer hassas veriler gibi yasa dışı materyalleri satın almak ve satmak için kullanılır.Karanlık ağdaki IRC kanallarını izlemek, siber tehditler hakkında bilgi edinmek ve potansiyel saldırılara karşı önlem almak için kullanılabilir. Ancak, bu kanallar yasa dışı faaliyetler için kullanıldığı için, izleme yaparken dikkatli olmak ve yasal sınırları aşmamak önemlidir.

Karanlık Ağda IRC Kanallarını İzleme Yöntemleri:

- Otomatik Araçlar: Otomatik araçlar, karanlık ağdaki IRC kanallarını tarayabilir ve yasa dışı faaliyetlere dair kanıtlar arayabilir.

- El İzi Arama: El izi arama, uzman araştırmacıların karanlık ağdaki belirli konuları veya kişileri aramasını içerir.

- Honeypot'lar: Honeypot'lar, siber saldırganları cezbetmek ve onların faaliyetlerini izlemek için tasarlanmış aldatmaca sistemlerdir. Karanlık ağda honeypot kullanmak, saldırganların kullandığı teknikler ve araçlar hakkında bilgi edinmenin bir yoludur.

- Yasal Sorunlar: Karanlık ağdaki IRC kanallarını izlemek, yasal sorunlara yol açabilir. Kuruluşlar, izleme faaliyetlerinin yasalara uygun olduğundan emin olmalıdır.

- Güvenlik Riskleri: Karanlık ağ, kötü amaçlı yazılımlar ve diğer çevrimiçi tehditler açısından daha risklidir. İzleme yaparken, cihazlarınızı ve verilerinizi korumak için adımlar atmanız önemlidir.

- Ahlaki Sorunlar: Karanlık ağdaki IRC kanallarını izlemek, yasa dışı faaliyetleri teşvik edebilir veya bazı kişilerin gizliliğini ihlal edebilir. İzleme yaparken etik sorumluluklarınızı göz önünde bulundurmanız önemlidir.

Gelin Web Adreslerinden Osint çıkarlım:

archive

Internet Archive (IA), kendini ücretsiz ve herkese açık erişilebilinir bir çevrimiçi dijital kütüphaneyi kurmaya ve bunun devamını sağlamaya adamış, kâr amacı gütmeyen bir kuruluşturWorld Wide Web’in bir arşivini içermektedir. İşte Internet Archive’in temel işlevleri:

- Ücretsiz ve Ödünç Alınabilir Kitaplar, Filmler ve Müzikler: Internet Archive, geniş bir dijital kütüphane sunar. Burada ücretsiz olarak kitaplar, filmler ve müzikler bulabilirsiniz.

- Wayback Makinesi: Bu özellik, internet sitelerinin eski hallerine ulaşmanızı sağlar. Sitelerin her değişiklik öncesi halini veritabanında saklayarak, belirli sitelerin belirli günlerde nasıl göründüğünü gösterebilir.

- Arşivlenmiş Web Sayfaları: Internet Archive, 624 milyardan fazla arşivlenmiş web sayfasını barındırır. Bu sayfalar, geçmişteki internet deneyimini keşfetmek için kullanılabilir.

osintframework

OSINT Framework, ücretsiz araçlar veya kaynaklarla bilgi toplamaya odaklanmış bir çerçevedir. İnsanların ücretsiz OSINT kaynaklarını bulmalarına yardımcı olmayı amaçlar. İçerdiği bazı siteler kayıt gerektirebilir veya daha fazla veri için ücret talep edebilir, ancak en azından mevcut bilginin bir kısmına ücretsiz olarak ulaşabilirsiniz. Başlangıçta bu çerçeveyi bilgi güvenliği açısından oluşturdum. O zamandan beri diğer alanlardan ve disiplinlerden gelen geri bildirimler inanılmazdı. Bilgi güvenliği dışındaki alanlardan özellikle başka OSINT kaynaklarını dahil etmek isterim.

Metagoofil

Metagoofil, belirli bir alan adı (domain) üzerinde çalışan ve o alan adına ait belge ve dosyaları, anahtar kelimeleri, IP adreslerini, e-posta adreslerini vb. toplayabilen bir osint aracıdır.OSINT Framework, ücretsiz araçlar veya kaynaklarla bilgi toplamaya odaklanmış bir çerçevedir. İnsanların ücretsiz OSINT kaynaklarını bulmalarına yardımcı olmayı amaçlar. İçerdiği bazı siteler kayıt gerektirebilir veya daha fazla veri için ücret talep edebilir, ancak en azından mevcut bilginin bir kısmına ücretsiz olarak ulaşabilirsiniz. Başlangıçta bu çerçeveyi bilgi güvenliği açısından oluşturdum. O zamandan beri diğer alanlardan ve disiplinlerden gelen geri bildirimler inanılmazdı. Bilgi güvenliği dışındaki alanlardan özellikle başka OSINT kaynaklarını dahil etmek isterim.

Metagoofil

Metagoofil'in temel işlevleri şunlardır:

- Belge ve dosya taraması: Metagoofil, belirli bir alan adıyla ilişkili belge ve dosyaları (örneğin, PDF, Word, Excel, PowerPoint) tarayabilir ve indirebilir. Bu dosyalarda, şirket hakkında gizli bilgiler, e-posta adresleri ve IP adresleri gibi hassas bilgiler bulunabilir.

- Anahtar kelime arama: Metagoofil, belirli bir alan adıyla ilişkili anahtar kelimeleri arayabilir ve bunları bir listede sunabilir. Bu anahtar kelimeler, şirketin faaliyetleri, ürünleri ve hizmetleri hakkında bilgi edinmek için kullanılabilir.

- IP adresi ve e-posta adresi toplama: Metagoofil, belirli bir alan adıyla ilişkili IP adreslerini ve e-posta adreslerini toplayabilir. Bu bilgiler, şirketin altyapısı ve çalışanları hakkında bilgi edinmek için kullanılabilir.

Shodan

Shodan, internetteki cihazları aramanıza olanak tanıyan bir arama motorudur. Google ve Bing gibi web sayfaları yerine, Shodan, herhangi bir cihaza doğrudan bağlı olan cihazları bulur. Bu cihazlar şunları içerebilir:- Routerlar ve sunucular

- Web kameraları ve güvenlik kameraları

- Akıllı ev cihazları (termostadlar, buzdolapları)

- Endüstriyel kontrol sistemleri (fabrikalarda kullanılan sistemler)

- Cihaz türü (örneğin, web sunucusu, güvenlik kamerası)

- Konumu (şehir, ülke)

- İşletim sistemi (örneğin, Windows, Linux)

- Açık portlar (cihazın hangi hizmetleri çalıştırdığı)