Selamlar, bugün "CyberDefenders: Blue Team CTF Challenges" sitesi üzerinde bulunan "BSidesJeddah" adlı labın ağ trafiğini inceleyip, çözümünü gerçekleştireceğiz.

CTF şeklinde olan rar dosyamızı indirelim ve içerisindeki PCAP dosyamıza ulaşmak için şifremizi girelim.(cyberdefenders.org).

Not Kullanılan Programlar:

Brim(İndirmek İçin; Brim)

NetworkMiner(İndirmek İçin; NetworkMiner - The NSM and Network Forensics Analysis Tool ⛏)

Wireshark(İndirmek İçin; Wireshark · Go Deep.)

Thunderbird(İndirmek İçin; https://www.gezginler.net/indir/thunderbird.html)

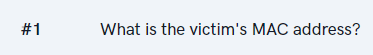

İlk soruda kurban olduğumun MAC adresini sormuş e3.pacp dosyamı NetworkMiner'a yansıtınca Windows sekmeme geldim + kısmına tıkladım ve cevabım karşımda.

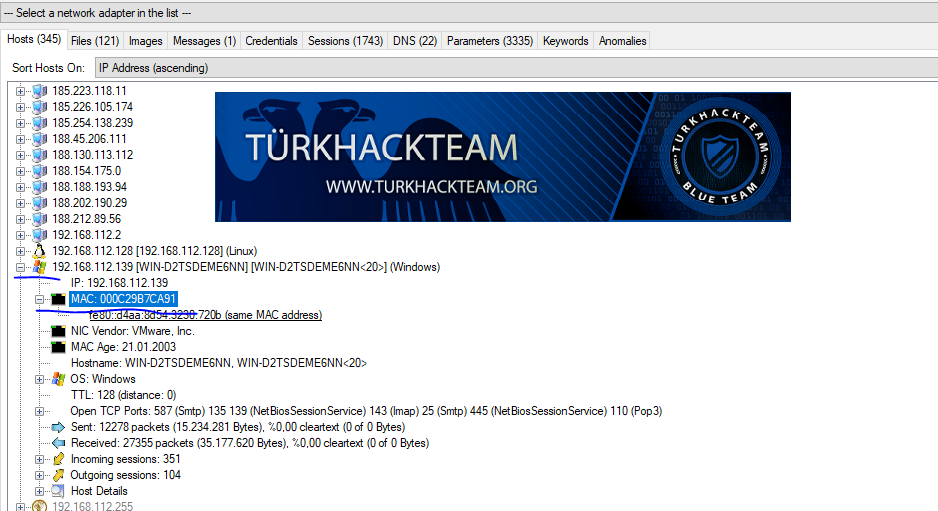

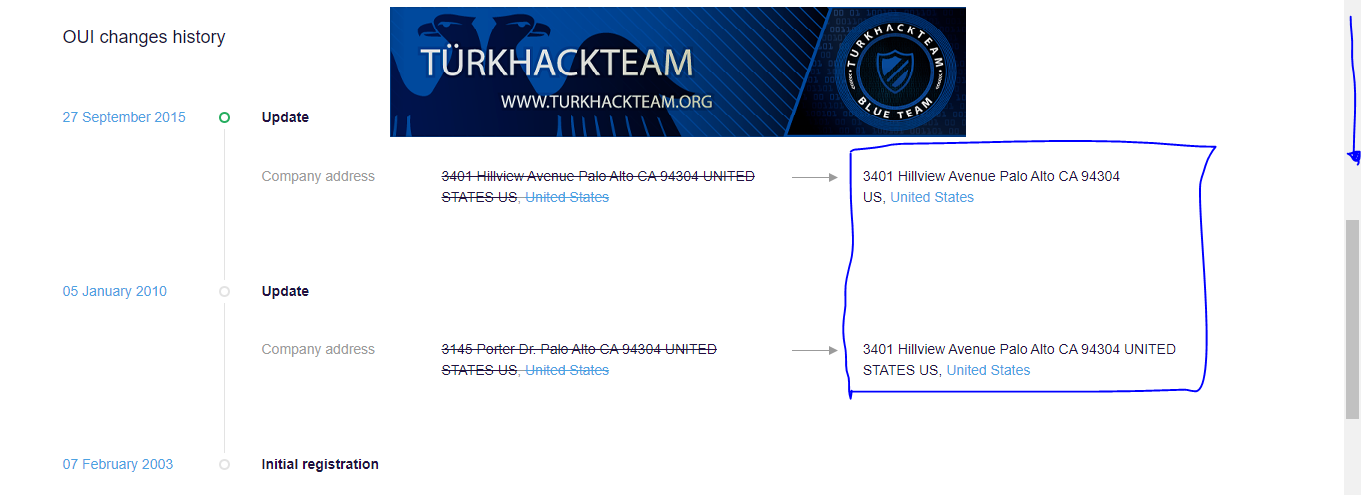

İkinci soruda kurban olduğumun MAC adresiyle alakalı bir kurum veya kuruluşun adresini sormuş sanırım. MAC adreslerinde arama yapmak için MAC Address Vendor Lookup: MAC/OUI/IAB/IEEE Vendor Manufacturer Search adresine gittim ve az önce bulmuş olduğum MAC adresini sitenin arama kısmına yazdım ara dedim sonucum karşımda.

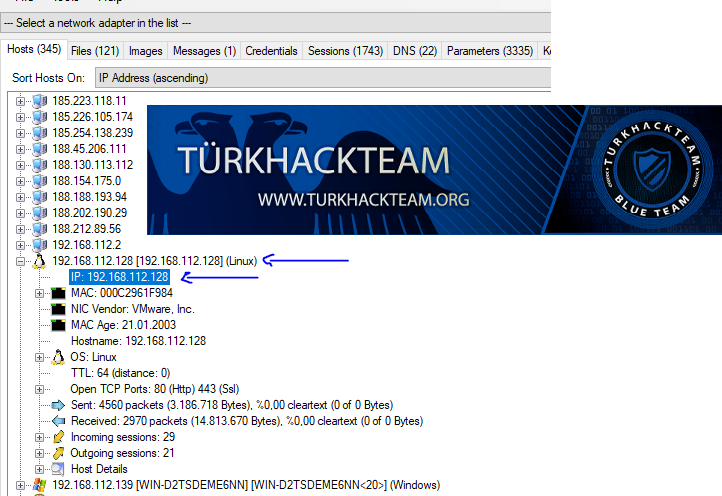

Üçüncü soruda Okan abimizin(@DeathWarrior01 ) şaka bir yana virüsü kontrol eden kişinin IP adresini sormuş. NetWorkMiner'a döndüğüm zaman üst tarafta linux ibarelerini görmekteyim. + kısmına tıkladım ve saf IP adresini aldım.

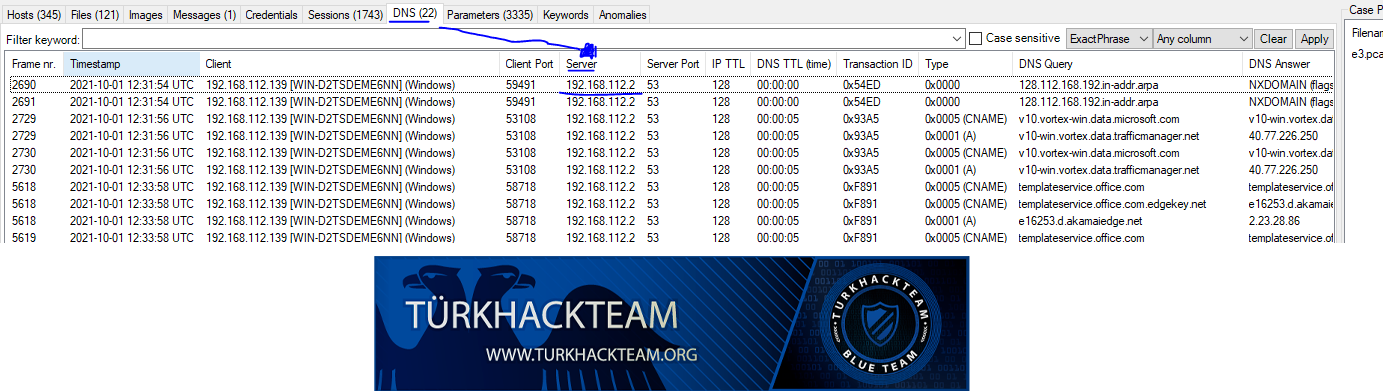

Sorumuz dört. Kurban olduğumun kullanmış olduğu DNS server'inin IP adresini istiyor elin oğlu hemen yapalım. NetWorkMiner -> DNS sekmesi Server kolonunda kullanılan IP adresim var.

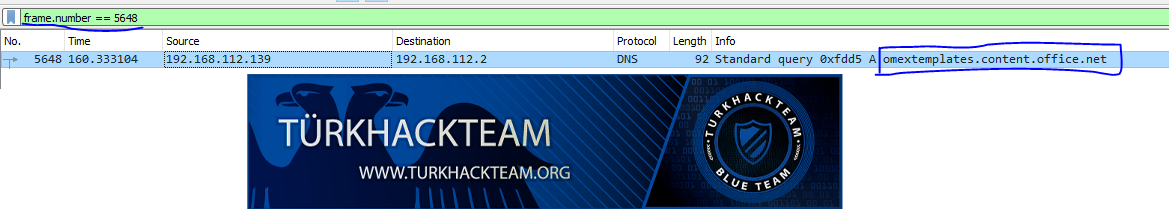

Beşinci sorumuzda kurban olduğum 5648 veri paketinde hangi web sitesindeydi diyor. WiraShark'a e3.pcap'imi yansıttım ve arama kısmına şu ibareyi girdim "frame.number == 5648" cevabım Info sekmesinde.

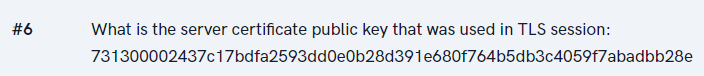

Altıncı sorumuzda TLS server sertifikası altında yer alan kullanılmış bir oturumun key kodunu soruyor. Arama yapacağımız oturum;

731300002437c17bdfa2593dd0e0b28d391e680f764b5db3c4059f7abadbb28e

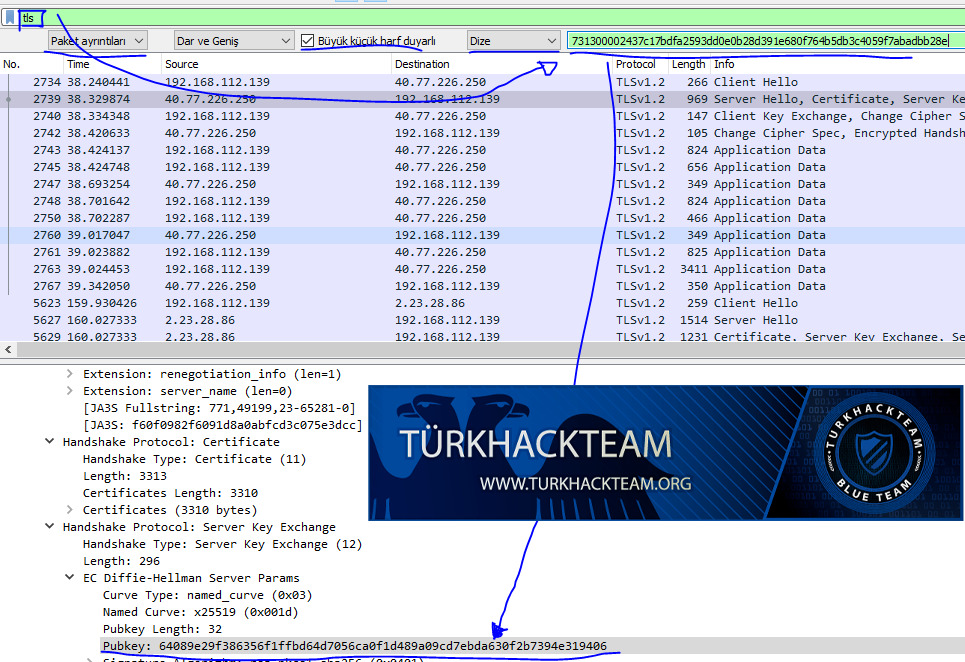

Hemen WireShark'a e3.pcap'ımı yansıttım ve TSL oturumunu sorduğu için tsl yazdım Enter'ladım. Şimdi string araması yapacağız. String aramasının nasıl yapıldığını öğrenmek için @green.php'nin konusunu inceleyebilirsiniz. Daha sonra oturumu yazıyorum ve Bul diyorum. Daha sonra aşağıda yer alan kısımdan Trasport Layer Security -> TLSv1.2 Record Layer: Handshake Protocol: Multiple Handshake Messages -> Handshake Protocol: Server Key Exchange -> EC Diffie-Hellman Server Params -> PubKey kısmında sorumun cevabını görüyorum.

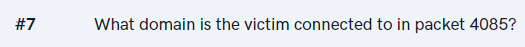

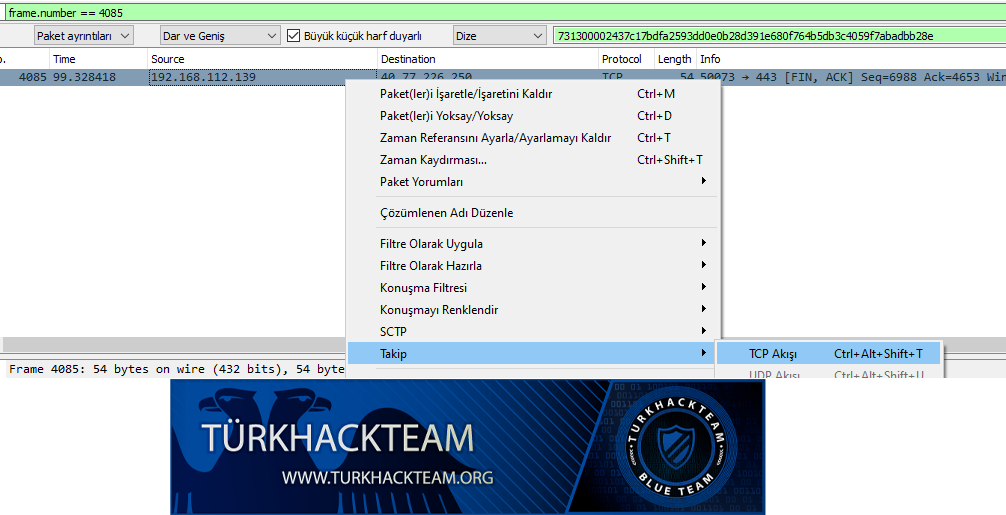

Sıradaki yani yedinci sorumuzda yine bir frame paketi araması yapacağız ve gezinti yaptığı web adresini bulacağız. e3.pcap'imi WireShark'a yansıttım ve arama kısmına yukarıda olduğu gibi şu aramayı yaptım: "frame.number == 4085" daha sonra çıkan yerde web siteye benzer bilgi vermediği için Sağ Tık -> Takip -> TCP dedim ve cevabım karşımda.

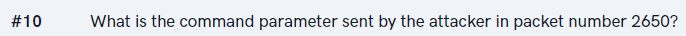

Onuncu soruda 2650'ncı pakette hangi komut parametresini kullandığını soruyor üst sorulardaki işlemin aynısını yapıyorum ve arama kısmına frame.number == 2650 yazıyorum. Çıkan sonuç içerisinde Info sekmesinde EHLO kali komutunu görüyorum CTF cevabım kali.

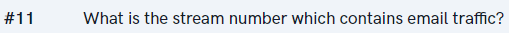

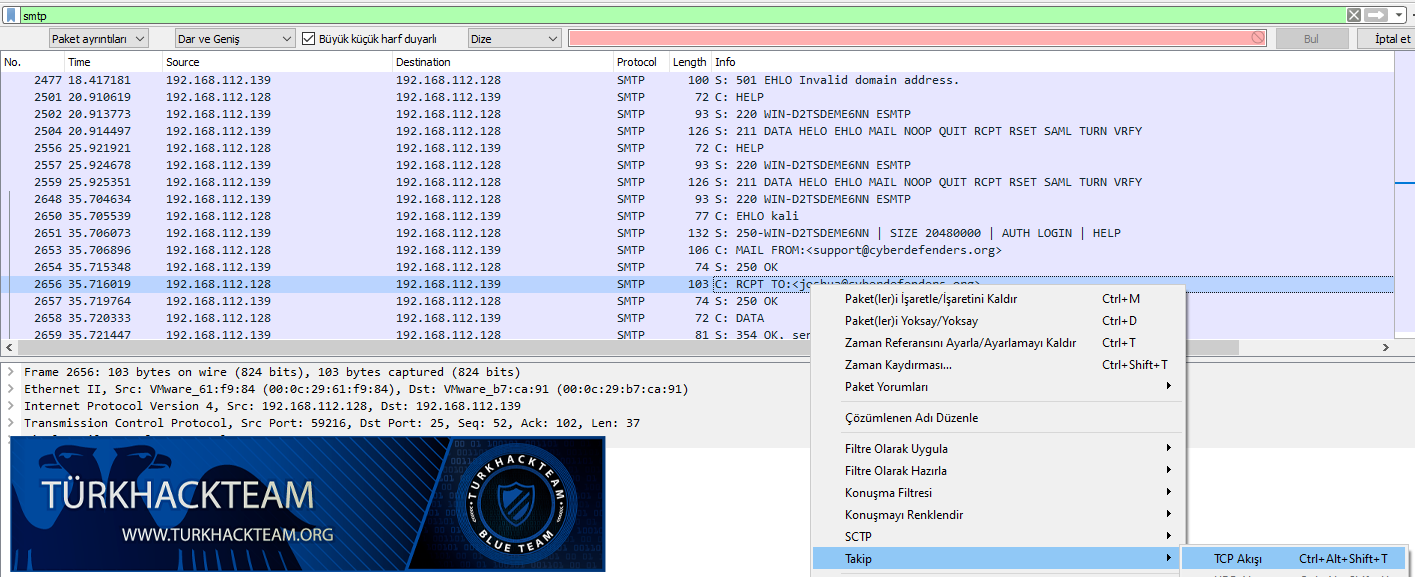

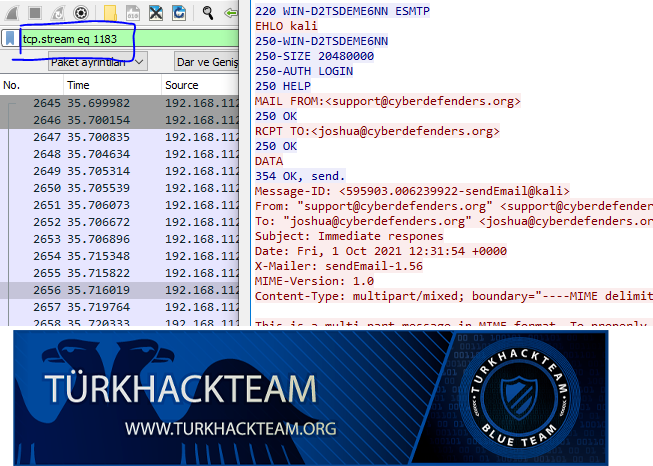

On birinci soruda tcp.stream numarası sorusunu soruyor. Arama kısmına SMTP yazdım ve mail içeren kısma gelip Sağ Tık -> Takip - > TCP akıyı dedim ve arama kısmının değiştiğini gördüm cevabımı da gördüm : 1183

(Unutmadan basit olduğu için ilk önce on ikinci soruyu çözmüştüm.)

On ikinci soruda kurban olduğumun mailini soruyor. e3.pcap dosyamı WireShark'a yansıttım ve açılan sayfada arama kısmına mail ile alakalı olan smtp yazdım. Az aşağı inince ilgili mail adresini görüyorum.

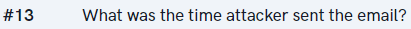

On üçüncü soruda saldırgan (Okan abimiz) E-mail'i hangi saat hangi dakika hangi saniyede göndermiş diyor. Zaten ilgili yerim bir önceki soruda açıktı hemen üstünde saatimi görüyorum.

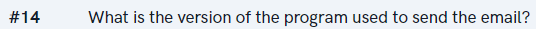

Diğer sorumuzda(14) mail gönderilen programın versiyonunu soruyor. Aynı kanalda X-Mailer: sendEmail-1.56 cevabım 1.56

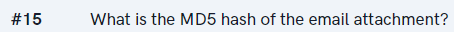

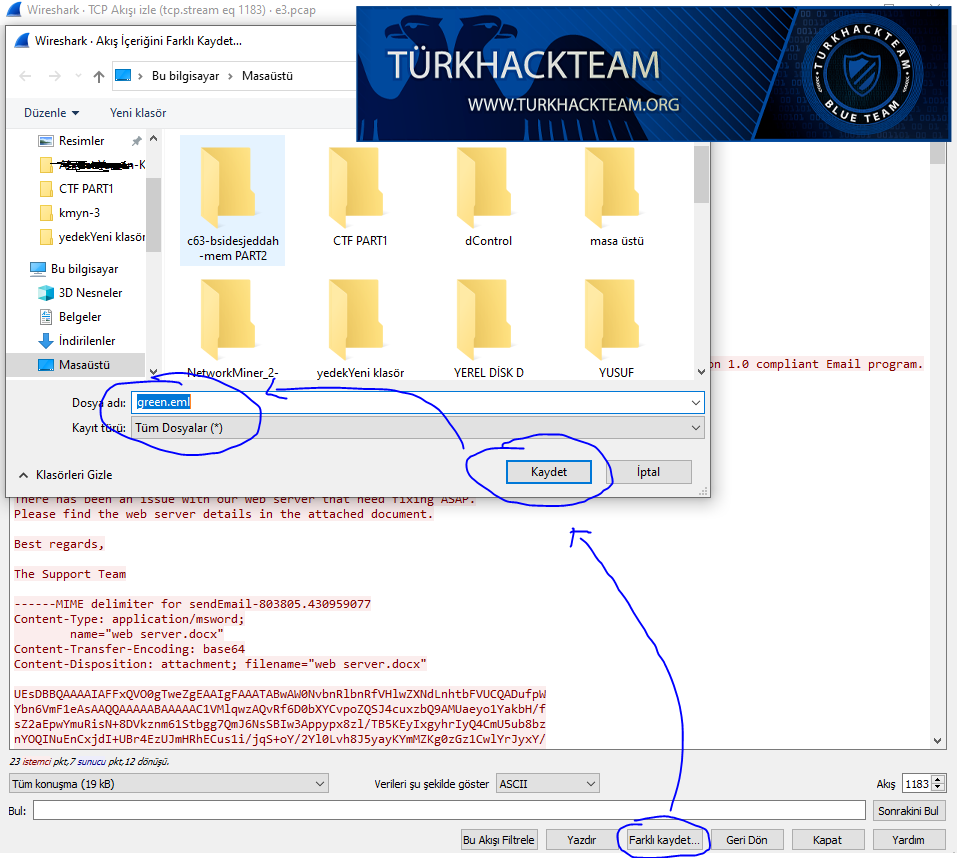

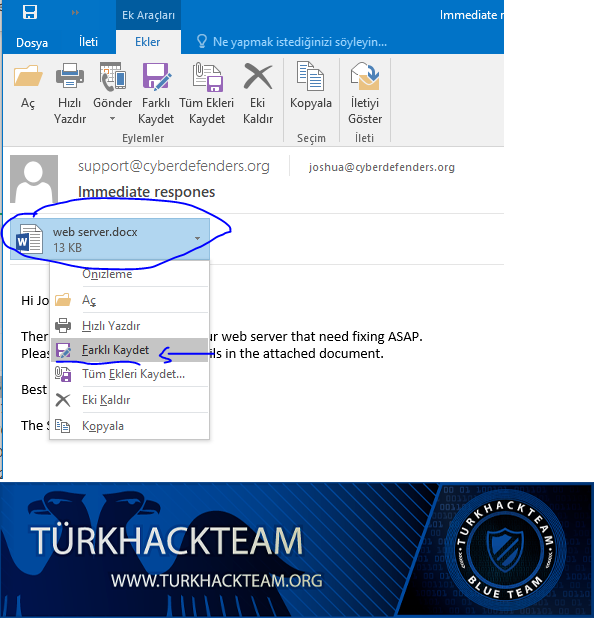

Sorumuz on beşte zararlının MD5'ini soruyor yalnız bir mail içeriğinden bahsetmiş. Bu CTF içerisinde yer alan rar'da yok demek ki WireShark üzerinden kendimiz yapacağız. Hemen az önceki işlemlerde(bknz. 12,13 ve 14'üncü sorular) açık olan sayfama geri döndüm. Ve altta yer alan Farklı Kaydet butonuna bastım. ‘Kafadanbirisim.EML’ Masaüstümde yarattım buna isterseniz diğer konularda yer alan Thunder programını kullanarak girin isterseniz orijinal Microsoft mailiniz ile girin ben orijinal olanı tercih ettim ve mail geçmişine girerek zararlı docx dosyamı masaüstüne çıkarttım. Daha sonra MD5 hash'ını öğrenebilmek için Virüs Total'e yükledim, karşıma çıkan sonuçlardan Details kısmına girdim MD5 hash'ım: 55e7660d9b21ba07fc34630d49445030

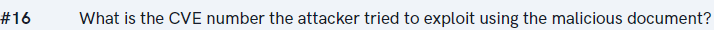

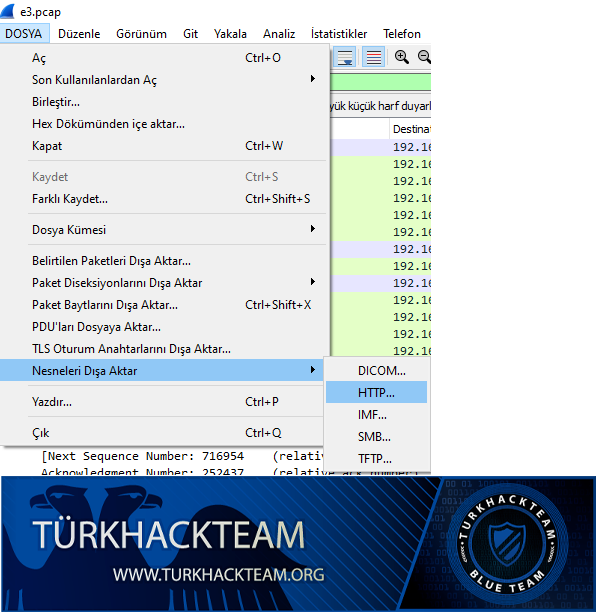

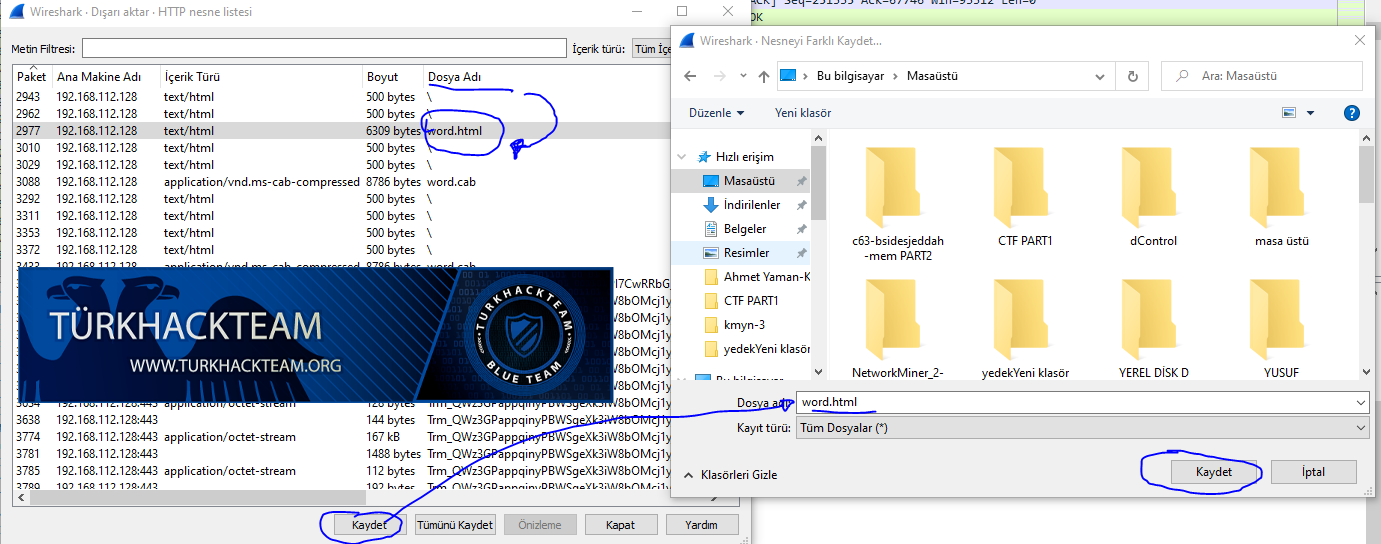

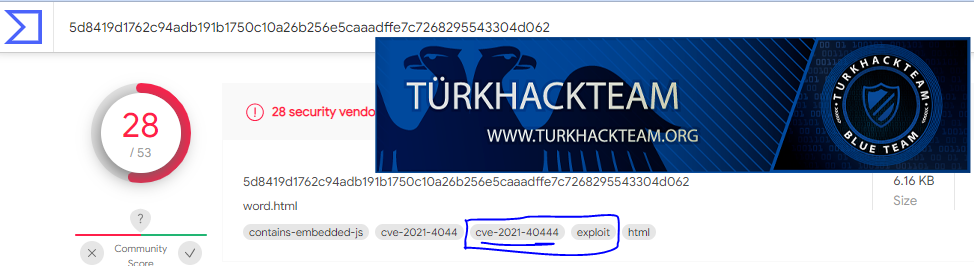

Soru on altıda saldırganın sızmayı denediği zararlı dosyanın CVE numarasını soruyor. 3.pcap dosyamı WireShark'a yansıttım ve DOSYA -> Nesneleri Dışa aktar -> HTTP dedim ve Dosya adı kolonunda word.html dikkatimi çekti. Hemen Kaydet seçeneğinden html dokümanını masaüstüme attım ve virüs totale yükledim. CVE numaram karşımda.

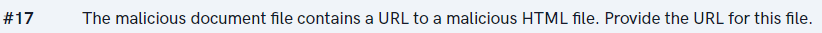

On yedinci sorularda HTML zararlısının bulaştığı URL'yi soruyor sanırım. Bunun için e3.pcap dosyamı WireShark'a yansıttım ve Dosya -> Nesneleri Dışa Aktar -> HTTP dedim ve açılan sayfada Dosya Adı kolonunda word.html dosyasını aradım, buldum. İlgili kolonu seçtikten sonra burayı kapattım ve beni Request URL ibaresine götürdü. Cevabım; http://192.168.112.128/word.html

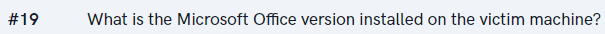

On dokuzuncu sorumuzda kurban oluğumun bilgisayarında Microsoft Office'nin hangi sürümünün kurulu olduğunu soruyor. NetworkMiner'a e3.pcap'imi yansıttım Windows ikonunu buldum ve Host Details kısmında cevabımı görüyorum.

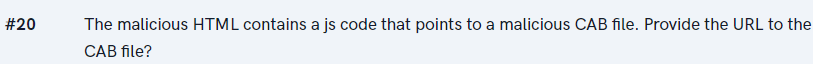

Bir sonraki sorumuzda zararlı cab dosyasının hangi URL'yi kullanarak bulaştığını soruyor sanırım. Bunun için e3.pcap dosyamı WireShark'a yansıttım ve Dosya -> Nesneleri Dışa Aktar -> HTTP dedim ve açılan sayfada Dosya Adı kolonunda Word.cab dosyasını aradım, buldum. İlgili kolonu seçtikten sonra burayı kapattım ve beni Request URL ibaresine götürdü. Cevabım; http://192.168.112.128/word.cab

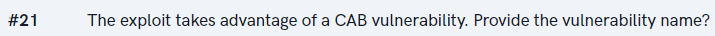

Sıradaki yirmi birinci soruda diyor ki bu zararlı hangi exploit'i kullanmış diyor. cab dosyasını Dosya -> Nesneleri Dışa Aktar -> HTTP diyorum ve bir cab dosyasını seçerek kaydediyor yani bilgisayarıma aktarıyorum. Bunun aslında bir ZİP arşivi olduğunu görüyorum google'ye soruyorum diyorum ki ama burası İngilizce(İngiliççe) 'zip exploits'. Karşıma çıkan sonuçlardan ilkine tıklıyorum ve az aşağıda exploit adımı görüyorum.

'zip exploits'. Karşıma çıkan sonuçlardan ilkine tıklıyorum ve az aşağıda exploit adımı görüyorum.

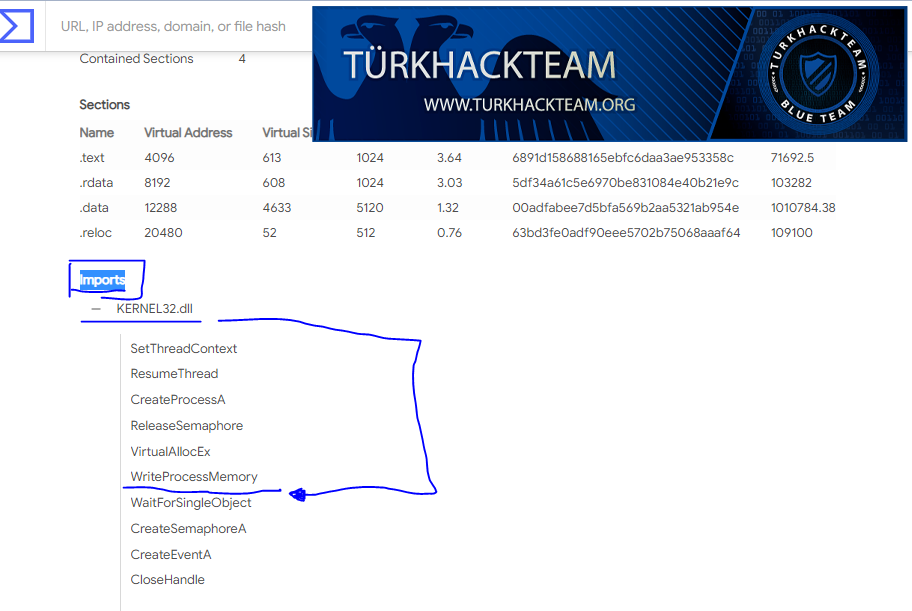

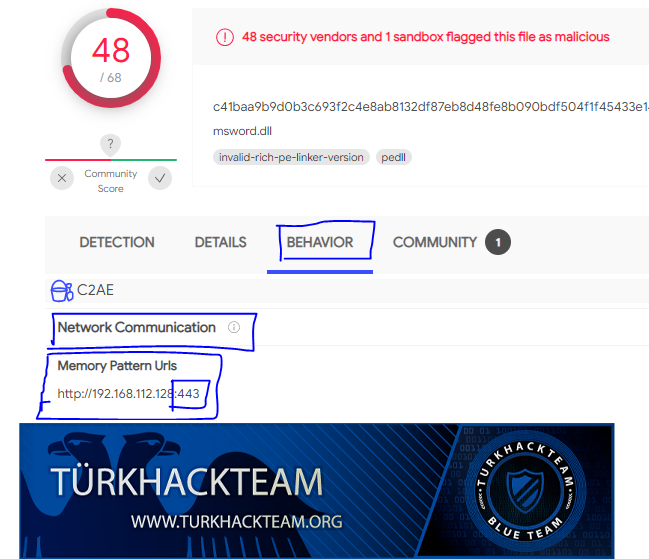

Yirmi dördüncü soruda cab içerisinde yer alan DLL'nin kullandığı API'yi soruyor. msword.ini dosyasının adını msword.dll olarak değiştirdim peki neden? ini dosyasının içini açtığımda DLL'nin içerisinde olan bazı ibareler var neler bunlar? 'rundll32.exe', 'CreateProcessA ÷GetThreadContext TSetThreadContext ÇVirtualAllocEx WriteProcessMemory', '!This program cannot be run in DOS mode.' gibi gibi... Şimdi sorumuza dönelim değişen dosyamı virüs totale attığımda karşıma gelen yerden 'Details' yani detaylar sekmesine ardından aşağıda yer alan 'Imports' kısmına geliyor ve + kısmına bir tık atarak açıyorum cevabımı aşağıda görüyorum.

Yirmi altıncı soruda exploit'in çalıştığı port numarasını soruyor sanırım. Bunun için virüs totale geri dönüyorum ve az önceki DLL'yi yüklediğim yere geliyorum. Buradan 'Behavior' sayfasını açıyorum ve 'Network Communication' 'Memory Pattern Urls' kısmına geliyorum URL'nin sonundaki yer port numaram.

CTF şeklinde olan rar dosyamızı indirelim ve içerisindeki PCAP dosyamıza ulaşmak için şifremizi girelim.(cyberdefenders.org).

Not Kullanılan Programlar:

Brim(İndirmek İçin; Brim)

NetworkMiner(İndirmek İçin; NetworkMiner - The NSM and Network Forensics Analysis Tool ⛏)

Wireshark(İndirmek İçin; Wireshark · Go Deep.)

Thunderbird(İndirmek İçin; https://www.gezginler.net/indir/thunderbird.html)

İlk soruda kurban olduğumun MAC adresini sormuş e3.pacp dosyamı NetworkMiner'a yansıtınca Windows sekmeme geldim + kısmına tıkladım ve cevabım karşımda.

İkinci soruda kurban olduğumun MAC adresiyle alakalı bir kurum veya kuruluşun adresini sormuş sanırım. MAC adreslerinde arama yapmak için MAC Address Vendor Lookup: MAC/OUI/IAB/IEEE Vendor Manufacturer Search adresine gittim ve az önce bulmuş olduğum MAC adresini sitenin arama kısmına yazdım ara dedim sonucum karşımda.

Üçüncü soruda Okan abimizin(@DeathWarrior01 ) şaka bir yana virüsü kontrol eden kişinin IP adresini sormuş. NetWorkMiner'a döndüğüm zaman üst tarafta linux ibarelerini görmekteyim. + kısmına tıkladım ve saf IP adresini aldım.

Sorumuz dört. Kurban olduğumun kullanmış olduğu DNS server'inin IP adresini istiyor elin oğlu hemen yapalım. NetWorkMiner -> DNS sekmesi Server kolonunda kullanılan IP adresim var.

Beşinci sorumuzda kurban olduğum 5648 veri paketinde hangi web sitesindeydi diyor. WiraShark'a e3.pcap'imi yansıttım ve arama kısmına şu ibareyi girdim "frame.number == 5648" cevabım Info sekmesinde.

Altıncı sorumuzda TLS server sertifikası altında yer alan kullanılmış bir oturumun key kodunu soruyor. Arama yapacağımız oturum;

731300002437c17bdfa2593dd0e0b28d391e680f764b5db3c4059f7abadbb28e

Hemen WireShark'a e3.pcap'ımı yansıttım ve TSL oturumunu sorduğu için tsl yazdım Enter'ladım. Şimdi string araması yapacağız. String aramasının nasıl yapıldığını öğrenmek için @green.php'nin konusunu inceleyebilirsiniz. Daha sonra oturumu yazıyorum ve Bul diyorum. Daha sonra aşağıda yer alan kısımdan Trasport Layer Security -> TLSv1.2 Record Layer: Handshake Protocol: Multiple Handshake Messages -> Handshake Protocol: Server Key Exchange -> EC Diffie-Hellman Server Params -> PubKey kısmında sorumun cevabını görüyorum.

Sıradaki yani yedinci sorumuzda yine bir frame paketi araması yapacağız ve gezinti yaptığı web adresini bulacağız. e3.pcap'imi WireShark'a yansıttım ve arama kısmına yukarıda olduğu gibi şu aramayı yaptım: "frame.number == 4085" daha sonra çıkan yerde web siteye benzer bilgi vermediği için Sağ Tık -> Takip -> TCP dedim ve cevabım karşımda.

Onuncu soruda 2650'ncı pakette hangi komut parametresini kullandığını soruyor üst sorulardaki işlemin aynısını yapıyorum ve arama kısmına frame.number == 2650 yazıyorum. Çıkan sonuç içerisinde Info sekmesinde EHLO kali komutunu görüyorum CTF cevabım kali.

On birinci soruda tcp.stream numarası sorusunu soruyor. Arama kısmına SMTP yazdım ve mail içeren kısma gelip Sağ Tık -> Takip - > TCP akıyı dedim ve arama kısmının değiştiğini gördüm cevabımı da gördüm : 1183

(Unutmadan basit olduğu için ilk önce on ikinci soruyu çözmüştüm.)

On ikinci soruda kurban olduğumun mailini soruyor. e3.pcap dosyamı WireShark'a yansıttım ve açılan sayfada arama kısmına mail ile alakalı olan smtp yazdım. Az aşağı inince ilgili mail adresini görüyorum.

On üçüncü soruda saldırgan (Okan abimiz) E-mail'i hangi saat hangi dakika hangi saniyede göndermiş diyor. Zaten ilgili yerim bir önceki soruda açıktı hemen üstünde saatimi görüyorum.

Diğer sorumuzda(14) mail gönderilen programın versiyonunu soruyor. Aynı kanalda X-Mailer: sendEmail-1.56 cevabım 1.56

Sorumuz on beşte zararlının MD5'ini soruyor yalnız bir mail içeriğinden bahsetmiş. Bu CTF içerisinde yer alan rar'da yok demek ki WireShark üzerinden kendimiz yapacağız. Hemen az önceki işlemlerde(bknz. 12,13 ve 14'üncü sorular) açık olan sayfama geri döndüm. Ve altta yer alan Farklı Kaydet butonuna bastım. ‘Kafadanbirisim.EML’ Masaüstümde yarattım buna isterseniz diğer konularda yer alan Thunder programını kullanarak girin isterseniz orijinal Microsoft mailiniz ile girin ben orijinal olanı tercih ettim ve mail geçmişine girerek zararlı docx dosyamı masaüstüne çıkarttım. Daha sonra MD5 hash'ını öğrenebilmek için Virüs Total'e yükledim, karşıma çıkan sonuçlardan Details kısmına girdim MD5 hash'ım: 55e7660d9b21ba07fc34630d49445030

Soru on altıda saldırganın sızmayı denediği zararlı dosyanın CVE numarasını soruyor. 3.pcap dosyamı WireShark'a yansıttım ve DOSYA -> Nesneleri Dışa aktar -> HTTP dedim ve Dosya adı kolonunda word.html dikkatimi çekti. Hemen Kaydet seçeneğinden html dokümanını masaüstüme attım ve virüs totale yükledim. CVE numaram karşımda.

On yedinci sorularda HTML zararlısının bulaştığı URL'yi soruyor sanırım. Bunun için e3.pcap dosyamı WireShark'a yansıttım ve Dosya -> Nesneleri Dışa Aktar -> HTTP dedim ve açılan sayfada Dosya Adı kolonunda word.html dosyasını aradım, buldum. İlgili kolonu seçtikten sonra burayı kapattım ve beni Request URL ibaresine götürdü. Cevabım; http://192.168.112.128/word.html

On dokuzuncu sorumuzda kurban oluğumun bilgisayarında Microsoft Office'nin hangi sürümünün kurulu olduğunu soruyor. NetworkMiner'a e3.pcap'imi yansıttım Windows ikonunu buldum ve Host Details kısmında cevabımı görüyorum.

Bir sonraki sorumuzda zararlı cab dosyasının hangi URL'yi kullanarak bulaştığını soruyor sanırım. Bunun için e3.pcap dosyamı WireShark'a yansıttım ve Dosya -> Nesneleri Dışa Aktar -> HTTP dedim ve açılan sayfada Dosya Adı kolonunda Word.cab dosyasını aradım, buldum. İlgili kolonu seçtikten sonra burayı kapattım ve beni Request URL ibaresine götürdü. Cevabım; http://192.168.112.128/word.cab

Sıradaki yirmi birinci soruda diyor ki bu zararlı hangi exploit'i kullanmış diyor. cab dosyasını Dosya -> Nesneleri Dışa Aktar -> HTTP diyorum ve bir cab dosyasını seçerek kaydediyor yani bilgisayarıma aktarıyorum. Bunun aslında bir ZİP arşivi olduğunu görüyorum google'ye soruyorum diyorum ki ama burası İngilizce(İngiliççe)

Yirmi dördüncü soruda cab içerisinde yer alan DLL'nin kullandığı API'yi soruyor. msword.ini dosyasının adını msword.dll olarak değiştirdim peki neden? ini dosyasının içini açtığımda DLL'nin içerisinde olan bazı ibareler var neler bunlar? 'rundll32.exe', 'CreateProcessA ÷GetThreadContext TSetThreadContext ÇVirtualAllocEx WriteProcessMemory', '!This program cannot be run in DOS mode.' gibi gibi... Şimdi sorumuza dönelim değişen dosyamı virüs totale attığımda karşıma gelen yerden 'Details' yani detaylar sekmesine ardından aşağıda yer alan 'Imports' kısmına geliyor ve + kısmına bir tık atarak açıyorum cevabımı aşağıda görüyorum.

Yirmi altıncı soruda exploit'in çalıştığı port numarasını soruyor sanırım. Bunun için virüs totale geri dönüyorum ve az önceki DLL'yi yüklediğim yere geliyorum. Buradan 'Behavior' sayfasını açıyorum ve 'Network Communication' 'Memory Pattern Urls' kısmına geliyorum URL'nin sonundaki yer port numaram.

Son düzenleme: