Herkese selam, ben 'WOLF, bu konumda sizlere "Blue Team Labs" üzerinde ki "Deep Blue" Labını çözmeyi, nasıl hareket etmemiz gerektiğini, bir lab'ı çözerken hangi ipuçlarına dikkat etmemiz gerektiğini değinip, göstereceğim. İyi okumalar.

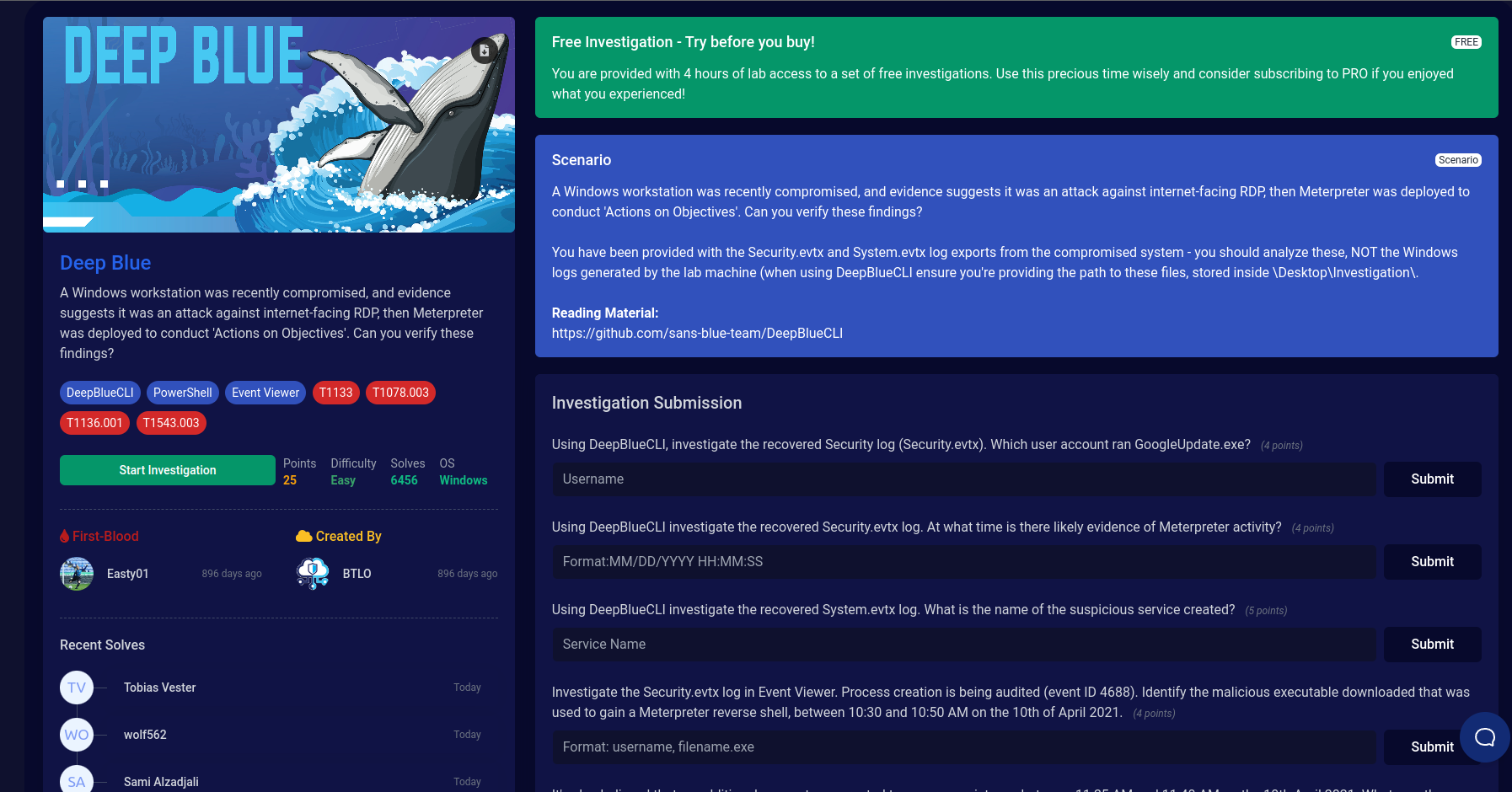

Lab'ın ana temasına girdiğimizde bizi böyle karşılıyor:

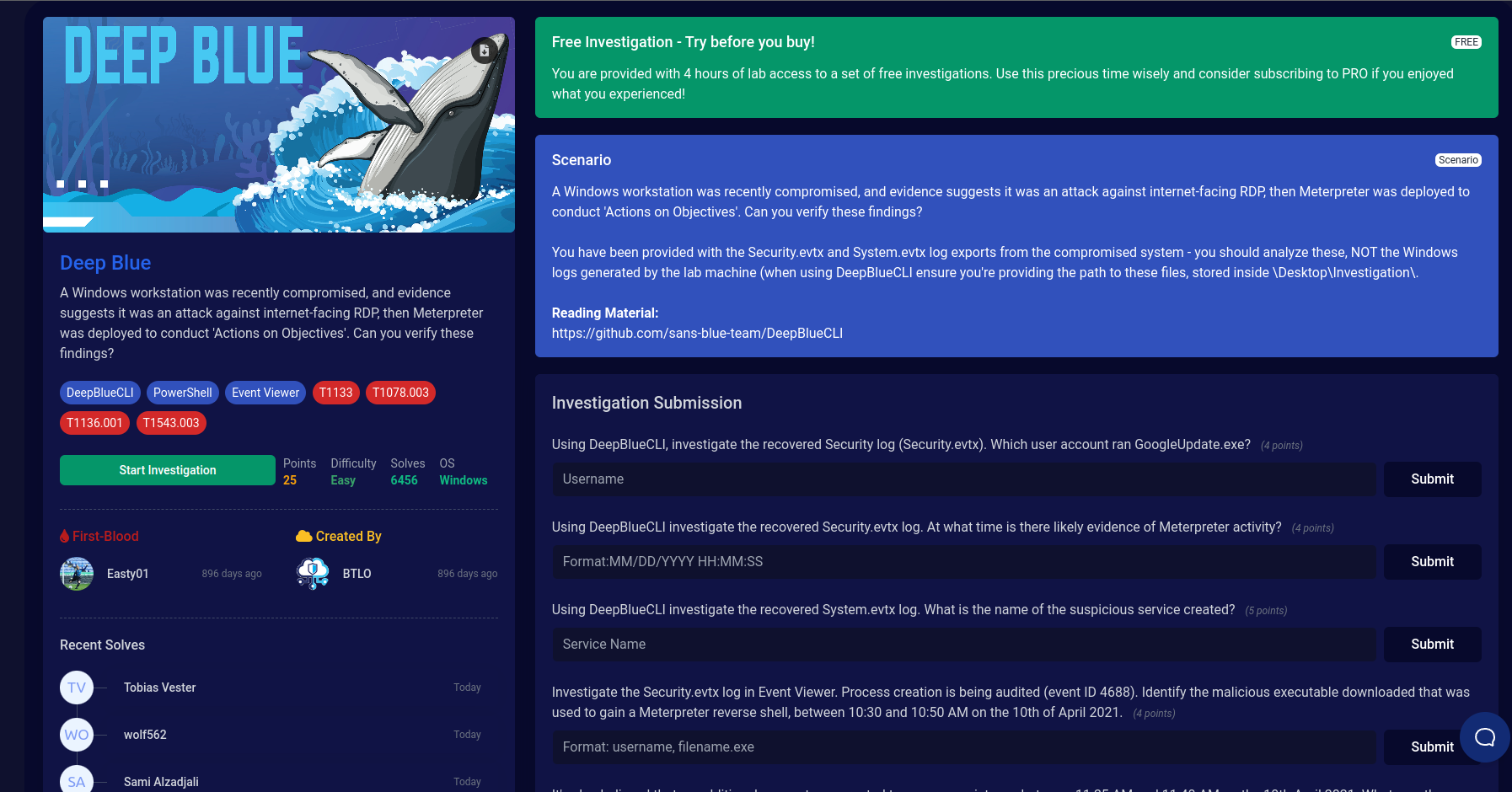

Sol orta kısımda "Start Investigation" butonuna tıkladığımızda, yeni bir sekme açılıp, uzak masaüstü ile labımıza bağlanabiliyoruz. Ama bağlanmadan önce labımızın temasını anlayalım.

"Yakın zamanda bir Windows iş istasyonunun güvenliği ihlal edildi ve kanıtlar bunun internete yönelik RDP'ye yönelik bir saldırı olduğunu gösteriyor, ardından 'Hedeflere Yönelik Eylemler' yürütmek üzere Meterpreter konuşlandırıldı. Bu bulguları doğrulayabilir misiniz?"

Lab'ın temasında yazan yazının Türkçe karşılığı yukarıda ki gibidir, yani burada bize istenen, logları toplayıp, söylenen bulguları doğrulamamız, ve lab'ı tamamlamamız, 6 tane soru kutucuğu var, bu soru kutucukları, bulguları doğrulayarak tamamlanmalıdır. Ve biz bu soru kutucuklarını tamamlayacağız.

Hadi Lab'a bağlanalım.

Lab'a bağlanmaya çalıştığımızda, bizi şöyle bir ekran karşılıyor, bu ekranda maksimum 4 dakika bekliyoruz ve sonrasında lab'ımız açılıyor.

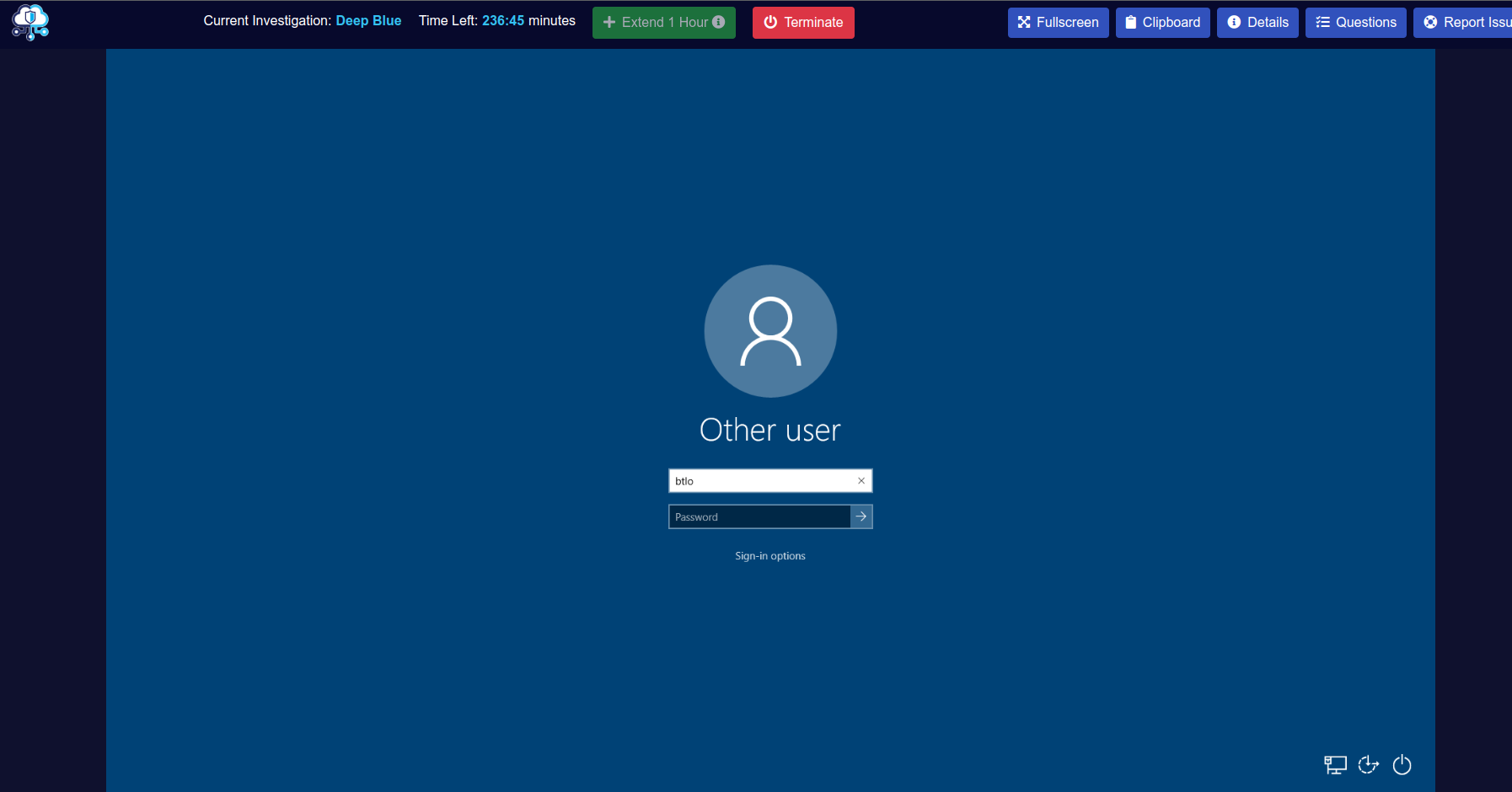

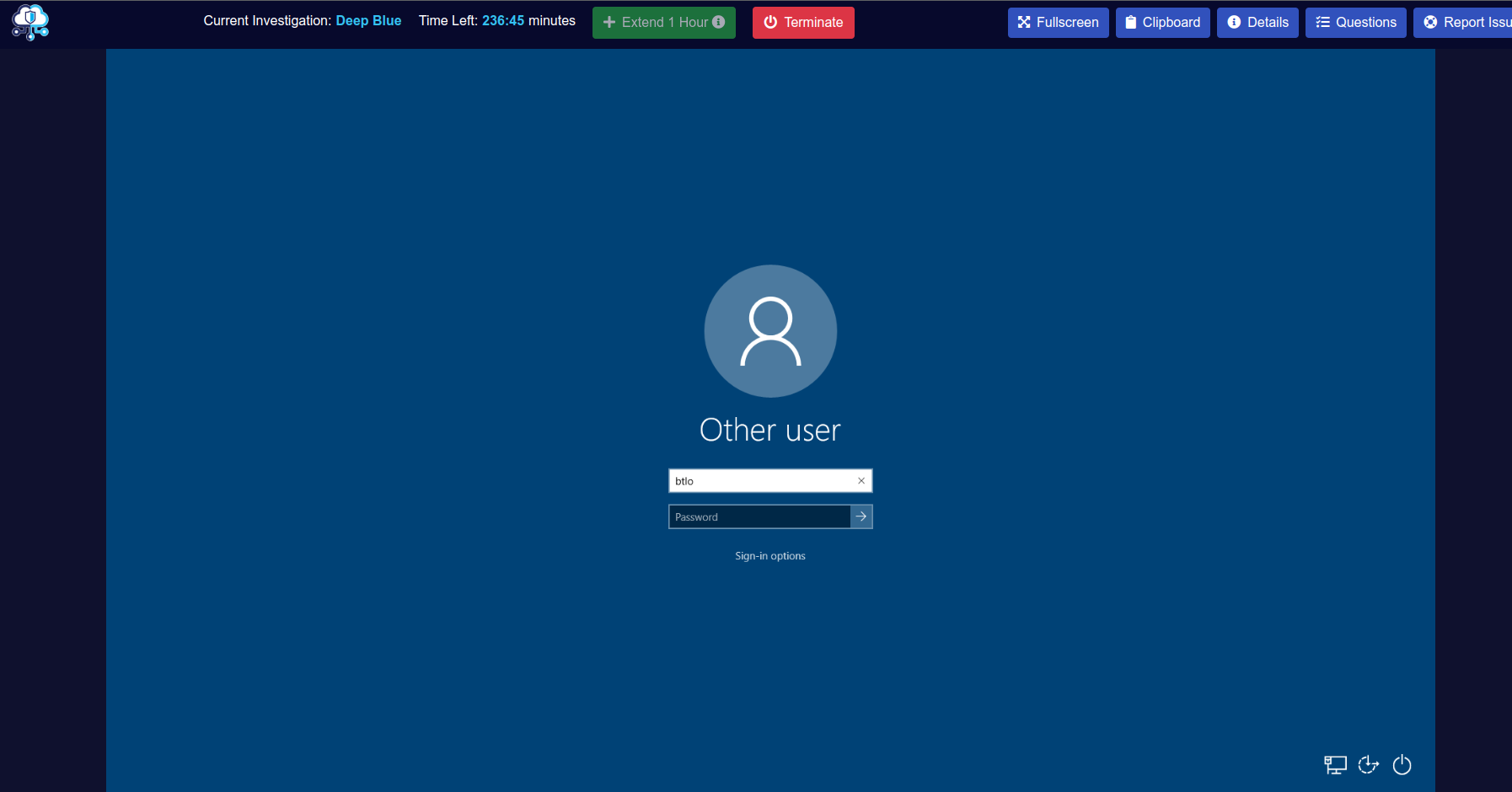

Evet, bize burada bir username ve password istiyor, giriş için, lakin makinede sadece kullanıcı adı yerleştirilmiş, şifre yok. O yüzden sadece kullanıcı adı(btlo) yazıyoruz ve enter yapıp giriş yapıyoruz Lab'ımıza.

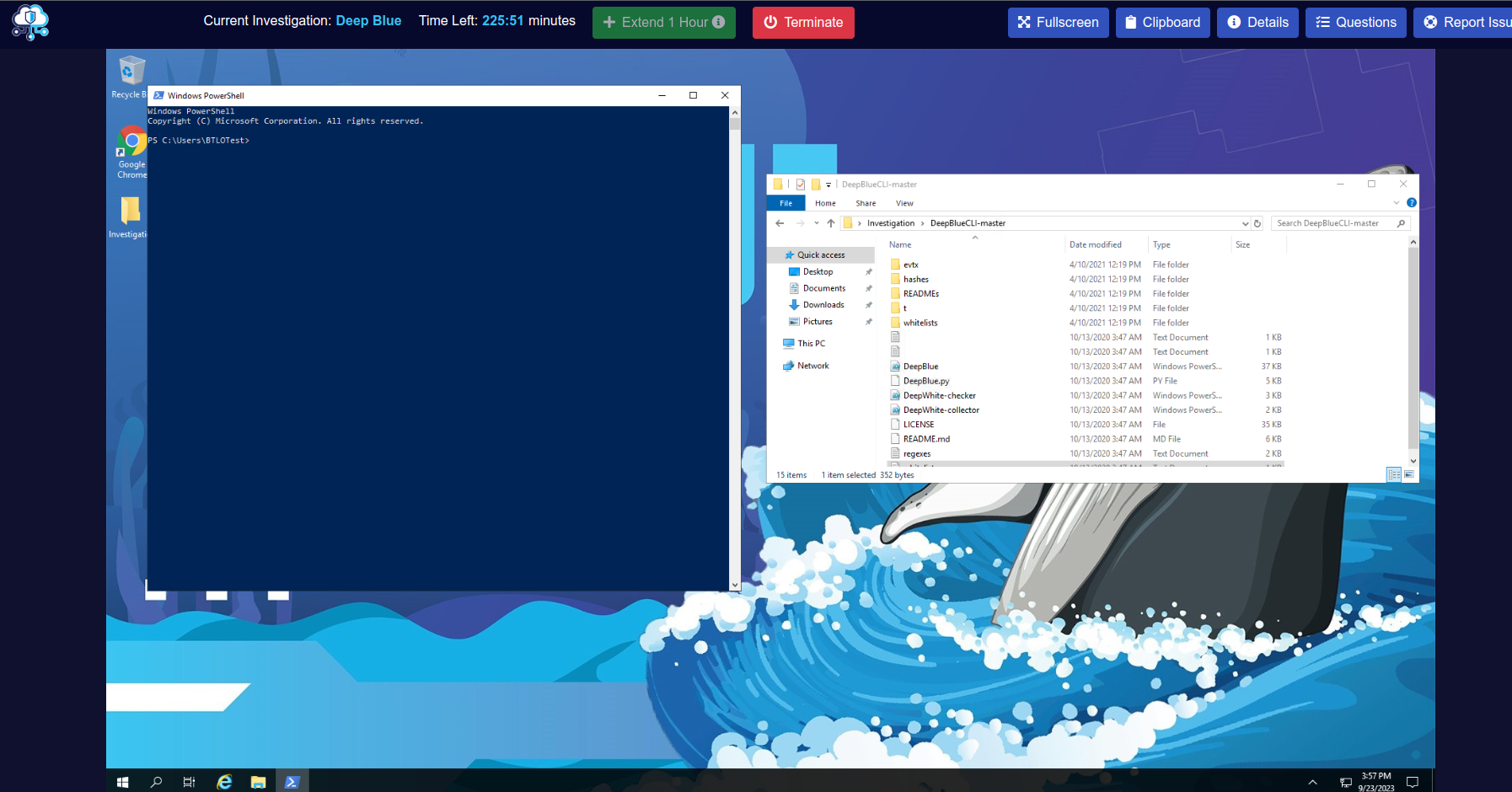

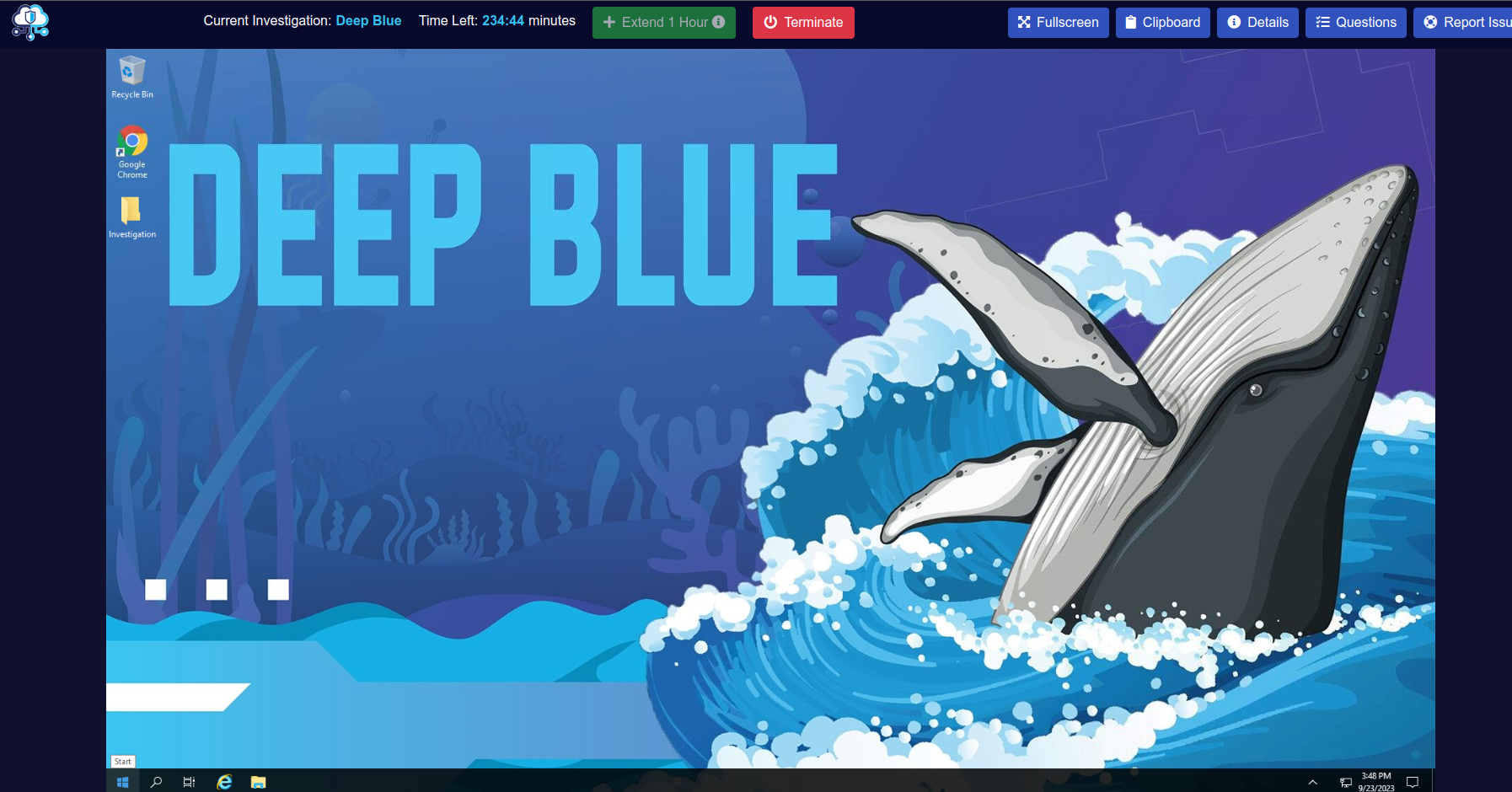

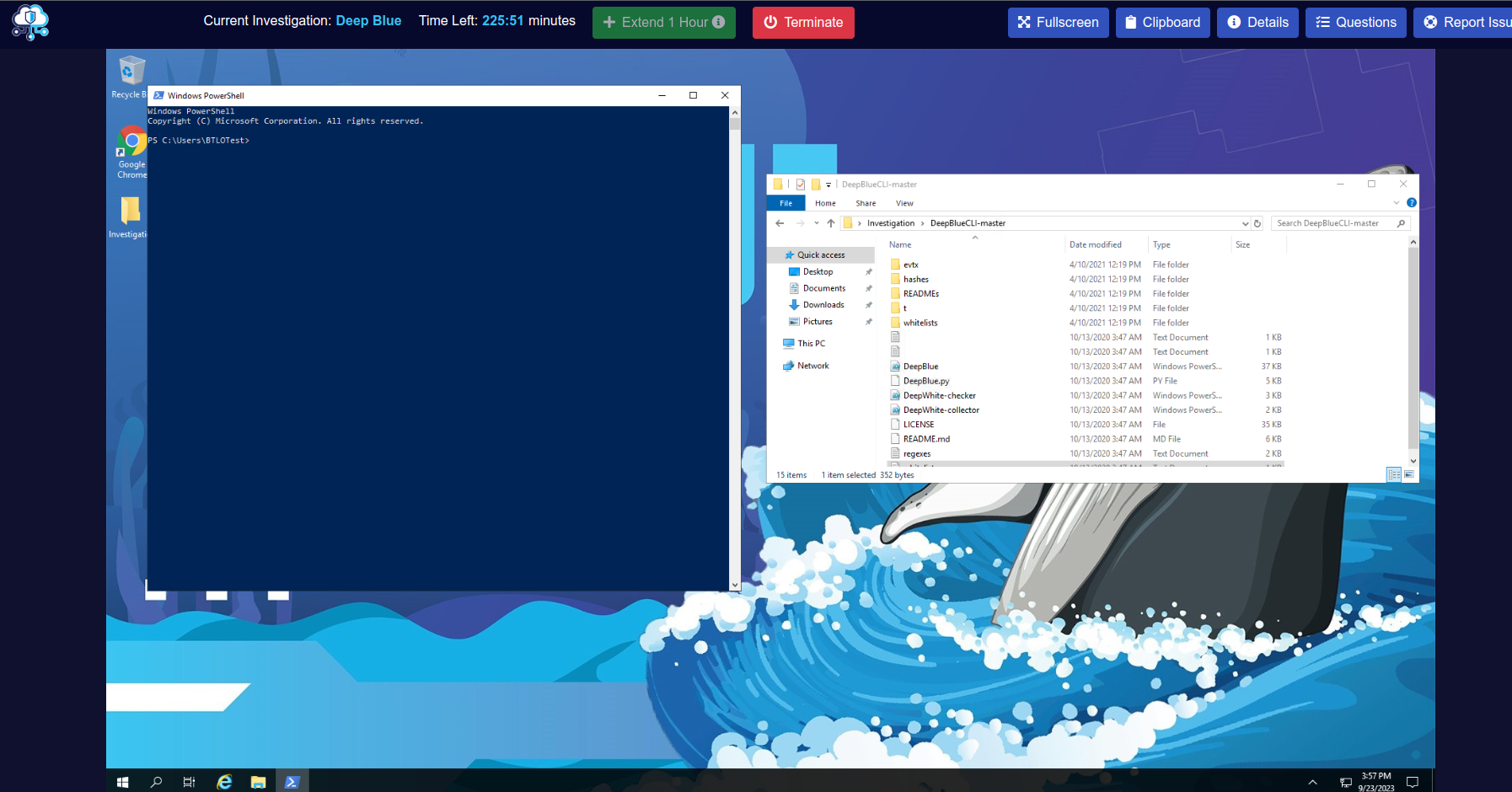

Masaüstüne giriş yaptığımızda, sol üst kısımda Investigation klasörü ile göz göze geliyoruz. Tüm olay bu klasörün içinde dönecek.

1. Soru: DeepBlueCLI'yi kullanarak kurtarılan Güvenlik günlüğünü (Security.evtx) inceleyin. GoogleUpdate.exe'yi hangi kullanıcı hesabı çalıştırdı?

Şimdi, ilk sorumuz bu. Burada bize Investigation klasörü içerisinde bulunan "Security.evtx" dosyasında log panelinde "GoogleUpdate.exe" yolunu hangi kullanıcının çalıştırdığını bulmamız isteniyor. Lakin bu bulguyu bulmak içinde, "DeepBlueCLI" Klasöründe bulunan "DeepBlue" dosyası ile birlikte açmamız isteniyor. Tabi bu size kalmış, isterseniz harici olarak "DeepBlueCLI" klasörünü kullanmazsınız, sadece "Security.evtx" dosyasını kullanabilirsiniz. Ben harici olarak "DeepBLueCLI" Klasörünü kullanacağım, o yüzden Windows Powershell'e ihtiyacım var.

Powershell'i açtığıma göre şimdi Desktop dizinine geçip, Investigation klasörüne ulaşabilirim, sonrasında "DeepBlueCLI" klasörüne geçiş yapacağım.

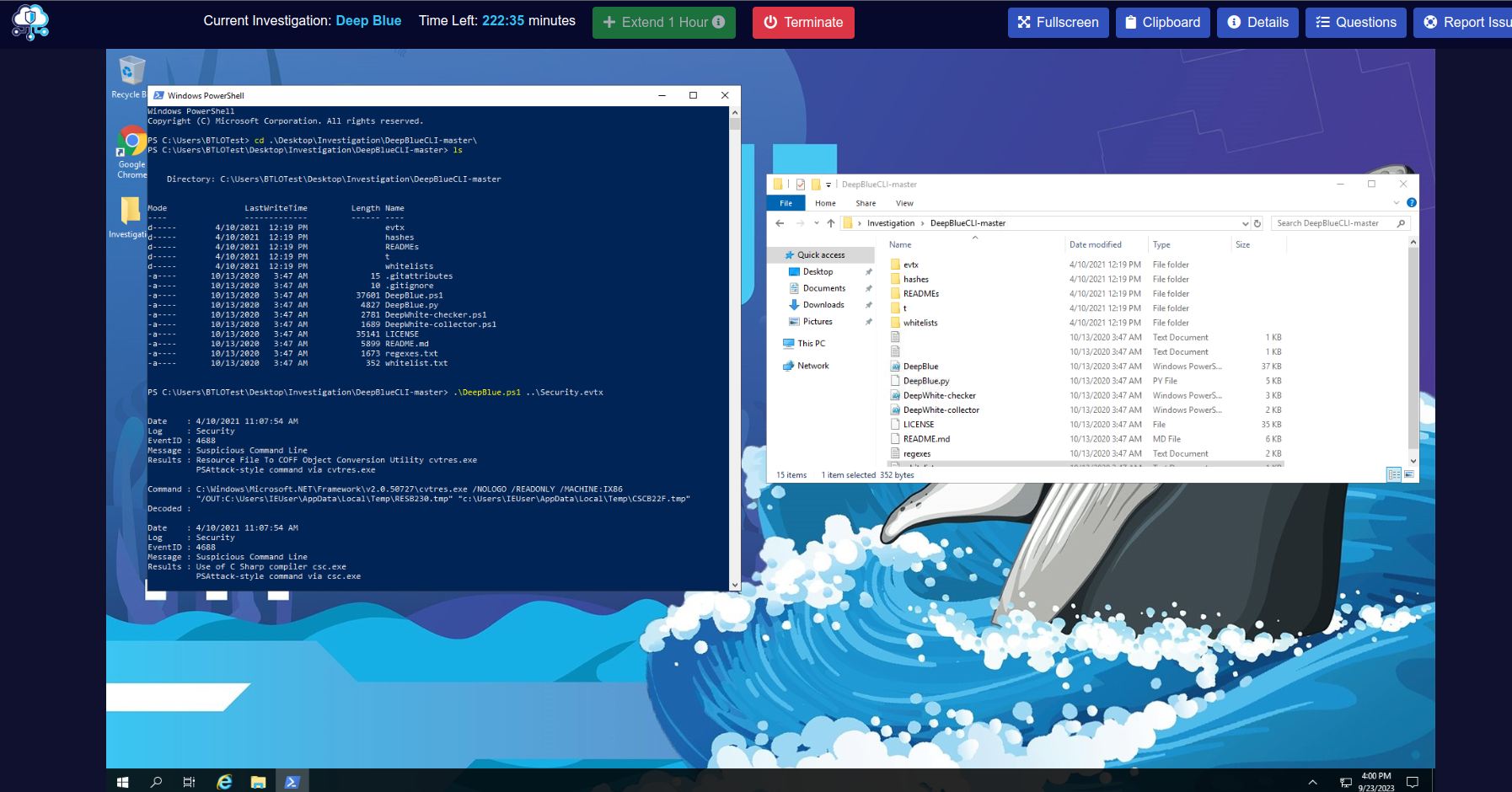

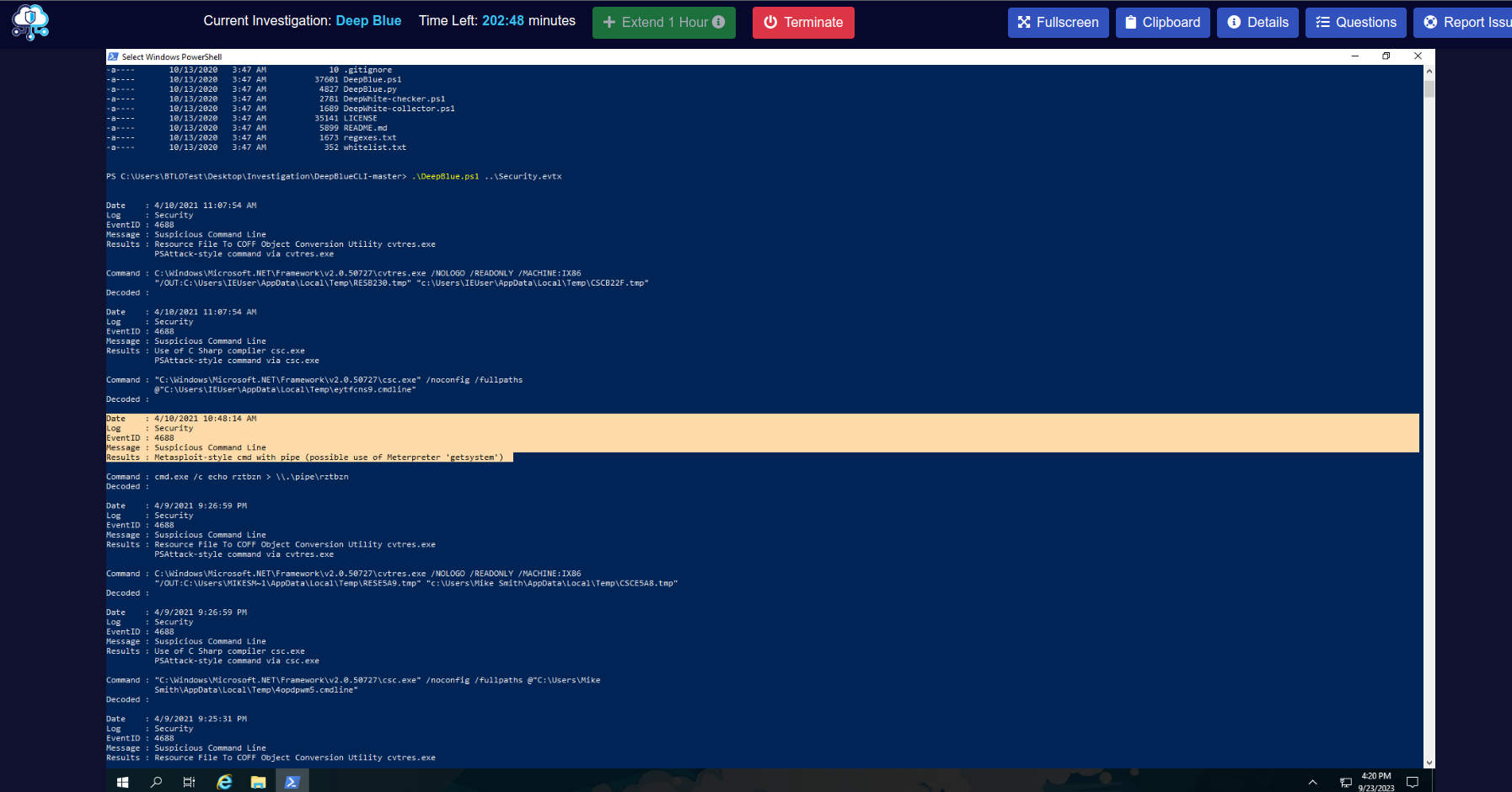

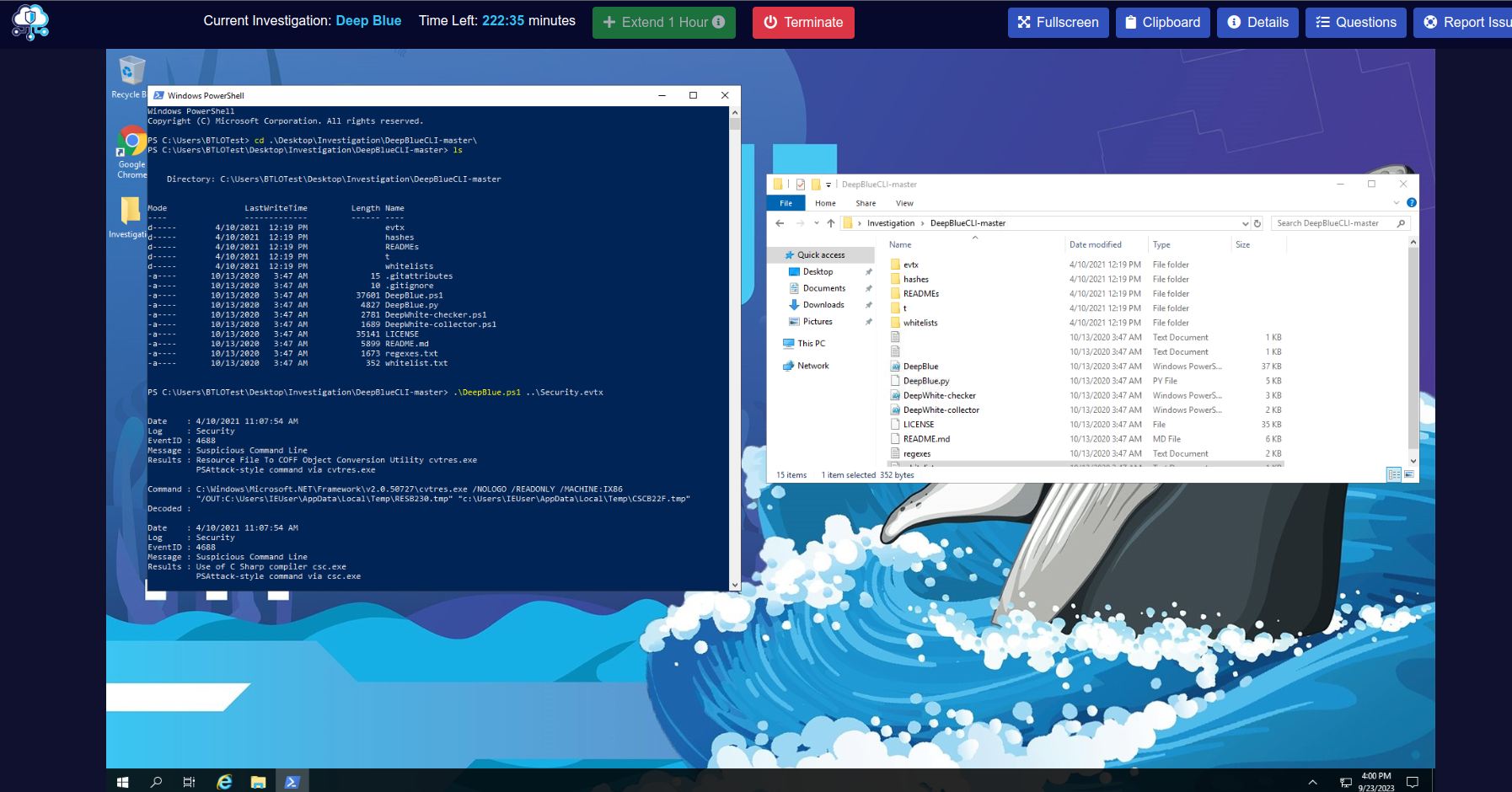

Evet, dediğim gibi klasörler arası geçişi yaptım ve sonrasında "DeepBlue.ps1" ve "Security.evtx" dosyalarını çalıştırdım, ve alt kısıma loglar çıktı. Bu loglar arasından "GoogleUpdate.exe" uzantısını hangi kullanıcının çalıştırdığını bulmalıyız. ÖRN: "C:\Windows\Microsoft.NET\Framework\v2.0.50727\GoogleUpdate.exe"

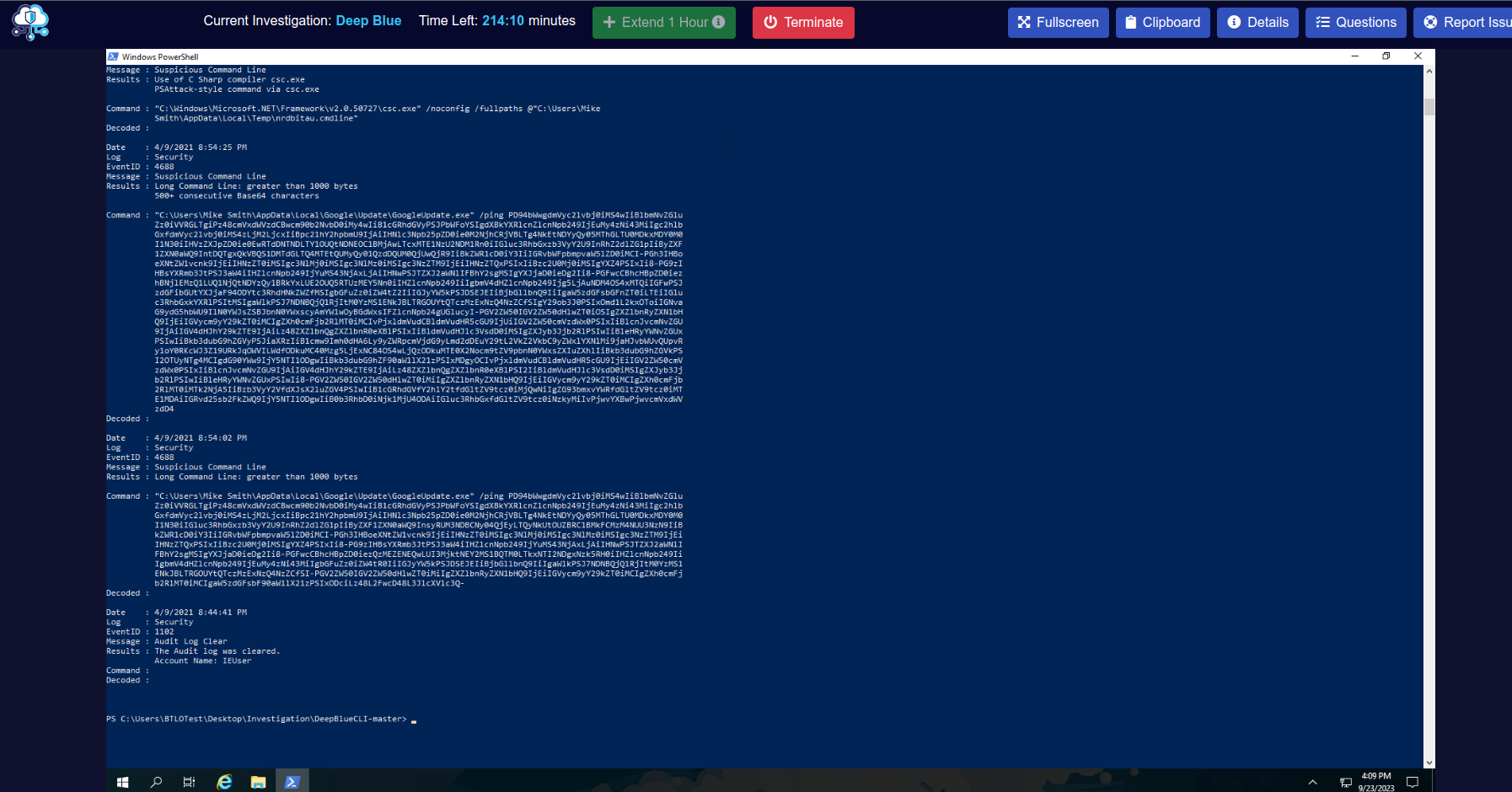

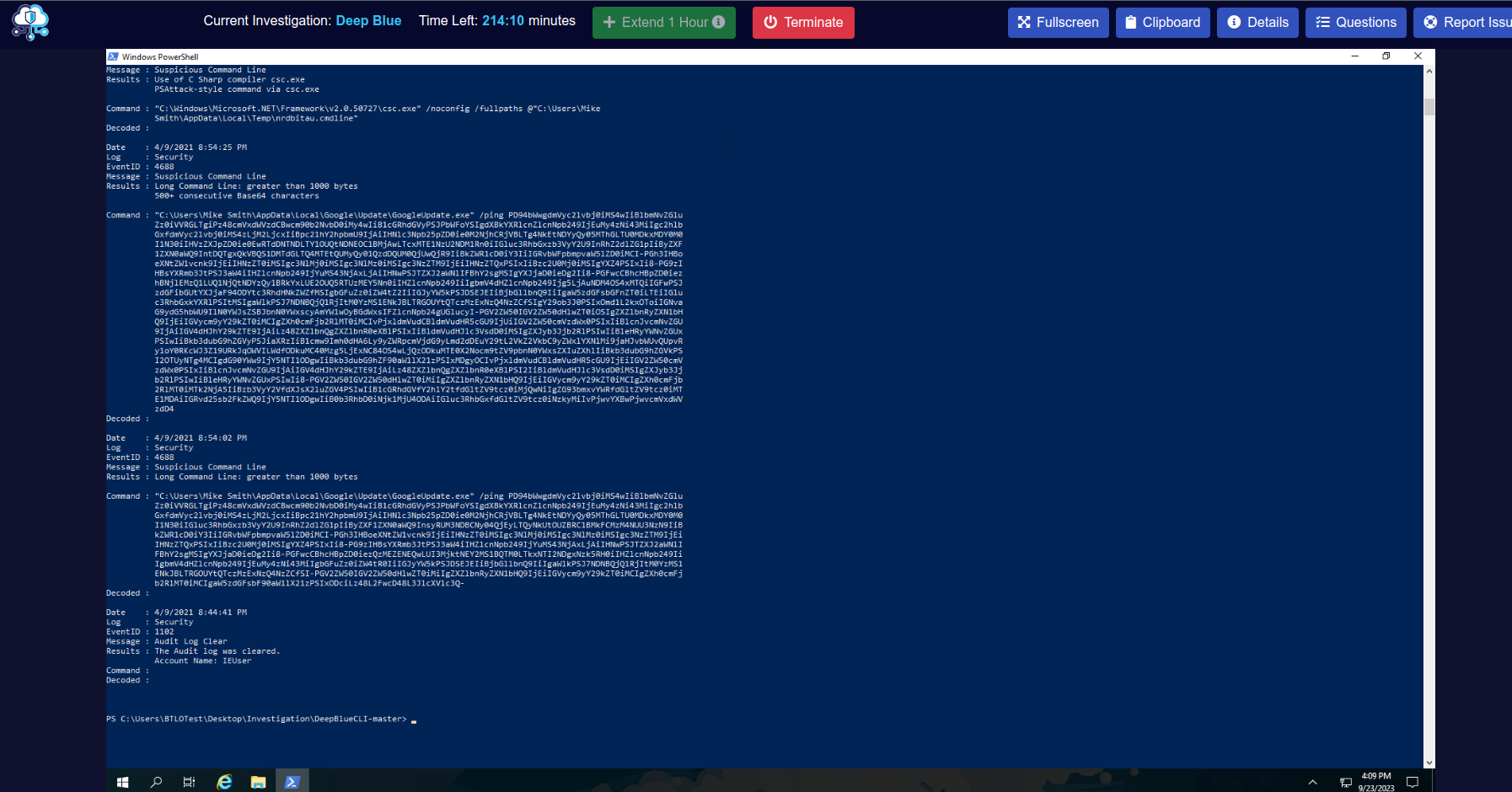

Evet, en alt kısıma doğru indiğimizde, Command kısmında "C:\Users\Mike Smith\AppData\Local\Google\Update\GoogleUpdate.exe" uzantısını görüyoruz. Bu uzantıya baktığımızda, C diskinin içerisinde ki "Users" klasöründe ki "Mike Smith" Kullanıcısının "GoogleUpdate.exe" Dosyasını açtığını bulduk. Yani 1. Sorunun Cevabı "Mike Smith"

1. Soru tamamlandı, 2. Soruya geçelim.

2. Soru: DeepBlueCLI'yi kullanarak kurtarılan Security.evtx günlüğünü araştırın. Meterpreter etkinliğine dair olası kanıtlar ne zaman ortaya çıkar?

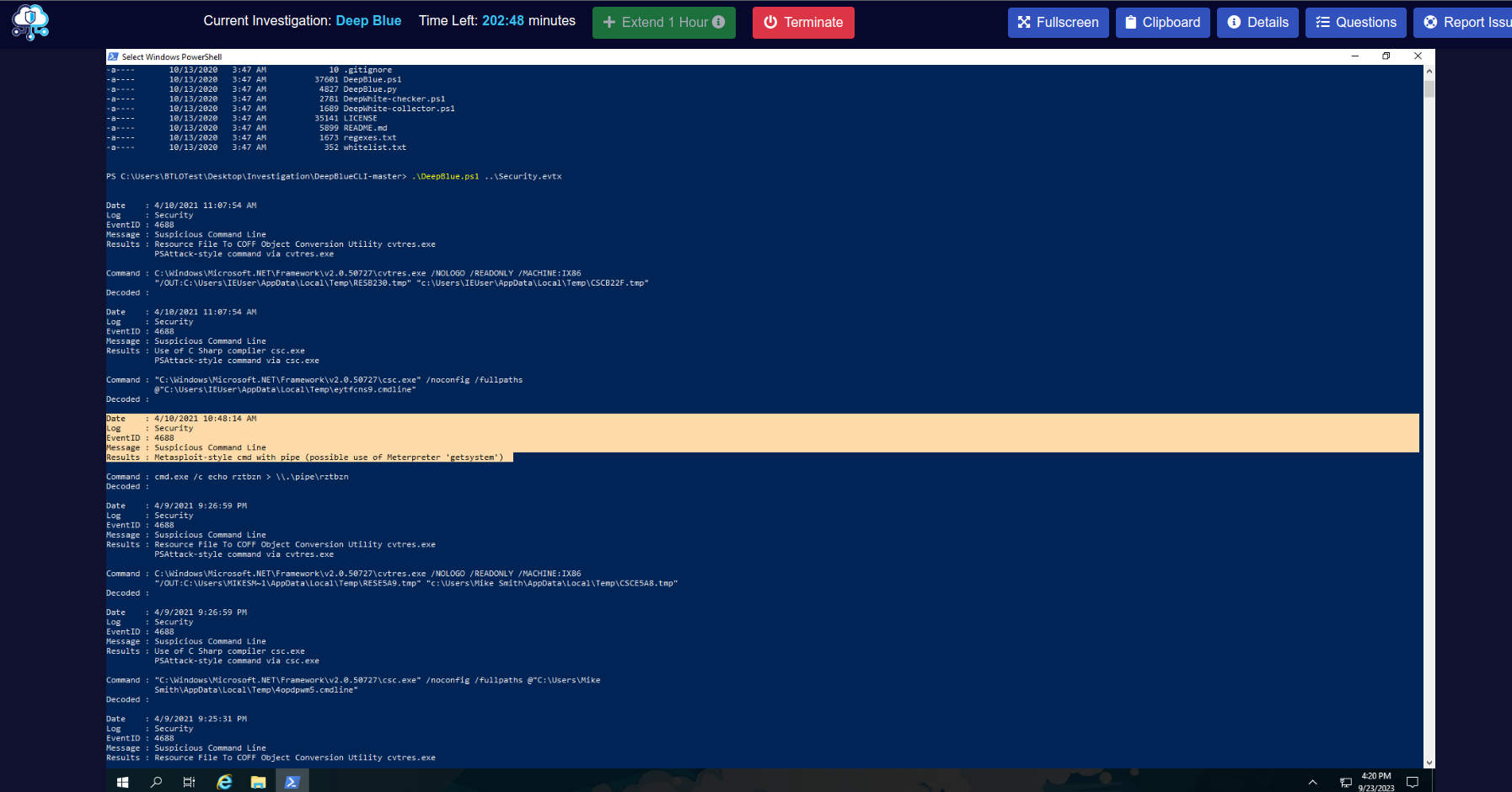

Burada'da aynı şey isteniyor aslında, lakin burada aramamız gereken şey dizin uzantısı değil, etkileşimin tarihidir. Meterpreter'dan bahsedilmiş, meterpreter, denildiğinde aklımıza Metasploit geliyor dimi ? E aramamız gereken şey Metasploit etkileşimi. Hadi Powershell'in yukarı kısımına biraz çıkalım ve aramaya başlayalım.

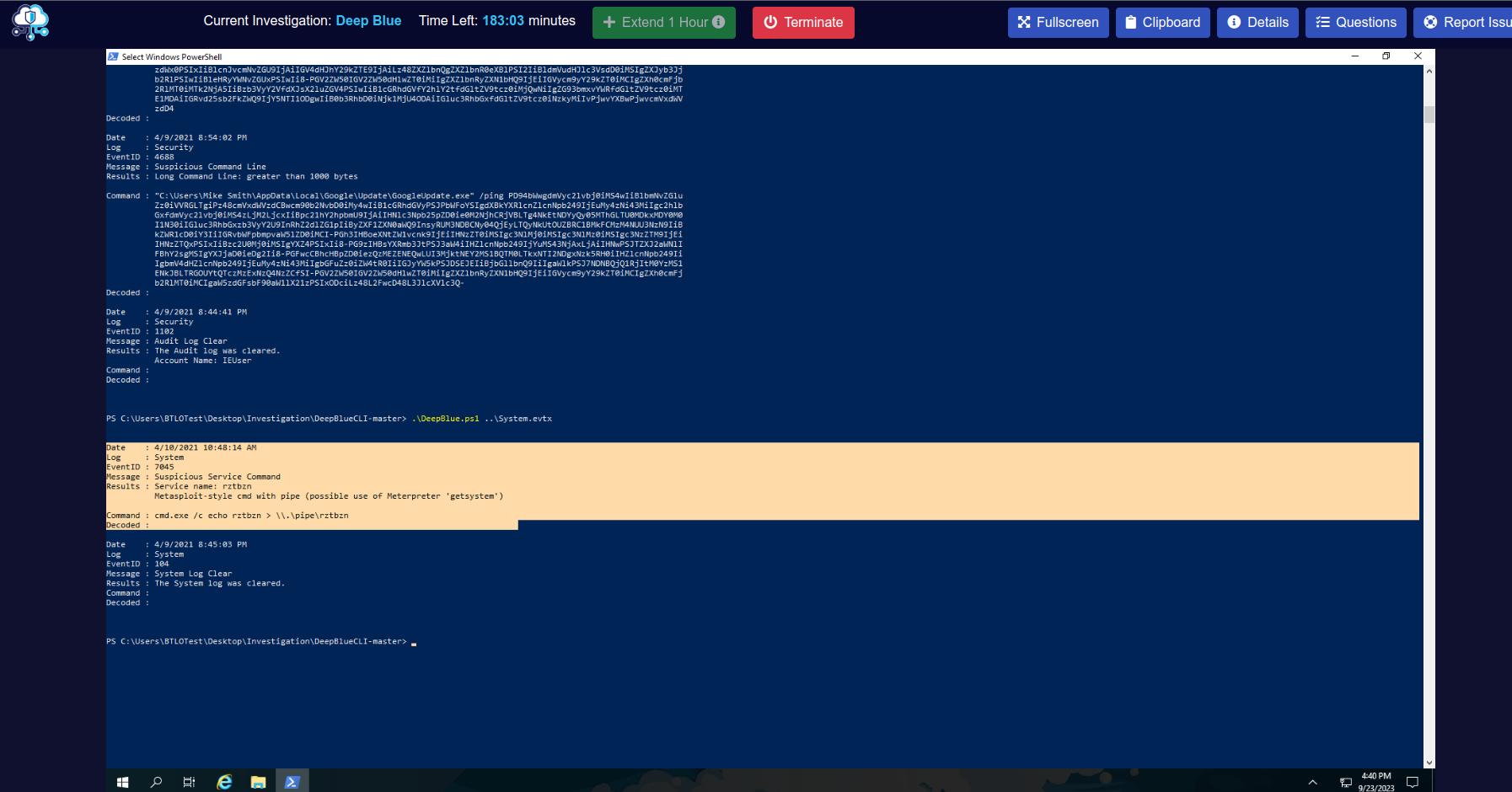

Evet, yukarı kısımlara çıktığımda gözümüze Metasploit yazısı çıkıyor. Dikkat ederseniz sizinde gözünüze çarpıcaktır.

Şimdi etkileşim harekatını yakaladık, bizim burada doğrulamamız gereken Tarihi idi değil mi ? Yani "Date" yazısının sağ tarafında beliren tarih.

2. Sorunun cevabı : 4/10/2021 10:48:14

Evet, 2. Soruyu da tamamladık. Şimdi 3. Soruya geçiyoruz.

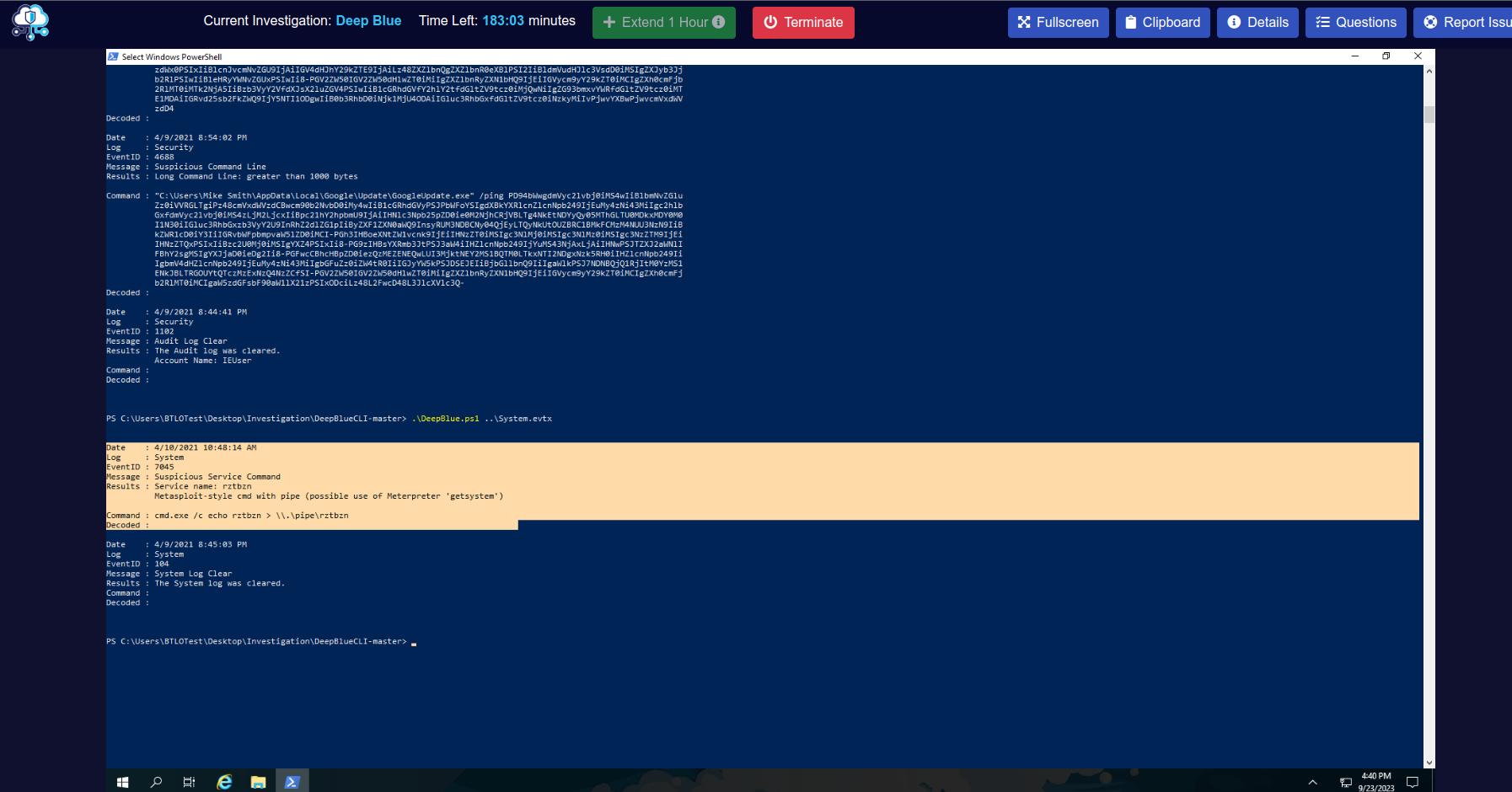

3. Soru : DeepBlueCLI kullanarak kurtarılan System.evtx günlüğünü araştırın. Oluşturulan şüpheli hizmetin adı nedir?

Burada ise farklı bir dosyayı(System.evtx) "DeepBlueCLI" Klasörü ile açmamız gerekiyor, sonrasında dosya içerisinde system log'u bulunmakta, bu log içerisinde hizmetler görüntülenmekte.

Evet, system log'u karşımıza çıktı, sarı renk içine aldığım kısımda, şüpheli hizmet yer alıyor. Bir alt kısımda ki ise şüpheli olmayan hizmet. Bizim bulmamız gereken şüpheli hizmetin ismi idi, şimdi "Command" kısmına baktığımızda, "echo rztbzn" yazıyor, "echo" bir komut olduğu için, hizmetin ismi o olamaz, o olamadığı içinde "rztbzn" hizmetin ismi olara tanımlanıyor.

3. Sorunun cevabı: rztbzn

3. Soruda tamamlandı. Şimdi 4. Soruya geçelim.

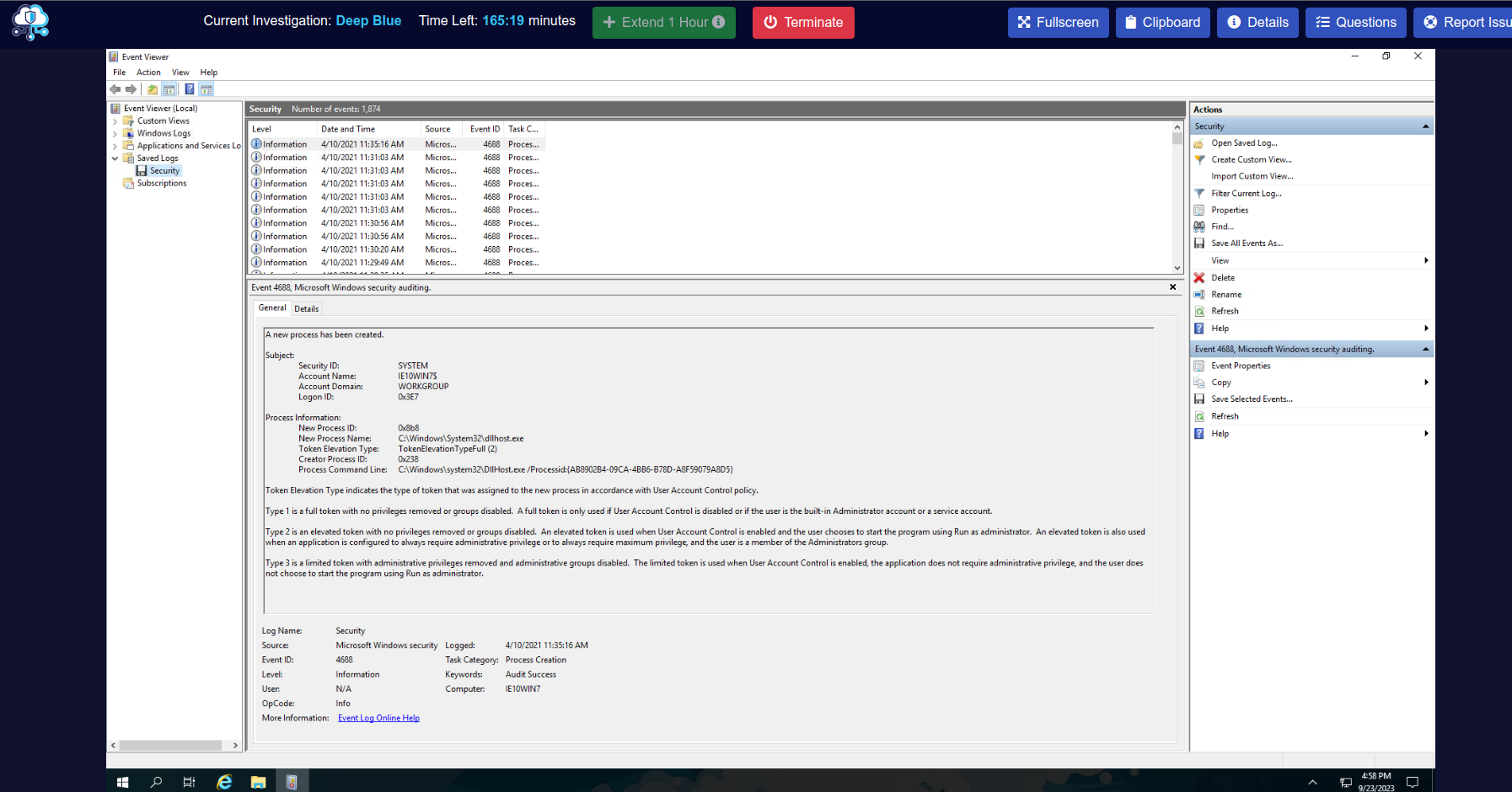

4. Soru: "Olay Görüntüleyicide Security.evtx günlüğünü inceleyin. İşlem oluşturma denetleniyor (olay kimliği 4688). 10 Nisan 2021 saat 10:30 ile 10:50 arasında Meterpreter ters kabuğu elde etmek için kullanılan, indirilen kötü amaçlı yürütülebilir dosyayı tanımlayın."

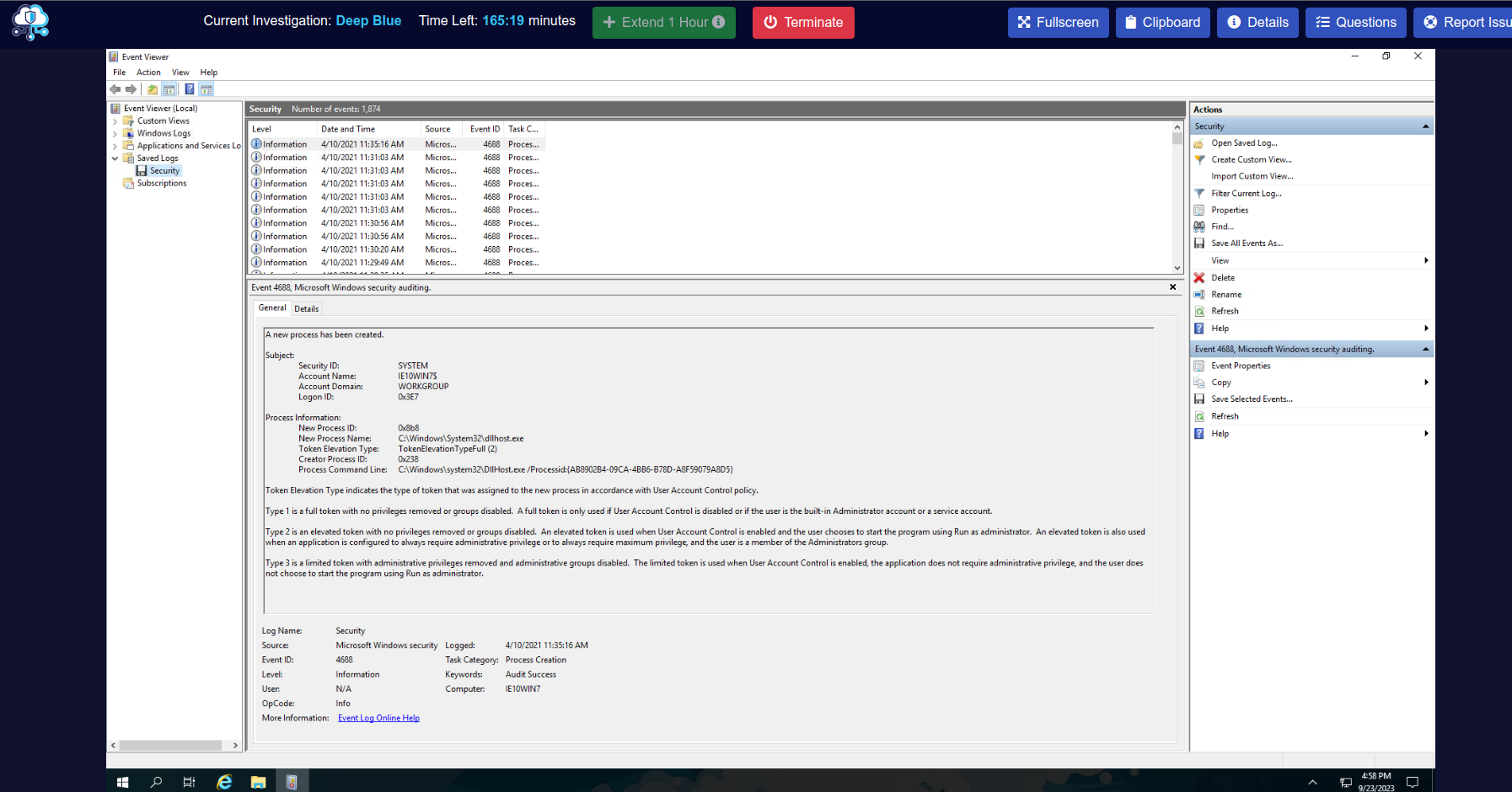

Burada "Investigation" klasörünün içerisinde ki "Security.evtx" dosyasını harici birşey olmadan(Sadece sol tık : D), normal bir şekilde açmamız isteniyor, ve log'ları ayrıştırıp, içerisinde indirilen zararlı dosyayı bulmamız gerekiyor. Bu kısım biraz uğraşırıcı olabilir. Ama sorun yok.

Evet, loglar gördüğünüz gibi orta üst kısımda dizelenmiş durumdalar. Şimdi burada aramamız gereken üç şey var, birincisi, olay kimliği(4688) ikincisi, zaman(10 Nisan 2021 saat 10:30 ile 10:50). İkincisi, "Mike Smith" kullanıcısının etkileşimlerinde aramamız gerekiyor, çünkü Mike Smith kullanıcıs üzerinden zararlı etkileşimler yapılıyor, bunu az önce Google'ı açtığı için fark etmiş olduk.

Lab'ın ana temasına girdiğimizde bizi böyle karşılıyor:

Sol orta kısımda "Start Investigation" butonuna tıkladığımızda, yeni bir sekme açılıp, uzak masaüstü ile labımıza bağlanabiliyoruz. Ama bağlanmadan önce labımızın temasını anlayalım.

"Yakın zamanda bir Windows iş istasyonunun güvenliği ihlal edildi ve kanıtlar bunun internete yönelik RDP'ye yönelik bir saldırı olduğunu gösteriyor, ardından 'Hedeflere Yönelik Eylemler' yürütmek üzere Meterpreter konuşlandırıldı. Bu bulguları doğrulayabilir misiniz?"

Lab'ın temasında yazan yazının Türkçe karşılığı yukarıda ki gibidir, yani burada bize istenen, logları toplayıp, söylenen bulguları doğrulamamız, ve lab'ı tamamlamamız, 6 tane soru kutucuğu var, bu soru kutucukları, bulguları doğrulayarak tamamlanmalıdır. Ve biz bu soru kutucuklarını tamamlayacağız.

Hadi Lab'a bağlanalım.

Lab'a bağlanmaya çalıştığımızda, bizi şöyle bir ekran karşılıyor, bu ekranda maksimum 4 dakika bekliyoruz ve sonrasında lab'ımız açılıyor.

Evet, bize burada bir username ve password istiyor, giriş için, lakin makinede sadece kullanıcı adı yerleştirilmiş, şifre yok. O yüzden sadece kullanıcı adı(btlo) yazıyoruz ve enter yapıp giriş yapıyoruz Lab'ımıza.

Masaüstüne giriş yaptığımızda, sol üst kısımda Investigation klasörü ile göz göze geliyoruz. Tüm olay bu klasörün içinde dönecek.

1. Soru: DeepBlueCLI'yi kullanarak kurtarılan Güvenlik günlüğünü (Security.evtx) inceleyin. GoogleUpdate.exe'yi hangi kullanıcı hesabı çalıştırdı?

Şimdi, ilk sorumuz bu. Burada bize Investigation klasörü içerisinde bulunan "Security.evtx" dosyasında log panelinde "GoogleUpdate.exe" yolunu hangi kullanıcının çalıştırdığını bulmamız isteniyor. Lakin bu bulguyu bulmak içinde, "DeepBlueCLI" Klasöründe bulunan "DeepBlue" dosyası ile birlikte açmamız isteniyor. Tabi bu size kalmış, isterseniz harici olarak "DeepBlueCLI" klasörünü kullanmazsınız, sadece "Security.evtx" dosyasını kullanabilirsiniz. Ben harici olarak "DeepBLueCLI" Klasörünü kullanacağım, o yüzden Windows Powershell'e ihtiyacım var.

Powershell'i açtığıma göre şimdi Desktop dizinine geçip, Investigation klasörüne ulaşabilirim, sonrasında "DeepBlueCLI" klasörüne geçiş yapacağım.

Evet, dediğim gibi klasörler arası geçişi yaptım ve sonrasında "DeepBlue.ps1" ve "Security.evtx" dosyalarını çalıştırdım, ve alt kısıma loglar çıktı. Bu loglar arasından "GoogleUpdate.exe" uzantısını hangi kullanıcının çalıştırdığını bulmalıyız. ÖRN: "C:\Windows\Microsoft.NET\Framework\v2.0.50727\GoogleUpdate.exe"

Evet, en alt kısıma doğru indiğimizde, Command kısmında "C:\Users\Mike Smith\AppData\Local\Google\Update\GoogleUpdate.exe" uzantısını görüyoruz. Bu uzantıya baktığımızda, C diskinin içerisinde ki "Users" klasöründe ki "Mike Smith" Kullanıcısının "GoogleUpdate.exe" Dosyasını açtığını bulduk. Yani 1. Sorunun Cevabı "Mike Smith"

1. Soru tamamlandı, 2. Soruya geçelim.

2. Soru: DeepBlueCLI'yi kullanarak kurtarılan Security.evtx günlüğünü araştırın. Meterpreter etkinliğine dair olası kanıtlar ne zaman ortaya çıkar?

Burada'da aynı şey isteniyor aslında, lakin burada aramamız gereken şey dizin uzantısı değil, etkileşimin tarihidir. Meterpreter'dan bahsedilmiş, meterpreter, denildiğinde aklımıza Metasploit geliyor dimi ? E aramamız gereken şey Metasploit etkileşimi. Hadi Powershell'in yukarı kısımına biraz çıkalım ve aramaya başlayalım.

Evet, yukarı kısımlara çıktığımda gözümüze Metasploit yazısı çıkıyor. Dikkat ederseniz sizinde gözünüze çarpıcaktır.

Şimdi etkileşim harekatını yakaladık, bizim burada doğrulamamız gereken Tarihi idi değil mi ? Yani "Date" yazısının sağ tarafında beliren tarih.

2. Sorunun cevabı : 4/10/2021 10:48:14

Evet, 2. Soruyu da tamamladık. Şimdi 3. Soruya geçiyoruz.

3. Soru : DeepBlueCLI kullanarak kurtarılan System.evtx günlüğünü araştırın. Oluşturulan şüpheli hizmetin adı nedir?

Burada ise farklı bir dosyayı(System.evtx) "DeepBlueCLI" Klasörü ile açmamız gerekiyor, sonrasında dosya içerisinde system log'u bulunmakta, bu log içerisinde hizmetler görüntülenmekte.

Evet, system log'u karşımıza çıktı, sarı renk içine aldığım kısımda, şüpheli hizmet yer alıyor. Bir alt kısımda ki ise şüpheli olmayan hizmet. Bizim bulmamız gereken şüpheli hizmetin ismi idi, şimdi "Command" kısmına baktığımızda, "echo rztbzn" yazıyor, "echo" bir komut olduğu için, hizmetin ismi o olamaz, o olamadığı içinde "rztbzn" hizmetin ismi olara tanımlanıyor.

3. Sorunun cevabı: rztbzn

3. Soruda tamamlandı. Şimdi 4. Soruya geçelim.

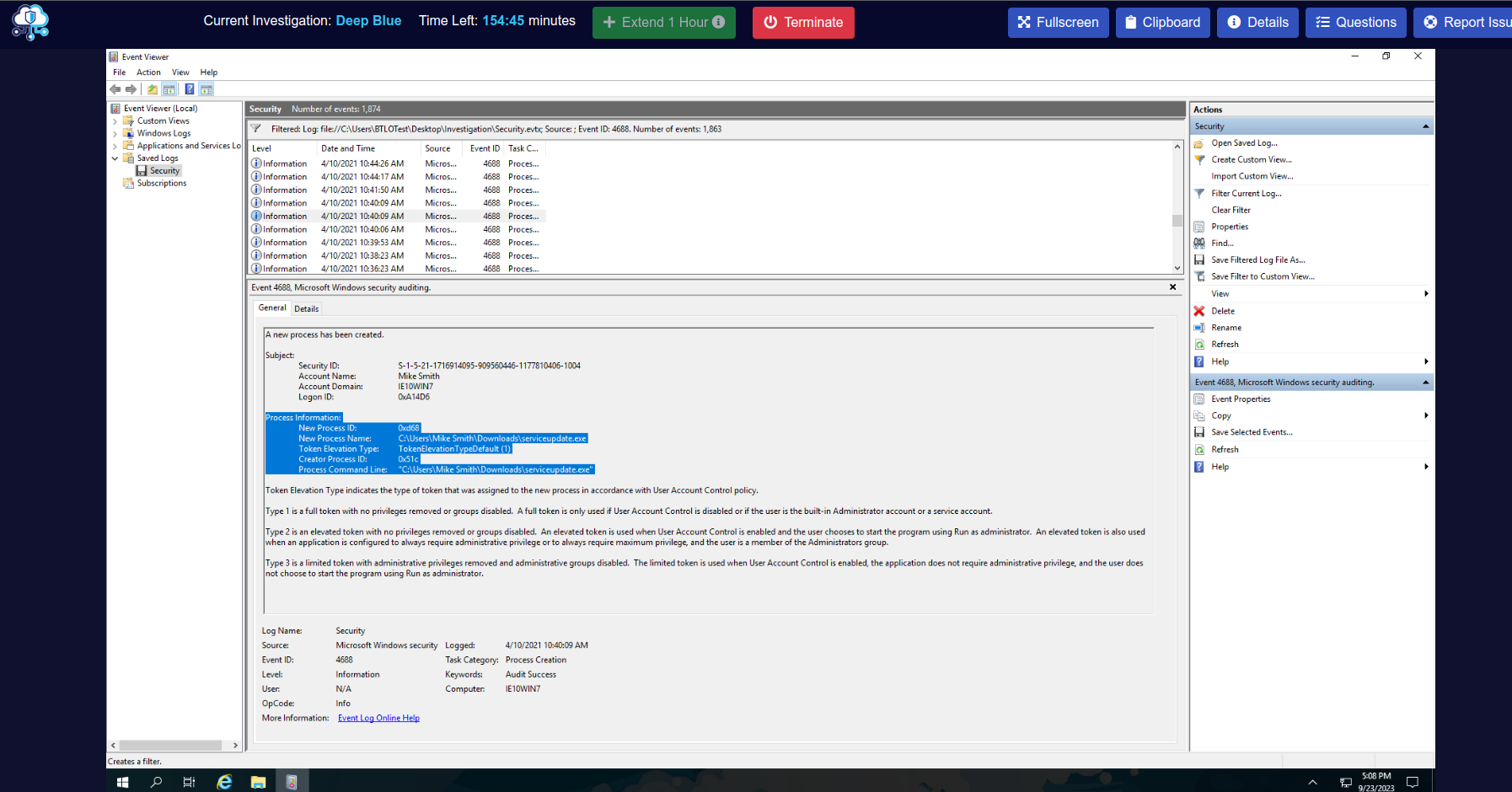

4. Soru: "Olay Görüntüleyicide Security.evtx günlüğünü inceleyin. İşlem oluşturma denetleniyor (olay kimliği 4688). 10 Nisan 2021 saat 10:30 ile 10:50 arasında Meterpreter ters kabuğu elde etmek için kullanılan, indirilen kötü amaçlı yürütülebilir dosyayı tanımlayın."

Burada "Investigation" klasörünün içerisinde ki "Security.evtx" dosyasını harici birşey olmadan(Sadece sol tık : D), normal bir şekilde açmamız isteniyor, ve log'ları ayrıştırıp, içerisinde indirilen zararlı dosyayı bulmamız gerekiyor. Bu kısım biraz uğraşırıcı olabilir. Ama sorun yok.

Evet, loglar gördüğünüz gibi orta üst kısımda dizelenmiş durumdalar. Şimdi burada aramamız gereken üç şey var, birincisi, olay kimliği(4688) ikincisi, zaman(10 Nisan 2021 saat 10:30 ile 10:50). İkincisi, "Mike Smith" kullanıcısının etkileşimlerinde aramamız gerekiyor, çünkü Mike Smith kullanıcıs üzerinden zararlı etkileşimler yapılıyor, bunu az önce Google'ı açtığı için fark etmiş olduk.

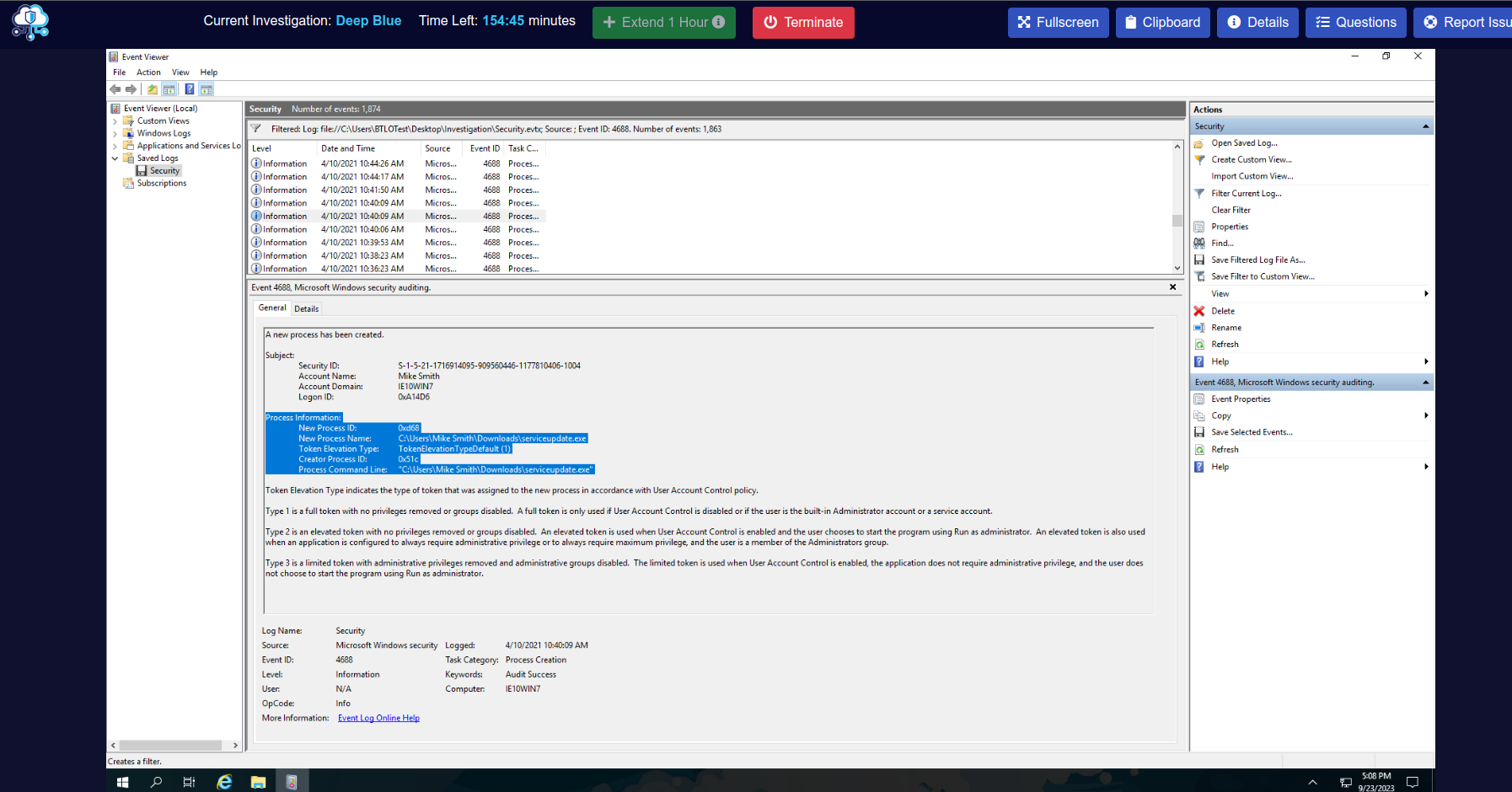

NOT: Downloads klasörüne dikkat ediniz.

Sağ üst kısımda ki "Filter Current Log" butonuna tıklayıp, "All event ID" yazan kısıma 4688 yazıyoruz ve aramaya başlıyoruz.

Evet, ayrıntılara dikkat ederek araştırdığımızda, karşımıza, Saat 10:40'da "Mike Smith" kullanıcısı üzerinden Downloads klasörüne "serviceupdate.exe" isimli bir dosya getirildiğini gördük. Ve böylelikle 4. soruyu da çözmüş oluyoruz.

4. Soru cevabı: Mike Smith, serviceupdate.exe

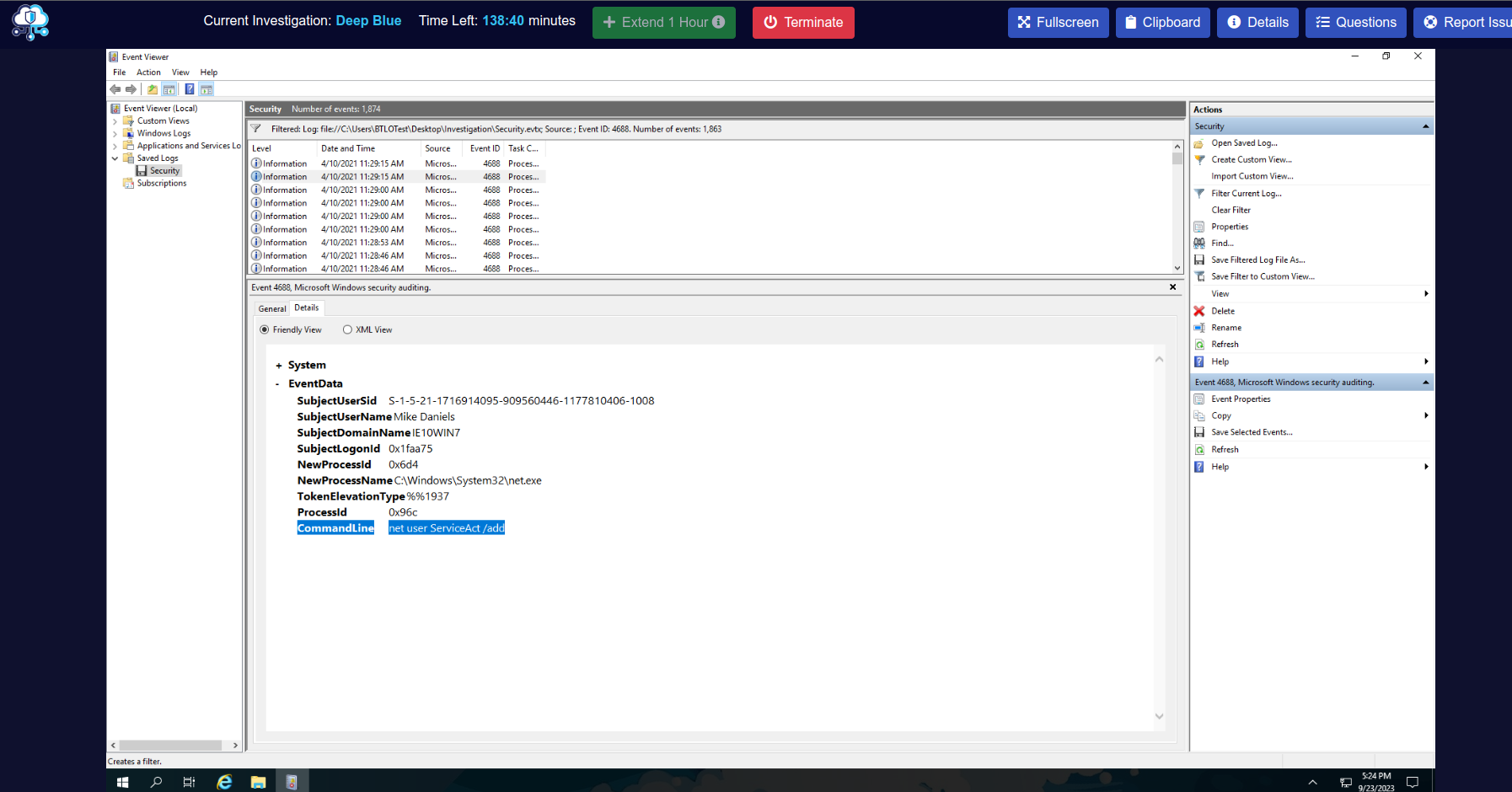

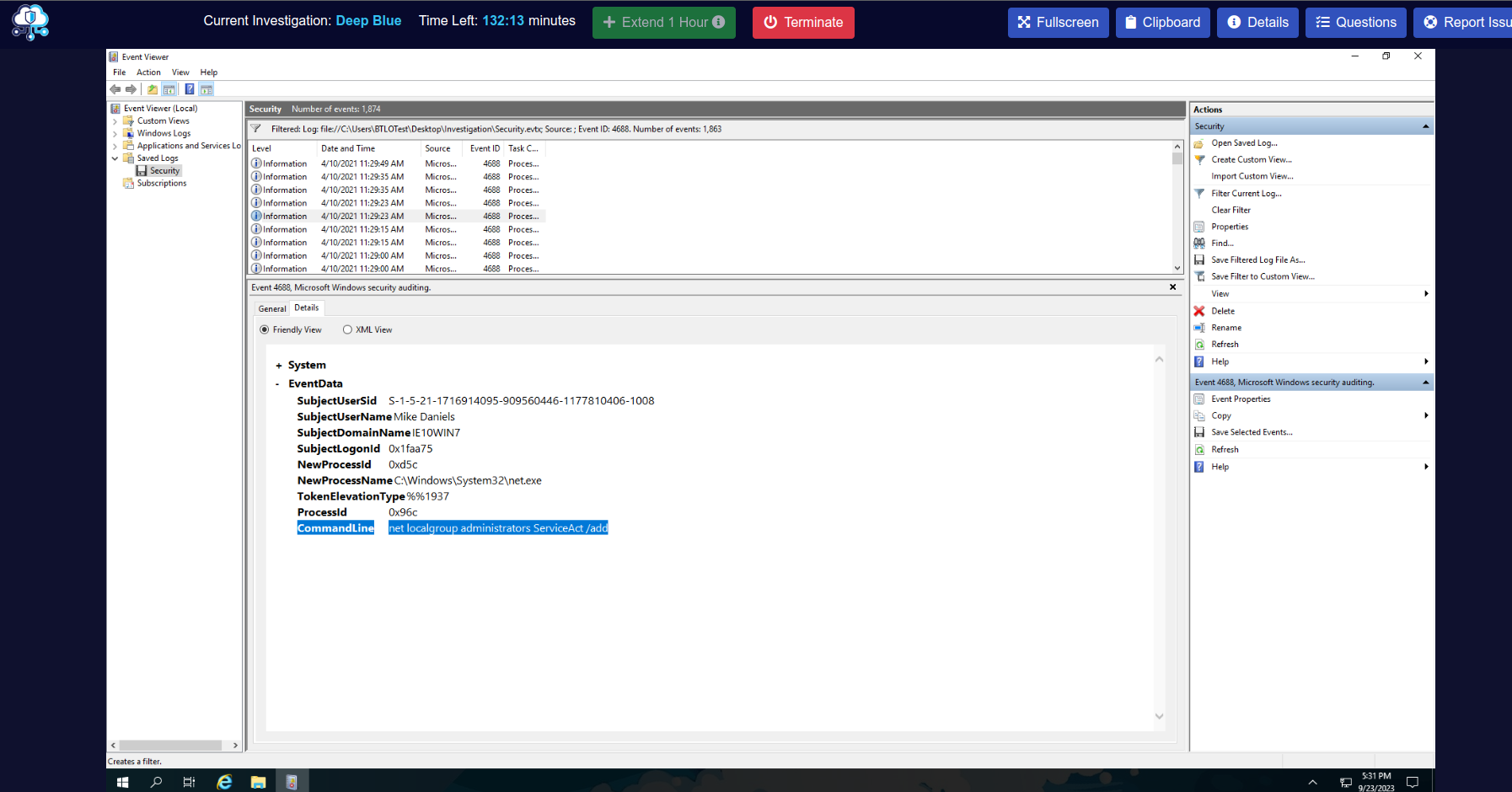

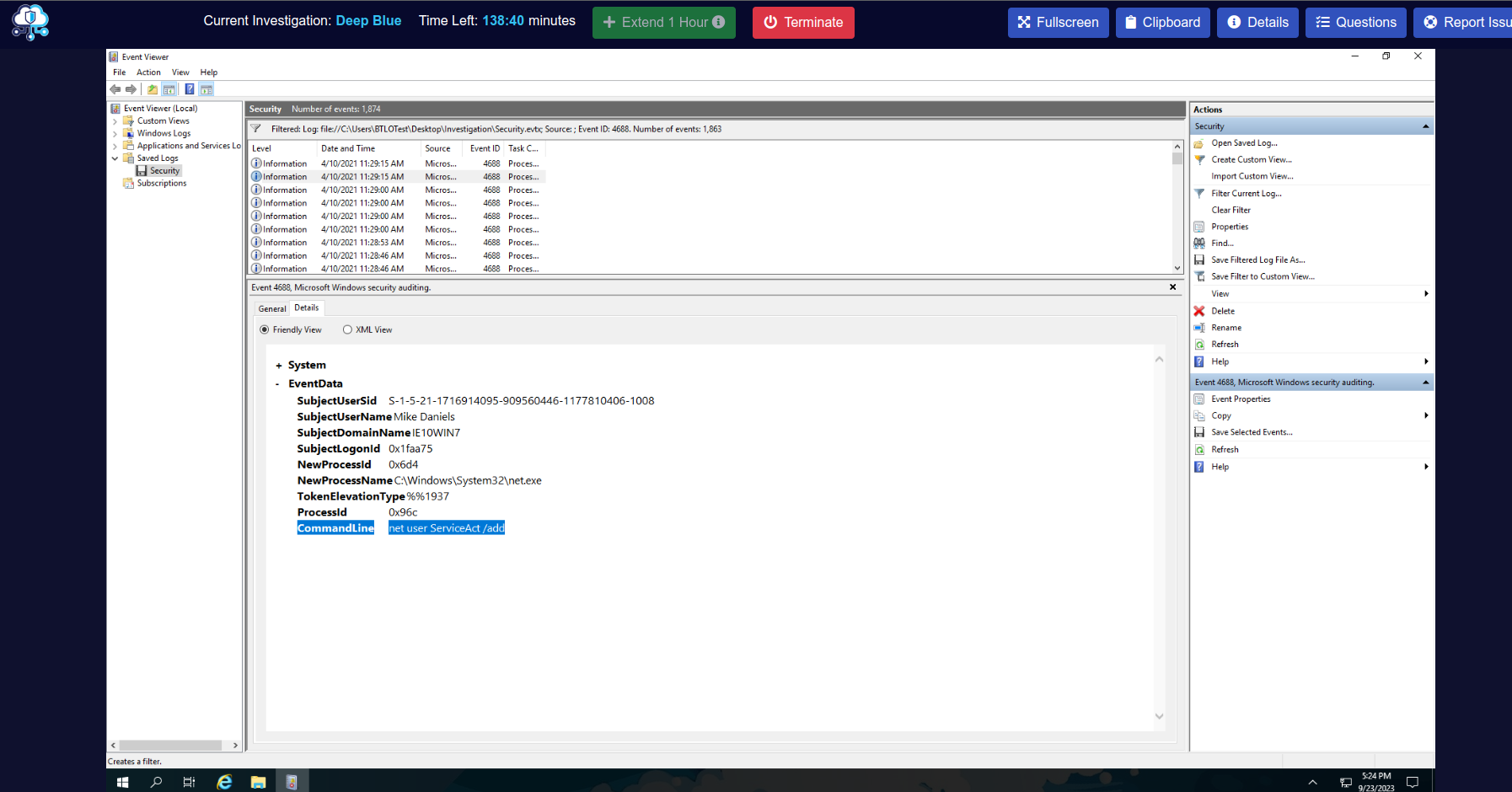

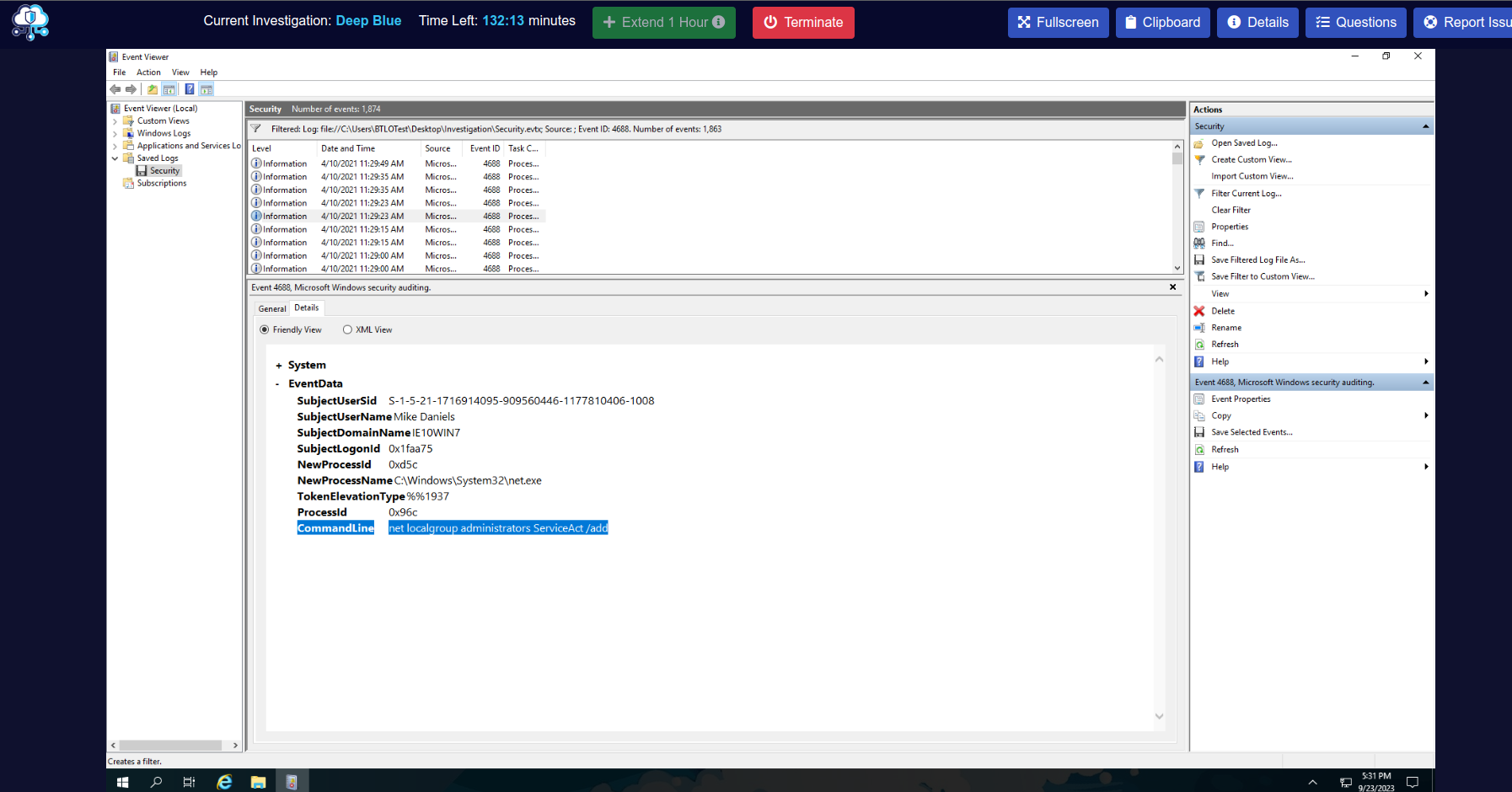

5. Soru: 10 Nisan 2021'de 11:25 ile 11:40 saatleri arasında kalıcılığın sağlanması için ek bir hesap oluşturulduğuna inanılıyor. Bu hesabı oluşturmak için kullanılan komut satırı neydi? (Doğru hesabı bulduğunuzdan emin olun!)

Burada, aynı sekme üzerinde 10 Nisan 2021'de 11:25 ile 11:40 saatleri arasında, backdoor oluşturmak için bir kullanıcı hesabı oluşturulmuş. bu kullanıcı hesabını yazılan kod satırı ile bulmamız gerekiyor. CMD Üzerinde yeni kullanıcı ekleme kodunu araştırarak nasıl bir sonuc bulmanız gerektiğini öğrenebilirsiniz.

Evet, tanımlamalara göre araştırdıktan sonra, karşımıza böyle bir log geldi. Bu log'un "CommandLine"ın da yeni bir kullanıcı ekleniyor, "ServiceArt" isminde. 5. Sorumuzun cevabı da burada bulunuyor.

5.Soru Cevabı: net user ServiceArt /add

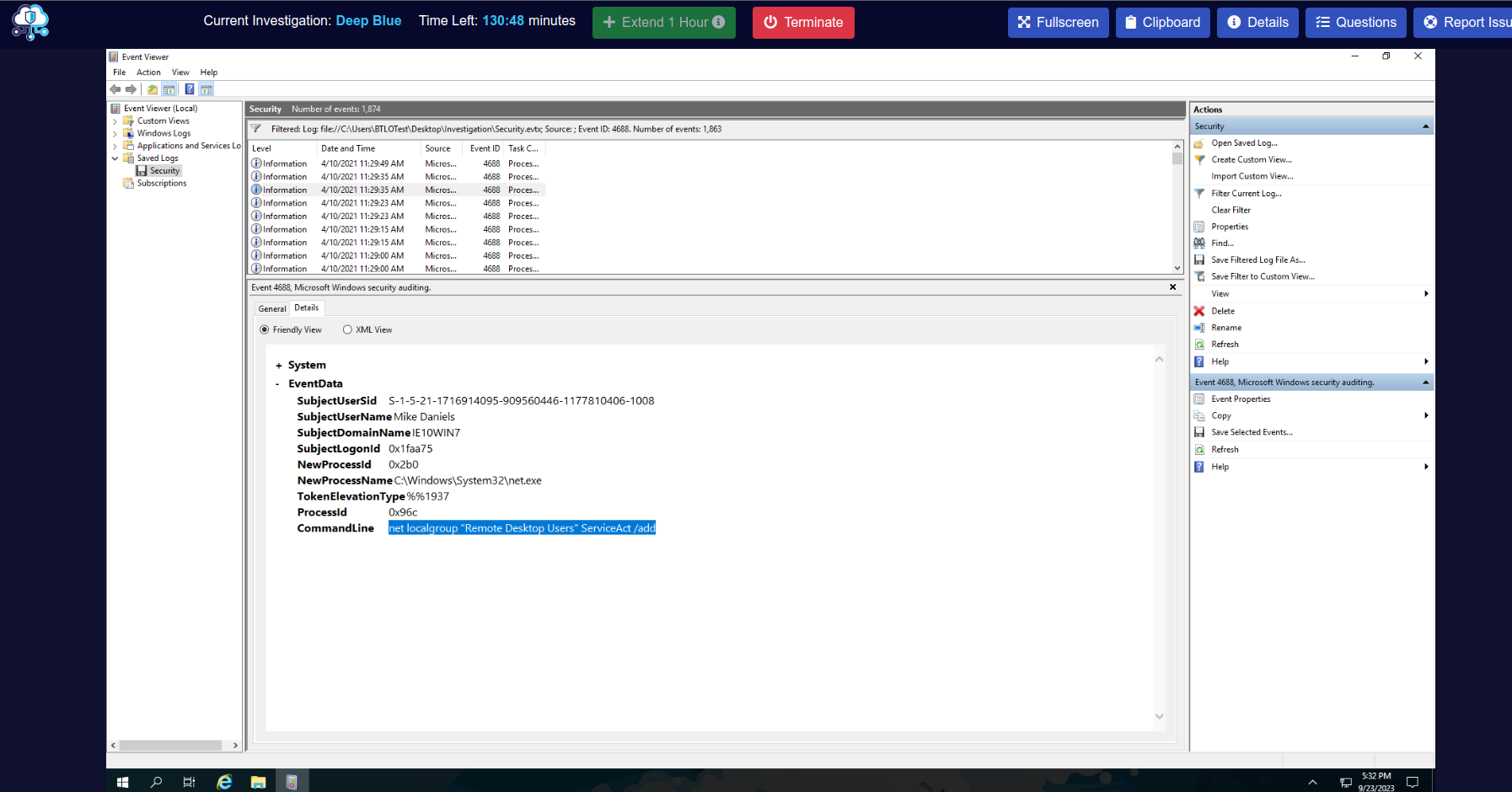

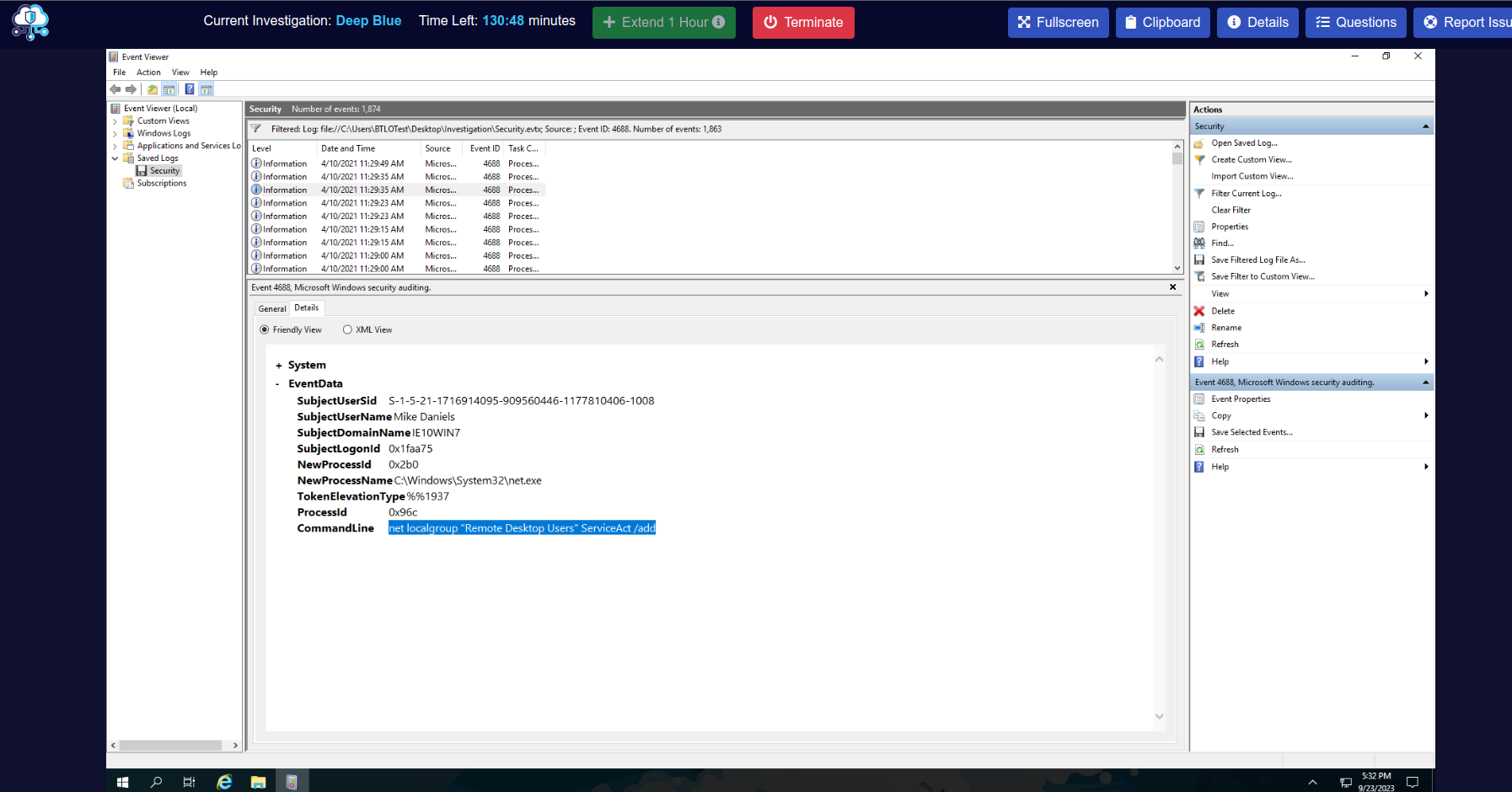

6. Soru : Bu yeni hesap hangi iki yerel gruba eklendi?

Burada bizden istenen ise, "ServiceArt" isimli yeni kullanıcının hangi gruplara eklendiğidir. Kaç tane gruba eklendiği zaten belirtilmiş, bizim yapmamız gereken eklenildiği grupların ismini bulmak. Bulma kısmını kolaylaştırmak istiyrosanız, internet üzerinde "CMD Kullanıcıyı gruba ekleme komutu" olarak araştırabilirsiniz.

Evet, birinci grubu bulduk, birinci grubun ismi "Administrator", kullanıcıya tam yetki verilmek istenilmiş.

İkinci grubun ismi ise, "Remote Desktop Users", Kullanıcı uzaktan erişim için müsait hale getirilmek istenilmiş.

6. Sorunun da cevabı: administrators, remote desktop users

Evet, Deep Blue Lab bu kadardı, umarım birşeyleri anlatabilmişimdir..

Diğer konularda görüşmek üzere.

Sağ üst kısımda ki "Filter Current Log" butonuna tıklayıp, "All event ID" yazan kısıma 4688 yazıyoruz ve aramaya başlıyoruz.

Evet, ayrıntılara dikkat ederek araştırdığımızda, karşımıza, Saat 10:40'da "Mike Smith" kullanıcısı üzerinden Downloads klasörüne "serviceupdate.exe" isimli bir dosya getirildiğini gördük. Ve böylelikle 4. soruyu da çözmüş oluyoruz.

4. Soru cevabı: Mike Smith, serviceupdate.exe

5. Soru: 10 Nisan 2021'de 11:25 ile 11:40 saatleri arasında kalıcılığın sağlanması için ek bir hesap oluşturulduğuna inanılıyor. Bu hesabı oluşturmak için kullanılan komut satırı neydi? (Doğru hesabı bulduğunuzdan emin olun!)

Burada, aynı sekme üzerinde 10 Nisan 2021'de 11:25 ile 11:40 saatleri arasında, backdoor oluşturmak için bir kullanıcı hesabı oluşturulmuş. bu kullanıcı hesabını yazılan kod satırı ile bulmamız gerekiyor. CMD Üzerinde yeni kullanıcı ekleme kodunu araştırarak nasıl bir sonuc bulmanız gerektiğini öğrenebilirsiniz.

Evet, tanımlamalara göre araştırdıktan sonra, karşımıza böyle bir log geldi. Bu log'un "CommandLine"ın da yeni bir kullanıcı ekleniyor, "ServiceArt" isminde. 5. Sorumuzun cevabı da burada bulunuyor.

5.Soru Cevabı: net user ServiceArt /add

6. Soru : Bu yeni hesap hangi iki yerel gruba eklendi?

Burada bizden istenen ise, "ServiceArt" isimli yeni kullanıcının hangi gruplara eklendiğidir. Kaç tane gruba eklendiği zaten belirtilmiş, bizim yapmamız gereken eklenildiği grupların ismini bulmak. Bulma kısmını kolaylaştırmak istiyrosanız, internet üzerinde "CMD Kullanıcıyı gruba ekleme komutu" olarak araştırabilirsiniz.

Evet, birinci grubu bulduk, birinci grubun ismi "Administrator", kullanıcıya tam yetki verilmek istenilmiş.

İkinci grubun ismi ise, "Remote Desktop Users", Kullanıcı uzaktan erişim için müsait hale getirilmek istenilmiş.

6. Sorunun da cevabı: administrators, remote desktop users

Evet, Deep Blue Lab bu kadardı, umarım birşeyleri anlatabilmişimdir..

Diğer konularda görüşmek üzere.