- 24 Haz 2015

- 2,336

- 190

- 112

Herkese selamlar, bugün yeni bir seriye başlayacağım aslında daha önce anlatımını yaptığım yazılımları kullanacağım fakat versiyon olarak güncel ve görsel olarak daha kaliteli olacağından ek bir bilgilendirme yapmak istedim.

Bu eğitim serimizde FTK IMAGER ile işlemlerimizi yapacağız, sizler de kullanımına ilişkin bilgi sahibi olacaksınız.

Devamında ise Windows ve Linux toollarıyla da işlem yapılışını göreceğiz.

Bu eğitim serisine başlamamın amacı bir adli vaka karşısında şüpheli konumdaki sistemle karşılaştığımızda neler yapabileceğimizi, nasıl adli imaj alabileceğimizi hatta aldığımız imajın sonrasında nasıl incelenebileceğini öğretmektir.

Olay senaryomuzu aşağıya vereceğim ve bu senaryoya göre hareket edeceğiz.

Şimdi bizim bir tane şüpheli sistemimiz olsun, sistemde de kurulu bir Windows işletimi bulunsun.

Bizden istenilen şey bu sistemin imajını mevzuata uygun olarak almamız olsun.

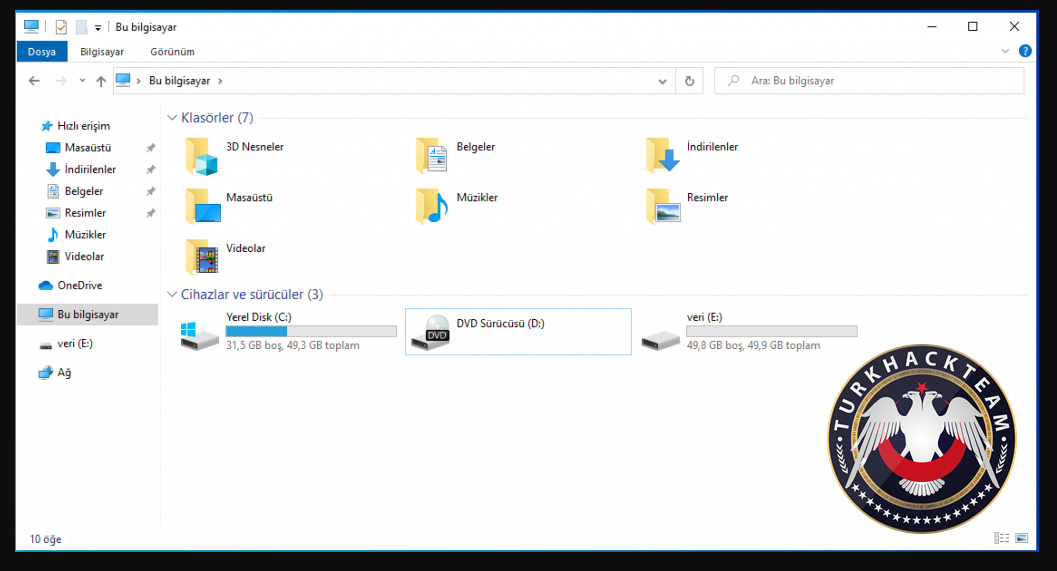

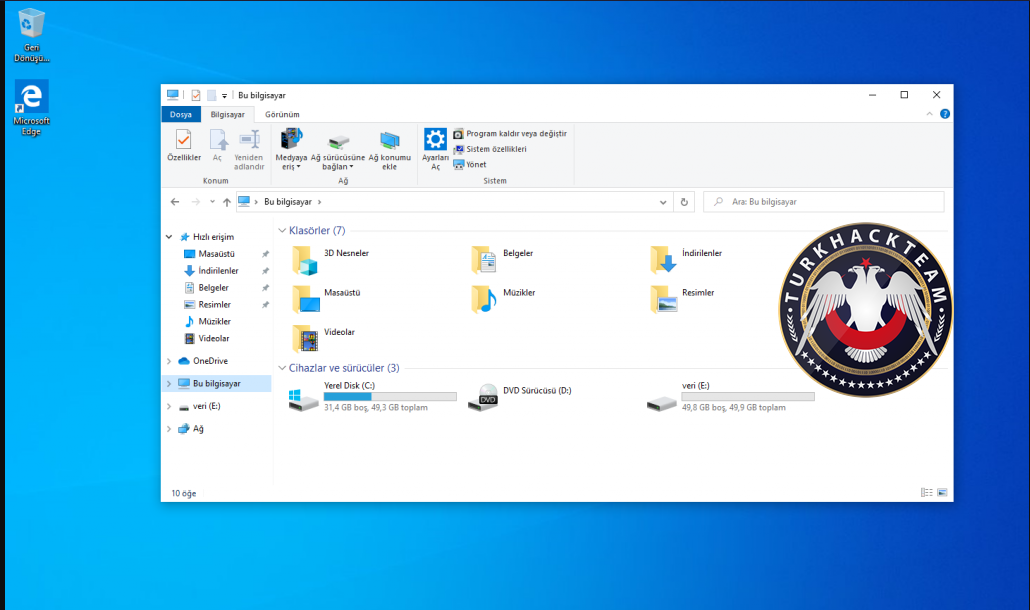

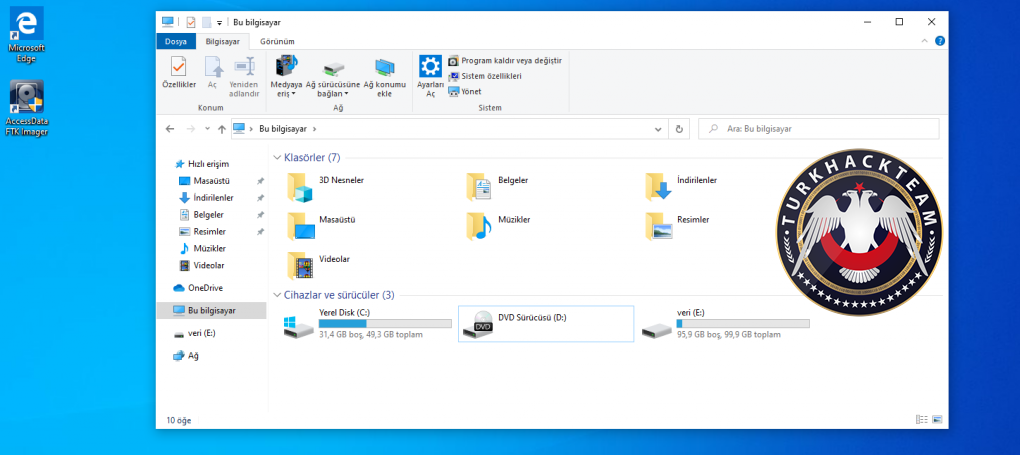

Görselde görüleceği üzere iki tane de diskimiz var.

Disklerden birinde işletim sistemimiz var bu da "C"

(50GB Kapasitesi mevcut.)

Disklerden bir diğeri de "E" bu diskte imaj alacağımız disk.

(Bu da 50GB Kapasiteye sahip.)

Yapılacak İşlem Basamakları Sırası

1 – FTK Yazılımının Kurulumu

2 – Memory ( RAM ) İmajı Elde Etme İşlemi

3 – Disk imajı Elde Etme İşlemi

FTK Yazılımının Kurulumu Aşaması

FTK yazılımını birden fazla versiyon içeriyor.

Product Downloads adresinden, FTK IMAGER VERSION 4.3.0 'ı yükleyeceğim.

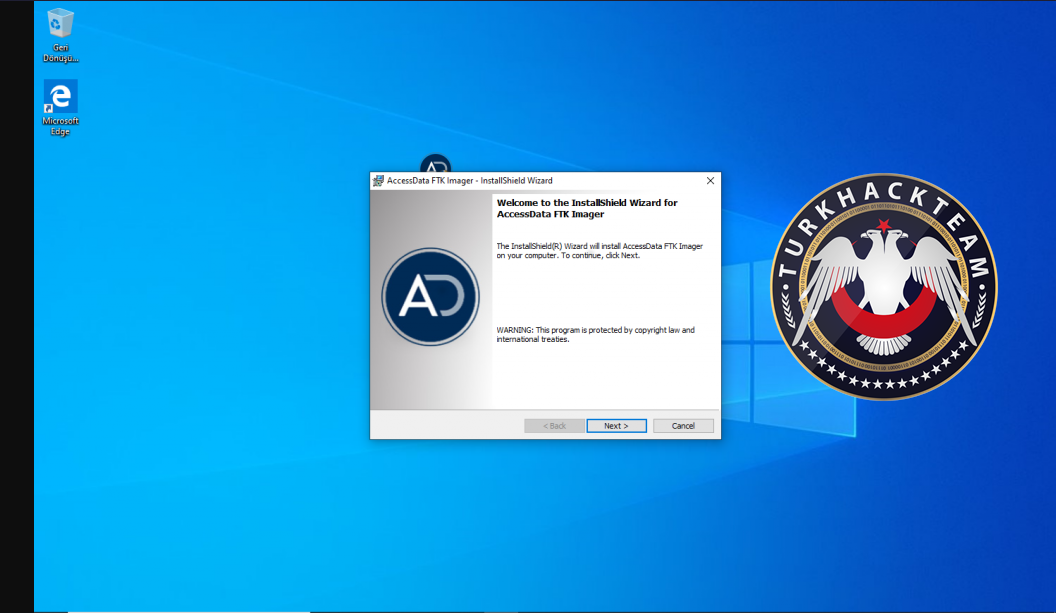

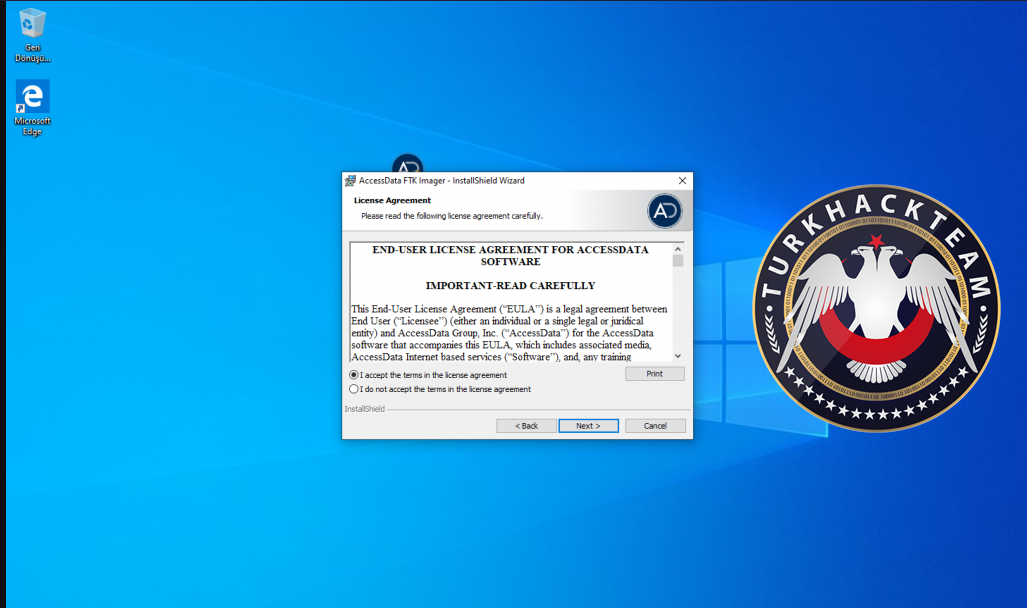

Kurulum oldukça basittir şimdi görseller ile göstereceğim zaten.

Önce verdiğim linkten indirdiğimiz .exe'yi çift tık ile açalım.

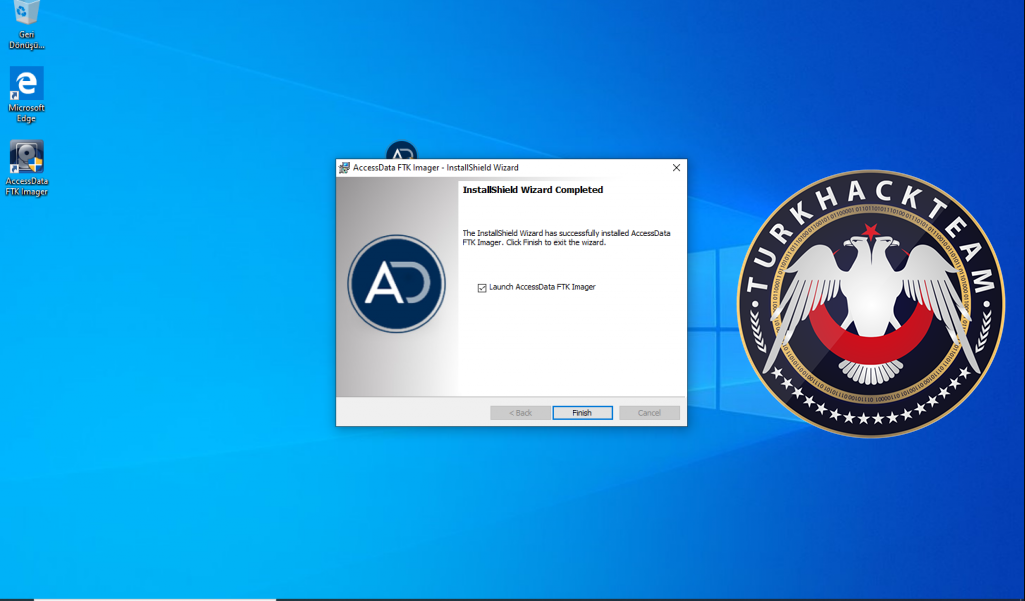

Kurulumu yaptık, önce disk şemamızı gözden geçireceğiz.

Şimdi sistemin kurulu bulunduğu "C" görünüyor.

Ve Disk imajı alacağım "E" görünüyor.

Kurulumu tamamladığımızı varsayarak devam edeceğim.

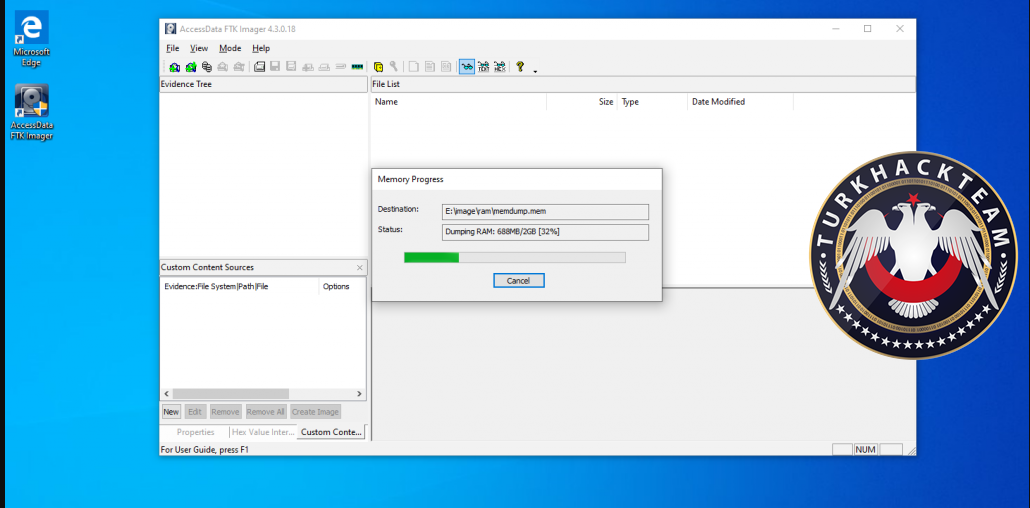

Memory İmajı Almak(MEMORY=RAM)

Genelde adli olaylarda ilk önce ram imajı alınır.

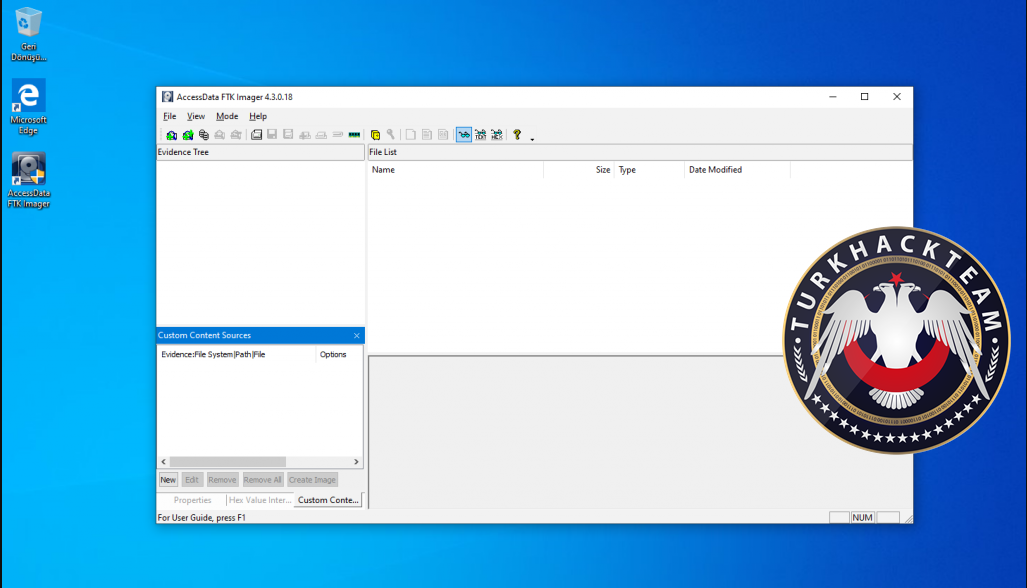

Önce FTK yazılımını başlatıyorum ve karşılaşacağımız ekranı aşağıya bırakacağım.

Yazılımın tüm sekmelerini tek tek anlatmak gibi bir derdim yok biz işimizi görecek, en sık kullanılan bölümlere bakacağız.

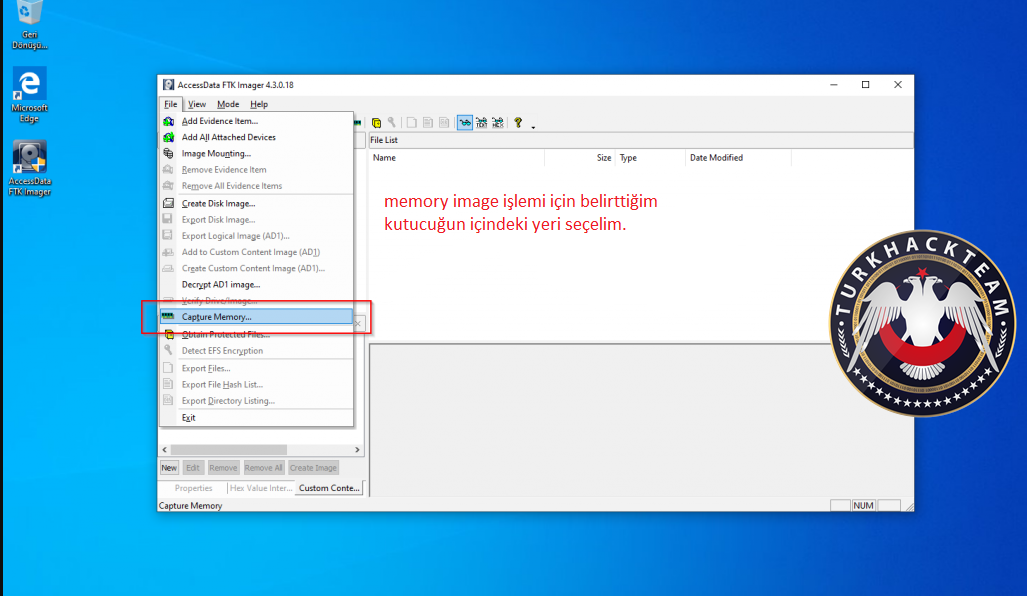

Daha sonra yine görselde verdiğim şekilde ilerleyelim.

(File > Capture Memory)

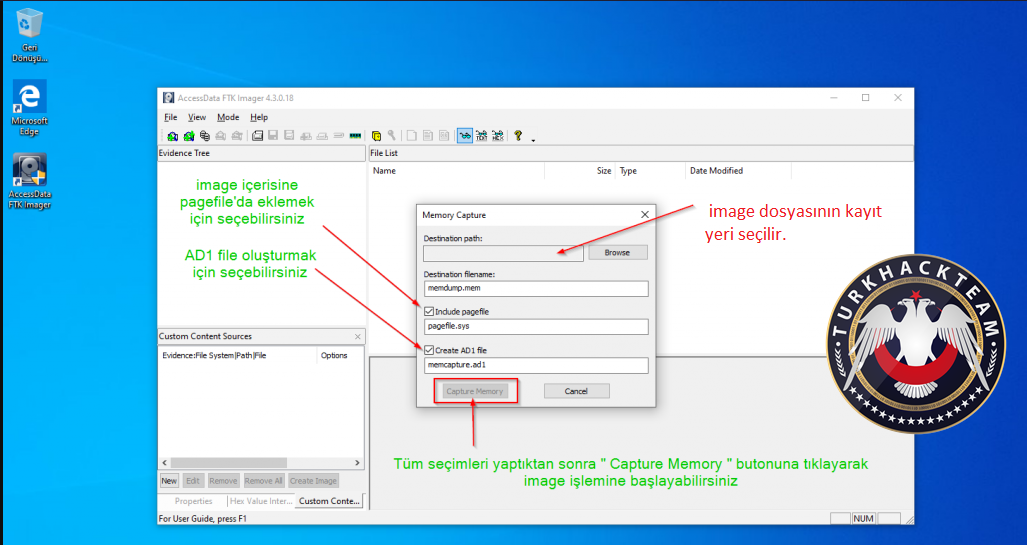

Aşağıya bırakacağım ekran ile karşılaşacağız yine.

Karşılaşacağımız ekranda bazı seçenekler var, sırası ile bakalım.

1 – Destination Path: İmajın kaydının yapılacağı bölüm.( sisteme takılacak diğer bir disk, harici bir disk ya da ağ üzerinden bir share durumu )

2 – Include pagefile: pagefile.sys uzantısı ile windowsun sanal bellek şeklinde kullandığı dosya türüdür.

Bu kısım ram miktarının yetersiz kaldığı durumlarda rol oynar.

Bu yüzden de veri olarak çokça zengin bir kısımdır.

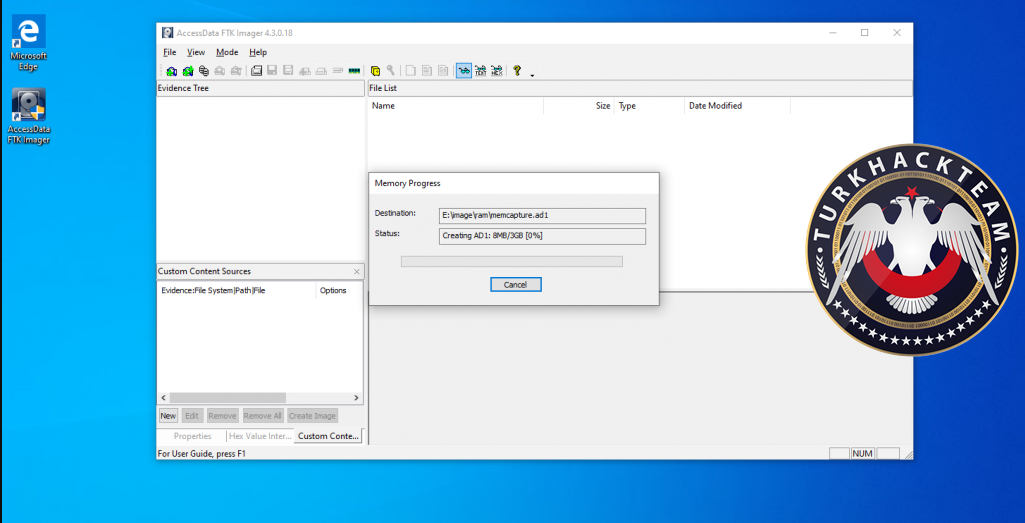

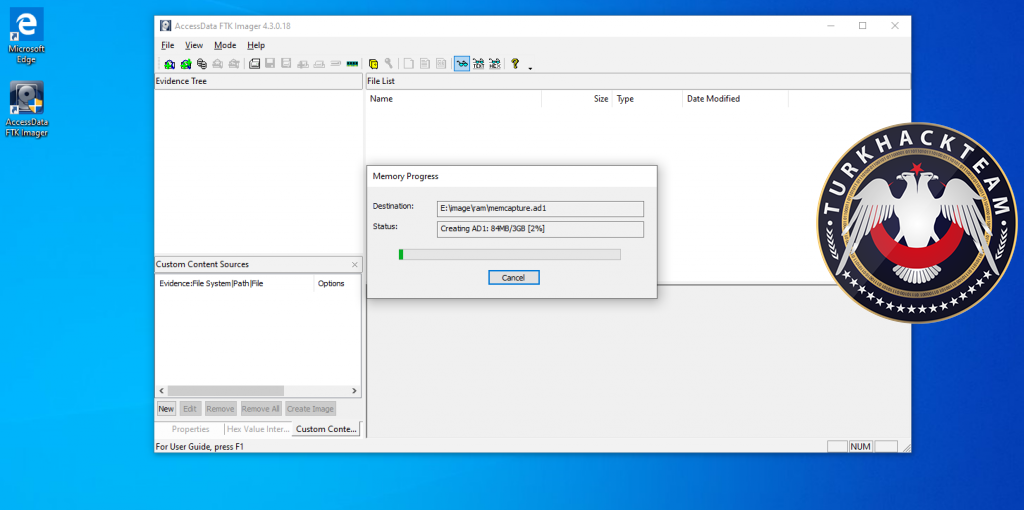

3 - Create AD1 file: Bu kısımı seçtiğimizde ise, hem ram hem de pagefile klasörlerini paketleyip imaj şeklinde veriyor.

Ben işaretledim.

Bütün bu işlemlerin ardından RAM İmajı almak için hazırız diyebilirim.

Capture Memory ile devam edelim.

İşlemlerimiz sürdürülüyor.

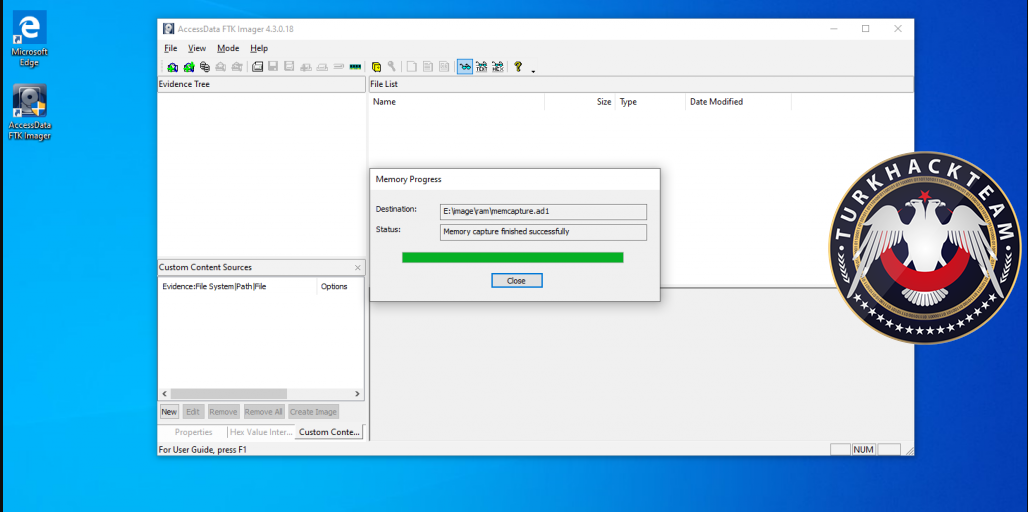

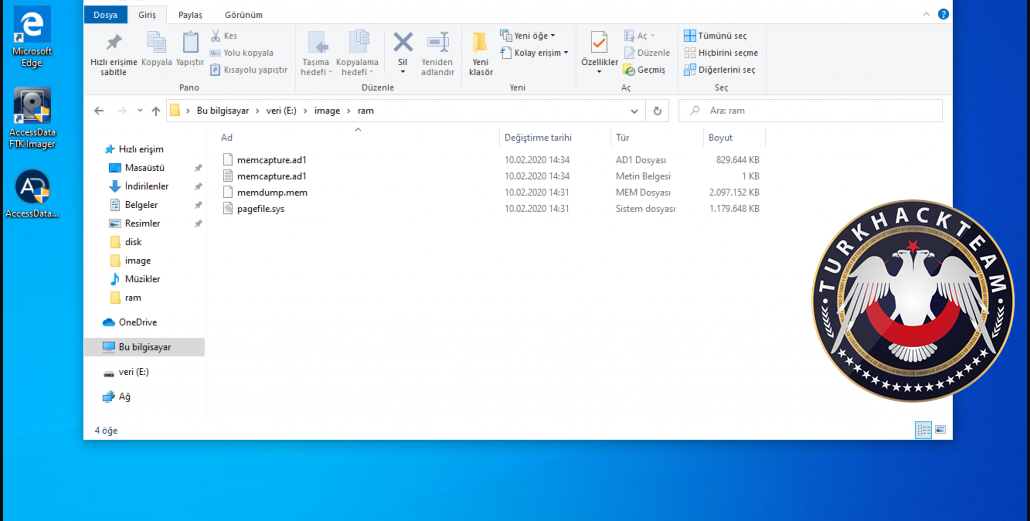

İmaj alma işlemimizi sorunsuz bir biçimde tamamladık.

Görselde de bırakacağım herhangi bir sorun yok.

Disk İmajı Alma İşlemine Geçiş

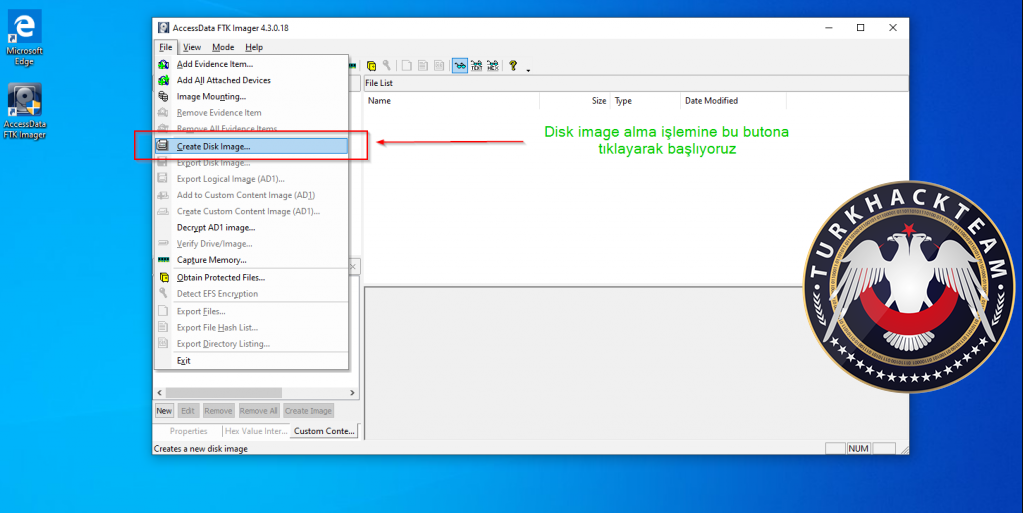

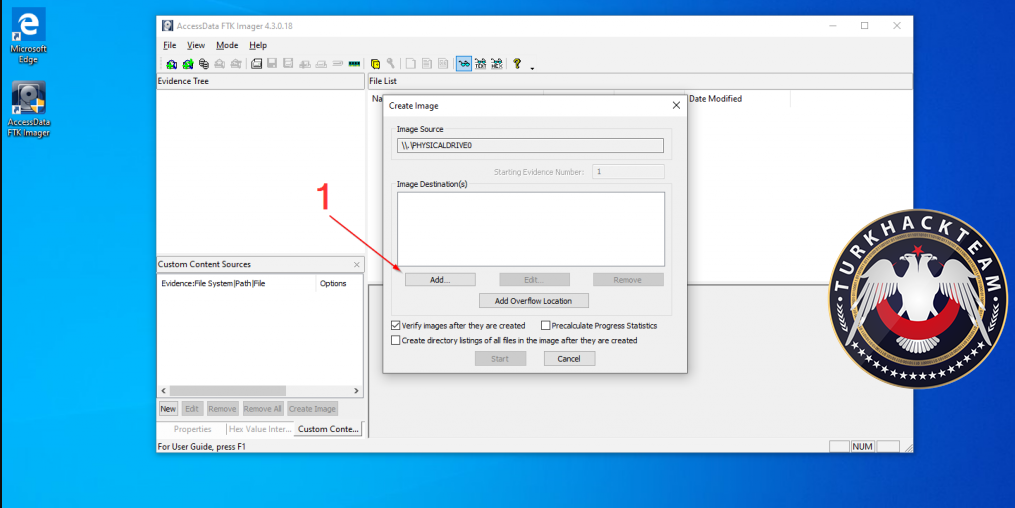

Tekrardan File > Create Disk Image sekmesi ile devam edeceğiz.

Yine çokça seçenek bizi karşılayacak.

Bunlara da göz atabiliriz.

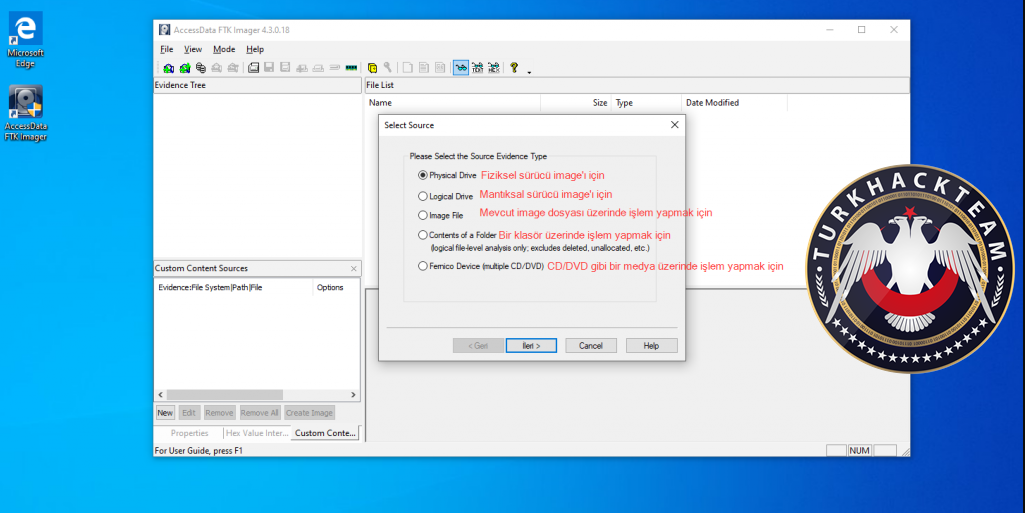

1 – Physical Drive: Fiziksel diskin imajı elde etme amaçlı kullanılacak.

2 – Logical Drive: Sayısal kısımların imajını elde etme amaçlı kullanılacak.

3 – Image File: Halihazırda bulunan imaj dosyalarının imajını elde etme amaçlı kullanılacak.

4 – Contents of a Folder: Herhangi bir klasörün imajını elde etme amaçlı kullanılacak.

5 – Fernico Device: Alınan imajı CD gibi yerlerin üzerine kayıt etme amaçlı kullanılacak.

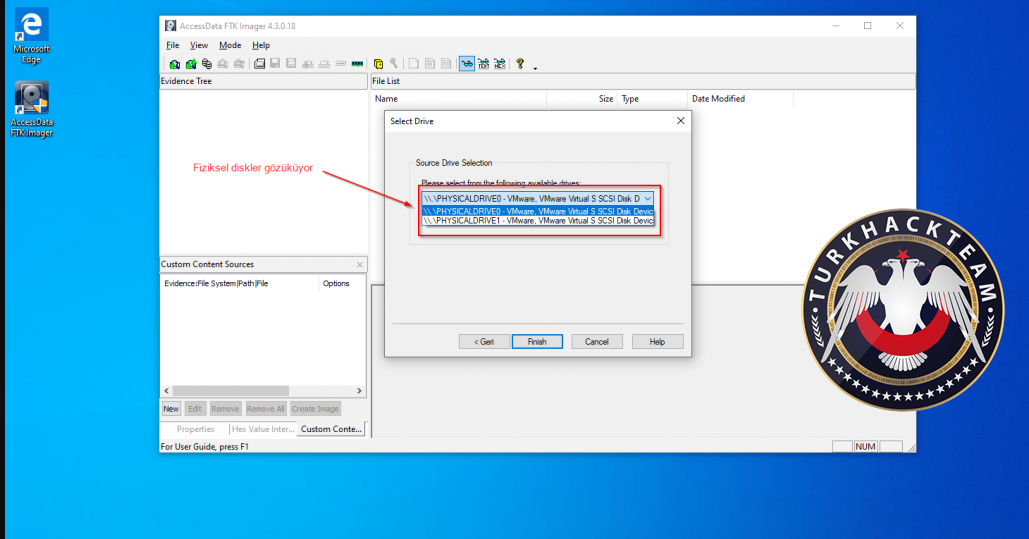

Biz fiziksel disk imajı almak istediğimizden Physical Drive ile devam edeceğiz.

Devam ettiğim kısımın görselini bırakıyorum.

Sonrasında Add kısmı ile ilerleyelim.

Add kısmı ile ilerleyince karşılayan ekranı da bırakıyorum.

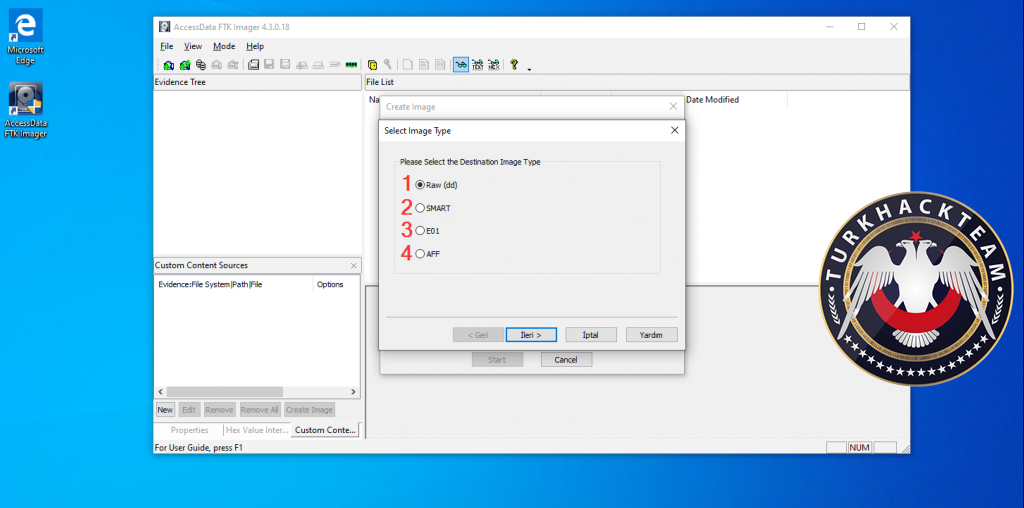

Burada bazı seçenekler var onların da ne anlama geldiğini anlatacağım.

1 – Raw ( dd ) : İmaj alınırken hiçbir sıkıştırma yapılmaz, bize vereceği imajın boyutu ham ile aynıdır.

Hatta vereceği imaj hiçbir metaveri bulundurmaz.

2- SMART : Linux dağıtımları için verilen bir bölümdür.

Ham verilerin yanında metaveri bulundurur.

3- E01 : Bu kısım EnCase imaj biçimidir, data klasöre yazdırılırken tablolara ayrılır, ayrılan her tabloya checksum niteliği yazılır.

Bu sebeple imaj klasörü sadece düz veri içermez, metaveri ve doğrulama kısımlarını da barındırır.

4 – AFF : Gelişmiş Dosya Biçimidir, veri ile metaveri bilgileri harmanlanır ve doğruca tek dosya içerisine saklanır.

Buraya da açıklık getirdiğimize göre devam edebiliriz.

Şimdi E01 ile ilerleyeceğiz.

Seçimimizi yapıp "İleri" seçeneğine tıklayalım.

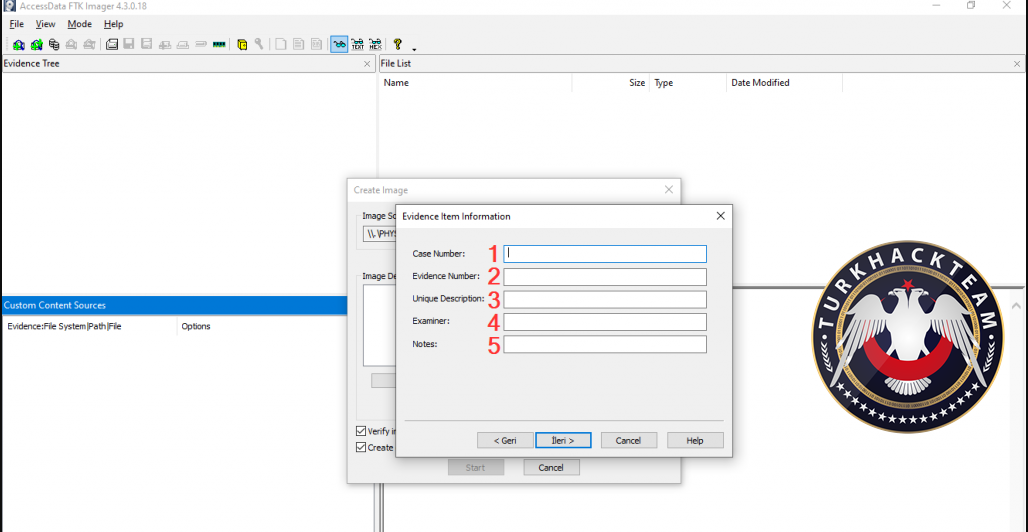

Bizi karşılayacak ekranın görselini bırakıyorum.

1 – Case Number: Soruşturma numarası.

2 – Evidence Number: Kanıt numarası.

3 – Unique Description: İmajı diğer imajlardan ayırması için verilen kod ya da ad.

4 – Examiner: Analistin bilgileri.

5 – Notes: İmajını aldığımız disk ve imajı alınacak kişinin bilgileri

Bölümlere ilgili verileri yazdıktan sonra " Next " seçeneği ile ilerleyeceğiz.

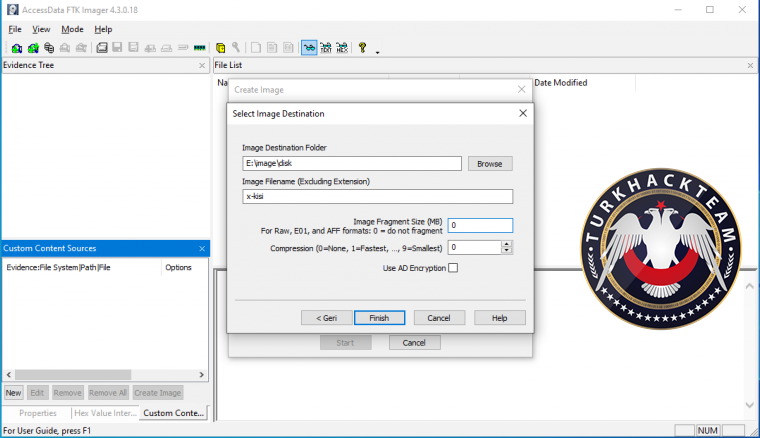

Görselini bıraktığım ekran bizi karşılayacak.

Hiçbir sıkıştırma ya da imaj parçalama işlemi yapmayacağım.

Bu yüzden " Image Fragment Sıze" ve " Compression " 0 olacak şekilde doldurdum.

Finish ile ilerleyelim.

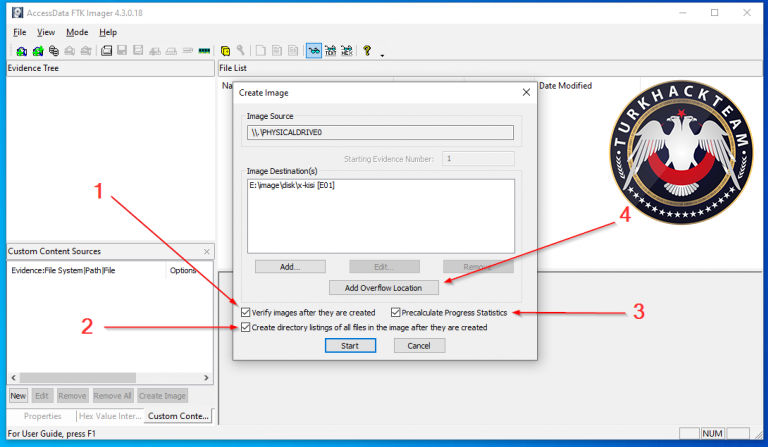

Sonrasında görselini bırakacağım ekran ile karşılaşacağız.

1 – Check Verify images after they are created: Aldığımız imajın düzgün bir biçimde alınıp alınmadığına dair test yapar.

2 – Create directory listings of all files in the image after they are created: İmaj alma kısmından sonra imajın içindeki klasörler ve o klasörlere ait bilgilerin bulunduğu farklı bir klasör çıkartır.

3 – Precalculate Progress Statistics: İmaj alma uygulamasının ne zaman sona ereceğini bildirir.

4 – Add Overflow Location: Bu kısımda ise imaj klasörünü yazdığımız bölümde yeterli yer olmadığında ek bir path açmamızı sağlar.

Bu vesileyle de işlem sekteye uğramaz.

Bütün ayarlamalardan sonra " Start " ile devam edeceğim.

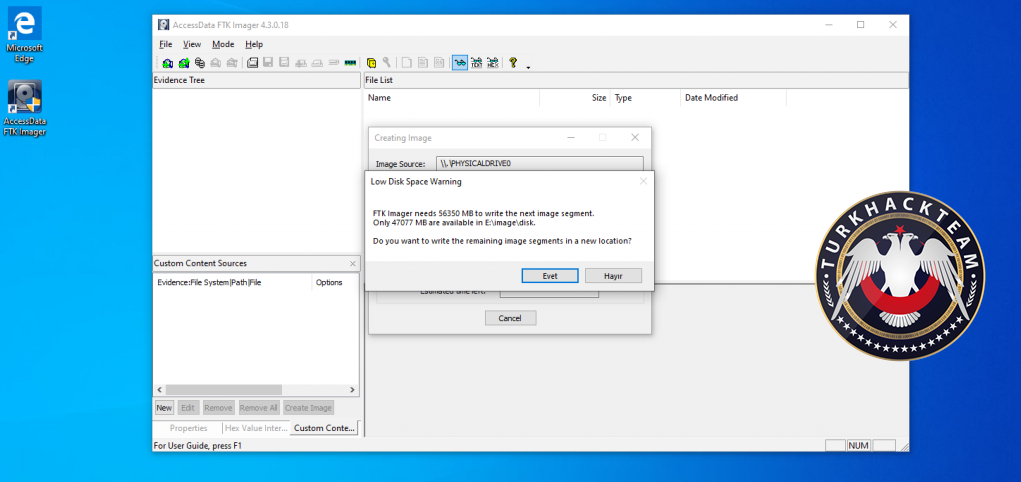

Görselde bir hata görüyoruz.

Ben bu hatayı bilinçli olarak önceden ayarladım.

Hatırlarsanız yukarıda dedim ki kapasitemiz 50GB'dır.

İşlem yaparken sıkıştırma yapmayacaksanız yani direkt tam boyutta imaj alacaksak imajını alacağımız diskin boyutu kaynağımızdaki diskten büyük olmamalı.

Yoksa bu şekilde hata ile karşılaşırız.

Hemen küçük bir düzenleme ile imaj alacağımız "E" sürücüsünün boyutunu 50 GB daha artırdık.

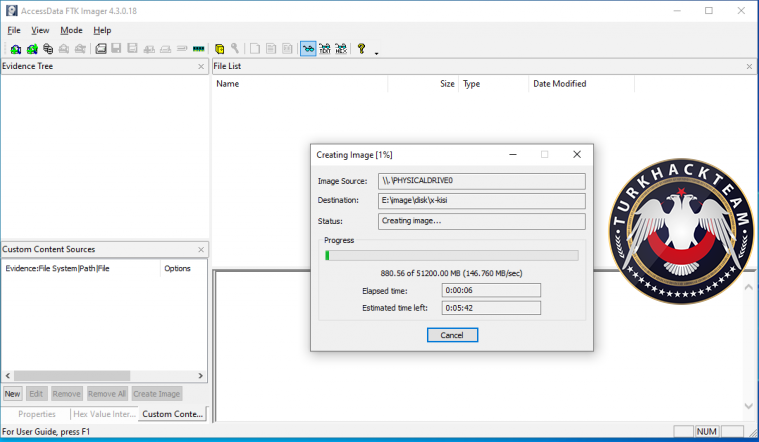

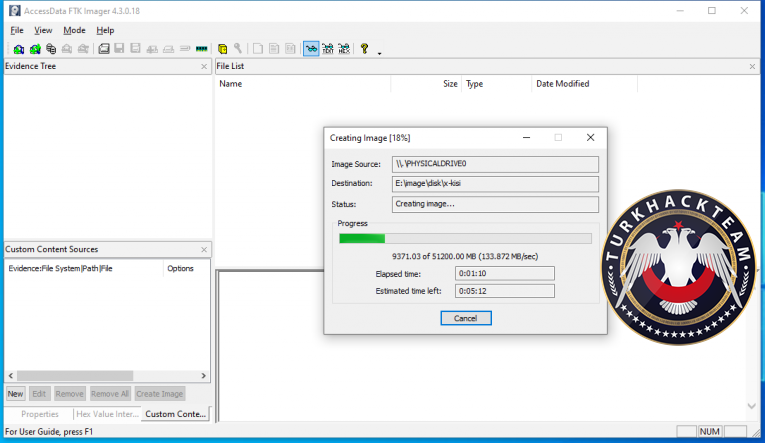

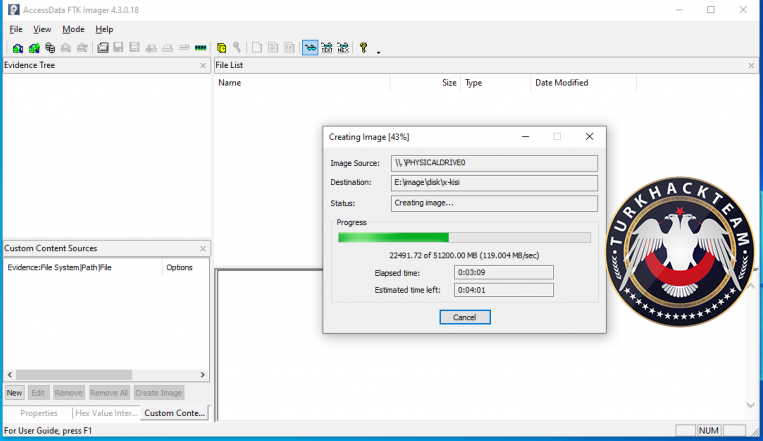

Sonrasında imaj işlemimiz başlayacaktır.

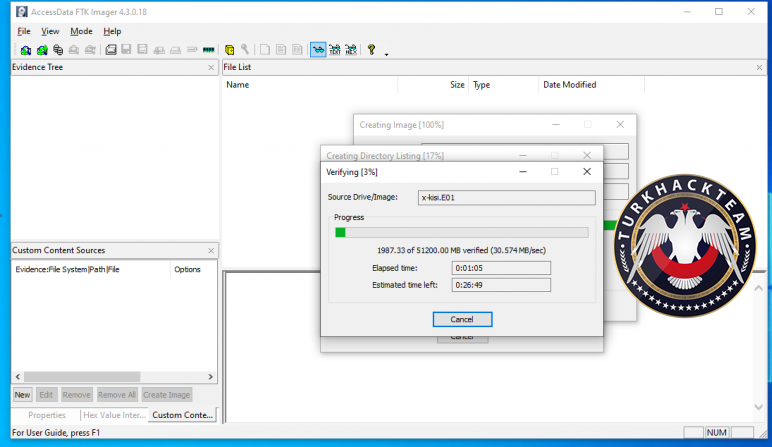

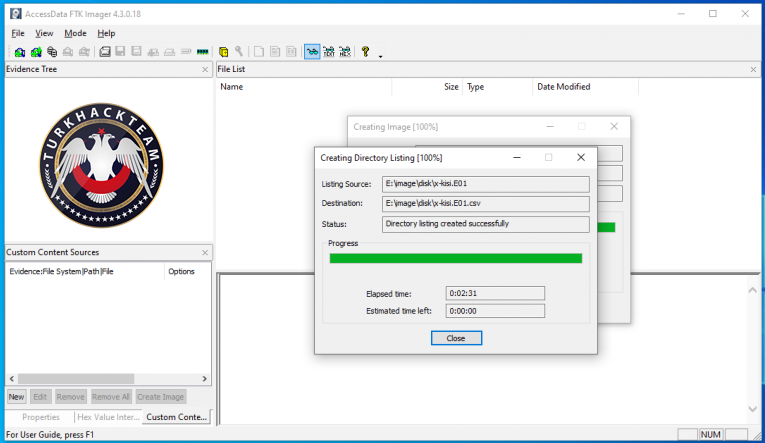

İmaj işlemi burada sonlandı, akabinde doğrulama kısmı başlayacaktır.

Doğrulama ekranından sonra da özet ekranı gelecektir.

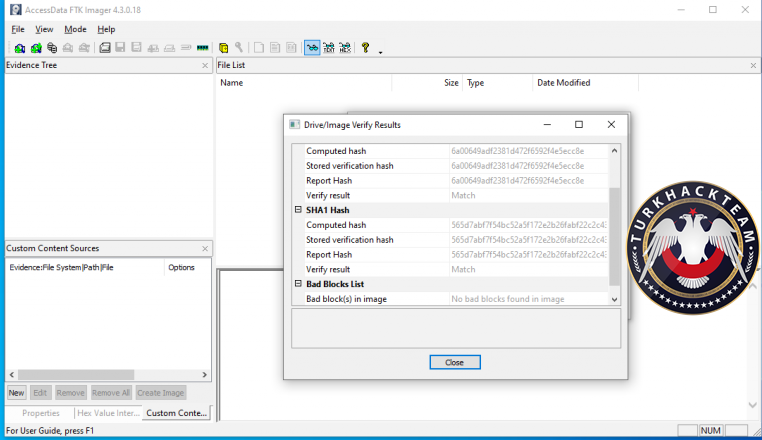

Sonrasında imajı başarılı bir şekilde aldığımızı gösterecektir.

Görselde vereceğim şekilde göreceksiniz.

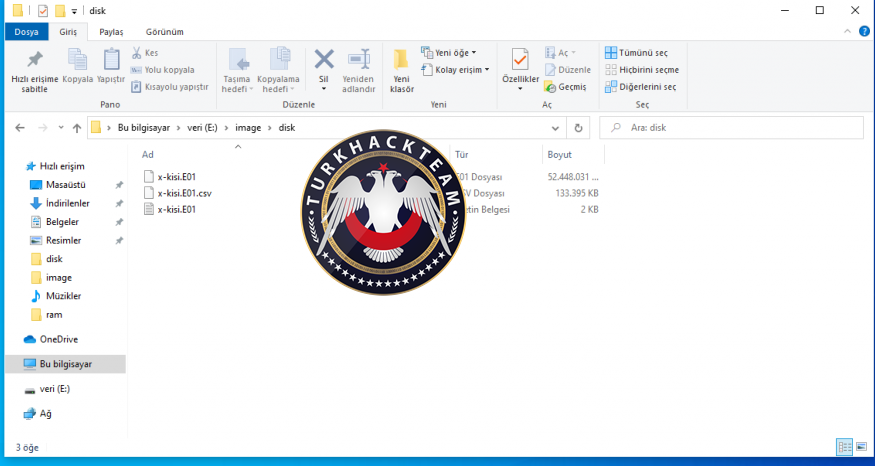

İmajlarımız ve farklı dosyalarımız oluşturuldu artık.

1 – x-kisi.E01: Disk imaj dosyası

2 – x-kisi.E01.csv: İmaj içeriği verileri

3 – x-kisi.E01.txt: Metaveri bilgisi ( HASH verisi, disk verisi gibi bir takım veriler bulunduruyor )

Evet ram ve disk imajı alma işlemleri bu şekilde yapılabilir.

Eğitim serisinin ikinci bölümünde bu imajlar nasıl açılır onlara bakacağız.

Baştan sona okuyan herkese bir teşekkürü borç bilirim.

Faydalı olması dileği ile, serinini ikinci bölümünde görüşmek üzere.

Bu eğitim serimizde FTK IMAGER ile işlemlerimizi yapacağız, sizler de kullanımına ilişkin bilgi sahibi olacaksınız.

Devamında ise Windows ve Linux toollarıyla da işlem yapılışını göreceğiz.

Bu eğitim serisine başlamamın amacı bir adli vaka karşısında şüpheli konumdaki sistemle karşılaştığımızda neler yapabileceğimizi, nasıl adli imaj alabileceğimizi hatta aldığımız imajın sonrasında nasıl incelenebileceğini öğretmektir.

Olay senaryomuzu aşağıya vereceğim ve bu senaryoya göre hareket edeceğiz.

Şimdi bizim bir tane şüpheli sistemimiz olsun, sistemde de kurulu bir Windows işletimi bulunsun.

Bizden istenilen şey bu sistemin imajını mevzuata uygun olarak almamız olsun.

Görselde görüleceği üzere iki tane de diskimiz var.

Disklerden birinde işletim sistemimiz var bu da "C"

(50GB Kapasitesi mevcut.)

Disklerden bir diğeri de "E" bu diskte imaj alacağımız disk.

(Bu da 50GB Kapasiteye sahip.)

Yapılacak İşlem Basamakları Sırası

1 – FTK Yazılımının Kurulumu

2 – Memory ( RAM ) İmajı Elde Etme İşlemi

3 – Disk imajı Elde Etme İşlemi

FTK Yazılımının Kurulumu Aşaması

FTK yazılımını birden fazla versiyon içeriyor.

Product Downloads adresinden, FTK IMAGER VERSION 4.3.0 'ı yükleyeceğim.

Kurulum oldukça basittir şimdi görseller ile göstereceğim zaten.

Önce verdiğim linkten indirdiğimiz .exe'yi çift tık ile açalım.

Kurulumu yaptık, önce disk şemamızı gözden geçireceğiz.

Şimdi sistemin kurulu bulunduğu "C" görünüyor.

Ve Disk imajı alacağım "E" görünüyor.

Kurulumu tamamladığımızı varsayarak devam edeceğim.

Memory İmajı Almak(MEMORY=RAM)

Genelde adli olaylarda ilk önce ram imajı alınır.

Önce FTK yazılımını başlatıyorum ve karşılaşacağımız ekranı aşağıya bırakacağım.

Yazılımın tüm sekmelerini tek tek anlatmak gibi bir derdim yok biz işimizi görecek, en sık kullanılan bölümlere bakacağız.

Daha sonra yine görselde verdiğim şekilde ilerleyelim.

(File > Capture Memory)

Aşağıya bırakacağım ekran ile karşılaşacağız yine.

Karşılaşacağımız ekranda bazı seçenekler var, sırası ile bakalım.

1 – Destination Path: İmajın kaydının yapılacağı bölüm.( sisteme takılacak diğer bir disk, harici bir disk ya da ağ üzerinden bir share durumu )

2 – Include pagefile: pagefile.sys uzantısı ile windowsun sanal bellek şeklinde kullandığı dosya türüdür.

Bu kısım ram miktarının yetersiz kaldığı durumlarda rol oynar.

Bu yüzden de veri olarak çokça zengin bir kısımdır.

3 - Create AD1 file: Bu kısımı seçtiğimizde ise, hem ram hem de pagefile klasörlerini paketleyip imaj şeklinde veriyor.

Ben işaretledim.

Bütün bu işlemlerin ardından RAM İmajı almak için hazırız diyebilirim.

Capture Memory ile devam edelim.

İşlemlerimiz sürdürülüyor.

İmaj alma işlemimizi sorunsuz bir biçimde tamamladık.

Görselde de bırakacağım herhangi bir sorun yok.

Disk İmajı Alma İşlemine Geçiş

Tekrardan File > Create Disk Image sekmesi ile devam edeceğiz.

Yine çokça seçenek bizi karşılayacak.

Bunlara da göz atabiliriz.

1 – Physical Drive: Fiziksel diskin imajı elde etme amaçlı kullanılacak.

2 – Logical Drive: Sayısal kısımların imajını elde etme amaçlı kullanılacak.

3 – Image File: Halihazırda bulunan imaj dosyalarının imajını elde etme amaçlı kullanılacak.

4 – Contents of a Folder: Herhangi bir klasörün imajını elde etme amaçlı kullanılacak.

5 – Fernico Device: Alınan imajı CD gibi yerlerin üzerine kayıt etme amaçlı kullanılacak.

Biz fiziksel disk imajı almak istediğimizden Physical Drive ile devam edeceğiz.

Devam ettiğim kısımın görselini bırakıyorum.

Sonrasında Add kısmı ile ilerleyelim.

Add kısmı ile ilerleyince karşılayan ekranı da bırakıyorum.

Burada bazı seçenekler var onların da ne anlama geldiğini anlatacağım.

1 – Raw ( dd ) : İmaj alınırken hiçbir sıkıştırma yapılmaz, bize vereceği imajın boyutu ham ile aynıdır.

Hatta vereceği imaj hiçbir metaveri bulundurmaz.

2- SMART : Linux dağıtımları için verilen bir bölümdür.

Ham verilerin yanında metaveri bulundurur.

3- E01 : Bu kısım EnCase imaj biçimidir, data klasöre yazdırılırken tablolara ayrılır, ayrılan her tabloya checksum niteliği yazılır.

Bu sebeple imaj klasörü sadece düz veri içermez, metaveri ve doğrulama kısımlarını da barındırır.

4 – AFF : Gelişmiş Dosya Biçimidir, veri ile metaveri bilgileri harmanlanır ve doğruca tek dosya içerisine saklanır.

Buraya da açıklık getirdiğimize göre devam edebiliriz.

Şimdi E01 ile ilerleyeceğiz.

Seçimimizi yapıp "İleri" seçeneğine tıklayalım.

Bizi karşılayacak ekranın görselini bırakıyorum.

1 – Case Number: Soruşturma numarası.

2 – Evidence Number: Kanıt numarası.

3 – Unique Description: İmajı diğer imajlardan ayırması için verilen kod ya da ad.

4 – Examiner: Analistin bilgileri.

5 – Notes: İmajını aldığımız disk ve imajı alınacak kişinin bilgileri

Bölümlere ilgili verileri yazdıktan sonra " Next " seçeneği ile ilerleyeceğiz.

Görselini bıraktığım ekran bizi karşılayacak.

Hiçbir sıkıştırma ya da imaj parçalama işlemi yapmayacağım.

Bu yüzden " Image Fragment Sıze" ve " Compression " 0 olacak şekilde doldurdum.

Finish ile ilerleyelim.

Sonrasında görselini bırakacağım ekran ile karşılaşacağız.

1 – Check Verify images after they are created: Aldığımız imajın düzgün bir biçimde alınıp alınmadığına dair test yapar.

2 – Create directory listings of all files in the image after they are created: İmaj alma kısmından sonra imajın içindeki klasörler ve o klasörlere ait bilgilerin bulunduğu farklı bir klasör çıkartır.

3 – Precalculate Progress Statistics: İmaj alma uygulamasının ne zaman sona ereceğini bildirir.

4 – Add Overflow Location: Bu kısımda ise imaj klasörünü yazdığımız bölümde yeterli yer olmadığında ek bir path açmamızı sağlar.

Bu vesileyle de işlem sekteye uğramaz.

Bütün ayarlamalardan sonra " Start " ile devam edeceğim.

Görselde bir hata görüyoruz.

Ben bu hatayı bilinçli olarak önceden ayarladım.

Hatırlarsanız yukarıda dedim ki kapasitemiz 50GB'dır.

İşlem yaparken sıkıştırma yapmayacaksanız yani direkt tam boyutta imaj alacaksak imajını alacağımız diskin boyutu kaynağımızdaki diskten büyük olmamalı.

Yoksa bu şekilde hata ile karşılaşırız.

Hemen küçük bir düzenleme ile imaj alacağımız "E" sürücüsünün boyutunu 50 GB daha artırdık.

Sonrasında imaj işlemimiz başlayacaktır.

İmaj işlemi burada sonlandı, akabinde doğrulama kısmı başlayacaktır.

Doğrulama ekranından sonra da özet ekranı gelecektir.

Sonrasında imajı başarılı bir şekilde aldığımızı gösterecektir.

Görselde vereceğim şekilde göreceksiniz.

İmajlarımız ve farklı dosyalarımız oluşturuldu artık.

1 – x-kisi.E01: Disk imaj dosyası

2 – x-kisi.E01.csv: İmaj içeriği verileri

3 – x-kisi.E01.txt: Metaveri bilgisi ( HASH verisi, disk verisi gibi bir takım veriler bulunduruyor )

Evet ram ve disk imajı alma işlemleri bu şekilde yapılabilir.

Eğitim serisinin ikinci bölümünde bu imajlar nasıl açılır onlara bakacağız.

Baştan sona okuyan herkese bir teşekkürü borç bilirim.

Faydalı olması dileği ile, serinini ikinci bölümünde görüşmek üzere.

Son düzenleme: