CVE-2023-3519 RCE Güvenlik Açığı Nedir ?

18 Temmuz 2023 tarihinde Citrix, NetScaler ADC ve NetScaler Gateway ürünlerini etkileyen zafiyetlere dair bir güvenlik bildirimi yayınladı. Bu cihazlar bir geçit veya kimlik doğrulama sunucusu olarak yapılandırıldığında ve bir müşteri tarafından yönetildiğinde (yani Citrix tarafından yönetilmeyen durumlarda), bir saldırgan tarafından başlatılan uzaktan kod yürütme tehlikesine karşı savunmasız olabilirler. Citrix tarafından yönetilen sunuculardaki zafiyetler zaten engellenmiştir.

Citrix, CVE-2023-3519'a karşı saldırıları, yamalanmamış cihazlara yönelik olarak gözlemlediklerini belirtiyor. Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) da bu zafiyeti kullanarak gerçekleştirilen bir saldırıyı detaylandıran bir bildiri yayınladı.

Palo Alto Networks müşterileri, CVE-2023-3519'a karşı korumaları ve hafifletmeleri şu yollarla alabilirler:

İleri Tehdit Önleme güvenlik aboneliği ile Next-Generation Firewall, saldırıları engellemeye yardımcı olabilir.

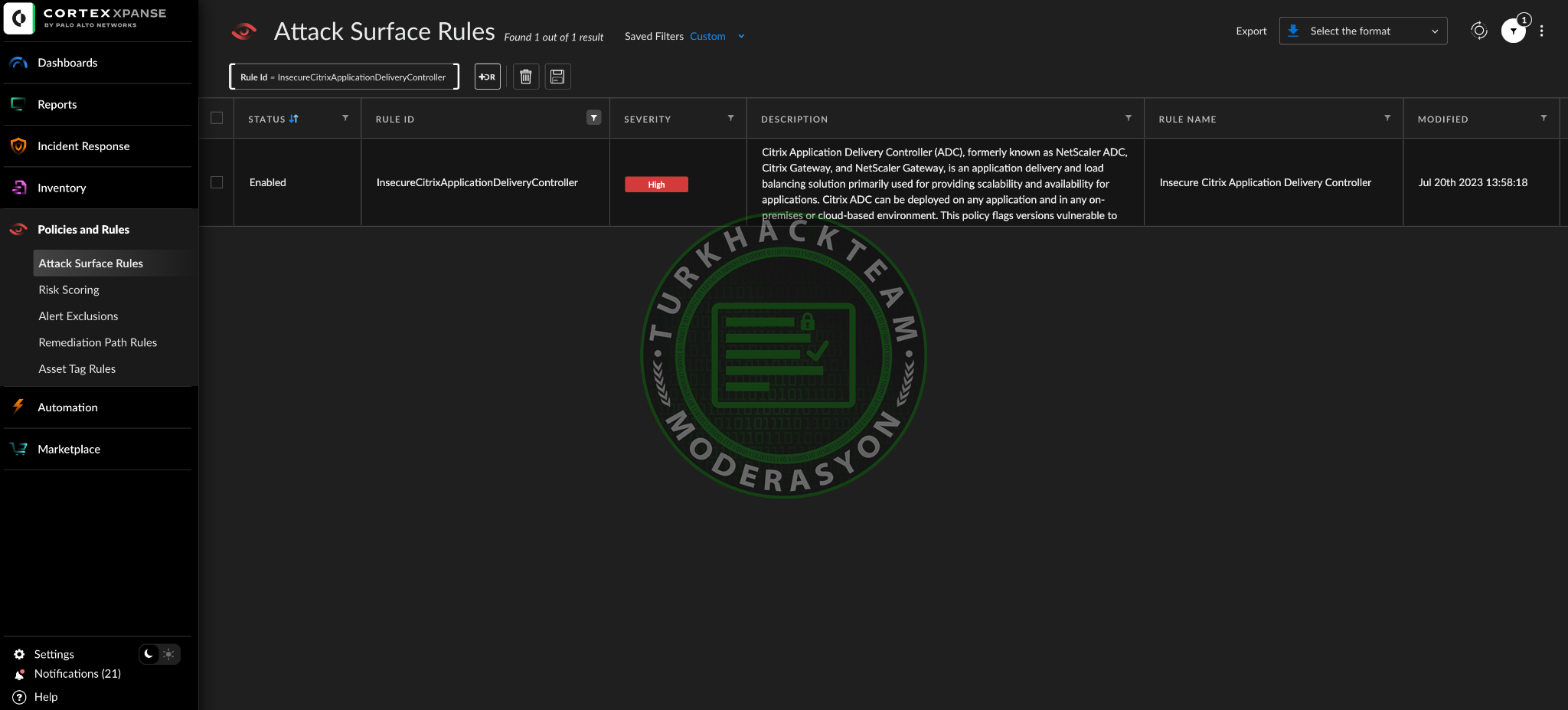

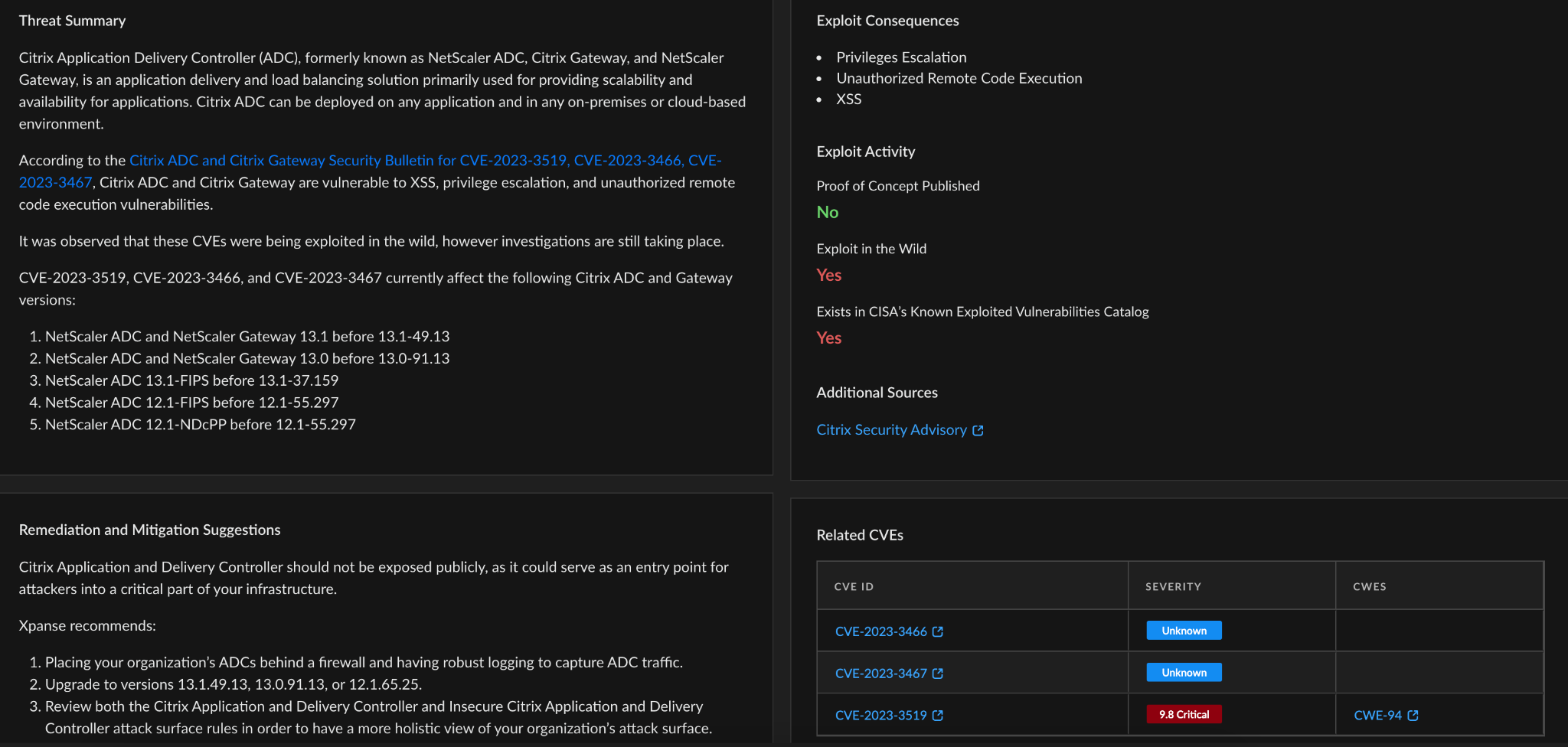

Cortex Xpanse müşterileri, "Güvensiz Citrix Uygulama Dağıtım Denetleyici" saldırı yüzeyi kuralı ile uygulamanın dışa açık örneklerini tanımlayabilirler.

Palo Alto Networks, Citrix tarafından sağlanan yazılım güncellemesi ile CVE-2023-3519 dahil olmak üzere bu zafiyetlere karşı yamalama yapılmasını önermektedir.

Vulnerabilities Discussed |

Zafiyetlerin Detayları

İşte Olayın En Sinir Bozucu Kısmı Puan 9.8

CVE-2023-3519, 18 Temmuz 2023 tarihinde açıklanan ve CVSS ciddiyet puanı 9.8 olan uzaktan kod yürütme (RCE) bir zafiyettir. Bu zafiyet, ağ trafiğini güvence altına almak için kullanılan NetScaler ADC'nin (ağ trafiğini koruma amacıyla kullanılan bir uygulama dağıtım denetleyici yazılımı) eski sürümlerini ve aynı zamanda uzaktaki ağ varlıklarının son kullanıcıları için VPN ve tek oturum açma (SSO) yetenekleri sunan bir erişim geçidi olan NetScaler Gateway'i etkiler.

NetScaler kullanıcılarını etkileyen bu güvenlik bildirimi kapsamında ele alınan ek zafiyetler şunlardır: CVE-2023-3466 ve CVE-2023-3467. Citrix'e göre, CVE-2023-3466, bir kurbanın, sanal NetScaler cihazının NetScaler IP (NSIP) ile aynı ağda ve NetScaler IP'ye bağlantı oluşturabilen bir saldırgan tarafından kontrol edilen bir bağlantıyı web tarayıcısı aracılığıyla ziyaret etmesini gerektiren yansıtılan Cross-Site Scripting (XSS) bir zafiyettir.

CVE-2023-3467 ise ayrıcalık yükseltme zafiyeti olup, saldırganların kimlik doğrulamasız erişime sahip olmalarını gerektirir ve NSIP veya alt ağ IP'si (SNIP) ile yönetim arayüzü erişimine izin verirken potansiyel olarak kök yönetici erişimine ayrıcalık yükseltmesine olanak tanır. CVE-2023-3466 ve CVE-2023-3467'nin ciddiyet puanları sırasıyla 8.3 ve 8'dir.

Citrix'e göre, bu üç zafiyet Citrix NetScaler ADC ve NetScaler Gateway'in aşağıdaki sürümlerini etkiler:

NetScaler ADC ve NetScaler Gateway 13.1 öncesinde 13.1-49.13

NetScaler ADC ve NetScaler Gateway 13.0 öncesinde 13.0-91.13

NetScaler ADC ve NetScaler Gateway sürüm 12.1 (EOL)

NetScaler ADC 13.1-FIPS öncesinde 13.1-37.159

NetScaler ADC 12.1-FIPS öncesinde 12.1-55.297

NetScaler ADC 12.1-NDcPP öncesinde 12.1-55.297

CISA ayrıca, cihazın bir geçit veya kimlik doğrulama, yetkilendirme ve denetim (AAA) sunucusu olarak yapılandırılması gerektiğini belirtmektedir. Citrix tarafından sağlanan güncellemeler, bu üç zafiyetin hepsini yamalar.

Saldırının Mevcut Kapsamı

CISA, tehdit aktörünün bu zafiyeti sıfır gün saldırısı olarak kullanarak kritik bir altyapı kuruluşunun NetScaler cihazına erişim kazandığı en az bir saldırıyı bildirmiştir. Bu olayda, tehdit aktörü CVE-2023-3519'u kullanarak hedeflenen cihaza bir PHP web kabuğu bırakmak için bu zafiyeti kullanmıştır.

Tehdit aktörü daha sonra bırakılan web shell'i kullanarak Active Directory verilerini sıralamış ve dışa aktarmıştır. Tehdit aktörü ayrıca daha fazla keşif faaliyeti denemiş ancak söz konusu NetScaler cihazı bölünmüş bir ortamda bulunduğu için başarısız olmuştur.

Citrix, bu zafiyet için bir yama yayınlamış ve tüm müşteri tarafından yönetilen cihazların mümkün olan en kısa sürede güncellenmesini önermektedir. Ayrıca, CISA, organizasyonunuzu bu zafiyet ve benzerleri karşısında korumak için algılama yöntemleri, olay yanıtı ipuçları, hafifletmeler ve güvenlik kontrollerini doğrulama bilgisi içeren bir tavsiye makalesi ve eşlik eden bir doküman yayınlamıştır.

CISA'nın algılama yöntemleri şunları içerir:

NetScaler cihaz kurulumunuzla ilgili belirli parametreleri değiştirme talimatları

Anormal durumları içerebilecek günlükleri kontrol etmek için belirli komutlar

Anormal Uygulama Dağıtım Denetleyicisi (ADC) aktivitesini gösteren çeşitli ağ günlüklerini gözden geçirme konusunda yönergeler

Olay yanıtı rehberliği, etkilenen cihazları karantinaya almak, hesap kimlik bilgilerini sağlamak ve süreçler, hizmetler ve günlükler gibi sistem ve ağ bileşenlerini incelemek gibi temel adımları içerir.

Hafifletmeler açısından, CISA organizasyonlara şunları önermektedir:

Mümkün olan en kısa sürede NetScaler ADC ve NetScaler Gateway'in ilgili güncel sürümünü yükleyin.

Üretim ve kurumsal ortamlarınızda tüm personel ve tüm hizmetler için phishing'e karşı dirençli çok faktörlü kimlik doğrulamayı (MFA) zorunlu hale getirmek dahil siber güvenlik en iyi uygulamalarını izleyin.

Daha fazla en iyi uygulama için CISA'nın Sektörler Arası Siber Güvenlik Performans Hedeflerine başvurarak bulunabilir.

Cortex Xpanse

Cortex Xpanse müşterileri, "Güvensiz Citrix Uygulama Dağıtım Denetleyici" saldırı yüzeyi kuralı ile uygulamanın dışa açık örneklerini tanımlayabilirler. Bu kural, varsayılan olarak "Açık" durumunda olan tüm müşterilere sunulmaktadır.

Şekil 1. Cortex Xpanse arayüzünün bir ekran görüntüsü, Güvensiz Citrix Uygulama Dağıtım Denetleyici kuralının etkin olduğunu göstermektedir.

Şekil 2. Cortex Xpanse arayüzünün bir ekran görüntüsü, Tehdit Özeti'ni göstermektedir, İyileştirme ve Hafifletme Önerileri dahil.

Tehdit Belirtileri

SHA-256 Karma Değeri

293fe23849cffb460e8d28691c640a5292fd4649b0f94a019b45cc586be83fd9

IP Adresleri

216.41.162[.]172

216.51.171[.]17

İlginç Kaynaklar Engellenmiş

Kaynaklarım :

New Critical Citrix ADC and Gateway Flaw Exploited as Zero-Day – Bleeping Computer

Citrix ADC and Citrix Gateway Security Bulletin for CVE-2023-3519, CVE-2023-3466, CVE-2023-3467 – Citrix Support Knowledge Center

Threat Actors Exploiting Citrix CVE-2023-3519 to Implant Webshells – CISA

Threat Actors Exploiting Citrix CVE-2023-3519 to Implant Webshells – CISA (PDF)

Advanced Threat Prevention

Next-Generation Firewall

Cortex Xpanse

Citrix ADC and Citrix Gateway Security Bulletin for CVE-2023-3519, CVE-2023-3466, CVE-2023-3467

Citrix ADC and Citrix Gateway Security Bulletin for CVE-2023-3519, CVE-2023-3466, CVE-2023-3467

New critical Citrix ADC and Gateway flaw exploited as zero-day

Citrix today is alerting customers of a critical-severity vulnerability (CVE-2023-3519) in NetScaler ADC and NetScaler Gateway that already has exploits in the wild, and "strongly urges" to install updated versions without delay.