Sunucu ve Web Siteleri İçin Derinlemesine Bilgi Toplama

Merhabalar saygıdeğer THT üyeleri/yöneticileri, bu konum da başlıkta da yazdığı gibi "Derinlemesine Bilgi Toplama - Gizli Dosya, Mailler, SubDomainler, Virtual Hostlar ve Çok Daha Fazlası"nı göreceğeiz, lafı çok uzatmadan başlayalım

Sırasıyla Göreceklerimiz

1- Ping atarak IP adresinin tespiti.

2- Whois ve Reverse Whois kayıtlarının incelenmesi.

3- Hedef sitenin Subdomainleri'nin tespit edilmesi.

4- Siteye kayıtlı Mail adresleri'nin tespit edilmesi.

5- Hedef site dahil olmak üzere Sanal Sunucuların (Virtual Host) tespit edilmesi.

6- Sitedeki gizli-bilinmeyen dosya ve klasörlere erişmek.

Başlamadan önce ben bu işlemleri Parrot security OS üzerinde gerçekleştireceğim.

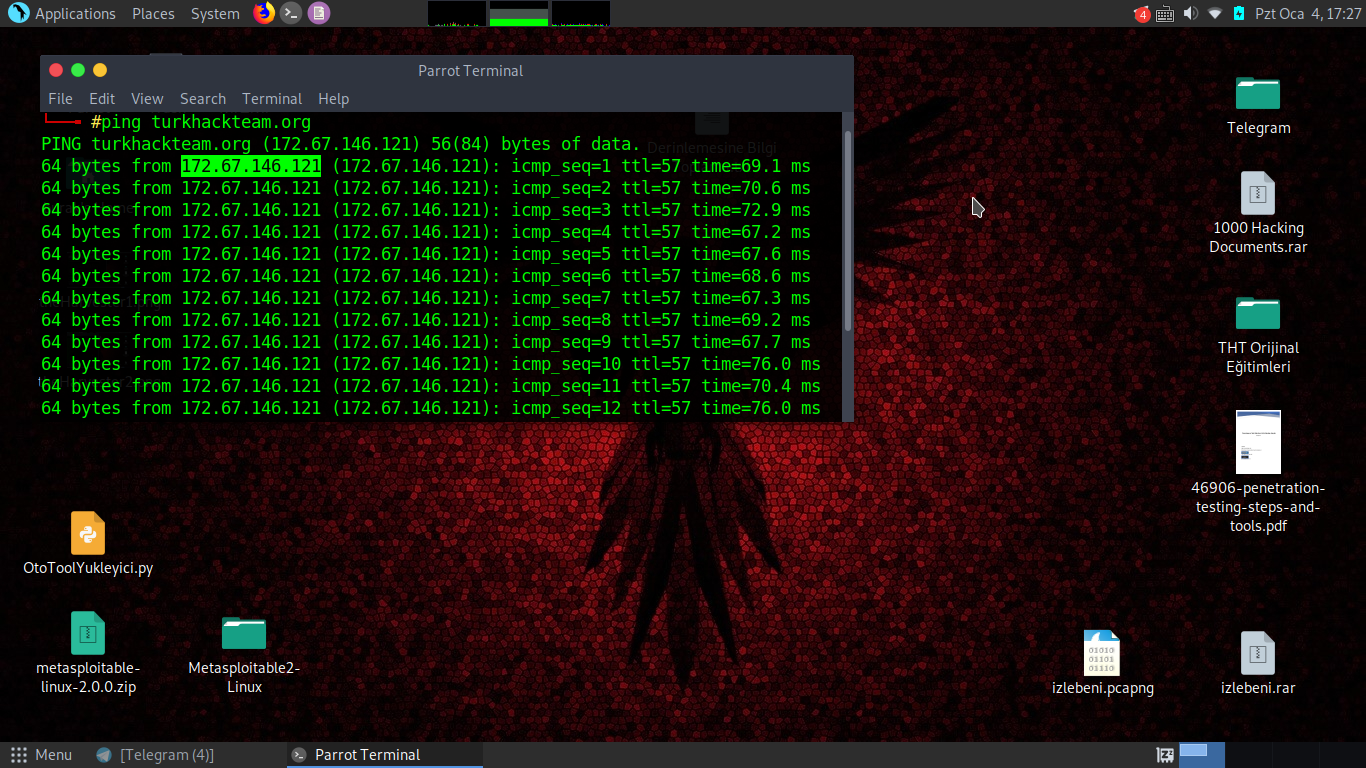

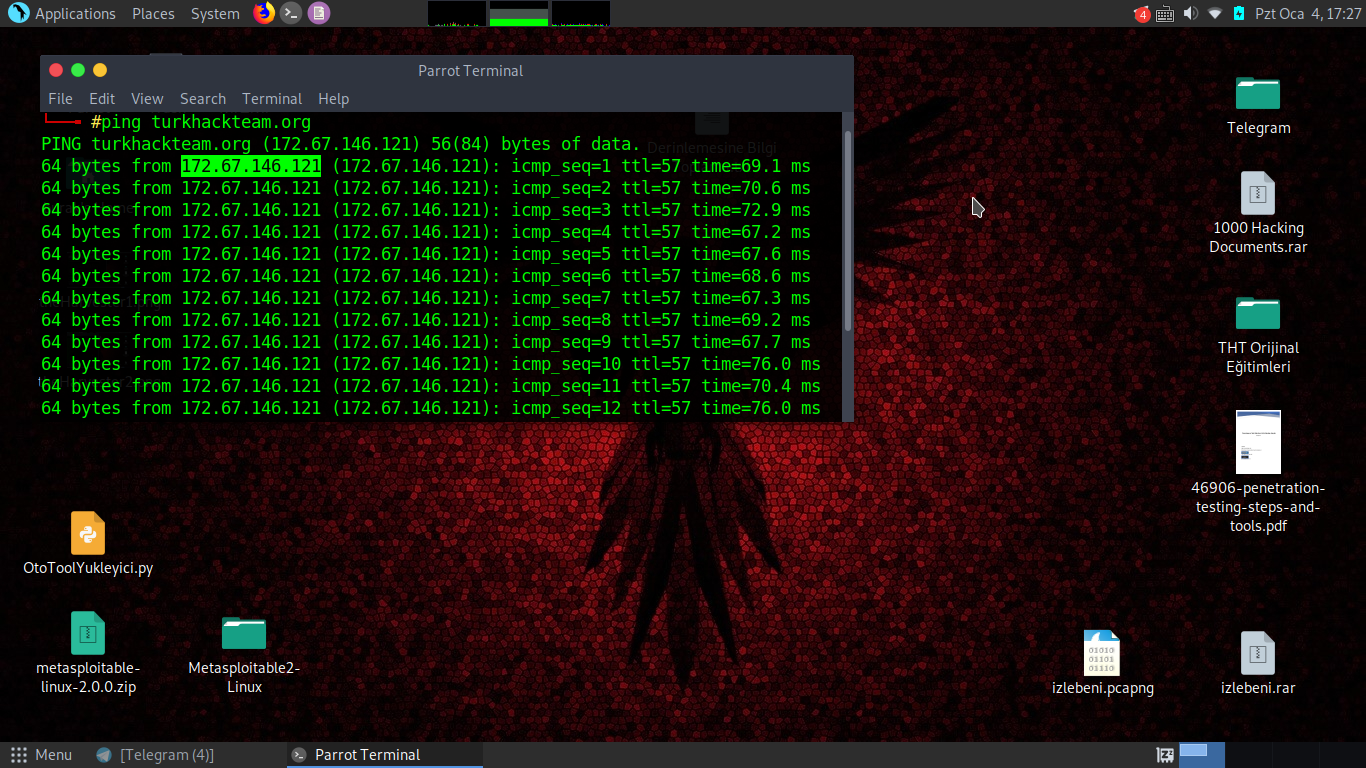

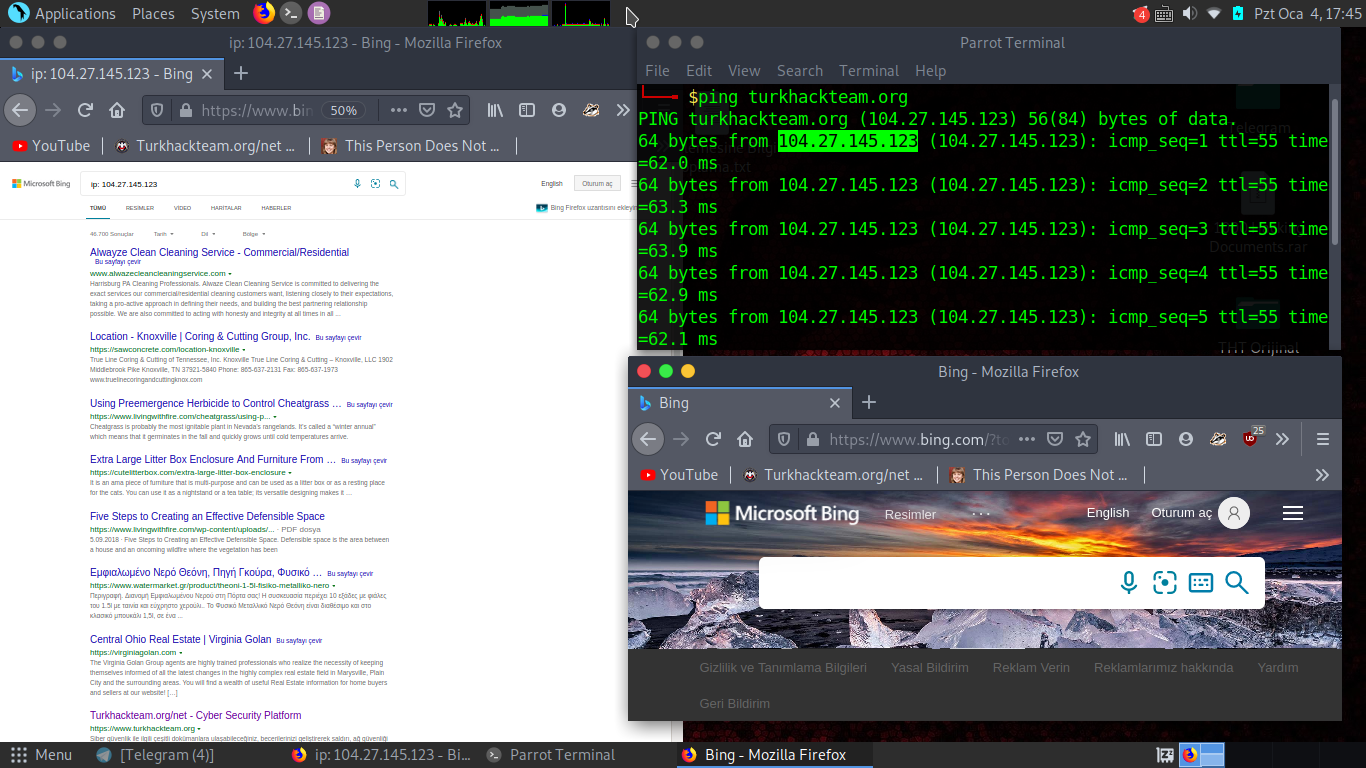

1 - Ping Atarak IP adresi veya adreslerinin tespiti

Hızlı birşekilde hemen bir terminal açıyorum ve ping hedefsite.com yazıp enterliyoruz birazdan yapacağımız örneklerde lazım olacak, örnek aşağıda;

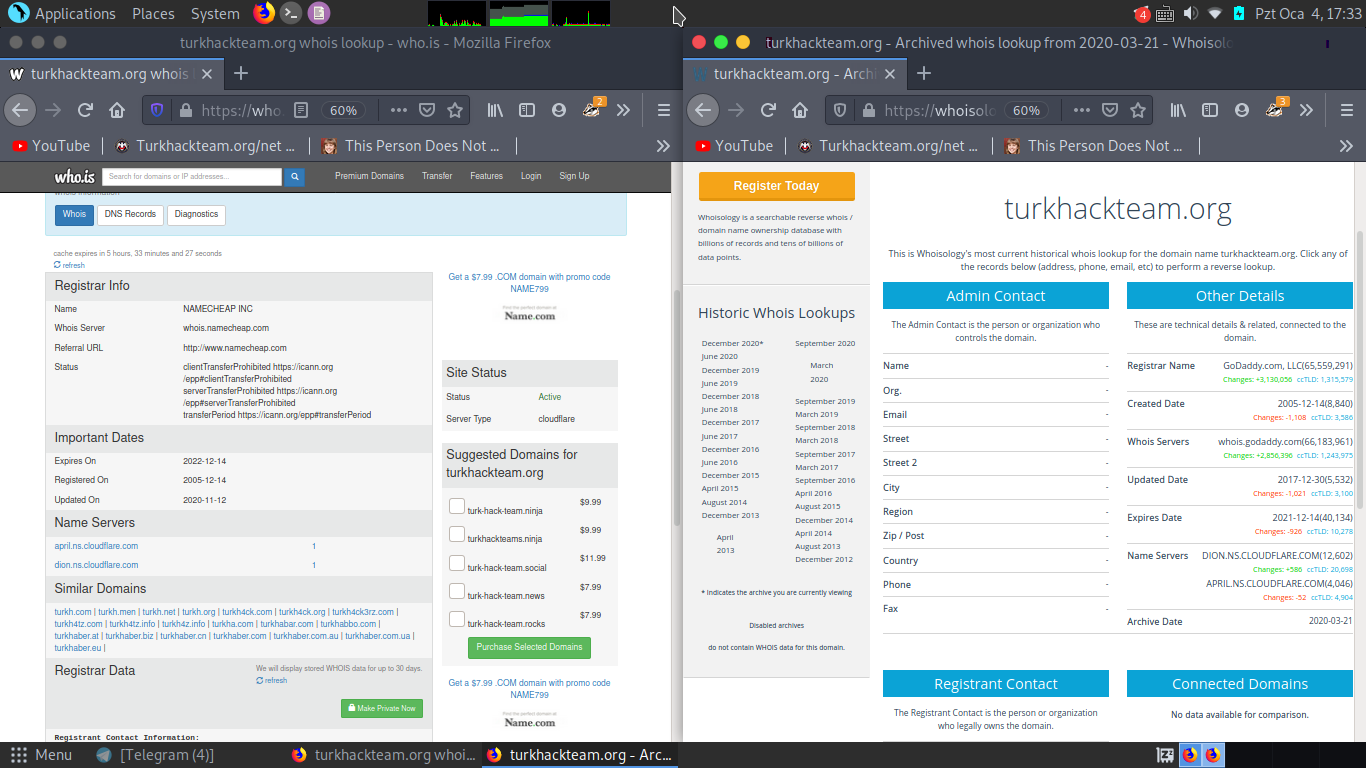

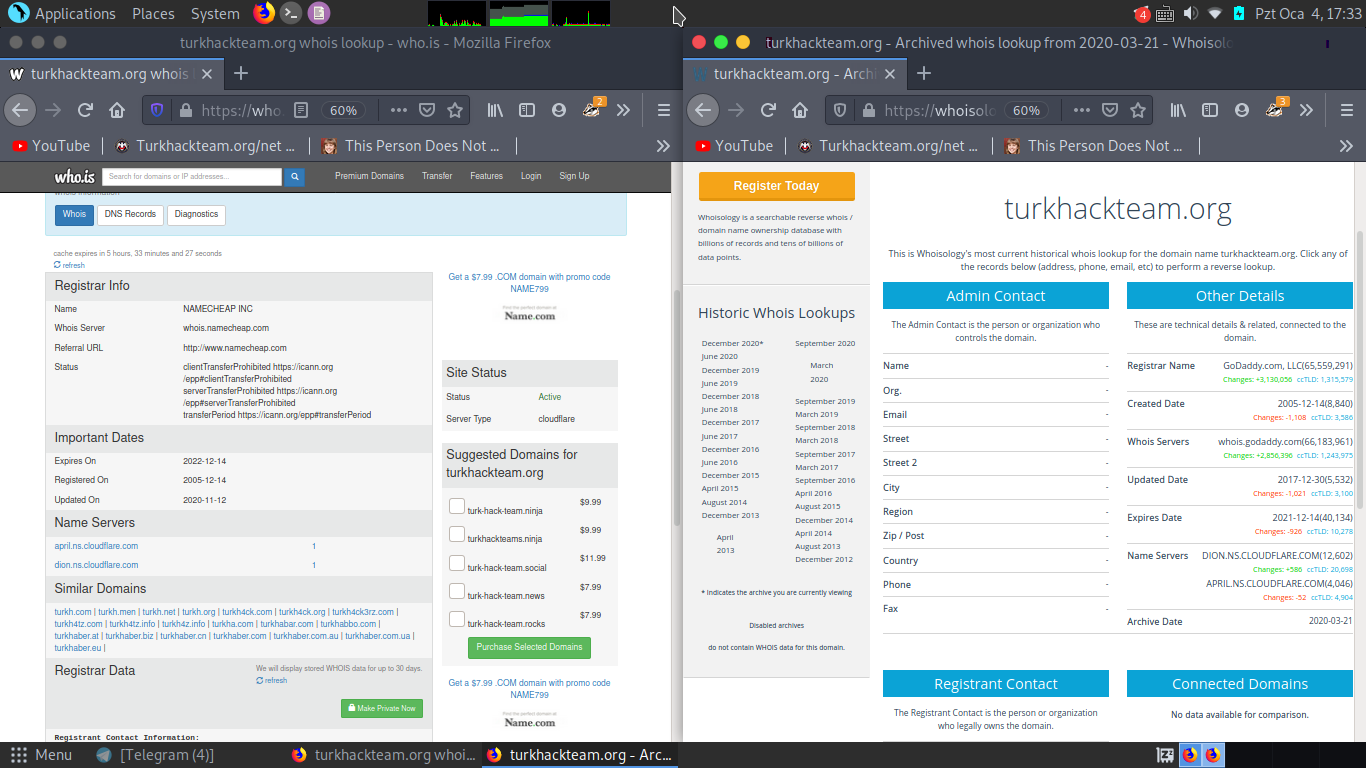

2 - Whois ve Reverse Whois Kayıtlarının incelenmesi

Whois kayıtları için "dmitry" gibi araçlar kullanabilirsiniz ancak, ben şimdilik aşağıda yazanları göstereceğim dostlar.

Normal whois kayıtları için => who.is

Reverse whois kayıtları için => whoisology.com

Resmi aşağıya bırakıyorum soldaki normal, sağdaki reverse.

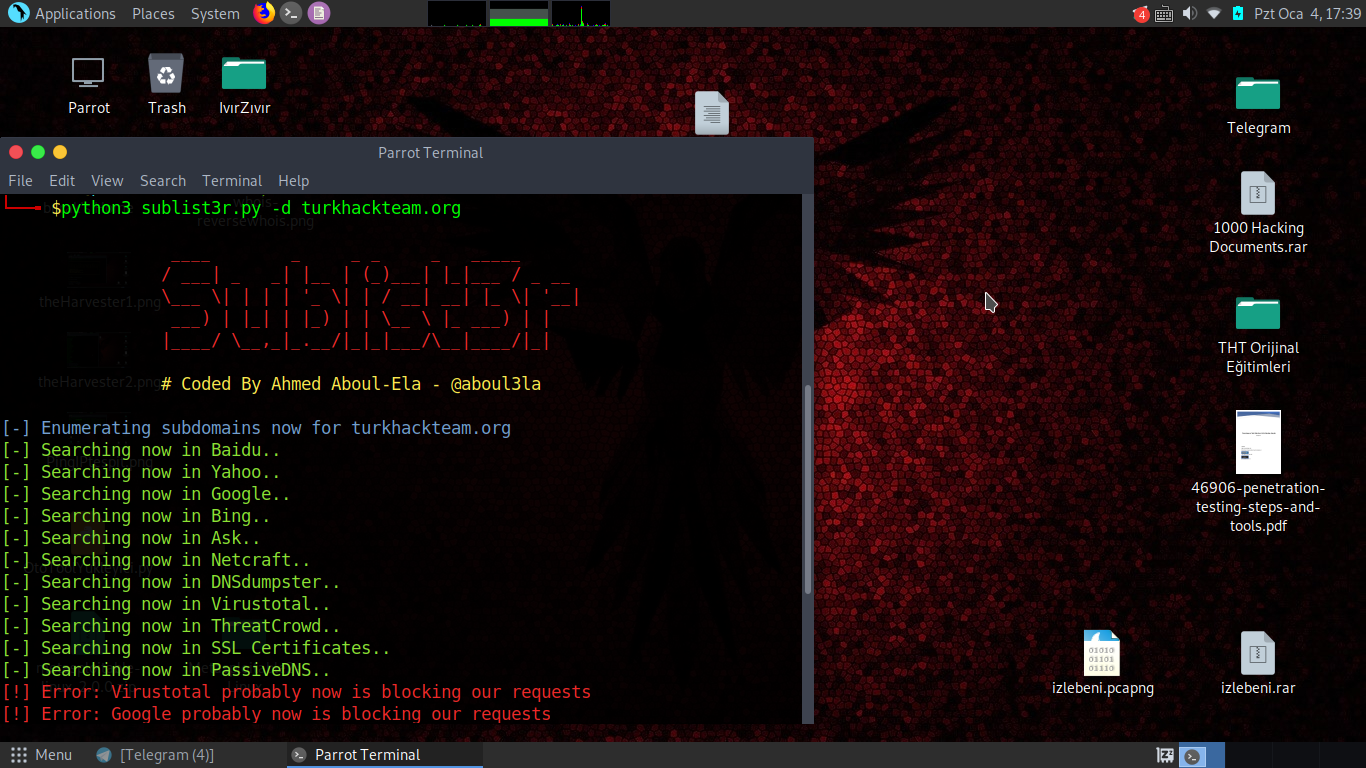

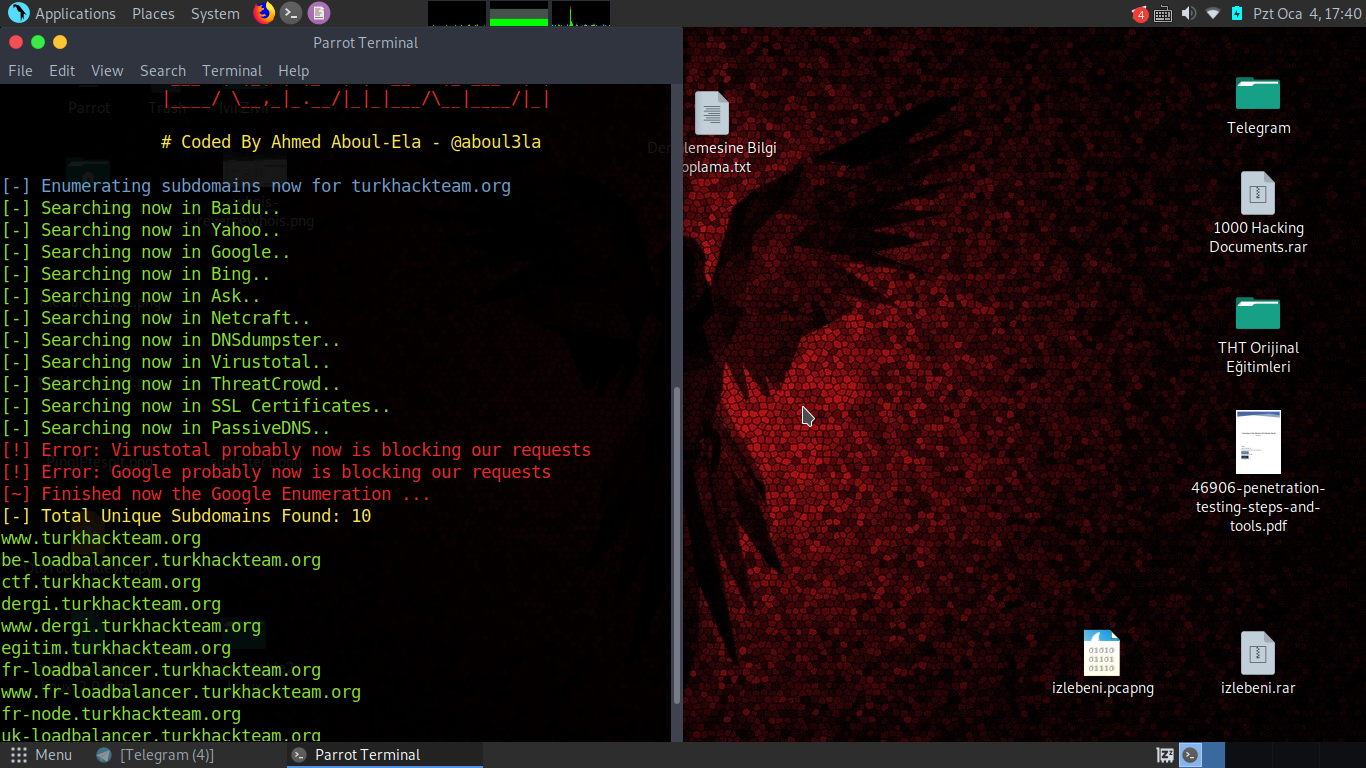

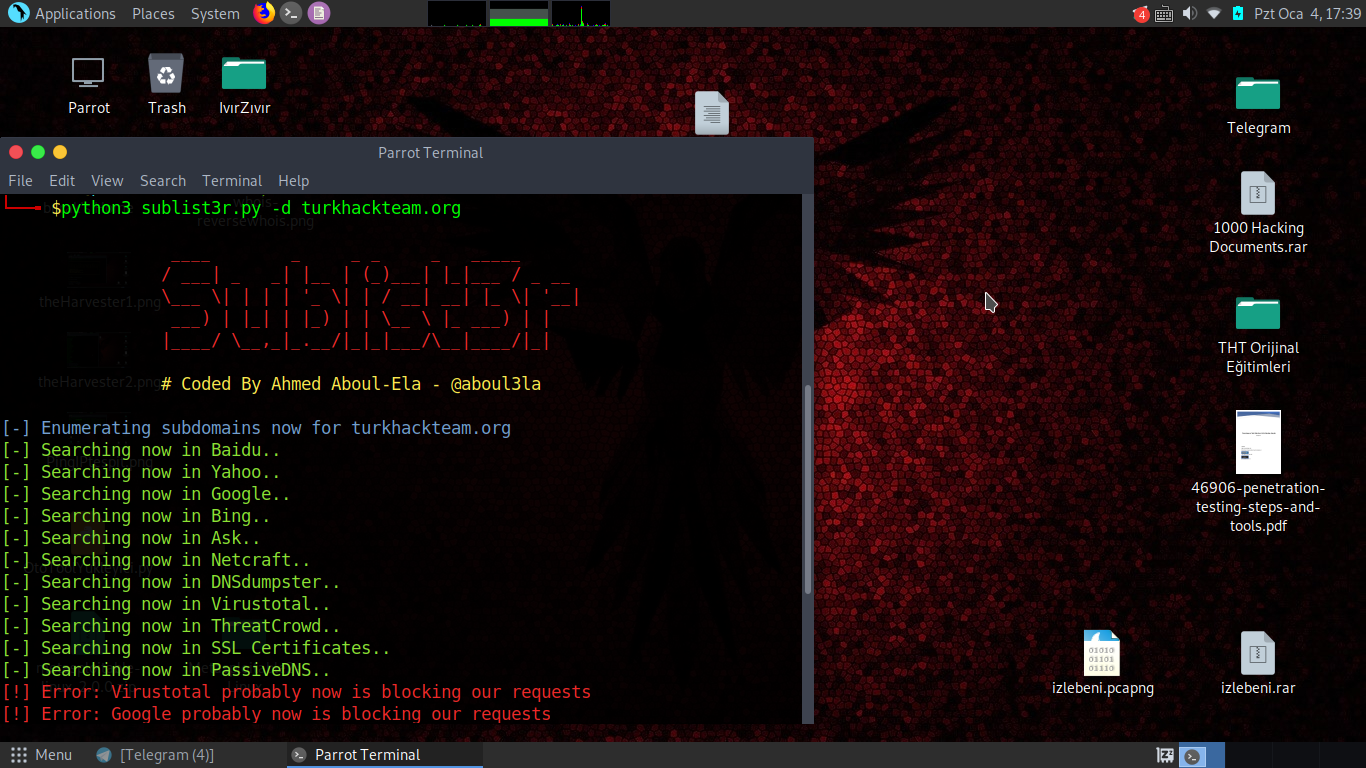

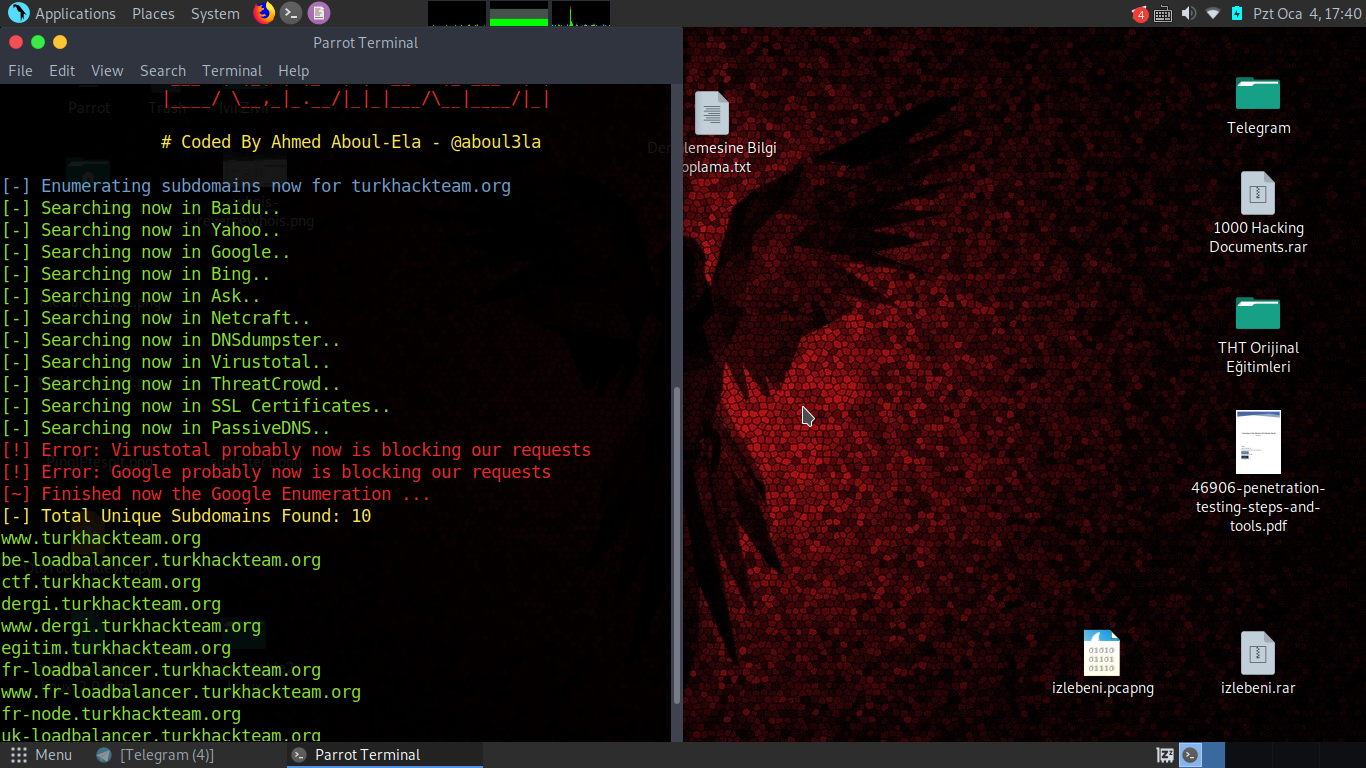

3 - Hedef sitenin Subdomainleri'nin tespit edilmesi

Subdomainlerin tespiti için ben Sublist3r aracını kullanacağım dostlar. Baidu, Yahoo, Google, Bing, Ask, Netcraft, DNSdumpster, Virustotal, ThreatCrow gibi motorlar üzerinden sonuçları bize toparlıyor bu araç. Aşağıya github linkini bırakıyorum arkadaşlar.

Sublist3r github => https://github.com/aboul3la/Sublist3r olurda bu link bigün kırılırsa google'a github/sublist3r yazmanız yeterli olacaktır.

Kullanımı oldukça basit aslında, kurulumu yaptıktan sonra aracın kurulu olduğu dizine gelip python3 ile aracı çalıştırıyoruz. Örneği aşağıya koyuyorum.

python3 sublist3r.py -d hedefsite.com "-d parametresini kullanarak domain'i belirttik gerisini araç hallediyor."

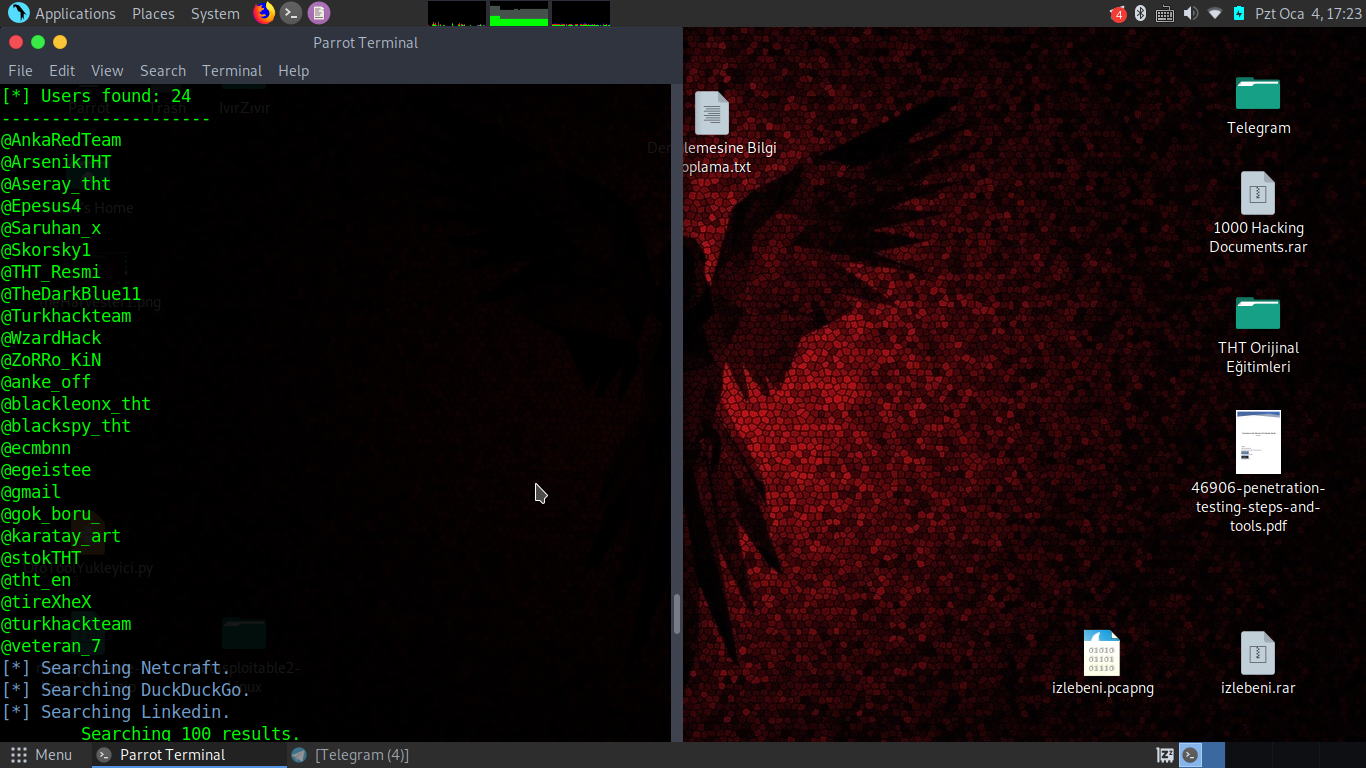

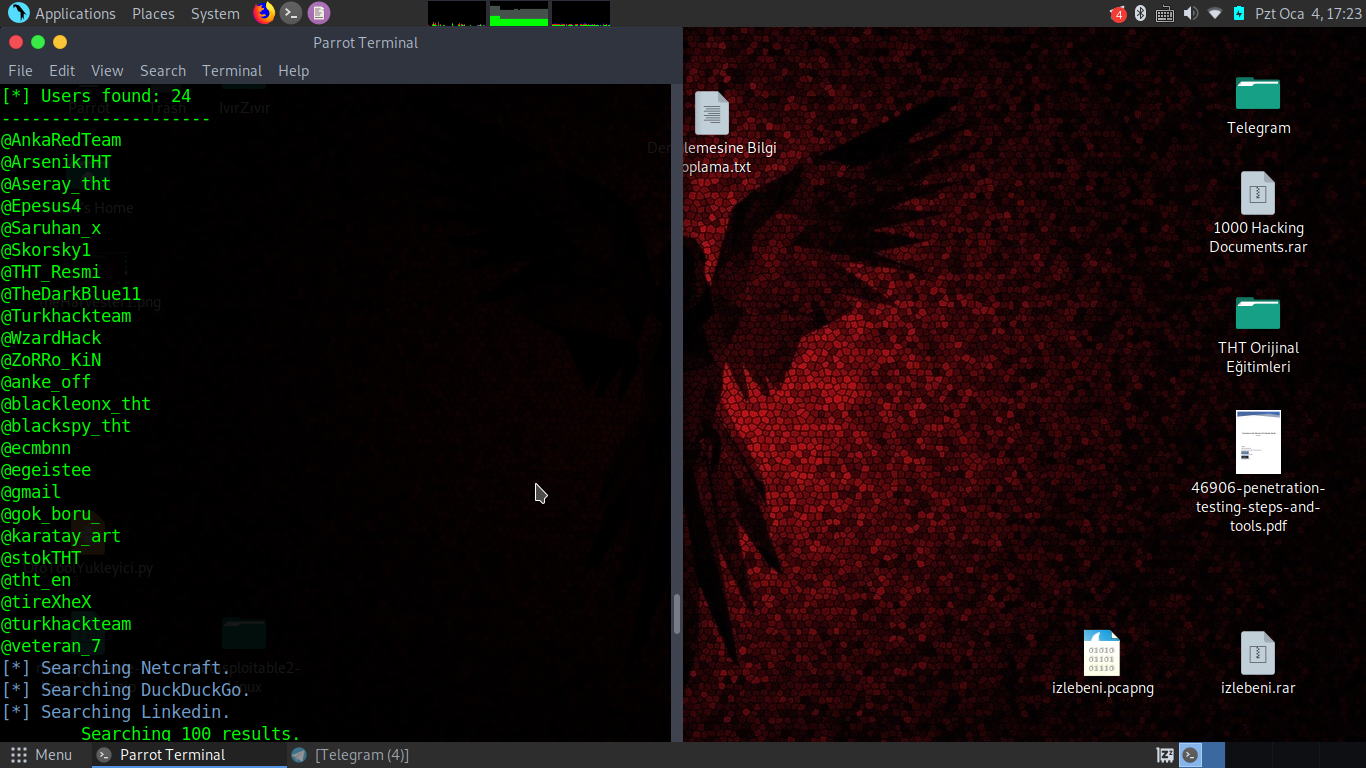

4 - Siteye kayıtlı Mail adresleri'nin tespit edilmesi

Dostlar şimdi ise hedef sitede kayıtlı olan Mail adreslerini tespit etmek için ben theHarvester aracını kullanacağım. Kullanımı gene oldukça basit bir araç parametreleriyle birlikte aşağıda hepsini açıklayacağım.

Terminali açıp theHarvester --help yazarak yardım listesini görüntüleye bilirsiniz, kullanımı için örnek olarak;

theHarvester -d hedefsite.com -l 200 -b all

Şimdi bu parametreler ne işe yarıyor onu açıklayayım;

-d parametresi ile hedef sitenin domainini belirtiyoruz.

-l parametresi ile arama motorlarından kaç sayfanın sonucunu toplayacağını belirtiyoruz.

-b parametresi ile hangi arama motorlarını kullanacağını seçiyoruz ben hepsini kullanmasını istediğim için all yazdım örnekte.

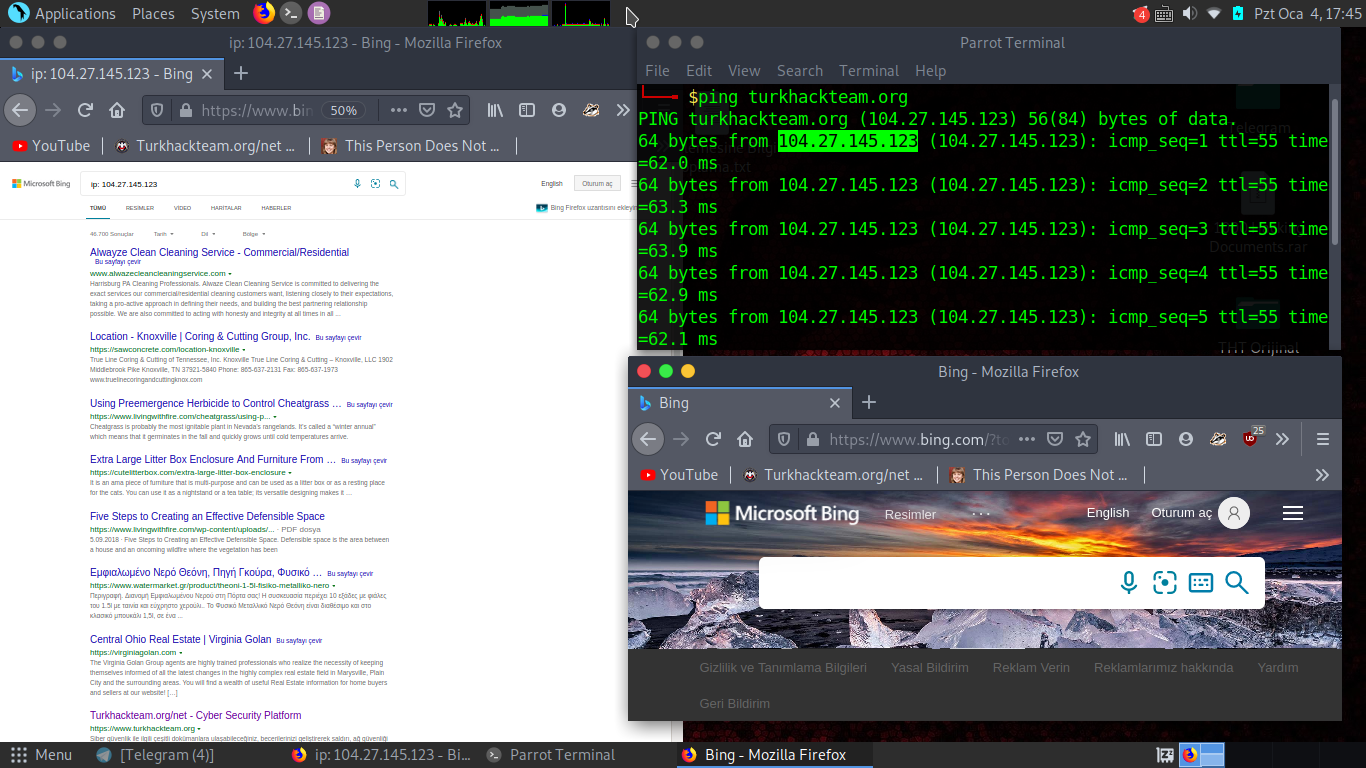

5 - Hedef site dahil olmak üzere Sanal Sunucuların (Virtual Host) tespit edilmesi

Dostlarım ben Sanal sunucuları tespit etmek için google'ın bir türevi olan Bing'i kullanacağım, tabiki dork ile

hedef siteye ping atarak ip adresini buluyoruz öncelikle sonrasında ise;

bing.com 'a gidiyoruz ve arama kısmına eksisiz bir şekilde şunu yazıyoruz, ip: ipadresi şeklinde yazıyoruz, böylece aynı sunucudaki sanal sunucuların tespitini yapmış oluyoruz, örnek aşağıda.

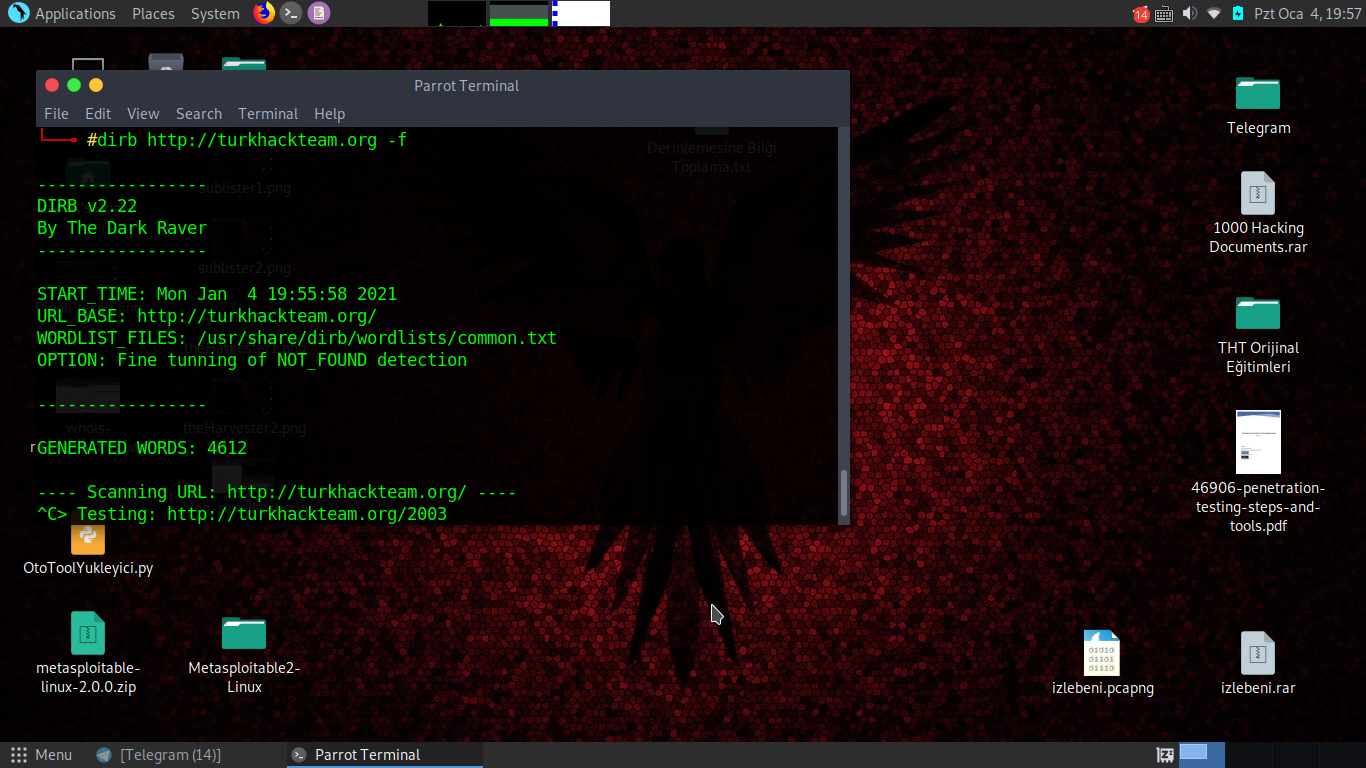

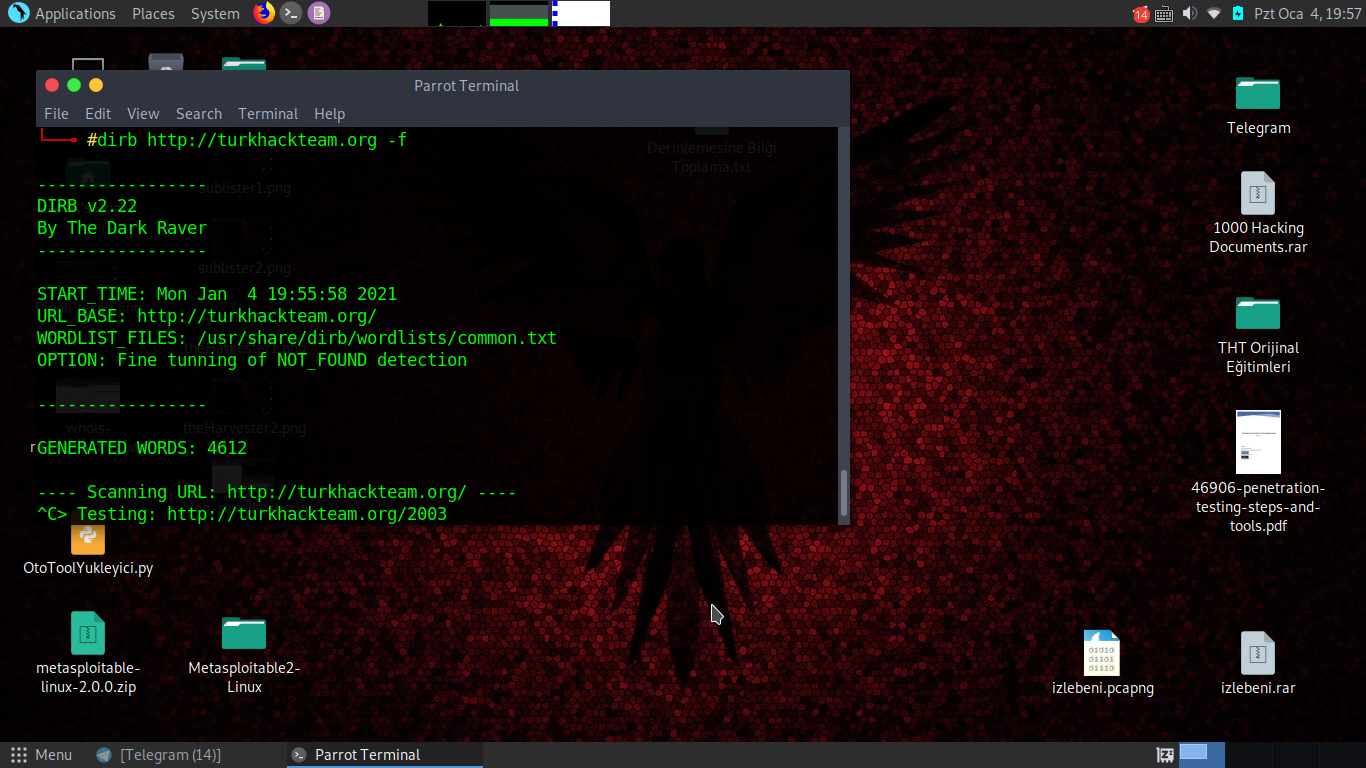

6 - Sitedeki gizli-bilinmeyen dosya ve klasörlere erişmek

Arkadaşlar şimdi bu olay şu şekilde gerçekleşiyor, dirb aracını kullanarak domain veya url'ye kaba kuvvet saldırısı (bf) yapıyor ve uygun sonuçları bize listeliyor, malesef dirb aracının kullanımı yukarıdaki'ler kadar kolay değil (firewall v.s. varsa), ama terminal'e dirb yazarsanız kullanım şekli ve parametreleri görebilirsiniz, örnek aşağıda.

Sizlere birşeyler katabildiysem ne mutlu bana CTF'lerde olsun kendi pentest çalışmalarınızda olsun işinize yarayacak bilgiler bunlar buraya kadar okuduğunuz için teşekkür ederim

CTF'lerde olsun kendi pentest çalışmalarınızda olsun işinize yarayacak bilgiler bunlar buraya kadar okuduğunuz için teşekkür ederim

#pentest #informatongathering #bilgitoplama #dirb #theharvester #sublister #virtualhost #ctf #hack

Merhabalar saygıdeğer THT üyeleri/yöneticileri, bu konum da başlıkta da yazdığı gibi "Derinlemesine Bilgi Toplama - Gizli Dosya, Mailler, SubDomainler, Virtual Hostlar ve Çok Daha Fazlası"nı göreceğeiz, lafı çok uzatmadan başlayalım

Sırasıyla Göreceklerimiz

1- Ping atarak IP adresinin tespiti.

2- Whois ve Reverse Whois kayıtlarının incelenmesi.

3- Hedef sitenin Subdomainleri'nin tespit edilmesi.

4- Siteye kayıtlı Mail adresleri'nin tespit edilmesi.

5- Hedef site dahil olmak üzere Sanal Sunucuların (Virtual Host) tespit edilmesi.

6- Sitedeki gizli-bilinmeyen dosya ve klasörlere erişmek.

Başlamadan önce ben bu işlemleri Parrot security OS üzerinde gerçekleştireceğim.

1 - Ping Atarak IP adresi veya adreslerinin tespiti

Hızlı birşekilde hemen bir terminal açıyorum ve ping hedefsite.com yazıp enterliyoruz birazdan yapacağımız örneklerde lazım olacak, örnek aşağıda;

2 - Whois ve Reverse Whois Kayıtlarının incelenmesi

Whois kayıtları için "dmitry" gibi araçlar kullanabilirsiniz ancak, ben şimdilik aşağıda yazanları göstereceğim dostlar.

Normal whois kayıtları için => who.is

Reverse whois kayıtları için => whoisology.com

Resmi aşağıya bırakıyorum soldaki normal, sağdaki reverse.

3 - Hedef sitenin Subdomainleri'nin tespit edilmesi

Subdomainlerin tespiti için ben Sublist3r aracını kullanacağım dostlar. Baidu, Yahoo, Google, Bing, Ask, Netcraft, DNSdumpster, Virustotal, ThreatCrow gibi motorlar üzerinden sonuçları bize toparlıyor bu araç. Aşağıya github linkini bırakıyorum arkadaşlar.

Sublist3r github => https://github.com/aboul3la/Sublist3r olurda bu link bigün kırılırsa google'a github/sublist3r yazmanız yeterli olacaktır.

Kullanımı oldukça basit aslında, kurulumu yaptıktan sonra aracın kurulu olduğu dizine gelip python3 ile aracı çalıştırıyoruz. Örneği aşağıya koyuyorum.

python3 sublist3r.py -d hedefsite.com "-d parametresini kullanarak domain'i belirttik gerisini araç hallediyor."

4 - Siteye kayıtlı Mail adresleri'nin tespit edilmesi

Dostlar şimdi ise hedef sitede kayıtlı olan Mail adreslerini tespit etmek için ben theHarvester aracını kullanacağım. Kullanımı gene oldukça basit bir araç parametreleriyle birlikte aşağıda hepsini açıklayacağım.

Terminali açıp theHarvester --help yazarak yardım listesini görüntüleye bilirsiniz, kullanımı için örnek olarak;

theHarvester -d hedefsite.com -l 200 -b all

Şimdi bu parametreler ne işe yarıyor onu açıklayayım;

-d parametresi ile hedef sitenin domainini belirtiyoruz.

-l parametresi ile arama motorlarından kaç sayfanın sonucunu toplayacağını belirtiyoruz.

-b parametresi ile hangi arama motorlarını kullanacağını seçiyoruz ben hepsini kullanmasını istediğim için all yazdım örnekte.

5 - Hedef site dahil olmak üzere Sanal Sunucuların (Virtual Host) tespit edilmesi

Dostlarım ben Sanal sunucuları tespit etmek için google'ın bir türevi olan Bing'i kullanacağım, tabiki dork ile

hedef siteye ping atarak ip adresini buluyoruz öncelikle sonrasında ise;

bing.com 'a gidiyoruz ve arama kısmına eksisiz bir şekilde şunu yazıyoruz, ip: ipadresi şeklinde yazıyoruz, böylece aynı sunucudaki sanal sunucuların tespitini yapmış oluyoruz, örnek aşağıda.

6 - Sitedeki gizli-bilinmeyen dosya ve klasörlere erişmek

Arkadaşlar şimdi bu olay şu şekilde gerçekleşiyor, dirb aracını kullanarak domain veya url'ye kaba kuvvet saldırısı (bf) yapıyor ve uygun sonuçları bize listeliyor, malesef dirb aracının kullanımı yukarıdaki'ler kadar kolay değil (firewall v.s. varsa), ama terminal'e dirb yazarsanız kullanım şekli ve parametreleri görebilirsiniz, örnek aşağıda.

Sizlere birşeyler katabildiysem ne mutlu bana

#pentest #informatongathering #bilgitoplama #dirb #theharvester #sublister #virtualhost #ctf #hack

Son düzenleme: