Selamlar arkadaşlar. Bu konumuzda "şeytani ikiz saldırısının" ne olduğundan bahsedeceğiz.

Evil Twin Attack (Şeytani İkiz Saldırısı) Nedir?

Günümüz teknolojisinde Kablosuz ağlar vazgeçilmez bir konumda. Hackerların gizliliklerini korumak için, farklı WİFİ ağlarına bağlanıp kendilerini birazda olsa güvene almak için aldığı yöntemlerden biridir farklı WİFİ ağlarına bağlanmak.

Aslında bir zamana kadar kaba kuvvet(Brute Force) denilen saldırı yöntemi kullanılmaktaydı fakat artık eskisi kadar etkili değildi.

Bu yüzden artık genellikle bir Sosyal mühendislik saldırısı olan şeytani ikiz saldırısı yöntemi kullanılmaya başlandı.

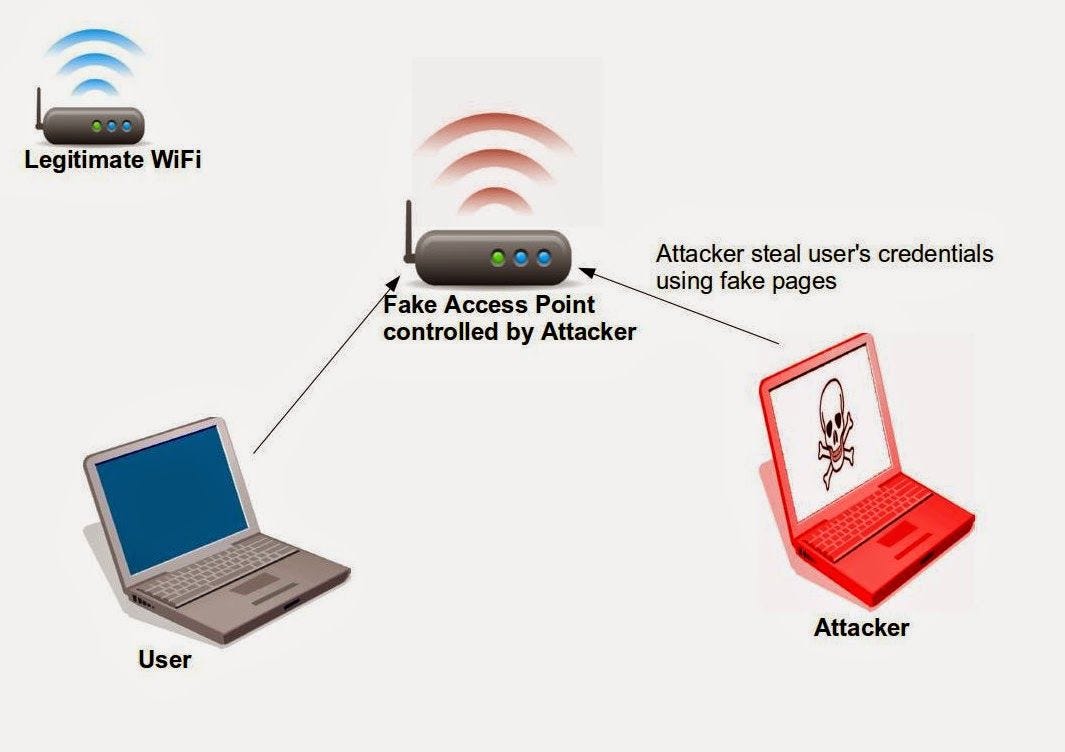

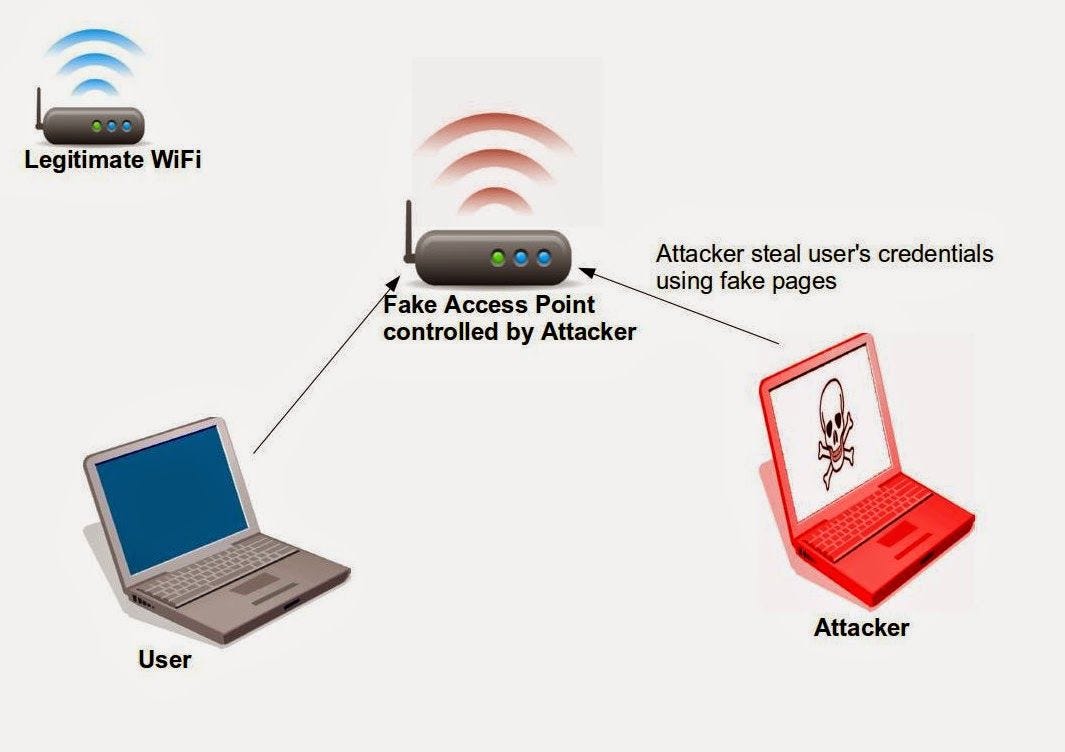

Şeytani ikiz saldırısı aynı zamanda bir MITM (Man in the Middle- ortadaki adam) saldırısıdır yani saldırgan hedeflemiş olduğu kişi ile modem arasına girmektedir.

Saldırgan bu saldırıyı gerçekleştirmek için kendini interneti yayan modem gibi gösterir ve gerçek modeme Deauth Saldırısı (kullanıcının ağ bağlantısını kesme saldırısıdır) uygular.

Bu Saldırı Nasıl Gerçekleşir?

Saldırganların evil twin saldırısı gerçekleştirmek için farklı hedefleri olabilmektedir.

Saldırganlar bu yöntem ile genellikle kurbanın WİFİ bilgisini ele geçirmek, Ağ trafiğini izlemek, Kimlik bilgisi elde etmek gibi farklı hedeflere yönelebilirler. Fakat genellikle WİFİ ağlarının bilgilerini öğrenmek için kullanılır bu yöntem.

Örnek Senaryolar

Cafelerin WİFİ ağlarına yönelik Saldırılar:

Bir cafede internete bağlanmak istenildiği zaman çeşitli bilgiler isteyen bir giriş sayfası çoğu zaman karşımıza çıkmaktadır.

Bu portal’ın genel bir ismi vardır ve buna Captive Portal denir.

Saldırganlar ise Sahte Captive Portal oluşturarak telefon numarası, T.C. kimlik numarası, anne kızlık soyadı gibi kritik verileri talep ederek bize ait olan kişisel verilerimizi elde edebilmektedir.

Genelde saldırganların İzlediği Yöntemler;

Bir cafede, restoranın adını kullanarak ücretsiz bir WiFi ağı sunucusu oluşturur.

Cafeye gelen kurban ağa bağlanmak ister, saldırganın yayınlamış olduğu ağa bağlantı isteği yollar.

Hedefin karşısına bir Captive Portal ekranı çıkar. Bu portal saldırganın istediği bilgiyi sorabilir. (Telefon numarası T.C. kimlik numarası …)

Hedef istenilen bilgileri girer ve bağlantı isteğini yollar bağlantı isteğini yolladığı anda saldırganın eline istediği bilgiler ulaşır.

Ev Senaryosu

Birinci senaryomuzda bilgisayar korsanın temel amacı hedeflediği kişilerin veya kurbanlarının kimlik numarası, telefon numarası veya başka özel bilgilerini elde etmekti. Ancak bazı durumlarda bilgisayar korsanları özel bilgi edinmek yerine bir evin veya bir iş yerinin Wİ-Fİ ağının parolasını elde etmek isteyebilir. Böylece elde edeceği Wİ-Fİ parolası sayesinde ilgili router’a giriş yapıp daha farklı ve daha fazla bilgi alabileceği ağ içi saldırıları gerçekleştirebilir bu senaryonun adımları ise şu şekilde olabilmektedir;

Bilgisayar korsanı ilgili bir hedef bulduğunda o ağın parolasını kırmak için elinden geleni yapsa bile günümüzde WPA ve WPA2 parolaları kolay kırılmamakta ve bu parolayı kıramadığı için bilgisayar korsanı EVİL TWİN saldırısı yapacaktır.

İlgili router’ın Wİ-Fİ ağı ile aynı isimde, daha güçlü sinyal veren sahte bir Captive Portal oluşturmasıyla başlar.

Bilgisayar korsanı evdeki router’ı Deauth saldırısı ile düşürüp kendi yarattığı Captive Portal’ın ayakta durmasını sağlayacaktır. Evdeki interneti kullanan kullanıcı internetin koptuğunu düşünecektir ve telefonunun veya tabletinin Wİ-Fİ kısmına girmek isteyecektir. Bu kısımda kendi gerçek ağı gözükmeyecek ve bilgisayar korsanının yeni yaratmış olduğu sahte Captive Portal ağı gözükecektir ve kullanıcı bunu fark edemeyeceği için bilgisayar korsanının ağına kendi ağı sanıp bağlanmaya çalışır.

Ağa bağlanırken kurbana Router’ınızın güncellenmesi gerekiyor bunun için şifrenizi ve kullanıcı adınızı girin vb. Arayüzlerle hazırlanmış bir sayfa karşısına gelecektir kullanıcı ise bu durumda tereddüt edebilir fakat internetine tekrar kavuşmak için kullanıcı adını ve şifresini girmek isteyecektir.

Bu saldırı sayesinde bilgisayar korsanı hedef router’ın kullanıcı adını ve şifresini kurban karşısına çıkan arayüzde ne istiyorsa elde etmiş olacaktır ve kendi sahte Captive Portal ağını kurbana karşı kapatıp gerçek olan router ağını tekrar devreye sokacaktır. Kullanıcı ise şifresini yazdıktan sonra bu olayın düzeldiğini sanıp internetine kavuşacaktır.

Evil Twin Attack (Şeytani İkiz Saldırısı) Nedir?

Günümüz teknolojisinde Kablosuz ağlar vazgeçilmez bir konumda. Hackerların gizliliklerini korumak için, farklı WİFİ ağlarına bağlanıp kendilerini birazda olsa güvene almak için aldığı yöntemlerden biridir farklı WİFİ ağlarına bağlanmak.

Aslında bir zamana kadar kaba kuvvet(Brute Force) denilen saldırı yöntemi kullanılmaktaydı fakat artık eskisi kadar etkili değildi.

Bu yüzden artık genellikle bir Sosyal mühendislik saldırısı olan şeytani ikiz saldırısı yöntemi kullanılmaya başlandı.

Şeytani ikiz saldırısı aynı zamanda bir MITM (Man in the Middle- ortadaki adam) saldırısıdır yani saldırgan hedeflemiş olduğu kişi ile modem arasına girmektedir.

Saldırgan bu saldırıyı gerçekleştirmek için kendini interneti yayan modem gibi gösterir ve gerçek modeme Deauth Saldırısı (kullanıcının ağ bağlantısını kesme saldırısıdır) uygular.

Bu Saldırı Nasıl Gerçekleşir?

Saldırganların evil twin saldırısı gerçekleştirmek için farklı hedefleri olabilmektedir.

Saldırganlar bu yöntem ile genellikle kurbanın WİFİ bilgisini ele geçirmek, Ağ trafiğini izlemek, Kimlik bilgisi elde etmek gibi farklı hedeflere yönelebilirler. Fakat genellikle WİFİ ağlarının bilgilerini öğrenmek için kullanılır bu yöntem.

Örnek Senaryolar

Cafelerin WİFİ ağlarına yönelik Saldırılar:

Bir cafede internete bağlanmak istenildiği zaman çeşitli bilgiler isteyen bir giriş sayfası çoğu zaman karşımıza çıkmaktadır.

Bu portal’ın genel bir ismi vardır ve buna Captive Portal denir.

Saldırganlar ise Sahte Captive Portal oluşturarak telefon numarası, T.C. kimlik numarası, anne kızlık soyadı gibi kritik verileri talep ederek bize ait olan kişisel verilerimizi elde edebilmektedir.

Genelde saldırganların İzlediği Yöntemler;

Bir cafede, restoranın adını kullanarak ücretsiz bir WiFi ağı sunucusu oluşturur.

Cafeye gelen kurban ağa bağlanmak ister, saldırganın yayınlamış olduğu ağa bağlantı isteği yollar.

Hedefin karşısına bir Captive Portal ekranı çıkar. Bu portal saldırganın istediği bilgiyi sorabilir. (Telefon numarası T.C. kimlik numarası …)

Hedef istenilen bilgileri girer ve bağlantı isteğini yollar bağlantı isteğini yolladığı anda saldırganın eline istediği bilgiler ulaşır.

Ev Senaryosu

Birinci senaryomuzda bilgisayar korsanın temel amacı hedeflediği kişilerin veya kurbanlarının kimlik numarası, telefon numarası veya başka özel bilgilerini elde etmekti. Ancak bazı durumlarda bilgisayar korsanları özel bilgi edinmek yerine bir evin veya bir iş yerinin Wİ-Fİ ağının parolasını elde etmek isteyebilir. Böylece elde edeceği Wİ-Fİ parolası sayesinde ilgili router’a giriş yapıp daha farklı ve daha fazla bilgi alabileceği ağ içi saldırıları gerçekleştirebilir bu senaryonun adımları ise şu şekilde olabilmektedir;

Bilgisayar korsanı ilgili bir hedef bulduğunda o ağın parolasını kırmak için elinden geleni yapsa bile günümüzde WPA ve WPA2 parolaları kolay kırılmamakta ve bu parolayı kıramadığı için bilgisayar korsanı EVİL TWİN saldırısı yapacaktır.

İlgili router’ın Wİ-Fİ ağı ile aynı isimde, daha güçlü sinyal veren sahte bir Captive Portal oluşturmasıyla başlar.

Bilgisayar korsanı evdeki router’ı Deauth saldırısı ile düşürüp kendi yarattığı Captive Portal’ın ayakta durmasını sağlayacaktır. Evdeki interneti kullanan kullanıcı internetin koptuğunu düşünecektir ve telefonunun veya tabletinin Wİ-Fİ kısmına girmek isteyecektir. Bu kısımda kendi gerçek ağı gözükmeyecek ve bilgisayar korsanının yeni yaratmış olduğu sahte Captive Portal ağı gözükecektir ve kullanıcı bunu fark edemeyeceği için bilgisayar korsanının ağına kendi ağı sanıp bağlanmaya çalışır.

Ağa bağlanırken kurbana Router’ınızın güncellenmesi gerekiyor bunun için şifrenizi ve kullanıcı adınızı girin vb. Arayüzlerle hazırlanmış bir sayfa karşısına gelecektir kullanıcı ise bu durumda tereddüt edebilir fakat internetine tekrar kavuşmak için kullanıcı adını ve şifresini girmek isteyecektir.

Bu saldırı sayesinde bilgisayar korsanı hedef router’ın kullanıcı adını ve şifresini kurban karşısına çıkan arayüzde ne istiyorsa elde etmiş olacaktır ve kendi sahte Captive Portal ağını kurbana karşı kapatıp gerçek olan router ağını tekrar devreye sokacaktır. Kullanıcı ise şifresini yazdıktan sonra bu olayın düzeldiğini sanıp internetine kavuşacaktır.