Kimlik avı dolandırıcılığı, kullanıcıların “sahte içerik” paylaştıklarını sanarak hesabın kapatılmasını tehdit ederek oturum açma kimlik bilgilerini çalmaya çalıştı.

Araştırmacılar, kimlik avı kampanyasının merkezi New York'ta bulunan tanınmış bir ABD hayat sigortası şirketinin çalışanlarından oturum açma kimlik bilgilerini çalmak için Instagram teknik desteğini kullandığını ortaya çıkardılar.

Armorblox tarafından Çarşamba günü yayınlanan bir rapora göre, saldırı marka emperyalizmasını sosyal mühendislikle birleştirdi ve geçerli bir etki alanı adı kullanarak Google'ın e-posta güvenliğini atlamayı başardı ve sonunda yüzlerce çalışanın posta kutularına ulaştı.

Dolandırıcılık Instagram ile aynı görünüyordu

Saldırı basit bir e-posta ile başladı. Instagram'ın teknik destek ekibinden bir uyarı olarak gizlenmiş olan banka, alıcının hesabının devre dışı kalma tehdidi altında olduğunu belirtti. Rapora göre “gönderene güven duymaya çalışırken aciliyet hissi yaratmak” amaçlanıyordu.

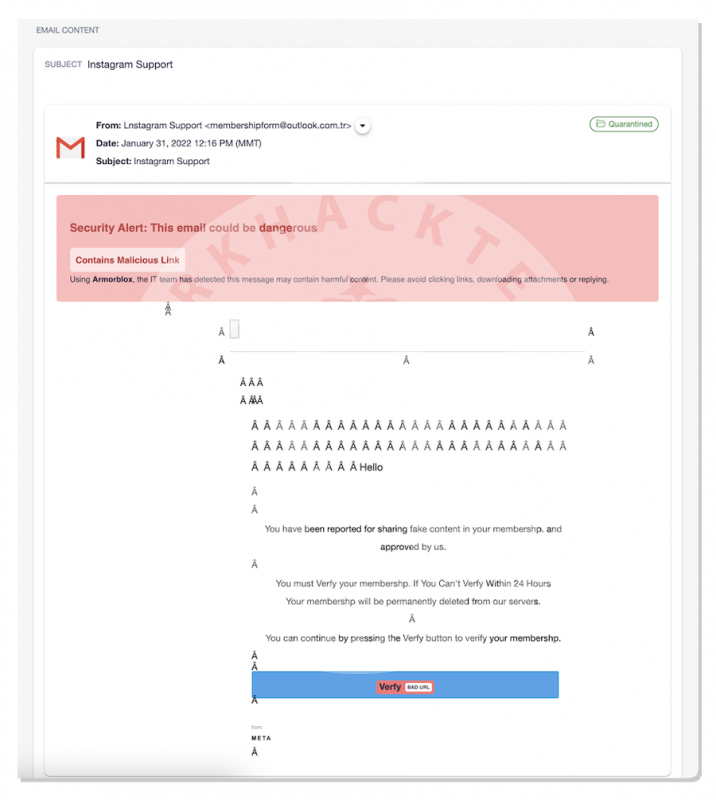

"Üyeliğinizde sahte içerik paylaştığınız için bildirdiniz," başlıklı e-postanın gövdesini okuyun." “Üyeliğinizi doğrulamanız gerekiyor. 24 saat içinde doğrulayamazsanız üyeliğiniz sunucularımızdan kalıcı olarak silinir.” Bu mesaj, şüphe duymayan bir ifadeyi kötü amaçlı bir "hesap doğrulama" bağlantısına tıklamaya teşvik etmek için aciliyet duygusu uyandırdı. Bunu yapan hedefler açılış sayfasında yer aldı ve Instagram hesabı oturum açma bilgilerini göndermeleri istendi. Bu bilgiler, tabii ki hedefin kendisi için beksiz olan kötü amaçlı oyuncuya doğrudan ulaşırdı.

Araştırmacılar, bu adımlardan hiçbirinin "ortak son kullanıcı için kötü amaçlı göründüğünü ve e-postadan hesap doğrulama formuna kadar her temas noktasının Meta ve Instagram marka ve logolarını içerdiğini" belirtmedi.

Saldırganlar yol boyunca kesinlikle ipuçları bıraktı. Kimlik avı e-postasının gövdesinde dilbilgisi, yazım ve büyük-küçük harf hataları yaptılar. Gönderen alanında “Instagram Desteği”nde “I” harfi aslında bir “L.” idi. Ve e-posta etki alanının kendisi ([email protected]) açıkça Instagram'dan gelmedi.

Yine de etki alanının kendisi tamamen yasaldı ve bu da geleneksel spam filtrelerini atlamasına olanak sağladı. Araştırmacılar, “Gönderen uzun bir e-posta adresi hazırlayarak birçok mobil kullanıcının yalnızca ‘@’ işaretinden önceki karakterleri görebileceği anlamına geliyor. bu durumda "embershipform"dur ve şüphe uyandırmaz."

Kendinizi nasıl savunacağınızı

Birkaç hafta önce siber saldırganlar, ABD'li bir ödeme çözümleri şirketinden Microsoft hesabı kimlik bilgilerini çalmak için DocuSign e-imza yazılımını taklit etti. Bu durumda, markanın taklit edilmesi, akıllı sosyal mühendislik ve geleneksel güvenlik tedbirlerini atlayan geçerli bir e-posta etki alanı nedeniyle yüzlerce çalışan da ortaya çıktı.

Bu iki kampanya tespit edilmiş ve durdurulmuş olabilir. Peki ya sonraki kampanya? Ya da bundan sonra? Ya da güvenlik ekibi tarafından başarıyla tanımlanmadığı için duymadığımız başka kampanyalar var mı?

Armorblox’un raporu, çalışanların kendilerini kimlik avına karşı korumaya odaklanabilecekleri dört ana alan öneriyordu.

Beklemediğin e-postaları açmaktan kaçınma

Sosyal mühendislik saldırılarına son vermek için yerel e-posta güvenliğini güçlendirin

Hedefli saldırılara karşı dikkatli olun

Çok faktörlü kimlik doğrulama ve parola yönetimi en iyi uygulamalarını izleyin

KnowBe4'ten Erich Kron e-posta yoluyla “Bu saldırılara karşı korunmak için, çalışanların e-posta hesaplarının değeri konusunda eğitilmeleri gerekir,” diye yazdı. “Ayrıca, çalışanların parolaları yeniden kullanma ve hem kişisel olarak hem de kuruluş içinde hesapları korumak için basit parolalar kullanma tehlikelerini anlamaları gerekir.”

Bir çalışanın kayması bile bir kuruluş genelinde büyük sorunlara yol açabilir ve bunu bir tedarik zinciri boyunca diğer kuruluşlar izler. “Birden fazla uygulamada oturum açmak için işletme kimlik bilgilerini kullanırken dikkatli olun,” diye yazdı Armorblox araştırmacıları, özellikle kişisel kullanıma geçen sosyal uygulamalar. Bu kolaylık cazip olabilir; ancak, hassas kişisel ve iş verilerinizin riske maruz kalma riski yalnızca bir kez olabilir.”