- 24 Haz 2015

- 2,336

- 190

- 112

Merhaba,

Eğitim serimizin ilk bölümünde örnek bir senaryo kurarak adli bir olay meydana geldiği esnada neler yapmamız gerektiğini anlatmaya çalıştık.

İlk bölümde FTK IMAGER yardımı ile örnek senaryomuzun içerisindeki şüpheli durumdaki bilgisayarın öncelikle ram imajını daha sonra disk imajını alarak kaydımızı yapmış ve konumuzu sonlandırmıştık.

Şimdi kaldığım yerden devam edeceğim.

Hatırlarsanız serinin ilk bölümünün sonlarına doğru ikinci bölümde imajları açacağız demiştim.

Hedeflerimizi yazarak başlayabiliriz.

Alınan Imagelerin Open Duruma Getirilmesi

Open Durumda Bulunan Imageler ile Arama İşlemi

Image Üzerinden Kanıt Elde Etmek

En Son Elde Edeceğimiz Image'ye Göz Atmak

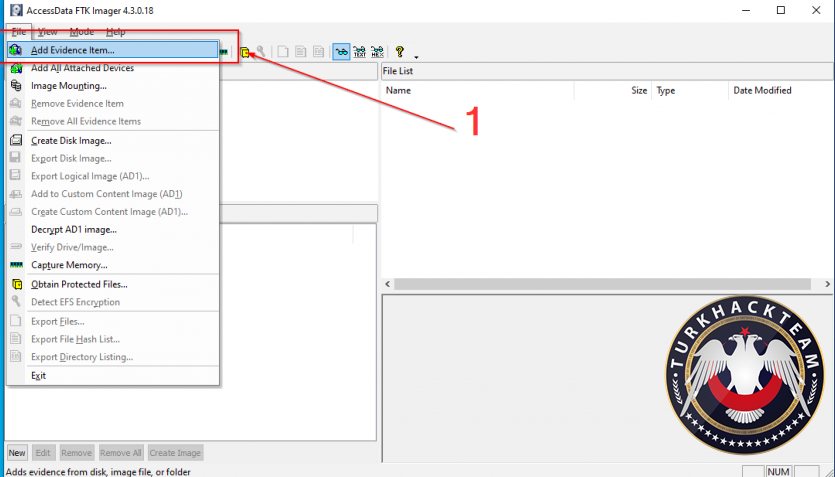

Görselde de vereceğim şekilde " Add Evidence Item " bölümüne tıklayalım.

Bu bölüm bize aldığım image dosyalarını açmamda yardımcı olacak.

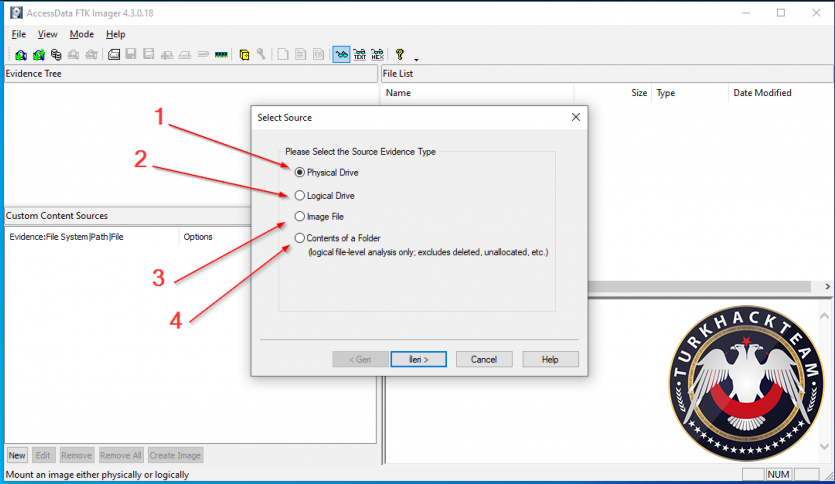

1- Physical Drive – Fiziksel sürücü analizi için kullanılan bölümdür.

( Canlı adli analiz – Live Forensics )

2 – Logical Drive – Sürücünün bölümlerinde işlem yapabilmek için kullanılan bölümdür.

( C ve D sürücüleri kullanılabilir.)

3 – Image File – Hazır bir imajın üstünde çalışma yapabilmek amacıyla kullanılabilir.

4 – Contents of a Folder – Klasörün ya da dosyanın üstünde işlem yapabilmek amacıyla kullanılabilir.

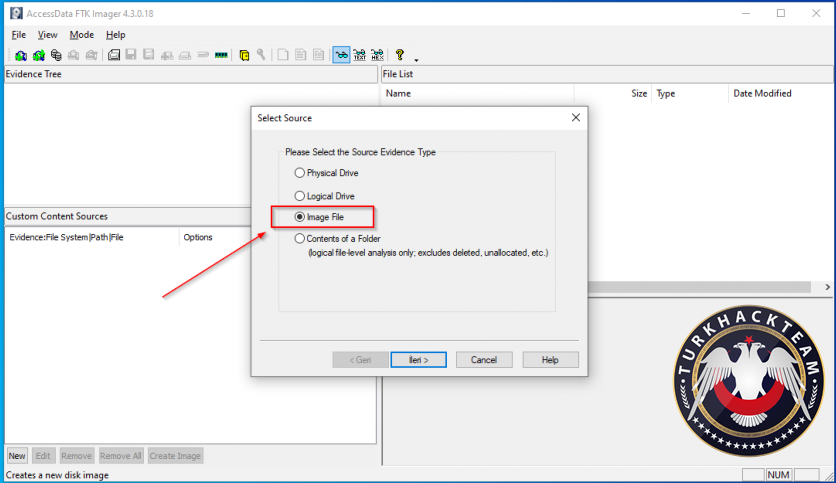

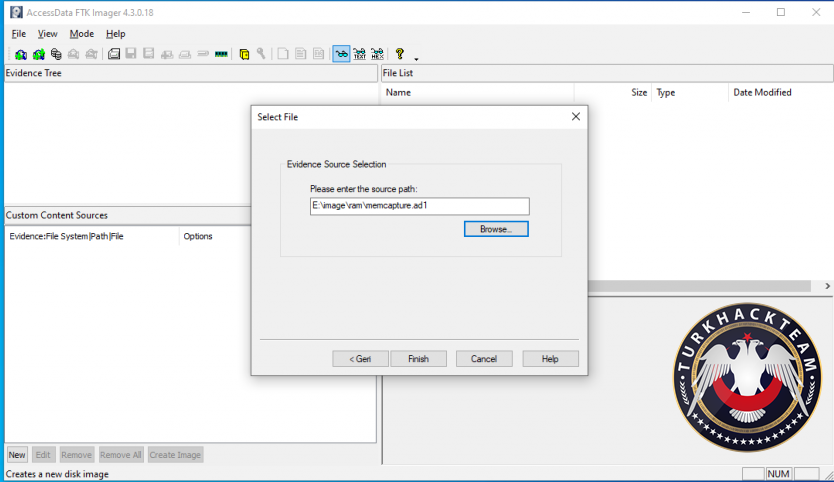

Biz daha önce aldığımız imajlar üzerinde analiz yapacağımız için "Image File" bölümü ile ilerleyeceğiz.

Burada bir detay söz konusu, hemen onu sizlere anlatacağım.

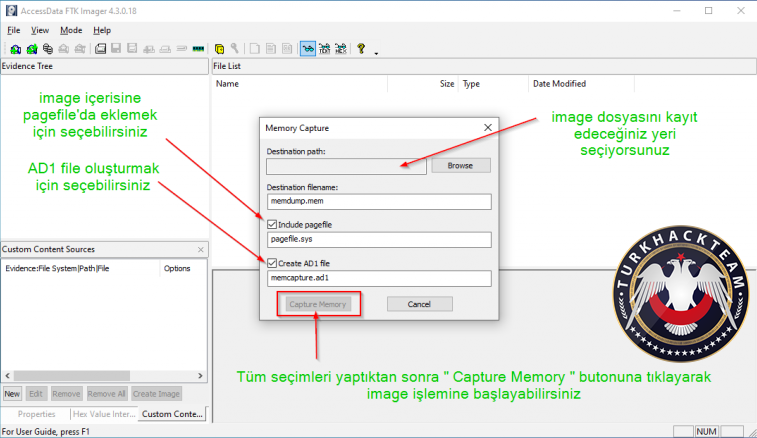

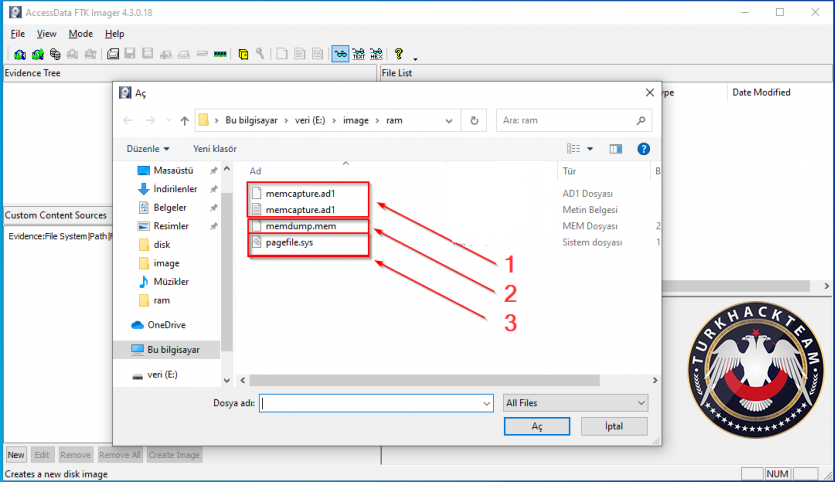

Serinin ilk bölümünde ram imajı kaydı yaparken bize seçenekler sunmuştu.

Görselde görebileceğiniz kısımda ise "Create AD1 File" sekmesine gelip imaj kaydı yaparsak ram imaji ile birlikte .sys uzantılı pagefile imajını da alıp bize tek bir imaj halinde verir.

Bununla da kalmayıp içerisinde hash bilgilerinin bulunduğu bir dosya da verecektir.

Ama bunu seçmeyip yalnızca ram imajını ve ya ram imajı ile birlikte .sys uzantılı pagefile seçeneğini işaretleyip alırsak bu sefer ikisini de ayrı ayrı verecektir.

Görselde göreceksiniz ben hepsini seçiyorum.

Az önce dediğim gibi seçim yaptığımdan dolayı bütün şekillerde imaj kaydolacak.

(AD1, Ram, .sys uzantılı pagefile)

Ben ilk olarak görselde göreceğiniz dosyayı veriyorum.

Yukarıda belirttiğim şekilde görebiliyorsunuz ram'da .sys de mevcut.

İmajla birlikte meydana gelen HASH verilerinin bulunduğu dosyayı da aşağıya bırakıyorum.

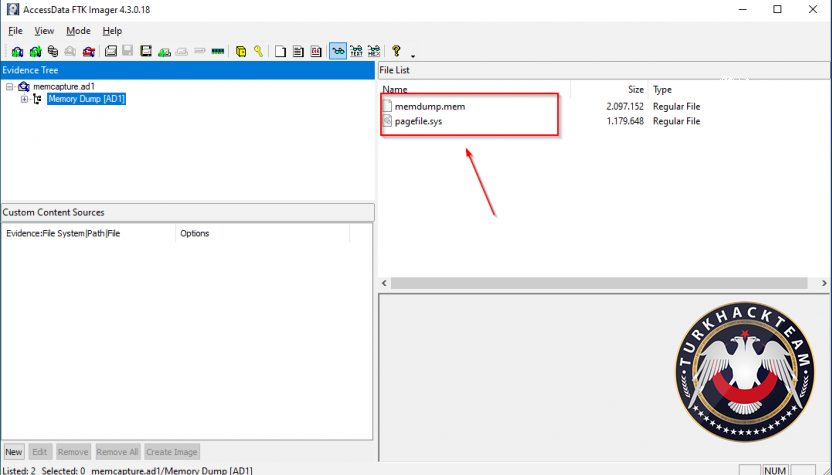

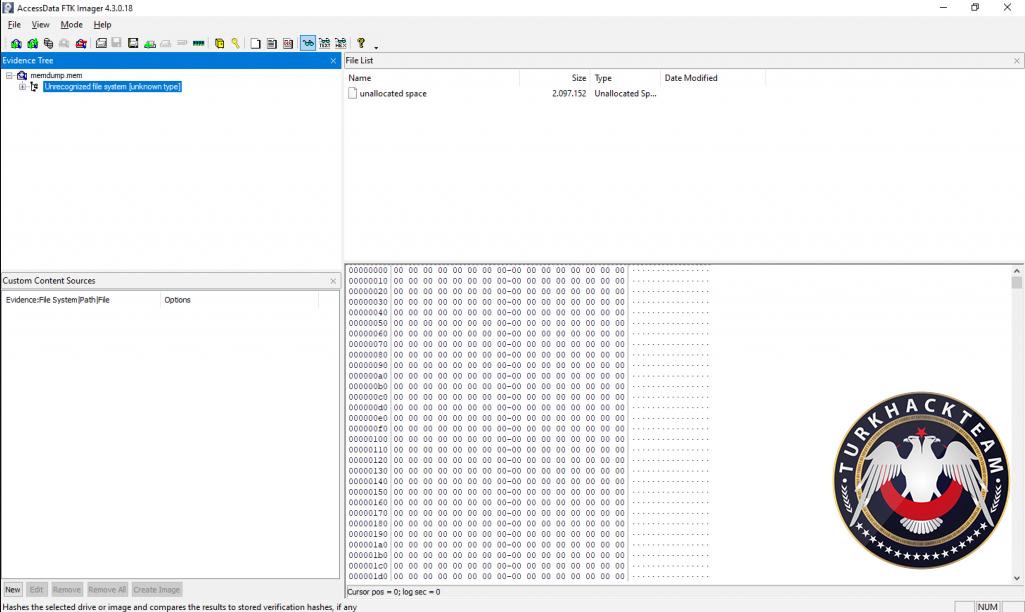

İmaj dosyasını açtım.

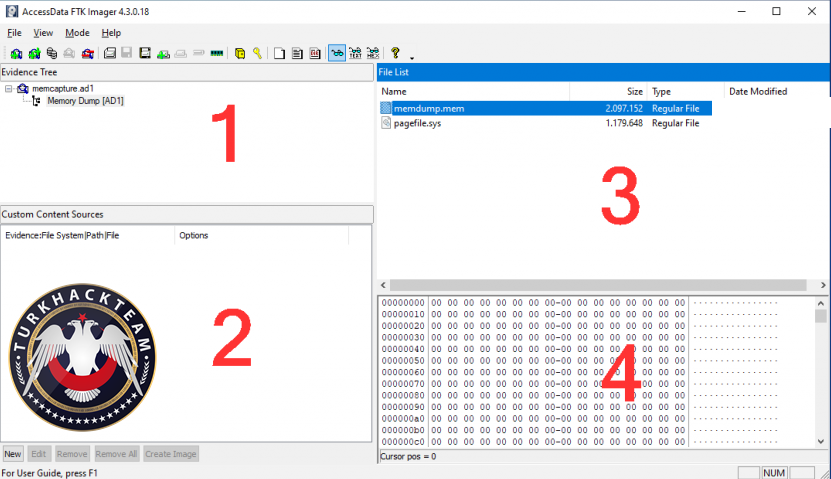

Bu kısımda en fazla kullanılan dört adet sekme bulunmakta.

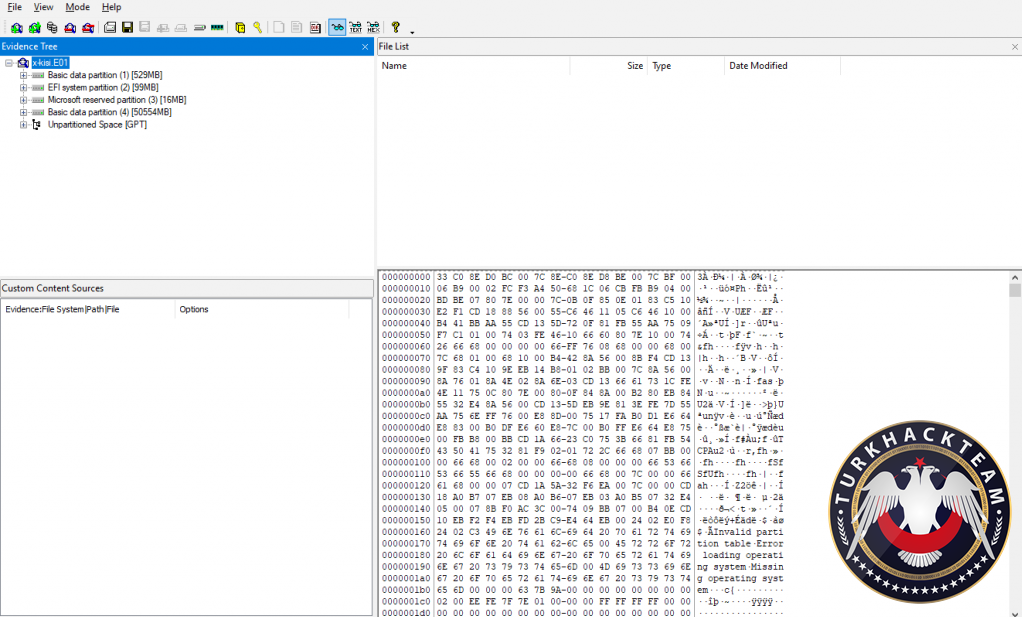

Birinci bölümde açılan imaj dosyası yukarıdaki görselde görülebilir.

İkinci bölümde şöyle düşünebiliriz; diyelim ki biz adli analiz yapıyoruz ve bu analiz sırasında elde edilen bir datayı farklı birisi ile paylaşmak istiyoruz.

Hah tam o sırada ikinci bölüm yardımımıza koşuyor.

Üçüncü kısım bizlere imaj içeriğini gösterir.

Dördüncü kısım ise bizlere veri içeriğini gösterir.

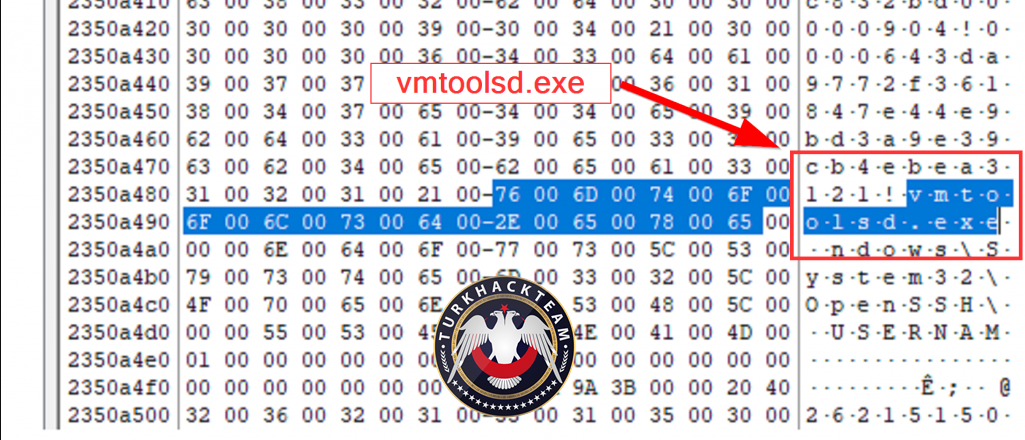

Ram imajı üzerinde arama yapmak istersek dördüncü bölüm dediğim yere geliyoruz, ardından "CONTROL+F" kombinasyonu ile search bar'ı aktif ediyoruz.

Search işlemi için istediğiniz imajdan devam edebilirsiniz.

Görselini bırakacağım aşağıya.

Arama yaptığım imajın "wmtoolds" içerdiğini görebiliyoruz.

Örnekleri çok uzatmaya lüzum yok, devam ediyorum.

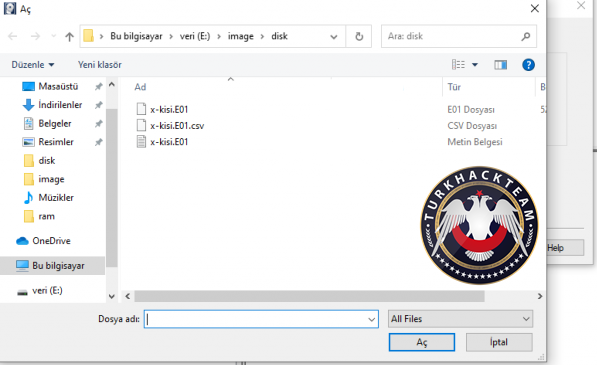

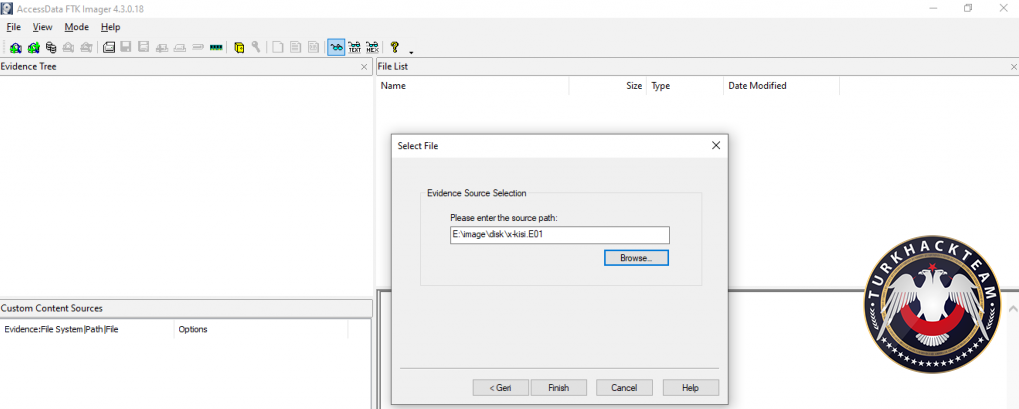

Yine önceden almış olduğum imajı açacağım.

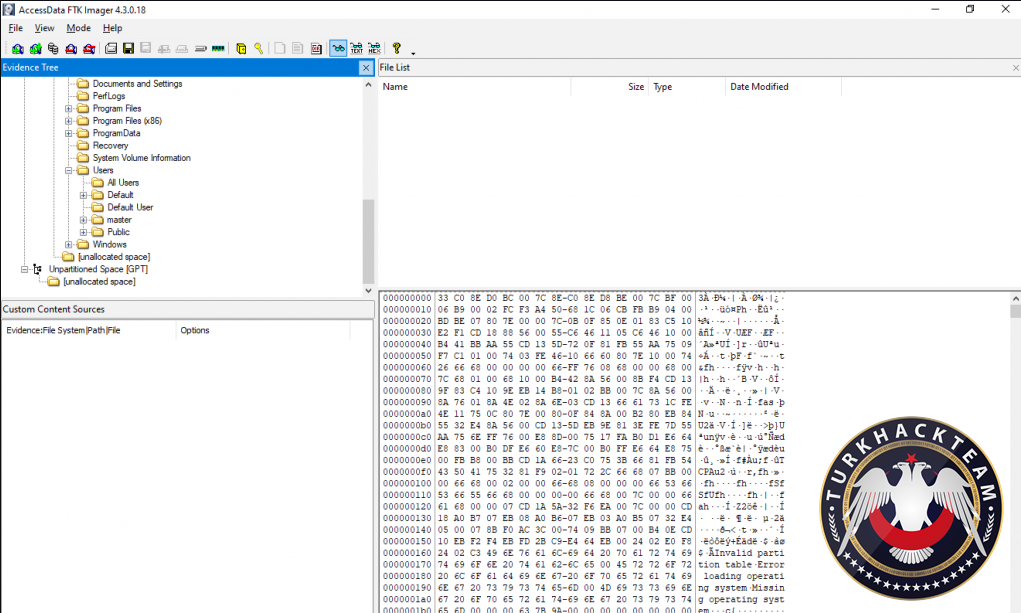

Görsellerden göreceğiniz üzere ben alınan imajları açtım artık dilersem analiz işlemlerine geçiş yapabilirim.

Şuan bir imajı başkası ile paylaşmak istediğimizi varsayıyoruz ya da belirli dosyalara sahip bir imaj hazırlamak istediğimizi düşünelim.

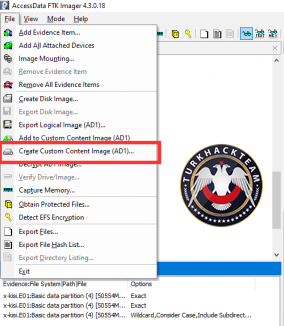

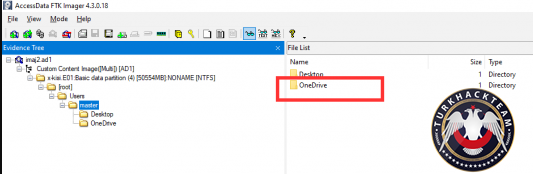

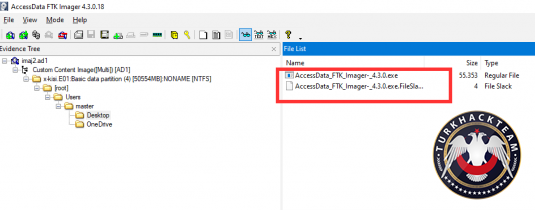

Bu işlem için kullanacağımız bölümün adı Custom Content Image'dir.

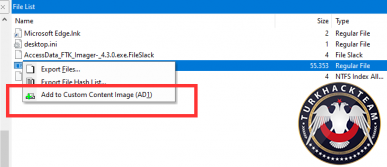

Analiz gerçekleştirdiğimiz imajların içeriğine yeni imaj verisi eklemek istiyorsak hangileri olduğunu seçeceğiz ve dosyaya sağ click yaparak görselde verdiğim işareti seçeceğiz.

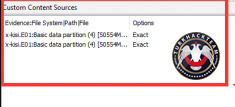

Biz seçim yaptıkça dosyalar ilgili bölüme ekleniyor, onun da görselini aşağıya bırakıyorum.

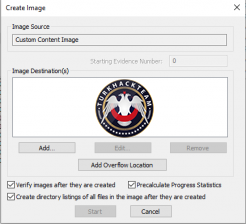

Seçimlerimi yansıttıktan sonra “ File > Create Custom Content Image " seçeneği ile ilerleyeceğim.

Bu bize new image verecektir.

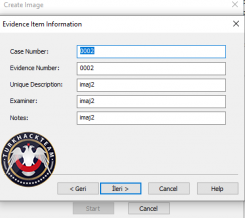

Tekrardan imaj adlandırma işlemi yapıyorum.

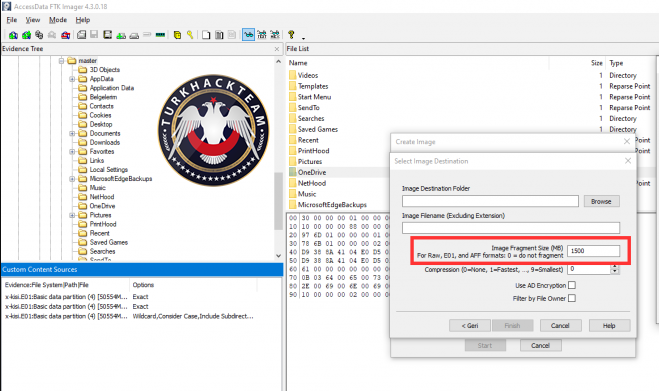

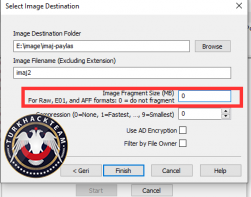

Image Fragment Sıze kısmı boyut ayarlamalarında kullanılıyor diyebilirim.

Eğer sıfır yaparsak imajı tek parça şeklinde hazırlar.

Fakat Custom Content Image kısmında işler böyle yürümüyor.

Bu kısma sıfır değer verirsek hata ile karşılaşırız.

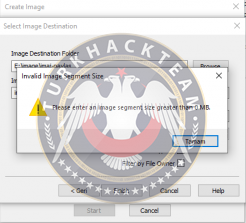

Görsele göz atarsanız anlayacaksınız.

Hatayı görebilmeniz açısından sıfır değer vereceğim, görselini de bırakacağım.

Ve hatayı görebileceğiniz görsel.

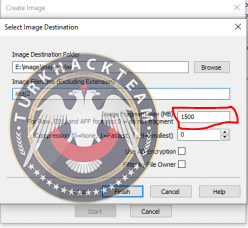

Tekrardan bu kısmı varsayılana eşitleyebileceğim bir değer gireceğim, görselde göreceksiniz.

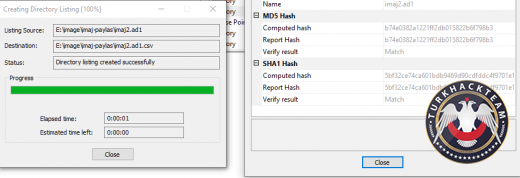

Ve imaj işlemine start vereceğim.

İmajı açacağım ve yalnızca eklediğim verilerin görüntüleneceğini fark edeceksiniz.

Serinin ikinci bölümüne burada noktayı koyuyorum.

Okuyanlara teşekkürler.

Serinin üçüncü ve son bölümünde HASH bilgilerine bakacağız, beklemede kalın.

Eğitim serimizin ilk bölümünde örnek bir senaryo kurarak adli bir olay meydana geldiği esnada neler yapmamız gerektiğini anlatmaya çalıştık.

İlk bölümde FTK IMAGER yardımı ile örnek senaryomuzun içerisindeki şüpheli durumdaki bilgisayarın öncelikle ram imajını daha sonra disk imajını alarak kaydımızı yapmış ve konumuzu sonlandırmıştık.

Şimdi kaldığım yerden devam edeceğim.

Hatırlarsanız serinin ilk bölümünün sonlarına doğru ikinci bölümde imajları açacağız demiştim.

Hedeflerimizi yazarak başlayabiliriz.

Alınan Imagelerin Open Duruma Getirilmesi

Open Durumda Bulunan Imageler ile Arama İşlemi

Image Üzerinden Kanıt Elde Etmek

En Son Elde Edeceğimiz Image'ye Göz Atmak

Görselde de vereceğim şekilde " Add Evidence Item " bölümüne tıklayalım.

Bu bölüm bize aldığım image dosyalarını açmamda yardımcı olacak.

1- Physical Drive – Fiziksel sürücü analizi için kullanılan bölümdür.

( Canlı adli analiz – Live Forensics )

2 – Logical Drive – Sürücünün bölümlerinde işlem yapabilmek için kullanılan bölümdür.

( C ve D sürücüleri kullanılabilir.)

3 – Image File – Hazır bir imajın üstünde çalışma yapabilmek amacıyla kullanılabilir.

4 – Contents of a Folder – Klasörün ya da dosyanın üstünde işlem yapabilmek amacıyla kullanılabilir.

Biz daha önce aldığımız imajlar üzerinde analiz yapacağımız için "Image File" bölümü ile ilerleyeceğiz.

Burada bir detay söz konusu, hemen onu sizlere anlatacağım.

Serinin ilk bölümünde ram imajı kaydı yaparken bize seçenekler sunmuştu.

Görselde görebileceğiniz kısımda ise "Create AD1 File" sekmesine gelip imaj kaydı yaparsak ram imaji ile birlikte .sys uzantılı pagefile imajını da alıp bize tek bir imaj halinde verir.

Bununla da kalmayıp içerisinde hash bilgilerinin bulunduğu bir dosya da verecektir.

Ama bunu seçmeyip yalnızca ram imajını ve ya ram imajı ile birlikte .sys uzantılı pagefile seçeneğini işaretleyip alırsak bu sefer ikisini de ayrı ayrı verecektir.

Görselde göreceksiniz ben hepsini seçiyorum.

Az önce dediğim gibi seçim yaptığımdan dolayı bütün şekillerde imaj kaydolacak.

(AD1, Ram, .sys uzantılı pagefile)

Ben ilk olarak görselde göreceğiniz dosyayı veriyorum.

Yukarıda belirttiğim şekilde görebiliyorsunuz ram'da .sys de mevcut.

İmajla birlikte meydana gelen HASH verilerinin bulunduğu dosyayı da aşağıya bırakıyorum.

İmaj dosyasını açtım.

Bu kısımda en fazla kullanılan dört adet sekme bulunmakta.

Birinci bölümde açılan imaj dosyası yukarıdaki görselde görülebilir.

İkinci bölümde şöyle düşünebiliriz; diyelim ki biz adli analiz yapıyoruz ve bu analiz sırasında elde edilen bir datayı farklı birisi ile paylaşmak istiyoruz.

Hah tam o sırada ikinci bölüm yardımımıza koşuyor.

Üçüncü kısım bizlere imaj içeriğini gösterir.

Dördüncü kısım ise bizlere veri içeriğini gösterir.

Ram imajı üzerinde arama yapmak istersek dördüncü bölüm dediğim yere geliyoruz, ardından "CONTROL+F" kombinasyonu ile search bar'ı aktif ediyoruz.

Search işlemi için istediğiniz imajdan devam edebilirsiniz.

Görselini bırakacağım aşağıya.

Arama yaptığım imajın "wmtoolds" içerdiğini görebiliyoruz.

Örnekleri çok uzatmaya lüzum yok, devam ediyorum.

Yine önceden almış olduğum imajı açacağım.

Görsellerden göreceğiniz üzere ben alınan imajları açtım artık dilersem analiz işlemlerine geçiş yapabilirim.

Şuan bir imajı başkası ile paylaşmak istediğimizi varsayıyoruz ya da belirli dosyalara sahip bir imaj hazırlamak istediğimizi düşünelim.

Bu işlem için kullanacağımız bölümün adı Custom Content Image'dir.

Analiz gerçekleştirdiğimiz imajların içeriğine yeni imaj verisi eklemek istiyorsak hangileri olduğunu seçeceğiz ve dosyaya sağ click yaparak görselde verdiğim işareti seçeceğiz.

Biz seçim yaptıkça dosyalar ilgili bölüme ekleniyor, onun da görselini aşağıya bırakıyorum.

Seçimlerimi yansıttıktan sonra “ File > Create Custom Content Image " seçeneği ile ilerleyeceğim.

Bu bize new image verecektir.

Tekrardan imaj adlandırma işlemi yapıyorum.

Image Fragment Sıze kısmı boyut ayarlamalarında kullanılıyor diyebilirim.

Eğer sıfır yaparsak imajı tek parça şeklinde hazırlar.

Fakat Custom Content Image kısmında işler böyle yürümüyor.

Bu kısma sıfır değer verirsek hata ile karşılaşırız.

Görsele göz atarsanız anlayacaksınız.

Hatayı görebilmeniz açısından sıfır değer vereceğim, görselini de bırakacağım.

Ve hatayı görebileceğiniz görsel.

Tekrardan bu kısmı varsayılana eşitleyebileceğim bir değer gireceğim, görselde göreceksiniz.

Ve imaj işlemine start vereceğim.

İmajı açacağım ve yalnızca eklediğim verilerin görüntüleneceğini fark edeceksiniz.

Serinin ikinci bölümüne burada noktayı koyuyorum.

Okuyanlara teşekkürler.

Serinin üçüncü ve son bölümünde HASH bilgilerine bakacağız, beklemede kalın.