- 17 Kas 2020

- 919

- 503

Öncelikle SYN (Synchronize) hakkında bazı tanımlamalara bakalım, sonra saldırıyla ilgili konuya değinelim:

SYN, bağlantı protokolleri ile çalışan bir bağlantı biçimidir. TCP (Transmission Control Protocol/ İletim Kontrol Protokolü) özelliklerini taşır ve TCP oturumlarını başlatmak için kullanılır.

SYN, TCP’ye özgü olmasının yanında aynı zamanda TCP’yi başlatmak için de kullanılır.

Güvenlik duvarını atlatabilmek için tahmin edeceğiniz üzere, güvenlik cihazlarının, programlarının, yazılımlarının iyi bilinmesi, keşfedilmesi gerekmektedir. Çünkü bu birimler saldırıları engellemek amaçlı tasarlanmıştır, bu yüzden güvenlik duvarını atlatmadan önce onların çalışma stratejilerini etkisiz hale getirecek şekilde atak düzenlenmelidir.

Güvenlik Duvarı Keşfi

Bu tekniklerle ilgili öncelikle güvenlik birimlerinin keşfi sağlanmalıdır

Bir TCP bağlantısıyla iletişime geçmek isteyen istemci (client) hedef sistemin portuna SYN paketi göndererek servisin açık olup olmadığını tespit etmeye çalışır. Karşılık olarak istemciye SYN+ACK (Acknowledged) paketiyle cevap verildiyse servis açık demektir.

Kod:

rrot@kali:~# ??? -sS -p80 ???.com

[LEFT]Starting ??? 6.40 (http://???.org) at 2014-05-07 05:25 EDT

??? scan report for ???.com (157.166.266.25)

Host is up (0.18s latemcy).

Other addresses for ???.com (not scanned): 57.166.226.25

rDNS record for 157.166.226.26: www.???.com

PORT STATE SERVICE

80/tcp open httpTCP bağlantısı yardımıyla iletişime geçmeden önce istemci, hedef sistemin ilgili portuna SYN paketi gönderir. Bu servis hizmet vermiyorsa istemciye RST paketiyle cevap verir. Bu sayede servisin kapalı olduğu anlaşılır.

Kod:

root@kali: ~#??? –sS –p443 ???.com

[LEFT]

Starting ??? 6.40 (http://???.org) at 2014-02-07 25 EDT

??? scan report for ???.com (157.166.226.26)>

İstemci tarafından gönderilen SYN paketine SYN-ACK veya RST ile cevap olarak dönmüyorsa hedef sistemin önünde güvenlik duvarı cihazı olduğu düşünülebilir.

<

Kod:

root@kali: ~# ??? -sS -p22 ???.com

[LEFT]

Starting ??? 6.40 (http://???.org) at 2014-05-07 05:25 EDT

??? scan report for ???.com (157.166.226.25)

Host is up (0.18s latency)

Other addresses for ???.com (Not scanned): 157.166.226.26

rDNS record for 157.166.226.25: www.???.com

PORT STATE SERVICE

22/tcp filtered:SSHDNS Tünelleme: Yerel ağdan gelen tüm port ve protokoller güvenlik duvarı (firewall) tarafından engellenmiştir. Bu sistemlere sızabilmek için DNS tünelleme tekniği, bir protokol içinde başka bir protokole ait veri taşıma ile alakalıdır. DNS paketleri içerisinde bir TCP/UDP (HTTP, FTP vs) paketi taşıma işlemi bu tekniği ifade eder.

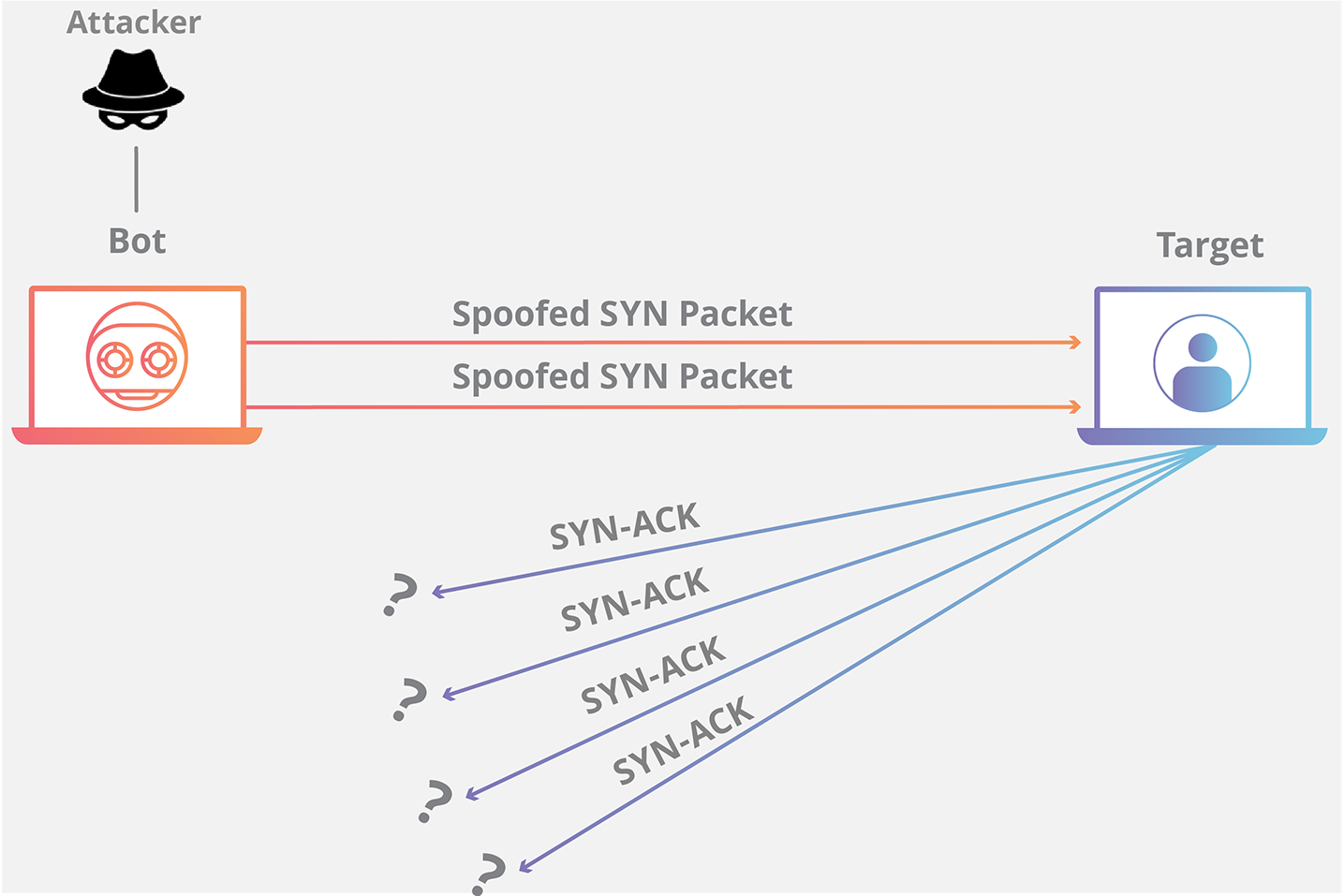

SYN Flood (SYN Saldırısı): Bir nevi DDos saldırısı çeşididir. TCP protokolüne benzer özelliktedir. TCP oturumunu başlatmak için bir iletişim kaynağıdır. Bir sunucunun TCP Bağlantısından faydalanan 4. Katman DDos saldırısıdır denilebilir.

.

En çok kullanılan web saldırısı DDos saldırı tipidir. Çoğunlukla sahte IP üzerinden yapılır.

Saldırının Gerçekleşmesine Olanak Sağlayan Zafiyetler: Sunucu tarafından IP adresinin sahte olup olmadığı ayırt edilemiyor olması, SYN paketini alan tarafın paketi gönderen birimi onaylamadan ona kaynak ayırması.

Bir sunucu ile kullanıcı arasındaki bağlantı doğru ve normal şekilde sağlandığı zaman sunucuda depolanan veri içeriği kullanıcıya iletilir. Bu iletimin sağlanması için istemci, sunucu ile TCP oturumu sağlanması için SYN paketi göndererek dinlemeye geçer. Sunucu ise ACK onay paketini alırsa oturum başlatılmış olur. Bu oturumu sağlayan iletişim SYN paketinin saldırı halinde kullanılmasıyla kötü amaçlı da kullanılabilmektedir.

SYN; bir hizmet engelleme saldırısıdır. Art arda istekler göndererek (SYN Requests) sunucuyu devre dışı bırakmayı amaçlar. Bu yüzden SYN saldırısı bir Dos/DDos atak çeşidi olarak görülür. Sunucuyu aşırı meşgul etme ve hizmet engelleme amacı vardır. Dos saldırıları SYN paketleriyle yapılırsa, bu SYN saldırısı olur.

Saldırı sırasında saldırgan, sunucuya birkaç paket gönderirken ayrıca ACK kodunu da göndermesi gerekirken göndermeyerek saldırıyı başlatır. Kötü niyetli istemci ya ACK’yi göndermez ya da sahte IP ile SYN’deki IP kaynağını taklit ederek sunucuyu yanıltmak için IP adresini zehirler (Spoofing yapar). Bundan sonra sunucu, sahte IP adresine SYN-ACK göndermeye çalışır, saldırgan ise defalarca istekte bulunur ve sunucu artık yeni bağlantı kuramaz hale gelip devre dışı kalır. Bu atak Ddos atağına çok benzer.

Nasıl Belirlenebilir?

SYN saldırısı netstat (Network Statistics ) ile belirlenebilir. Netstat nedir dersek, ağ bağlantılarını kontrol etmeye yarayan komut satırı aracıdır. Ağdaki sorunları tespit etmek ve ağ trafiğinin miktarını belirlemek için kullanılır.

Nasıl Engelenebilir?

SYN Cookie ve SYN Proxy ile engellenebilir, ayrıca TCP Timeout değeleri düşürülebilir.

Çalışma Mantığı:

-İstemci taraf, hedef sunucuya bir SYN paketi göndererek bağlantı kurmaya çalışır.

-Sunucu, mesajı aldıktan sonra istemciye SYN-ACK paketi gönderir. İstemci de mesajı aldığına dair bir ACK mesaj paketi ile yanıtladığında bağlantı köprüsü kurulmuş olur.

Firewaall Atlatmak İçin Diğer Bazı Yöntemler:

VPN kullanmak: IP adresini gizler. Başka bir Ip adresini taklit ederek ve bağlantıyı şifreleyerek sunucuya bağlanılmasını sağlar.

Ultrasurf yazılımı kullanmak: Gizlenmek için şifreleme protokolü kullanır. Bir http Proxy sunucusu kullanarak güvenlik duvarını veya sansürünü aşar

Web tabanlı Proxy Kullanmak: Sadece kendi cihazınızın bildiği IP adresinizi gizler ve benzersiz IP adresleri ile sunucuyla iletişim kurulmasını sağlar.

Akıllı telefonun Hotspot hizmetini kullanmak: Nereden bağlanırsak bağlanalım IP adresimizi gizleyen bir bağlantı tercihidir.

Bu yöntemler ile güvenlik duvarının etki alanı zayıflatılıp atak gerçekleştirme imkânı artmaktadır. Fakat %100 gizlenme imkanının olmadığı unutulmamalıdır.

Son düzenleme: