*** HACKED WİNDOWS SERVER ANALYSİS ***

Herkese merhaba değerli forum üyeleri bugün hacklenmiş bir windows sunucusunu nasıl analiz edebileceğimizi göreceğiz...

Herkese merhaba değerli forum üyeleri bugün hacklenmiş bir windows sunucusunu nasıl analiz edebileceğimizi göreceğiz...

Konumuzda bulmamız gereken adımlar :

1-) Windows makinesinin sürümü ve yılı nedir?

2-) En son hangi kullancı giriş yaptı?

3-) John sisteme en son ne zaman giriş yaptı?

4-) AA/GG/YYYY SD:SS ÖÖ/ÖS ?

5-) Sistem ilk başlandığında hangi IP adresine bağlıdır?

6-) Kötü amaçlı olan zamanlanmış görevin adı nedir?

7-) Görev günlük olarak hangi dosyayı çalıştırmaya çalışıyordu?

8 ) Dosya yerel olarak hangi bağlantı noktasını dinlemiştir?

9-) Jenny en son ne zaman oturum açtı?

10-)Uzlaşma hangi tarihte gerçekleşti? (AA/GG/YYYY)

11-)Windows ilk olarak ne zaman yeni bir oturum açmaya özel ayırıcalıklar atamıştır? ( AA/GG/YYYY SS D:SS ÖÖ/ÖS )

12-) Windows parolalarını almak için hangi araç kullanıldı ?

13-)Saldırganların dış kontrol ve komut sunucularının IP adresi neydi?

14-)Sunucuya web sitesi aracılığıyla yüklenen kabuğun uzantısının adı neydi?

15-)Saldırganın açtığı en son bağlantı noktası hangi bağlantı noktasıydı?

16-)DNS zehirlemesi olup olmadığını kontrol edin, hangi site hedef alınmıştır?

WİNDOS SUNUCUMUZ

Evet arkadaşlar ilk olarak windows sunucumuza girdik hacklenmiş bir sistem olduğu için arada sırada sistemde farklı farklı uygulamalar çalışıyor ve bizim işlem yaparken zorlanmamızdan başka birşey yapmıyorlar  .

.

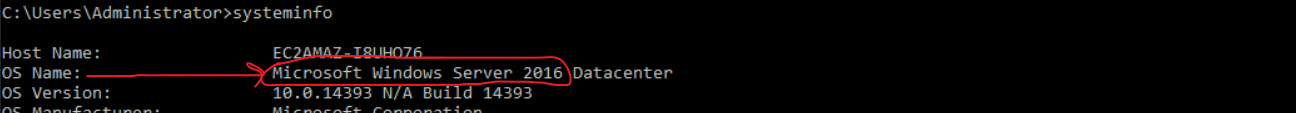

ilk olarak cmd komut satırını açalım ve sistem bilgisini öğrenmek için

Kod:

systeminfo

Gördüğünüz üzere systeminfo komutunu çalıştırdık ve system bilgilerini komut satırına döktük . İşletim sistemi " Micrasoft Windows Server 2016 " dır.

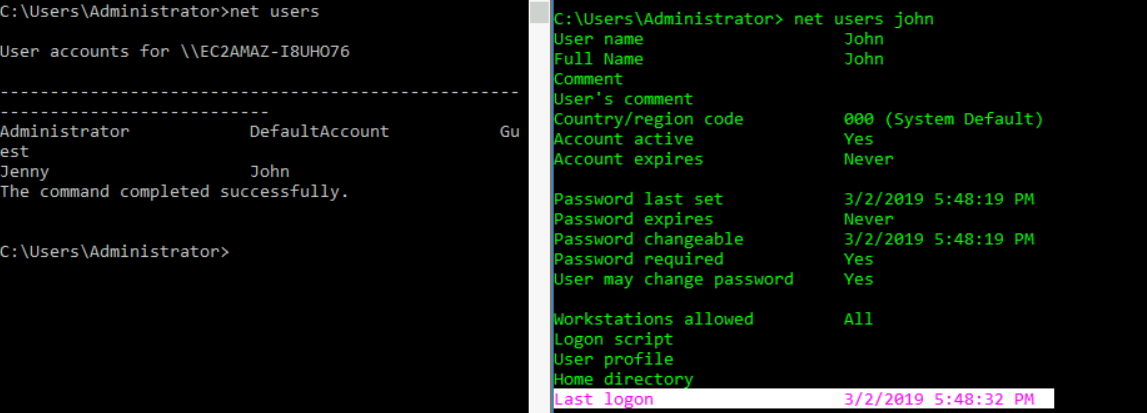

Sırada en son giren kullanıcının kim olduğunu öğrenmek var en son giren kullanıcın kim olduğunu öğrenmek için

Kod:

net users

Kod:

net users "kullanıcı adı"

Gördüğünüz gibi sisteme en son giriş yapan kullanıcıları öğrendik , john kullanıcısın bilgilerini sıraladık ve en son ne zaman sisteme giriş yaptığını öğrenmiş olduk

en son sisteme giriş yapan john kullanıcısın en son giriş tarihi;

last login = 3/2/2019 5:48:32 PM

Sistemin ilk çalıştığında hangi ip adresiyle baglantı kurduğunu öğrenmek için windows un kayıt defterini olan Regedit isimli kayıt defterini incelemeliyiz.

REGEDİT : işletim sistemi yapılandırmasıyla ilgili olan bilgilerin ve çeşitli ayarların depolandığı büyük bir işletim sistemi veritabanıdır.

Veya system configuration dosyasında sistem çalışmaya başladığında hangi araçların çalıştığını kontrol ederekde öğrenebiliriz ama her zaman ilk adım regedit 'i incelemek olacaktır.

windows arama kısmına Registry yazarak kayıt defterini açalım .

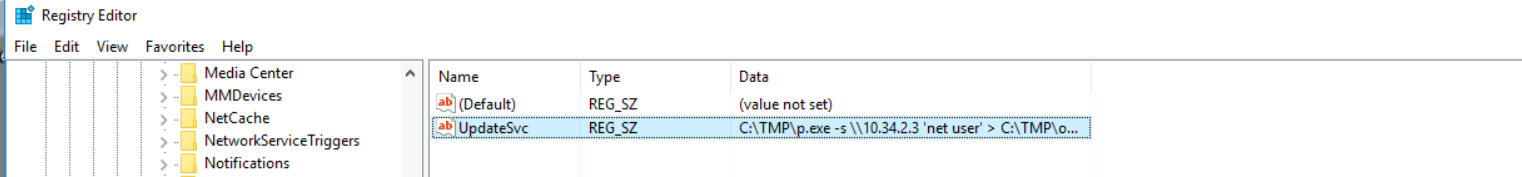

" Local_Machina > Sofware > Micrasoft > Windows > CurrentVersion > Run " yolunu izleyerek gerekli dosyayı açalım burada yapılan girdiyi , çalıştırılan programları ve bu programı çalıstırırken istekte bulunan ip adresini öğrenebilirz.

Burada UpdateSvc isminde yapılan girdide C:\TMP\p.exe dosyası çalıştırılarak 10.34.2.3 ip adresine bir istekte bulunulmuş.

Sistem ilk çalıştığında ilk bağlantı kurulan ip adresi = 10.34.2.3

Sırada hangi hesapların yönetici yetkisine sahip olduğunu öğrenmek var yönetici yetkisine sahip tüm hesapları öğrenebilmek için

Kod:

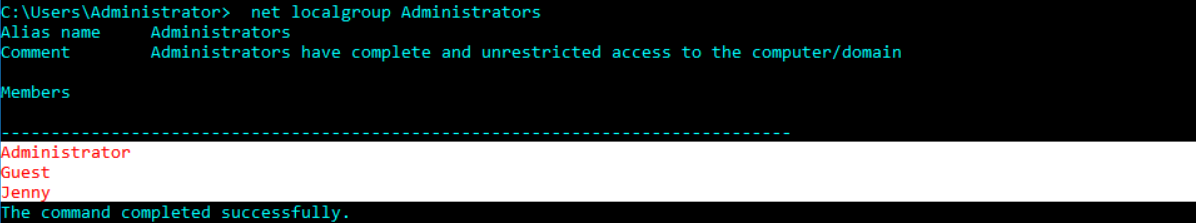

net localgroup Administrators

" net localgroup Administrators " komutunu çalıştırdık ve Administrators(bizim bulunduğumuz hesap) kullanıcısından başka 2 kişininde yönetici yetkisine sahip olduğunu öğrendik.

Administrator dışında yönetici yetkisine sahip olan 2 kullanıcı : Guest ve Jenny

Sistemde bir görev yapılmış ve bu görevde bir dosyay çalıştırlmıştır . Bİz bu dosyanın ne olduğunu , hangi portu dinlemeye aldığını bulacağız.

Windowsta belirtilen zaman aralıklarında sistemde otomatikmen dosya çalıştıran bir windows toolu vardır bu tool u inceleyerek çalıştırılan dosyalara bakalım.

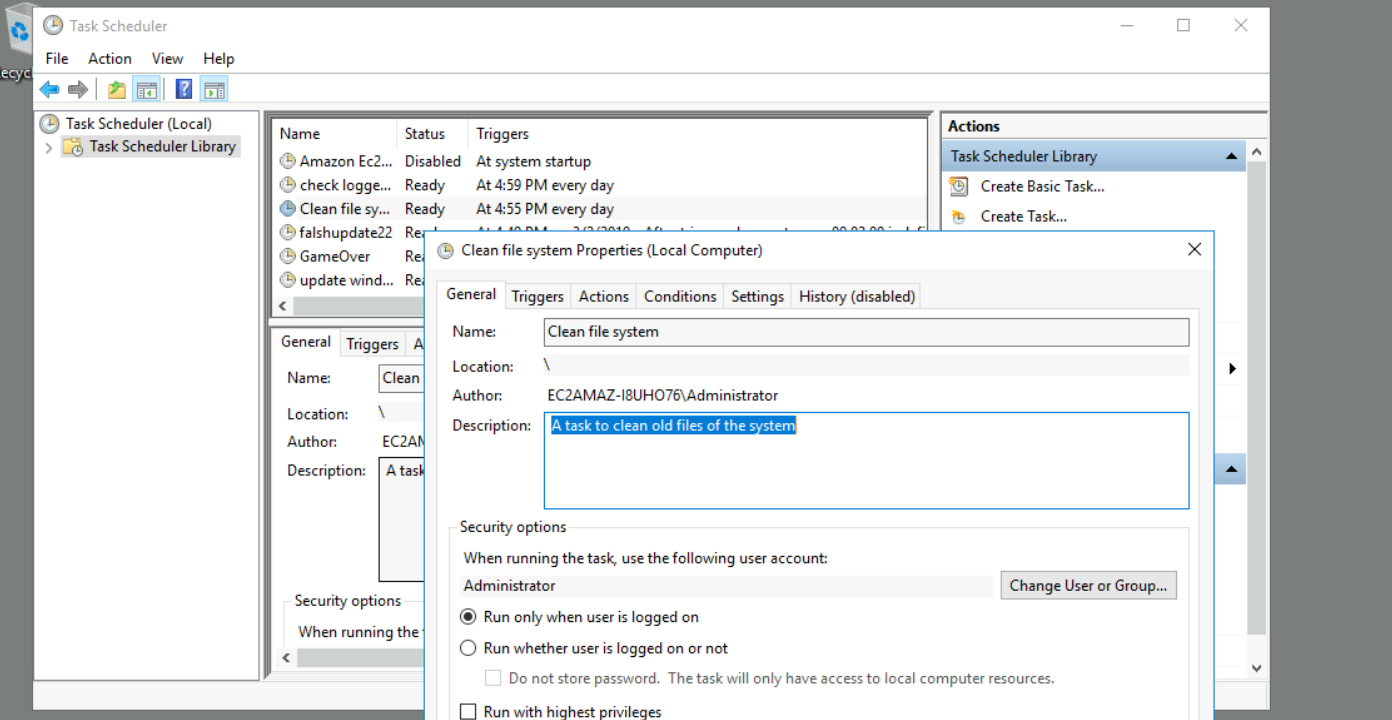

Arama kısmına task scheduler yazılarak bu aracı açalım. Aracı açtıgımızda " Task scheduler library " kısmında sistem dosyası temizleme(Clean file system) isminde bir görev görüyoruz tabi bu anlaşılır bir görev ismi ama anlaşılmaması için farklı bir isimde de olabilirdi.

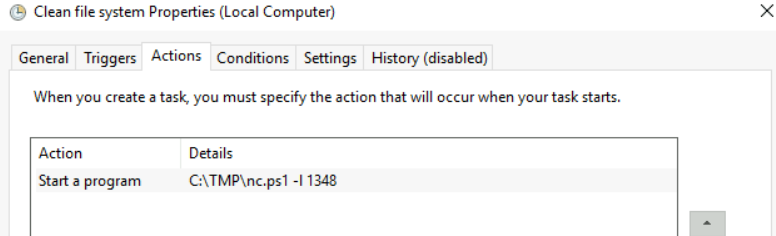

görevi incelemek için actions kısmında görevin çalıştırdığı dosyayı görebiliriz.

görevi incelemek için actions kısmında görevin çalıştırdığı dosyayı görebiliriz.

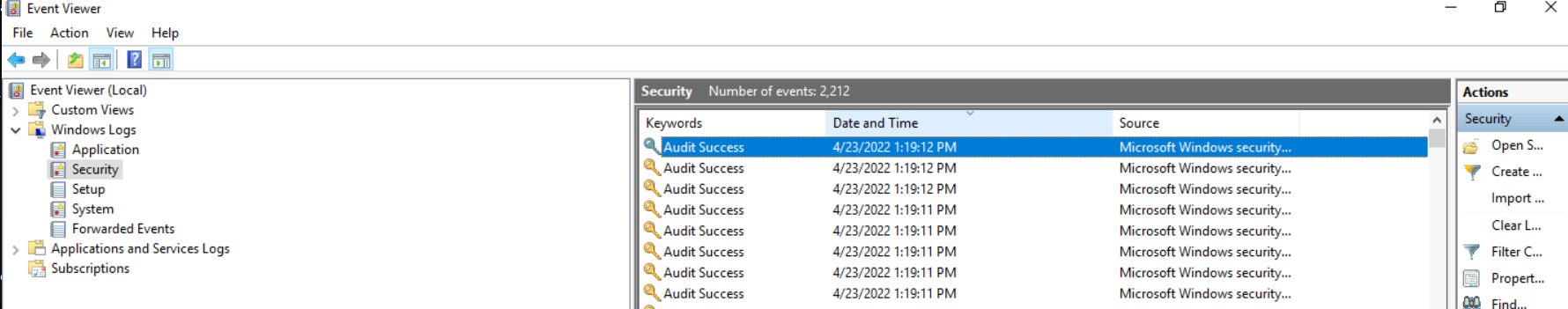

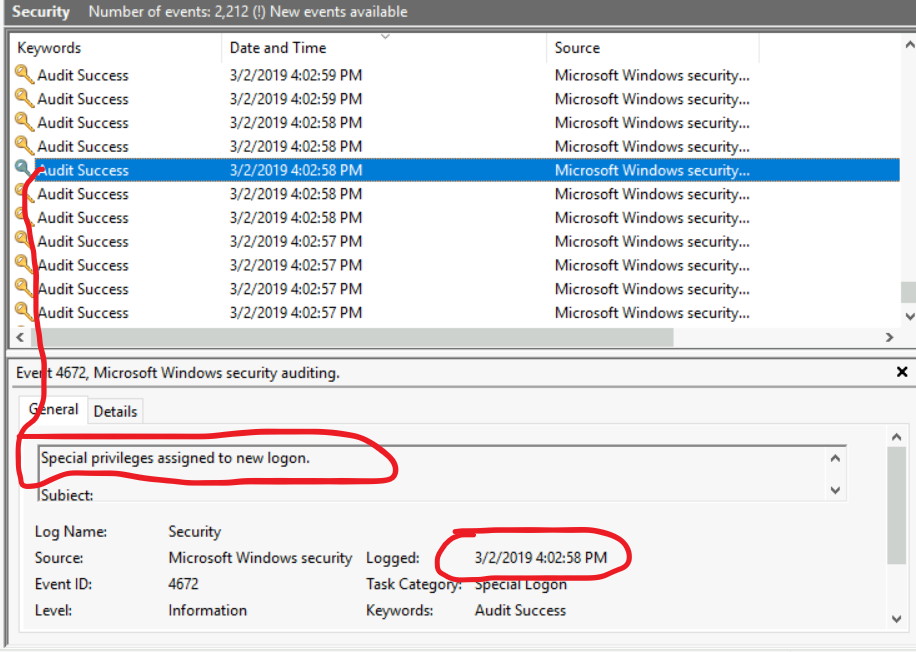

burada logları görüyoruz en altta sistemin ilk kayırlarını görüyoruz sistemin ilk açıldığında hacklenmesi durumu olmayacağından 13/12/2019 tarihindeki kayıtları pas geçiyorum ve sunucunun hacklendiği tarihin 3/12/2019 tarihinden sonra olduğunu anlıyorum. Bu tarihten sonraki loglarda özel ayrıcalıklı oturum açma kısmını arıyorum ve aşagıdaki resimde gördüğünüz gibi loglardan birinde özel oturum açma yetkisini ve tarihini görüyorum.

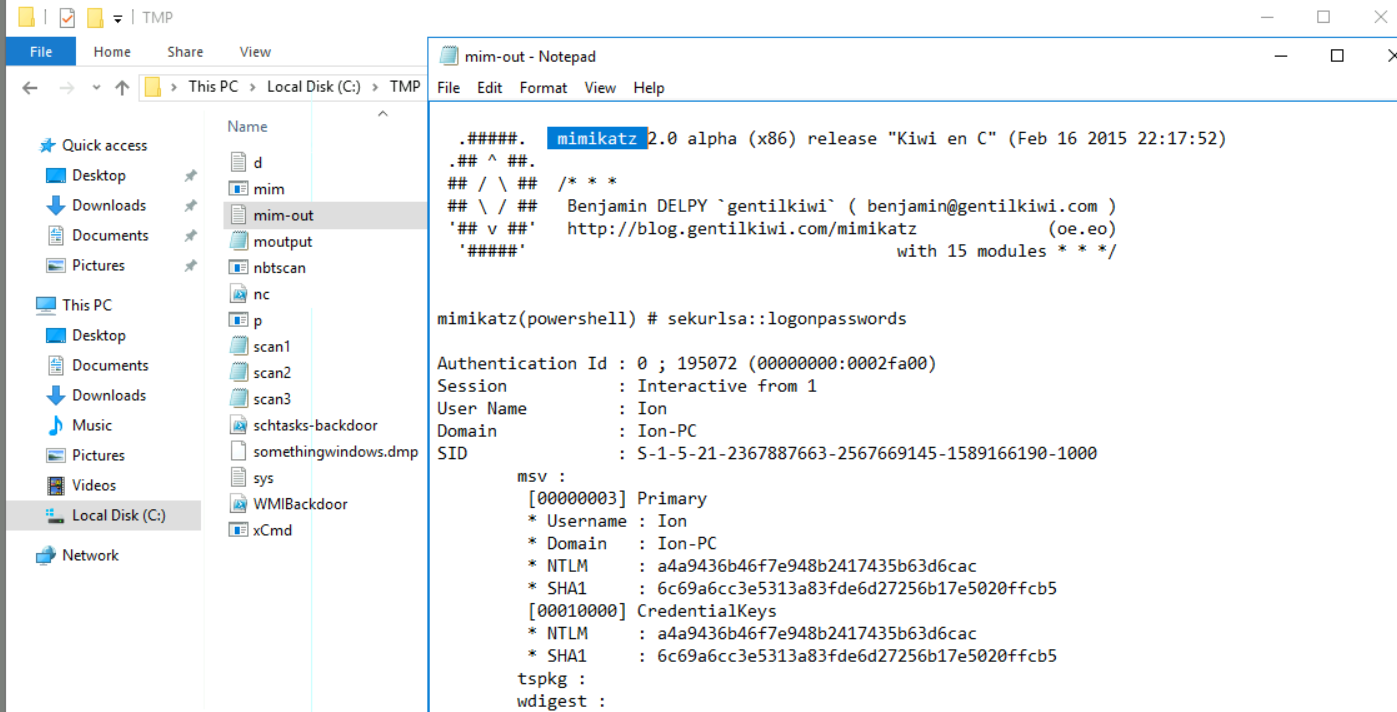

Sırada Windowssun parolasının ele geçirilmesi için hangi aracın kullanıldığını bulmak var. Bunu sürekli karşımıza çıkan c:\\ dizini altındaki tmp klasöründen öğrenebildim.TMP dosyaları, bilgisayarınız ya da bir uygulama çalıştığında oluşmaktadır. tmp dizinideki dosyaları teker teker inceledim ve bir dosyada mimiktaz aracıyla karşılaştım.

zaten mimiktaz aracıyla karşılşınca anlıyoruz ki şifrenin ele geçirilmesinde kullanılmış.

Windowsta DNS zehirlenmesini kontrol etmek için host dosyasını kontrol etmeliyiz .Dns zehirlenmesi ile örneğin google.com baglanıldığında farklı bir IP adresine yönlendirilebilir ve bu IP adresi de saldırgana ait IP adresi olabilir. Windowsta host dosyasının yolu C:\Windows\System32\drivers\etc dizinidir.

Sunuya bir shell dosyası upload edildiyse bunu nasıl kontrol edeceğiz? Bunun için sunucu dosyalarının bulunduğu klasöre giderek öğrenebiliriz.

C:\inetpub\wwwroot

OKUYAN HERKESE TEŞEKKÜRLER UMARIM YARARLI BİR KONU OLMUŞTUR