Herkese merhaba TurkHackTeam üyeleri,

Ben Bugs Bunny

Host Keşif Trafik Analizi

Sistem nedir?, öncelikle konumuza bu soruyla başlayabiliriz.

Sistem özetlemek gerekirse, birbiriyle ilişki içerisinde olan, birbiriyle etkileşen elemanlar topluluğuna verilen isimdir.

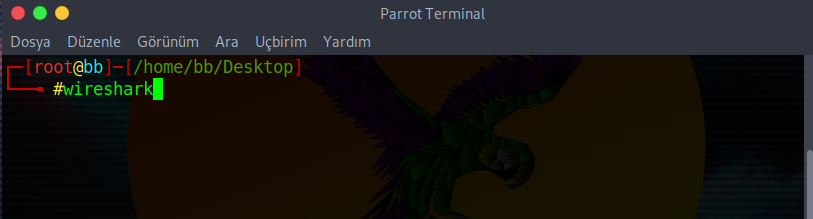

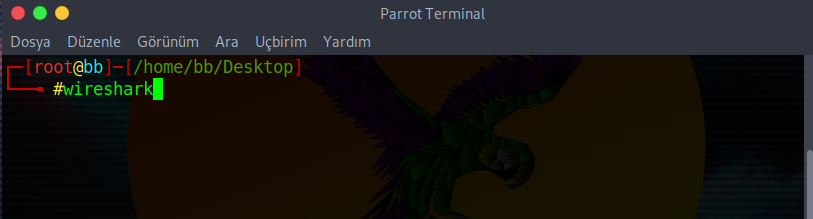

Şimdi ise wireshark toolu ile ağdaki sistemleri keşif edeceğiz.

Komutumuz;

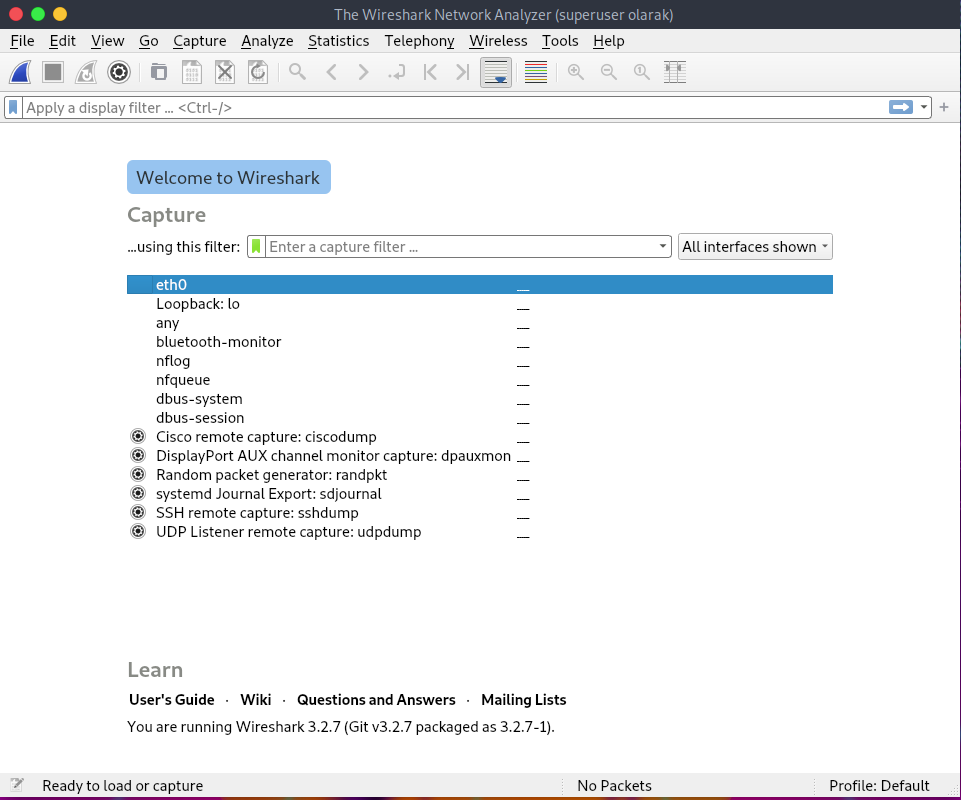

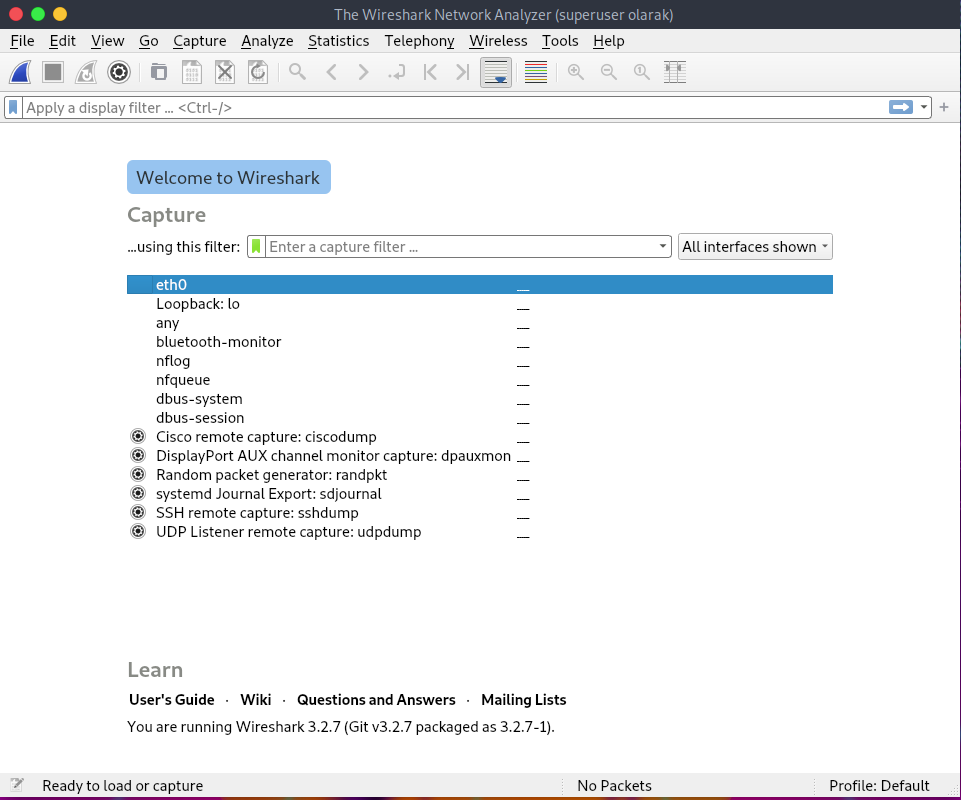

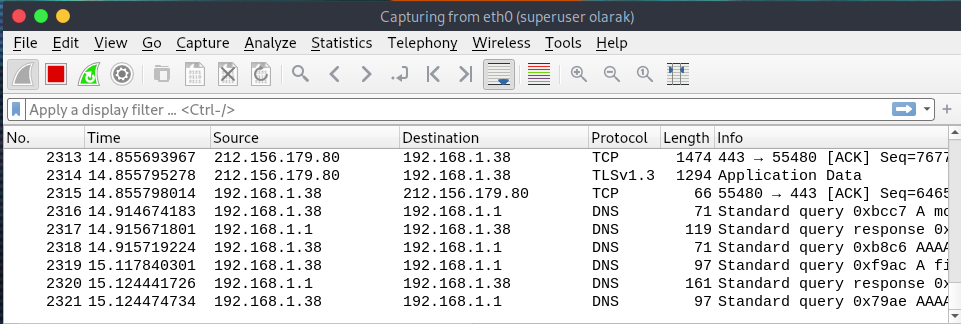

Karşımıza çıkan ekranda ağ seçimi yapacağız ben eth0'ı seçip devam ediyorum.

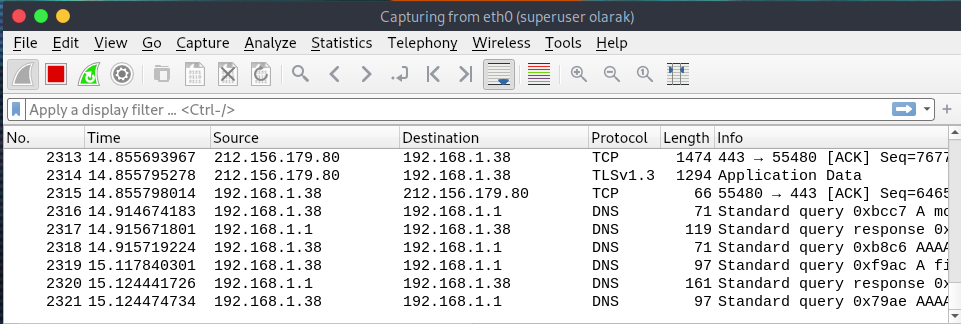

Trafik akışı gözükmeye başlıyor.

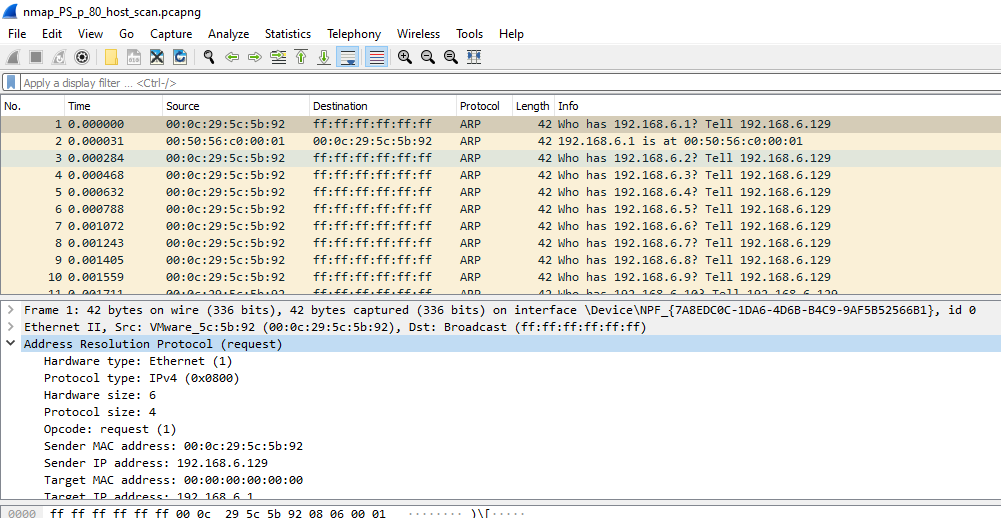

Source kısmında bulunan sistem bütün ağa broadcast yayını yapmaktadır bunun amacı ise ayakta olan cihazları tespit etmek.

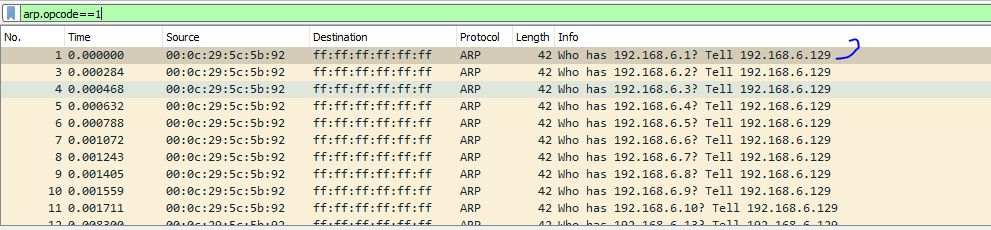

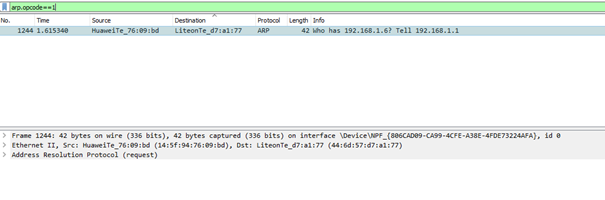

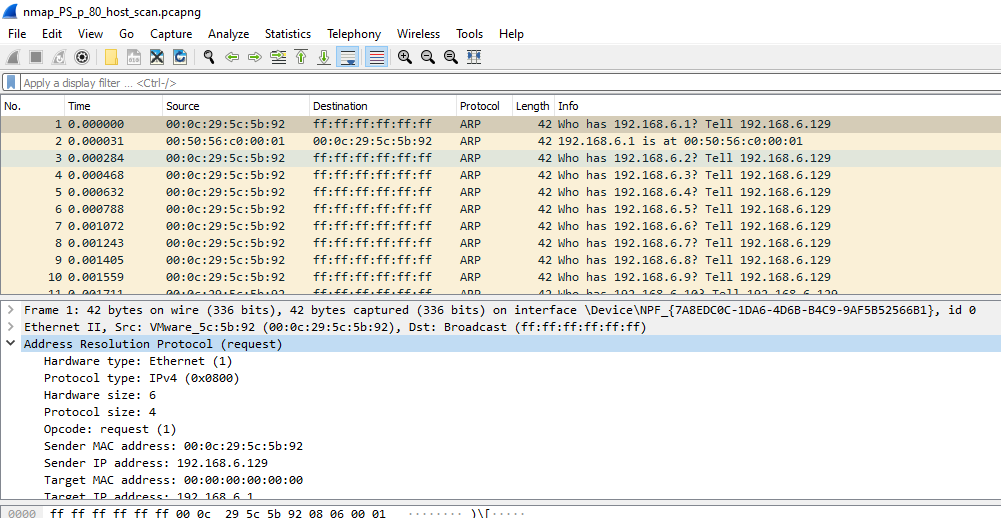

Bu bölümde opcode'nin değeri 1 olduğu için bu sistem bütün ağa broadcast isteği göndermiştir.

opcode 1 olan kayıtlara bakarsak burada istek yapan ip adreslerini görebilmekteyiz.

Karşı tarafdan ip adreslerini istemekte, ayakta olan cihazlar ise reply(opcode 2) göndermektedir.

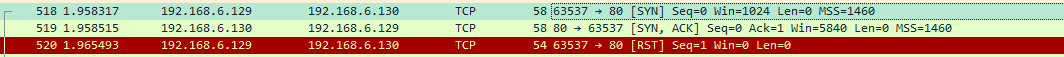

Arp isteğinde aktif olan cihazların 80 portu açıksa syn paketi gönderimide yapılır.

Komutumuz;

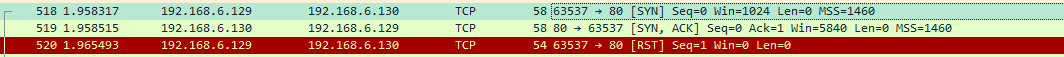

Burada ise 30 numaralı adrese syn paketi gönderilmiş, gönderilen hedef syn+ack ile onaylamış ve saldırgan makine reset paketini göndermiştir.

Reset paketini gönderme amacı nedir?

Çünkü saldırgan bağlantı kurmak istememekte, saldırganın amacı sistemin açık olup olmadığını kontrol etmektir.

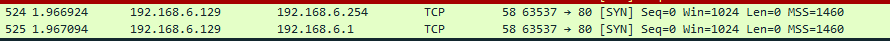

Burada ise 129 numaralı makine 254 numaralı makineye syn göndermiştir ancak bir sonuç alamamıştır çünkü 80 portu kapalıdır.

Ağ'da Aktif Cihazların Keşif Analizi

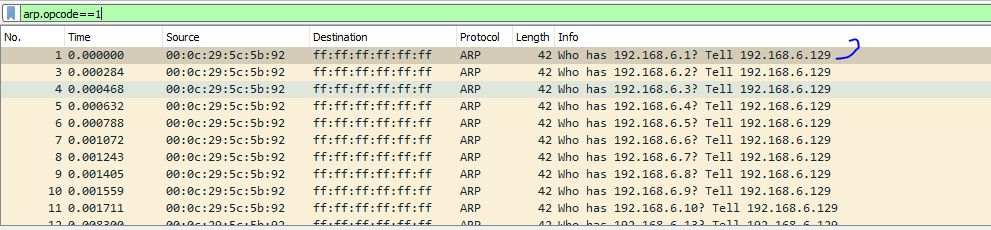

Üst tarafta bulunan filtre bölümünü kullanacağız.

Komutumuz;

Arp istekleri ile ağda yer alan cihazları tespit etmiş oluruz.

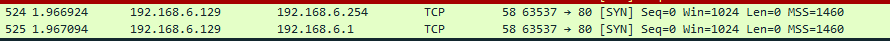

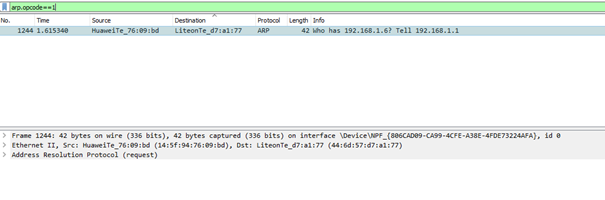

Burada girmiş olduğumuz 1 değeri ile ağ üzerinde yaptığımız arp isteklerini görebiliriz ve tüm cihazların ip ve mac adreslerini görebiliriz.

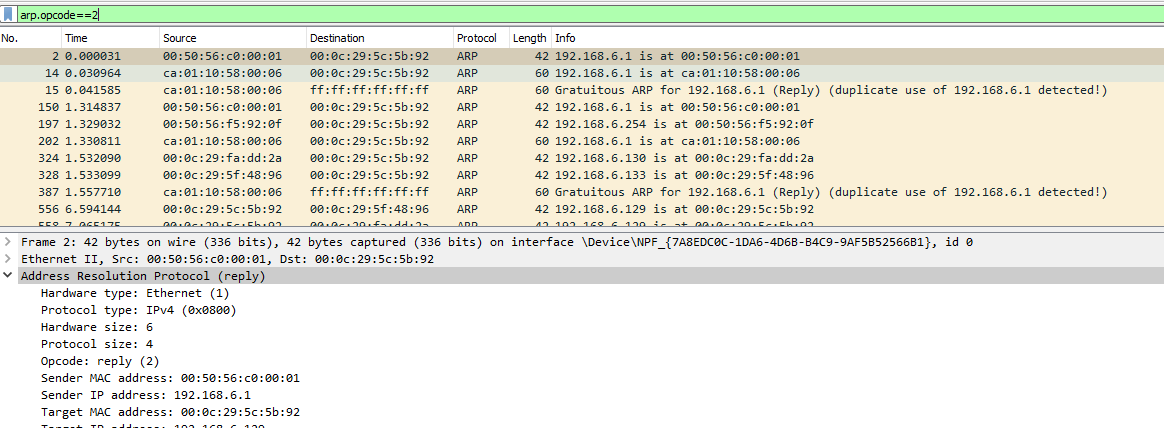

Komutumuz;

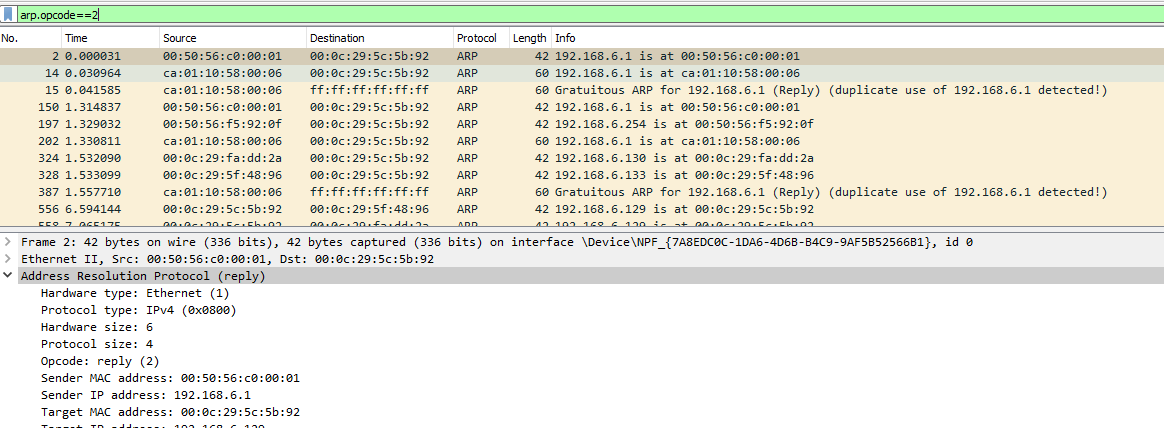

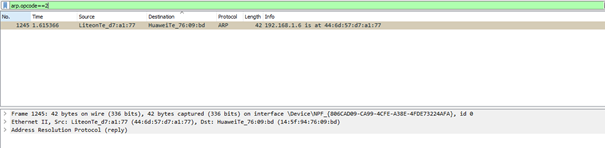

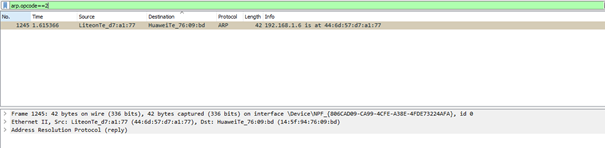

Burada girmiş olduğumuz 2 değeri ile ayakta olan cihazlardan gelen reply paketlerini görebiliriz yani mac adres bilgisi vs. yer almaktadır.

Ayakta olan cihaz source kısmında bulunurken, arp isteğini gönderen saldırgan tarafın bilgileri de destination bölümünde bulunur.

Bu konumunda burda sonuna gelmiş bulunmaktayım.

Bugs Bunny iyi günler diler.

Ben Bugs Bunny

Host Keşif Trafik Analizi

Sistem nedir?, öncelikle konumuza bu soruyla başlayabiliriz.

Sistem özetlemek gerekirse, birbiriyle ilişki içerisinde olan, birbiriyle etkileşen elemanlar topluluğuna verilen isimdir.

Şimdi ise wireshark toolu ile ağdaki sistemleri keşif edeceğiz.

Komutumuz;

Kod:

wireshark

Karşımıza çıkan ekranda ağ seçimi yapacağız ben eth0'ı seçip devam ediyorum.

Trafik akışı gözükmeye başlıyor.

Source kısmında bulunan sistem bütün ağa broadcast yayını yapmaktadır bunun amacı ise ayakta olan cihazları tespit etmek.

Bu bölümde opcode'nin değeri 1 olduğu için bu sistem bütün ağa broadcast isteği göndermiştir.

opcode 1 olan kayıtlara bakarsak burada istek yapan ip adreslerini görebilmekteyiz.

Karşı tarafdan ip adreslerini istemekte, ayakta olan cihazlar ise reply(opcode 2) göndermektedir.

Arp isteğinde aktif olan cihazların 80 portu açıksa syn paketi gönderimide yapılır.

Komutumuz;

Kod:

nmap PS -p 80 open -n 192.168.6.0/24

Burada ise 30 numaralı adrese syn paketi gönderilmiş, gönderilen hedef syn+ack ile onaylamış ve saldırgan makine reset paketini göndermiştir.

Reset paketini gönderme amacı nedir?

Çünkü saldırgan bağlantı kurmak istememekte, saldırganın amacı sistemin açık olup olmadığını kontrol etmektir.

Burada ise 129 numaralı makine 254 numaralı makineye syn göndermiştir ancak bir sonuç alamamıştır çünkü 80 portu kapalıdır.

Ağ'da Aktif Cihazların Keşif Analizi

Üst tarafta bulunan filtre bölümünü kullanacağız.

Komutumuz;

Kod:

arp.opcode = = 1Arp istekleri ile ağda yer alan cihazları tespit etmiş oluruz.

Burada girmiş olduğumuz 1 değeri ile ağ üzerinde yaptığımız arp isteklerini görebiliriz ve tüm cihazların ip ve mac adreslerini görebiliriz.

Komutumuz;

Kod:

arp.opcode = = 2Burada girmiş olduğumuz 2 değeri ile ayakta olan cihazlardan gelen reply paketlerini görebiliriz yani mac adres bilgisi vs. yer almaktadır.

Ayakta olan cihaz source kısmında bulunurken, arp isteğini gönderen saldırgan tarafın bilgileri de destination bölümünde bulunur.

Bu konumunda burda sonuna gelmiş bulunmaktayım.

Bugs Bunny iyi günler diler.