Selamlar ben ‘FatBob, bugün “CyberDefenders: Blue Team CTF Challenges” sitesi üzerinde bulunan “Inside” adlı labı inceleyip çözümünü gerçekleştireceğiz.

Lab içerisine girdiğimiz zaman bizi 11 soruluk bir oda ve indirmemiz gereken rar’lı bir dosya karşılıyor:

Not Kullanılan Programlar:

1. FTK Imager

Senaryo:

Karen 'TAAUSAI' için çalışmaya başladıktan sonra şirket içinde bazı yasa dışı faaliyetlerde bulunmaya başladı.

'TAAUSAI' sizi bu davayla ilgili bir soruşturma başlatmanız için tuttu.

Bir disk görüntüsü aldınız ve Karen'ın makinesinde Linux işletim sistemi kullandığını gördünüz.

Karen'ın bilgisayarının disk görüntüsünü analiz edin ve verilen soruları yanıtlayın.

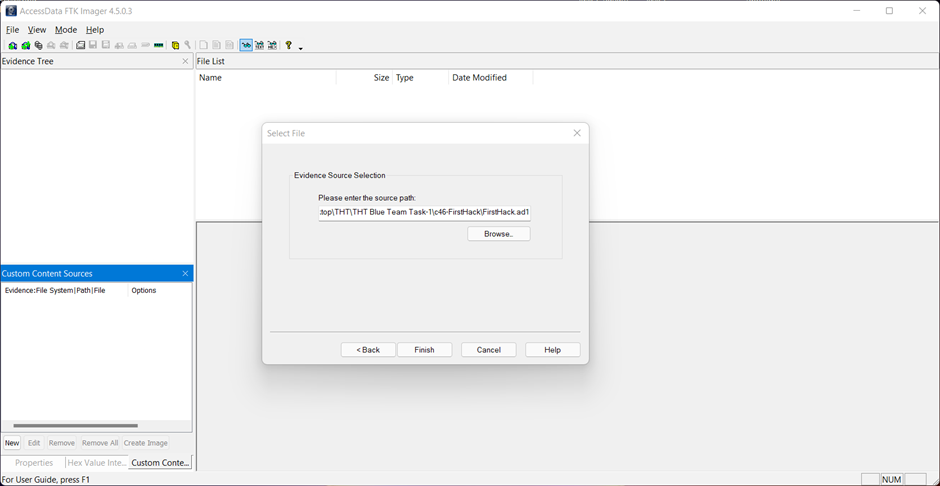

İlk olarak indirdiğimiz dosyadaki image dosyasını FTK Imager programında açıyoruz.

Question #1 – What distribution of Linux is being used on this machine?

Soru #1 – Bu makine hangi Linux dağıtımını kullanıyor?

root dosyasının içinde bulunan boot dosyasına girdiğimizde burda dosya uzantılarından kullanılan dağıtımın “Kali” olduğunu görüyoruz.

Question #2 – What is the MD5 hash of the apache access.log?

Soru #2 – Apache access.log dosyasının MD5 karması nedir?

Log klasörünün içinde bulunan apache2 klasörünün içinden istenilen access.log’u masaüstümüze çıkartıyoruz.

Windows PowerShell’i kullanarak. “Get-FileHash -Algorithm md5 (access.log’u çıkarttığımız dizin) yazarak MD5 hash’ini elde ediyoruz.

“d41d8cd98f00b204e9800998ecf8427e”

Question #3 –It is believed that a credential dumping tool was downloaded? What is the file name of the download?

Soru #3 –Bir kimlik bilgisi boşaltma aracının indirildiğine inanılıyor? İndirilen dosyanın adı nedir?

Root dosyasının içinde bulunan Downloads klasöründe bahsedilen zip’i görebiliriz. “mimikatz_trunk.zip”

Question #4 –There was a super-secret file created. What is the absolute path?

Soru #4 –Oluşturulan süper gizli bir dosya vardı. Mutlak yol nedir?

Root klasörünün altında .bash.history adlı dosyayı incelediğimizde bahsedilen süper dosyanın uzantısını buluyoruz. Linux konsolu kullanırken konsol üzerinde çalıştırdığımız her komut bash history dosyasında tutulur. “/root/Desktop/SuperSecretFile.txt”

Question #5 –What program used didyouthinkwedmakeiteasy.jpg during execution?

Soru #5 –Yürütme sırasında didyouthinkwedmakeiteasy.jpg hangi programı kullandı?

Tekrardan .bash_history kısmında aşağılara doğru indikçe soruda geçen .jpg’nin “binwalk” programı ile kullanıldığı görüyoruz.

Question #6 –What is the third goal grom the checklist Karen created?

Soru #6 –Karen’ın oluşturduğu kotrol listesindeki üçüncü hedef nedir?

Desktop içindeki mimikatz klasörünün içinde bir yapılacaklar listesi var, bu listeyi incelediğimizde sorulan 3. Hedefi “Profit” olduğunu görüyoruz.

Question #7 –How many times was apache run?

Soru #7 –Apache kaç kez çalıştırıldı?

2.soruda açtığımız apache2 klasöründe tutulan logların boyutları “0” olduğundan dolayı programın hiç çalıştırılmadığını burdan anlayabiliriz.

Question #8- It is believed this machine was used to attack another. What file proves this?

Soru #8 – Bu makinenin başka birine saldırmak için kullanıldığına inanılıyor. Hangi dosya bunu kanıtlıyor?

Root klasörüne baktığımız zaman “irZLAohL.jpeg” adlı fotoğraf windows işletim sistemi olan bir başka bilgisayara saldırıldığını ve bilgisayardan ekran fotoğrafı alındığını görüyoruz.

Question #9-Within the Documents file path, it is believed that Karen was taunting a fellow computer expert through a bash script. Who was Karen taunting?

Soru #9 –Belgeler dosya yolu içinde, Karen’ın bir bash aracılığıyla bir bilgisayar uzmanıyla alay ettiğine inanılıyor. Karen kiminle alay ediyordu?

Soruda bahsedilen Belgelere gittiğimiz zaman myfirsthack klasörünün içinde firstscript_fixed belgesinin içinde soruda bahsedilen kişinin “Young” olduğunu görüyoruz. Linux echo komutu ile terminal ekranına istediğimiz yazıyı çıktı olarak alabileceğimiz gibi, yeni bir dosya oluşturmak için de kullanabiliriz. Ekrana bir şeyler yazdırmak için echo komutundan sonra çift tırnak içerisinde yazımızı yazabiliriz.

Question #10 - A user su’d to root at 11:26 multiple times. Who was it?

Soru #10 - Bir kullanıcı 11:26’da birden çok kez kök saldı. Kimdi?

Linux işletim sisteminde auth.log sistem güvenliği ve giriş izin mesajlarını kaydeder. Log klasöründen auth.log’u inceleyerek soruda verilen saat aralığında aranan kullanıcının “postgres” kullanıcısı olduğu görüyoruz.

Question #11 – Based on the bash history, what is the current working directory?

Soru #11 – Bash geçmişine göre, mevcut çalışma dizini nedir?

2. ve 7. Soruda kullandığımız .bash.history dosyasınını incelediğimizde mevcut çalışma dizininin “/root/Belgeler/myfirsthack/” olduğunu görüyoruz.

Okuyan ve beğenen herkese teşekkür ederim, diğer konularda görüşmek üzere.

'FatBob