- 8 Ara 2018

- 507

- 44

- 26

Windows'u Araştırmak [TryHackMe]

Görev: Daha önce güvenliği ihlal edilmiş bir windows işletim sistemini araştırmak.

Laboratuvar:TryHackMe | Investigating Windows

Öncelikle Makinayı başlatıyoruz..

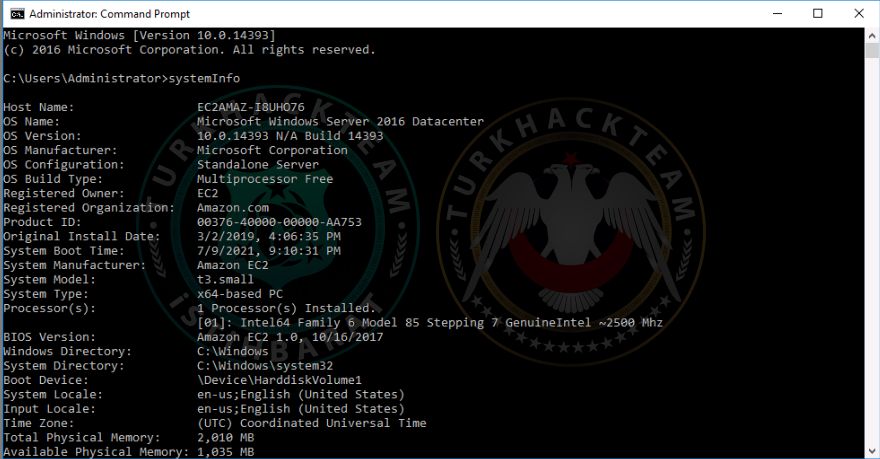

Ardından açılan makinada cmd'yi başlatıyoruz systemInfo komutunu giriyoruz bu komut ile bizden istenilen makinanın versiyon ve yılını öğrenmiş olacağız.

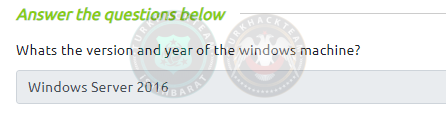

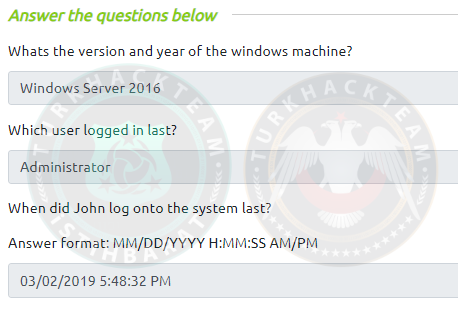

Göründüğü üzere sistem bilgileri geldi makina adı Microsoft Windows Server 2016 Datacenter ancak bizden istenilen kısım Windows Server 2016 ilk cevap yerine bunu ismi yazarak bir sonraki bizden istenilen soruya geçiyoruz.

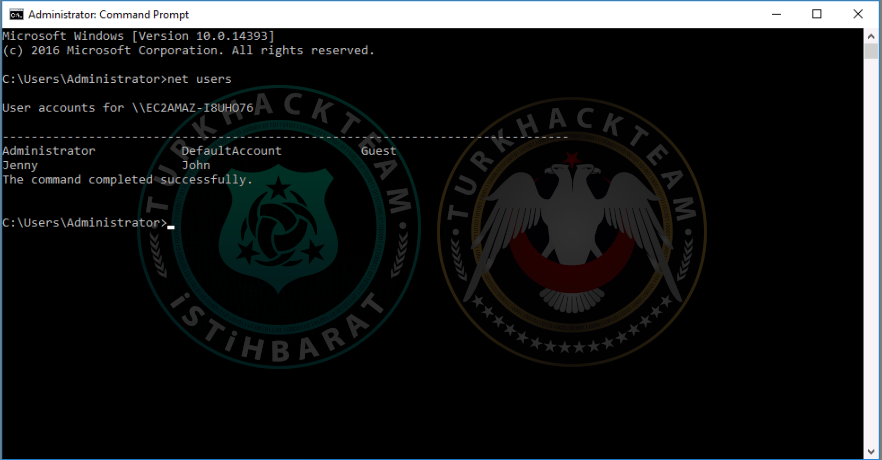

2.soruda ise Which user logged in last? yani En son hangi kullanıcı giriş yaptı? cevabını istemek de bunun için ise net users komutunu kullanarak bize sistemde ki tüm kullanıcıları listeliyor. Şu an Administrator kullanıcısı en son giriş yaptığı için diğer kullanıcıları incelememiz gerekiyor.

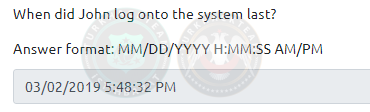

3.Soruya baktığımda benden John en son ne zaman giriş yaptı cevabını istemekde

net user John yazıyorum ve John kullanıcısının son oturum açma işlemini gözlemliyorum, biraz aşağı baktığımda last logon kısmında 03/02/2019 5:48:32 PM 3.soruya bu tarihi yapıştırıyorum.

2.Soruda benden en son giriş yapan kullanıcıyı istiyor şu an en son giriş sağlayan Administrator kullanıcısı cevap kısmına Administrator yazıyorum.

Şu anda ilk 3 soruyu tamamladık sırayla devam edelim..

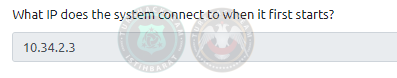

4.soruda bizden Sistem ilk başladığında hangi IP adresine bağlandığını soruyor.

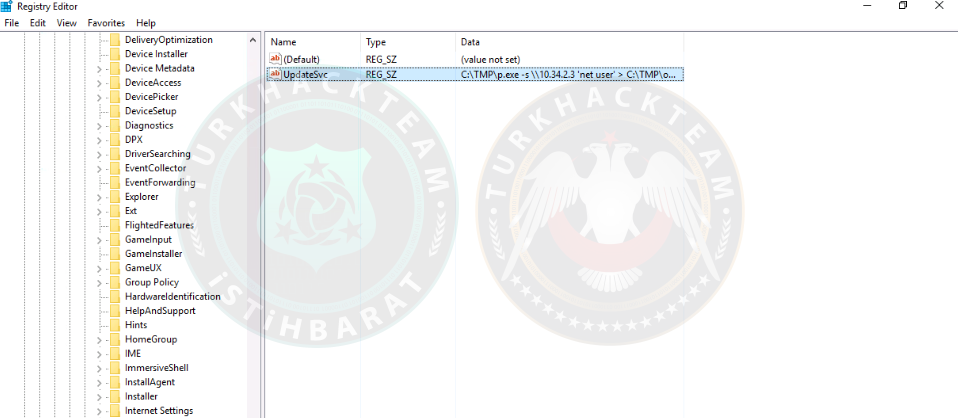

Bunun için kayıt (Registry) defterine bakmamız gerekir ve sistem konfigürasyon'a bakmamız gerekiyor bu sayede makina başladığında ilk başlayan programların kontrolünü sağlayabiliriz.

Makinama restart atıyorum ve karşıma bir cmd ekranı geliyor aslında burada ilk çalışan IP adresini görüyoruz ama bunu bu şekilde yapamayız kayıt defterine ve sistem konfigürasyona bakmamız daha sağlıklı olur

Sistem konfigürasyonunu kontrol etmek için arama yerine msconfig yazıyoruz ardından açtığımız pencerede Startup kısmına gelerek bilgisayar ilk başladığında çalışacak olan programların listesini bulabiliriz şu anlık bir şey görünmüyor buradaki kontrolü tamamlıyoruz ve kayıt defterine geçiyoruz kayıt defterini açmak için regedit yazıyoruz ve açıyoruz.

Buradan ise HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>CurrentVersion>Run dizinine gidiyoruz burada UpdateSvc olarak bir dosya mevcut ve bu dosya C klasörünün tmp bölümünde exe dosyasını başlatarak 10.34.2.3 ıp adresine istekde bulunduğunu gözlemliyoruz.

Ip adresini 4.soruya giriyoruz ve doğruluyoruz.

Görev: Daha önce güvenliği ihlal edilmiş bir windows işletim sistemini araştırmak.

Laboratuvar:TryHackMe | Investigating Windows

Öncelikle Makinayı başlatıyoruz..

Ardından açılan makinada cmd'yi başlatıyoruz systemInfo komutunu giriyoruz bu komut ile bizden istenilen makinanın versiyon ve yılını öğrenmiş olacağız.

Göründüğü üzere sistem bilgileri geldi makina adı Microsoft Windows Server 2016 Datacenter ancak bizden istenilen kısım Windows Server 2016 ilk cevap yerine bunu ismi yazarak bir sonraki bizden istenilen soruya geçiyoruz.

2.soruda ise Which user logged in last? yani En son hangi kullanıcı giriş yaptı? cevabını istemek de bunun için ise net users komutunu kullanarak bize sistemde ki tüm kullanıcıları listeliyor. Şu an Administrator kullanıcısı en son giriş yaptığı için diğer kullanıcıları incelememiz gerekiyor.

3.Soruya baktığımda benden John en son ne zaman giriş yaptı cevabını istemekde

net user John yazıyorum ve John kullanıcısının son oturum açma işlemini gözlemliyorum, biraz aşağı baktığımda last logon kısmında 03/02/2019 5:48:32 PM 3.soruya bu tarihi yapıştırıyorum.

2.Soruda benden en son giriş yapan kullanıcıyı istiyor şu an en son giriş sağlayan Administrator kullanıcısı cevap kısmına Administrator yazıyorum.

Şu anda ilk 3 soruyu tamamladık sırayla devam edelim..

4.soruda bizden Sistem ilk başladığında hangi IP adresine bağlandığını soruyor.

Bunun için kayıt (Registry) defterine bakmamız gerekir ve sistem konfigürasyon'a bakmamız gerekiyor bu sayede makina başladığında ilk başlayan programların kontrolünü sağlayabiliriz.

Makinama restart atıyorum ve karşıma bir cmd ekranı geliyor aslında burada ilk çalışan IP adresini görüyoruz ama bunu bu şekilde yapamayız kayıt defterine ve sistem konfigürasyona bakmamız daha sağlıklı olur

Sistem konfigürasyonunu kontrol etmek için arama yerine msconfig yazıyoruz ardından açtığımız pencerede Startup kısmına gelerek bilgisayar ilk başladığında çalışacak olan programların listesini bulabiliriz şu anlık bir şey görünmüyor buradaki kontrolü tamamlıyoruz ve kayıt defterine geçiyoruz kayıt defterini açmak için regedit yazıyoruz ve açıyoruz.

Buradan ise HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>CurrentVersion>Run dizinine gidiyoruz burada UpdateSvc olarak bir dosya mevcut ve bu dosya C klasörünün tmp bölümünde exe dosyasını başlatarak 10.34.2.3 ıp adresine istekde bulunduğunu gözlemliyoruz.

Ip adresini 4.soruya giriyoruz ve doğruluyoruz.

Son düzenleme: