Merhabalar değerli TürkHackTeam üyeleri bugün Kablosuz Ağ Güvenliği ile ilgili elimden geldiğince bilgilendirme yapacağım buyrun konumuza geçelim.

Konumuzun İçeriğinde Bulunan Başlıklar.

• Kablosuz ağ Standartları

• Kanallar

• Tanım ve Temel Ayarlar

• Aircrack-ng suite

• Airreplay

• Airmon

• Airbase

• Airodump

• Aircrack

• Kullanılan Diğer Araçlar

• Wifite

• Fern WIFI Cracker

• WEP Saldırısı

• WPA2 Saldırısı

• WPS Saldırısı

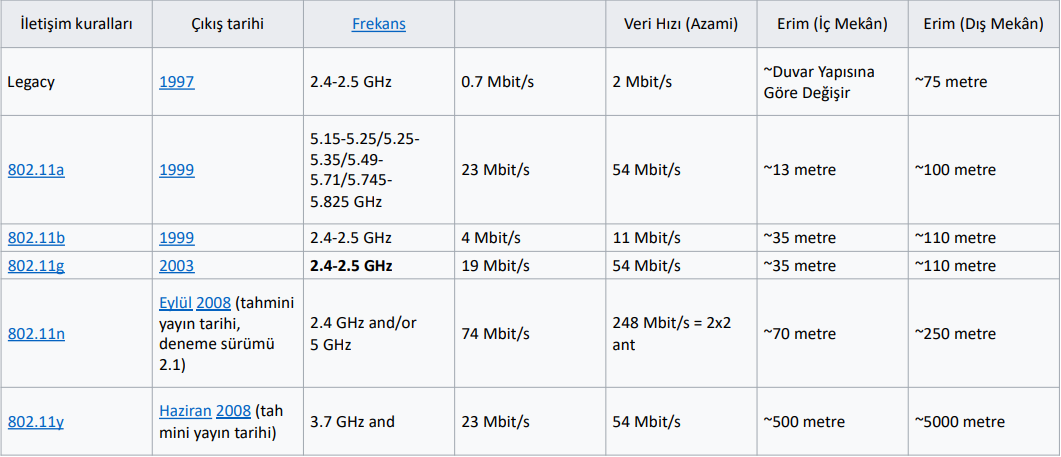

Kablosuz Ağ Standartları

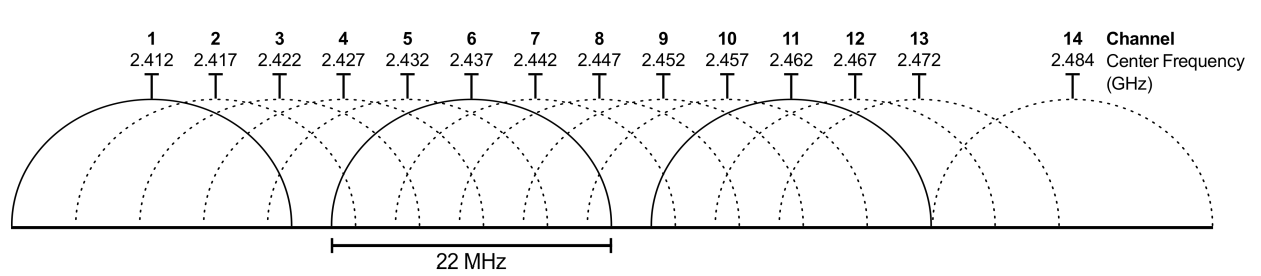

2.4 Ghz Kanalları

Tanım ve Temel Ayarlar

• Temel Tanımlar

• SSID/ESSID: Kablosuz Ağın İsmi

• BSSID: Access Point’e ait MAC adresi

• AP (Access Point): Erişim Noktası

• STA/Client: İstemci

• Channel: Yayın yapılan kanal

• Wireless Kart Modları

• Master Mode: Access Point modudur.

• Managed Mode: İstemci modudur.

• Monitor Mode: Havadaki paketleri dinleyen moddur.

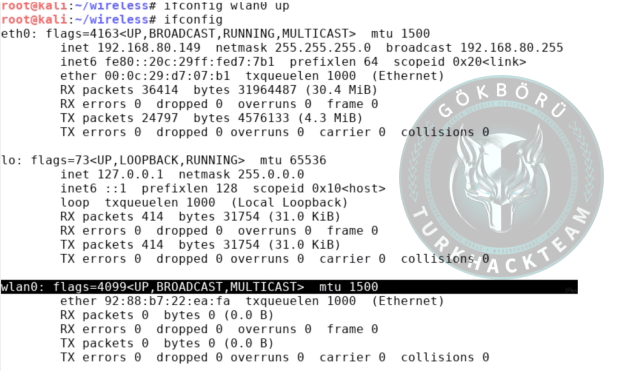

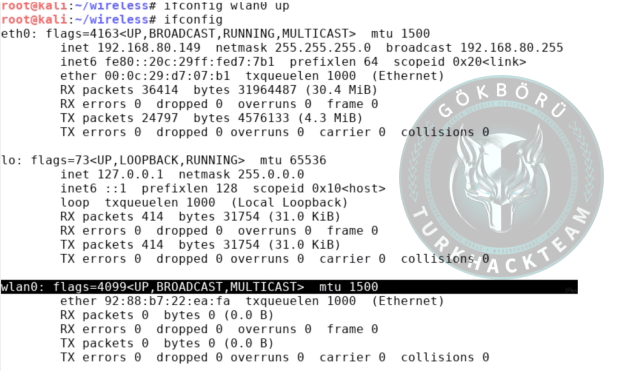

• Wireless kartını Linux makinede görmek için ifconfig -a komutunu kullanabilirsiniz.

• ifconfig wlan0 up

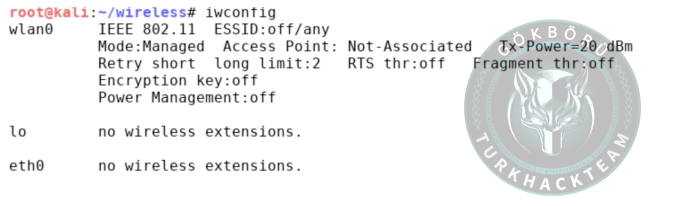

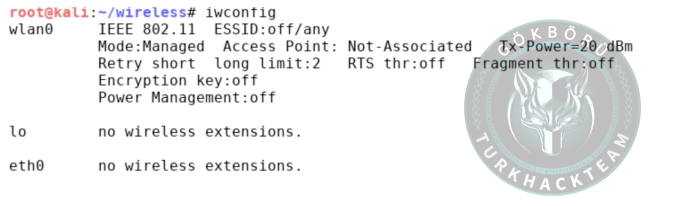

• iwconfig: Direk wireless kartının bilgilerini gösterir.

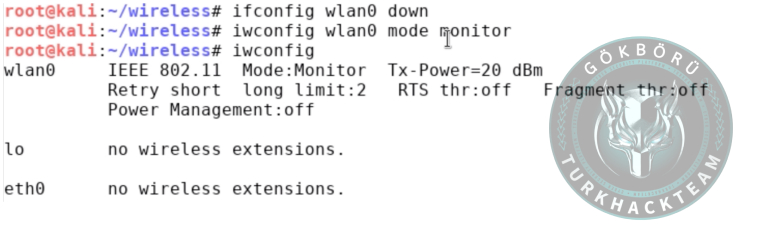

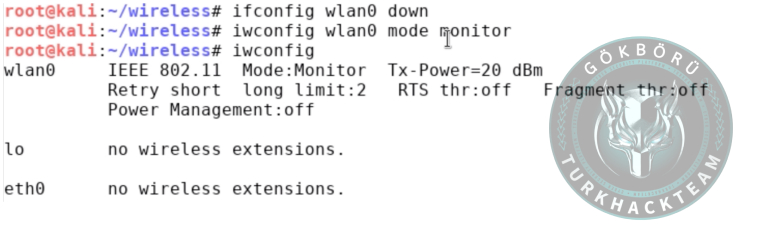

• Wireless kartının modunu değiştirmek için durumunun down olması gerekmektedir. Sonrasında

iwconfig wlan0 mode <mode> şeklinde modu değiştirilebilir. Örneğin monitör moda almak için:

• iwconfig wlan0 mode monitor

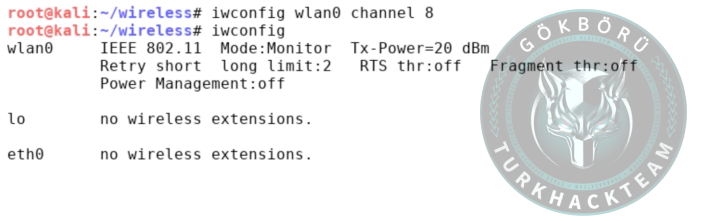

Wireless kartının dinlediği kanalı değiştirmek için iwconfig wlan0 channel <number>

şeklinde modu değiştirilebilir. Örneğin 8. kanalı dinlemek için

iwconfig wlan0 channel 8

Aircrack-ng suite

• Aircrack-ng suite kablosuz ağ testlerinde kullanılmak üzere birçok aracın birleştiği bir araç setidir.

• Sık kullanılan araçlar:

• Airreplay

• Airmon

• Airbase

• Airodump

• Aircrack

• Airmon-ng

Airreplay

• Airreplay aracıyla hem Access Pointe hem de Client’lara çeşitli saldırılarda bulunabilir. Ağırlıklı olarak Handshake yakalama ve IV paketi yakalama işlemini hızlandırmak için kullanılır.

• Örneğin:

• deauthenticate istekleri gönderip kullanıcıları ağdan düşürebiliriz.

• Fake authentication gerçekleştiriip sistemde gereksiz trafik oluşturabiliriz.

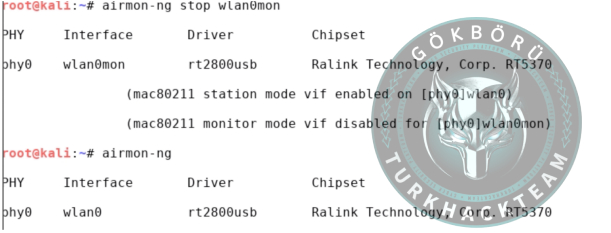

Airmon

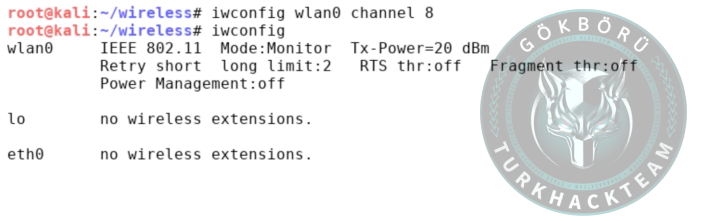

• Wireless kartımızı monitor moda almak için kullanılır.

• airmon-ng start wlan0 komutuyla kart monitör moda alınır.

• airmon-ng stop wlan0mon komutuyla kart monitör moddan çıkartılır.

Airbase

• Sahte kablosuz ağ yayını oluşturmamızı sağlar.

airbase-ng –e "PrismaCSI" –w "123456789" –c 8 wlan0

-e parametresiyle kablosuz ağ yayınının ismi verilir.

-w ile Güvenlik türü WEP seçilir ve tırnak içindeki değerle parola belirtilir.

-c parametresiyle kanal numarası belirtilir.

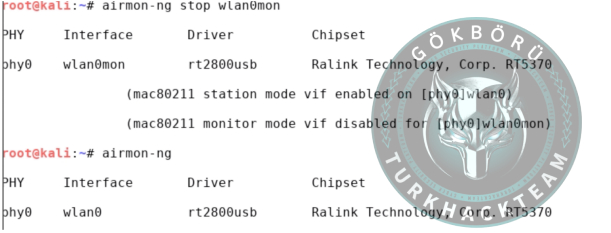

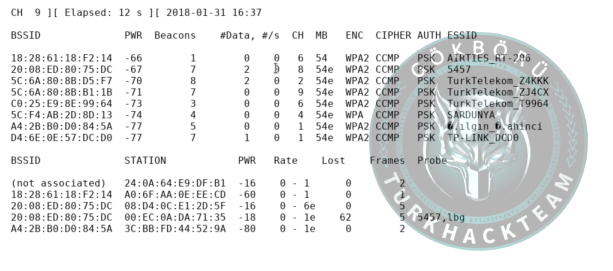

Airodump

• En çok kullanılan araçların başında gelir.

• Havadaki paketleri toplamaya yarar.

• Çalıştırmadan önce wlan kartını monitör moda almamız gerekmekte.

• airmon-ng wlan0

• Sonrasında airodump-ng wlan0mon komutuyla birlikte havadaki paketleri toplayabiliriz.

Airodump

• -w parametresiyle birlikte havadan yakalanan paketler disk üzerine kaydedilebilir.

airodump-ng wlan0mon –w paket

• -c parametresiyle birlikte dinlenecek olan kanal seçilebilir.

airodump-ng wlan0mon –c 8

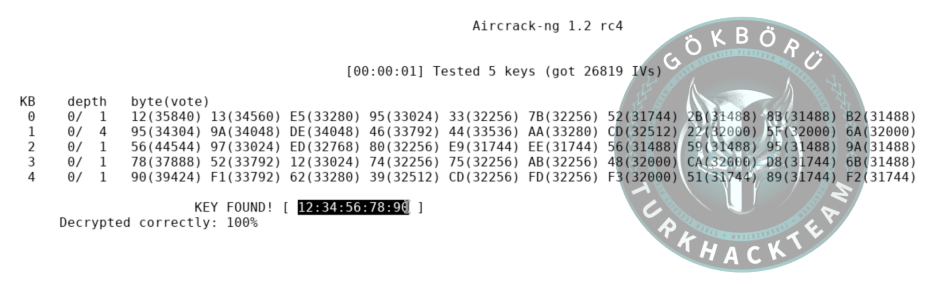

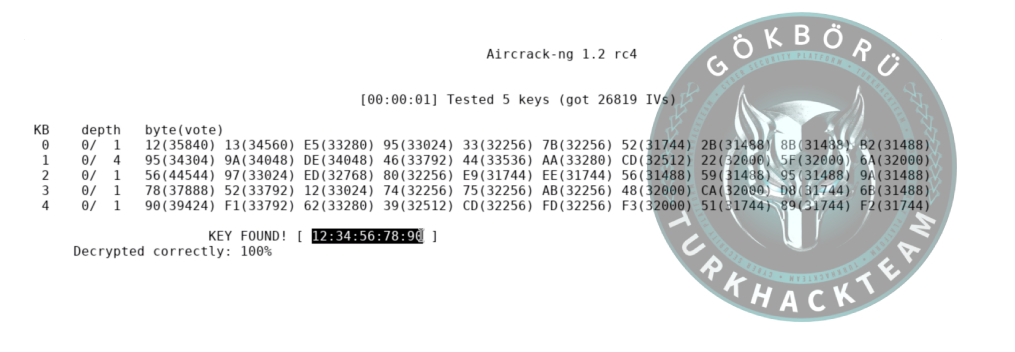

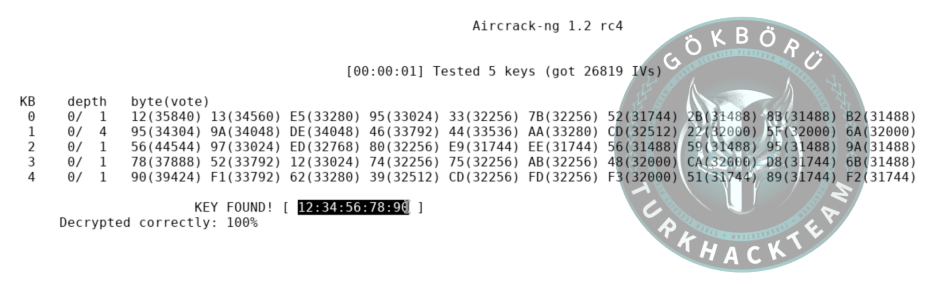

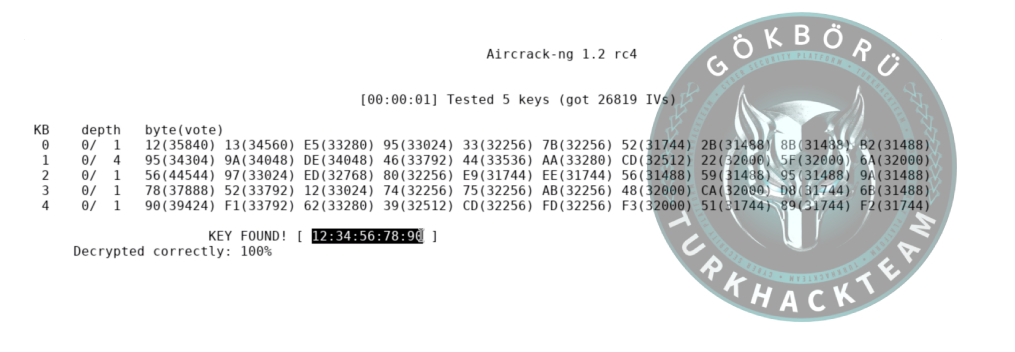

Aircrack

• Aircrack aracı ile parola kırma saldırıları gerçekleştirilir.

• WEP parola kırmak için kaydedilen trafik aşağıdaki şekilde kırılabilir:

aircrack-ng paket.cap

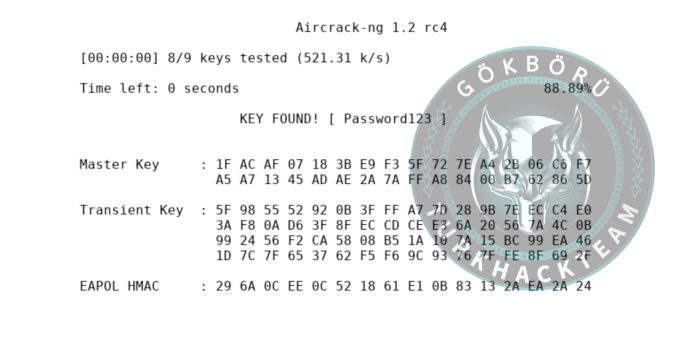

Aircrack

• Aircrack aracı ile parola kırma saldırıları gerçekleştirilir

• WPA tipi kablosuz ağlarda parola kırmak için wordlist kullanılır.

aircrack-ng –w wordlist paket.cap

Aircrack

• WEP parola kırmak için kaydedilen trafik aşağıdaki şekilde kırılabilir:

aircrack-ng paket.cap

Kullanılan Diğer Araçlar

• Araçlar

• Wifite - Uygulama

• Fern WIFI Cracker – Uygulama

• Cain & Abel

• CommView for Wifi

Network Stumbler

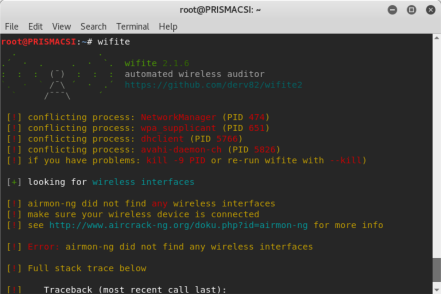

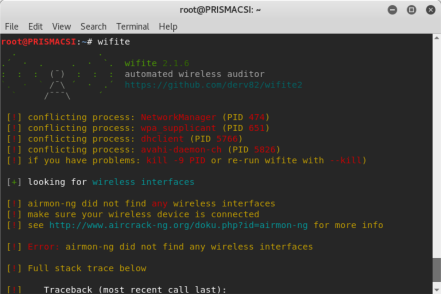

Wifite

• Bilgi toplamak ve parola kırmak için kullanılabilir

• Konsol tabanlıdır.

• Uygulama

Fern WIFI Cracker

• Çok donanımlı bir araçtır.

• Grafik arayüze sahiptir.

• Otomatik olarak WEP ve WPA2 parolaları kırabilir.

• Kırdığı parolaları kendi veritabanı üzerinde saklar.

WEP Saldırısı

• Zayıf bir metoddur.

• RC4 algoritması kullanılır

• 64 bit şifreleme kullanılır. Bunun 24 biti IV paketi 40 biti ise Encryption keyidir.

• airodump, airreplay ve aircrack ile kırılabilir.

• Wifite veya Fern WIFI Cracker araçlarıyla yine kolayca parolayı ele geçirmek mümkündür.

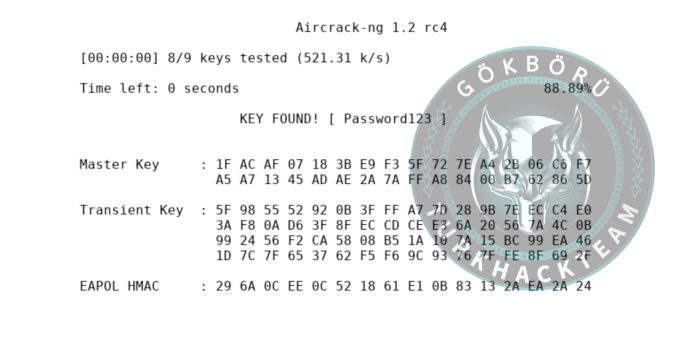

WPA2 Saldırısı

• Güçlü şifreleme teknikleri kullanılmaktadır. Bundan dolayı sözlük saldırısı ile kırılmaya çalışılır.

• Parolayı bulmak için öncelikle elimizde bir handshake olmalıdır. Yakalanan handshake sonrasında parola offline olarak wordlistler ile birlikte kırılmaya çalışılır.

WPS Saldırıları

• Güncel modemlerin üzerinde WPS teknolojisi kullanılmaktadır. Güvenlik önlemi açık olmadan WIFI yayını yapan cihazlara online olarak brute-force saldırısı yaparak en geç 10 saat içerisinde WIFI parolası elde edilebilir. Bunun için reaver adlı araç kullanılabilir.

reaver –i wlan0mon –c 8 –b APMAC

SAYGILAR , GÖKBÖRÜ..

SAĞLICAKLA KALIN

2.4 Ghz Kanalları

Tanım ve Temel Ayarlar

• Temel Tanımlar

• SSID/ESSID: Kablosuz Ağın İsmi

• BSSID: Access Point’e ait MAC adresi

• AP (Access Point): Erişim Noktası

• STA/Client: İstemci

• Channel: Yayın yapılan kanal

• Wireless Kart Modları

• Master Mode: Access Point modudur.

• Managed Mode: İstemci modudur.

• Monitor Mode: Havadaki paketleri dinleyen moddur.

• Wireless kartını Linux makinede görmek için ifconfig -a komutunu kullanabilirsiniz.

• ifconfig wlan0 up

• iwconfig: Direk wireless kartının bilgilerini gösterir.

• Wireless kartının modunu değiştirmek için durumunun down olması gerekmektedir. Sonrasında

iwconfig wlan0 mode <mode> şeklinde modu değiştirilebilir. Örneğin monitör moda almak için:

• iwconfig wlan0 mode monitor

Wireless kartının dinlediği kanalı değiştirmek için iwconfig wlan0 channel <number>

şeklinde modu değiştirilebilir. Örneğin 8. kanalı dinlemek için

iwconfig wlan0 channel 8

Aircrack-ng suite

• Aircrack-ng suite kablosuz ağ testlerinde kullanılmak üzere birçok aracın birleştiği bir araç setidir.

• Sık kullanılan araçlar:

• Airreplay

• Airmon

• Airbase

• Airodump

• Aircrack

• Airmon-ng

Airreplay

• Airreplay aracıyla hem Access Pointe hem de Client’lara çeşitli saldırılarda bulunabilir. Ağırlıklı olarak Handshake yakalama ve IV paketi yakalama işlemini hızlandırmak için kullanılır.

• Örneğin:

• deauthenticate istekleri gönderip kullanıcıları ağdan düşürebiliriz.

• Fake authentication gerçekleştiriip sistemde gereksiz trafik oluşturabiliriz.

Airmon

• Wireless kartımızı monitor moda almak için kullanılır.

• airmon-ng start wlan0 komutuyla kart monitör moda alınır.

• airmon-ng stop wlan0mon komutuyla kart monitör moddan çıkartılır.

Airbase

• Sahte kablosuz ağ yayını oluşturmamızı sağlar.

airbase-ng –e "PrismaCSI" –w "123456789" –c 8 wlan0

-e parametresiyle kablosuz ağ yayınının ismi verilir.

-w ile Güvenlik türü WEP seçilir ve tırnak içindeki değerle parola belirtilir.

-c parametresiyle kanal numarası belirtilir.

Airodump

• En çok kullanılan araçların başında gelir.

• Havadaki paketleri toplamaya yarar.

• Çalıştırmadan önce wlan kartını monitör moda almamız gerekmekte.

• airmon-ng wlan0

• Sonrasında airodump-ng wlan0mon komutuyla birlikte havadaki paketleri toplayabiliriz.

Airodump

• -w parametresiyle birlikte havadan yakalanan paketler disk üzerine kaydedilebilir.

airodump-ng wlan0mon –w paket

• -c parametresiyle birlikte dinlenecek olan kanal seçilebilir.

airodump-ng wlan0mon –c 8

Aircrack

• Aircrack aracı ile parola kırma saldırıları gerçekleştirilir.

• WEP parola kırmak için kaydedilen trafik aşağıdaki şekilde kırılabilir:

aircrack-ng paket.cap

Aircrack

• Aircrack aracı ile parola kırma saldırıları gerçekleştirilir

• WPA tipi kablosuz ağlarda parola kırmak için wordlist kullanılır.

aircrack-ng –w wordlist paket.cap

Aircrack

• WEP parola kırmak için kaydedilen trafik aşağıdaki şekilde kırılabilir:

aircrack-ng paket.cap

Kullanılan Diğer Araçlar

• Araçlar

• Wifite - Uygulama

• Fern WIFI Cracker – Uygulama

• Cain & Abel

• CommView for Wifi

Network Stumbler

Wifite

• Bilgi toplamak ve parola kırmak için kullanılabilir

• Konsol tabanlıdır.

• Uygulama

Fern WIFI Cracker

• Çok donanımlı bir araçtır.

• Grafik arayüze sahiptir.

• Otomatik olarak WEP ve WPA2 parolaları kırabilir.

• Kırdığı parolaları kendi veritabanı üzerinde saklar.

WEP Saldırısı

• Zayıf bir metoddur.

• RC4 algoritması kullanılır

• 64 bit şifreleme kullanılır. Bunun 24 biti IV paketi 40 biti ise Encryption keyidir.

• airodump, airreplay ve aircrack ile kırılabilir.

• Wifite veya Fern WIFI Cracker araçlarıyla yine kolayca parolayı ele geçirmek mümkündür.

WPA2 Saldırısı

• Güçlü şifreleme teknikleri kullanılmaktadır. Bundan dolayı sözlük saldırısı ile kırılmaya çalışılır.

• Parolayı bulmak için öncelikle elimizde bir handshake olmalıdır. Yakalanan handshake sonrasında parola offline olarak wordlistler ile birlikte kırılmaya çalışılır.

WPS Saldırıları

• Güncel modemlerin üzerinde WPS teknolojisi kullanılmaktadır. Güvenlik önlemi açık olmadan WIFI yayını yapan cihazlara online olarak brute-force saldırısı yaparak en geç 10 saat içerisinde WIFI parolası elde edilebilir. Bunun için reaver adlı araç kullanılabilir.

reaver –i wlan0mon –c 8 –b APMAC

SAYGILAR , GÖKBÖRÜ..

SAĞLICAKLA KALIN

"Keskin Feraset ,

~Keramete Nal Toplatır.~