Kali Linux birçok şey için kullanılabilir, ancak muhtemelen en iyi penetrasyon testi veya hack, WPA ve WPA2 ağları yeteneği ile bilinir. WPA'yı kesebileceklerini iddia eden yüzlerce Windows uygulaması var; Onları alma! Profesyonel hackerlar tarafından kullanılan yeni dolandırıcıların veya hackerların korsanlarının kendilerini hacklemelerine izin vermek için kullandıkları dolandırıcılık. Bilgisayar korsanlarının ağınıza girmesinin tek bir yolu vardır ve bu Linux tabanlı bir işletim sistemi, monitör modu özellikli bir kablosuz kart ve aircrack-ng veya benzeri bir sistemdir. Ayrıca, bu araçlarla bile, yeni başlayanlar için WiFi çatlağı olmadığını unutmayın. Onunla oynamak, WPA kimlik doğrulamasının nasıl çalıştığıyla ilgili temel bilgiler gerektirir ve Kali Linux ve araçlarıyla yakınlık kurmaktan uzaktır, böylece ağınıza erişen herhangi bir bilgisayar korsanı muhtemelen yeni bir başlangıç değildir!

Enjeksiyon özellikli kablosuz adaptörünüzü takın (bilgisayar kartınız desteklemediği sürece.

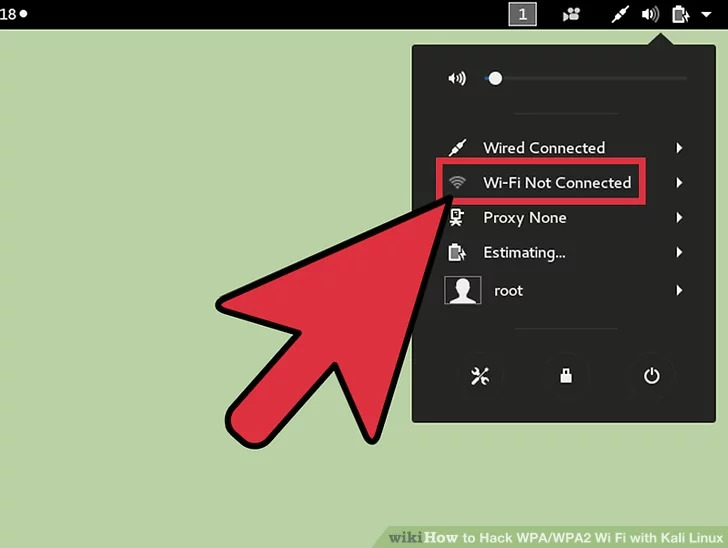

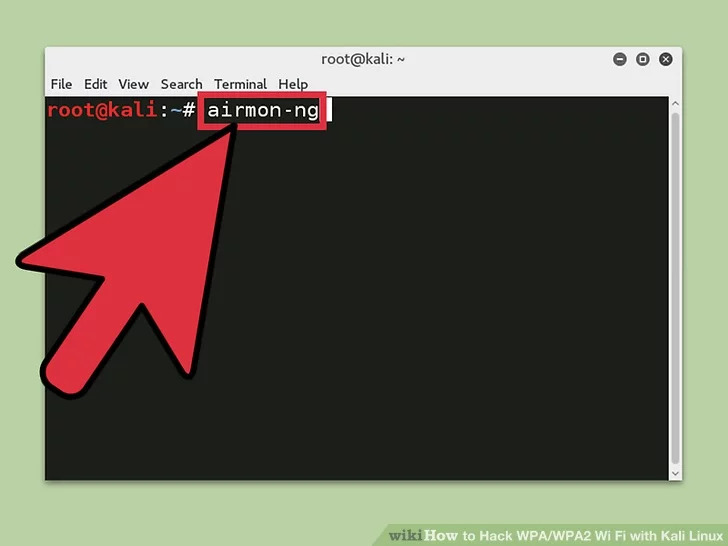

Tüm kablosuz ağlardan bağlantıyı kes. Bir Terminal açın ve yazın airmon-ng. Bu monitör (enjeksiyon değil) modunu destekleyen tüm kablosuz kartları listeleyecektir.

Kart listelenmemişse, kartı çıkarmayı ve yeniden bağlamayı deneyin ve monitör modunu desteklediğini kontrol edin. Kartın başka bir terminalde ifconfig yazarak monitör modunu destekleyip desteklemediğini kontrol edebilirsiniz, eğer kart ifconfig'te listelenmişse, ancak airmon-ng'de görünmüyorsa, kart bunu desteklemez.

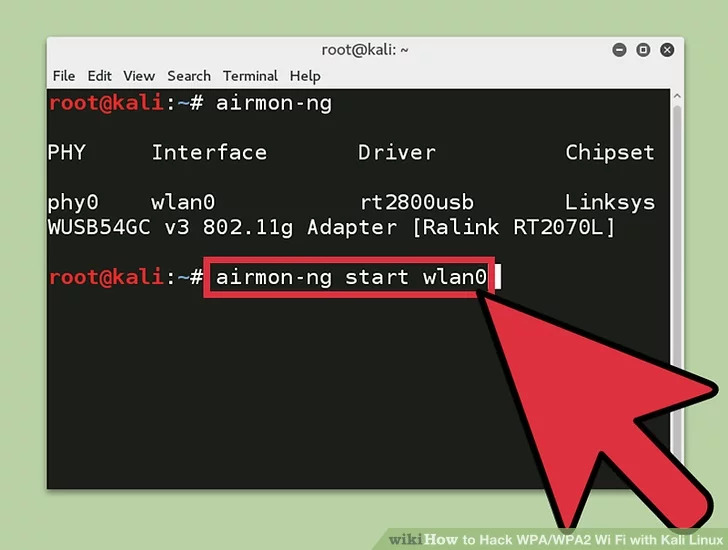

Airmon-ng başlangıcını ve ardından kablosuz kartınızın arayüzünü yazın. Seninki wlan0 ise Örneğin, komut şöyle olacaktır: airmon-ng start wlan0.

(Izleme modu etkin) mesajı, kartın başarıyla ekran moduna alındığı anlamına gelir. Yeni monitör arayüzünün adını not edin, mon0.

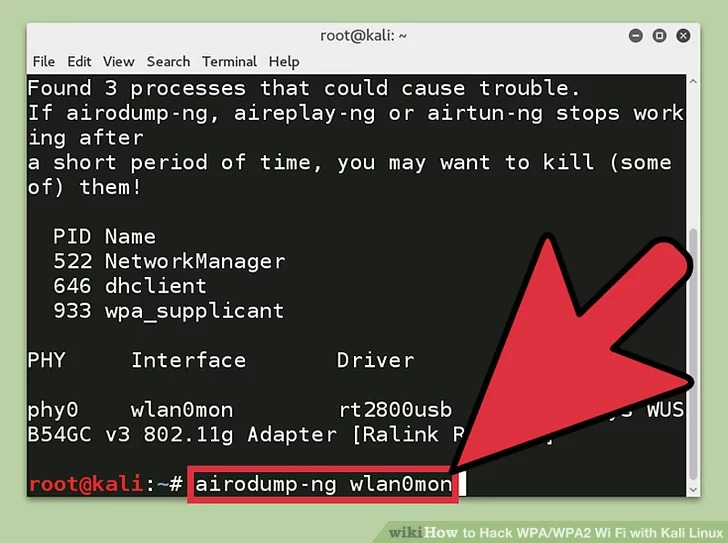

Türü ve airodump-ng ardından yeni monitör arayüzünün adı. Monitör arayüzü muhtemelen mon0.

Airodump sonuçlarını gözden geçirin. Şimdi, bölgenizdeki tüm kablosuz ağları ve bunlarla ilgili birçok yararlı bilgiyi listeleyecektir. Ağınızı veya penetrasyon testine izin verdiğiniz ağı bulun. Ağınızı sürekli nüfus listesinde belirledikten sonra, işlemi durdurmak için klavyenizde Ctrl+C tuşuna basın. Hedef ağınızın kanalını not edin.

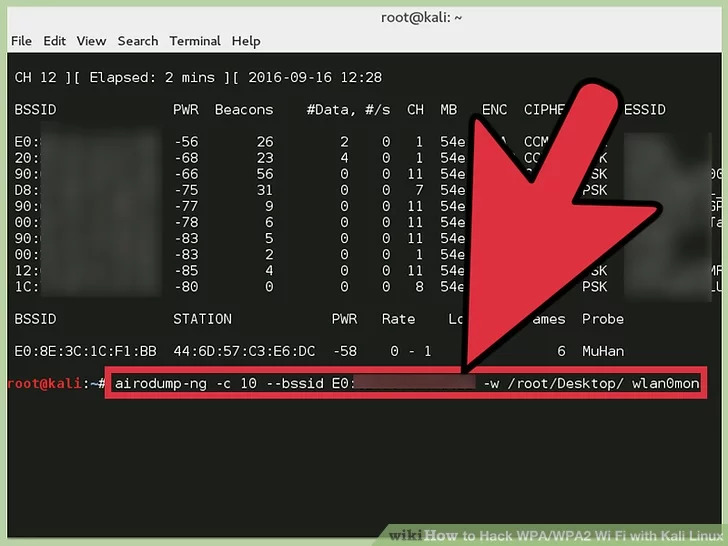

Hedef ağın BSSID'sini kopyalayın. Şimdi şu komutu yazınız: airodump-ng -c [channel] --bssid [bssid] -w /root/Desktop/ [monitor interface]

[Kanal] 'ı hedef ağınızın kanalıyla değiştirin. Ağın BSSID'sini [bssid] olduğunda yapıştırın ve monitör arayüzünü monitör etkin arayüzünüzün adıyla değiştirin (mon0).

Tam bir komut şu şekilde görünmelidir: airodump-ng -c 10 --bssid 00:14:BF:E0:E8

Bekleyin. Airodump şimdi sadece hedef ağı izliyor ve bu konuda daha spesifik bilgiler elde etmemizi sağlıyor. Şu anda gerçekten yaptığımız şey, bir cihazın ağa bağlanmasını veya yeniden bağlanmasını beklemek ve şifreyi kırmak için yakalamamız gereken dört yönlü el sıkışmalarını göndermek için yönlendiriciyi zorlamak.

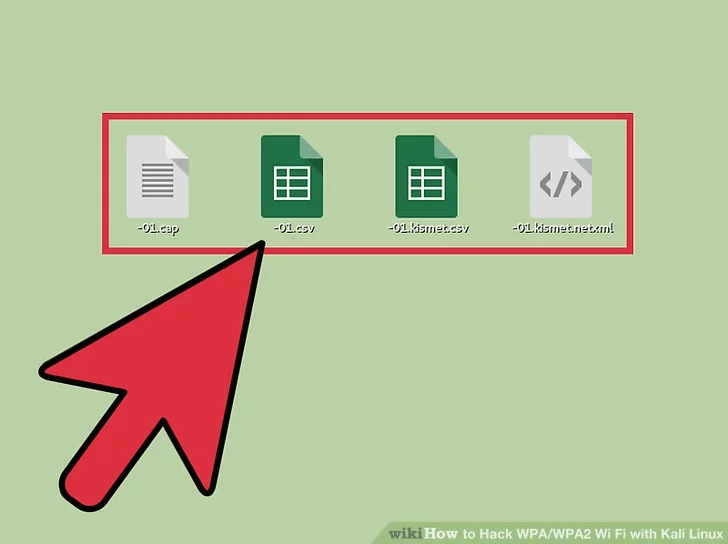

Ayrıca, masaüstünüzde dört dosya görünmelidir; Bu, el sıkışmasının yakalandığında kaydedileceği yerdir, bu yüzden onları silmeyin! Ama gerçekten bir cihazın bağlanmasını beklemiyoruz, hayır, bu sabırsız korsanların yaptığı şey değil.

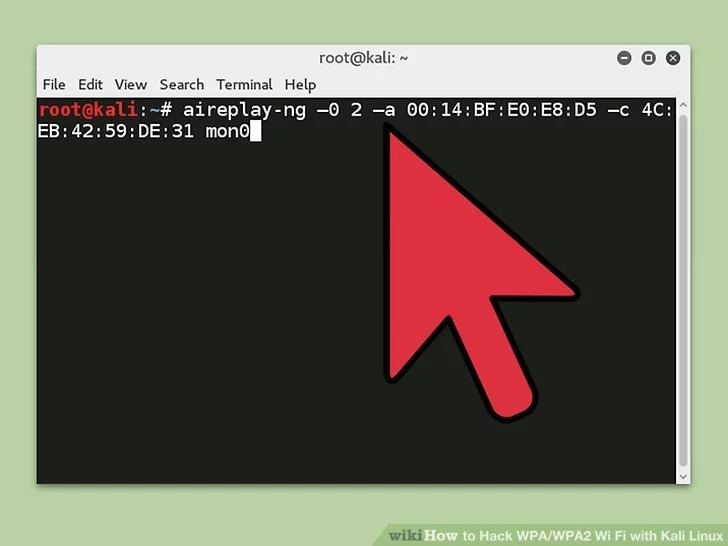

İşlemi hızlandırmak için aslında aireplay-ng adlı aircrack paketine ait bir başka serin aracı kullanacağız. Bir aygıtın bağlanmasını beklemek yerine, bilgisayar korsanları bu aracı, cihaza yeniden kimlik doğrulama (deauth) paketleri göndererek bir aygıtın yeniden bağlanmasını zorlamak için kullanır ve böylece yönlendiriciyle yeniden bağlantı kurması gerektiğini düşünür. Elbette, bu aracın çalışması için, önce ağa bağlı bir başkası olmalı, o yüzden airodump-ng'yi izleyin ve bir müşterinin görünmesini bekleyin. Uzun zaman alabilir veya ilk gösterilmeden önce sadece bir saniye sürebilir. Hiçbiri uzun bir bekleyişten sonra gösterilmezse, ağ şu anda boş olabilir veya ağdan uzaktasınız demektir.

Airodump-ng'yi bırakın ve ikinci bir terminali açın. Bu terminalde, bu komutu yazın: aireplay-ng 0 2 a [router bssid] c [client bssid] mon0.

0, ölüm modu için kısa bir yoldur ve 2, gönderilecek olan ölüm paketlerinin sayısıdır.

-a, erişim noktasının (yönlendiricinin) bssidini belirtir; [router bssid] 'i hedef ağın BSSID ile değiştirin, örneğin 00: 14: BF: E0: E8: D5.

-c, BSSID istemcilerini gösterir. [İstemci bssid] 'i bağlı istemcinin BSSID'si ile değiştirin; bu İSTASYON altında listelenecektir.

Ve elbette, mon0 sadece monitör arayüzü anlamına gelir; seninki farklıysa değiştir.

Tam bir komut şuna benzer: aireplay-ng 0 2 a 00:14:BF:E0:E8

Bas ↵ Enter. Aireplay-ng paketlerini gönderirsiniz ve birkaç dakika içinde bu mesajı airodump-ng ekranında göreceksiniz! Bu, el sıkışmasının yakalandığı, şifrenin korsanın elinde olduğu, bir şekilde veya başka bir şekilde olduğu anlamına gelir.

Aireplay-ng terminalini kapatabilir ve şebekeyi izlemeyi durdurmak için airodump-ng terminalinde Ctrl+C tuşuna basarak kapatabilirsiniz, ancak kapatmayın, ancak daha sonra bazı bilgilere ihtiyaç duyarsınız.

Bundan sonra, süreç tamamen bilgisayarınız ile masaüstünüzdeki dört dosya arasındadır. Aslında, bir dakika, bu önemli.

Yeni bir Terminal açın. Bu komutu yazınız: aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap

-a aircrack el sıkışma, 2 = WPA yöntemi kırmak için kullanılacak yöntemdir.

-b bssid anlamına gelir; [router bssid] 'i, 00: 14: BF: E0: E8: D5 gibi hedef yönlendiricinin BSSID ile değiştirin.

-w kelime listesi anlamına gelir; İndirdiğiniz bir kelime listesinin yolunu kullanarak [wordlist yolunu] değiştirin. Örneğin, kök klasöründe "wpa.txt" ifadesine sahip olabilirsiniz./root/Desktop/*

.cap, şifreyi içeren .cap dosyasının yoludur; * Linux'taki vahşi kart anlamına gelir ve Masaüstünüzde başka bir .cap dosyası olmadığı varsayılırsa, bu şekilde çalışmalıdır.

Tam bir komut şuna benzer: aircrack-ng a2 b 00:14:BF:E0:E8

Aircrack-ng'nin şifreyi kırma işlemine başlamasını bekleyin. Ancak, şifre yalnızca seçtiğiniz sözcük listesinde yer alması durumunda onu bozar. Bazen değil. Eğer durum böyleyse, o zaman bir hackerın kullanabileceği veya yapabildiği her kelime listesini denedikten sonra, sahibi, geçilmez olmasından dolayı tebrik edebilirsiniz!

Son düzenleme: