- 18 Nis 2022

- 600

- 302

Kali Linux Nedir ? Neler Yapılabilir ? Debian Nedir ?

Kali Linux, Sızma testleri (Penetration Test) için geliştirilmiş, “Debian” tabanlı bir Linux dağıtımıdır.

Debian, günümüze kadar ulaşmış ve hala sayısız kullanıcı tarafından kullanılan GNU/Hurd, GNU/Linux gibi farklı çekirdek seçeneklerine bağlı özgür bir Linux dağıtımıdır. Debian ilk defa 1993 yılında geliştirilmeye başlamış ve günümüzün popüler Linux dağıtımları olan Elive, Knoppix, Linux Mint, Mepis, Pardus ve Ubuntu başta olmak üzere birçok Linux dağıtımı için kaynak olma vazifesini üstlenmiştir.

Debian Linux

Debian Linux, birçok Linux dağıtımının kaynak olarak kullandığı arayüzden ziyade daha çok komutların kullanıldığı ve orta seviyedeki her Linux kullanıcısının kullanabileceği bir Linux dağıtımıdır. 1993 yılından bu yana geçen süreç içerisinde sürekli olarak geliştiriliyor olması ve donanım konusunda kullanıcılara sunduğu geniş desteği sayesinde Debian Linux deneyiminin tam anlamıyla yaşanabileceği en iyi işletim sistemlerinden biridir.

Debian Kurulumu

Debian'ın kurulumu son derece basit olmasına karşın işletim sistemleri ve Linux kurulumu konusunda acemi olan kişilerin sıkıntı çekebileceği bir işlemdir. Debian'ı kurma işlemine geçmek için öncelikle Türkiye sitesini ziyaret ederek Debian'ın kurulum ISO dosyasını indirebilir veya size önerilen diğer yollar ile Debian dağıtımını edinebilirsiniz. (Link için; http://www.debian.org.tr/Debian'%C4%B1_nas%C4%B1l_elde_edebilirim%3F)

Debian'ın Türkçe sitesi ayrıca kurulum işleminin nasıl gerçekleştirildiği hakkında da son derece etkili bir materyal sunuyor. Debian GNU/Linux 8.1 Nasıl Yüklenir? - Debian Türkiye adresini ziyaret ederek Debian'ı sisteminize nasıl kurabileceğinizi en ince ayrıntısına kadar resimlerle desteklenmiş bir anlatımla öğrenebilir, hemen Debian'ı kurmaya başlayabilirsiniz.

Debian'ın Türkçe sitesi ayrıca kurulum işleminin nasıl gerçekleştirildiği hakkında da son derece etkili bir materyal sunuyor. Debian GNU/Linux 8.1 Nasıl Yüklenir? - Debian Türkiye adresini ziyaret ederek Debian'ı sisteminize nasıl kurabileceğinizi en ince ayrıntısına kadar resimlerle desteklenmiş bir anlatımla öğrenebilir, hemen Debian'ı kurmaya başlayabilirsiniz.

PENTEST (SIZMA TESTİ) NEDİR?

Pentest (Sızma Testi) hedeflenen sistemlere ve verilere yetkisiz erişim sağlamayı hedefleyen bir siber saldırı simülasyonudur.

Pentest (Sızma Testi) ana hatları ile hedeflenen sistem ve uygulamaların varlığının tespiti, analizi ve açıklık barındırıp barındırmadıklarının değerlendirilmesi sonrasında istismar (exploit) edilerek sistem ve verilere yetkisiz erişim sağlanması şeklinde uygulanır.

PENTEST (SIZMA TESTİ) METODOLOJİLERİ

Pentest (Sızma Testi) metodolojileri örnekleri olarak Network Pentest (Ağ Sızma Testi) ve Web Application Pentest (Web Uygulama Sızma Testi) metodolojileri üzerinden konuşabiliriz. Bu test türlerinin dışında Mobile Application Penetration Testing (Mobil Uygulama Sızma Testi), Social Engineering Testing (Sosyal Mühendislik Testi) ve DDOS test türleri için de uygulanabilecek metodolojilerden de söz edilebilir. Hatta son derece etkili olan ve bazı Pentest (Sızma Testi) çalışmalarında da faydalanılan Red Team taktiklerinden de söz edilebilir. Ancak konuyu dağıtmamak adına bu test türlerine ve taktiklere değinmeyeceğiz.

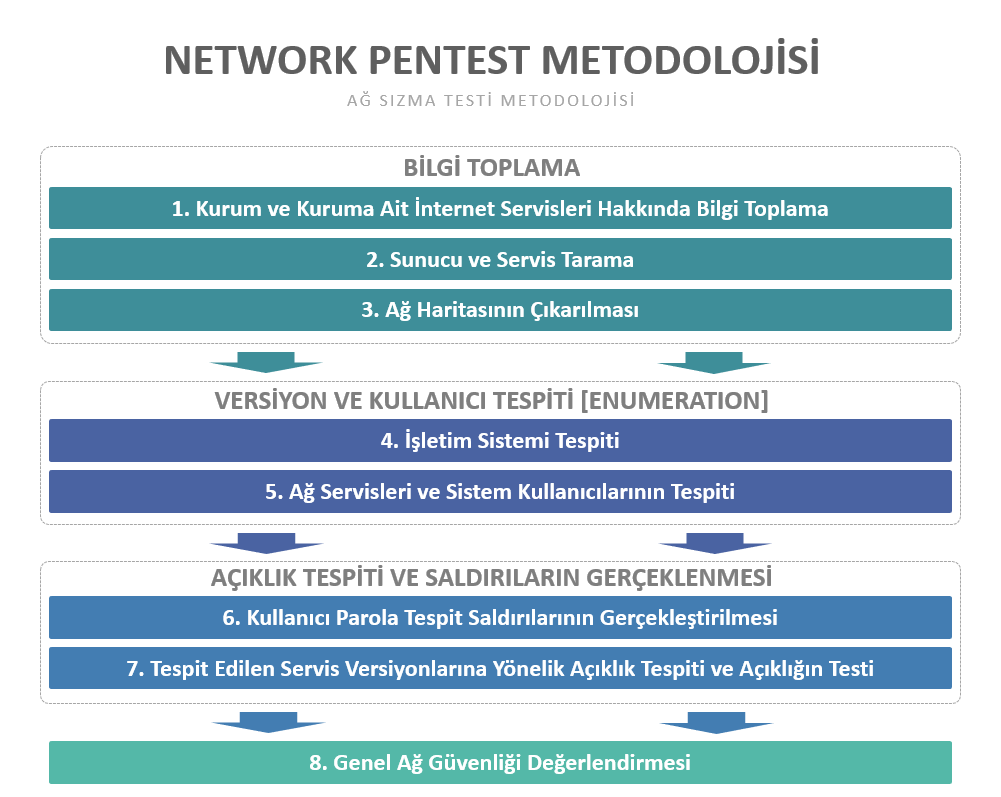

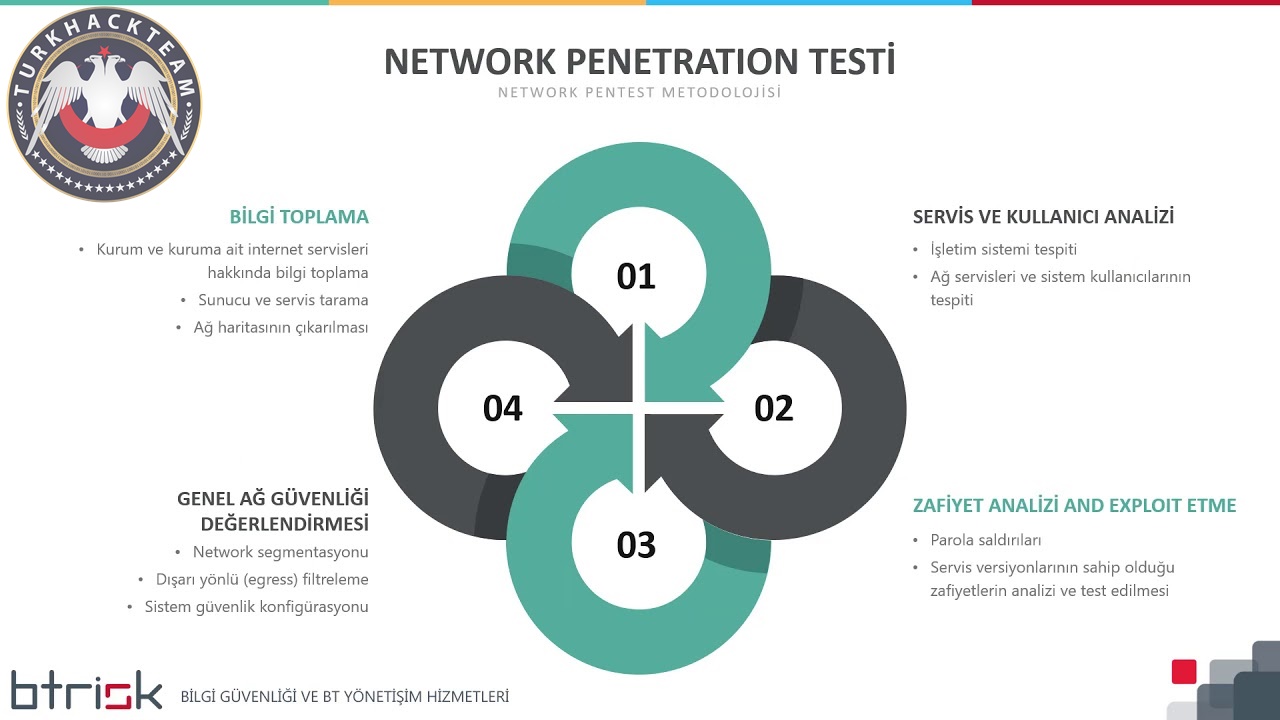

Network Pentest (Ağ Sızma Testi) Metodolojisi

Network Pentest (Ağ Sızma Testi) metodolojisini kavramsal olarak yukarıdaki şekilde olduğu gibi ifade edebiliriz. Ancak bu ifadenin kavramsal olduğu ve uygulamada bazen birden çok adımın (örneğin sunucu ve servis tespiti, zafiyet taraması gibi) tek bir adım veya araçla gerçekleştirilebileceği unutulmamalıdır. Buna ek olarak Pentest (Sızma Testi) süreci doğrusal ve geri dönülemez bir akış şeklinde ifade edilemez. Hatta son adımlarda görünen açıklığın test edilmesi (Exploit edilmesi) sonrasında ele geçirilen yeni bilgiler tekrar bilgi toplama adımına dönerek daha etkili sonuçlar elde etmeye imkan tanıyabilir. Bu nedenle proje süre sınırları da göz önünde bulundurularak belli bölümler yeni bilgiler ışığında tekrar edilebilecektir.

Network Pentest (Ağ Sızma Testi) Adımlarını Kısaca Tanımlamak Gerekirse

2-) Sunucu ve Servis Tarama (Host and Service Scanning): Sistemlere temas edilen ilk adım olan bu adımda canlı sunucular ve üzerlerindeki servisler çeşitli tarama yöntemleri ile tespit edilir.

3-) Ağ Haritasının Çıkarılması (Network Mapping): Bazen test öncesinde test ekibine sağlanan bu bilgi diğer durumlarda yapılan taramalar sonucunda netleştirilmeye çalışılır. Ağ haritası saldırı senaryolarının geliştirilmesinde ve nerelere odaklanması gerektiği hakkında test ekibine yardımcı olabilir.

4-) İşletim Sistemi Tespiti (OS Fingerprinting): Farklı işletim sistemlerinin farklı servis türleri bulunduğundan işletimi sistemi tespiti önemli bir adımdır. Ancak pek çok durumda kolaylıkla gerçekleştirilebilir. Bu bilgi ayrıca açıklık tespiti aşamasında da yardımcı olabilmektedir.

5-) Ağ Servisleri ve Sistem Kullanıcı Tespiti (Service and User Enumeration): Bilinen açıklıklar belirli servisler ve bu servislerin belirli versiyonları için geçerli olduğundan hedef sistemler üzerindeki servisler ve versiyonlarının tespiti gerekmektedir. Ayrıca pek çok sistem öntanımlı kullanıcılarla geldiğinden bu kullanıcı hesaplarının da tespit edilmesinde fayda vardır. Bazen öntanımlı olmayan kullanıcı hesaplarının da uzaktan tespiti mümkün olabilmektedir.

6-) Kullanıcı Parola Tespit Saldırılarının Gerçekleştirilmesi (Password Cracking): Öntanımlı kullanıcı hesapları için öntanımlı parolalar test edilmelidir. Diğerleri için test süre sınırları içinde kurumun parola politikası da dikkate alınmak suretiyle sözlük saldırıları (Dictionary Attack) gerçekleştirilebilir.

7-) Tespit Edilen Servis Versiyonlarına Yönelik Açıklık Tespiti ve Açıklığın Test Edilmesi (Vulnerability Enumeration and Exploitation): Tespit edilmiş olan servisler ve versiyonları için bilinen açıklıklar araştırılır. Bu açıklıklar için yayınlanmış olan saldırı yöntemleri ve istismar (Exploit) kodları denenir. Tabi bu aşama belli bir riski içerdiğinden Pentest (Sızma Testi) angajman risk yönetim kurallarına uygun hareket edilmesi gerekmektedir.

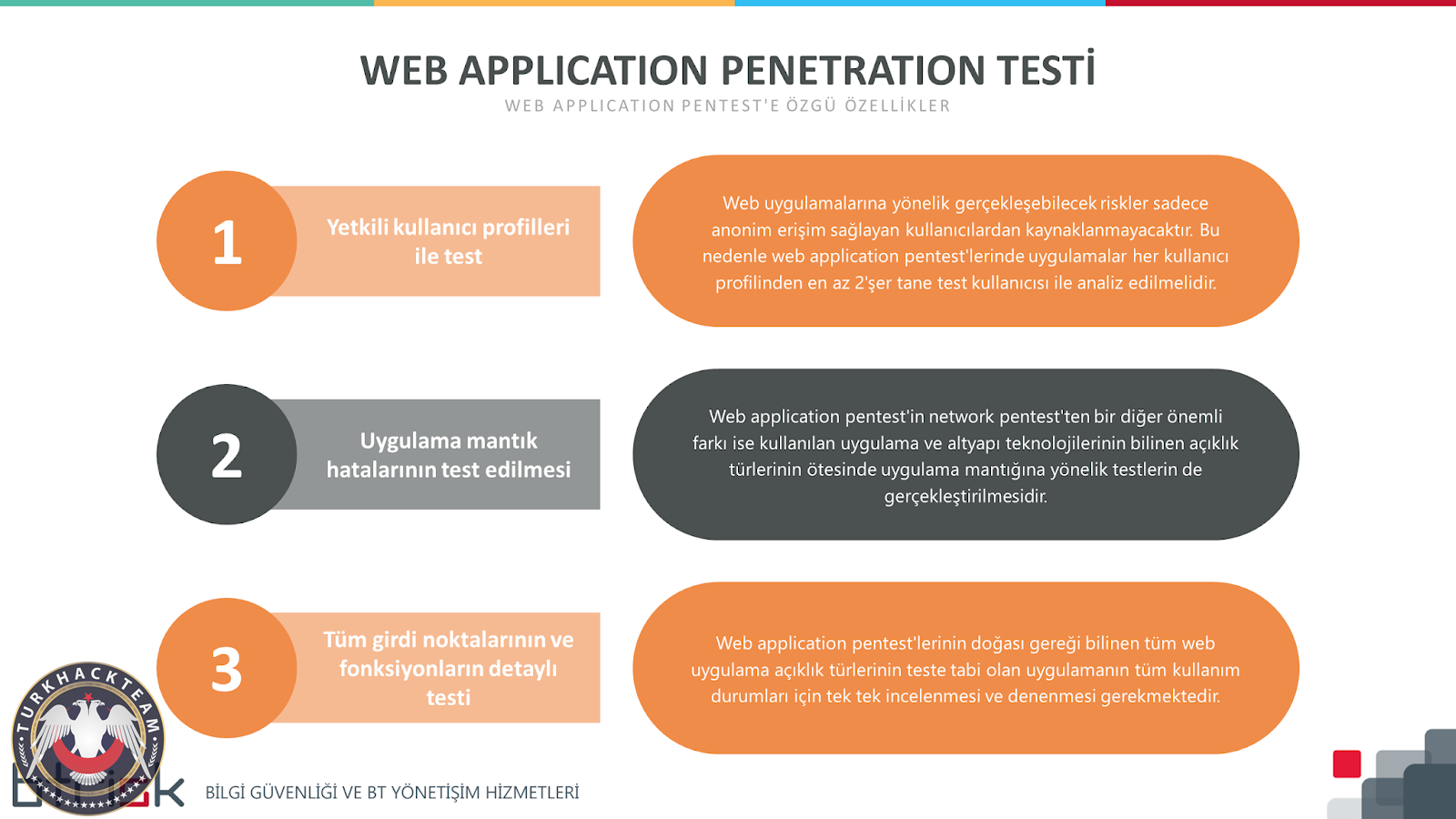

Web Application Pentest (Web Uygulama Sızma Testi) Metodolojisi

Web Application Pentest’leri (Web Uygulama Sızma Testleri) yapılırken teknik zafiyetlerin yanı sıra uygulamanın verdiği hizmet ve bu hizmetin suistimal edilmesinin sonuçları da çok önemli olmaktadır. Bu nedenle Web Application Pentest (Web Uygulama Sızma Testi) uzmanı özellikle bilgi toplama adımında uygulamanın kullanıldığı iş sürecini de iyi anlamalıdır. Tıpkı Ağ Sızma Testi’nde olduğu gibi Web Uygulama Sızma Testi’nde de yukarıdaki şemada tanımlanmış olan adımlar elde edilen bilgilere bağlı olarak tekrar uygulanabilir.

Web Application Pentest (Web Uygulama Sızma Testi) Adımlarını Kısaca Tanımlamak Gerekirse;

1-) Uygulama İçeriğinin Haritalanması (Application Mapping): Web Application Pentest’in (Web Uygulama Sızma Testi’nin) belki de en önemli aşaması olan bu aşamada uygulamanın linklenmiş ve linklenmemiş tüm kaynaklarının tespiti hedeflenir.

2-) Uygulama Fonksiyonalite ve Teknoloji Analizi: Uygulamanın suistimali için saldırı senaryolarının geliştirilebilmesi ve teknik sızma testi test türlerinin de planlanabilmesi için uygulamanın sunduğu hizmetler, kullanılan teknoloji ve girdi noktaları bu adımda analiz edilir.

3-) İstemci Tarafı (Client Side) Kontrollerinin Testi: Uygulama geliştiricilerin kullanıcıların sunucu tarafı servislerine doğrudan ulaşamayacağı varsayımı ile sadece istemci tarafında uygulamış olabileceği kontroller sunucu servislerinde de test edilir.

4-) Kullanıcı Tanılama (Authentication) Testleri: Uygulamanın kullanıcı tanılama mekanizması, kullanıcı yönetim, parola politikası ve diğer altyapı özellikleri analiz edildikten sonra bu kontrollerdeki teknik ve mantıksal zafiyetler test edilir.

5-) Oturum Yönetimi (Session Management) Testleri: Web ve genel olarak tüm HTTP uygulamaları için hassas bir nokta olan oturum yönetim mekanizması, oturum zaman aşım süreleri değerlendirilerek olası saldırı senaryoları test edilir.

6-) Erişim Kontrol (Access Control) Testleri: Farklı kullanıcı profilleri ile haritalanan uygulama kaynaklarına yönelik olarak dikey erişim kontrol 7-yetersizlikleri (yani düşük yetkili kullanıcıların erişmemesi gereken yüksek yetkili kullanıcı fonksiyonalitelerine erişme imkanları) ve yatay erişim kontrol yetersizlikleri (yani kullanıcıların birbirlerinin verilerine erişme imkanları) test edilir.

7-) Tüm Parametrelerin “Fuzz” Edilmesi: Uygulamanın tespit edilmiş olan tüm girdi noktaları çeşitli injection payload’ları ile “fuzz” edilir, uygulamanın ürettiği yanıtlar izlenir ve olası injection açıklıkları ve diğer web uygulama açıklık türlerine yönelik olarak detaylı inceleme yapılır.

9-) Mantık Hatalarının (Logic Errors) Testi: Gerek uygulamanın hizmet verdiği iş süreci gerekse uyguladığı erişim ve oturum kontrollerinde uygulama geliştiricilerin yapmış olduğu hatalı varsayımlar araştırılır ve istismar (exploit) edilmeye çalışılır.

10-) Web Sunucusunun Testi: Uygulamanın güvenliği üzerinde çalıştığı sunucunun güvenliğine bağlıdır. Bu nedenle sunucu katmanındaki zafiyetler de test edilir.

Diğer Testler: Yukarıda bahsedilmeyen ancak HTTP uygulamalarına has (SSL protokolü, cookie güvenliği gibi) diğer kontrol alanları da gözden geçirilir.

PENTEST’İN (SIZMA TESTİ’NİN) SİBER GÜVENLİK YÖNETİMİNDEKİ YERİ

Pentest (Sızma Testi) ve Risk Analizi

Siber güvenlik yönetimi için yapılan risk analizleri gerek sistem ve siber güvenlik altyapı bileşenlerini gerekse siber güvenlik ve bilgi teknolojileri süreç kontrollerine yönelik olarak yapılır. Pentest (Sızma Testi) çalışmaları her iki alanla ilgili de doğrudan veya dolaylı olarak risk analizine değerli katkıda bulunabilirler.

Pentest (Sızma Testi) ve Siber Güvenlik Süreç Kontrolleri

Pentest’in (Sızma Testi’nin) içinde doğrudan yer aldığı siber güvenlik ve bilgi teknolojileri süreci güvenli uygulama ve sistem geliştirme sürecidir. Pentest’in (Sızma Testi’nin) ilişkili olduğu bir başka bilgi teknolojileri süreci de değişiklik yönetimidir. Bu nedenlerle Pentest (Sızma Testi) faaliyetleri bilgi teknolojileri proje yönetim süreci içinde yer almalıdır.

Ancak yeni sistem ve uygulama zafiyetleri sürekli olarak ortaya çıkmaya devam ettiklerinden Pentest’in (Sızma Testi’nin) özellikle kritik ağ bölümleri, sistemler ve uygulamalar için daha önce yapılmış olsa bile tekrar edilmesinde fayda bulunmaktadır.

Pentest (Sızma Testi) ve Denetim

Pentest (Sızma Testi) tek başına siber güvenlik denetimlerinin yerini tutamaz. Ancak siber güvenlik denetimleri sırasında Pentest (Sızma Testi) çalışma sonuçlarından faydalanılabilir. Denetim planı içinde bir Pentest (Sızma Testi) yer almasa bile gerek denetim planlaması sırasında gerekse ilgili sistemlere yönelik süreç ve güvenlik altyapı denetimleri sırasında daha önceden yapılmış Pentest (Sızma Testi) sonuçları önemli fayda sağlayacaktır.

Pentest’in (Sızma Testi’nin) Riskleri

Pentest (Sızma Testi) aktiviteleri potansiyel olarak sistemlerin sürekliliğini ve bazı durumlarda da veri bütünlüğünü olumsuz etkileyebilir. Bu riski tamamen bertaraf etmek mümkün değildir. Ancak riskin kontrol altında tutulabilmesi için istismar (exploit) denemeleri sistem yöneticileri ile koordine olarak yapılabilir, hassas sistemlere yönelik testler iş yükünün az olduğu zamanlarda gerçekleştirilebilir, Pentest (Sızma Testi) öncesinde kritik uygulamalar için veritabanı yedeği alınabilir.

Ek olarak istismar (exploit) denemesi yapılan sistemler için deneme sonrasında ilgili sistemlere yüklenen saldırı kodlarının temizlendiğinden emin olunmalıdır. Her ne kadar yönetim açısından sistemde ulaşılan son noktanın sistemin veya ağın tamamen ele geçirilmesi çok etkili ve bazen de hayranlık uyandırıcı olsa da aslında bu noktaya kadar ulaşılırken hedef sistemler üzerinde daha çok zararlı saldırı araçları bulaştırılmakta ve bozulma meydana gelebilmektedir. Eğer Pentest (Sızma Testi) yaptıran kurum veya ilgili sistem yöneticileri siber risklere hakim ve hangi tespitlerin sonuçlarının ne kadar kritik olabileceğini anlıyorsa bu noktaya kadar ilerlememek gereksiz sistem kirlenmesine engel olabilecektir.

Ek olarak istismar (exploit) denemesi yapılan sistemler için deneme sonrasında ilgili sistemlere yüklenen saldırı kodlarının temizlendiğinden emin olunmalıdır. Her ne kadar yönetim açısından sistemde ulaşılan son noktanın sistemin veya ağın tamamen ele geçirilmesi çok etkili ve bazen de hayranlık uyandırıcı olsa da aslında bu noktaya kadar ulaşılırken hedef sistemler üzerinde daha çok zararlı saldırı araçları bulaştırılmakta ve bozulma meydana gelebilmektedir. Eğer Pentest (Sızma Testi) yaptıran kurum veya ilgili sistem yöneticileri siber risklere hakim ve hangi tespitlerin sonuçlarının ne kadar kritik olabileceğini anlıyorsa bu noktaya kadar ilerlememek gereksiz sistem kirlenmesine engel olabilecektir.

PENTEST (SIZMA TESTİ) VE DİĞER TEST / DENETİM TÜRLERİ

Pentest (Sızma Testi) ve Bilgi Teknolojileri Denetimi (IT Audit)

Pentest (Sızma Testi) geleneksel bilgi teknolojileri testleri ve denetimleri arasında Bilgi Teknolojileri Denetimi ile birlikte uzun süredir yer almaktadır.

Bilgi Teknolojileri Denetimi BT hizmetleri ve destek süreçleri üzerinde uygulanması gereken kontrollerin varlığına ve doğru işletilmesine odaklanır. Eğer süreç kontrolleri sağlıklı işletilebilirse ağ, system ve uygulama katmanlarında zafiyetlerin ortaya çıkma ihtimali de az olacaktır.

Bununla birlikte Pentest’in (Sızma Testi’nin) değerli olmasının nedeni; Bilgi Teknolojileri Denetim’lerinde tespit edilememiş ve bilgi teknolojileri altyapısında mevcut olan zafiyetleri de ortaya çıkarabilmesidir. Bu durum da çok doğaldır, çünkü BT Denetimi teknik konfigürasyon denetimlerini içerebilse de temel odak noktası süreç kontrolleridir.

Anlaşılacağı gibi bu iki denetim veya test türü birbirinin alternatifi niteliğinde değildir. Tam tersine birbirlerini destekleyen ve her iki test türünün sonuçları bir arada ele alındığında daha tam ve değerli bir görüş ortaya koymaya imkanı doğmaktadır. Pentest (Sızma Testi) çalışmalarında tespit edilen zafiyetler ve sonuçları çok çarpıcı biçimde ortaya konabilmektedir, çünkü sistem ve verilere yetkisiz erişim imkanları somut olarak ifade edilebilmektedir. Ancak bu zafiyetlerin kök nedenleri BT denetiminde tespit edilen süreç kontrol yetersizlikleri olup bu tespitler Pentest (Sızma Testi) sonuçları ile desteklendiğinde kontrol yetersizliklerinin sonuçları çok daha etkili biçimde ifade edilebilmektedir.

Bilgi Teknolojileri Denetimi BT hizmetleri ve destek süreçleri üzerinde uygulanması gereken kontrollerin varlığına ve doğru işletilmesine odaklanır. Eğer süreç kontrolleri sağlıklı işletilebilirse ağ, system ve uygulama katmanlarında zafiyetlerin ortaya çıkma ihtimali de az olacaktır.

Bununla birlikte Pentest’in (Sızma Testi’nin) değerli olmasının nedeni; Bilgi Teknolojileri Denetim’lerinde tespit edilememiş ve bilgi teknolojileri altyapısında mevcut olan zafiyetleri de ortaya çıkarabilmesidir. Bu durum da çok doğaldır, çünkü BT Denetimi teknik konfigürasyon denetimlerini içerebilse de temel odak noktası süreç kontrolleridir.

Anlaşılacağı gibi bu iki denetim veya test türü birbirinin alternatifi niteliğinde değildir. Tam tersine birbirlerini destekleyen ve her iki test türünün sonuçları bir arada ele alındığında daha tam ve değerli bir görüş ortaya koymaya imkanı doğmaktadır. Pentest (Sızma Testi) çalışmalarında tespit edilen zafiyetler ve sonuçları çok çarpıcı biçimde ortaya konabilmektedir, çünkü sistem ve verilere yetkisiz erişim imkanları somut olarak ifade edilebilmektedir. Ancak bu zafiyetlerin kök nedenleri BT denetiminde tespit edilen süreç kontrol yetersizlikleri olup bu tespitler Pentest (Sızma Testi) sonuçları ile desteklendiğinde kontrol yetersizliklerinin sonuçları çok daha etkili biçimde ifade edilebilmektedir.

Pentest (Sızma Testi) ve Güvenlik Konfigürasyon Denetimi (Security Configuration Audit)

Güvenlik konfigürasyon ayarlarının denetlenmesi bilgi teknolojileri denetimlerinin bir parçası olarak düşünülebilir. Ancak bilgi teknolojileri denetimlerinde hak ettiği düzeyde uygulanmasını beklemek gerçekçi olmayacaktır. Ayrıca BT denetimlerinin sıklığı güvenlik konfigürasyon denetimleri için yeterli değildir. Güvenlik standartlarını ciddiye alan kurumlar için güvenlik konfigürasyon ayarları çok daha sık gözden geçirilmelidir. Bu ihtiyaç da konfigürasyon denetimlerinin otomatikleştirilmesini zorunlu hale getirmektedir.

Pentest (Sızma Testi) ile Güvenlik Konfigürasyon Denetimi arasındaki ana farklardan bir tanesi Güvenlik Konfigürasyon Denetimlerini veya Testlerini yapabilmek için mutlaka yetkili erişim haklarına sahip olma ihtiyacı bulunmasıdır. Pentest (Sızma Testi) sürecinde de personel profilini simüle etmek için yetkili bir kullanıcı erişim bilgileri kullanılabilir, ancak bu Pentest yaklaşımlarından sadece bir tanesidir. Ayrıca her iki test türünde de yetkili kullanıcı erişim bilgileri kullanılsa da konfigürasyon denetiminde kullanılması gereken yetkili kullanıcının genellikle sistem yöneticisi olması gerekecektir. Pentest’in (Sızma Testi’nin) bir sistem yönetici erişim bilgileri ile yapılması ise anlamsız olacaktır.

Test bulgularının tamlığı açısından ise Güvenlik Konfigürasyon Denetimi’nin Pentest’e (Sızma Testi’ne) nazaran avantajı bulunabilir. Çünkü bu denetim türünde Pentest (Sızma Testi) sırasında kullanılan erişim profili ile gözlenmesi mümkün olmayacak tek başına ciddi sonuçları olmasa da farklı koşullarda önemli olabilecek detaylı tespitlerin yapılması muhtemeldir.

Pentest (Sızma Testi) ve Kırmızı Takım (Red Team) Testleri

Pentest (Sızma Testi) angajman kuralları Red Team testlerine nazaran şu açılardan farklıdır:

- Pentest (Sızma Testi) çalışmalarının kapsamı (hedeflenen sistem ve uygulamalar bazında) genellikle belirli ve sınırlıdır. Red Team çalışmalarında kapsam açısından genellikle belli bir kısıtlama bulunmaz.

- Pentest (Sızma Testi) çalışmalarında kullanılan metotlar genellikle teknik niteliklidir. Buna karşın Red Team çalışmaları yoğunlukla sosyal mühendislik taktiklerini ve fiziksel olarak yetkisiz veri ve sistem erişimi yöntemlerini içerir.

Pentest (Sızma Testi) ve Red Team çalışmaları arasındaki bu farkların kök nedeni her iki test türünün hedeflerinin farklı olmasıdır. Red Team çalışmaları gerçek hayat saldırı simülasyonu yapmak için kullanılmaktadır. Gerçek saldırganlar Red Team çalışmalarında da olduğu gibi sosyal mühendislik ve fiziksel erişim ihlallerini yoğunlukla kullanırlar, çünkü bu yolla hedef sistem ve uygulamalara ilk adımlarını atmaları çok daha kolay olmaktadır.

Pentest’in (Sızma Testi’nin) bazen doğru anlaşılmaması ve yanlış bir güvenlik algısı doğurması nedeniyle Red Team senaryolarının da Pentest çalışmalarına dahil edilmesine sıklıkla rastlanabilmektedir. Bu şekilde genel bir altyapı güvenlik güvencesi alınırken kurum altyapısının gerçekçi saldırılara karşı ne kadar dayanıklı ve bu saldırıları tespit etme kabiliyetinin de ne düzeyde olduğu görülebilmektedir. Özetle son derece yaygın olan Advanced Persistent Threat (APT) saldırılarına karşı kurumun güvenlik seviyesini tespit etmek için Red Team çalışmaları daha gerçekçi sonuçlar üretebilmektedir.

Pentest’in (Sızma Testi’nin) bazen doğru anlaşılmaması ve yanlış bir güvenlik algısı doğurması nedeniyle Red Team senaryolarının da Pentest çalışmalarına dahil edilmesine sıklıkla rastlanabilmektedir. Bu şekilde genel bir altyapı güvenlik güvencesi alınırken kurum altyapısının gerçekçi saldırılara karşı ne kadar dayanıklı ve bu saldırıları tespit etme kabiliyetinin de ne düzeyde olduğu görülebilmektedir. Özetle son derece yaygın olan Advanced Persistent Threat (APT) saldırılarına karşı kurumun güvenlik seviyesini tespit etmek için Red Team çalışmaları daha gerçekçi sonuçlar üretebilmektedir.

Pentest (Sızma Testi) ve Mavi Takım (Blue Team) Süreçleri

Pentest (Sızma Testi) ekipleri ofansif tarafı temsil ederken Blue Team personeli ise kurumun siber savunma ekiplerinden oluşmaktadır. Pentest (Sızma Testi) veya Red Team çalışmaları Blue Team ekipleri için çok önemli ve faydalı öğrenme fırsatlarıdır. Kurumlar Pentest (Sızma Testi) ve Red Team çalışmalarının bu özelliğini Blue Team ekiplerinin de gözlem ve öğrenme amacıyla testlere katılımları ile savunma güçlerini artırmak için kullanabilirler. Belli bir seviyeyi geçtikten sonra ise ofansif test ekipleri ile Blue Team uzmanları eş zamanlı olarak tatbikat gerçekleştirip gerçek saldırılara karşı antrenman yapabilirler.

Blue Team uzmanları açısından Pentest (Sızma Testi) metod ve araçlarının tanınması çok büyük avantaj sağlayacaktır.

Pentest (Sızma Testi) ve Zafiyet Tarama (Vulnerability Scanning) Testleri

Pentest (Sızma Testi) ve Zafiyet Tarama (Vulnerability Scanning) arasındaki farktan önce benzerliğe değinmek gerekir. Pentest’in (Sızma Testi’nin) ilk adımları ile Zafiyet Tarama (Vulnerability Scanning) çalışması büyük oranda aynıdır. Farklılaşma bu adımlarla toplanan bilgilerin Pentest Uzmanı tarafından sonraki adımlarda daha esnek ve daha etkili kullanılmasıyla başlamaktadır.

Zafiyet Tarama (Vulnerability Scanning) doğası itibarıyla otomatik bir süreçtir. Bu nedenle hız ve düşük maliyet avantajlarına sahiptir. Ancak gerçek saldırılar genellikle birden fazla adım ve birden fazla bilginin bir arada kullanılması ile gerçekleştirilir. Bu nedenle Zafiyet Tarama’nın (Vulnerability Scanning’in) sağladığı güvence Pentest’e (Sızma Testi’ne) nazaran daha sınırlı kalmaktadır.

Bununla birlikte Zafiyet Tarama (Vulnerability Scanning) çalışmaları Pentest (Sızma Testi) çalışmalarına nazaran daha sık yapılabileceği için bariz açıklıkların daha hızlı tespitine imkan tanıyabilirler.

Pentest (Sızma Testi) ve Kaynak Kod Gözden Geçirme (Source Code Review) Çalışmaları

Pentest (Sızma Testi) ve Kaynak Kod Gözden Geçirme (Source Code Review) çalışmaları uygulama sızma testleri açısından karşılaştırılabilir, çünkü kaynak kodu açık olmayan veya ulaşılamayan sistem ve servislere yönelik gerçekleştirilen Pentest (Sızma Testi) çalışmalarında zaten Source Code Review çalışma imkanı bulunmamaktadır.

Kaynak Kod Gözden Geçirme (Source Code Review) çalışmaları uygulamanın kaynak kodları üzerinde Statik Analiz (Static Analysis) olarak adlandırılan bir çalışmadır. Uygulama ile bir etkileşim haline girilmeden, uygulamanın girdi aldığı Kaynak (Source) noktalarından, bu girdinin ulaştığı nihai hedefe (Sink) kadar izlediği yol incelenerek uygulamanın injection saldırılarına karşı dayanıklılığı analiz edilir. Bunun dışında uygulama içine gömülü hassas veriler, kullanılan güvensiz kriptografik algoritmalar, Pentest (Sızma Testi) sırasında görülemeyecek güvensiz veri saklama yöntemleri ve diğer uygulama özellikleri bu çalışmalar sırasında analiz edilebilir.

Pentest (Sızma Testi) ise Dinamik Analiz (Dynamic Analysis) olarak adlandırılır ve uygulama ile etkileşim halinde gerçekleştirilir. Kaynak Kod Gözden Geçirme (Source Code Review) çalışmasının Pentest’e (Sızma Testi’ne) nazaran avantajı tüm kod bölümlerinin incelenebilmesidir. Pentest (Sızma Testi) sırasında ise bazı zafiyetler daha pratik ve hızlı biçimde ortaya çıkartılabilir. Maliyet açısından genellikle daha yüksek maliyete sahip olsa da Kaynak Kod Gözden Geçirme (Source Code Review) çalışmalarında da otomatik araçlar kullanılabilir. Uygulama güvenliği açısından en etkili yaklaşım dinamik ve statik analiz yöntemlerinin her ikisinin de bir arada kullanılması olacaktır. Yani güvenliğin pek çok alanında olduğu gibi bu kontrol imkanları da birbirinin alternatifi olmaktan ziyade birbirinin tamamlayıcısıdır.

Pentest (Sızma Testi) ve Açıklık Araştırmaları (Exploit Research)

Sistem (OS) ve sistem uygulamaları seviyesindeki Exploit Research çalışmaları genellikle uzun süreler alan ve araştırmacının hedeflenen servisi de binary debug ederek binlerce farklı girdi örneğine karşı davranışını incelemesini gerektiren çalışmalardır.

Pentest (Sızma Testi) çalışmalarında ise kapsam içine girebilecek sayısız servis türü için böyle bir çalışma yapmak mümkün değildir. Bu imkansızlık zaman kısıtının yanı sıra Exploit Research yapılan servisin binary debug edilebilmesi için de bir ortam ve erişim imkanı bulunmamasından da kaynaklanmaktadır. Dolayısıyla Pentest (Sızma Testi) çalışmalarında hedef sistem ve servisler üzerinde daha önceden tespit edilmiş olan açıklıklar aranır ve kullanılmaya çalışılır.

Yukarıda belirtilenler Web ve Mobil Uygulamaları için uygulama katmanında yapılan Pentest (Sızma Testi) çalışmaları açısından tam olarak geçerli değildir. Çünkü Web ve Mobil Uygulama Pentest (Sızma Testi) çalışmalarında hedef uygulama ile interaktif iletişim kurma imkanları daha fazla ve teknik olarak bilinen uygulama açıklık türlerinin test edilen özel (custom) Web ve Mobil Uygulamalar üzerinde tespit edilmesi mümkündür. Bu yüzden Web ve Mobil Uygulama Pentest (Sızma Testi) çalışmalarına Exploit Research dememiz belli oranda doğru olacaktır.

Pentest (Sızma Testi) ve Diğer Test Türleri (Sosyal Mühendislik, DDOS, Yük Testi)

Genellikle Pentest (Sızma Testi) projelerinin içinde bir başlık olarak yer alsalar da sosyal mühendislik, dağıtık hizmet kesinti saldırısı (DDOS) ve yük testi test türleri en başta ifade ettiğimiz Pentest (Sızma Testi) tanımına uymamaktadırlar.

Sosyal Mühendislik insan katmanını hedef alan, başta oltalama (phishing) mesajları ve telefon ile hedef kullanıcıların erişim bilgilerini çalma (Credential Theft) ve onlara bir saldırı kodunu indirtme / çalıştırtma hedefini güden bir saldırı yöntemidir. Sosyal Mühendislik testleri kullanıcıların farkındalık seviyesini test etmeyi ve hatta onları eğitmeyi hedeflerken kurumun e-posta ve uç nokta güvenlik önlemlerini de test etme imkanı verme açılarından Pentest (Sızma Testi) süreci ile de yakından ilişkilidir.

DDOS ve yük testleri benzer gibi görünse de yük testleri makul kullanıcı seviyelerinin testini hedeflerken DDOS testleri hedef sistemleri erişilemez hale getirecek seviyede yük bindirmeyi hedefler. DDOS yadsınamaz bir siber güvenlik tehdidi olmakla birlikte herhangi bir sistem veya veri ele geçirmeyi hedeflemez. Bununla birlikte bazı Pentest (Sızma Testi) projelerinde DDOS testleri de yer bulabilmektedir.

Sosyal Mühendislik insan katmanını hedef alan, başta oltalama (phishing) mesajları ve telefon ile hedef kullanıcıların erişim bilgilerini çalma (Credential Theft) ve onlara bir saldırı kodunu indirtme / çalıştırtma hedefini güden bir saldırı yöntemidir. Sosyal Mühendislik testleri kullanıcıların farkındalık seviyesini test etmeyi ve hatta onları eğitmeyi hedeflerken kurumun e-posta ve uç nokta güvenlik önlemlerini de test etme imkanı verme açılarından Pentest (Sızma Testi) süreci ile de yakından ilişkilidir.

DDOS ve yük testleri benzer gibi görünse de yük testleri makul kullanıcı seviyelerinin testini hedeflerken DDOS testleri hedef sistemleri erişilemez hale getirecek seviyede yük bindirmeyi hedefler. DDOS yadsınamaz bir siber güvenlik tehdidi olmakla birlikte herhangi bir sistem veya veri ele geçirmeyi hedeflemez. Bununla birlikte bazı Pentest (Sızma Testi) projelerinde DDOS testleri de yer bulabilmektedir.

Kali Linux Nedir?

Kali Linux, Genellikle Test Ortamları için Kullanılır. Birbirinden Farklı Toollarıyla Hem Yazılım Geliştiricilerin Hemde Siber Güvenlikçilerin Sıklıkla Başvurduğu Bir Debian Linux Dağıtımıdır

• Kali Linux’da birçok araç root erişimini istemektedir. Kali Linux için root erişimi default olarak gelmektedir.

• Kali Linux, sabit diske kurulabilir. Test ve deneme amaçlı USB Bellek kullanılarak sanal makineye kurulabilir.

• Kali Linux’da birçok araç root erişimini istemektedir. Kali Linux için root erişimi default olarak gelmektedir.

• Kali Linux, sabit diske kurulabilir. Test ve deneme amaçlı USB Bellek kullanılarak sanal makineye kurulabilir.

BackTrack yaratıcıları tarafından 2013 yılında oluşturulmuş Kali, Linux işletim sisteminin siber güvenlik için yaratılmış olan güvenlik kontrol işletim sistemidir. Debian tabanlı Linux dağıtımı olan Kali Linux, çoğunlukla test ortamları için kullanılmaktadır.

Siber Güvenlik Alanında Güçlü Tool (Araç) ve Componentlere Sahip Olan Kali Linux Oldukça Kullanışlı ve Her Kullanıcıya Hitap Eden Sade Bir Arayüze Sahiptir.

Kali Linux, BackTrack 5 R3 İşletim Sisteminin Devamı Niteliğindedir. (BackTrack 5 R3 Nedir Aşağıdaki Konularda Belirtmişim)

Siber Güvenlik Alanında Güçlü Tool (Araç) ve Componentlere Sahip Olan Kali Linux Oldukça Kullanışlı ve Her Kullanıcıya Hitap Eden Sade Bir Arayüze Sahiptir.

Kali Linux, BackTrack 5 R3 İşletim Sisteminin Devamı Niteliğindedir. (BackTrack 5 R3 Nedir Aşağıdaki Konularda Belirtmişim)

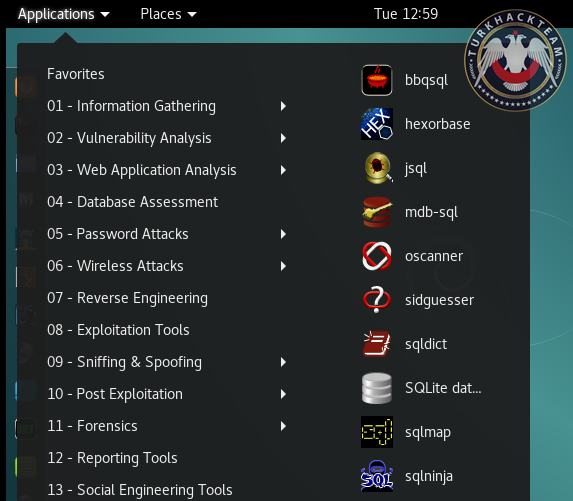

Kali Linux Kategorileri

Kali Linux için özelleştirilmiş birbirinden farklı kategoriler ve araçlar bulunmaktadır. Şimdi de bu kategoriler nelermiş onları öğrenelim.

• Information Gathering

• Vulnerability Analysis

• Web Applications

• System Services

• Maintaining Access

• Password Tools

• Wireless Attacks

• Reverse Engineering

• Stress Testing

• Hardware Hacking

• Sniffing/Spoofing

• Exploitation Tools

• Forensics

• Reporting Tools

Kali Linux - İnformation Gathering (Güvenlik Açığı Tespit Etme)

İnformation Gathering-bilgi toplama manasına gelir. Penetration Test aşamasında en önemli bölümüdür. Bir sistemde zaafiyet aramadan önce elbette bir bilgi toplama aşamasından geçirilmesi gerekmektedir. Çünkü toplanan bilgiler doğrultusunda test stratejileri oluşturur. Buna göre de kullanılacak araçlar değişecektir.

Yukarıda İnformation Gathering bölümüne ait diğer alt kategorileri görebiliriz. Bilgi toplama, geniş bir alan olduğu için görüldüğü gibi bunlarda kategorize edilmiştir.

Yukarıda İnformation Gathering bölümüne ait diğer alt kategorileri görebiliriz. Bilgi toplama, geniş bir alan olduğu için görüldüğü gibi bunlarda kategorize edilmiştir.

DNS Analysis: DNS hakkında bilgi toplama haritalama gibi işlemler için kullanılan araçları barındırır. Bu araçlar aşağıda belirtilmiştir.

1.dnsenum

2.dnsmap

3.dnsrecun

4.dnstracer

5.dnswalk

6.fierce

7.urlcrazy

1.dnsenum

2.dnsmap

3.dnsrecun

4.dnstracer

5.dnswalk

6.fierce

7.urlcrazy

IDS/IPS Identification: IDS/IPS saldırı tespit sistemlerine yönelik testler için kullanılan araçları barındırır. Bu araçlar aşağıda belirtilmiştir.

1.fragroute

2.fragrouter

3.ftest

4.lbd

5.wafw00f

1.fragroute

2.fragrouter

3.ftest

4.lbd

5.wafw00f

Live Host Identification: Host teşhisleri yapmak için kullanılan arçaları barındırır. Bu araçlar aşağıda belirtilmiştir.

1.cdpsnarf

2.fping

3.hping

4.iputils-arping

5.masscan

6.miranda

7.ncat

8.thcping6

9.unicornscan

10.wol-e

11.xprobe2

1.cdpsnarf

2.fping

3.hping

4.iputils-arping

5.masscan

6.miranda

7.ncat

8.thcping6

9.unicornscan

10.wol-e

11.xprobe2

Network & Port Scanners: Network tarama ve keşifleri için kullanılan arçaları barındırır. Bu araçlar aşağıda belirtilmiştir.

1.masscan

2.nmap

3.nmap

4.zenmap

1.masscan

2.nmap

3.nmap

4.zenmap

OSINT Analysis: Open Source(Açık kaynak) istihbarat için kullanılan araçları barındıran bölümdür. Bu araçlar aşağıda belirtilmiştir.

1.automaster

2.casefile

3.maltegoce

4.theharvester

5.twofi

6.urlcrazy

1.automaster

2.casefile

3.maltegoce

4.theharvester

5.twofi

6.urlcrazy

Route Analysis: Route analizleri için kullanılan araçları barındırır. Bu araçlar aşağıda belirtilmiştir.

1.0trace

2.intrace

3.irpas-ass

4.irpass-cdp

5.netdiscover

6.netmask

1.0trace

2.intrace

3.irpas-ass

4.irpass-cdp

5.netdiscover

6.netmask

SMB Analysis: SMB uygulama katmanına yönelik analiz araçları barındırır. Bu araçlar aşağıda belirtilmiştir.

1.acccheck

2.enum4linx

3.nbtscan

4.smbmap

1.acccheck

2.enum4linx

3.nbtscan

4.smbmap

SMTP Analysis: SMTP Mail protokülüne ait analiz araçlarını barındıran bölümdür. Bu araçlar aşağıda belirtilmiştir.

1.smtp-user-enum

2.swask

1.smtp-user-enum

2.swask

SNMP Analysis: Routerları, switchleri, serverleri, printerleri kısaca network’e bağlı aygıtların yönetimini ve analizini sağlayan bir internet protokolüdür. İçinde 3 tane araç barındırır. Bu araçlar aşağıda belirtilmiştir.

1.braa

2.onesixtyone

3.snmp-check

1.braa

2.onesixtyone

3.snmp-check

SSL Analysis: SSL protokolüne ait analiz araçlarını barındıran bölümdür. Bu araçlar aşağıda belirtilmiştir.

1.sslcaudit

2.ssldump

3.sslh

4.sslscan

5.sslyze

6.tlssled

1.sslcaudit

2.ssldump

3.sslh

4.sslscan

5.sslyze

6.tlssled

Kali Linux Nasıl İndirilir?

Kali Linux’u birden fazla şekilde indirip, cihazlarınıza kurabilirsiniz. Önerilen kurulum genellikle sanal makine üzerinden indirilmesi ve kullanılmasıdır.

Kali Linux’un resmi sitesinden istediğiniz linki indirip, kurulumu yapabilirsiniz. Sanal makine, Torrent indirme linkleri bulunmaktadır. 64 ve 32 bit seçenekleri vardır. KDE ve GNOME masaüstü seçeneklerinden istediğinizi seçebilirsiniz

Not : Kali Linux ya da herhangi bir Linux dağıtımını kullanabilmek için öncellikle Linux komutlarını öğrenmeniz gerekir.

Kali Linux’un resmi sitesinden istediğiniz linki indirip, kurulumu yapabilirsiniz. Sanal makine, Torrent indirme linkleri bulunmaktadır. 64 ve 32 bit seçenekleri vardır. KDE ve GNOME masaüstü seçeneklerinden istediğinizi seçebilirsiniz

Not : Kali Linux ya da herhangi bir Linux dağıtımını kullanabilmek için öncellikle Linux komutlarını öğrenmeniz gerekir.

Backtrack Nedir ? Ne İşe Yarar ?

Backtrack, Linux güvenlik testleri gerçekleştirenlerin işlerini kolaylaştırma amaçlı geliştirilmiş Linux dağıtımıdır. İçerisinde güvenlik testlerinde kullanılabilecek hemen hemen her program yer almaktadır.

Backtrack’ın eski sürümleri Slackware üzerine kurulu SLAX Linux dağıtımını, yeni sürümleri ise Debian Linux dağıtımın temel almıştır.

Backtrack Linux Kullanımı

Backtrack Linux iki farklı şekilde kullanılabilir;

1. HazırCD den çalıştırma yoluyla

2. Diske kurulum yöntemi ya da Vmware aracılığıyla.

CD’den çalıştırma yönteminin performansı cd okuyucunun kalitesine ve hızına bağlı olarak değişebilir. Bu sebeple çalışmalarınız için tavsiye edilen yöntem Backtrack’i Vmware yada VirtualBox üzerinden çalıştırılmasıdır.

Linux üzerinde KDE ya da benzeri masaüstü kullananlar için Backtrack’in kullanımı oldukça basit gelecektir fakat Backtrack’in asıl gücü masaüstünde değil komut satırındadır. Masaüstü kullanarak erişilebilecek programların çoğu aslında komut satırından çalışan program/scriptlerin düzenli menüler haline getirilmişidir.

Aslına bakarsanız Backtrack çoğunlukla wireless şifre kırmak için kullanılan bir programdır. Ama bunun haricinde bir çok işlem yapılabilen bir programdır. Açık kaynak kodlu olduğu için Linux ile çalışmaktadır.