Kuzey Kore bağlantılı tehdit aktörü Kimsuky'nin, devam eden bir istihbarat toplama çalışmasının parçası olarak hassas bilgileri çalmak için tasarlanmış yeni bir kötü amaçlı Google Chrome eklentisini kullandığı ortaya çıktı.

Mart 2024 başlarında faaliyeti gözlemleyen Zscaler ThreatLabz, uzantıya TRANSLATEXT kod adını verdi ve bu, e-posta adreslerini, kullanıcı adlarını, parolaları, çerezleri ve tarayıcı ekran görüntülerini toplama yeteneğini vurguladı.

Hedeflenen kampanyanın Güney Kore akademik çevresine, özellikle de Kuzey Kore siyasi meselelerine odaklananlara yönelik olduğu söyleniyor.

Kimsuky, en az 2012'den beri aktif olduğu bilinen, Güney Koreli kuruluşları hedef alan siber casusluk ve finansal amaçlı saldırılar düzenleyen Kuzey Koreli kötü şöhretli bir bilgisayar korsanlığı ekibidir.

Lazarus kümesinin kardeş grubu ve Keşif Genel Bürosu'nun (RGB) bir parçası olan bu grup, APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet, Springtail ve Velvet Chollima adlarıyla da takip ediliyor.

Grup, son haftalarda Microsoft Office'teki bilinen bir güvenlik açığını (CVE-2017-11882) bir tuş kaydediciyi dağıtmak için silah olarak kullandı ve uzay ve savunma sektörlerini hedef alan saldırılarda, veri toplama ve ikincil yük yürütme işlevlerine sahip bir casusluk aracını düşürmeyi amaçlayan iş temalı yemler kullandı.

Siber güvenlik şirketi CyberArmor, "Daha önce kamuya açık bir şekilde belgelenmemiş gibi görünen arka kapı, saldırganın temel keşif yapmasına ve makineyi ele geçirmek veya uzaktan kontrol etmek için ek yükler bırakmasına olanak tanıyor" dedi. Kampanyaya Niki adını verdi.

Grubun enfeksiyon zincirini etkinleştirmek için hedef odaklı kimlik avı ve Phishing saldırılarından yararlandığı bilinmesine rağmen, keşfedilen etkinlikle ilişkili ilk erişimin kesin modu şu anda bellirsiz.

Saldırının başlangıç noktası, Kore askeri tarihiyle ilgili olduğu iddia edilen ve içinde iki dosya bulunan bir ZIP arşivi: Bir Hangul Kelime İşlemci belgesi ve bir çalıştırılabilir dosya.

Yürütülebilir dosyaların başlatılması, saldırgan tarafından kontrol edilen bir sunucudan bir PowerShell betiğinin alınmasıyla sonuçlanır; bu da, ele geçirilen kurban hakkındaki bilgileri bir GitHub deposuna aktarır ve bir Windows kısayol (LNK) dosyası aracılığıyla ek PowerShell kodunu indirir.

Zscaler , 13 Şubat 2024'te oluşturulan ve TRANSLATEXT uzantısını "GoogleTranslate.crx" adı altında kısaca barındıran GitHub hesabını bulduğunu, ancak dağıtım yöntemi şu anda bilinmediğini söyledi .

Güvenlik araştırmacısı Seongsu Park, "Bu dosyalar 7 Mart 2024'te depoda mevcuttu ve ertesi gün silindi; bu da Kimsuky'nin maruz kalmayı en aza indirmeyi ve kötü amaçlı yazılımı belirli kişileri hedeflemek için kısa bir süreliğine kullanmayı amaçladığını ima ediyor" dedi.

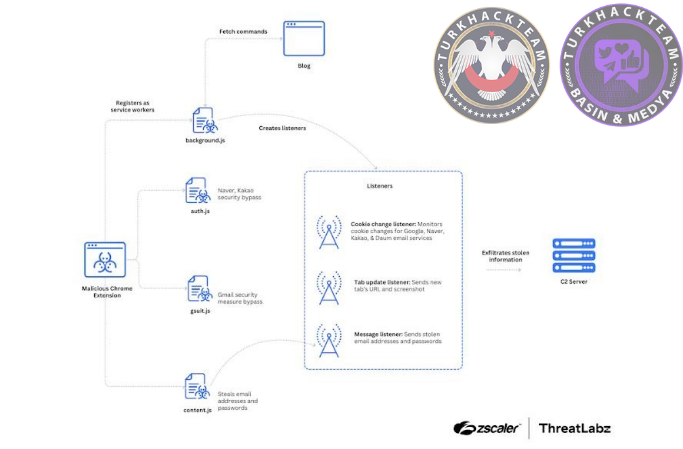

Google Çeviri kılığına giren TRANSLATEXT, Google, Kakao ve Naver gibi hizmetlerin güvenlik önlemlerini atlamak için JavaScript kodu içerir; e-posta adreslerini, kimlik bilgilerini ve çerezleri sifonlayın; tarayıcı ekran görüntülerini yakalayın; ve çalınan verileri sızdırın.

Ayrıca, yeni açılan sekmelerin ekran görüntüsünü almak ve tarayııcıdaki çerezleri silmek gibi amaçlarla Blogger Blogspot URL' sinden komutlar almak üzeree tasarlanmıştır.

Park, "Kimsuky grubunun temel hedeflerinden biri, değerli istihbarat toplamak amacıyla akademik ve hükümet personeli üzerinde gözetim yürütmektir" dedi.