Arkadaşlar merhaba

Bugün sizlere çok kısaca netcat çalışma sistemini anlatacağım.

Netcat: Cihazlar arasındaki iletişimi sağlayan programlardan biridir.

Genel olarak siber güvenlik alanında kullanılmasının nedeni ise rahat ve kullanışlı olmasıdır.

--------

-Ben nekadar nc olarak komutumu girsemde netcat komutuda uzun hali olduğundan kabul edilcektir.

-Burada bir cihaz sunucu olup diğer cihaz ise kullanıcıdır.

--------

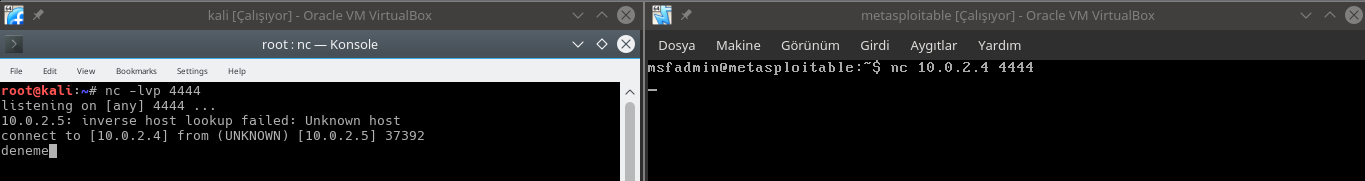

İlk olarak sunucunun haberleşmesi için bir port dinlemesi gerek.

Bunuda şununla sağlıyoruz.

nc -lvp 4444

l dinleme modunda olması gerektiğini belirtiyor.

v oluşan olayları bir derece detaylı gösterir (Hangi ip adresinin bağlandığı vb.).

p servisin verilceği port adresinin verilceğini belirtir.

4444 dinlenilcek port numarasıdır.

Bir cihazımızı dinlemeye alıyoruz ve başka bir cihazımızıda bu sunucuya bağlanıcaktır.

Kullanıcımızında sunucuya bağlanabilmesi için gayet basit bir şekilde yapıcağız.

nc 10.0.2.4 4444

Eğer bağlanamassa zaten direk olarak çıkış yapacaktır.

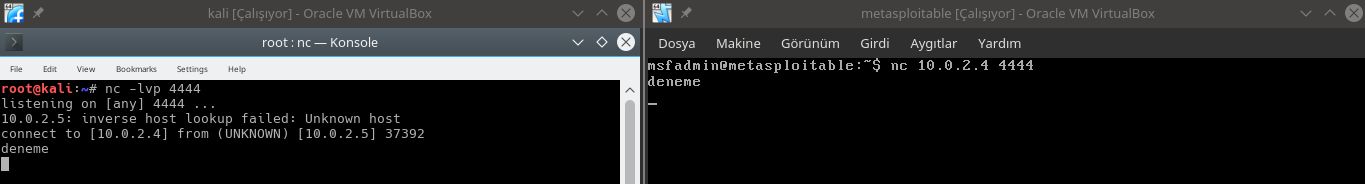

Bağlantı gerçekleşti ve sunucu "deneme" cevabı vermeye hazırlanıyor.

Tamamlandığında eş zamanlı olarak yollayacaktır.

Ve sunucudan kullanıcı verisini aldı.

Böylece bir iletişim içerisinde oldular.

Bu buzdağının grünen tarafı, altında olanlar ise şöyle:

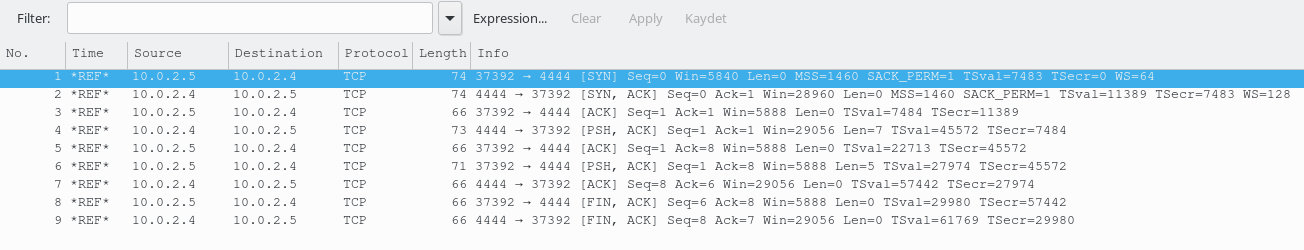

Burada normal bir TCP protokulünde gerçekleşen bir iletişim olmuş.

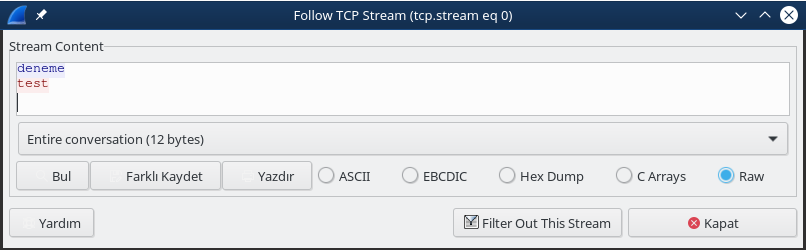

Buradaki iletişim TCP üzerinden gerçekleştiğinden "Follow TCP Stream" seçeneğini seçerek TCP protokulünde gönderilen verileri listeleyebilirsiniz.

Her renk bir kullanıcının yolladığı verilere göre şekillendirilir.

Sunucunun yolladığı "deneme" verisini burada görebiliriz.

Ve bunun sonucundada kullanıcımızın yolladığı "test" veriside ulaşmış olacaktır.

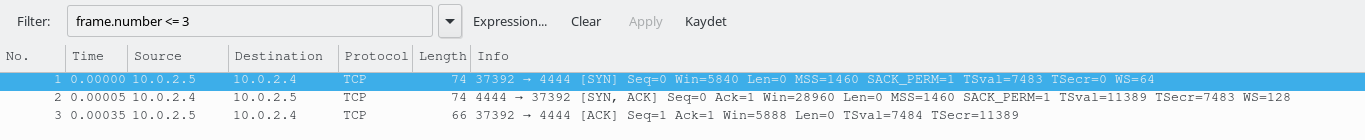

Bu 3 TCP paketinde birbirleri ile 3lü el sıkışması kurmaya çalışmaktadır.

= İlk pakette bağlanmak isteyen kullanıcımız SYN flag ile 74 byte boyutunda bir paket geliyor.

= İkinci olarak sunucumuz SYN,ACK flag ile 74 byte boyutunda paket gönderip son paket beklediğiini belirtiyor.

= Son olarak beklenen ACK paketide sunucuya yollanıp işlem tamamlanıyor.

Burada 4 paket görülmektedir ve bu paketler farklı zamanlarda farklı cihazlardan çıkış yapmıştır. Ve burada bir veri aktarımı gerçekleşmiştir.

= Sunucumuz bir PSH,ACK flag ile bir paket yolluyor ve son bir ileti paketi bekliyor.

= Kullanıcmız bu veriyi başarılı bir şekilde aldığını belirtmek için ACK flag ile geri dönüş yaparcaktır.

Böylece bir veri aktarmı başarı ile gerçekleşmiş olacaktır.

2. parttada aynı işlem kullanıcı tarafından gerçekleşmiştir.

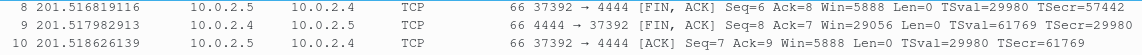

Bu satırda ise kullanıcının sunucudan ayrılma isteğini göstermektedir.

= İlk pakette kullanıcı FIN,ACK flag ile "Finish" paketi yolluyor ve cevap beklemede kalıyor.

= Buna karşılık sunucu FIN,ACK flag ile aynı paketi yolluyor.

= Kullanıcı istediği ACK paketini alamayınca bitiş paketini yolluyor ve işlem burada bitiyor.

Ayrıca bir veri gönderilirken ilk paketine bakarsak gönderilen verinin uzunluğu+1 şeklinde byte belirtmektedir.

Bu +1 ise sonuna konulan "." işaretidir.

Gönderilen veriyi görmek için HEX bölümüne bakmanız yeterli olacaktır.

Ve eğer siz bir dinlemede olan bir netcat servisine tarama yaparsanız -sT tarama seçeneğini seçmediğiniz sürece netcat taraması düşmeyecektir.

Nedeni ise bu konumda değinmiştim.

http://www.turkhackteam.org/siber-guvenlik/1525865-herseyi-ile-nmap-nedir-belvando.html

Eğer wireshark dosyasını incelemek isterseniz buradan indirebilirsiniz.

İndir pcapng

Virustotal.

https://virustotal.com/en/file/71c7...8cf1d86d4433c21375beca40/analysis/1499639055/

Yani pcap dosyası ama nasıl bir virus düşünceniz olur bilmiyorum.

Okuduğunuz için teşekkürler.

Daha fazla konu için teşekkür etmeyi unutmayınız.

Diğer konularım için:

http://www.turkhackteam.org/search.p...rchid=10386278

:RpS_thumbsup:HEPİNİZ USTA BİR HACKERSINIZ, TABİ ÖĞRENMEK İSTERSENİZ.:RpS_thumbsup:

Son düzenleme: