Ortadaki Adam Saldırısı (MITM)

-Teorik Çerçeve-

Örnek(MITM); Bağımsız bağlantıların, saldırganla kurbanların kurulduğu ve tüm konuşma, yazışmaların saldırgan tarafından kontrol edildiği zaman, birbirleriyle doğrudan özel bir bağlantı aracılığıyla konuştuklarına inanmak için birbirlerine mesajlar ilettiği aktif dinlemedir. Bu durumda, saldırgan iki kurban arasındaki tüm ilgili mesajları yakalayabilmeli ve yenilerini ekleyebilmelidir. Bu çoğu durumda kolaydır; Örnek vermek gerekirse: şifrelenmemiş bir ağ barındıran bir Wi-Fi erişim noktasının kapsama alanında ortadaki bir adam(MITM) olarak bulunan bir saldırgan, kendisini bu şekilde konumlandırabilir.

Amaçları karşılıklı kimlik doğrulamayı atlamak olduğundan, MITM saldırısı, yalnızca saldırgan tüm uç noktaları beklentilerini karşılayacak kadar iyi taklit ederse başarılı olur. Çoğu şifreleme protokolü, öncelikle uç nokta kimlik doğrulaması türü olan, MITM(man in the middle) saldırılarını ekarte etmek için kullanılır. Örneğin, TLS(Transport Layer Security), karşılıklı olarak güvenilen bir sertifika yetkilisi kullanarak bir veya her iki tarafın kimliğini doğrulayabilir.

Örnek:

Ortadaki adam saldırısı örneği

- Ali, Feyyaz tarafından yolu kesilen Ayşe'ye bir mesaj gönderir:

- Feyyaz bu mesajı Ayşe'ye iletir; Ayşe, onun Ali olmadığını anlayamaz:

- Ayşe şifreleme anahtarıyla yanıt verir:

- Feyyaz, Ayşe'nin anahtarını kendi anahtarıyla değiştirir ve Ayşe'nin anahtarı olduğunu iddia eden Ali'ye verir:

- Ali, yalnızca Ayşe'nin okuyabileceğini varsayarak, Ayşe'nin anahtarı olduğuna inandığı bir mesajla bir mesajı şifreler:

- Ancak, aslında Feyyaz anahtarıyla şifrelendiğinden, Feyyaz şifresini çözebilir, okuyabilir, değiştirebilir (gerekirse), Ayşe'nin anahtarı vasıtasıyla tekrar şifreleyebilir ve Ayşe'ye iletebilir:

- Ayşe, mesajın Ali'nin güvenli iletişimi olduğunu düşünüyor.

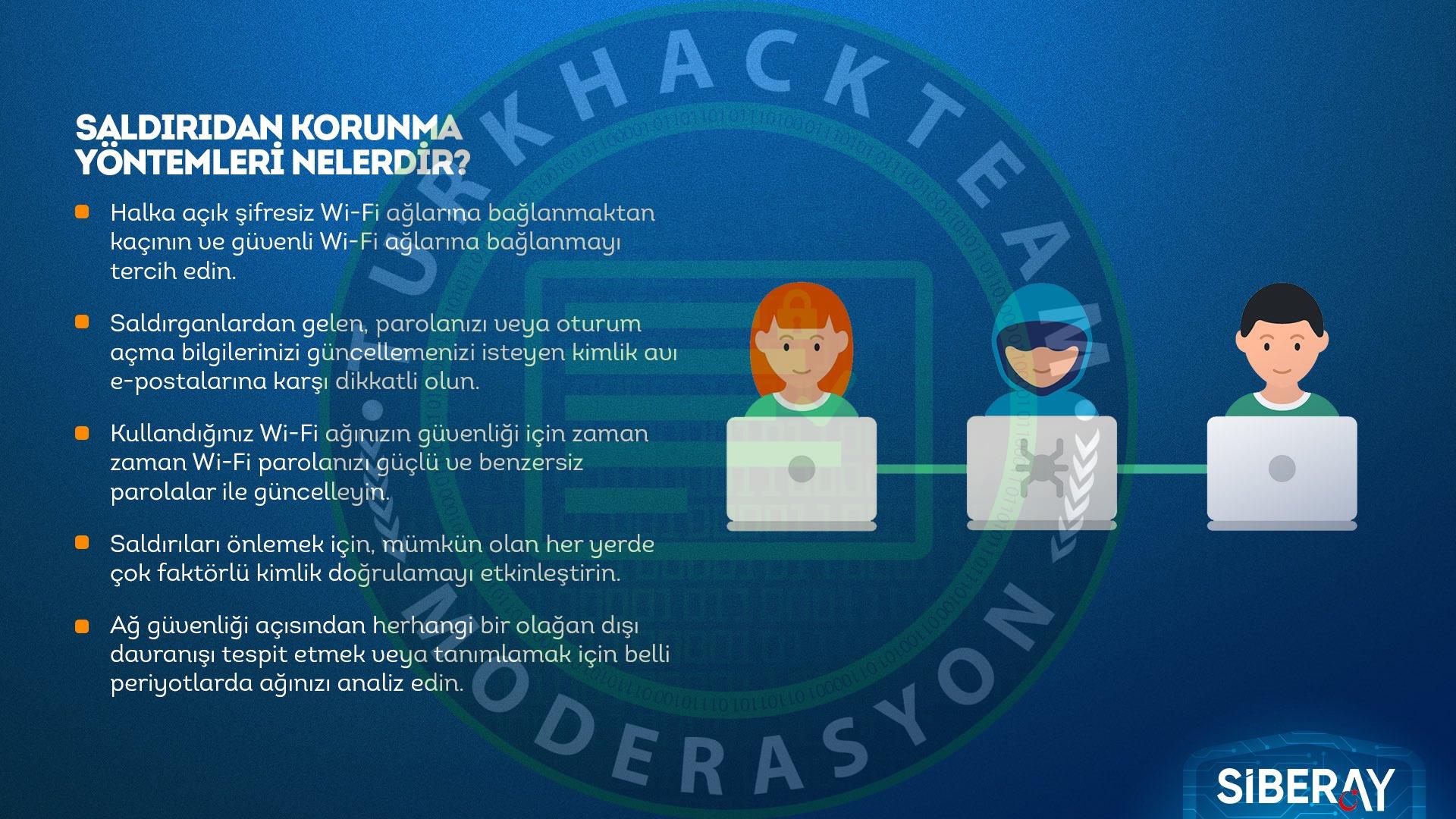

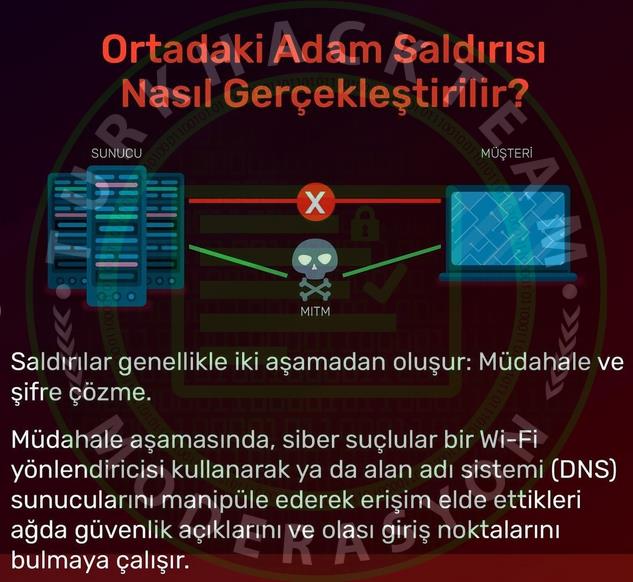

Koruma ve Algılama

MITM saldırıları iki şekilde tespit edilebilir ve/veya önlenebilir; kimlik tespit ve doğrulama. Kimlik doğrulaması, belirli bir iletinin meşru(legitimate) bir kaynaktan(source) geldiğine dair bir güvence sağlar. Algılama yalnızca bir iletinin kurcalanmış olabileceğine dair işaretler gösterir.

İzin

MITM saldırılarına karşı korunan tüm şifreleme sistemleri, mesajların kimliğini doğrulamak için bir yöntem sağlar. Çoğu, güvenilir bir kanaldan bilgi ve mesaj alışverişini gerektirir. Genellikle önemli anlaşma protokolleri tarafından kullanılan bu tür protokoller, güvenli yollar için farklı güvenlik ihtiyaçlarıyla geliştirilmiştir; fakat bazıları güvenli yollar için tüm gereksinimleri tamamen ortadan kaldırmaya çalışmıştır.

Aktarım Katmanı Güvenliği gibi PKI (Public Key Infrastructure), iletim denetimi protokolünü MITM saldırılarına karşı koruyabilir. Bu yerlerde, sunucular ve istemciler, sertifika yetkilisi (CA) olarak bilinen üçüncü bir güvenilen tarafça doğrulanan ve verilen sertifikaları değiş tokuş eder. CA'nın kimliğini doğrulaması amacıyla kullanılan özgün anahtar bir MITM saldırısına maruz kalmazsa, sertifika sahibi tarafıyla iletilen gönderilerin kimliğinin doğruluğu için CA tarafından verilen sertifikalar kullanılabilir. Sunucu ve istemcinin birbirlerinin kimliklerini doğruladığı karşılıklı kimlik doğrulamanın kullanılması, bir MITM saldırısının her iki amacını da kapsar. Sunucu veya istemcinin kimliği doğrulanmamışsa veya geçersiz olduğu tespit edilirse, oturum sonlandırılır. Ancak, çoğu bağlantı için varsayılan davranış sadece sunucunun(server) kimliğini doğrulamaktır, bu da karşılıklı kimlik doğrulamanın her zaman kullanılmadığı ve MITM saldırılarının yine de gerçekleşebileceği anlamına gelir.

Sertifika kilitleme olarak da bilinen HTTP ortak anahtar düzeltmesi (HPKP), sunucuya ilk işlem sırasında "kilitlenen" ortak anahtar karmalarının bir listesini sağlayarak, sertifika yetkilisinin güvenliğinin aşıldığı bir MITM saldırısının önlenmesine yardımcı olur. Aşağıdaki işlemlerde, sunucunun bu işlemin kimliğini doğrulamak için listedeki bir veya daha fazla anahtarı kullanması gerekir.

DNSSEC (DomainNameSystemSecurityExtensions - Alan Adı Sistem Güvenliği Uzantısı), DNS protokolünü, DNS kayıtlarının kimliğini doğrulamak için imza kullanımını içerecek şekilde genişleterek, basit MITM(ortadaki adam) ataklarının bir kullanıcıyı kötü amaçlı bir IP adresine bağlamasını ve yönlendirmesini önler.

Kurcalama Algılama

Gecikme denetimi, hash fonksiyonları gibi onlarca saniye süren uzun hesaplamalar gibi bazı durumlarda saldırıyı algılayabilir. Olası saldırıları belirlemek için taraflar cevap sürelerinde sapma olup olmadığını denetler. Mesela, iki tarafın da belirli, bilinen bir işlemi tamamlamasının genellikle zaman aldığını söylemek. Ancak, bir işlemin öbür tarafa varması alışılmadık derecede uzun sürüyorsa, bu, üçüncü taraf arabuluculuğunun işlemi daha da geciktirdiğini gösterebilir.

Kuantum kriptografi teorik olarak klonlamama teoremi aracılığıyla işlemler için kurcalamaya karşı koruma sağlar. Kuantum kriptografi protokolleri genellikle güvenilir bir kimlik kontrolü ve doğrulama şeması kullanarak klasik iletişimlerin tamamını ya da bir kısmını koşulsuz olarak doğrular. Örneğin, Wegman-Carter kimlik doğrulaması.

Adli Analiz

Ağ trafiğinde krizden olmasından şüphelenildiği zaman, bir saldırının gerçekleşip gerçekleşmediğini belirlemek ve eğer öyleyse saldırının hedef, kaynak ya da şiddetinin belirlenmesi için analiz edilebilir. Şüpheli bir saldırı durumunda ağ bilgilerini ararken göz önünde bulundurulması gereken başlıca noktalar şunlardır:

- Adres IP Server

- DNS sunucusu adı

- X.509 Sunucu Sertifikası

- Sertifika otomatik olarak imzalanmışsa

- Sertifikanın güvenilen bir CA tarafından imzalanıp imzalanmadığı

- Sertifika iptal edilmişse

- Sertifika yakın zamanda değiştirilmişse

- İnternetteki diğer kullanıcıların müşterileri aynı sertifikayı almışsa

Stingray'in telefon izleyicisi, çevredeki bütün cep telefonlarıyla birlikte diğer hücresel veri aygıtlarını kendisine bağlanmaya forse etmek için bir cep telefonu baz istasyonunu taklit eden bir cep telefonu izleme cihazıdır. İzleyici, baz istasyonları ve cep telefonları arasında her iki yönde de iletişim kurar.

2011 yılında, Hollanda sertifika yetkilisi, (sahte) bir dijital noter tasdik sertifikasının verilmesine yol açan bir güvenlik ihlali nedeniyle riske atıldı. Daha sonra, MITM saldırılarını başlatmak için sahte sertifikalar kullanıldı.

2013 yılında, Nokia'nın Xpress tarayıcısının Nokia'nın proxy sunucularındaki(server) HTTPS trafiğinin şifresini(kodlarını) çözdüğü ve şirketin müşterilerinin tarayıcısından şifreli trafiğe düz metin olarak erişmesine izin verdiği ortaya çıktı. Nokia, materyalin geçici olarak saklandığı ve şirketin özel ve kişisel bilgilere erişimi önlemek için teknik ve organizasyonel tedbirler aldığı yanıtını verdi.

2017 yılında Equifax, MITM(ortadaki adam) güvenlik açıklarıyla ilgili endişeler nedeniyle mobil uygulamalarını kaldırdı.

Bir kablosuz iletişim protokolü olan Bluetooth, kablosuz veri iletimi nedeniyle ortadaki adam saldırılarına karşı da savunmasızdır.

Diğer önemli olan gerçek yaşamdaki bazı örnek uygulamalar şunlardır:

- DSniff: SSL ve SSHv1'e yönelik MITM saldırılarının ilk halka açık uygulaması.

- Fiddler2 HTTP(S)-Diagnóstico.

- Googles Imitation der NSA.

- Superfish-kötü amaçlı yazılım.

- Forcepoint Content Gateway: Proxy sunucusundaki SSL trafiğini incelemek için kullanılır.

- Comcast, JavaScript kodunu üçüncü taraf web sayfalarına eklemek için MITM saldırılarını kullanır ve sayfaların üst kısmında kendi mesaj ve reklamlarını görüntüler.

- 2015 Kazakistan Ortadaki Adam saldırısı.

Saygı ve Sevgilerimle,

‘Halaskâr

‘Halaskâr