- 27 Kas 2020

- 33

- 0

Merhabalar, PMA Lab 03-03 zımbırtısını çözeceğiz. Sorulara bi' göz atalım;

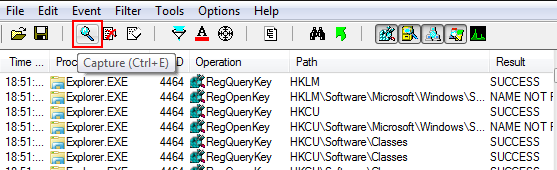

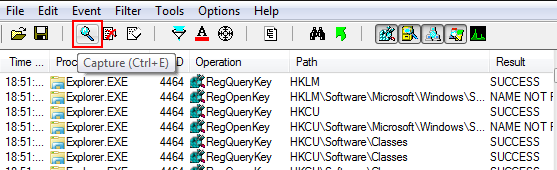

İlk soruyla vakit kaybetmeden başlayalım. Bu zararlı yazılımı Process Explorer ile izlerken gözüne ne çarptı diye sormuş eleman. Ne fark edeceğiz bir bakalım. Öncelikle Process Explorer ve Procces Monitörü açtım doğal olarak. Process Monitor'de Capture butonuna basarak event log almaya başlayabiliriz artık.

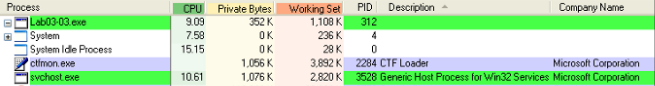

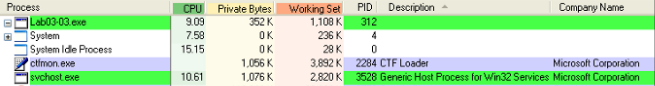

Lab03-03.exe'mizi çalıştırabiliriz artık fakat çalıştırıldıktan sonra Process Explorer'da gözüktüğüne emin olmalıyız. Subprocess svchost.exe (DLL dosyalarından başlatılan işlemlerin yürütülmesini sağlayan bir sistem zımbırtısı)'yi oluşturup sona erdirebiliyor burada pek olağan dışı bir şey yok.

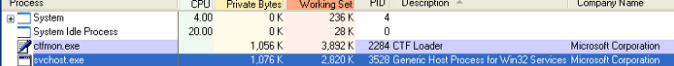

Ama aradan 5 saniye geçmeden subprocces event'inde olan svchost.exe'miz orphaned process durumuna yani resimden de anlaşılacağı üzere üst süreci tamamlanmış olan ama hala çalışan bir sürece dönüşüyor.

Ufak bir şaşkınlıktan sonra ilk soruyu çözdüğümüzü fark ediyoruz. Gözümüze çarpan şey yeni bir svchost.exe'nin saçma sapan bir şekilde orphaned process olarak kopyalanmasıydı yukarıda da gördüğünüz gibi. Önümüzde daha 3 soru var yolumuza devam edelim.

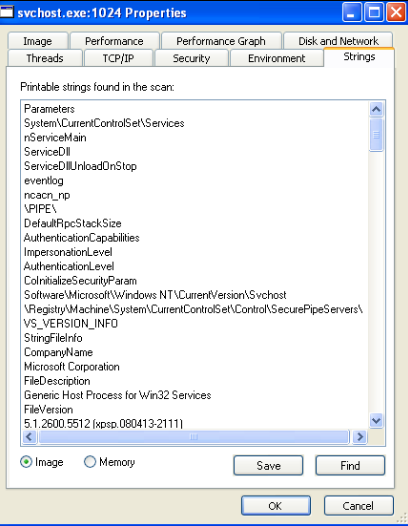

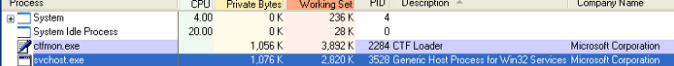

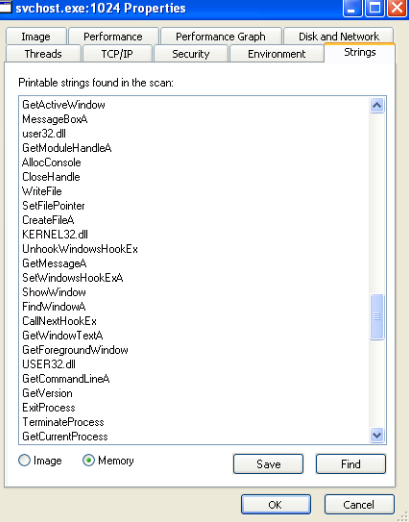

İkinci soruda bize yazılımın hafıza değişikliklerini bize gösteriver diyor. Benim burada aklıma direkt stringlere göz atmak geldi bu konu hakkında detaylı bilgi için https://www.turkhackteam.org/zararl...639-strings-analiz-malware-statik-analiz.html konusuna göz atabilirsiniz. Yeni svchost.exe'mize sağ tık yapıp özellikler diyor ve string bölümüne bakıyoruz. Önce image stringlere bakalım;

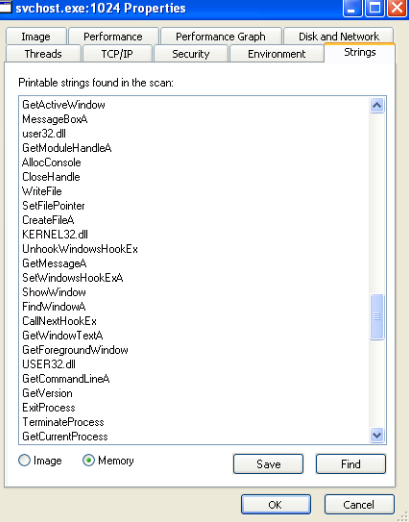

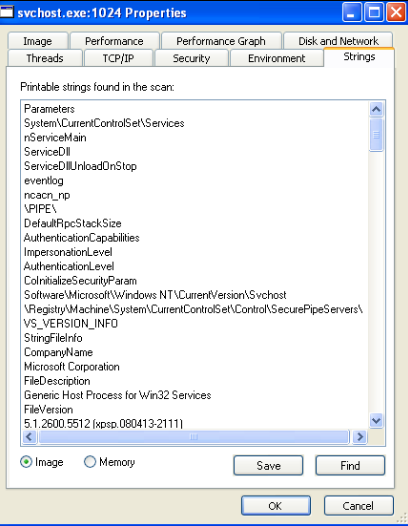

Şimdi de asıl odağımız memory stringlere;

svchost.exe'nin 2 kısmının da stringlerinin birbirinden çok farklı olduğunu görebiliriz ve bu kadar farkın olmaması gerekir. Memory string'e baktığımda svchost.exe'nin keylogging faaliyetleri yaptığını gösteren SetWindowsHookExA adlı stringi görebiliriz. Kötü amaçlı yazılımız muhtemelen daha sonra orphaned durumuna alınan svchost.exe'yi değiştirmek için process replacement adı verilen bir teknik kullanıyor ve kötü amaçlı kodla değiştirildikten sonra faaliyetlerine devam ediyor. E ne güzel 2.soruyu da açıklığa kavuşturduk.

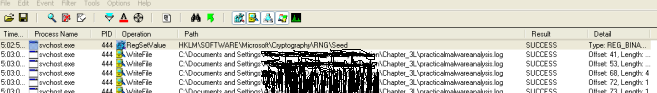

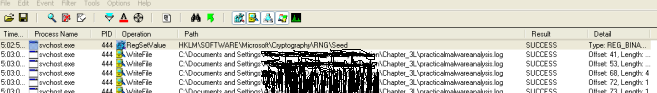

3.soruda bize zararlı yazılımın host-based indicatorlerini yani herhangi bir yerdeki izleri de denebilir. Bu işlemde Process Monitor'den yardım alacağız. Saçma sapan yerlere kaymayalım diye önce adı svchost olan eventleri filtreledim.

E burda da practicalmalwareanalysis.log adlı saçma sapan alakasız bir şey çıktı. Zararlı yazılımın keylogging eventlerini buraya kaydettiği fazlasıyla açık. Böylece 3. soruyu da açıklığa kavuşturmuş olduk.

Son olarak bize programın amacını sormuş. Programın amacı en kısa şekilde svchost.exe yardımı ile hedef makinede keylogging eventleri gerçekleştirmek.

Bugünkü konum bu kadardı herkese iyi forumlar.

İlk soruyla vakit kaybetmeden başlayalım. Bu zararlı yazılımı Process Explorer ile izlerken gözüne ne çarptı diye sormuş eleman. Ne fark edeceğiz bir bakalım. Öncelikle Process Explorer ve Procces Monitörü açtım doğal olarak. Process Monitor'de Capture butonuna basarak event log almaya başlayabiliriz artık.

Lab03-03.exe'mizi çalıştırabiliriz artık fakat çalıştırıldıktan sonra Process Explorer'da gözüktüğüne emin olmalıyız. Subprocess svchost.exe (DLL dosyalarından başlatılan işlemlerin yürütülmesini sağlayan bir sistem zımbırtısı)'yi oluşturup sona erdirebiliyor burada pek olağan dışı bir şey yok.

Ama aradan 5 saniye geçmeden subprocces event'inde olan svchost.exe'miz orphaned process durumuna yani resimden de anlaşılacağı üzere üst süreci tamamlanmış olan ama hala çalışan bir sürece dönüşüyor.

Ufak bir şaşkınlıktan sonra ilk soruyu çözdüğümüzü fark ediyoruz. Gözümüze çarpan şey yeni bir svchost.exe'nin saçma sapan bir şekilde orphaned process olarak kopyalanmasıydı yukarıda da gördüğünüz gibi. Önümüzde daha 3 soru var yolumuza devam edelim.

İkinci soruda bize yazılımın hafıza değişikliklerini bize gösteriver diyor. Benim burada aklıma direkt stringlere göz atmak geldi bu konu hakkında detaylı bilgi için https://www.turkhackteam.org/zararl...639-strings-analiz-malware-statik-analiz.html konusuna göz atabilirsiniz. Yeni svchost.exe'mize sağ tık yapıp özellikler diyor ve string bölümüne bakıyoruz. Önce image stringlere bakalım;

Şimdi de asıl odağımız memory stringlere;

svchost.exe'nin 2 kısmının da stringlerinin birbirinden çok farklı olduğunu görebiliriz ve bu kadar farkın olmaması gerekir. Memory string'e baktığımda svchost.exe'nin keylogging faaliyetleri yaptığını gösteren SetWindowsHookExA adlı stringi görebiliriz. Kötü amaçlı yazılımız muhtemelen daha sonra orphaned durumuna alınan svchost.exe'yi değiştirmek için process replacement adı verilen bir teknik kullanıyor ve kötü amaçlı kodla değiştirildikten sonra faaliyetlerine devam ediyor. E ne güzel 2.soruyu da açıklığa kavuşturduk.

3.soruda bize zararlı yazılımın host-based indicatorlerini yani herhangi bir yerdeki izleri de denebilir. Bu işlemde Process Monitor'den yardım alacağız. Saçma sapan yerlere kaymayalım diye önce adı svchost olan eventleri filtreledim.

E burda da practicalmalwareanalysis.log adlı saçma sapan alakasız bir şey çıktı. Zararlı yazılımın keylogging eventlerini buraya kaydettiği fazlasıyla açık. Böylece 3. soruyu da açıklığa kavuşturmuş olduk.

Son olarak bize programın amacını sormuş. Programın amacı en kısa şekilde svchost.exe yardımı ile hedef makinede keylogging eventleri gerçekleştirmek.

Bugünkü konum bu kadardı herkese iyi forumlar.

Son düzenleme: