Bu haftaki konumuz Pratical Malware Analysis LAB 01-02 çözümü olacaktır.

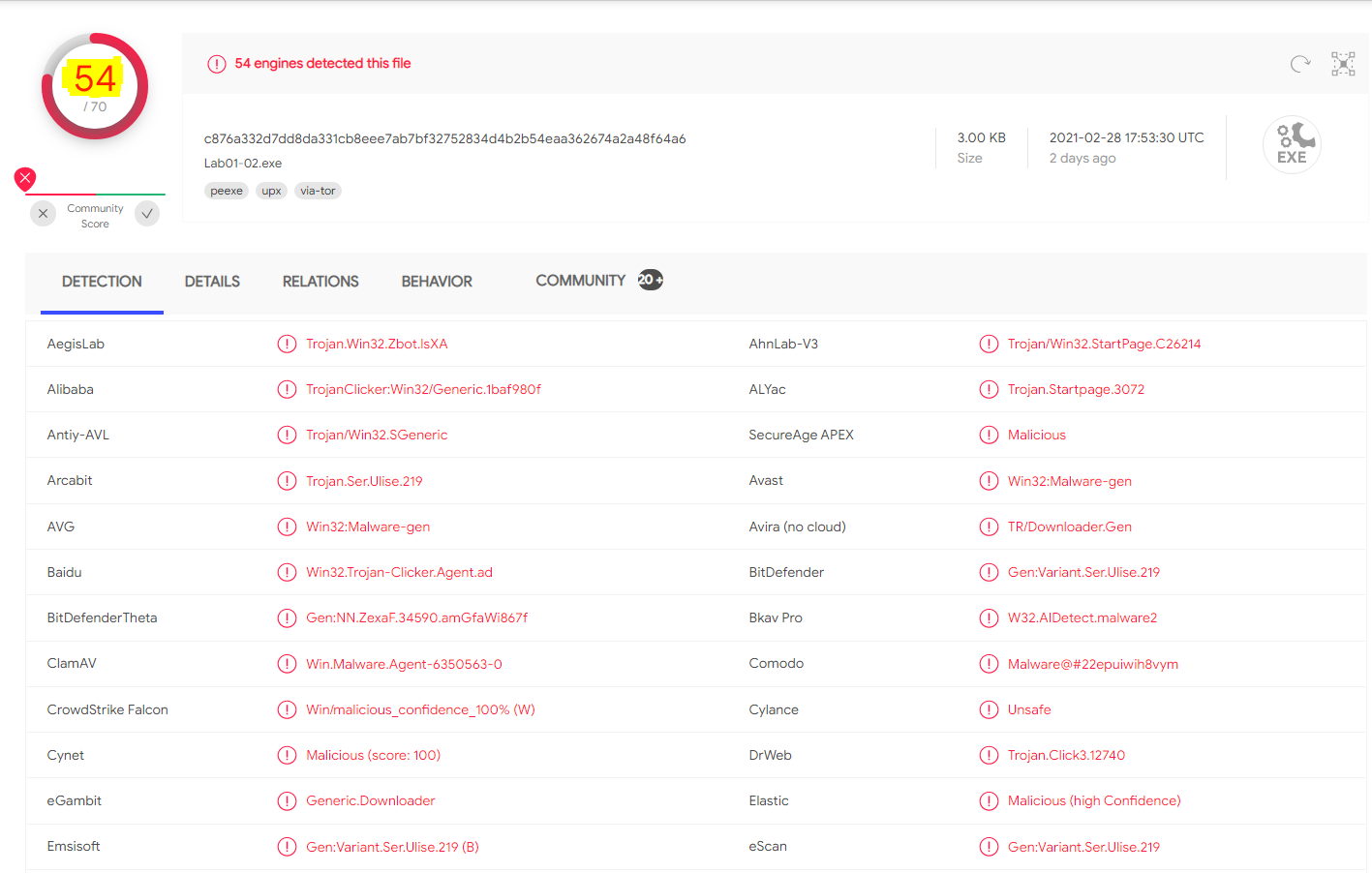

Öncelikle Virustotal'e taratalım. Temel düzeyde çoğu bilgiyi elde edebiliriz.

https://www.virustotal.com/gui/file...f32752834d4b2b54eaa362674a2a48f64a6/detection

Görüldüğü üzere gayet kabarık bir sonuç elde ettik. Devam edecek olursak..

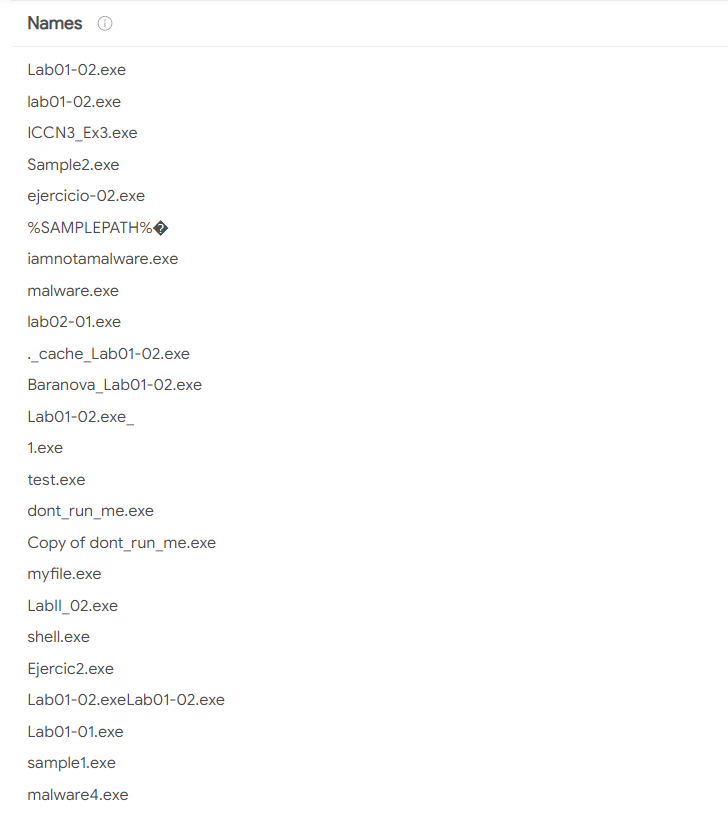

Fark ettiyseniz sürekli farklı isimlerle piyasaya sürülmüş tam bir kanıt olmasa da zararlılarda çok görülen bir durum. Orijinal dosya ismi ile uyuşmama...

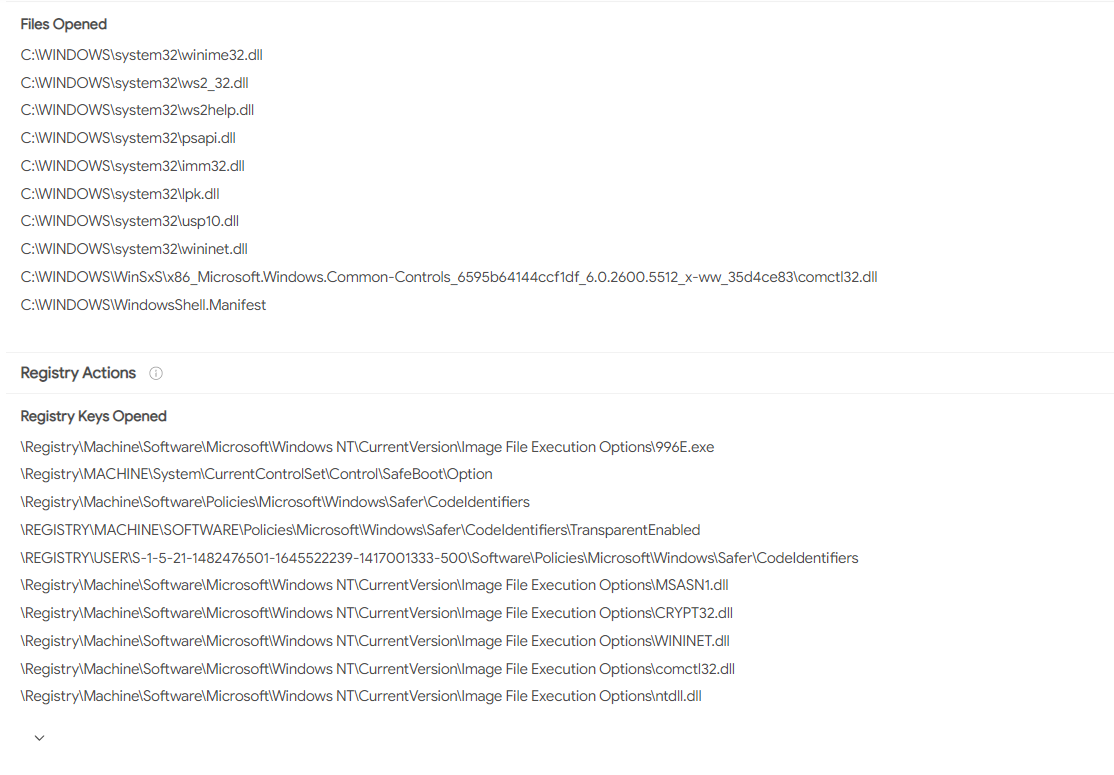

Burada ise import edilen dll dosyalarını görmekteyiz. Birazdan bunları detaylı bir şekilde inceleyeceğiz.

Burada açılan dosyalar ve Registry kayıtları incelenebilir.

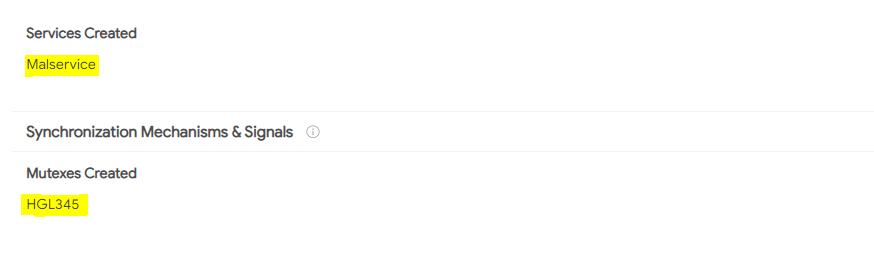

Burada ise Malservice isminde bir servis ve HGL345 isminde bir mutex oluşturmuştur.

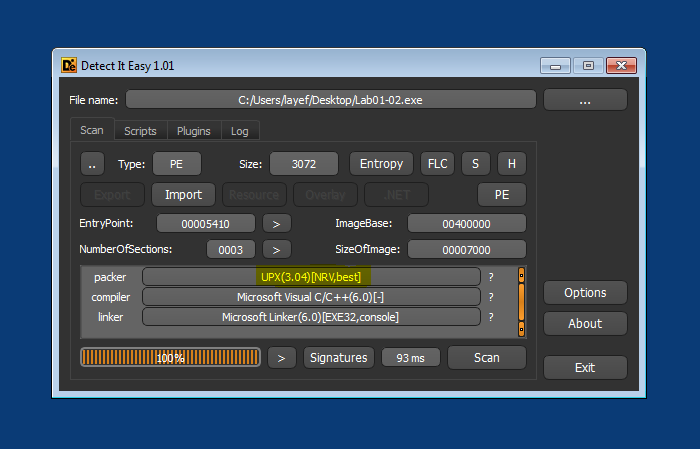

Vt'den sonra çalıştırılabilir dosyamızda herhangi bir obfuscator/packer işlemi olup olmadığını kontrol edelim.

Die ile aldığımız sonuçta UPX ile paketlendiği görülmektedir. İlk olarak yapmamız gereken paketleme işleminde kurtulmak olmalı.

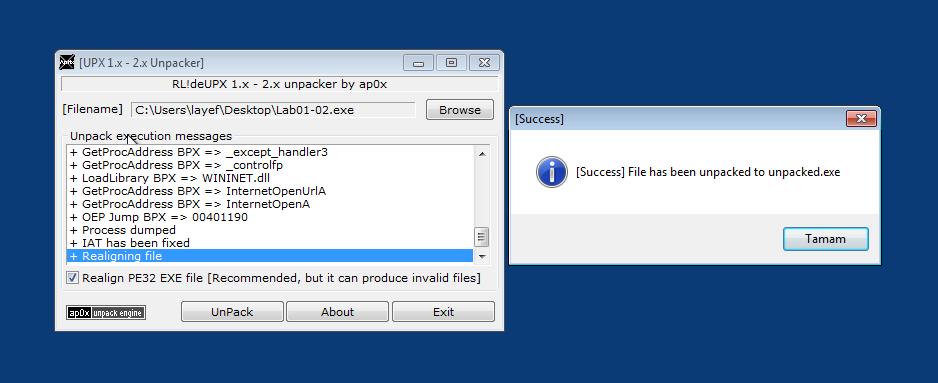

UPX1.x - 2.x Unpacker ile paketleme işlemini kaldırabiliriz.

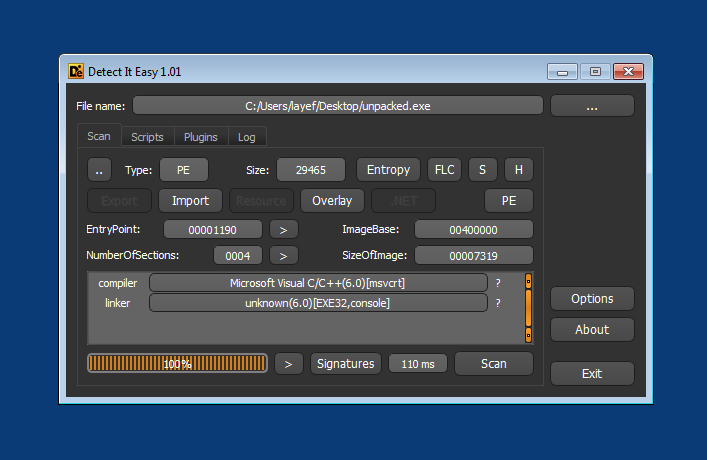

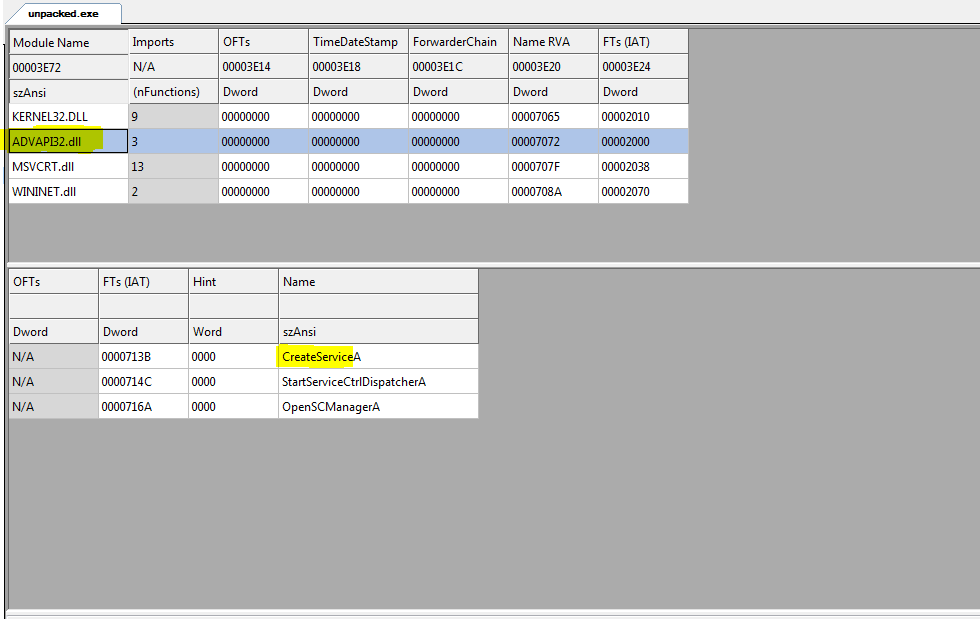

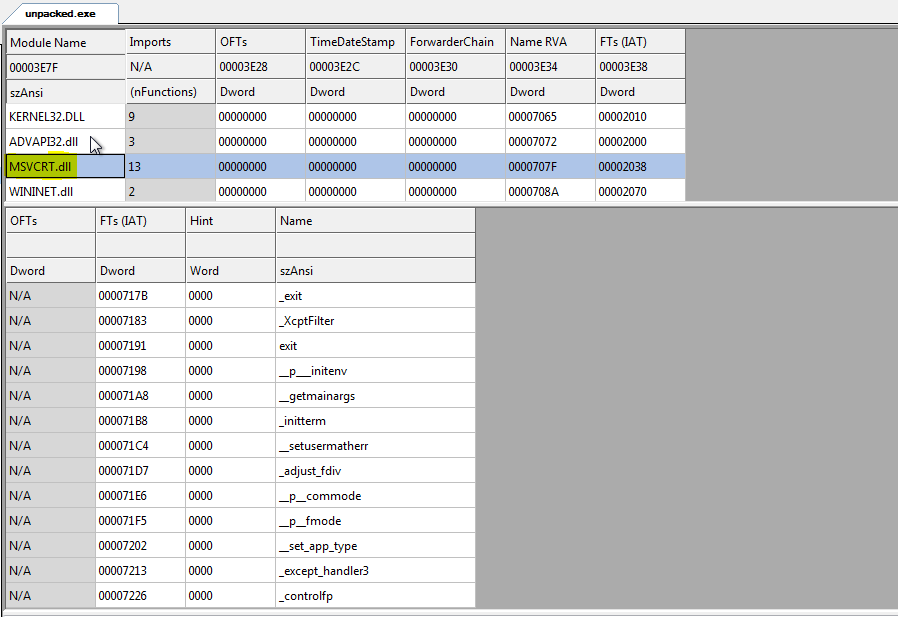

Bu işlemden sonra CFF Explorer ile dll dosyaları hakkında incelemeler yapalım.

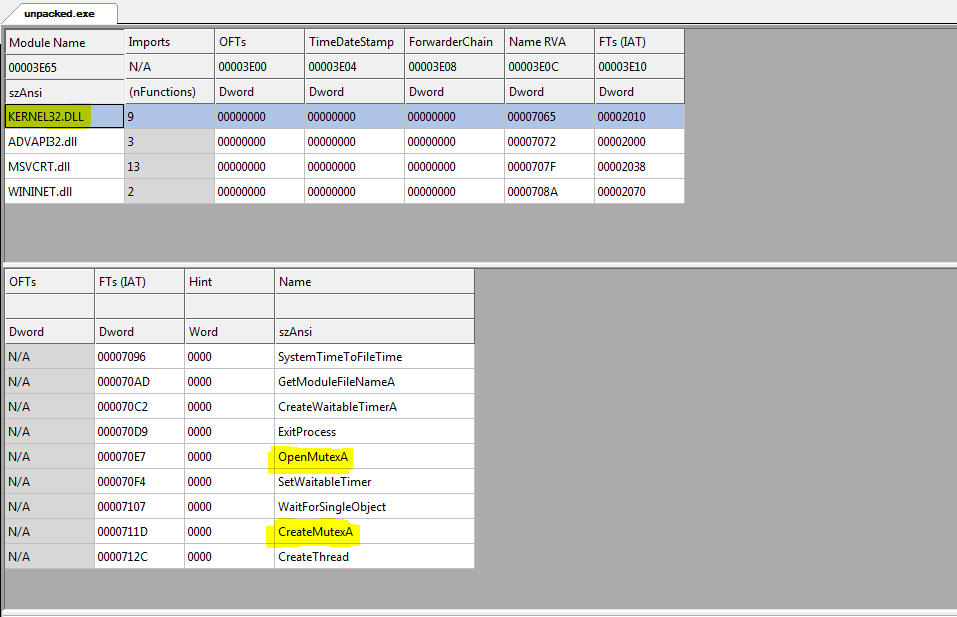

İmport ettiği dll dosyalarını zaten vt'de görmüştük şimdi daha detaya inip fonksiyonlara bakalım.

Bilindiği üzere KERNEL.32.DLL bellek, dosyalar ve donanım erişimi ve kullanımı gibi temel işlevleri içeren çok yaygın bir dll dosyasıydı.

Burada CreateMutexA ve OpenMutexA fonksiyonları dikkatimizi çekmektedir.

Malware genelde mutex oluşturma işlemi yapar.

Mutex Nedir diye soracak olursak burada güzel bir örnekle açıklanmış

ADVAPI32.DLL hizmet yöneticisi ve kayıt defteri gibi gelişmiş çekirdek Windows birleşenlerine erişim sağlar.

Burada dikkatimizi çeken CreateServiceA ...

Malware kalıcılığı sağlamak için CreateService fonksiyonu kullanmaktadır.

Buradaki MSVCRT.dll standart C kütüphanesidir.

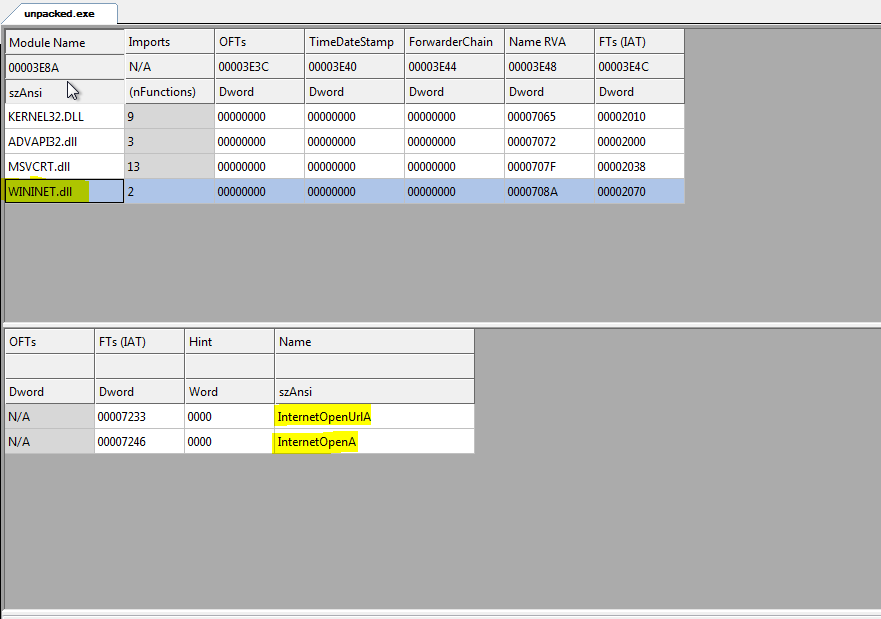

WININET.dll FTP, HTTP ve NTP gibi üst seviye protokolleri içeren bir dll dosyası yani internet üzerinden dosya okuma, ftp sunucusuna bağlanma ve dosya transfer etme, Get isteği gönderip cevaplama gibi yetenekleri mevcuttur.

Burada InternetOpen ve InternetOpenUrl fonksiyonları dikkat çekmektedir.

InternetOpen, Bir internet bağlantısı gerçekleştirmek istendiğinde ilk olarak çağrılan fonksiyondur. InternetOpenUrl, Http üzerinde bir URL çağırılmak istendiğinde ya da ftp kaynağına erişim gerçekleştirmek istendiğinde kullanılan fonksiyondur.

Eğer ortada bir dosya çekme/alma işlemi var ise malware, yaratıcısı ile her zaman için iletişim kurmak isteyecektir. Bu yüzden internet bağlantısı kaçınılmazdır. Bu incelemede de bunu net bir şekilde görmekteyiz.

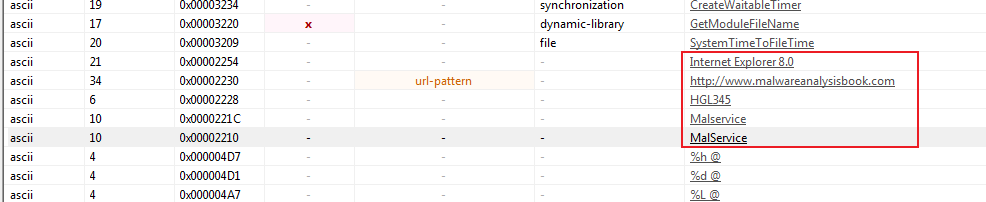

PE Studio ile String incelemesi yaptığımızda;

Gözümüze direkt http://www.malwareanalysisbook.com adresi dikkat çekmektedir. Bu adres malware'nin bağlanacak olduğu url, Malserverice çalıştırılacak olan hizmet(yukarıda da bahsetmiştik), HGL345 oluşturulan mutex(bunu da yukarıda bahsetmiştik) ve Internet Explorer 8.0 ise muhtemelen tercih edilen tarayıcıdır.

Selam ve Sevgilerle layef...

Son düzenleme: