Bu yazımızda PMA Lab03-01'in temel dinamik analizini yapıyor olacağız.

Kullanılan Araçlar: Process Explorer, Process Monitor ve Wireshark

Laboratuvar ortamında Process Explorer, Process Monitor ve Wireshark araçlarını açalım. Ardından PMA Lab03-01'i çalıştıralım.

İlk olarak Process Explorer ile sistemimizde çalışan processler(süreçler) hakkında bilgi sahibi olmayız. Özellikle de konumuz olan Lab03-01.exe hakkında...

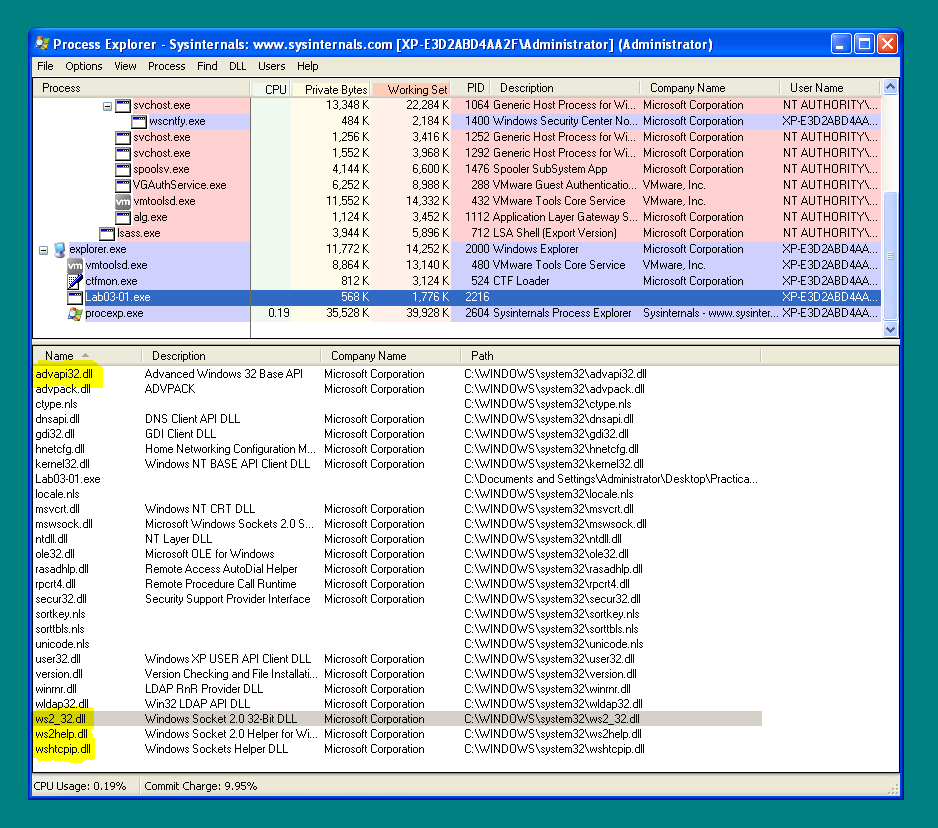

Process Explorer'da Lab03-01.exe sürecinin üzerine tıklayıp Ctrl + D kombinasyonu ile Lab03-01.exe sürecinin belleğe yüklediği dll görülmektedir.

Burada dikkatimizi çeken hususlar var. Öncelikle soket ile ilgili dll'ler mevcut.

En dikkat çekeni ws2_32.dll bilindiği üzere ağ ile ilgili görevleri gerçekleştiren bir dll dosyası. Yani burada ağ üzerinde bir işlem var bunu biliyoruz.

Diğer dikkat çeken advapi32.dll bu da bilindiği üzere Hizmet yöneticisi ve kayıt defteri gibi gelişmiş çekirdek Windows birleşenlerine erişim sağlar.

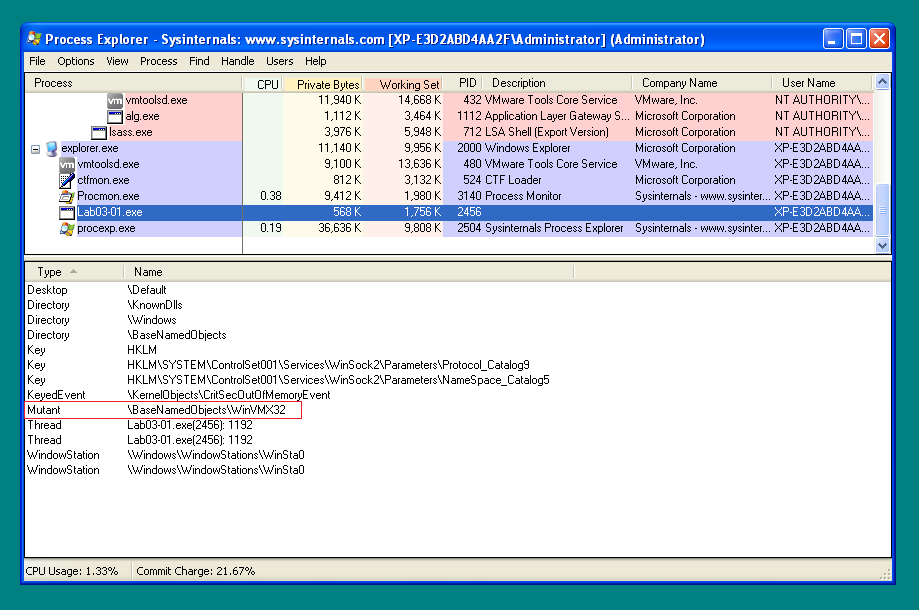

Tekrardan sürecinin üzerine tıklayıp Ctrl + H kombinasyonu ile handle'ler görülebilmektedir.

Görüldüğü gibi WinVMX32 isimli bir mutex oluşturulmuş.

Devam edelim ve Lab03-01.exe sürecinin üzerine iki kere tıklayalım karşımıza properties sekmesi gelecektir.

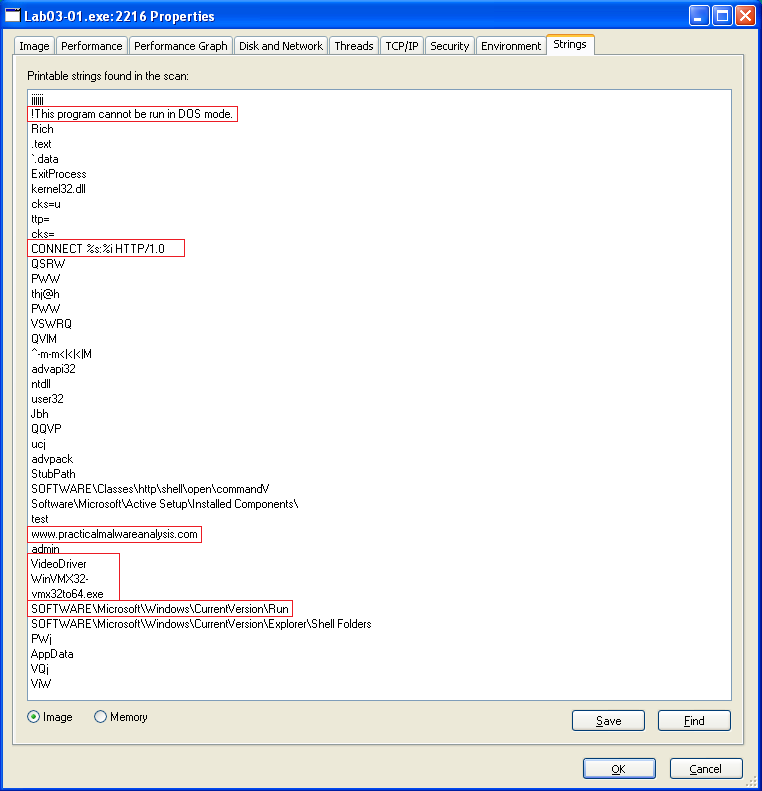

Buradaki strings bölümünü inceleyecek olursak..

Dikkatimizi çeken yerlere değinmek istiyorum. İlk olarak,

SOFTWARE\Microsoft\Windows\CurrentVersion\Run dizinini kullanarak kendini başlangıca alıyor. Bu zararlılarda sık görülen bir durum bilgisayar her başlatıldığında çalışmasına olanak tanıyor.

www.praticalmalwareanalysis.com olarak adlandırılmış bir URL mevcut. Zararlının iletişime geçtiği URL olarak düşünülebilir.

! This program cannot be run in DOS mode. ibaresine gelecek olursak bu ibare aslında bir malware şüphesi uyandırabilir. Bununla ilgili güzel bir açıklama var linkini bırakıyorum.

CONNECT %s:%i HTTP/1.0 buradaki http başlığı ise bir http bağlantısı olduğunu göstermekte. Yani malware bağlantı yaptığına dair kanıtları güçlendirdi.

WinVMX32 bahsetmiştik vmx32to64.exe ve VideoDriver'dan ise aşağıda bahsedeceğiz.

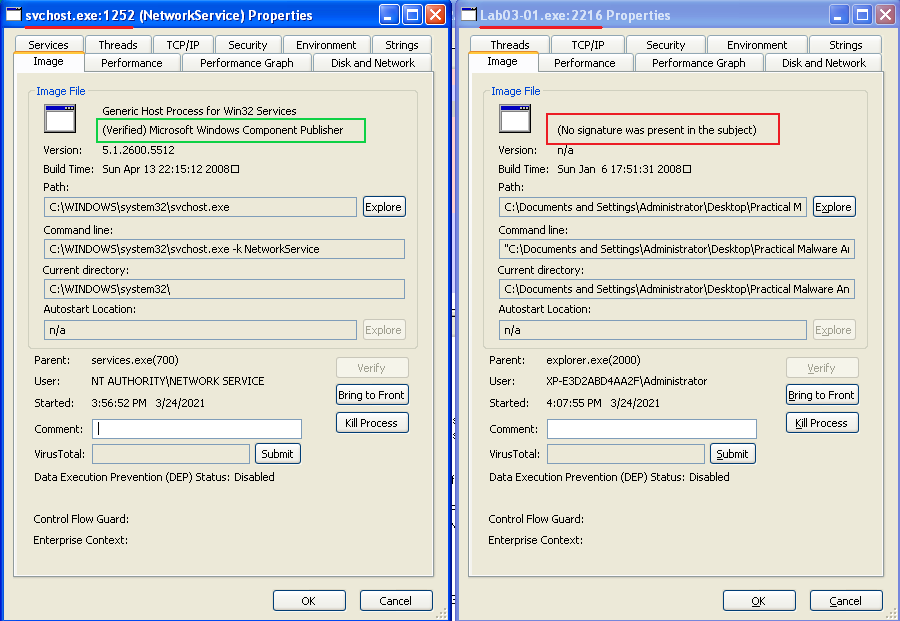

Ayrıca image bölümündeki verify özelliği sayesinde çalışan sürecin sisteme ait olup olmadığını bir nevi orijinalliği kontrol edilebilmektedir.

Aşağıda Lab03-01.exe sürecinin ve sisteme ait bir sürecin karşılaştırmasını göstereceğim. Daha net anlaşılması açısından.

Şimdi ise Process Monitor aracına geçelim.

Process Monitor sayesinde kayıt defteri, dosya işlemleri vs. gibi bilgileri takip edebileceğiz.

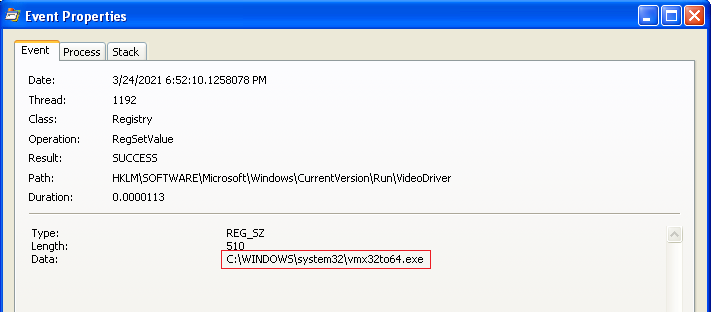

Ctrl + L ile filtreleme kısmını açıp PID numarası ile "PID is 2456" ve "Operation is RegSetValue" olarak filtrelediğimiz zaman PID numarası 2456 olan sürecin registry kayırlarını filtreleyebilmekteyiz.

Strings bölümünde de bahsetmiştik ama burada biraz daha fazla detay görebilmekteyiz.

SOFTWARE\Microsoft\Windows\CurrentVersion\Run sayesinde kendini başlangıca alıyordu demiştik. Aslında buradaki durum SOFTWARE\Microsoft\Windows\CurrentVersion\Run dizisinin altına VideoDriver adlı bir anahtar eklemesidir. Değer olarak da yani başlangıçta yazılan ve başlatılan kötü amaçlı yazılım olarak da vmx32to64.exe olarak görmekteyiz.

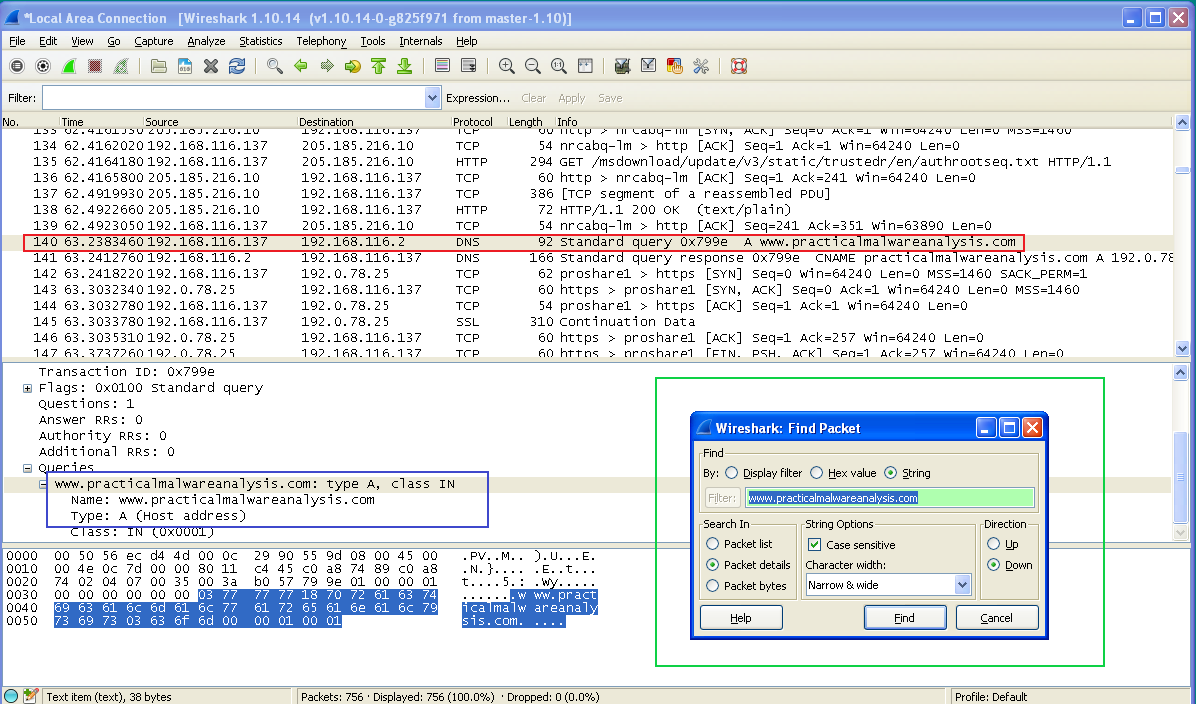

Wireshark ile de bir inceleme yapalım.

Yukarıda elde ettiğimiz URL adresini paket detaylarında string olarak filtrelediğimizde ilgili DNS paketlerini bize göstermektedir.

Selam ve Sevgilerle layef...

Son düzenleme: