- 8 Eyl 2016

- 1,646

- 996

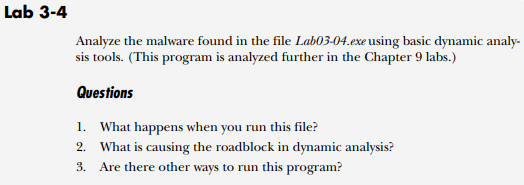

Merhabalar, Blue Team ekibimizle birlikte bu hafta Practical Malware Analysis kitabının Basic Dynamic Analysis bölümüne ait bölüm sonu lablarının çözümlerini gerçekleştiriyoruz. Ben de sizlere Lab 3-4 labının çözümünü gerçekleştireceğim.

Konuya ait hazırladığım video

[ame]https://www.youtube.com/watch?v=css5Q4K5ikc[/ame]

Hemen kitabımızdan bir ekran görüntüsü alalım.

Lab-03-4.exe dosyasını Windows XP sistemimde çalıştırarak analizimize başlayacağım.

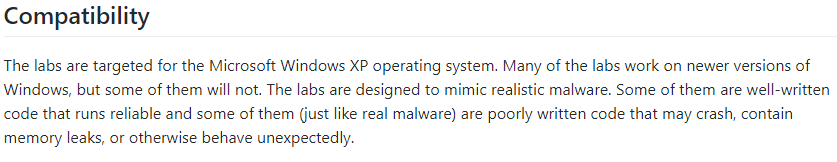

Neden XP diye sorular geliyor. Öncelikle Github sayfasındaki bu kesiti ekleyelim burada labların Windows XP ile uyumlu olduğunu söylüyor. Laboratuvarların bazılarının daha yeni sürümlerde çalışmayacağını da göz önünde bulunduralım bu sebepten analizlerimizde Windows XP sistemini kullanıyoruz.

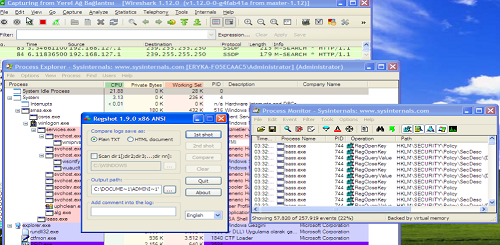

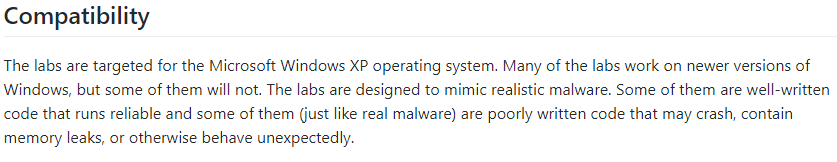

Şimdi XP sistemimizde analiz için kullanacağımız araçları hazırlayalım.

Hepsi bu dört araç. Wireshark ile zararlının ağ aktivitelerini dinleyeceğiz. Process Explorer ile çalışan süreçlerini inceleyeceğiz. Process Monitor ile zararlının oluşturacağı registry kayıtlarını, dosya aktivitelerini, bağlantılarını inceleyeceğiz. Regshot ile de yine registery üzerindeki değişimlerini inceleyeceğiz birazdan kendisiyle başlayacağız.

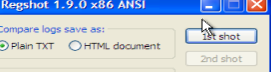

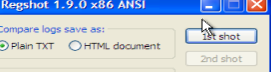

Regshot ile 1st shot diyerek zararlı yazılımı henüz çalıştırmadan anlık olarak registerynin durumunu kaydetmesini isteyeceğim. Daha sonrasında zararlıyı çalıştırıp 2st shot diyeceğim ve bu iki kaydın compare edilmesini yani karşılaştırılmasını yapacak bize regshot yazılımı.

1.kayıt işlemini tamamladıktan sonra zararlımızı çalıştırıp ortalığı karıştırmasını istiyorum.

Zararlı yazılımı çalıştırdım ve bir anda process explorera göz attım ilgili sürecin eklenmesiyle yok olması bir oldu. Aynı zamanda ekrana bir adet CMD açıldı. Daha sonra zararlıyı çalıştırdığım dizine baktığımda kendisi orada yoktu. Ben buradan bu zararlının çalışır çalışmaz kendini yok ettiğini anladım. Şimdi bu olayın analizini process monitör ile gerçekleştireceğiz.

Tabii bundan önce zararlıyı çalıştırdıktan sonra regshot yazılımında 2st shot işlemini de gerçekleştiriyorum, çok basit butona basıyorsunuz o hallediyor.

Bu işlemin ardından 2 kaydın karşılaştırmasını yapmak için compare butonuna basıyoruz ve bize plain text formatta raporu sunuyor. O rapora en son geleceğiz. Şimdi process monitör ile aktivitelere bir göz atalım ve 1.sorumuzu cevaplandıralım. What happens when you run this file? bu soruda bize program çalıştığından neler oluyor diye soruyor.

E işte program çalışınca kendini siliyor. Şimdi nasıl yapmış bu işlemi bulalım.

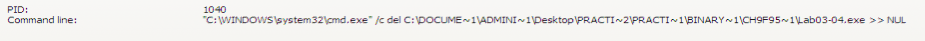

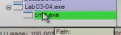

Process monitör üzerinde Lab03-04.exe dosyasına ait oluşturulan prosesleri filtreliyorum. Burada bize bir adet kayıt getiriyor bunun ayrıntısına bakalım. Burada filtrelerin nasıl uygulanacağını videoda ve bir önceki konumda ayrıntılı olarak anlattım.

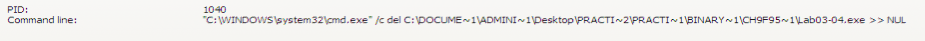

İlgili sürecin ayrıntısına baktığım zaman komut satırı üzerinde gördüğünüz gibi /c del komutu ile zararlının bulunduğu dizinden silinme işlemi gerçekleştirilmiş. Yani zararlımız kendini yok etmiş. Birinci sorumuzun cevabı bu kadar.

What is causing the roadblock in dynamic analysis? analizi engelleme yöntemlerini soruyor. Burada aklımıza paketleme vs gibi bir işlem gelse de aslında bu değil. Peid ile de paketleme işlemine bakarsak herhangi bir şey göremeyeceğiz. Burada analizin engelleme yöntemi aslında ilk soruda gerçekleşen olayla bağlantılı. Zararlı kendini siliyor, peki bu zararlı kendini niye siliyor? Zararlının çalışmama durumlarından birkaçı kendini hedef bir sisteme göre konfigüre etmesi veya belirli saat dilimine göre çalışması olabilir. Bunların cevabını da aslında uygulamanın string analizini yaparak bulabiliriz.

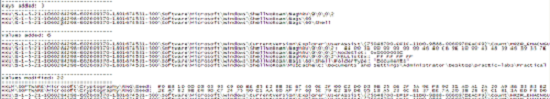

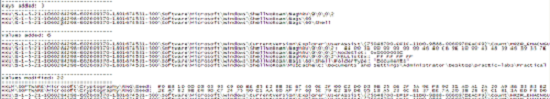

Uygulamanın içerisinde geçen stringlere göz attığımız zaman download, upload, cmd.exe, /c del, web adresi, nothing ve software\Microsoft XPS stringlerini görüyoruz. Uygulamamız cmd.exe üzerinde silme işlemi gerçekleştiriyordu bunlarda zaten string analiziyle dinamik analizin örtüştüğü nokta. Burada dikkat ederseniz software\Microsoft XPS burası kayıt defterinde Local Machine altında yer alan bir yol burada zararlımız bir anahtar oluşturuyor veya kontrol ediyor olabilir ve buna göre kendini bulunduğu sistemde ya çalıştırıyor ya da çalıştırmıyor. Nothing, zararlının hiçbir şey yapmaması anlamına geliyor.

Buradaki karakterler de önemli zararlı kendini system32 altına kopyalıyor olabilir tabii çalıştıktan sonra ancak burada bizim zararlımız kendini yok etti. Aynı zamanda hemen altında saat dilimi ile alakalı karakterler yer alıyor, bu da zararlının bir saat dilimini hedef aldığı anlamına gelebilir. İkinci sorumuzun da cevaplarını bu şekilde verebiliriz.

Are there other ways to run this program? 3.sorumuzda ise program farklı hangi yollarla çalıştırılabilir diye bize soruyor. Programımız farklı argümanlarla komut satırı üzerinde çalıştırılabilir.

Regshot üzerindeki rapora da göz atalım.

Burada zararlı çalıştıktan sonra kayıt defterinde 3 adet key eklendiğini, 6 kaydın eklendiğini, 32 değerin modifiye edildiğini görüyoruz.

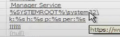

Burada ShellNoRoam altında birçok işlemin gerçekleştiğini görüyoruz. Burada MUICache gözümüze çarpıyor, bunun kayıt defteri artifactlerinden biri olduğunu biliyoruz. Bu anahtarımız program yürütme izlerini kaydediyor. Bu anahtar ile programın yürütüldüğü yolu da görebiliyoruz.

Bu programın bölüm 9 lablarında daha detaylı inceleneceğini de söylüyor. Bizde ileri seviye statik analiz eğitimlerimize başladığımız zaman buna tekrardan değinerek programın Assembly seviyesinde analizini yaparak daha sağlıklı inceleyeceğiz.

Bu konumuz bu kadar, okuduğunuz için teşekkürler. Zararlı Yazılım Analizi kategorisinden diğer konularımıza ulaşabilirsiniz. Labları indirebileceğiniz adres:

https://github.com/mikesiko/PracticalMalwareAnalysis-Labs

Konuya ait hazırladığım video

[ame]https://www.youtube.com/watch?v=css5Q4K5ikc[/ame]

Hemen kitabımızdan bir ekran görüntüsü alalım.

Lab-03-4.exe dosyasını Windows XP sistemimde çalıştırarak analizimize başlayacağım.

Neden XP diye sorular geliyor. Öncelikle Github sayfasındaki bu kesiti ekleyelim burada labların Windows XP ile uyumlu olduğunu söylüyor. Laboratuvarların bazılarının daha yeni sürümlerde çalışmayacağını da göz önünde bulunduralım bu sebepten analizlerimizde Windows XP sistemini kullanıyoruz.

Şimdi XP sistemimizde analiz için kullanacağımız araçları hazırlayalım.

Hepsi bu dört araç. Wireshark ile zararlının ağ aktivitelerini dinleyeceğiz. Process Explorer ile çalışan süreçlerini inceleyeceğiz. Process Monitor ile zararlının oluşturacağı registry kayıtlarını, dosya aktivitelerini, bağlantılarını inceleyeceğiz. Regshot ile de yine registery üzerindeki değişimlerini inceleyeceğiz birazdan kendisiyle başlayacağız.

Regshot ile 1st shot diyerek zararlı yazılımı henüz çalıştırmadan anlık olarak registerynin durumunu kaydetmesini isteyeceğim. Daha sonrasında zararlıyı çalıştırıp 2st shot diyeceğim ve bu iki kaydın compare edilmesini yani karşılaştırılmasını yapacak bize regshot yazılımı.

1.kayıt işlemini tamamladıktan sonra zararlımızı çalıştırıp ortalığı karıştırmasını istiyorum.

Zararlı yazılımı çalıştırdım ve bir anda process explorera göz attım ilgili sürecin eklenmesiyle yok olması bir oldu. Aynı zamanda ekrana bir adet CMD açıldı. Daha sonra zararlıyı çalıştırdığım dizine baktığımda kendisi orada yoktu. Ben buradan bu zararlının çalışır çalışmaz kendini yok ettiğini anladım. Şimdi bu olayın analizini process monitör ile gerçekleştireceğiz.

Tabii bundan önce zararlıyı çalıştırdıktan sonra regshot yazılımında 2st shot işlemini de gerçekleştiriyorum, çok basit butona basıyorsunuz o hallediyor.

Bu işlemin ardından 2 kaydın karşılaştırmasını yapmak için compare butonuna basıyoruz ve bize plain text formatta raporu sunuyor. O rapora en son geleceğiz. Şimdi process monitör ile aktivitelere bir göz atalım ve 1.sorumuzu cevaplandıralım. What happens when you run this file? bu soruda bize program çalıştığından neler oluyor diye soruyor.

E işte program çalışınca kendini siliyor. Şimdi nasıl yapmış bu işlemi bulalım.

Process monitör üzerinde Lab03-04.exe dosyasına ait oluşturulan prosesleri filtreliyorum. Burada bize bir adet kayıt getiriyor bunun ayrıntısına bakalım. Burada filtrelerin nasıl uygulanacağını videoda ve bir önceki konumda ayrıntılı olarak anlattım.

İlgili sürecin ayrıntısına baktığım zaman komut satırı üzerinde gördüğünüz gibi /c del komutu ile zararlının bulunduğu dizinden silinme işlemi gerçekleştirilmiş. Yani zararlımız kendini yok etmiş. Birinci sorumuzun cevabı bu kadar.

What is causing the roadblock in dynamic analysis? analizi engelleme yöntemlerini soruyor. Burada aklımıza paketleme vs gibi bir işlem gelse de aslında bu değil. Peid ile de paketleme işlemine bakarsak herhangi bir şey göremeyeceğiz. Burada analizin engelleme yöntemi aslında ilk soruda gerçekleşen olayla bağlantılı. Zararlı kendini siliyor, peki bu zararlı kendini niye siliyor? Zararlının çalışmama durumlarından birkaçı kendini hedef bir sisteme göre konfigüre etmesi veya belirli saat dilimine göre çalışması olabilir. Bunların cevabını da aslında uygulamanın string analizini yaparak bulabiliriz.

Uygulamanın içerisinde geçen stringlere göz attığımız zaman download, upload, cmd.exe, /c del, web adresi, nothing ve software\Microsoft XPS stringlerini görüyoruz. Uygulamamız cmd.exe üzerinde silme işlemi gerçekleştiriyordu bunlarda zaten string analiziyle dinamik analizin örtüştüğü nokta. Burada dikkat ederseniz software\Microsoft XPS burası kayıt defterinde Local Machine altında yer alan bir yol burada zararlımız bir anahtar oluşturuyor veya kontrol ediyor olabilir ve buna göre kendini bulunduğu sistemde ya çalıştırıyor ya da çalıştırmıyor. Nothing, zararlının hiçbir şey yapmaması anlamına geliyor.

Buradaki karakterler de önemli zararlı kendini system32 altına kopyalıyor olabilir tabii çalıştıktan sonra ancak burada bizim zararlımız kendini yok etti. Aynı zamanda hemen altında saat dilimi ile alakalı karakterler yer alıyor, bu da zararlının bir saat dilimini hedef aldığı anlamına gelebilir. İkinci sorumuzun da cevaplarını bu şekilde verebiliriz.

Are there other ways to run this program? 3.sorumuzda ise program farklı hangi yollarla çalıştırılabilir diye bize soruyor. Programımız farklı argümanlarla komut satırı üzerinde çalıştırılabilir.

Regshot üzerindeki rapora da göz atalım.

Burada zararlı çalıştıktan sonra kayıt defterinde 3 adet key eklendiğini, 6 kaydın eklendiğini, 32 değerin modifiye edildiğini görüyoruz.

Burada ShellNoRoam altında birçok işlemin gerçekleştiğini görüyoruz. Burada MUICache gözümüze çarpıyor, bunun kayıt defteri artifactlerinden biri olduğunu biliyoruz. Bu anahtarımız program yürütme izlerini kaydediyor. Bu anahtar ile programın yürütüldüğü yolu da görebiliyoruz.

Bu programın bölüm 9 lablarında daha detaylı inceleneceğini de söylüyor. Bizde ileri seviye statik analiz eğitimlerimize başladığımız zaman buna tekrardan değinerek programın Assembly seviyesinde analizini yaparak daha sağlıklı inceleyeceğiz.

Bu konumuz bu kadar, okuduğunuz için teşekkürler. Zararlı Yazılım Analizi kategorisinden diğer konularımıza ulaşabilirsiniz. Labları indirebileceğiniz adres:

https://github.com/mikesiko/PracticalMalwareAnalysis-Labs