Siber Güvenlik Küpü #3

Kullanılabilirliğin Sağlanması

Kuruluşlar, aşağıdakileri uygulayarak kullanılabilirliği sağlayabilir:

-Ekipman bakımı

-İşletim sistemi ve sistem güncellemeleri

-Yedekleme testi

-Afet planlaması

-Yeni teknoloji uygulamaları

-Olağandışı aktivite izleme

-Kullanılabilirlik testi

Veri Depolama Türleri

Saklanan veriler, beklemedeki verileri ifade eder. Duran veriler, hiçbir kullanıcı veya işlem kullanmadığında bir tür depolama aygıtının verileri tuttuğu anlamına gelir. Bir depolama aygıtı yerel (bir bilgi işlem aygıtında) veya merkezi (ağda) olabilir. Veri depolamak için bir dizi seçenek mevcuttur.

-Doğrudan bağlı depolama (DAS), bir bilgisayara bağlı depolamadır. Bir sabit sürücü veya USB flash sürücü, doğrudan bağlı depolamaya bir örnektir. Varsayılan olarak, sistemler doğrudan bağlı depolamayı paylaşacak şekilde ayarlanmamıştır.

-Yedekli bağımsız disk dizisi (RAID), bir dizide birden çok sabit sürücü kullanır; bu, işletim sisteminin bunları tek bir disk olarak görmesi için birden çok diski birleştirme yöntemidir. RAID, gelişmiş performans ve hata toleransı sağlar.

-Ağa bağlı depolama (NAS) cihazı, yetkili ağ kullanıcıları tarafından merkezi bir konumdan verilerin depolanmasına ve alınmasına izin veren bir ağa bağlı bir depolama cihazıdır. NAS cihazları esnek ve ölçeklenebilirdir, yani yöneticiler kapasiteyi gerektiği gibi artırabilir.

-Ağa bağlı depolama (NAS) cihazı, yetkili ağ kullanıcıları tarafından merkezi bir konumdan verilerin depolanmasına ve alınmasına izin veren bir ağa bağlı bir depolama cihazıdır. NAS cihazları esnek ve ölçeklenebilirdir, yani yöneticiler kapasiteyi gerektiği gibi artırabilir.

-Depolama alanı ağı (SAN) mimarisi, ağ tabanlı bir depolama sistemidir. SAN sistemleri, gelişmiş performansa ve birden çok sunucuyu merkezi bir disk depolama havuzuna bağlama becerisine izin veren yüksek hızlı arabirimler kullanarak ağa bağlanır.

-Bulut depolama, bir veri merkezi sağlayıcısındaki alanı kullanan ve İnternet erişimi olan herhangi bir bilgisayardan erişilebilen bir uzak depolama seçeneğidir. Google Drive, iCloud ve Dropbox, bulut depolama sağlayıcılarına örnektir.

Saklanan Verileri Korumanın Zorlukları

Kuruluşların, depolanan verileri korumaya çalışırken zorlu bir görevi vardır. Veri depolamayı iyileştirmek için kuruluşlar veri yedeklemelerini otomatikleştirebilir ve merkezileştirebilir.

Doğrudan bağlı depolama, yönetilmesi ve kontrol edilmesi en zor veri depolama türlerinden biri olabilir. Doğrudan bağlı depolama, yerel ana bilgisayara yapılan kötü niyetli saldırılara karşı savunmasızdır. Saklanan veriler ayrıca yedek verileri de içerebilir. Yedeklemeler manuel veya otomatik olabilir. Kuruluşlar, doğrudan bağlı depolamada depolanan veri türlerini sınırlamalıdır. Özellikle, bir kuruluş kritik verileri doğrudan bağlı depolama cihazlarında saklamaz.

Ağ depolama sistemleri daha güvenli bir seçenek sunar. RAID, SAN ve NAS dahil olmak üzere ağ depolama sistemleri daha yüksek performans ve yedeklilik sağlar. Ancak, ağ depolama sistemlerinin yapılandırılması ve yönetilmesi daha karmaşıktır. Ayrıca daha fazla veriyi işleyerek cihaz arızalanırsa kuruluş için daha büyük bir risk oluştururlar. Ağ depolama sistemlerinin benzersiz zorlukları, sistemin yapılandırılması, test edilmesi ve izlenmesini içerir.

Ağ depolama sistemleri daha güvenli bir seçenek sunar. RAID, SAN ve NAS dahil olmak üzere ağ depolama sistemleri daha yüksek performans ve yedeklilik sağlar. Ancak, ağ depolama sistemlerinin yapılandırılması ve yönetilmesi daha karmaşıktır. Ayrıca daha fazla veriyi işleyerek cihaz arızalanırsa kuruluş için daha büyük bir risk oluştururlar. Ağ depolama sistemlerinin benzersiz zorlukları, sistemin yapılandırılması, test edilmesi ve izlenmesini içerir.

Veri Aktarma Yöntemleri

Veri iletimi, bir cihazdan diğerine bilgi göndermeyi içerir. Aşağıdakiler de dahil olmak üzere cihazlar arasında bilgi iletmek için çok sayıda yöntem vardır:

Sneaker net - verileri bir bilgisayardan diğerine fiziksel olarak taşımak için çıkarılabilir medya kullanır.

Kablolu ağlar – verileri iletmek için kabloları kullanır.

Kablosuz ağlar – verileri iletmek için radyo dalgalarını kullanır.

Organizasyonlar sneaker ağı kullanımını asla ortadan kaldıramayacaklar. Kablolu ağlar, bakır kablolu ve fiber optik ortamları içerir. Kablolu ağlar yerel bir coğrafi alana hizmet edebilir (Yerel Alan Ağı) veya çok uzak mesafelere yayılabilir (Geniş Alan Ağları). Kablolu ağların yerini kablosuz ağlar alıyor. Kablosuz ağlar daha hızlı hale geliyor ve daha fazla bant genişliğini kaldırabiliyor. Kablosuz ağlar, küçük ofis ev ofisi (SOHO) ve kurumsal ağlardaki mobil cihazlarla konuk kullanıcı sayısını artırır. Hem kablolu hem de kablosuz ağlar, paketleri veya veri birimlerini kullanır. Paket terimi, ağdaki bir başlangıç ve bir hedef arasında seyahat eden bir veri birimini ifade eder. İnternet Protokolü (IP) ve Köprü Metni Aktarım Protokolü (HTTP) gibi standart protokoller, veri paketlerinin yapısını ve oluşumunu tanımlar. Bu standartlar açık kaynak kodludur ve halka açıktır. İletilen verilerin gizliliğini, bütünlüğünü ve kullanılabilirliğini korumak, bir siber güvenlik uzmanının en önemli sorumluluklarından biridir.

Organizasyonlar sneaker ağı kullanımını asla ortadan kaldıramayacaklar. Kablolu ağlar, bakır kablolu ve fiber optik ortamları içerir. Kablolu ağlar yerel bir coğrafi alana hizmet edebilir (Yerel Alan Ağı) veya çok uzak mesafelere yayılabilir (Geniş Alan Ağları). Kablolu ağların yerini kablosuz ağlar alıyor. Kablosuz ağlar daha hızlı hale geliyor ve daha fazla bant genişliğini kaldırabiliyor. Kablosuz ağlar, küçük ofis ev ofisi (SOHO) ve kurumsal ağlardaki mobil cihazlarla konuk kullanıcı sayısını artırır. Hem kablolu hem de kablosuz ağlar, paketleri veya veri birimlerini kullanır. Paket terimi, ağdaki bir başlangıç ve bir hedef arasında seyahat eden bir veri birimini ifade eder. İnternet Protokolü (IP) ve Köprü Metni Aktarım Protokolü (HTTP) gibi standart protokoller, veri paketlerinin yapısını ve oluşumunu tanımlar. Bu standartlar açık kaynak kodludur ve halka açıktır. İletilen verilerin gizliliğini, bütünlüğünü ve kullanılabilirliğini korumak, bir siber güvenlik uzmanının en önemli sorumluluklarından biridir.

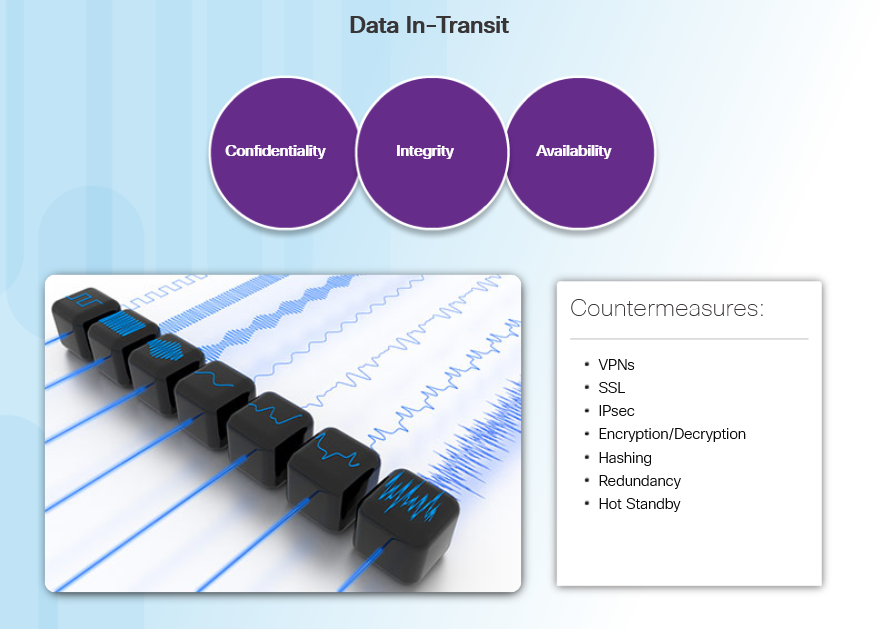

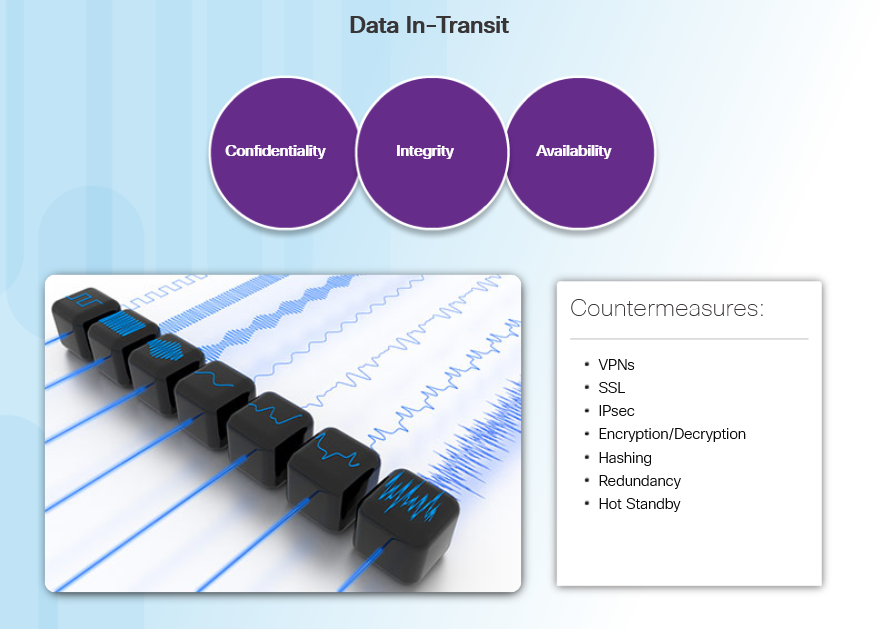

Aktarılan Verileri Korumanın Zorlukları

İletilen verilerin korunması, bir siber güvenlik uzmanının en zorlu işlerinden biridir. Mobil ve kablosuz cihazlardaki büyümeyle birlikte siber güvenlik uzmanları, günlük olarak ağlarından geçen çok büyük miktarda veriyi korumaktan sorumludur. Siber güvenlik uzmanı, bu verileri korurken çeşitli zorluklarla başa çıkmalıdır:

Veri gizliliğinin korunması – siber suçlular, aktarım halindeki verileri yakalayabilir, kaydedebilir ve çalabilir. Siber profesyoneller bu eylemlere karşı koymak için adımlar atmalıdır.

Veri bütünlüğünü koruma - siber suçlular, aktarım halindeki verilere müdahale edebilir ve bunları değiştirebilir. Siber güvenlik uzmanları, bu eylemlere karşı koymak için iletilen verilerin bütünlüğünü ve gerçekliğini test eden veri bütünlüğü sistemlerini kullanır.

Veri bütünlüğünü koruma - siber suçlular, aktarım halindeki verilere müdahale edebilir ve bunları değiştirebilir. Siber güvenlik uzmanları, bu eylemlere karşı koymak için iletilen verilerin bütünlüğünü ve gerçekliğini test eden veri bütünlüğü sistemlerini kullanır.

Veri kullanılabilirliğini koruma - siber suçlular, veri kullanılabilirliğini kesmek için sahte veya yetkisiz cihazlar kullanabilir. Basit bir mobil cihaz, yerel bir kablosuz erişim noktası gibi davranabilir ve şüphelenmeyen kullanıcıları sahte cihazla ilişki kurmaları için kandırabilir. Siber suçlu, korumalı bir hizmete veya cihaza yönelik yetkili bir bağlantıyı ele geçirebilir. Ağ güvenliği uzmanları, bu eylemlere karşı koymak için karşılıklı kimlik doğrulama sistemleri uygulayabilir. Karşılıklı kimlik doğrulama sistemleri, kullanıcının sunucuda kimlik doğrulaması yapmasını gerektirir ve sunucudan kullanıcının kimliğini doğrulamasını ister.