Siber İstihbarat

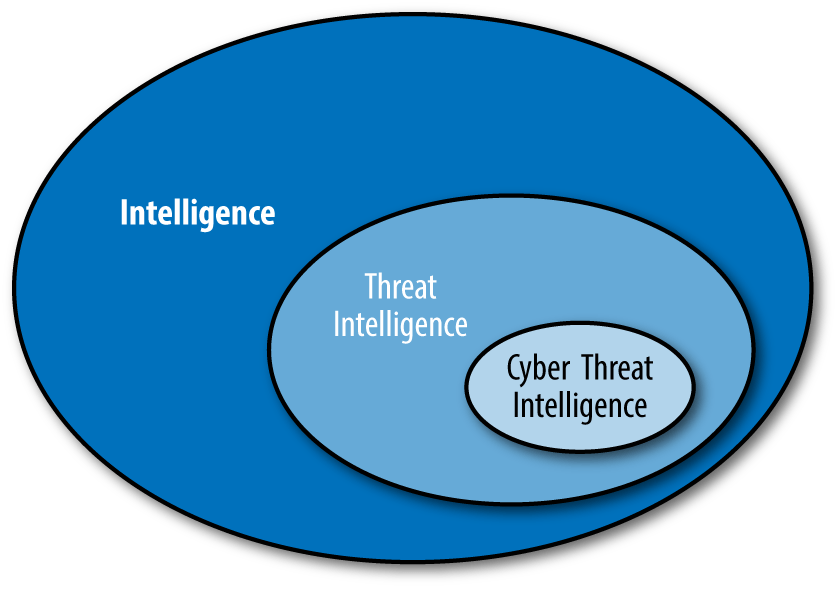

Siber istihbarat, kurum ve kuruluşlara herhangi bir seviyede iş unsurları ve güvenliğine zarar verebilecek olan tehditlerin elektronik Ortamlardan toplanarak analiz edlimesi ve ortaya çıkartılmasıdır. analiz edilmesi sonucu saldırganların amaçları, metotları ya da Saldırı türleri tespit edilerek kurum ve kuruluşların erken önlem almasına olanak sağlayan bir istihbarat türüdür.

Son zamanlarda karşımıza çıkan veri ihlallerine baktığımız da, siber saldırı sırasında veya saldırıdan sonra alınan önlemin her zaman İşe yaramadığı ortaya çıkmıştır. İçinde olduğumuz siber dünya ve teknolojinin hızla gelişimi sayesinde her an yeni bir tehditle Karşılaşmakta ve kurumlar her an yüzlerce siber saldırı alabilmektedir.

İnternet aleminde kritik sistemleri hedef alan siber suçluları ve yöntemlerini takip etmek kolay olmadığı gibi büyük paralar Gerektiren büyük verilerle uğraşılması gereken durumlar ortaya çıkmıştır. ve tam bu noktada siber istihbarat kavramı ortaya Çıkarak siber saldırılarda önemli bir rol oynamaya başlamıştır.

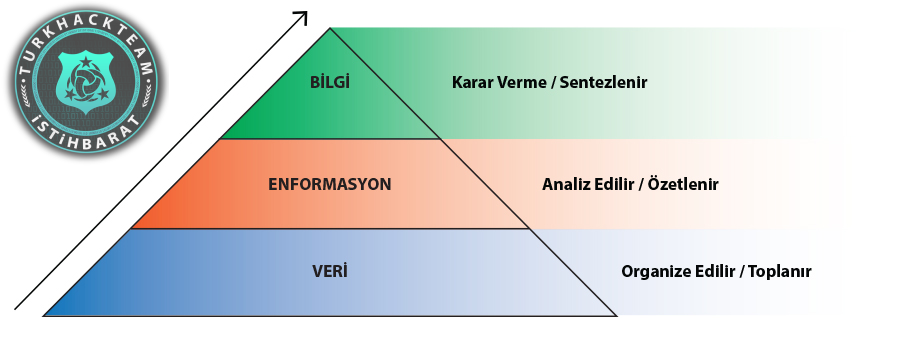

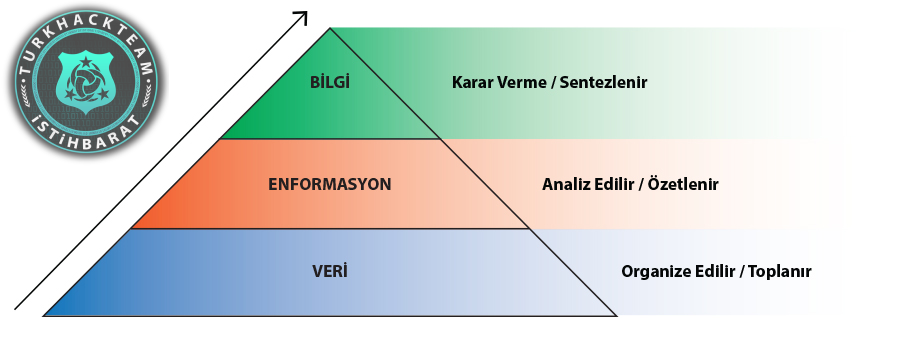

Siber istihbaratı özetleyecek olursak; İstihbarat, ulaşılabilen açık, yarı açık ve gizli kaynaklardan elde edilen verilerin, ulusal Güvenliği tehdit edebilecek unsurlara karşı koruma sağlamak amacıyla politika yapıcıların, ulus menfaatlerini olumlu etkileyecek Kararların alınması sonucunda ihtiyaç duyduğu verilerin(bilgilerin) elde edilip, doğruluğuna göre sınıflandırılması, karşılaştırılması Yapılması ve analiz edilme süreci sonucunda ulaşılan bilgilerdir.

İstihbaratı kaynaklarına göre sınıflandırmak istersek;

İnsana dayalı istihbarat (HUMINT)

Coğrafi istihbarat (GEOINT)

Görüntü istihbaratı (IMINT)

Video istihbaratı (VIDINT)

Fotoğraf istihbaratı (PHOTINT)

Ölçümsel ve işaretsel istihbarat (MASINT)

Açık kaynak istihbaratı (OSINT)

Teknik istihbarat (TECHINT)

Sinyal istihbaratı (SIGINT)

İletişim istihbaratı (COMINT)

Elektronik istihbarat (ELINT)

Sosyal Medya istihbaratı(SOCMINT)

HUMİNT NEDİR ?

Eski bir istihbarat toplama yöntemidir. İnsanı kullanarak hedefe sızma yoluyla, güç ve zayıflıkları, amaç ve niyetleri Hakkında bilgi toplamaktır. genellikle operasyonel ve taktik istihbaratta kullanılıyor. Bu sistemin bilgi akışı genellikle Yavaştır.

GEOINT NEDİR ?

Geospatial Intelligence olarak tanımlanır. Türkçede ki anlamı Coğrafi Konum İstihbaratı olarak bilinmektedir. GEOINT İstihbaratında uydular ve hava fotoğrafı kullanılarak elde edilen veriler amaçlanmaktadır

IMINT NEDİR ?

Uydular, kızılötesi, insansız hava araçları, denizaltıları, lazer ve elektro optik gibi farklı algılayıcıların yardımı ile Toplanan fotoğraf veya resimlerden elde edilen istihbarata denilmektedir.

MASINT NEDİR ?

Sabit veya hareket eden cismi tespit edebilmek için sensör yardımı ile kullanılan bir istihbarat türüdür.

Örneğin; askeri bir karakoldasınız ve karakola doğru bir füze yaklaşmaktadır. Bu füzeyi buraya doğru geleceğini Önceden bulabilmemiz gerekiyor. MASINT kullanarak o füzeyi tespit eder ve böylece ona göre bir önlem alabiliriz.

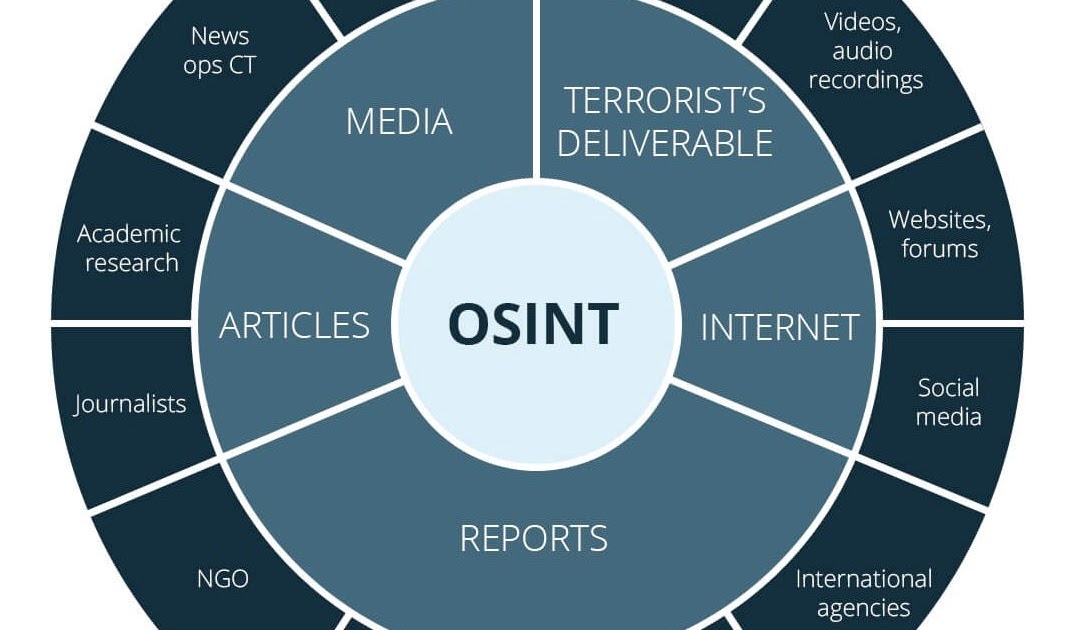

OSINT NEDİR ?

Open Source Intelligence kelimelerinin kısaltması olarak tanımlanmaktadır OSINT, Türkçe Manası Açık Kaynak İstihbaratı anlamına gelmektedir. OSINT herhangi bir gizlilik gerektirmeyen, kamuoyuna açık, belirli bir amaç için toplanan bilgilerin, İstihbarat niteliği taşıyıp taşımadığına karar veren bir süzgeçten geçirilmesiyle elde edilen istihbarat faaliyetleri olarak tanımlanır.

OSINT’i ortaya çıkartan İnternetin popülerleşmesi ve medya kaynaklarının artmasıyla açık kaynağın zenginleşmesi. OSINT’ın maddi olarak ucuz olması, genelde kolay ulaşılabiliyor olması onun avantajlı yanlarını ortaya koyarken bazı Bilgilere OSINT ortamında ulaşılamayacak olması OSINT kaynaklarının zayıf yönünü göstermektedir.

Açık Kaynak İstihbaratı’nın çeşitlenerek zenginleşmesinin en büyük nedenlerinden birisi internet ve sosyal medya Araçlarının kullanımı ve yaygınlaşması olmuştur.

İstihbaratın yüzde 70’inin açık kaynaklardan elde edildiği bilinmektedir

TECHINT NEDİR ?

Yabancı ülkelerdeki silahlı kuvvetlerinin kullandıkları silah ve teçhizatlarından analiz edilerek elde edilen istihbarat.

SIGINT ,ELINT, VE COMINT NEDİR ?

Sinyal istihbarat sistemi olup, ELINT ve COMINT tekniklerinin ikisini de kapsar.

Belirli bir hedefin elektronik sinyallerinin toplanması analizi ve iletişimi ile elde edilen istihbarat.

Bu bağlamda, bir Kuruluş, kurum veya kişiye karar verme ve muhtemel bir stratejik avantaj elde etmemizi sağlayan Faaliyetlerdir. Günümüz dünyasında istihbarat ajansları, hem yerli hem de yabancı veri toplama konusunda SIGINT tekniklerini sıklıkla kullanıyorlar.

Başlangıçta SIGINT genellikle iletişim istihbaratından (COMİNT) oluşuyordu. SIGINT şimdi iki ana yönteme sahiptir. Bireylerin iletişimine sızarak toplanan COMINT ve elektronik sensörlerinin kullanımı yoluyla toplanan ELINT (elektronik istihbarat)

SIGINT ile oluşturulan bilgiler, hedefin eylemleri, yetenekleri ve amaçları gerçekleşmeden önce hamle yapmamıza Yardımcı olur.

Bilgi üstünlüğü askeri kararda hayati önem taşır. Bu konuda SIGINT hem taktik istihbaratı hem de strateji için önemli bir bilgi kaynağıdır.

Çeşitli yazılımlar ile gelen sinyalin dost veya düşman olarak sınıflandırılabiliyor ve ekipman türüne göre sinyalin Nereden geldiği konusunda bilgi kazanıp coğrafi istihbarat elde edebiliriz.

SOCMINT NEDİR ?

Kurumların, istihbarat örgütlerinin, devletlerin veya kuruluşların sosyal ağlarını kullanarak izleme, dinleme, monitör Etme, yorumlama araçlarını kullanarak trendler ve ihtiyaçlara göre anlamlandırılmış bilgiler ortaya çıkartılmasını Sağlayan özel yöntemler sunmaktadır.

OSINT ARAÇLARI

GOOGLE DORKİNG

WHOİS SORGUSU

SPOKEO

ONYPHE

SHODAN

THEHARVESTER

R3CON1Z3R

OSRFRAMEWORK

SOCMINT ARAÇLARI

Find Facebook ID in two simple steps | Find Facebook ID

https://github.com/AlanTheBlank/Facebook-Open-Source-Intelligence-Tool

GitHub - tomoneill19/FacebookOSINT: FBOSINT - A tool to replace facebook graph search

GitHub - andrew-vii/Entro.py: Facebook OSINT Collection and Analysis Tool

GitHub - pashayogi/SETAN: Hack fb

Hashtagify.me - Search And Find The Best Twitter Hashtags - Free

SnapMap

https://tofo.me/

GitHub - sc1341/InstagramOSINT: An Instagram Open Source Intelligence Tool

GitHub - Datalux/Osintgram: Osintgram is a OSINT tool on Instagram. It offers an interactive shell to perform analysis on Instagram account of any users by its nickname

GitHub - th3unkn0n/osi.ig: Information Gathering Instagram.

GitHub - bernsteining/instaloctrack: An Instagram OSINT tool to collect all the geotagged locations available on an Instagram profile in order to plot them on a map, and dump them in a JSON.

Bluenod

https://getcrate.co/

Twitter Analytics by Foller.me

Hashtags.org | Hashtag Analytics | Organizing the world's hashtags, providing hashtag analytics and tracking

The smartest way to work with visuals | CrowdRiff

tinfoleak | Free dossier of a twitter user

http://socialrank.com/firstfollower

Home - Trendsmap

Twitterfall

GitHub - twintproject/twint: An advanced Twitter scraping & OSINT tool written in Python that doesn't use Twitter's API, allowing you to scrape a user's followers, following, Tweets and more while evading most API limitations.

GitHub - vaguileradiaz/tinfoleak: The most complete open-source tool for Twitter intelligence analysis

GitHub - batuhaniskr/twitter-intelligence: Twitter Intelligence OSINT project performs tracking and analysis of the Twitter

http://imgur.com/search?q=

http://www.redditinvestigator.com/

http://redditmetrics.com/

https://atomiks.github.io/reddit-user-analyser/

GitHub - tatsui-geek/twitter-osint: Threat intelligence collecter from twitter Streaming API.

http://vk.barkov.net

http://targetolog.com

https://targethunter.net

HUMINT ARACI

Social Engineer Toolkit

Siber istihbarat, kurum ve kuruluşlara herhangi bir seviyede iş unsurları ve güvenliğine zarar verebilecek olan tehditlerin elektronik Ortamlardan toplanarak analiz edlimesi ve ortaya çıkartılmasıdır. analiz edilmesi sonucu saldırganların amaçları, metotları ya da Saldırı türleri tespit edilerek kurum ve kuruluşların erken önlem almasına olanak sağlayan bir istihbarat türüdür.

Son zamanlarda karşımıza çıkan veri ihlallerine baktığımız da, siber saldırı sırasında veya saldırıdan sonra alınan önlemin her zaman İşe yaramadığı ortaya çıkmıştır. İçinde olduğumuz siber dünya ve teknolojinin hızla gelişimi sayesinde her an yeni bir tehditle Karşılaşmakta ve kurumlar her an yüzlerce siber saldırı alabilmektedir.

İnternet aleminde kritik sistemleri hedef alan siber suçluları ve yöntemlerini takip etmek kolay olmadığı gibi büyük paralar Gerektiren büyük verilerle uğraşılması gereken durumlar ortaya çıkmıştır. ve tam bu noktada siber istihbarat kavramı ortaya Çıkarak siber saldırılarda önemli bir rol oynamaya başlamıştır.

Siber istihbaratı özetleyecek olursak; İstihbarat, ulaşılabilen açık, yarı açık ve gizli kaynaklardan elde edilen verilerin, ulusal Güvenliği tehdit edebilecek unsurlara karşı koruma sağlamak amacıyla politika yapıcıların, ulus menfaatlerini olumlu etkileyecek Kararların alınması sonucunda ihtiyaç duyduğu verilerin(bilgilerin) elde edilip, doğruluğuna göre sınıflandırılması, karşılaştırılması Yapılması ve analiz edilme süreci sonucunda ulaşılan bilgilerdir.

İstihbaratı kaynaklarına göre sınıflandırmak istersek;

İnsana dayalı istihbarat (HUMINT)

Coğrafi istihbarat (GEOINT)

Görüntü istihbaratı (IMINT)

Video istihbaratı (VIDINT)

Fotoğraf istihbaratı (PHOTINT)

Ölçümsel ve işaretsel istihbarat (MASINT)

Açık kaynak istihbaratı (OSINT)

Teknik istihbarat (TECHINT)

Sinyal istihbaratı (SIGINT)

İletişim istihbaratı (COMINT)

Elektronik istihbarat (ELINT)

Sosyal Medya istihbaratı(SOCMINT)

HUMİNT NEDİR ?

Eski bir istihbarat toplama yöntemidir. İnsanı kullanarak hedefe sızma yoluyla, güç ve zayıflıkları, amaç ve niyetleri Hakkında bilgi toplamaktır. genellikle operasyonel ve taktik istihbaratta kullanılıyor. Bu sistemin bilgi akışı genellikle Yavaştır.

GEOINT NEDİR ?

Geospatial Intelligence olarak tanımlanır. Türkçede ki anlamı Coğrafi Konum İstihbaratı olarak bilinmektedir. GEOINT İstihbaratında uydular ve hava fotoğrafı kullanılarak elde edilen veriler amaçlanmaktadır

IMINT NEDİR ?

Uydular, kızılötesi, insansız hava araçları, denizaltıları, lazer ve elektro optik gibi farklı algılayıcıların yardımı ile Toplanan fotoğraf veya resimlerden elde edilen istihbarata denilmektedir.

MASINT NEDİR ?

Sabit veya hareket eden cismi tespit edebilmek için sensör yardımı ile kullanılan bir istihbarat türüdür.

Örneğin; askeri bir karakoldasınız ve karakola doğru bir füze yaklaşmaktadır. Bu füzeyi buraya doğru geleceğini Önceden bulabilmemiz gerekiyor. MASINT kullanarak o füzeyi tespit eder ve böylece ona göre bir önlem alabiliriz.

OSINT NEDİR ?

Open Source Intelligence kelimelerinin kısaltması olarak tanımlanmaktadır OSINT, Türkçe Manası Açık Kaynak İstihbaratı anlamına gelmektedir. OSINT herhangi bir gizlilik gerektirmeyen, kamuoyuna açık, belirli bir amaç için toplanan bilgilerin, İstihbarat niteliği taşıyıp taşımadığına karar veren bir süzgeçten geçirilmesiyle elde edilen istihbarat faaliyetleri olarak tanımlanır.

OSINT’i ortaya çıkartan İnternetin popülerleşmesi ve medya kaynaklarının artmasıyla açık kaynağın zenginleşmesi. OSINT’ın maddi olarak ucuz olması, genelde kolay ulaşılabiliyor olması onun avantajlı yanlarını ortaya koyarken bazı Bilgilere OSINT ortamında ulaşılamayacak olması OSINT kaynaklarının zayıf yönünü göstermektedir.

Açık Kaynak İstihbaratı’nın çeşitlenerek zenginleşmesinin en büyük nedenlerinden birisi internet ve sosyal medya Araçlarının kullanımı ve yaygınlaşması olmuştur.

İstihbaratın yüzde 70’inin açık kaynaklardan elde edildiği bilinmektedir

TECHINT NEDİR ?

Yabancı ülkelerdeki silahlı kuvvetlerinin kullandıkları silah ve teçhizatlarından analiz edilerek elde edilen istihbarat.

SIGINT ,ELINT, VE COMINT NEDİR ?

Sinyal istihbarat sistemi olup, ELINT ve COMINT tekniklerinin ikisini de kapsar.

Belirli bir hedefin elektronik sinyallerinin toplanması analizi ve iletişimi ile elde edilen istihbarat.

Bu bağlamda, bir Kuruluş, kurum veya kişiye karar verme ve muhtemel bir stratejik avantaj elde etmemizi sağlayan Faaliyetlerdir. Günümüz dünyasında istihbarat ajansları, hem yerli hem de yabancı veri toplama konusunda SIGINT tekniklerini sıklıkla kullanıyorlar.

Başlangıçta SIGINT genellikle iletişim istihbaratından (COMİNT) oluşuyordu. SIGINT şimdi iki ana yönteme sahiptir. Bireylerin iletişimine sızarak toplanan COMINT ve elektronik sensörlerinin kullanımı yoluyla toplanan ELINT (elektronik istihbarat)

SIGINT ile oluşturulan bilgiler, hedefin eylemleri, yetenekleri ve amaçları gerçekleşmeden önce hamle yapmamıza Yardımcı olur.

Bilgi üstünlüğü askeri kararda hayati önem taşır. Bu konuda SIGINT hem taktik istihbaratı hem de strateji için önemli bir bilgi kaynağıdır.

Çeşitli yazılımlar ile gelen sinyalin dost veya düşman olarak sınıflandırılabiliyor ve ekipman türüne göre sinyalin Nereden geldiği konusunda bilgi kazanıp coğrafi istihbarat elde edebiliriz.

SOCMINT NEDİR ?

Kurumların, istihbarat örgütlerinin, devletlerin veya kuruluşların sosyal ağlarını kullanarak izleme, dinleme, monitör Etme, yorumlama araçlarını kullanarak trendler ve ihtiyaçlara göre anlamlandırılmış bilgiler ortaya çıkartılmasını Sağlayan özel yöntemler sunmaktadır.

OSINT ARAÇLARI

GOOGLE DORKİNG

WHOİS SORGUSU

SPOKEO

ONYPHE

SHODAN

THEHARVESTER

R3CON1Z3R

OSRFRAMEWORK

SOCMINT ARAÇLARI

Find Facebook ID in two simple steps | Find Facebook ID

https://github.com/AlanTheBlank/Facebook-Open-Source-Intelligence-Tool

GitHub - tomoneill19/FacebookOSINT: FBOSINT - A tool to replace facebook graph search

GitHub - andrew-vii/Entro.py: Facebook OSINT Collection and Analysis Tool

GitHub - pashayogi/SETAN: Hack fb

Hashtagify.me - Search And Find The Best Twitter Hashtags - Free

SnapMap

https://tofo.me/

GitHub - sc1341/InstagramOSINT: An Instagram Open Source Intelligence Tool

GitHub - Datalux/Osintgram: Osintgram is a OSINT tool on Instagram. It offers an interactive shell to perform analysis on Instagram account of any users by its nickname

GitHub - th3unkn0n/osi.ig: Information Gathering Instagram.

GitHub - bernsteining/instaloctrack: An Instagram OSINT tool to collect all the geotagged locations available on an Instagram profile in order to plot them on a map, and dump them in a JSON.

Bluenod

https://getcrate.co/

Twitter Analytics by Foller.me

Hashtags.org | Hashtag Analytics | Organizing the world's hashtags, providing hashtag analytics and tracking

The smartest way to work with visuals | CrowdRiff

tinfoleak | Free dossier of a twitter user

http://socialrank.com/firstfollower

Home - Trendsmap

Twitterfall

GitHub - twintproject/twint: An advanced Twitter scraping & OSINT tool written in Python that doesn't use Twitter's API, allowing you to scrape a user's followers, following, Tweets and more while evading most API limitations.

GitHub - vaguileradiaz/tinfoleak: The most complete open-source tool for Twitter intelligence analysis

GitHub - batuhaniskr/twitter-intelligence: Twitter Intelligence OSINT project performs tracking and analysis of the Twitter

http://imgur.com/search?q=

http://www.redditinvestigator.com/

http://redditmetrics.com/

https://atomiks.github.io/reddit-user-analyser/

GitHub - tatsui-geek/twitter-osint: Threat intelligence collecter from twitter Streaming API.

http://vk.barkov.net

http://targetolog.com

https://targethunter.net

HUMINT ARACI

Social Engineer Toolkit

Ek olarak siber istihbarat araçları

Grap.tips

Facebook kullanıcıları için otomatik olarak aramalar yapar.

Who Posted Who ?

Facebook IDsini tespit eder ve farklı filtrelerle aramalar yapar.

TikTok Quick Search

TikTok'ta kullanıcı ve hashtag'leri aramak için tasarlanmıştır.

Social Geo Lens

Sosyal medya platformunda coğrafi arama için harita görünümlü bir arayüz sağlar.

İnstagram Explorer

İnstagram içinde tarihe göre belirli bir konumda resim bulmayı amaçlamaktadır.

World-Social Media Platform

Seçileni ülkelerde kullanılan en popüler sosyal medya platformlarını gösterir.

Snapchat-Multi-Viewer

Snapchat tarafından sağlanan yerleştirme özelliğini kullanarak snapchat'te birden fazla alanı görüntülemede verimlilik yaratmak için tasarlanmıştır.

Reddit-Post-Analyser

Reddit postlarının hızlı bir şekilde gözden geçirilmesi için tasarlanmış.

Socilab

Kendi LinkedIn ağınızı görselleştirin ve analiz edin.

F5Bot

Reddit üzerinde sınırsız arama sağlar.

BotoMetre

Twitter hesabındaki etkinliğini kontrol eder ve ayrıca ona bir puan vererek sahteliğini ortaya çıkarır.

İnstagram Account Checkup

İnstagram hesabı kontrolünü sağlar.

Twitteraudit

Twitter üzerindeki takipçilerinin sahte olup olmadığı konusunda oran/orantı verir.

Twint

Twitter'ın API güvenliğine takılmadan, bir kullanıcının takipçilerini, takiplerini, Tweetlerini ve daha fazlasını veren bir araç.

Amnesty YouTube Dataviewer

Youtube videolarındaki datayı çıkarır görselleri Google arama üzerinde tarama yapar.

NameCheck

Username kontrol aracı.

Spokeo

Kişiler hakkında bilgi aramak için ad, telefon, adres veya e-posta ile arama yapabilirsiniz.

İnstagram Osint

Username, profil adı ve biyografi, kullanıcının yakın zamanda katılıp katılmadığı, bir Facebook kullanıcısına bağlı olup olmadığını ve hesabın ikili doğrulanmış olup olmadığıda dahil olmak üzere Instagram API üzerinden faydalı bilgiler alır.

BeenVerified

Şirket çalışanlarını arar.

FindMyFbİd

Facebook hesaplarının İd'sini tespit eder.

İnstaLocTrack

Instagram hesaplarında coğrafi etiketli konumları kazımak için tasarlanan bir araçtır. JSON'da çıktı ve etkileşimli harita sunar.

Osı.IG

İnstagram osint aracı.

FB-********-Osint

Facebook lokasyon tespiti için osint aracıdır.

FB Osint

Facebook osint aracı.

Exif Purge

EXIF meta verilerini aynı anda birden çok görüntüden kaldırmak için küçük bir taşınabilir uygulamadır.

Foca

Meta verileri çıkarır. Windows tabanlı, açık kaynaklıdır.

FotoForensics

Görüntü verileri için bir adli analiz aracıdır.

Reveal

Adli tıp ve hareketsiz görüntü değişkenliklerini tespit etmek için sekiz farklı filtre sağlar. Web tabanlı görüntü aracıdır. InVID doğrulama eklentisinde de mevcuttur.

VGG

kullanıcı tanımlı görüntülü veri kümesi üzerinden yüz aramaları yapmak için bir web sunucusu görevi gören web adresidir.

Passive Dns

pasif DNS toplama sensöründen bilgi toplar, depolar ve analiz eder.

Dns History

Domainlerin DNS kayıtları hakkında geçmişe yönelik bilgi veren büyük bir veritabanıdır.

Dns-Trails

Dünyanın en büyük geçmiş DNS verileri deposu.

Moz

Dünyanın en büyük arşivine sahip backlink tarayıcısıdır.

Web Cookies Scanner

Cookie incelemesi yapar web uygulaması güvenlik açığı ve gizlilik tarayıcısı. TLS / SSL, HTML ve HTTP güvenlik açığı tarayıcısı ve kötü amaçlı(URL) yazılım tarayıcısı içermektedir..

MX

E-postalar için dns ve MX kayıtlarını çıkartır.

MMNT

Erişime açık FTP sitelerini listeler

Baidu

Baidu'nun uydu görüntüleri, sokak haritaları ve sokak görünümü sunan harita hizmeti.

Copernicus

Avrupa Uzay Ajansı ve Copernicusun altı Sentinel uydusundan görüntüleri.

Earth Explorer

ABD Landsat uydu verilerine ve NASA'nın Arazi Verileri Ürünlerine ve Hizmetlerine erişim sağlar. USGS Global Visualization Viewer (GloVis), uzaktan algılama verileri sağlar.

Industry About

Endüstriyel kurumları gösteren her ülke başına haritalar, Örnek vermek gerekirsek; enerji, hidroelektrik, nükleer, kömür, petrol rafinerileri gibi vs.

ADS-B Exchange

Uçuşları takip etmenize yarar.

SİBER TEHDİT İSTİHBARATI

Siber tehdit, kötü niyetli kişi veya grupların, yönetim sistemi cihazlarına veya şebekesine yetkisiz erişimde bulunması, Ağ yapısını bozması veya kullanılamaz hale getirmesidir. Siber tehditler çeşitli insanlardan, kurum ve kuruluşlardan Kaynaklanabilir. Bu kişilere başlıca örnek vermek istersek;

- Hackerler

- Teröristler

- Ticari rakipler

- Casuslar

- Devletler ve istihbarat kurumları

- Mutsuz çalışanlar

- Organize suç grupları

Yukarıda bahsettiğim siber tehdit kaynaklarının, zarar vermek amacıyla yaptıkları işlemlere siber tehdit denir. Bu Tehditler, kötü niyetli kişilerin, hedeflerine saldırı gerçekleştirirken ne tür bir senaryo izleyeceklerine dair fikir oluşturur. Bahsettiğim siber tehditlere örnek vermek gerekirsek;

- Malware; Zararlı yazılım

- Spyware; Casus yazılımlar

- Malvertising; Reklamlara gömülmüş zararlı yazılımlar

- Man in the Middle ; Ortadaki Adam saldırısı

- Wiper Attacks; Bulaştığı sistemde her şeyi geri getiremeyecek şekilde silen zararlı yazılımdır

- DDoS; Servis dışı bırakma saldırısı

- Ransomware; Fidye amaçlı zararlı yazılım

- Botnet; Ele geçirilmiş zombi bilgisayarlar üzerinden yapılan saldırı, çoğunlukla DDoS amacıyla kullanılır

- Trojan; Truva atı da denmektedir, bilgisayara erişimini uzaktan sağlayan zararlı yazılımdır

- Phishing; Oltalama saldırıları

- Data Breaches; Veri sızıntıları

- Worm; Solucanlar

- Keylogger; Klavye işlemlerini Kaydeden zararlı yazılım

- Backdoor; Sisteme tekrar erişmeyi sağlayan arka kapı yazılımı

- Advanced Persistent Threats; Hedef odaklı saldırılar

Siber tehdit istihbaratı, bir kurumun, kuruluşun veya varlığın güvenliğini tehdit eden mevcut ve güncel saldırılar Hakkındaki verilerin toplanmasına ve analiz edilmesine odaklanan siber güvenlik alanıdır. Siber tehdit istihbaratının Yararı ise veri sızıntılarını önleme, finansal maliyetlerden tasarruf sağlamasıdır. Amacı kurum/kuruluşlara ve kendilerine Karşı oluşan tehditleri göstermek, analiz edilmesine yardım etmek ve korumaktır.

Siber tehdit istihbaratı, toplanan bilgilerin analizinden sonra saldırganların düşüncelerini ve amaçlarını, yöntem ve Metotlarını tespit etmek amacını taşır.

Siber tehdit istihbaratı, eyleme geçirilebilir çözümdür. Bu nedenle mevcut zamanlı aksiyonlar alınabilir ve olası tehditlere Karşı hazırlıklı olunabilir.

Siber tehdit istihbaratını seviyelerine göre gruplara ayırmak istersek;

Siber tehdit istihbaratı, toplanan bilgilerin analizinden sonra saldırganların düşüncelerini ve amaçlarını, yöntem ve Metotlarını tespit etmek amacını taşır.

Siber tehdit istihbaratı, eyleme geçirilebilir çözümdür. Bu nedenle mevcut zamanlı aksiyonlar alınabilir ve olası tehditlere Karşı hazırlıklı olunabilir.

Siber tehdit istihbaratını seviyelerine göre gruplara ayırmak istersek;

- Stratejik İstihbarat: hedefi tanımaya yönelik olan istihbarat çeşididir. Zarar verme potansiyeli olan Kurum/kuruluş/kişi/grupların dinlenmesi sonucu oluşturulur. Saldırganların niyetlerine, yöntem ve stratejilerine, Geçmişte yaptıkları eylemlerine ve gerçekleşmesi muhtemel saldırılarına yönelik bilgi içerir.

- Operasyonel İstihbarat: Bu istihbarat çeşidi saldırganların teknik, yöntem ve prosedürlerini içerir. Bu bilgiler SOC (Security Operation Center) hizmeti sağlayan ekiplere servis edilir daha sonra onlar tarafından analiz edilip olası Muhtemel saldırılara karşı bir önlem olarak kullanılabilir.

- Taktiksel İstihbarat: sistem ve ağ üzerindeki olası tehdit amaçlı etkinlikleri tanımlayan verileri içerir. bu veriler Bulundukları yapıdaki anormal ve şüpheli hareket verileridir. Taktiksel istihbarat, SIEM, IDP/IPS, DLP, Anti-Spam, Firewall, Endpoint Protection gibi vb. güvenlik duvarı çözümlerine entegre edilmektedir.

Siber Tehdit İstihbaratı Neden Gereklidir ve Faydaları Nelerdir?

Ponemon Enstitüsü tarafından 2015 yılında yapılan bir ankete göre; şirketlerin %40'ı son 2 yılda maddi olarak Sonuçlanan bir güvenlik ihlali yaşamış ve ihlallerin %80’ni, siber tehdit istihbaratı ile engellenebileceği ya da durumu en Aza indirebileceği tespit edildi.

Katılanların sadece %36’sı şirketlerinin güvenlğini güçlü olarak değerlendirmiştir. Katılanların yarısı bir saldırının Verebileceği sonuçlarını önlemek veya azaltmak için aldıkları istihbarat verilerini artırmış bulunmaktadır.

Bu şirketler ortalama haftada 16937 alarm almaktadır. Alarmların sadece %19'u güvenilir olarak değerlendirilmiş. Alarmların sadece %4’ü araştırılabilinmiş. Yanlış uyarıya karşılık yılda 1,27 milyon dolar harcadığı belirlenmiştir. Bu Bahsedilen problemler doğru. tehdit istihbaratı yöntemleri ile minimuma indirilebilir.

Tehdit istihbaratı olası tehditler hakkında farkındalık kazandırılması amacını taşımaktadır. Kurum içi istenmeyen Tehditlere gerçekleşmeden önce müdahale edilebilmesi için gerekli bir alandır. Bu şekilde güvenlik duvarları en üst Seviyeye çıkarılmış, gerekli önlemler alınmış olur. tehdit istihbaratının faydalarına örnek vermek istersek;

Katılanların sadece %36’sı şirketlerinin güvenlğini güçlü olarak değerlendirmiştir. Katılanların yarısı bir saldırının Verebileceği sonuçlarını önlemek veya azaltmak için aldıkları istihbarat verilerini artırmış bulunmaktadır.

Bu şirketler ortalama haftada 16937 alarm almaktadır. Alarmların sadece %19'u güvenilir olarak değerlendirilmiş. Alarmların sadece %4’ü araştırılabilinmiş. Yanlış uyarıya karşılık yılda 1,27 milyon dolar harcadığı belirlenmiştir. Bu Bahsedilen problemler doğru. tehdit istihbaratı yöntemleri ile minimuma indirilebilir.

Tehdit istihbaratı olası tehditler hakkında farkındalık kazandırılması amacını taşımaktadır. Kurum içi istenmeyen Tehditlere gerçekleşmeden önce müdahale edilebilmesi için gerekli bir alandır. Bu şekilde güvenlik duvarları en üst Seviyeye çıkarılmış, gerekli önlemler alınmış olur. tehdit istihbaratının faydalarına örnek vermek istersek;

Veri Kaybı Önleme

Siber tehdit istihbarat sistemi, kötü niyetli IP adresleri ve alan adları ile erişim girişimini izleyebilir, çalışanlara Yapılabilecek olası oltalama saldırılarını algılayabilir. Bu bilgilerin toplanıp analiz edilmesi olası aynı durumlar için önlem Niteliği oluşturur.

Veri İhlallerini Tespit Etme

Daha önceden gerçekleşmiş veya gerçekleşmekte olan bir veri ihlali ne kadar erken tespit edilirse, kurum üzerindeki Zararı da o kadar az olur. Burada veri ihlalleri ve sızıntıları tespiti hem maddi açıdan yaşanacaklara ve hem de kurumun Saygınlık kaybetmesine bir önlem taşımaktadır.

Olay Yanıtı

Yukarıda bahsettiğimiz veri kaybı veya veri sızıntısının hangi cihazlar üzerinde gerçekleştiği/gerçekleşmekte olduğu Bilgisi tehlikeye girecek olan sistemleri belirlemeye yardımcı olur. ve böylelikle aynı ihlallerin gerçekleşmemesi adına Yapılacak önlemler daha bilinçli yapılandırılır.

Tehdit Analizi

Gerekli savunma mekanizmaları ve alınabilir önlemler hakkında fikir verir. Bu analiz, daha önce yapılmış saldırılar veya Gerçekleşmeden önce tespit edilmiş saldırılar üzerinden gerçekleşir. Amaç saldırganların teknik, yöntem ve Prosedürlerini anlamak, tehdit oluşturabilecek noktalara doğru çözüm önerileri getirir.

Veri Analizi

Bulunan verilerin analiz edilmesi saldırganların oluşturdukları veya oluşturabilecekleri tehditlere karşı ek bilgi elde Edilmesine yardımcı olmaktadır.

Moderatör tarafında düzenlendi: